作為開發人員或系統管理員需要了解的 10 個 DevSecOps 工具

已發表: 2022-12-26DevSecOps 是一種使用 DevSecOps 工具在 DevOps 生命週期的每一步實施安全性的實踐。

在軟件開發中,DevOps 是特定開發活動與 IT 運營的結合。 這種結合旨在提高軟件質量並實現持續交付。

如果我們將安全管理添加到 DevOps,它就變成了 DevSecOps:一門將安全作為 IT 世界和軟件開發世界之間的共同責任的學科。

過去,安全是在最後階段加入項目的專業團隊的專屬職責。 這在持續數月或數年的開發週期中運作良好。 但在以周為單位的敏捷開發週期中,從項目開始到結束都必須考慮安全實踐,並且安全責任必須由整個開發和 IT 團隊共同承擔。

為了讓 DevSecOps 在不破壞敏捷方法範式的情況下發揮作用,其集成必須是自動化的。 這是 DevOps 工作流在合併安全管理時不會變得遲鈍的唯一方法。 這種自動化需要適當的機制來集成開發工具,例如集成開發環境 (IDE) 和安全功能。

DevSecOps 工具的類型

安全和 DevOps 的結合可以採用多種形式。 因此,有不同類型的 DevSecOps 工具,可歸納如下:

- 開源組件中的漏洞掃描:他們尋找駐留在分析代碼庫中的開源代碼組件和庫及其所有依賴項中可能存在的漏洞。

- 靜態和動態應用程序安全測試 (SAST/DAST):靜態測試會掃描開發人員的源代碼以查找不安全的代碼,以識別潛在的安全問題。 動態測試對正在運行的應用程序執行安全測試,而無需訪問源代碼。

- 圖像掃描:他們在 Docker 容器中搜索漏洞。

- 基礎設施自動化:檢測並修復基礎設施配置中的各種配置問題和漏洞,尤其是在雲環境中。

- 可視化:提供 KPI 和趨勢的可見性,以檢測漏洞數量隨時間的增加或減少。

- 威脅建模:通過預測整個攻擊面的威脅風險來實現主動決策。

- 警報:僅當異常事件已被識別並優先考慮為威脅時通知安全團隊,以降低噪音水平並避免 DevSecOps 工作流程中斷。

下面的列表顯示了 DevSecOps 工具的精選列表,您可以依賴這些工具將“Sec”一詞合併到您的 DevOps 工作流中。

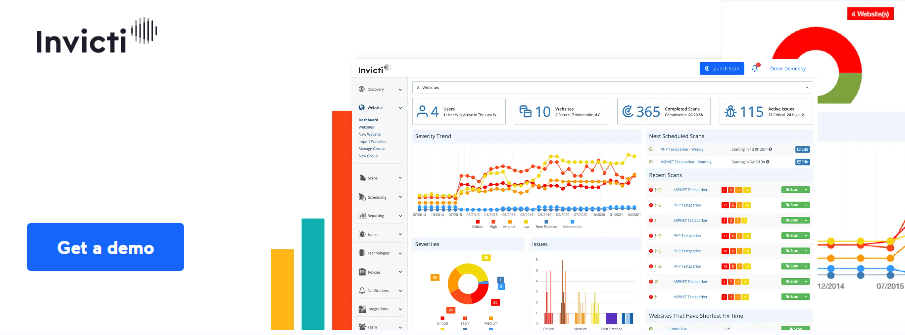

因維克蒂

Invicti 是一種工具,您可以將其集成到您的 SDLC 中,以在您的軟件產品中執行安全管理,同時保持開發過程的敏捷性。

Invicti 執行的分析非常詳盡,可以在不犧牲 SDLC 管理速度的情況下準確檢測問題。

Invicti 提供的自動化選項避免了在執行安全任務時需要人為乾預,從而為您的團隊節省了每月數百小時的工作量。

通過識別真正重要的漏洞並自動將它們分配給最合適的資源進行修復,可以進一步節省成本。

Invicti 還提供了對正在開發的應用程序中的漏洞以及為降低風險所做的努力的完整可見性。

聲納管

SonarQube 會自動檢查您的代碼是否存在漏洞,嗅探它是否存在可能成為威脅的錯誤。 在撰寫本文時,它支持近 30 種不同的編程語言。

SonarQube 獨特的 QualityGates 代表了一種在產品面世之前阻止問題的簡單方法。 它們還為開發團隊提供了一個共同的質量視圖,讓每個人都知道標準以及他們的開發是否符合這些標準。

SonarQube 無縫集成到您的 DevSecOps 管道中,確保所有團隊成員都可以訪問該工俱生成的報告和反饋。

通過簡單地安裝它,SonarQube 會清楚地指示您的提交是否乾淨以及您的項目是否已準備好發布。 如果出現問題,該工具會立即通知您問題出在哪里以及解決方案。

水族

Aqua 允許您在軟件產品生命週期的每個階段可視化和阻止威脅,從編寫源代碼到在雲中部署應用程序。

該工具作為雲原生應用程序保護平台 (CNAPP) 運行,提供軟件供應鏈安全檢查、風險和漏洞掃描以及高級惡意軟件保護。

Aqua 的集成選項允許您保護您的應用程序,無論您用於開發和部署的平台和機制如何,無論它們是雲、容器、無服務器、CI/CD 管道還是編排器。 它還與 SIEM 平台和分析工具集成。

Aqua 的一個獨特之處在於,它可以通過 KSPM(Kubernetes 安全狀態管理)在 Kubernetes 容器中實現安全控制,並在 Kubernetes 運行時實現高級保護。 使用本機 K8s 功能可為部署在容器中的應用程序的整個生命週期提供策略驅動的保護。

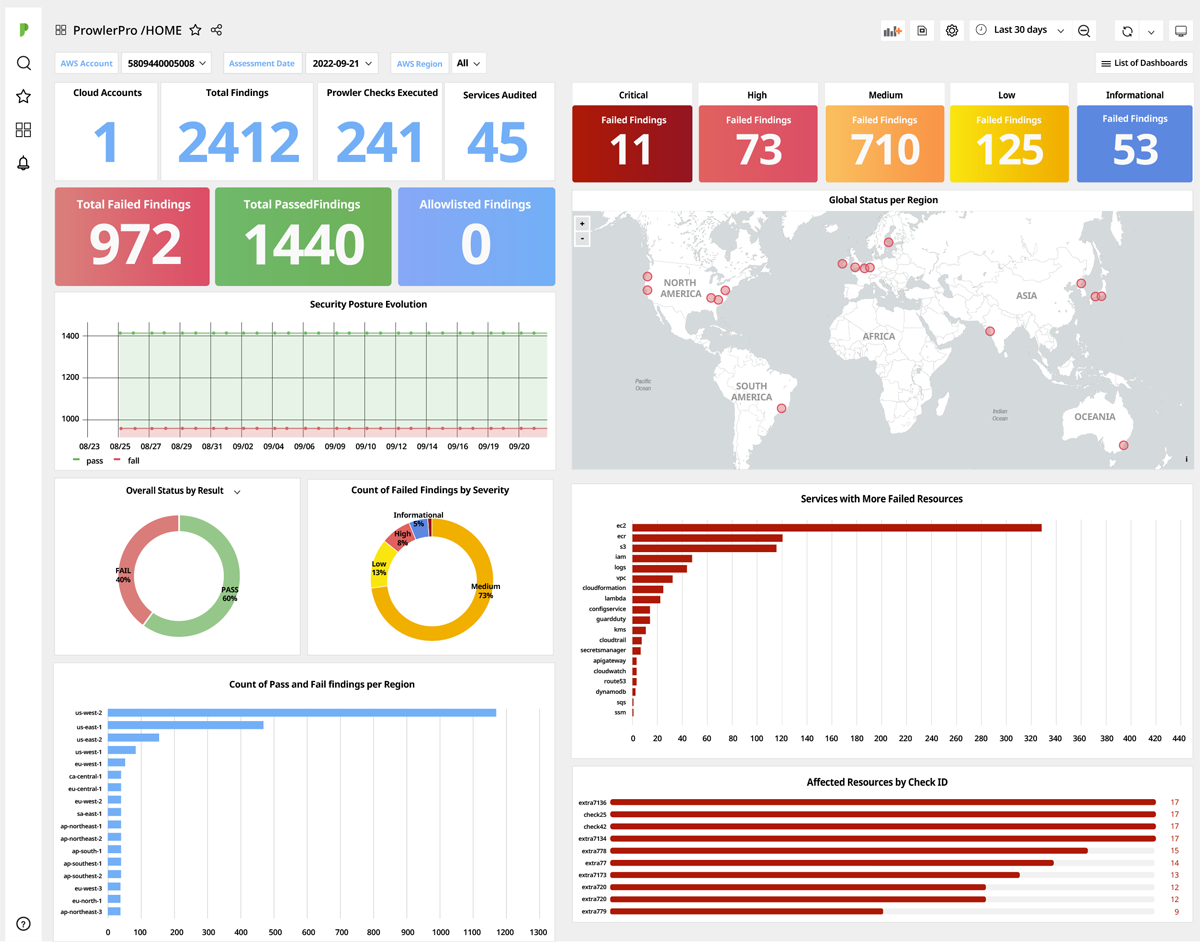

ProwlerPro

ProwlerPro 是一種開源工具,專門用於在 Amazon Web Services (AWS) 開發環境中控制安全性。

ProwlerPro 的設計方式使您可以創建一個帳戶並在幾分鐘內開始對您的開發管道進行掃描,無論您身在何處,都可以全面了解您的基礎設施。 它的可視化工具允許您在一個窗口中查看所有 AWS 服務的安全狀態。

創建 ProwlerPro 帳戶並啟動並運行後,您可以將系統配置為每 24 小時自動運行一系列建議的檢查。 使用 ProwlerPro 的掃描並行運行以提高速度,以免減慢您的 DevSecOps 工作流程。

掃描結果顯示在一系列預定義的儀表板中,可以通過向下鑽取直接了解安全狀況的任何細節級別,輕鬆共享和導航這些儀表板。

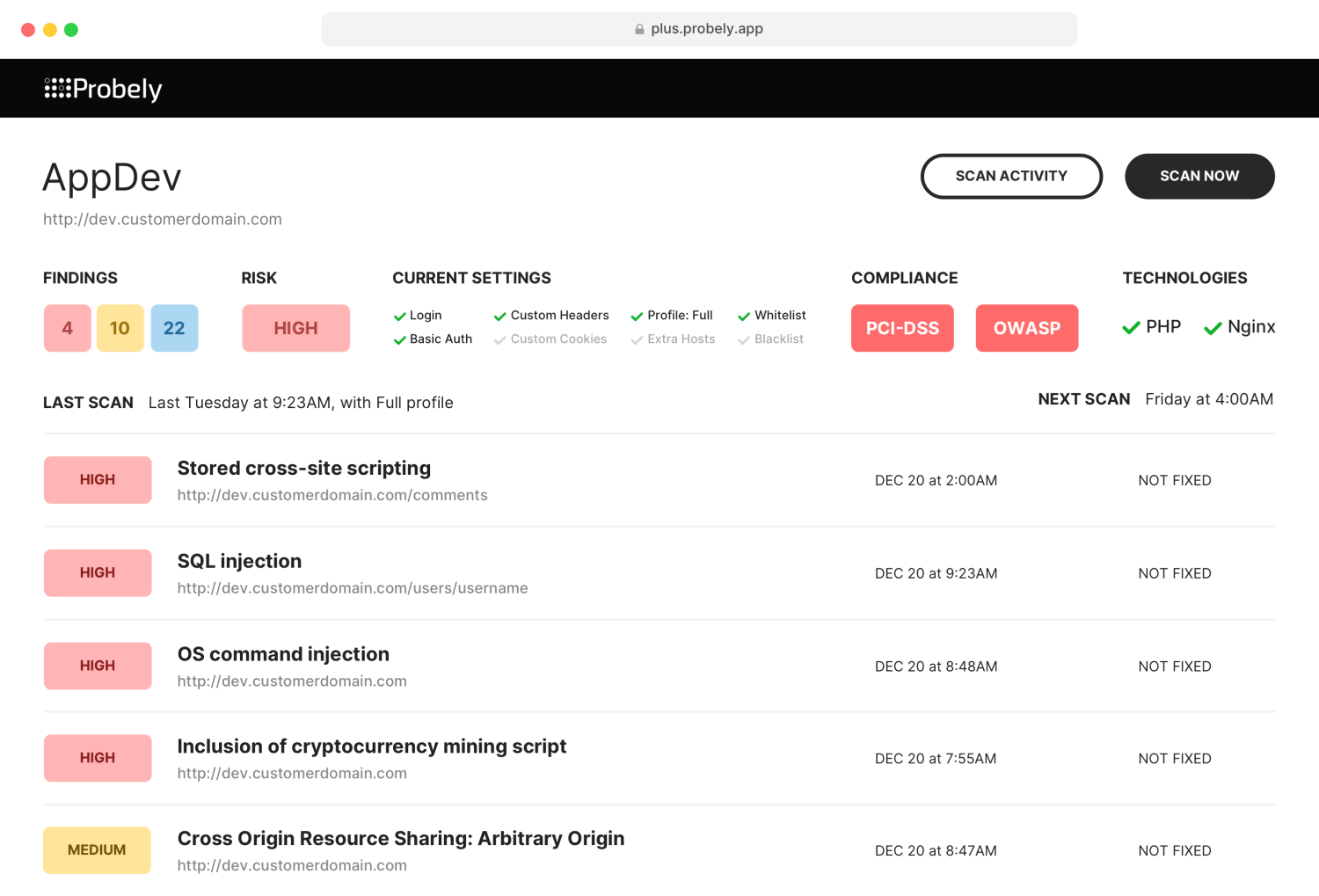

大概

如果您已經擁有 DevOps 工作流程並希望將安全掃描集成到其中,Probely 可以讓您在幾分鐘內完成,這要歸功於它的 Web 應用程序漏洞掃描工具和 API。

Probely 的方法基於 API 優先開發,這意味著該工具的每個新功能都首先通過 API 提供,然後添加到界面中。 如果您需要將 Probely 與工作流或自定義軟件集成,此策略使您可以始終使用其 API。

您還可以註冊 webhook,以便您的應用程序接收 Probely 生成的每個事件的通知。

由於 Probely 提供了許多開箱即用的集成,您很可能不必使用其 API 將其與您的工具集成。 如果您已經在工作流程中使用 Jira 和 Jenkins,集成將是即時的。

Probely 將自動在您的 CI/CD 管道中啟動掃描,並將發現的漏洞註冊為 Jira 中的問題。 一旦這些漏洞得到解決,它將再次測試它們並在必要時在 Jira 中重新打開未解決的問題。

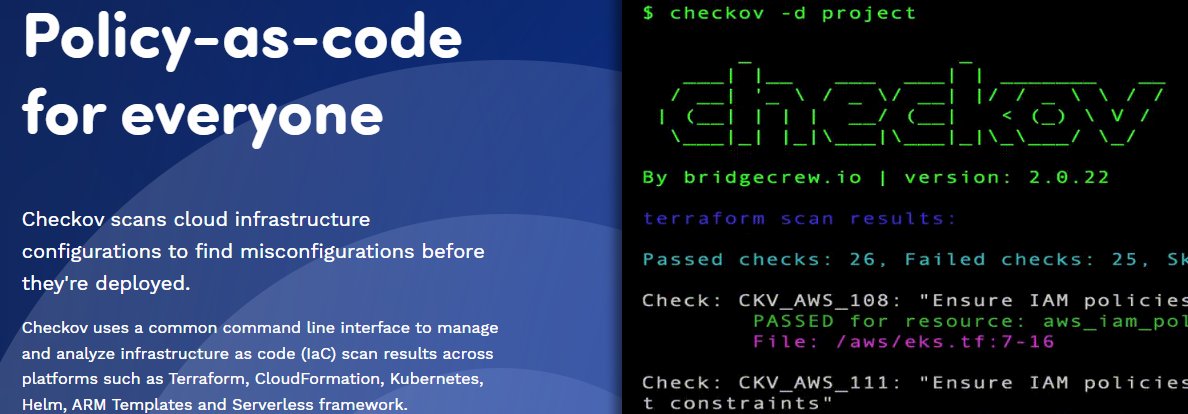

切科夫

Checkov 掃描雲基礎設施中的配置,目的是在部署軟件產品之前發現配置缺陷。 通過一個通用的命令行界面,它可以跨不同的平台掃描結果,例如 Kubernetes、Terraform、Helm、CloudFormation、ARM 模板和無服務器框架。

借助基於屬性的策略方案,Checkov 允許您在編譯時掃描雲資源,使用簡單的策略即代碼 Python 框架檢測屬性中的配置錯誤。 除此之外,Checkov 使用基於圖形的 YAML 策略分析雲資源之間的關係。

通過集成到 CI/CD 管道和版本控制系統中,Checkov 在目標存儲庫的上下文中執行、測試和修改運行器參數。

得益於可擴展的集成接口,其架構可以擴展以定義自定義策略、抑制條款和提供程序。 它的界面還允許它與支持平台、構建流程和自定義發布系統集成。

法拉第

借助 Faraday,您可以自動化漏洞管理和控制操作,將您的注意力放在真正重要的工作上。 它的工作流程允許您使用您可以自由設計的自定義事件觸發任何操作,以避免重複任務。

Faraday 使您能夠將您的安全工具標準化並集成到您的工作流程中,從 80 多種掃描工具中獲取漏洞信息。 使用代理,掃描儀會自動集成到您的工作流程中,以最輕鬆地攝取和規範化數據,生成可通過 Web 界面查看的結果。

Faraday 一個值得注意和有趣的方面是它使用一個集中的存儲庫來存儲安全信息,這些信息可以很容易地由 DevSecOps 團隊的不同成員進行分析和測試。

這帶來了額外的好處,即能夠識別和組合不同工具報告的重複問題。 這減少了團隊成員的工作量,避免他們不得不多次關注多次報告的同一問題。

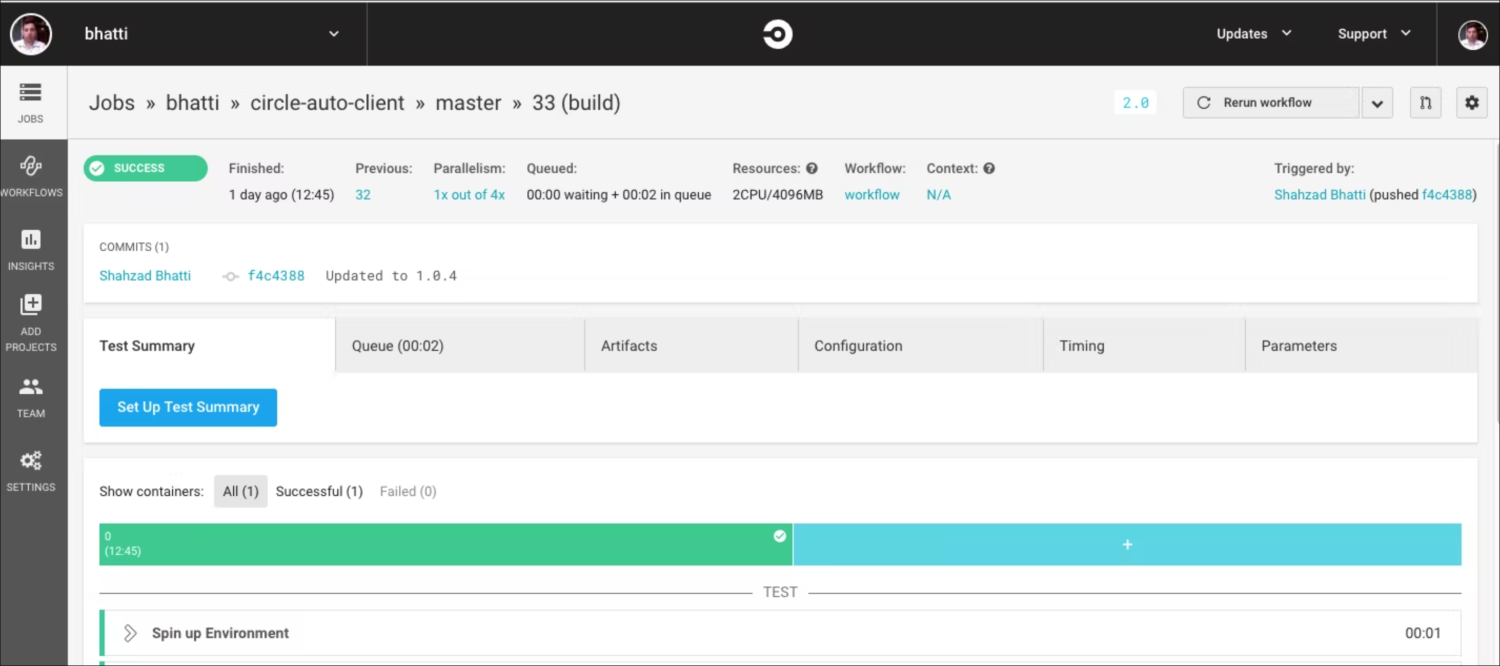

圈子CI

要將 CircleCI 與最流行的 DevOps 安全工具集成,您必須在您的開發管道中包括其眾多合作夥伴之一。 CircleCI 合作夥伴是多個類別的解決方案提供商,包括 SAST、DAST、靜態容器分析、策略實施、機密管理和 API 安全。

如果您需要做一些事情來保護您無法使用任何可用 orb 完成的開發管道,您可以利用 orb 是開源的這一事實。 因此,向現有 orb 添加功能只是獲得 PR 批准並合併它的問題。

即使您覺得某個用例超出了 CircleCI 註冊表中可用的 orb 集,您也可以創建一個並將其貢獻給社區。 該公司發布了創建自動化 orb 編譯和測試管道的最佳實踐列表,以簡化您的工作方式。

為了保護您的管道,消除內部開發的需要並允許您的團隊利用第三方服務。 通過使用 CircleCI orbs,您的團隊將只需要知道如何使用這些服務,而無需學習如何集成或管理它們。

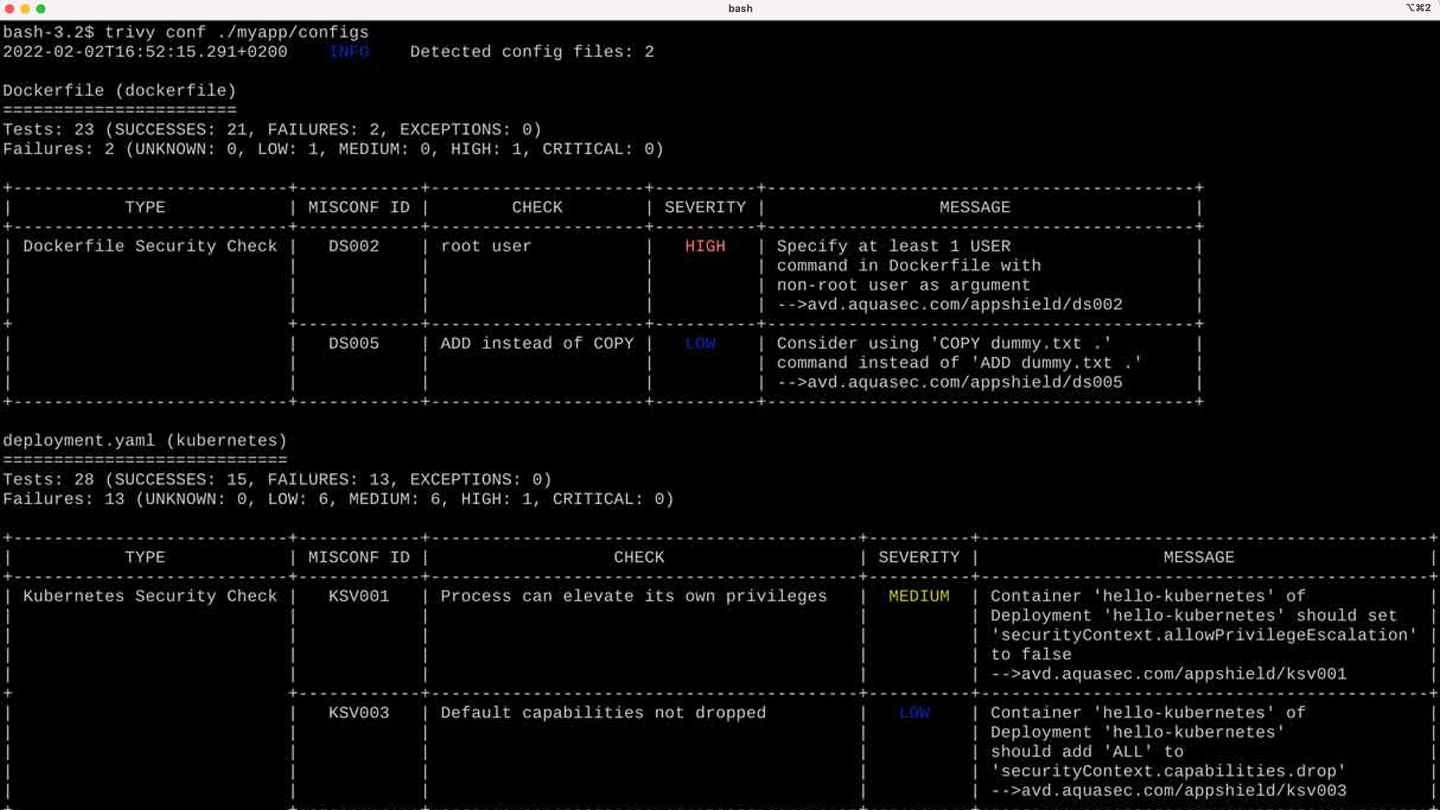

瑣事

Trivy 是一種開源安全工具,具有多個能夠檢測安全問題的掃描器以及可以發現此類問題的各種目標。 Trivy 掃描的目標包括:文件系統、容器鏡像、Git 存儲庫、虛擬機鏡像、Kubernetes 和 AWS 存儲庫。

通過掃描所有這些可能的目標,Trivy 可以找到已知的漏洞、配置缺陷、秘密或敏感信息以及軟件許可證,並檢測軟件供應鏈中的問題,包括對正在使用的軟件和操作系統包的依賴性。

可以在其生態系統頁面上找到 Trivy 可以集成的平台和應用程序。 此列表包括最流行的名稱,例如 CircleCI、GitHub Actions、VS Code、Kubernetes 或 JetBrains。

Trivy 在 apt、yum、brew 和 dockerhub 中可用。 它沒有數據庫、部署環境或系統庫等先決條件,首次掃描預計只需 10 秒即可完成。

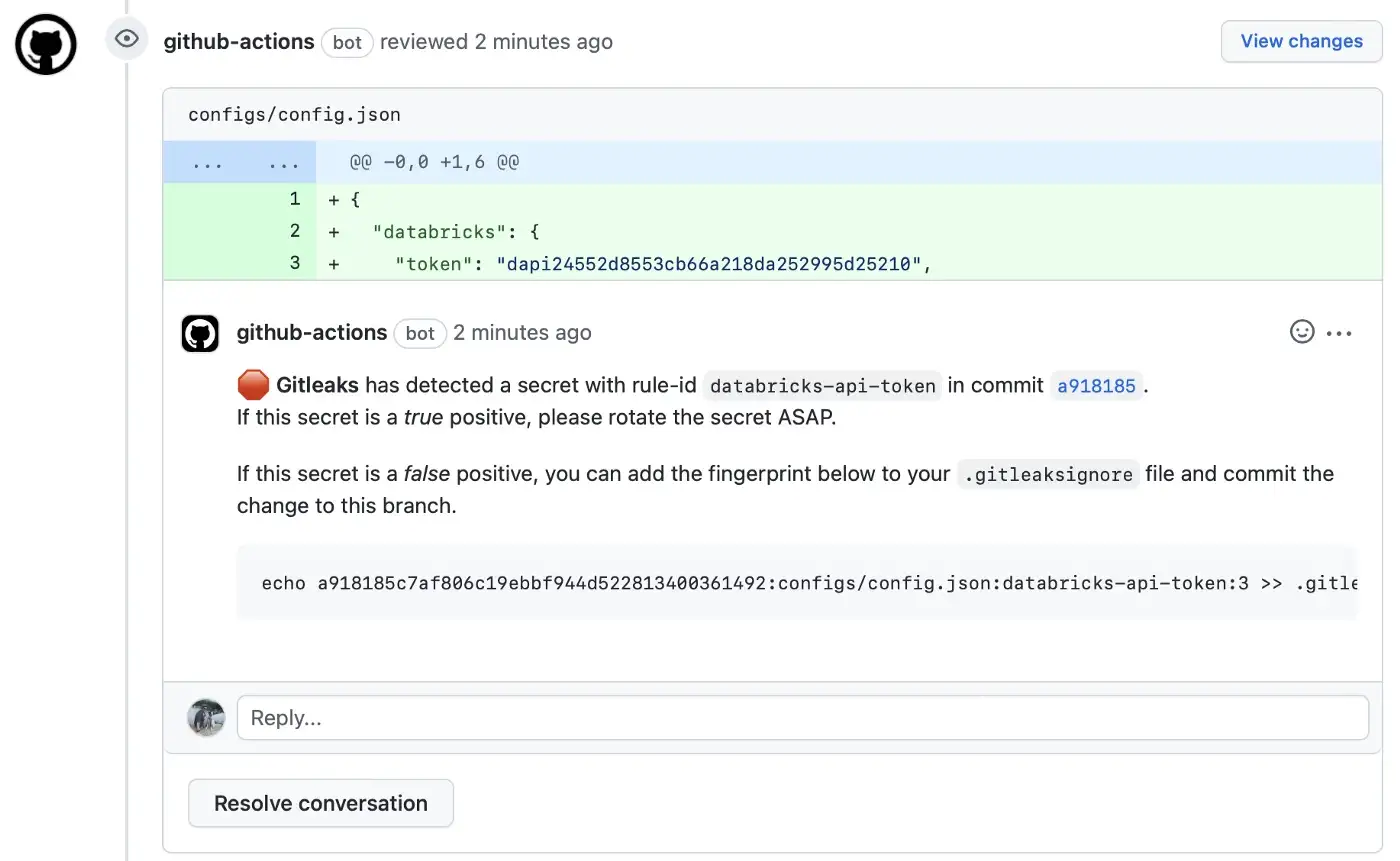

Git 洩密

Gitleaks 是一種帶有命令行界面的開源工具,可以使用 Docker、Homebrew 或 Go 進行安裝。 它也可以作為最流行的平台和操作系統的二進制可執行文件使用。 您還可以將其作為預提交掛鉤或通過 Gitleaks-Action 作為 GitHub 共享直接部署到您的存儲庫中。

它的命令界面簡單而簡約。 它僅包含 5 個命令,用於檢測代碼中的秘密、保護秘密、生成腳本、獲取幫助或顯示工具的版本。 detect 命令允許掃描存儲庫、文件和目錄。 它可以在開發機器和 CI 環境中使用。

GitLeaks 的大部分工作都是使用檢測和保護命令完成的。 它們在 Git 存儲庫上運行,解析 git log 或 git diff 命令的輸出並生成補丁,GitLeaks 然後將使用這些補丁來檢測和保護秘密。

保持競爭力和安全

一方面,CI/CD 管道的敏捷性和速度是確保快速上市的關鍵,而這反過來又是作為軟件開發人員保持競爭力的關鍵。

另一方面,在您的開發過程中包括安全工具是無可爭議的必要性。 要在不對您的 SDLC 時間表產生負面影響的情況下整合安全性,DevSecOps 工具就是答案。