Cryptojacking 的無聲威脅以及如何保護自己

已發表: 2023-05-22您的設備可能在您不知情的情況下挖掘加密貨幣。 現在。

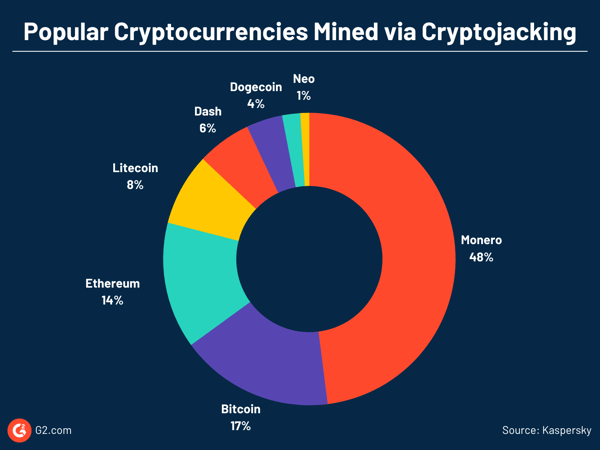

這被稱為加密貨幣劫持,由於加密貨幣的日益普及和加密貨幣挖礦利潤的誘惑,許多網絡犯罪分子已經轉向這種陰險的做法。

什麼是加密劫持?

Cryptojacking 是在用戶不知情或未經許可的情況下竊取設備的計算能力以挖掘加密貨幣的非法過程。

今天,我們在世界上擁有超過 20,000 種加密貨幣,價值超過一萬億美元。 挖掘這些加密貨幣是一個鑄幣過程。 它提供了豐厚的回報,但這並非易事。 它需要硬件、不間斷的電力和巨大的計算能力。

網絡犯罪分子克服加密挖掘問題的一種方法是加密劫持。 他們收穫了回報,而你卻在不知不覺中付出了代價。

為了抵禦加密貨幣劫持,您必須加強您的網絡安全計劃。 您應該使用防病毒保護、運行時應用程序自我保護 (RASP) 軟件和 Web 應用程序防火牆 (WAF) 解決方案等軟件。 但要修復強大的安全防禦措施,詳細了解加密劫持至關重要。

這就是我們將嘗試通過本文幫助您完成的工作。 我們將探索加密劫持的黑暗世界,並仔細研究它的工作原理。 我們還將學習如何檢測加密劫持企圖,以及如何保護您的設備免受這種偷偷摸摸且代價高昂的網絡犯罪的侵害。

加密劫持如何運作?

在我們深入研究加密劫持之前,讓我們先了解加密貨幣和加密挖掘的基礎知識。 這對於理解加密劫持的工作原理很重要。

加密貨幣和加密挖掘:入門

2009 年,一位名叫中本聰的神秘開發者開采出了有史以來第一種數字貨幣比特幣。 快進十年,加密貨幣市場正在蓬勃發展。

加密貨幣的定義:加密貨幣,有時稱為加密貨幣或加密硬幣,是建立在區塊鏈技術上並由密碼學保護的數字貨幣。 它是去中心化的,這意味著沒有中央機構或銀行對其進行監管。 但是,所有交易都通過區塊鏈技術加密、存儲和記錄在公共數據庫中。

如今,除了備受追捧的比特幣之外,我們還有以太坊、Tether、Solana、BNB、XRP 甚至狗狗幣等加密貨幣。 加密愛好者認為加密硬幣非常有價值,導致加密貨幣價格自早期比特幣時代以來飆升。 如此高的價格使得加密貨幣挖礦這種賺取加密貨幣的方式極其有利可圖。

加密挖掘的定義:加密挖掘或加密貨幣挖掘是通過驗證和向現有區塊鏈添加塊來創建新數字硬幣的過程。 在這裡,驗證和添加塊涉及解決複雜的密碼哈希方程。 第一個破解難題的礦工將獲得挖礦獎勵,例如新創建的加密貨幣或交易費。

這個猜測哈希的過程需要使用計算能力。 加密貨幣越有利可圖,哈希就越難,也就越需要計算能力。

如今,加密貨幣礦工使用加密貨幣挖掘軟件和強大的計算機芯片(如現場可編程門陣列 (FPGA) 或專用專用集成電路 (ASIC))來挖掘加密貨幣。 其他一些礦工將他們的計算資源捆綁在礦池中,並分享新開採區塊的收入。

加密劫持的剖析

現在,加密劫持是一種非法的加密挖掘方式。 黑客不使用他們自己的任何資源。 相反,他們通過將加密劫持惡意軟件部署到受害者的平台上來竊取毫無戒心的用戶的計算能力。

在這裡,加密劫持惡意軟件是一種惡意代碼,可以在用戶不知情或未經用戶許可的情況下在設備上非法挖掘加密貨幣。 它可以是嵌入在網站中的簡單 JavaScript 代碼,也可以是嵌入在設備本地的惡意軟件。

黑客通過不同的方法利用這些惡意代碼,例如將它們附加到用戶可能會在不知情的情況下點擊的網頁和在線廣告上,或者使用社會工程技術將它們安裝到受害者的計算機上。

- 一旦在設備中安裝並激活加密惡意軟件,它就會通過互聯網或應用程序編程接口 (API) 直接連接到礦池。

- 設備接收到要解決的哈希拼圖任務。

- 一旦計算出哈希值,它就會被發送回礦池。

- 隨著新區塊被添加到區塊鏈中,攻擊者無需花費任何精力或資源即可獲得獎勵。

加密劫持攻擊的目標

黑客喜歡將這些設備作為加密劫持攻擊的目標:

- 瀏覽器

- 個人電腦、筆記本電腦

- 本地服務器

- 雲服務器

- 物聯網 (IoT) 殭屍網絡

- 手機

加密劫持攻擊的類型

發生三種主要類型的加密劫持:瀏覽器內加密劫持、主機內加密劫持和內存中加密劫持。 讓我們看看這三個。

瀏覽器內加密劫持

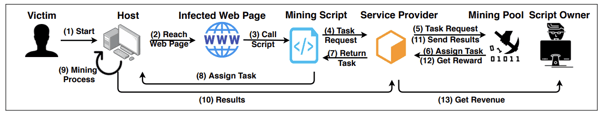

普通計算機可能無法挖掘加密貨幣。 但是,通過互聯網連接在一起的數千台普通計算機可以輕鬆完成這項工作。 基於瀏覽器或瀏覽器內的加密挖掘試圖做到這一點。 它只是使用網站訪問者的計算機在瀏覽時挖掘加密貨幣。

在這裡,黑客使用來自 Coinhive 或 CryptoLoot 等服務提供商的現成挖掘腳本,並將代碼注入網站的 HTML 源代碼中。

只要受害者保持在線,挖礦就會發生。 當用戶在網站上停留的時間超過 5.53 分鐘時,瀏覽器內的加密劫持就會變得有利可圖。 因此,它廣泛存在於免費電影或遊戲網站中。

資料來源: SoK:Crypotjacking 惡意軟件 - arXiv

當主要的加密挖掘腳本提供商 CoinHive 在 2019 年加密市場低迷期間關閉時,基於瀏覽器的加密劫持大幅下降。然而,研究人員不斷發現新的加密挖掘腳本和有意或無意使用它們的網站。

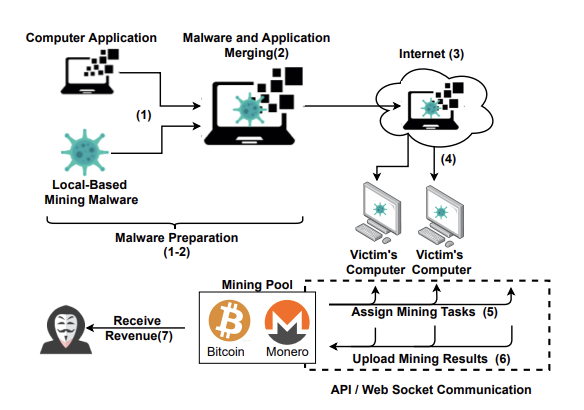

主機內加密劫持

在這種類型的加密劫持中,黑客會像傳統的特洛伊木馬一樣安裝加密惡意軟件。 例如,網絡釣魚電子郵件的附件可以通過將加密挖掘代碼直接加載到磁盤來感染計算機。

除了加密挖掘腳本,攻擊者還修改了幾個即插即用風格的挖掘應用程序,如 XMRig,以非法挖掘加密貨幣。

黑客使用漏洞或社會工程技術將惡意軟件傳送到主機系統,或將其作為主機設備上無意下載(驅動下載技術)的有效負載。

資料來源: SoK:Crypotjacking 惡意軟件 - arXiv

例如,黑客最近將他們的加密挖礦惡意軟件偽裝成桌面版的谷歌翻譯應用程序。 成千上萬的用戶在為他們的個人電腦 (PC) 搜索谷歌翻譯時下載了它。 然而,一旦安裝,它就會在用戶不知情的情況下進行複雜的設置以挖掘 Monero 加密貨幣。

內存中的加密劫持

內存中的加密劫持使用與基於主機的加密劫持相同的感染方法。 然而,加密劫持惡意軟件通常是無文件惡意軟件,並在隨機存取存儲器 (RAM) 上運行。 它濫用合法的本地應用程序或預裝工具。

因此,cryptojacking 腳本不會在系統中留下任何足跡,因此很難檢測和刪除。 一旦攻擊者進入使用無文件惡意軟件的系統內部,他們就會利用訪問權限提升他們在受害者網絡中的權限,並獲得大量受害者的中央處理器 (CPU) 資源來非法挖掘密碼。

由於攻擊者可以通過這種方法獲得命令和控制權,因此無文件加密劫持也可以轉化為勒索軟件攻擊。

例如,Mehcrypt 是一種無文件加密劫持惡意軟件。 它濫用幾個合法的應用程序,如 notepad.exe 和 explorer.exe,來執行其 cryptojacking 程序。

密碼劫持的歷史和演變

從早期開始,加密貨幣礦工就開發了新的方法來獲得額外的計算能力來挖掘加密貨幣,從而減輕了他們的負擔。 其中一種方法是基於瀏覽器的加密挖掘。

當它於 2011 年首次推出時,基於瀏覽器的加密挖掘被推廣為瀏覽器內廣告的替代方案。 為什麼人們不喜歡它呢? 您不會在網站上看到侵入性廣告,而是獲得乾淨的瀏覽體驗,以換取將您的計算機借給加密貨幣礦工。 簡單、直接——聽起來合法,對吧?

很多人一開始也是這麼想的。 許多加密貨幣愛好者和網站所有者通過將挖掘腳本添加到他們的網站來使用瀏覽器內挖掘。 然而,基於瀏覽器的挖礦很快被黑客和網絡犯罪分子濫用。 在 2017 年 Coinhive 推出後,它變得尤為臭名昭著。

Coinhive 和加密劫持的興起

Coinhive 是一個加密挖掘腳本提供商。 2017 年,它發布了一個簡單的 JavaScript,通過使用瀏覽器內加密挖掘來挖掘門羅幣 (XMR),這是一種類似比特幣的加密貨幣。

通常,JavaScript 會在加載網頁時自動執行。 它與平台無關,可以在任何主機上運行——PC、手機、平板電腦——只要在主機上運行的網絡瀏覽器啟用了 JavaScript。

因此,任何網站都可以在其網站上嵌入 Coinhive JavaScript,並讓網站訪問者的計算機為他們所用。 Coinhive 收取 30% 的開採門羅幣作為他們的費用,而網頁所有者則收取其餘部分。

無需額外投資即可向大量用戶推出加密挖掘的簡單、可擴展且省力的方法使其具有破壞性。 大量的加密愛好者欣然採用了它的代碼。

然而,雖然 Coinhive 的商業模式被吹捧為合法的,但很快它的代碼就被濫用了。 一些網站所有者在未經用戶許可的情況下劫持了用戶的處理能力,使用 Coinhive 腳本來挖掘 XMR。

除了網站所有者之外,惡意行為者還入侵了加密挖掘代碼並將其嵌入到高流量網站上。 他們還在 Archive Poster 等瀏覽器擴展程序和 Browsealoud 等網站插件上安裝了腳本。

通過這些方法,Coinhive 的代碼非法進入 Showtime、洛杉磯時報、黑莓和 Politifact 等公司的熱門網站。 他們在未經許可的情況下,有時甚至在網站所有者不知情的情況下,在瀏覽器中運行加密貨幣挖礦,有效地劫持了網站和用戶的計算機資源。 甚至美國、英國和印度政府的網站也被發現受到這些加密劫持攻擊的影響。

應該注意的是,當顯示明確的活動通知並且用戶可以選擇退出時,使用他人的計算能力挖掘加密貨幣並不被視為非法。 然而,大多數瀏覽器內的加密挖掘都缺乏這些,因此被認為是非法的。

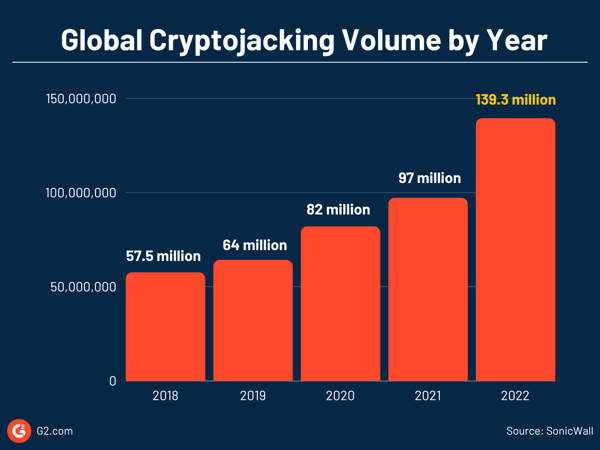

從 2017 年開始,非法加密挖礦事件不斷增加,使加密劫持成為主流關注的焦點。 網絡犯罪分子不僅開始使用基於瀏覽器的非法加密貨幣挖掘,而且還使用惡意軟件和其他方法進行非法加密貨幣挖掘。

最近的加密劫持攻擊示例:

- Kiss-a-dog是一項針對易受攻擊的 Docker 和 Kubernetes 基礎設施的加密劫持活動,旨在使用 XMRig 挖掘 Monero。

- 自稱為 Diicot 的Mexals通過安全外殼 (SSH) 暴力攻擊發起了一場加密劫持活動,並開采了價值超過 10,000 美元的門羅幣。

- ProxyShellMiner是一種加密挖掘惡意軟件,它利用 Microsoft Exchange 服務器中未修補的漏洞。

- 網絡安全威脅參與者8220 Gang掃描互聯網以查找易受攻擊的雲用戶並將他們吸收到其云殭屍網絡中,然後分發加密貨幣挖掘惡意軟件。

- Headcrab是一種加密貨幣劫持惡意軟件,它已經感染了 1,000 多台 Redis 服務器來構建一個挖掘門羅幣的殭屍網絡

為什麼有些加密貨幣礦工會進行 cryptojack?

考慮一下。 2009 年,配備英特爾酷睿 i7 處理器的個人電腦每天可以開採約 50 個比特幣。 但今天,我們需要像 ASIC 系統這樣的專門採礦設備來開採像比特幣這樣的加密貨幣。

此外,許多加密貨幣還限制了可以開采的硬幣數量和礦工獲得的獎勵。 再加上飆升的能源價格。 單個比特幣需要 811.90 千瓦時,相當於一個美國家庭 28 天平均消耗的能源量。 所有這些使得加密貨幣挖礦成為一項代價高昂的事情。 如今,在家挖比特幣甚至都不是一種選擇。

27,223 美元

是截至 2023 年 5 月的平均比特幣挖礦成本。

資料來源:宏微

在這種情況下,使用合法資源從加密貨幣挖礦中獲利可能很困難。 結果,黑客試圖通過劫持受害者的系統來將成本轉嫁給其他人。

為什麼要關心加密劫持?

有備則無患。 最好了解加密劫持的危險並做好準備,而不是在面臨實際攻擊時摸索。

與宣布其存在的許多其他網絡安全威脅不同,加密劫持在完全沉默的情況下取得了成功。

“加密劫持會顯著降低您設備的性能,縮短其使用壽命並增加其能耗。 更糟糕的是,啟用它的惡意軟件可能成為更複雜的網絡攻擊的門戶。”

阿馬爾喬比

網絡安全研究分析師,G2

更令人擔憂的是,如今的攻擊者瞄準的是具有更強處理能力的設備,而不是個人設備。 一些例子是企業雲基礎設施、服務器、大量未充分保護的物聯網設備,或者 Docker 和 Kubernetes 容器。 有了這個,攻擊者的目標是在更短的時間內獲得更多的利潤。

對於企業而言,這具有廣泛的影響。 對於從加密貨幣劫持中賺取的每一美元,受害者將被收取 53 美元的費用。 風險並不止於虛高的賬單。 一旦進入企業基礎設施,攻擊者就可以隨時利用他們的訪問權限來執行其他危險的網絡攻擊,如勒索軟件和供應鏈攻擊。

如何檢測加密劫持攻擊

Cryptojacking 攻擊通常是隱藏的,但並非無法識別。 嘗試其中一些方法來檢測加密劫持攻擊。

如何檢測設備中的加密劫持攻擊

如果您在 PC 或移動設備上註意到以下跡象,則您的設備可能已被加密劫持。

性能下降

Cryptojacking 會導致您的設備顯著變慢或經常崩潰。 如果您開始注意到任何異常糟糕的設備性能,請使用防病毒軟件掃描您的系統,看看是否發現任何加密劫持惡意軟件。

過熱

加密劫持的另一個明顯跡像是過熱。 由於加密劫持會消耗過多的處理能力,因此很容易使系統過熱並耗盡電池電量。 您可能會注意到系統中的風扇比平時運行得更快以冷卻設備。 或者您的手機電池可能會因過熱而表現不佳並迅速耗盡。

CPU使用率

另一個明顯的症狀是 CPU 使用率過高。 計算機保留系統中所有正在運行的應用程序的記錄。 如果您在執行一項小任務或瀏覽無害網站時注意到 CPU 使用率激增,則可能是因為加密劫持。

對您的設備進行快速加密劫持測試!

要檢查 CPU 使用率:

- 在 Windows 中,打開任務管理器 > 性能 > CPU。

- 在 Mac 上,轉到應用程序 > 活動監視器。

您還應該檢查是否有某個應用程序的互聯網流量增加超過正常水平,這可能表明存在瀏覽器內挖礦。 要檢查這個:

- 在 Windows 中,轉到“設置”>“網絡和 Internet”>“數據使用”>“查看每個應用的使用情況”。

- 對於 Apple 用戶,請轉至活動監視器 > 網絡 > 已發送的字節數。

請注意,犯罪分子已經想出了複雜的規避技術來隱藏 CPU 使用率或互聯網流量的峰值。

如何檢測雲環境中的加密劫持攻擊

如果公司對其云使用的可見性較低,則檢測加密劫持可能會很困難。 但是,企業可以嘗試解決這個問題。

審計雲訪問控制

大多數針對雲的網絡攻擊都源自配置錯誤的雲,因此請審核您的訪問控制。 可以進一步調查任何不安全或配置錯誤的雲環境入口,以查看是否存在任何惡意活動,如非法加密挖掘。

分析云網絡日誌

網絡日誌跟踪進出您的雲的流量,並向您顯示網絡的當前狀態以及誰從哪裡連接。 分析這些記錄。 您會發現任何不規則的網絡行為或流量突然激增。 這可能是在您的雲環境中運行非法加密礦工的跡象。

監控雲支出

膨脹的雲賬單是您端合法增加雲資源使用或有人竊取您的雲資源以謀取利益的跡象。 如果您沒有任何云管理不善,請調查雲賬單中的任何飆升,看看它是否與加密貨幣劫持有關。

需要明確的是,所有這些方法都會告訴您您的雲是否以任何方式受到損害。 應對任何惡意活動進行進一步分析,以確定妥協是否是由於非法加密礦工或任何其他網絡攻擊造成的。

保護您的設備免受加密劫持攻擊的提示

預防勝於治療,因此請使用這些實用技巧來保護您的系統免受加密劫持攻擊。

- 使用強大的防病毒程序來檢測任何惡意活動或惡意軟件。

- 使用 Miner Block 和 Anti-Miner 等反加密挖掘擴展來防止基於瀏覽器的加密挖掘。

- 安裝廣告攔截器以攔截網站上不需要的彈出式廣告和橫幅廣告。 加密挖掘惡意軟件通常嵌入在廣告中。

- 更新您的系統並安裝所有最新的軟件以修補漏洞。

- 您還可以在瀏覽器上禁用 JavaScript,以避免加載任何惡意腳本。 然而,這是以犧牲用戶體驗為代價的。

在 Chrome 瀏覽器上禁用 JavaScript 的步驟:

- 轉到設置 > 隱私和安全 > 網站設置 > JavaScript

- 選擇不允許站點使用 JavaScript選項以禁用 JavaScript。

對於企業而言,防止加密貨幣劫持攻擊不僅僅涵蓋這些基本步驟。 採用以下安全實踐來保護您的 IT 資產免受任何非法加密挖掘。

- 安裝固件更新和補丁:在軟件供應商發布後立即更新您的系統軟件。

- 擁有強大的身份和訪問管理 (IAM) 策略:有效的 IAM 可防止對您的系統、本地或云端的任何未經授權的訪問。 部署 IAM 軟件以僅允許授權用戶訪問並管理他們的許可級別。

- 保護您的端點:筆記本電腦、工作站、服務器和移動電話等最終用戶設備充當您公司網絡的訪問點。 使用強大的端點安全軟件來保護它們,以阻止惡意軟件感染設備。 您甚至可以使用移動數據安全解決方案來保護通過移動設備訪問企業網絡的安全。

- 監控您的網絡:實時仔細分析您的所有網絡日誌並查找任何惡意活動。 依靠 WAF 和安全信息與事件管理 (SIEM) 軟件等工具直接查看您的網絡和端點,以檢測任何異常行為或未經授權的使用。 利用 RASP 工具在您的應用程序運行時環境中實時檢測和預防攻擊。

- 部署雲安全解決方案:您可以使用其他雲安全解決方案,例如用於雲訪問控制的雲訪問安全代理 (CASB) 軟件和用於查找任何云錯誤配置的雲安全狀態管理 (CSPM) 軟件。

- 培訓您的員工:為您的員工實施網絡安全培訓計劃,讓他們了解網絡釣魚等社會工程攻擊。

- 採用零信任模型:不信任任何人。 驗證一切。 對您的安全採取零信任方法意味著您明確驗證任何尋求訪問您的 IT 資產的人或事。 這對保護您的系統免受任何網絡威脅大有幫助。

阻止非法區塊

即使加密價格波動,加密劫持攻擊也變得越來越普遍且難以檢測。 黑客的感染和規避技術越來越精明,但預防是關鍵。 實施此處分享的安全實踐,比加密竊賊領先一步。

想要升級您的系統安全性? 探索威脅情報軟件,讓您的安全團隊及時了解新出現的惡意軟件、零日漏洞和漏洞利用。