8 En İyi Kimlik Erişim Yönetim Aracı (IAM)

Yayınlanan: 2022-12-30BT varlık güvenliğine kuruluşunuzdaki diğer her şeyden daha fazla öncelik veriyor musunuz? Ardından, burada belirtilen en iyi kimlik erişim yönetimi araçlarına ihtiyacınız var.

Günümüzün dijital ortamında güvenlik, herhangi bir işletme için ana endişe kaynağıdır. Bilgisayar korsanları, işletmelerden veri çalmak ve bunları karanlık ağda satmak için yeni teknikler ve araçlar geliştiriyor.

Sert bilgisayar korsanları, binlerce kullanıcıya zarar verebilecek kritik veritabanları da dahil olmak üzere tüm BT altyapınızı ele geçirerek size milyonlarca dolar fidye ödetir.

Bu nedenle işletmeler, iş verilerinin güvenliği için bir artıklık kaynağı olarak katı veri güvenliği ve parola politikalarının yanı sıra sağlam IAM araçları kullanır.

Kimlik Erişim Yönetimi (IAM) Nedir?

Kimlik erişim yönetimi (IAM), hangi çalışanın veya paydaşın hangi dijital varlıklara erişimi olduğunu denetleyen, sürdüren ve tanımlayan bir dizi uygulama, politika ve araçtır.

İşletmeler için dijital varlıklar çoğunlukla uygulama sunucuları, müşteri veritabanları, ERP araçları, faturalandırma uygulamaları, ödeme uygulamaları, çalışan bordro verileri ve daha fazlasıdır.

DevSecOps'ta dijital varlıklara erişim, kod havuzlarının kontrol edilmesi, CI/CD ardışık düzenlerine, harici ve dahili bilgi tabanlarına, hizmet olarak platformlara, intranetlere, yazılım günlüklerine ve iş iletişim kanallarına erişim anlamına gelir.

Özetle, kusursuz operasyonlar için işletmenizin bağlı olduğu her dijital kaynağa erişimi siz veya siber güvenlik yöneticisi kontrol etmelisiniz.

Kimlik Erişim Yönetimi İhtiyacı (IAM)

Öncelikle, mevcut ve yeni çalışanlara iş uygulamalarına ve kaynaklarına erişim atamak için bir IAM'ye ihtiyacınız var. Birkaç tıklamayla, bir kişinin bir ERP'den erişimini iptal edebilir veya gerekirse erişim izni verebilirsiniz.

IAM'ler, iş güvenliğinde reaktif olmaktan çok proaktif olmanızı sağlar. Veri ihlallerinden ve gelir kayıplarından darbe alan bir kuruluşta güvenlik ilkelerini sıkı bir şekilde uygulamak iyi bir fikir değildir.

Bunun yerine, itibar ve parasal kayıplardan kaçınmak için veri güvenliği ve erişim kontrolü politikalarını ilk günden uygulamalısınız.

Bir IAM çözümü almanın diğer önemli nedenleri şunlardır:

- Sunuculara, kod tabanlarına, konteyner paketlerine, müşteri verilerine, ödeme yöntemlerine vb. sürekli olarak erişen 10 ila binlerce çalışanı izleyebilen bir bulut uygulaması kullanarak iş güvenliğinizi ölçeklenebilir hale getirin.

- Veri ihlallerini başladığı noktada durdurun ve böylece medya, halk ve yatırımcılar dahil olmadan durumu kontrol altına alın.

- Bu tür iş varlıklarını her zaman tarayarak lisanslar ve kaynak tahsisi için sıfır israf yapın. Ardından, paradan tasarruf etmek ve iş verilerinin yanlış ellere geçmesini önlemek için gerekli kaynakları dinamik olarak tahsis edin.

Kimlik Erişim Yönetimi Nasıl Çalışır?

Bir IAM çözümü, iş verilerini korumak için aşağıdaki güvenlik işlevlerini ve araçlarını sağlayarak çalışır:

1 numara. Tek Oturum Açma Erişimi

Bir IAM çözümü, kurumsal e-posta yoluyla tüm iş uygulamalarına ve hesaplarına sorunsuz erişim sağlar. Çalışanların tonlarca kullanıcı hesabını ve parolayı hatırlaması gerekmez.

2 numara. Günlük, Denetim ve Rapor

BT altyapınızdaki her eylemi kaydedin ve son güvenlik olaylarından, parola sıfırlama olaylarından, dış ağlardan gelen oturum açma taleplerinden ve daha fazlasından elde edilen verilerle size rapor verin.

#3. Kullanıcı Yetkilendirme

Son değişiklikler için kullanıcı hesabı veritabanını tarayarak kullanıcıların eylemlerine düzenli olarak yetki vererek, kullanıcıların sistemlerinizde, uygulamalarınızda ve web sitelerinizde izin verilmeyen değişiklikler yapmasını önler.

#4. Kullanıcı doğrulama

IAM, bir çalışan iş sistemlerinize her giriş yaptığında güvenlik kimlik doğrulaması uygular. Parolalar, cep telefonu metinleri, fiziksel güvenlik anahtarı tabanlı erişim, CAPTCHA'lar ve daha fazlasını sunabilir. Ayrıca, kullanıcıyı periyodik olarak parolaları ve diğer kimlik bilgilerini değiştirmeye zorlar.

# 5. Kullanıcı İzinlerinin Hazırlanması ve İptal Edilmesi

IAM aracında bir kullanıcı hesabı oluşturduğunuzda, rol veya atamaya bağlı olarak belirli iş sistemlerine erişim sağlar. IAM araçları, çok noktalı onayları sağlamak için bu sağlama isteklerini birkaç yönetici aracılığıyla yönlendirebilir.

Ayrıca, bir kullanıcının IAM'den silinmesi, önceki uygulama ve veritabanı erişimini anında kaldırır. Gerçek zamanlı olarak gerçekleşir ve araç, bir uygulama üzerinde aktif olarak çalışıyor olsalar bile bir çalışanı kilitler.

#6. Sistem Kullanıcılarını Yönet

IAM araçları, tüm iş veritabanları, uygulamalar, sunucular, sanal masaüstleri ve bulut depolama ile entegre olur. IAM aracında bir kullanıcı profili oluşturmanız yeterlidir; ilgili kişi, sağladığınız uygulama ve veri erişimine sahip olur.

Bir Kimlik Erişimi Yönetim Aracı Size Nasıl Yardımcı Olur?

Verimli bir IAM aracı, işletmenize aşağıdaki şekillerde yardımcı olur:

- Dijital veriler ve varlık güvenliği ile ilgili her şey için tek bir gerçek kaynağı sağlayın

- Birkaç tıklamayla güvenlik izinlerini sağlayarak yeni bir çalışanın ilk gün çalışmaya başlamasını sağlayın

- Şirketten ayrılan çalışanların erişimini anında iptal ederek iş verilerini koruyun

- Ağır hasarlara maruz kalmadan önce harekete geçebilmeniz için sizi güvenlik olayları konusunda uyarmak

- Bilgi uçuranların ve içeriden gelen tehditlerin neden olduğu rahatsızlıkları önleyin

- Yapay zeka (AI) ve makine öğrenimi (ML) kullanarak şüpheli davranışları tespit ederek çalışanların veya harici tedarikçilerin anormal eylemlerini engelleyin.

Ardından, IAM aracında aranacak özellikleri tartışacağız.

IAM Aracı Özellikleri

Bir IAM aracı satın alırken, aşağıdaki olmazsa olmaz özelliklere sahip olduğundan emin olun:

- Sahip olma maliyeti yüksek tarafta olmamalıdır.

- Araç, kullanıcı hesabı tabanlı faturalandırma sunmalıdır. Birkaç hesap oluşturduğunuzda daha az ödersiniz. Daha fazla hesap oluşturduğunuzda daha fazla ödersiniz. Ve toplu hesap yönetimi için toplu bir indirim olmalıdır.

- IAM çözümü, altı standart özelliği sunmalıdır. Bunlar çoklu oturum açma, raporlama, kimlik doğrulama, yetkilendirme, izin sağlama ve bir yönetim panosudur.

- Araç, sıfır güven yetkilendirme politikası izlemelidir.

- Kullanıcıları veri güvenliği sorumlulukları konusunda bilgilendirmek için kimlik doğrulama sistemini rastgele seçmelidir.

Artık kimlik erişimi yönetimi kavramının temellerini keşfettiğinize göre, aşağıda herhangi bir dijital işletme için bazı ideal araçları bulabilirsiniz:

AWS Kimlik ve Erişim Yönetimi

Amazon Web Services üzerinde bulut uygulamaları, veritabanları ve analiz projeleri barındırıyorsanız AWS IAM, iş verilerini korumak için ideal çözümdür. Birçok özellik sunar, ancak aşağıdakiler son derece önemlidir:

- IAM erişim analizörü

- IAM kimlik merkezi

- IAM hesabını veya kullanıcı rollerini yönetin

- Sağlama ve iptal etme gibi IAM izinlerini yönetin

- Sıkı veri güvenliği ve hesap verebilirlik için çok faktörlü kimlik doğrulama

İşletmenizde aşağıdakilere ihtiyaç duyuyorsanız AWS IAM kullanmalısınız:

- Hesap temel hazırlığı için ayrıntılı izinler atayın ve rol, ekip, konum vb. gibi öznitelikleri kullanın

- Hesapları tek tek veya toplu olarak kontrol edin

- Birkaç tıklamayla kuruluş genelinde veri güvenliği uygulamalarını uygulayın

- İş uygulamaları ve verileri için en düşük ayrıcalık politikasını sürdürün

AWS, AWS IAM'nin uygulanması ve çalıştırılması hakkında kapsamlı kaynaklar sunar. Böylece hızlı bir şekilde öğrenebilir ve kısa sürede başlayabilirsiniz.

Okta IAM

Kimlik yönetimi ve kimlik tabanlı hizmet sağlama için tek elden bir çözüm arıyorsanız, Okta'yı deneyin. 7.000'den fazla iş uygulaması entegrasyonuna sahiptir. Okta entegrasyon yönetimi ekibi, gelecekte uygulama yayınlayacak uygulama geliştirme projelerinde de aktif olarak çalışır.

Temel IAM özellikleri, aşağıdakiler de dahil olmak üzere birçok işlevi içerir:

- Evrensel Giriş

- Tek seferlik

- şifresiz

- Uyarlanabilir MFA

- Yaşam döngüsü yönetimi

- iş akışları

- Kimlik Yönetimi

Okta, kimlik erişim yönetimi ortamında iki farklı hizmete sahiptir. İlk çözüm, müşteriye dönük bir hizmettir. Son kullanıcılara SaaS hizmetleri, OTT video platformları, abonelik tabanlı web siteleri veya bir ödeme duvarının arkasındaki web içeriği sunuyorsanız, Okta Müşteri Kimliği'ni kullanabilirsiniz.

Ayrıca, Workforce Identity Cloud'u çalışanların, satıcıların, müşterilerin, ortak çalışanların ve serbest çalışanların bulut üzerinde veya dışında iş varlıklarınıza erişmesine izin vermek için kullanabilirsiniz.

Motoru Yönet

Zoho'dan ManageEngine AD360, BT güvenlik yöneticilerinin kullanıcı kimliklerini değiştirmesine, sağlamasına ve iptal etmesine olanak tanıyan entegre bir IAM aracıdır. Genel, özel, hibrit veya şirket içi sunuculardaki ağ kaynaklarına kullanıcı erişimini denetlemenizi sağlar.

Yukarıdakilerin tümünü Exchange Sunucularında, şirket içi Active Directory'de ve bulut uygulamalarında merkezi bir yazılımdan veya web panosundan yapabilirsiniz.

Özetle, ManageEngine AD360, bordrolu ve bordrosuz çalışanlarınızın uygulamalara, ERP'lere, müşteri verilerine, iş wiki'lerine vb. birkaç dakika içinde hızlı bir şekilde erişmesini sağlar. Ardından, işletmeden ayrıldıklarında veya söz konusu çalışan için erişimin artık gerekli olmadığını düşündüğünüzde erişimi iptal edebilirsiniz.

SailPoint IAM

SailPoint'in IAM çözümü, entegrasyon, otomasyon ve zeka tarafından kontrol edilen temel bir IAM sistemine dayalıdır. Çekirdek kimlik erişim yönetimi sisteminin çevresinde alt özellikler vardır.

Bu alt modüller, işletmenizin IAM çözümünün 7*24 sorunsuz çalışmasını sağlar. Bazı önemli alt özellikler aşağıda belirtildiği gibidir:

- SaaS araçları yönetimi

- Kullanıcı hesaplarının otomatik olarak sağlanması ve iptal edilmesi

- AI tabanlı erişim önerileri

- IAM iş akışları

- Veri analitiği ve erişim öngörüleri

- Uygulamalara erişmek, dosyaları okumak vb. için dijital sertifikalar

- Parola yönetimi, sıfırlama ve kara listeye alma

- Dosya ve belge erişimini yönetin

- Erişim isteklerini karşılayın

SailPoint, sağlık, üretim, bankacılık, devlet, eğitim ve daha fazlası gibi çeşitli dikey sektörler için IAM çözümleri sunar.

IAM araçları, sıfır güven uygulama, BT altyapınızı verimli hale getirme, düzenlemelere uyma ve kaynakları her yerde, her zaman güvence altına alma gibi kullanışlı hizmetler sunar.

Fortinet IAM Çözümleri

Fortinet IAM Çözümleri, intranetinize veya internet ağınıza giren çalışanların, müşterilerin, satıcıların ve cihazların kimliklerini doğrulamak için gerekli güvenlik işlevlerini sağlar.

Hayati özellikleri ve avantajları aşağıda belirtildiği gibidir:

- Düzgün bir şekilde kimliği doğrulanmış, yetkilendirilmiş ve doğrulanmış kullanıcıların iş kaynaklarınıza bulut üzerinde veya dışında erişebilmesini sağlar.

- Çok faktörlü kimlik doğrulaması, orijinal kullanıcının izin verilen kaynaklara erişmesini sağlar. Herhangi bir veri ihlali durumunda kiminle iletişime geçeceğinizi bilirsiniz.

- Fortinet SSO, herhangi bir şifreyi hatırlamadan BT altyapısına sorunsuz erişim sağlar. SAML, OIDC, 0Auth ve API desteğini kullanır.

- Fortinet IAM, kendi cihazını getir (BYOD) politikalarını, misafir hesaplarını, geçici erişimi ve daha fazlasını destekler.

JumpCloud IAM'si

JumpCloud, birleşik cihaz ve IAM çözümü aracılığıyla IAM çözümüne sahip olma maliyetini birden çok haneye indirmenize yardımcı olur. Hizmetiyle, genel giderleri ve IAM sistemi karmaşıklığını en aza indirir ve ayrıca daha az BT satıcısı ile iş yapmanızı sağlarsınız.

Çözümlerini kurduktan sonra, çalışanların, stajyerlerin, müşterilerin, hissedarların, satıcıların ve ziyaretçilerin aşağıdaki iş mantığıyla BT altyapısına erişmesine izin verebilirsiniz:

- Herhangi bir kaynağa veya seçilen kaynağa erişim verin

- Herhangi bir yerden veya seçili konumdan erişim izni verin

- Fiziksel veya dijital bir kimlikle erişim sağlayın

- Buluttan erişimi onaylayın

- Güvenilir donanım veya yazılıma erişim izni verin

IAM aracı, JumpCloud tarafından tutulan açık bir dizinde barındırılan tek bir web uygulamasından süreçleri, iş akışlarını, cihazları ve kişileri yönetmenizi sağlar.

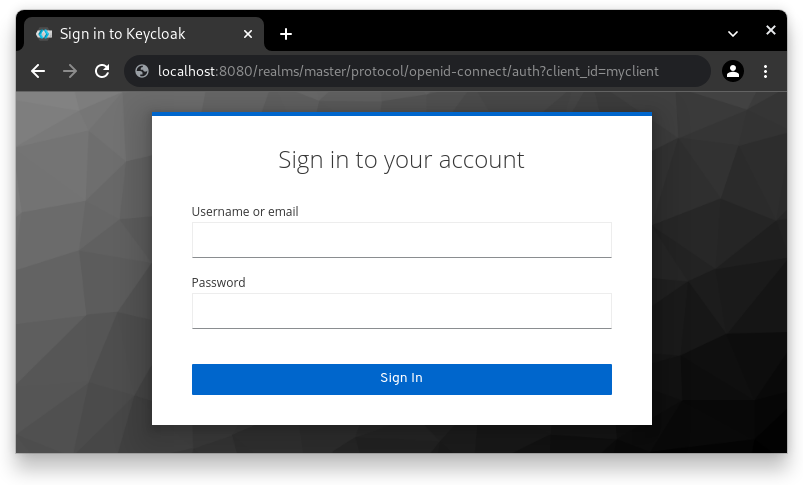

Keycloak Açık Kaynaklı IAM

Keycloak, Red Hat'in hibeleri ve sponsorluklarıyla sürekli olarak geliştirilmekte olan açık kaynaklı bir IAM ürünüdür. İşletmenizin, diğer şirketlerin sunmadığı, özel olarak geliştirilmiş IAM çözümlerine ihtiyacı varsa, Keycloak'ı deneyebilirsiniz.

Dikkate değer özellikleri aşağıdaki gibidir:

- Tek bir kuruluş veya platformda birçok uygulama için oturum açma ve oturum kapatma için Keycloak SSO

- Kullanıcıların Google, GitHub ve Facebook hesabını kullanarak bulut hizmetlerinizi kullanmasına izin vermek için sosyal oturum açma sayfaları oluşturun

- Keycloak'ın kod tabanını ve ilişkisel veritabanınızı kullanarak kendi IAM çözümünüzü oluşturabilirsiniz.

- Bu IAM çözümünü Active Directory sunucuları ve Basit Dizin Erişim Protokolü (LDAP) ile entegre edebilirsiniz.

Sunucusu, Keycloak kod tabanı, kapsayıcı görüntüsü ve operatör ile ücretsiz olarak indirilebilir.

Ping Kimliği

Ping Identity, bulut platformu aracılığıyla kimlik erişimi yönetimi için tescilli PingOne bulutunu kullanır ve ardından kullanıcıyı başka bir buluta veya şirket içi sunucuya yönlendirir. PingOne bulutu, müşteri merkezli iş yükleriniz ve dahili iş gücünüz için uygundur.

PingOne bulutunda onaylı bir kullanıcı için bir hesap oluşturursunuz ve bir kimlik doğrulama iş akışı oluşturursunuz. Ping Identity, önceden ayarlanmış iş akışı aracılığıyla bir iş uygulamasına müşteri veya çalışan yolculuğunu düzenler.

Aşağıdaki adımları içerir:

- Kullanıcı verilerini ve cihazı algılama

- kullanıcıyı doğrulama

- BT varlıklarınızdaki kullanıcı etkinliğini profilleme

- İkincil güvenlik protokollerini kullanarak kimlik doğrulaması yapın

- İş paydaşları yeni kullanıcıya yetki verir

- Kullanıcı, belirli uygulamalara ve veritabanlarına sorunsuz erişim elde eder

Son sözler

Doğru kimlik erişim yönetimi aracını edinmek kolay iş değildir. BT yöneticileri ve siber güvenlik yöneticileri, hangi aracın istedikleri güvenlik düzeyini belirlemeye yardımcı olacağına karar vermek için haftalarca çalışma saatlerini harcıyor.

Bu makalede yukarıda belirtilen en iyi IAM araçlarından bazılarını deneyerek paradan ve zamandan tasarruf edebilir ve aklı başında kalabilirsiniz.

Sırada, en iyi siber saldırı koruma teknikleri var.