DNS Zehirlenmesi Nedir? Ondan Nasıl Korunursunuz?

Yayınlanan: 2023-05-05Teknolojik gelişimin hızlı hızı göz önüne alındığında, saldırganlar sürekli olarak interneti manipüle etmek ve ele geçirmek için yeni yollar buluyor. Etki alanı adı sistemi (DNS) zehirlenmesi, böyle bir saldırıdır ve kılık değiştirmiştir.

DNS güvenlik çözümleri, müşterilere bilgi işlem gücü sağlamaya ve web tabanlı trafiklerini kolaylaştırmaya yardımcı olurken, onları etkileyebilecek tehditleri ve riskleri anlamak çok önemlidir.

DNS zehirlenmesi nedir?

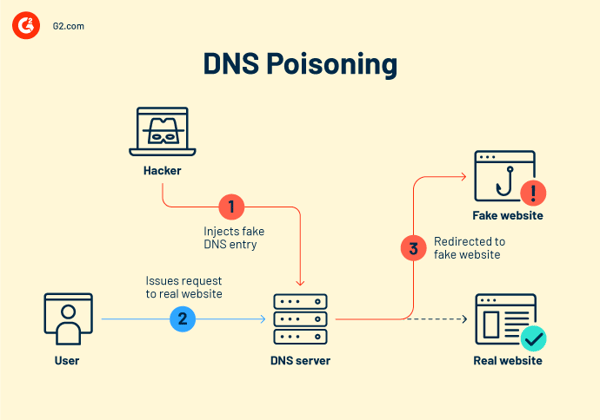

DNS zehirlenmesi veya DNS önbellek zehirlenmesi, bilgisayar korsanlarının çevrimiçi trafiği kimlik avı web sitelerine ve sahte web sunucularına yönlendirdiği aldatıcı bir siber taktiktir.

Bilgisayar korsanlarının başka bir cihazın, istemcinin veya kullanıcının kimliğini üstlendiği bir kimlik sahtekarlığı saldırısıdır. Bu maskeleme, daha sonra korunan bilgilere müdahale etmeyi veya normal web trafiği akışını bozmayı kolaylaştırır.

Bir DNS önbellek zehirlenmesi saldırısında, bilgisayar korsanları DNS kayıtlarını "sahte" bir DNS'e değiştirir, böylece meşru bir kullanıcı bir web sitesini ziyaret ettiğinde amaçlanan hedefinden farklı bir yere ulaşır. Taklit siteler genellikle gerçek siteler gibi görünecek şekilde tasarlandığından, insanların genellikle bunun farkına varması gerekir.

Bu, birine belirli bir yerde yaşadığınızı söyleyip sonra tüm sokak adlarını ve ev numaralarını yanlış adrese veya mahallenin tamamına gelmesi için değiştirmiş olmanıza benzer.

Bilgisayar korsanları genellikle aşağıda açıklanan kötü amaçlı yöntemlerden birini veya birkaçını kullanır.

- Doğrudan bir DNS sunucusunu ele geçirmek ve kullanıcıları sahte sitelere yönlendirmek

- Banka web siteleri için güvenli oturum açma kimlik bilgilerini çalmak gibi ortadaki makine saldırısı)

- Spam benzeri kimlik avı e-postaları yoluyla DNS önbelleği zehirlenmesi

- Doğrudan hasara neden olacak şekilde ziyaretçilerin bilgisayarlarına veya yönlendiricilerine virüs yüklemek

- Hasarı diğer cihazlara yaymak için bir solucan yerleştirmek.

DNS zehirlenmesi nasıl çalışır?

DNS zehirlenmesinin nasıl çalıştığını tam olarak anlamak için, internetin ziyaretçileri çeşitli alanlara nasıl ulaştırdığına ilişkin bazı kavramları ve bağlamı anlamak önemlidir.

DNS zehirlenmesi ve DNS sahtekarlığı

DNS zehirlenmesi ve DNS sahtekarlığı terimleri bazen birbirinin yerine kullanılsa da, ikisi arasında bir ayrım vardır.

DNS zehirlenmesi, saldırganların DNS verilerini tehlikeye atmak ve onu kötü amaçlı bir yeniden yönlendirme ile değiştirmek için kullandıkları bir tekniktir. DNS zehirlenmesinin nihai etkisi, zehirlenmiş bir önbelleğin kullanıcıları kötü niyetli web sitesine yönlendirdiği DNS sahtekarlığıdır.

Özetle, DNS zehirlenmesi, DNS sahtekarlığına giden yoldur : bilgisayar korsanları, bir DNS sahtekarlığı yapmak için bir DNS önbelleğini zehirler.

DNS çözümleyicileri nedir?

Her cihaz ve sunucunun, iletişim tanımlayıcıları olarak hizmet veren bir basamak dizisi olan ayrı bir internet protokolü (IP) adresi vardır. Kullanıcılar, bir etki alanı adına bağlı IP adresini DNS çözümleyicileri aracılığıyla alabilir. Başka bir deyişle, insanlar tarafından okunabilen web sitesi URL'lerini (https://www.g2.com/ gibi) bilgisayarların anlayabileceği IP adreslerine dönüştürürler. Bir kullanıcı bir web sitesine erişmeye çalıştığında, bir DNS çözümleyici işletim sisteminden bir istek alır. DNS çözümleyici IP adresini döndürdükten sonra, web tarayıcısı istenen sayfayı yüklemeye başlamak için bunu kullanır.

DNS önbelleği nasıl çalışır?

Bir DNS çözümleyici, belirli bir süre boyunca IP adresi isteklerine verilen yanıtları izler. Çözümleyici, standart DNS çözümleme prosedüründe yer alan birkaç sunucuyla etkileşime girme ihtiyacını ortadan kaldırarak sonraki sorgulara daha hızlı yanıt verebilir. Bu IP adresiyle ilişkili belirtilen yaşama süresi (TTL) izin verdiği sürece, DNS çözümleyicileri yanıtları önbelleklerinde tutar.

Bilgisayar korsanları DNS önbelleklerini nasıl zehirler?

Bilgisayar korsanları, kullanıcıların girdiği alan adını farklı, yanlış bir IP adresine yönlendirmek için dizinini değiştirmek üzere özellikle bir DNS sunucusuna erişim elde eder. Bir bilgisayar korsanı bunu şu şekilde yapabilir:

- Bir sunucuyu taklit etmek. DNS sunucunuz bir çeviri ister ve bilgisayar korsanı, gerçek sunucudan çok önce yanlış yanıt vererek hızlı bir şekilde yanıt verir.

- Sunucuyu bağlama. Araştırmacılar, 2008'de bilgisayar korsanlarının bir önbellek sunucusuna binlerce istek gönderebileceğini gözlemledi. Bilgisayar korsanları daha sonra yüzlerce yanıltıcı yanıt göndererek kök alan adının ve zamanla tüm sitenin kontrolünü ele geçirir.

- Açık bağlantı noktalarından yararlanma. Araştırmacılar, 2020'de bilgisayar korsanlarının çözümleyici bağlantı noktalarına yüzlerce DNS isteği gönderebileceğini keşfetti. Bu yaklaşım sayesinde, sonunda hangi bağlantı noktasının açık olduğunu öğrenirler. Gelecekteki saldırılar yalnızca bu bağlantı noktasını hedefleyecektir.

Bu tür bir saldırıya izin veren en önemli güvenlik açığı, web trafiğini yönlendirmek için tüm sistemin güvenlikten çok ölçeklenebilirlik için tasarlanmış olmasıdır. Mevcut yaklaşım, kim olduklarını doğrulamak için göndericilere veya alıcılara ihtiyaç duymayan kullanıcı veri birimi protokolüne (UDP) dayanmaktadır. Bu güvenlik açığı, bilgisayar korsanlarının kullanıcıları taklit etmesine (ek kimlik doğrulama gerektirmeden) ve DNS sunucularını yeniden yönlendirmek için sisteme girmesine olanak tanır.

DNS zehirlenmesinin tehlikeleri

DNS zehirlenmesi hem bireyleri hem de şirketleri tehlikeye atıyor. Bu siber saldırının en olası tehlikelerinden biri, bir cihazın güvenliği ihlal edildiğinde, cihazın varsayılan olarak yasa dışı siteye geri dönmesi nedeniyle sorunu düzeltmenin zor olabilmesidir.

Ek olarak, özellikle bilgisayar korsanları sahte web sitelerini gerçek olanlar kadar gerçekçi gösterdiğinde, DNS sahtekarlığı saldırılarını tüketicilerin tespit etmesi son derece zor olabilir. Bu koşullarda, ziyaretçilerin web sitesinin sahte olduğunu anlamaları pek olası değildir ve önemli bilgileri her zamanki gibi girerler, kendilerini ve işlerini ciddi bir riske maruz bıraktıklarının farkında değildirler.

Bu saldırının en ciddi risklerinden bazıları aşağıda tartışılmaktadır.

Kötü amaçlı yazılım ve virüsler

Tüketiciler sahte web sitelerine yönlendirildikten sonra, bilgisayar korsanları cihazlarına erişim sağlayabilir ve bir dizi virüs ve kötü amaçlı yazılım yükleyebilir. Bu, cihazlarını etkilemek için tasarlanmış bir virüsten bilgisayar korsanlarının cihaza ve bilgilerine sürekli erişim sağlayan kötü amaçlı yazılımlara kadar değişebilir.

Veri hırsızlığı

DNS zehirlenmesi, bilgisayar korsanlarının güvenli siteler için oturum açma bilgileri veya sosyal güvenlik numaraları gibi kişisel olarak tanımlanabilir bilgiler gibi bilgileri hızlı bir şekilde elde etmesine olanak tanır.

Güvenlik engelleyiciler

Kötü niyetli aktörler, cihazların kritik güvenlik güncellemeleri ve yamaları almasını önlemek için güvenlik sağlayıcılarından gelen trafiği yeniden yönlendirerek, uzun vadeli ciddi zararlar vermek için DNS sahtekarlığı kullanır. Zamanla bu yöntem, cihazları kötü amaçlı yazılım ve Truva atları da dahil olmak üzere diğer bazı saldırılara karşı daha duyarlı hale getirebilir.

Sansür

Hükümetler, verileri kısıtlamak veya sansürlemek için ülkelerinden gelen web trafiğine müdahale etmek için DNS zehirlenmesini kullandı. Bu şekilde müdahale ederek, bu hükümetler vatandaşların görmelerini istemedikleri bilgileri içeren web sitelerini ziyaret etmelerini engelleyebildiler.

ARP zehirlenmesi ve DNS zehirlenmesi

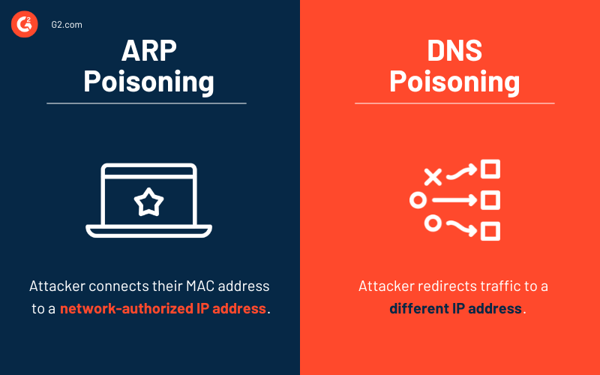

Adres çözümleme protokolü (ARP) zehirlenmesi ve DNS zehirlenmesi, ortadaki makine saldırılarına örnektir. Bu ikisi arasındaki birincil fark, adresleme biçimleri ve meydana gelme dereceleridir.

DNS zehirlenmesi, orijinal sitelerin IP adreslerini taklit etmesine ve çeşitli ağlara ve sunuculara yayılma potansiyeline sahip olmasına rağmen, ARP zehirlenmesi, aynı ağ segmenti içindeki fiziksel adresleri (MAC adresleri) taklit eder.

Bir saldırgan, ARP önbelleğini zehirleyerek ağı, MAC adreslerinin bir IP adresine bağlı olduğunu düşünmesi için kandırabilir. Bu, o IP adresine gönderilen verilerin yanlış bir şekilde saldırgana yönlendirilmesine neden olur. Buna karşılık, saldırgan, hedefleri arasındaki tüm ağ iletişimini dinleyebilir.

DNS zehirlenmesi örnekleri

DNS zehirlenmesi saldırılarının tehlikeleri, son yıllarda dünya çapında çok sayıda yüksek profilli olayla gün ışığına çıkarıldı.

- AWS DNS ağını ele geçirme: Amazon'da barındırılan birçok alan, bir grup suçlu tarafından gerçekleştirilen DNS önbellek zehirlenmesi saldırısı sayesinde 2018'de yeniden yönlendirildi. Özellikle dikkat çeken bu saldırılardan biri, Bitcoin web sitesi MyEtherWallet'ı hedef aldı. Suçlular, giriş bilgilerini çalmak için trafiği MyEtherWallet hesaplarında oturum açmaya çalışan kullanıcılardan sahte bir siteye yönlendirdiler. Organizasyon daha sonra bu bilgileri, bu kişilerin gerçek hesaplarına erişmek ve paralarını çalmak için kullandı. Siber çete, yaklaşık 17 milyon dolar değerinde Ethereum çalmayı başardı.

- Lizard Squad hack saldırısı: Lizard Squad adlı bir bilgisayar korsanlığı grubu, site ziyaretçilerini yalnızca 404 hatası ve kertenkele görüntüsü sağlamak için oturum açmaya davet eden sahte bir web sitesine yönlendirerek 2015 yılında Malaysia Airlines'a saldırdı.

- Çin hükümetinin sansür sızıntısı: 2010 yılında Çin sunucularının kontrolü altında olması nedeniyle, Şili ve Amerika Birleşik Devletleri'ndeki internet kullanıcıları trafiklerinin Facebook, Twitter ve YouTube gibi web sitelerine yönlendirildiğini keşfettiler. Çin, sunucularını sansür olarak kontrol etmek için kasıtlı olarak DNS zehirlenmesini kullandı. Bu durumda, Çin dışından gelen ziyaretçiler Çin sunucularına gönderildi. Çin'in sakinlerinin erişimini kısıtladığı web sitelerine erişimleri reddedilerek bu sansürün sonuçlarına katlandılar.

DNS zehirlenmesinden nasıl korunulur?

DNS zehirlenmesi saldırıları oldukça tehlikelidir çünkü bir kez kurulduktan sonra tespit edilmesi ve düzeltilmesi zordur. Bununla birlikte, işletmenizi DNS zehirlenmesi ve kimlik avı saldırılarının yol açtığı zararlara karşı daha iyi korumak için çeşitli önlemler alabilirsiniz.

DNS güvenlik uzantılarının eklenmesi (DNSSEC)

DNSSEC'yi tanıtarak kendinizi DNS zehirlenmesi saldırılarına karşı koruyun. Basitçe söylemek gerekirse, DNSSEC, DNS verilerini doğrulamak için ek bir adım uygular.

DNNSEC, bu doğrulama için ortak anahtar şifrelemesi kullanır. Özellikle, bir isteğe yanıt veren herhangi bir DNS'nin kök etki alanını ve meşruiyetini doğrulamak için sertifika tabanlı kimlik doğrulama kullanır. Ayrıca, yanıtın içeriğine güvenilip güvenilemeyeceğini ve yolda değiştirilip değiştirilmediğini değerlendirir.

DNSSEC, DNS sahtekarlıklarına karşı koruma sağlasa da, veri gizliliği, karmaşık dağıtımı ve bölge numaralandırma gibi diğer güvenlik açıkları ile ilgili birkaç dezavantajı da vardır. Uygulamadan önce DNSSEC'nin sınırlamalarının farkında olmak önemlidir.

Veri şifrelemesini sağlayın

Atabileceğiniz bir diğer önemli adım, DNS sorgularında ve yanıtlarında veri şifrelemedir. Bu, bu verilere müdahale edebilecek bilgisayar korsanlarının bu verilerle herhangi bir şey yapmasını yasaklayarak güvenliği artırır. Bir bilgisayar korsanı verileri toplamayı başarsa bile, veriler şifrelenmişse, gelecekteki DNS sorgularında kullanmak üzere yeniden oluşturmak için ihtiyaç duydukları bilgileri elde etmek için verileri okuyamazlar.

Algılama protokollerini tanıtın

Önleyici teknikler çok önemli olsa da, bir DNS zehirlenmesi saldırısı meydana gelirse sağlam bir planınız olmalıdır. Bu, etkili algılama protokollerinin gerekli olduğu zamandır. En etkili tespit prosedürleri, belirli uyarı göstergeleri için düzenli izlemeyi içerir.

Önemli uyarı göstergeleri şunları içerir:

- Tek bir etki alanıyla ilgili tek bir kaynaktan gelen DNS etkinliğinde ani bir artış, kötü niyetli bir saldırı olduğunu düşündürebilir.

- Çok sayıda alan adı hakkında tek bir kaynaktan DNS etkinliğindeki artış, DNS zehirlenmesi için bir giriş noktası belirleme çabalarını gösterebilir.

Sistem güncellemelerini düzenli olarak çalıştırın

Çoğu sistem gibi, DNS'niz de rutin sistem değişiklikleri için uygundur. Bu güncellemeler sıklıkla keşfedilen güvenlik açıkları için yeni güvenlik protokolleri ve yamalar içerdiğinden, DNS'nizin en son sürümünü kullandığınızdan emin olmak için bu güncellemeleri tutarlı bir şekilde yürütmeniz gerekir.

Lider son kullanıcı eğitimi

Önemli bir algılama stratejisi, kullanıcıları olası tehditler hakkında bilgilendirmek için son kullanıcı eğitimidir. İyi eğitimli kullanıcılar bile DNS zehirlenmesi girişimlerini tanımakta zorlanabilirler, ancak iyi eğitim şüphesiz bazı saldırıların yayılmasını durdurabilir.

Kullanıcılar, tanıdık olmayan kaynaklardan gelen bağlantılara tıklamaktan kaçınmak için web sitesinin meşru bir güvenli yuva katmanı (SSL) / aktarım katmanı güvenliği (TLS) sertifikası kullandığını kontrol edecek şekilde eğitilmelidir. Bu, DNS önbelleği zehirlenmesine karşı koruma sağlamak için ad sunucularının önbelleğini düzenli olarak temizleyecek ve cihazlarını kötü amaçlı yazılımlara karşı taramak için güvenlik yazılımı kullanacak.

DNS güvenlik yazılımı çözümleri

Genel en iyi uygulamalar alan adı sistemleri için bir miktar güvenlik sağlasa da, birkaç yönetilen DNS sağlayıcısı riskli trafiği algılayabilir ve engelleyebilir. Kötü amaçlı DNS bilgilerinin, medyanın ve web sitelerinin filtrelenmesiyle kuruluşlar, çalışanları ve sunucuları tarafından kullanılan uç noktaları korumak için bu hizmet sağlayıcıları kullanır.

En iyi 5 DNS güvenlik yazılımı:

- DNS Filtresi

- Cisco Şemsiyesi

- Webroot DNS Koruması

- BloxOne DDI

- DNSSense DNSEye

* Yukarıda, G2'nin İlkbahar 2023 kılavuz raporundaki beş lider DNS güvenlik yazılımı çözümü yer almaktadır.

zehirini seç

Modern internetin çalışması için bir alan adı sunucusu gereklidir. Yine de güvenlik açıklarından yararlanmak, ağlara yetkisiz erişim elde etmek veya hassas bilgileri çalmak isteyen bilgisayar korsanlarının sık sık hedefi olmuştur. Bu şirketler için tam olarak ne anlama geliyor? Parasal ve zaman kaybı, marka itibarının zedelenmesi ve yasal sonuçları riske atabilirler.

Bir alan adı sisteminin risklerinin farkında olmanın yanı sıra, işletmelerin DNS güvenliğini garanti eden çözümler seçmesi ve bulması da çok önemlidir.

Sağlam bir siber güvenlik stratejisi için DNS güvenliği hakkında daha fazla bilgi edinin!