Sessiz Cryptojacking Tehdidi ve Kendinizi Nasıl Korursunuz?

Yayınlanan: 2023-05-22Cihazlarınız, bilginiz olmadan kripto para madenciliği yapıyor olabilir. Şu anda.

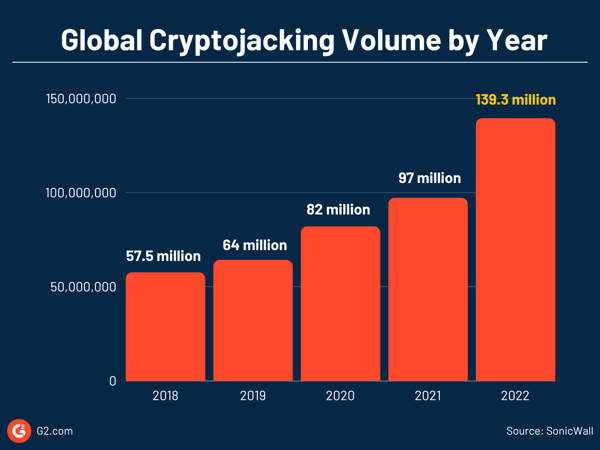

Buna cryptojacking denir ve birçok siber suçlu, kripto para birimlerinin artan popülaritesi ve kripto madenciliğinden kâr elde etmenin cazibesi nedeniyle bu sinsi uygulamaya yönelmiştir.

Cryptojacking nedir?

Cryptojacking, kullanıcının bilgisi veya izni olmadan kripto para madenciliği yapmak için bir cihazın hesaplama gücünü çalmanın yasa dışı işlemidir.

Bugün dünyada değeri bir trilyon doları aşan 20.000'den fazla kripto para birimimiz var. Bu kripto para birimlerinin madenciliği bir para basma işlemidir. Kârlı getiriler sunar, ancak bu kolay bir iş değildir. Donanım, kesintisiz elektrik ve muazzam hesaplama gücü gerektirir.

Siber suçluların bu kripto madenciliği sorununun üstesinden gelme yollarından biri kripto hırsızlığıdır. Ödülü onlar alıyor ama siz farkında bile olmadan bedelini ödüyorsunuz.

Cryptojacking'e karşı savunma yapmak için siber güvenlik programınızı güçlendirmelisiniz. Antivirüs koruması, çalışma zamanı uygulama kendini koruma (RASP) yazılımı ve web uygulaması güvenlik duvarları (WAF) çözümleri gibi yazılımlar kullanmalısınız. Ancak sağlam güvenlik savunmalarını düzeltmek için cryptojacking'i ayrıntılı olarak anlamak çok önemlidir.

İşte biz de bu makale ile bunu yapmanıza yardımcı olmaya çalışacağız. Cryptojacking'in karanlık dünyasını keşfedeceğiz ve nasıl çalıştığına daha yakından bakacağız. Ayrıca cryptojacking girişimlerini nasıl tespit edeceğinizi ve cihazlarınızı bu sinsi ve maliyetli siber suçun tuzağına düşmekten korumak için neler yapabileceğinizi öğreneceğiz.

Cryptojacking nasıl çalışır?

Cryptojacking konusuna derinlemesine dalmadan önce, kripto para birimleri ve kripto madenciliğinin temelleri ile başlayalım. Bu, cryptojacking'in nasıl çalıştığını anlamak için önemlidir.

Kripto para birimi ve kripto madenciliği: bir başlangıç

2009'da Satoshi Nakamoto adlı gizemli bir geliştirici, ilk dijital para birimi olan Bitcoin'i çıkardı. On yıl ileri sarılın ve kripto para piyasası patlama yaşıyor.

Kripto para biriminin tanımı: Kripto para birimi veya kripto para olarak da adlandırılan kripto para birimi, blockchain teknolojisi üzerine inşa edilmiş ve kriptografi ile güvence altına alınmış dijital paradır. Merkezi olmayan, yani hiçbir merkezi otorite veya banka onu düzenlemez. Bununla birlikte, tüm işlemler blockchain teknolojisi aracılığıyla şifrelenir, saklanır ve halka açık bir veritabanında kaydedilir.

Günümüzde çok rağbet gören Bitcoin dışında Ethereum, Tether, Solana, BNB, XRP ve hatta Dogecoin gibi kripto paralarımız var. Kripto meraklıları, kripto paraları son derece değerli buluyor ve bu da Bitcoin'in ilk günlerinden bu yana kripto para birimi fiyatlarının yükselmesine neden oluyor. Bu kadar yüksek fiyatlar, kripto para kazanmanın yolu olan kripto madenciliğini son derece kazançlı hale getirdi.

Kripto madenciliğinin tanımı: Kripto madenciliği veya kripto para madenciliği, doğrulayarak ve mevcut bir blok zincirine bloklar ekleyerek yeni dijital paralar oluşturma işlemidir. Burada doğrulama ve blok ekleme, karmaşık kriptografik hash denklemlerinin çözülmesini içerir. Bulmacayı çözen ilk madenci, yeni oluşturulan kripto para birimleri veya işlem ücretleri gibi madencilik ödülleri alır.

Karmayı tahmin etme işlemi, hesaplama gücünün kullanılmasını gerektirir. Bir kripto para birimi ne kadar kârlıysa, hash işlemi o kadar zor ve hesaplama gücü de o kadar gerekli.

Günümüzde kripto madencileri, kripto madenciliği yazılımı ve sahada programlanabilir kapı dizileri (FPGA'lar) veya özel uygulamaya özel entegre devreler (ASIC'ler) gibi güçlü bilgisayar yongaları kullanarak kripto madenciliği yapıyor. Diğer bazı madenciler, bilgi işlem kaynaklarını madencilik havuzlarında toplar ve yeni çıkarılan blok için kazanılan geliri paylaşır.

Cryptojacking'in anatomisi

Şimdi, cryptojacking yasadışı bir kripto madenciliği yöntemidir. Bilgisayar korsanları kendi kaynaklarından hiçbirini kullanmazlar. Bunun yerine, kurbanın platformuna cryptojacking kötü amaçlı yazılımı dağıtarak, şüphelenmeyen bir kullanıcının bilgi işlem gücünü çalarlar.

Cryptojacking kötü amaçlı yazılımı, kullanıcının bilgisi veya izni olmadan bir cihazda yasa dışı bir şekilde kripto para madenciliği yapan kötü amaçlı bir koddur. Bir web sitesine katıştırılmış basit bir JavaScript kodu veya bir cihaza yerel olarak yerleştirilmiş kötü amaçlı yazılım olabilir.

Bilgisayar korsanları, bu kötü amaçlı kodları, kullanıcıların bilmeden tıklayabilecekleri web sayfalarına ve çevrimiçi reklamlara eklemek veya sosyal mühendislik teknikleriyle kurbanın bilgisayarına yüklemek gibi farklı yöntemlerle kullanır.

- Kripto-kötü amaçlı yazılım bir cihaza yüklenip etkinleştirildiğinde, internet veya bir uygulama programlama arabirimi (API) aracılığıyla doğrudan bir madencilik havuzuna bağlanır.

- Cihaz, çözmesi için bir karma bulmaca görevi alır.

- Hash değeri hesaplandıktan sonra madencilik havuzuna geri gönderilir.

- Yeni blok blok zincirine eklendikçe, saldırgan herhangi bir enerji veya kaynak harcamadan ödülleri alır.

Cryptojacking saldırılarının hedefleri

Bilgisayar korsanları, cryptojacking saldırıları için bu cihazları hedeflemeyi sever:

- Tarayıcılar

- Kişisel bilgisayarlar, dizüstü bilgisayarlar

- Şirket içi sunucular

- Bulut sunucuları

- Nesnelerin İnterneti (IoT) botnet

- Cep telefonları

Cryptojacking saldırı türleri

Üç ana cryptojacking türü meydana gelir: tarayıcı içi kriptojacking, ana bilgisayar içi cryptojacking ve bellek içi kriptojacking. Üçüne de bakalım.

tarayıcı içi cryptojacking

Ortalama bir bilgisayar kripto para madenciliği yapamayabilir. Ancak internet üzerinden birbirine bağlanan binlerce ortalama bilgisayar işi kolayca yapabilir. Tarayıcı tabanlı veya tarayıcı içi kripto madenciliği tam da bunu yapmaya çalışır. Onlar göz atarken kripto para madenciliği yapmak için bir web sitesi ziyaretçisinin bilgisayarını kullanır.

Burada bilgisayar korsanları, Coinhive veya CryptoLoot gibi hizmet sağlayıcıların kazmaya hazır komut dosyalarını kullanır ve kodu bir web sitesinin HTML kaynak koduna ekler.

Kurban çevrimiçi kaldığı sürece madencilik gerçekleşir. Tarayıcı içi cryptojacking, bir kullanıcı bir web sitesinde 5,53 dakikadan uzun kaldığında karlı hale gelir. Sonuç olarak, ücretsiz filmlerde veya oyun web sitelerinde yaygın olarak bulunur.

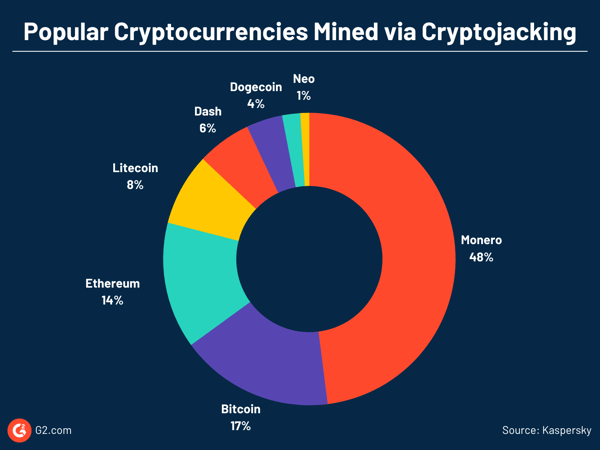

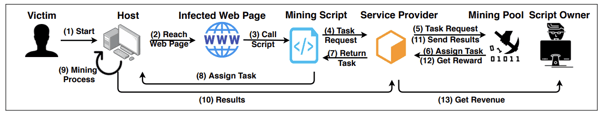

Kaynak: SoK: Crypotjacking Kötü Amaçlı Yazılım - arXiv

Tarayıcı tabanlı kripto para hırsızlığı, büyük bir kripto madenciliği komut dosyası sağlayıcısı olan CoinHive, 2019'daki kripto piyasası gerilemesi sırasında kapandığında büyük bir düşüş gördü. Ancak araştırmacılar, yeni kripto madenciliği komut dosyaları ve bunları kasıtlı veya kasıtsız olarak kullanan web siteleri bulmaya devam ediyor.

Ana bilgisayarda cryptojacking

Bu tür kripto hırsızlığında, bilgisayar korsanları geleneksel Truva atları gibi kripto kötü amaçlı yazılımları yükler. Örneğin, bir kimlik avı e-postasının eki, kripto madenciliği kodunu doğrudan diske yükleyerek bir bilgisayarı etkileyebilir.

Saldırganlar, kripto madenciliği betiklerinin yanı sıra XMRig gibi çeşitli tak ve çalıştır tarzı madencilik uygulamalarını da yasa dışı kripto madenciliği yapmak için değiştirir.

Bilgisayar korsanları, güvenlik açıklarını veya sosyal mühendislik tekniklerini kullanarak veya ana bilgisayarın cihazına istemeden indirme işleminde (drive-by-download tekniği) bir yük olarak kötü amaçlı yazılımı ana sisteme teslim eder.

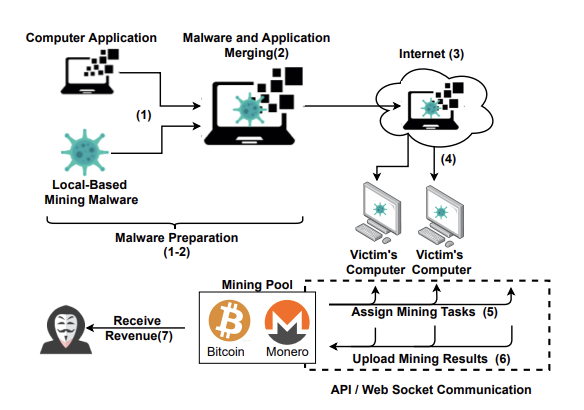

Kaynak: SoK: Crypotjacking Kötü Amaçlı Yazılım - arXiv

Örneğin, bilgisayar korsanları yakın zamanda kripto madenciliği kötü amaçlı yazılımlarını Google Çeviri uygulamasının masaüstü sürümü olarak gizlediler. Kişisel bilgisayarları (PC'ler) için Google Çeviri'yi arayan binlerce kullanıcı tarafından indirildi. Ancak bir kez yüklendikten sonra, kullanıcının bilgisi olmadan Monero kripto para madenciliği yapmak için karmaşık bir kurulum gerçekleştiriyor.

Bellek içi cryptojacking

Bellek içi cryptojacking, ana bilgisayar tabanlı cryptojacking ile aynı bulaşma yöntemlerini kullanır. Bununla birlikte, cryptojacking kötü amaçlı yazılımı genellikle dosyasız kötü amaçlı yazılımdır ve rastgele erişim belleğinde (RAM) çalışır. Meşru yerel uygulamaları veya önceden yüklenmiş araçları kötüye kullanır.

Sonuç olarak, cryptojacking komut dosyası sistemde herhangi bir ayak izi bırakmaz, bu da tespit edilmesini ve kaldırılmasını zorlaştırır. Saldırganlar, dosyasız kötü amaçlı yazılım kullanan bir sistemin içine girdikten sonra, kurbanın ağındaki ayrıcalıklarını yükseltmek için erişimden yararlanır ve yasadışı bir şekilde kripto madenciliği yapmak için kurbanın merkezi işlem birimi (CPU) kaynaklarının büyük bir havuzunu ele geçirir.

Saldırganlar bu yöntemle komuta ve kontrol elde edebildikleri için, dosyasız bir cryptojacking de bir fidye yazılımı saldırısına dönüştürülebilir.

Örneğin Mehcrypt, dosyasız cryptojacking kötü amaçlı yazılımıdır. Cryptojacking rutinini gerçekleştirmek için notepad.exe ve explorer.exe gibi birkaç meşru uygulamayı kötüye kullanır.

Cryptojacking'in tarihi ve gelişimi

İlk günlerden beri, kripto para madencileri, kripto madenciliği yapmak için yüklerini azaltan ek hesaplama gücü elde etmenin yeni yollarını geliştirdiler. Bu yollardan biri tarayıcı tabanlı kripto madenciliğiydi.

2011'de ilk kez piyasaya sürüldüğünde, tarayıcı tabanlı kripto madenciliği, tarayıcı içi reklamcılığa bir alternatif olarak tanıtılmıştı. Ve neden insanlar bundan hoşlanmasın? Web sitelerinde araya giren reklamlar görmek yerine, bilgisayarınızı kripto madencilerine ödünç verme karşılığında temiz bir tarama deneyimi elde edersiniz. Basit, anlaşılır - kulağa yasal geliyor, değil mi?

Başlangıçta birçok insanın düşündüğü şey buydu. Bir dizi kripto meraklısı ve web sitesi sahibi, web sitelerine madencilik komut dosyaları ekleyerek tarayıcı içi madenciliği kullandı. Ancak, tarayıcı tabanlı madencilik kısa süre sonra bilgisayar korsanları ve siber suçlular tarafından kötüye kullanıldı. 2017'de Coinhive'ın lansmanından sonra özellikle kötü bir üne kavuştu.

Coinhive ve cryptojacking'in yükselişi

Coinhive bir kripto madenciliği komut dosyası sağlayıcısıydı. 2017'de, tarayıcı içi kripto madenciliği kullanarak Bitcoin benzeri bir kripto para birimi olan Monero'yu (XMR) çıkaran basit bir JavaScript yayınladı.

Genellikle JavaScript, bir web sayfası yüklendiğinde otomatik olarak yürütülür. Platformdan bağımsızdır ve ana bilgisayarda çalışan web tarayıcısında JavaScript etkin olduğu sürece herhangi bir ana bilgisayarda (PC'ler, cep telefonları, tabletler) çalışır.

Sonuç olarak, herhangi bir web sitesi Coinhive JavaScript'i sitelerine gömebilir ve web sitesi ziyaretçisinin bilgisayarını onlar için benim yapabilir. Coinhive, çıkarılan Monero'nun %30'unu ücret olarak alırken, geri kalanını web sayfası sahibi aldı.

Ek yatırımlar olmadan kripto madenciliğini geniş bir kullanıcı popülasyonuna yaymanın kolay, ölçeklenebilir ve az çaba gerektiren yöntemi, onu yıkıcı hale getirdi. Çok sayıda kripto meraklısı, kodunu kolayca benimsedi.

Ancak Coinhive'ın iş modeli yasal olarak lanse edilirken, çok geçmeden kodu kötüye kullanıldı. Bazı web sitesi sahipleri, Coinhive komut dosyasını kullanarak XMR madenciliği yapmak için izinleri olmadan kullanıcıların işlem gücünü ele geçirdi.

Web sitesi sahiplerinin yanı sıra, kötü niyetli aktörler kripto madenciliği kodunu yüksek trafikli web sitelerine hackledi ve yerleştirdi. Komut dosyasını ayrıca Archive Poster gibi tarayıcı uzantılarına ve Browsealoud gibi web sitesi eklentilerine de yüklediler.

Coinhive'ın kodu, bu yöntemlerle Showtime, The Los Angeles Times, Blackberry ve Politifact gibi şirketlerin popüler web sitelerine yasa dışı yollardan ulaştı. Tarayıcı içi kripto madenciliğini izinsiz ve bazen de web sitesi sahibinin bilgisi olmadan çalıştırarak siteyi ve kullanıcının bilgisayar kaynaklarını etkili bir şekilde ele geçirdiler. ABD, İngiltere ve Hindistan hükümetlerinin web sitelerinin bile bu cryptojacking saldırılarından etkilendiği tespit edildi.

Başkalarının bilgi işlem gücüyle kripto para madenciliğinin, faaliyetlere ilişkin net bir bildirim gösterildiğinde ve kullanıcılar için devre dışı bırakma olasılığı bulunduğunda yasa dışı sayılmadığına dikkat edilmelidir. Bununla birlikte, çoğu tarayıcı içi kripto madenciliği bunlardan yoksundur ve bu nedenle yasa dışı kabul edilir.

2017'den itibaren artan yasa dışı kripto madenciliği örnekleri, cryptojacking'i ana akım dikkatlere çekti. Siber suçlular, yasa dışı tarayıcı tabanlı kripto madenciliğinin yanı sıra yasa dışı kripto madenciliği için kötü amaçlı yazılım ve diğer yöntemleri de kullanmaya başladı.

En son cryptojacking saldırısı örnekleri:

- Kiss-a-dog, XMRig kullanarak Monero madenciliği yapmak için savunmasız Docker ve Kubernetes altyapılarını hedefleyen bir cryptojacking kampanyasıydı.

- Kendilerine Diicot adını veren Mexals , güvenli bir kabuk (SSH) kaba kuvvet saldırısı yoluyla bir cryptojacking kampanyası başlattı ve 10.000 $ değerinde Monero madeni parası çıkardı.

- ProxyShellMiner , Microsoft Exchange sunucularındaki yama uygulanmamış güvenlik açıklarından yararlanan bir kripto madenciliği kötü amaçlı yazılımıdır.

- Bir siber güvenlik tehdidi aktörü olan 8220 Gang , savunmasız bulut kullanıcıları için interneti tarar ve onları bulut botnet'ine çeker ve ardından kripto para madenciliği kötü amaçlı yazılımlarını dağıtır.

- Cryptojacking kötü amaçlı yazılımı olan Headcrab , Monero madenciliği yapan bir botnet oluşturmak için 1.000'den fazla Redis sunucusuna bulaştı.

Neden bazı kripto madencileri cryptojack yapıyor?

Bunu düşün. 2009'da Intel Core i7 işlemcili bir bilgisayar günde yaklaşık 50 bitcoin madenciliği yapabilirdi. Ancak bugün, Bitcoin gibi kripto madenciliği yapmak için ASIC sistemleri gibi özel madencilik teçhizatlarına ihtiyacımız var.

Ayrıca, birçok kripto para biriminin kaç madeni paranın çıkarılabileceği ve madencilerin alacağı ödül konusunda da sınırları vardır. Bu karışıma yükselen enerji fiyatlarını da ekleyin. Tek bir bitcoin, bir Amerikan hanesinin 28 günde tükettiği ortalama enerji miktarına eşdeğer 811,90 kilovat saat gerektirir. Bütün bunlar kripto madenciliğini maliyetli bir iş haline getiriyor. Bugün evde Bitcoin madenciliği yapmak bir seçenek bile değil.

27.223 dolar

Mayıs 2023 itibarıyla ortalama Bitcoin madenciliği maliyetiydi.

Kaynak: MacroMicro

Böyle bir durumda meşru kaynaklarla kripto madenciliğinden kar elde etmek zor olabilir. Sonuç olarak, bilgisayar korsanları bir kurbanın sistemini ele geçirerek maliyeti başkalarına yüklemeye çalışır.

Cryptojacking ile neden ilgilenmelisiniz?

Önceden uyarılmış, önceden silahlanmıştır. Cryptojacking'in tehlikelerini bilmek ve gerçek bir saldırıyla karşılaştığınızda hazırlıklı olmak daha iyidir.

Varlıklarını ilan eden diğer birçok siber güvenlik tehdidinin aksine, cryptojacking tam bir sessizlik içinde başarılı olur.

“Cryptojacking, cihazınızın performansını önemli ölçüde düşürür, ömrünü kısaltır ve enerji tüketimini artırır. Daha da kötüsü, onu etkinleştiren kötü amaçlı yazılım, daha karmaşık siber saldırılar için bir kapı görevi görebilir.”

Amal Joby

Siber Güvenlik Araştırma Analisti, G2

Daha da önemlisi, günümüzde saldırganlar kişisel cihazlardan ziyade daha fazla işlem gücüne sahip cihazları hedefliyor. Bazı örnekler, kurumsal bulut altyapıları, sunucular, yetersiz korunan çok sayıda IoT cihazı veya Docker ve Kubernetes kapsayıcılarıdır. Saldırganlar bununla daha kısa sürede daha fazla kar elde etmeyi hedefliyor.

İşletmeler için bunun geniş kapsamlı etkileri vardır. Cryptojacking'ten kazanılan her dolar için kurban 53 dolar faturalandırılıyor. Risk şişirilmiş faturalarla bitmiyor. Saldırganlar kurumsal altyapıya girdikten sonra, fidye yazılımı ve tedarik zinciri saldırıları gibi diğer tehlikeli siber saldırıları gerçekleştirmek için erişimlerinden istedikleri zaman yararlanabilirler.

Cryptojacking saldırıları nasıl tespit edilir?

Cryptojacking saldırıları genellikle gizlidir ancak tanımlanamaz değildir. Cryptojacking saldırılarını tespit etmek için bu yöntemlerden bazılarını deneyin.

Cihazlarda cryptojacking saldırıları nasıl tespit edilir?

PC'nizde veya mobil cihazınızda aşağıdaki işaretleri fark ederseniz, cihazınız cryptojacked olabilir.

Kötüleşen performans

Cryptojacking, cihazınızın önemli ölçüde yavaşlamasına veya çok sık çökmesine neden olur. Alışılmadık şekilde düşük cihaz performansı fark etmeye başlarsanız, herhangi bir cryptojacking kötü amaçlı yazılım bulup bulmadığınızı görmek için antivirüs yazılımı kullanarak sisteminizi tarayın.

aşırı ısınma

Cryptojacking'in bir başka belirgin işareti aşırı ısınmadır. Cryptojacking çok fazla işlem gücü tükettiğinden, bir sistemi kolayca aşırı ısıtır ve pili boşaltır. Cihazı soğutmak için sisteminizdeki fanların normalden daha hızlı çalıştığını fark edebilirsiniz. Veya cep telefonunuzun pili aşırı ısınma nedeniyle düşük performans gösterebilir ve hızla boşalabilir.

CPU kullanımı

Bir başka göze çarpan belirti, yüksek CPU kullanımıdır. Bilgisayarlar, sistemde çalışan tüm uygulamaların kayıtlarını tutar. Küçük bir görev yaparken veya zararsız bir web sitesinde gezinirken CPU kullanımında ani bir artış fark ederseniz, bunun nedeni cryptojacking olabilir.

Cihazınız için hızlı bir cryptojacking testi!

CPU kullanımını kontrol etmek için:

- Windows'ta Görev Yöneticisi > Performans > CPU'yu açın.

- Mac'te Uygulamalar > Etkinlik İzleyici'ye gidin.

Ayrıca internet trafiğini normalden daha fazla artıran, tarayıcı içi madenciliği gösterebilecek bir uygulama olup olmadığını da kontrol etmelisiniz. Bunu kontrol etmek için:

- Windows'ta, Ayarlar > Ağ ve İnternet > Veri Kullanımı > Uygulama başına kullanımı görüntüle'ye gidin.

- Apple kullanıcıları için Activity Monitor > Network > Sent Byte'a gidin.

Suçluların, CPU kullanımındaki veya internet trafiğindeki ani artışları gizlemek için gelişmiş kaçırma teknikleri geliştirdiğini unutmayın.

Bir bulut ortamında cryptojacking saldırıları nasıl tespit edilir?

Şirketlerin bulut kullanımlarında daha az görünürlükleri varsa, cryptojacking'i tespit etmek zor olabilir. Ancak, işletmeler bu sorunu çözmeye çalışabilirler.

Bulut erişim denetimlerini denetleyin

Buluttaki siber saldırıların çoğu yanlış yapılandırılmış buluttan kaynaklanır, bu nedenle erişim kontrollerinizi denetleyin. Bulut ortamınıza güvenli olmayan veya yanlış yapılandırılmış herhangi bir giriş, yasa dışı kripto madenciliği gibi herhangi bir kötü amaçlı etkinlik olup olmadığını görmek için daha fazla araştırılabilir.

Bulut ağ günlüklerini analiz edin

Ağ günlükleri, bulutunuza gelen ve bulutunuzdan gelen trafiği takip eder ve size ağın mevcut durumunu ve kimin nereden bağlandığını gösterir. Bu kayıtları analiz edin. Herhangi bir düzensiz ağ davranışını veya trafikte ani bir artışı fark edeceksiniz. Bu, bulut ortamınızda çalışan yasadışı bir kripto madencisinin işareti olabilir.

Bulut harcamalarını izleyin

Şişirilmiş bulut faturaları, sizin tarafınızdan bulut kaynaklarının yasal olarak artan kullanımının veya birisinin bulut kaynaklarınızı kâr için çaldığının işaretleridir. Tarafınızda herhangi bir kötü bulut yönetimi yoksa, bunun cryptojacking ile ilgili olup olmadığını görmek için bulut faturalarındaki herhangi bir artışı araştırın.

Açık olmak gerekirse, tüm bu yöntemler size bulutunuzun herhangi bir şekilde güvenliğinin ihlal edilip edilmediğini söyler. Tehlikenin yasa dışı kripto madencilerinden mi yoksa başka herhangi bir siber saldırıdan mı kaynaklandığını anlamak için kötü amaçlı etkinliklerin daha ayrıntılı analizi yapılmalıdır.

Cihazınızı cryptojacking saldırılarına karşı korumaya yönelik ipuçları

Önleme tedaviden daha iyidir, bu nedenle sistemlerinizi cryptojacking saldırılarına karşı korumak için bu pratik ipuçlarını kullanın.

- Kötü amaçlı etkinlikleri veya kötü amaçlı yazılımları algılamak için güçlü bir virüsten koruma programı kullanın.

- Tarayıcı tabanlı kripto madenciliğini önlemek için Miner Block ve Anti-Miner gibi anti-kripto madenciliği uzantılarını kullanın.

- Web sitelerinde istenmeyen pop-up reklamları ve banner reklamları engellemek için reklam engelleyicileri yükleyin. Kripto madenciliği kötü amaçlı yazılımı genellikle reklamlara gömülür.

- Sisteminizi güncelleyin ve güvenlik açıklarını yamalamak için en son yazılımların tümünü yükleyin.

- Herhangi bir kötü amaçlı komut dosyasının yüklenmesini önlemek için tarayıcınızda JavaScript'i de devre dışı bırakabilirsiniz. Ancak, bu kullanıcı deneyimi pahasına gelir.

Chrome tarayıcınızda JavaScript'i devre dışı bırakma adımları:

- Ayarlar > Gizlilik ve Güvenlik > Site ayarları > JavaScript'e gidin

- JavaScript'i devre dışı bırakmak için Sitelerin JavaScript kullanmasına izin verme seçeneğini belirleyin.

Kuruluşlar için cryptojacking saldırılarını önlemek, bu temel adımların ötesine geçmektedir. BT varlıklarınızı herhangi bir yasa dışı kripto madenciliğine karşı korumak için aşağıdaki güvenlik uygulamalarını benimseyin.

- Üretici yazılımı güncellemelerini ve yamaları kurun: Sistem yazılımınızı, yazılım satıcısı bunları yayınlar yayınlamaz güncelleyin.

- Sağlam bir kimlik ve erişim yönetimi (IAM) politikasına sahip olun: Etkili bir IAM, şirket içinde veya bulutta sisteminize yetkisiz erişime karşı koruma sağlar. Yalnızca yetkili kullanıcıların erişimine izin vermek ve izin seviyelerini yönetmek için IAM yazılımını dağıtın.

- Uç noktalarınızın güvenliğini sağlayın: Dizüstü bilgisayarlar, iş istasyonları, sunucular ve cep telefonları gibi son kullanıcı cihazları, kurumsal ağınıza erişim noktaları olarak hizmet eder. Kötü amaçlı yazılımların cihazlara bulaşmasını durdurmak için sağlam uç nokta güvenlik yazılımı kullanarak onları koruyun. Hatta işletmenizin ağına mobil cihazlar üzerinden erişimi güvence altına alan mobil veri güvenliği çözümlerini de kullanabilirsiniz.

- Ağınızı izleyin: Tüm ağ günlüklerinizi gerçek zamanlı olarak dikkatlice analiz edin ve herhangi bir kötü amaçlı etkinlik olup olmadığına bakın. Herhangi bir anormal davranışı veya yetkisiz kullanımı tespit etmek üzere ağınıza ve uç noktanıza doğrudan görünürlük elde etmek için WAF ve güvenlik bilgileri ve olay yönetimi (SIEM) yazılımı gibi araçlara güvenin. Uygulama çalışma zamanı ortamınızda saldırıları gerçek zamanlı olarak tespit etmek ve önlemek için RASP araçlarından yararlanın.

- Bulut güvenlik çözümlerini devreye alın: Bulut erişim kontrolü için bulut erişim güvenliği aracısı (CASB) yazılımı ve herhangi bir yanlış bulut yapılandırmasını aramak için bulut güvenliği duruş yönetimi (CSPM) yazılımı gibi ek bulut güvenlik çözümlerini kullanabilirsiniz.

- Çalışanlarınızı eğitin: Çalışanlarınız için siber güvenlik eğitim programları benimseyin ve kimlik avı gibi sosyal mühendislik saldırılarından haberdar olmalarını sağlayın.

- Sıfır güven modelini benimseyin: Kimseye güvenme. Her şeyi doğrulayın. Güvenliğiniz için sıfır güven yaklaşımına sahip olmak, BT varlıklarınıza erişmeye çalışan herkesi veya her şeyi açıkça doğrulamanız anlamına gelir. Bu, sisteminizi herhangi bir siber tehdide karşı korumada uzun bir yol kat eder.

Yasa dışı engellemeyi engelle

Cryptojacking saldırıları, kripto fiyatları dalgalansa bile daha yaygın ve tespit edilmesi zor hale geliyor. Bilgisayar korsanları, bulaştırma ve kaçırma tekniklerinde daha sofistike hale geliyor, ancak kilit nokta önleme. Burada paylaşılan güvenlik uygulamalarını uygulayın ve kripto hırsızlarından bir adım önde olun.

Sistem güvenliğinizi yükseltmek mi istiyorsunuz? Güvenlik ekibinizi ortaya çıkan kötü amaçlı yazılımlar, sıfırıncı gün güvenlik açıkları ve açıklardan yararlanma konusunda güncel tutmak için tehdit istihbaratı yazılımını keşfedin.