SQL ฉีดคืออะไร? วิธีป้องกันการโจมตี SQLi

เผยแพร่แล้ว: 2023-09-15เว็บแอปพลิเคชันช่วยขับเคลื่อนประสบการณ์ออนไลน์ของเราในแต่ละวัน เราเชื่อมต่อ โต้ตอบ เลือกซื้อ และดูวิดีโอแมวตลกๆ ทั้งหมดนี้ใช้เว็บแอป พวกเขาให้บริการทางธุรกิจที่สำคัญและเก็บข้อมูลที่ละเอียดอ่อน แต่ยิ่งเราใช้บางสิ่งบางอย่างมากเท่าใด มันก็ยิ่งมีแนวโน้มที่จะถูกโจมตีมากขึ้นเท่านั้น

การโจมตีทางไซเบอร์ครั้งหนึ่งที่ต้องระวังในแอปที่ใช้ประโยชน์จากช่องโหว่ในภาษาคิวรีที่มีโครงสร้าง (SQL) คือการแทรก SQL ที่พบบ่อยและเป็นอันตราย

SQL Inject คืออะไร?

การแทรก SQL (SQLi) เป็นเทคนิคการแทรกโค้ดที่เป็นอันตรายที่ผู้โจมตีทางไซเบอร์ใช้เพื่อหาประโยชน์จากช่องโหว่ในแอปพลิเคชันเว็บ พวกเขาใช้ประโยชน์จากจุดอ่อนเพื่อเข้าถึงโดยไม่ได้รับอนุญาตโดยการเพิ่มสตริงโค้ดที่เป็นอันตรายในการสืบค้นฐานข้อมูล

การโจมตีแบบแทรก SQL นำไปสู่การเข้าถึงข้อมูลที่ไม่เหมาะสม การยักย้าย การโจรกรรมข้อมูลประจำตัว การสูญเสียทางการเงิน ความเสียหายต่อชื่อเสียง และผลที่ตามมาทางกฎหมาย นักพัฒนาและองค์กรต้องเข้าใจความเสี่ยงและใช้มาตรการรักษาความปลอดภัยเต็มรูปแบบ เครื่องมือต่างๆ เช่น ซอฟต์แวร์ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF) และซอฟต์แวร์นิติเวชดิจิทัล ได้รับการออกแบบมาเพื่อป้องกันการโจมตีแบบ SQL Injection ธุรกิจยังสามารถพึ่งพาชุดการรักษาความปลอดภัยของเว็บไซต์ที่ครอบคลุมเพื่อปกป้องแอปของตนได้

อ่านเอกสารสรุปการแทรก SQL นี้เพื่อทราบวิธีดำเนินการโจมตี SQL พร้อมตัวอย่าง รูปแบบต่างๆ และวิธีการป้องกันการโจมตีดังกล่าว

เหตุใดการโจมตีแบบฉีด SQL จึงเป็นอันตราย

การแทรก SQL อยู่ในรายชื่อความเสี่ยงด้านความปลอดภัยของเว็บแอปพลิเคชัน 10 อันดับแรกของ Open Worldwide Application Security Project (OWASP) มานานหลายปี เฉพาะในปี 2022 เพียงปีเดียว OWASP พบว่ามีรูปแบบการฉีดบางรูปแบบมากกว่า 274,000 ครั้งในแอปที่พวกเขาทดสอบ การแทรก SQL และการเขียนสคริปต์ข้ามไซต์ (XSS) เป็นเรื่องธรรมดาที่สุด

ผู้โจมตีสามารถใช้การฉีด SQL เพื่อทำให้:

- ข้อผิดพลาดในเว็บแอปพลิเคชัน โดยการแก้ไขหรือลบข้อมูลภายในฐานข้อมูล

- ข้อมูลรั่วไหล หากแฮกเกอร์เข้าถึงข้อมูลที่ละเอียดอ่อนที่จัดเก็บไว้ในฐานข้อมูลโดยไม่ได้รับอนุญาต เช่น ข้อมูลส่วนบุคคล บันทึกทางการเงิน หรือรหัสผ่าน

- ระบบที่ถูกบุกรุก โดยการเข้าถึงระบบเพิ่มเติมที่ไม่ได้รับอนุญาตซึ่งใช้ฐานข้อมูลที่ใช้ร่วมกันเดียวกัน ซึ่งช่วยให้ผู้โจมตีสามารถขยายการโจมตีไปยังระบบอื่นบนเครือข่ายเดียวกันหรือดำเนินการปฏิเสธการให้บริการแบบกระจาย (DDoS)

การกระทำทำลายล้างเหล่านี้สร้างความเสียหายให้กับธุรกิจอย่างไม่อาจเพิกถอนได้ ความผิดดังกล่าวส่งผลต่อความเป็นส่วนตัวและความสมบูรณ์ของข้อมูล ส่งผลให้สูญเสียความไว้วางใจของลูกค้าและชื่อเสียงทางธุรกิจ นอกจากนี้ยังเพิ่มภาระทางการเงินให้กับบริษัทที่ต้องรับมือกับผลที่ตามมาอีกด้วย

ตัวอย่างการโจมตี SQL Injection ในชีวิตจริง

เป็นเวลากว่าสองทศวรรษแล้วที่การฉีด SQL เกิดขึ้นครั้งแรก ยี่สิบปีต่อมา เมืองนี้ยังคงโด่งดัง ดังที่เห็นได้จากเหตุการณ์การฉีด SQL ที่โดดเด่นดังต่อไปนี้

- Heartland Payments Systems: ในปี 2008 Heartland Payments Systems ประสบกับการละเมิดข้อมูลครั้งใหญ่ที่สุดครั้งหนึ่งในประวัติศาสตร์ โดยเปิดเผยรายละเอียดบัตรเครดิตและเดบิตมากกว่า 130 ล้านรายการผ่านการโจมตี SQLi Heartland จ่ายค่าปรับหลายล้าน

- Yahoo : ในปี 2012 การโจมตีแบบแทรก SQL ได้ทำลายรายละเอียดบัญชีของผู้ใช้ Yahoo เกือบ 5 ล้านราย รวมถึงที่อยู่อีเมลและรหัสผ่าน

- Freepik: แฮกเกอร์ขโมยอีเมลและรหัสผ่านของผู้ใช้ Freepik และ Flaticon จำนวน 8.3 ล้านคนในปี 2020 ระหว่างการโจมตีแบบฉีด SQL ไปยังเว็บไซต์ Flaticon ของบริษัท

- WooCommerce: ปลั๊กอิน WordPress ยอดนิยมได้แก้ไขช่องโหว่การแทรก SQL ที่ทำให้ไซต์ 5 ล้านแห่งถูกขโมยข้อมูล

- BillQuick: อาชญากรไซเบอร์ใช้ประโยชน์จากช่องโหว่ SQL แบบตาบอดในแพลตฟอร์มการเรียกเก็บเงินยอดนิยมเพื่อแพร่กระจายแรนซัมแวร์

- MOVEit: ในเดือนพฤษภาคม ปี 2023 แก๊งค์แรนซัมแวร์ Cl0p ใช้ช่องโหว่การแทรก SQL ในเครื่องมือซอฟต์แวร์ถ่ายโอนไฟล์ที่ได้รับการจัดการ MOVEit ซึ่งส่งผลกระทบต่อองค์กรมากกว่า 1,000 แห่งและบุคคลอย่างน้อย 60 ล้านคน ทำให้เป็นการละเมิดข้อมูลครั้งใหญ่ที่สุดในรอบปี

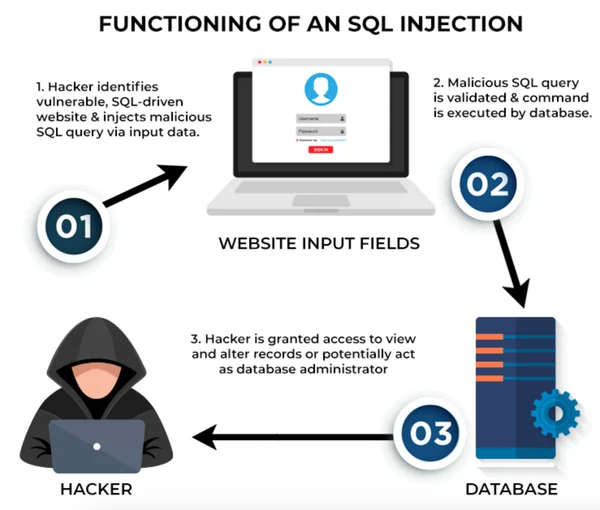

การโจมตีแบบฉีด SQL ทำงานอย่างไร

มาดูพื้นฐานของฐานข้อมูลและการสืบค้น SQL ที่เราใช้ในเว็บแอปพลิเคชันสมัยใหม่ ซึ่งจะช่วยให้เราเข้าใจการทำงานภายในของ SQL injector ได้ดีขึ้น

เว็บไซต์ทั้งหมดใช้ฐานข้อมูลเชิงสัมพันธ์หรือที่เรียกว่าฐานข้อมูล SQL เพื่อจัดเก็บข้อมูลเกี่ยวกับผู้ใช้และแอพของตน อาจเป็นข้อมูลผู้ใช้ ข้อมูลการเข้าสู่ระบบ ข้อมูลการชำระเงิน หรือสิ่งอื่นใดเกี่ยวกับบริษัท ยกตัวอย่างเว็บไซต์อีคอมเมิร์ซ โดยจะจัดเก็บข้อมูลผลิตภัณฑ์ บัญชีผู้ใช้ ข้อมูลการสั่งซื้อ และข้อมูลการชำระเงินไว้ในฐานข้อมูล

จากนั้นเว็บไซต์จะนำข้อมูลจากฐานข้อมูลเหล่านี้และนำเสนอเนื้อหาหรือบริการเฉพาะสำหรับผู้ใช้ กระบวนการนี้เกิดขึ้นได้ด้วย SQL ซึ่งเป็นภาษาโปรแกรมมาตรฐานที่ใช้สำหรับจัดการฐานข้อมูล เมื่อใดก็ตามที่คุณต้องการได้รับบางอย่างจากแอป เช่น ประวัติการซื้อของคุณ ที่จริงแล้วคุณกำลังส่งคำขอไปยังฐานข้อมูลโดยใช้คำสั่ง SQL ซึ่งเป็นคำสั่งที่สั่งให้ฐานข้อมูลดำเนินการบางอย่าง

ในความพยายามที่จะทำให้การโต้ตอบบนเว็บราบรื่น เว็บไซต์หลายแห่งอนุญาตให้ผู้ใช้ป้อนข้อมูลเพื่อทำการสืบค้น SQL ซึ่งอาจรวมถึงข้อความค้นหา ชื่อผู้ใช้ หรือรายละเอียดการชำระเงิน

ลองพิจารณาตัวอย่างของเว็บไซต์อีคอมเมิร์ซ แบบสอบถาม SQL อย่างง่ายเพื่อแสดงประวัติการสั่งซื้อของคุณจากฐานข้อมูลด้วยตาราง "คำสั่งซื้อ" (o) และตาราง "ผลิตภัณฑ์" (p) จะเป็นดังนี้:

เลือก o.order_id, o.order_date, p.product_name, p.price

จากคำสั่ง o

เข้าร่วมผลิตภัณฑ์ p ON o.product_id = p.product_id

โดยที่ o.user_id = 12345;

รหัส SQL นี้เลือก ID คำสั่งซื้อและวันที่จากตารางคำสั่งซื้อ พร้อมด้วยชื่อผลิตภัณฑ์และราคาจากตารางผลิตภัณฑ์สำหรับ USER ID 12345 จากฐานข้อมูลเว็บไซต์ โดยทั่วไป ID จะขึ้นอยู่กับอินพุตจากผู้ใช้ ปัญหาเกิดขึ้นเมื่ออินพุตไม่ได้รับการตรวจสอบและควบคุมอย่างเหมาะสม ผู้โจมตีใช้ประโยชน์จากช่องโหว่นี้เพื่อทำการโจมตีแบบแทรก SQL

ต่อไปนี้คือลักษณะที่ปรากฏโดยทั่วไป

- การระบุฟิลด์อินพุตที่มีช่องโหว่: ผู้โจมตีเริ่มต้นด้วยการค้นหาฟิลด์อินพุตบนเว็บแอปพลิเคชันที่อาจแทรกโค้ดที่เป็นอันตรายได้ พวกเขาส่งค่าที่แตกต่างกันและดูว่าแอปตอบสนองอย่างไร เพื่อดูว่า หากแอปพลิเคชันไม่ตรวจสอบความถูกต้องหรือทำความสะอาดอินพุตของผู้ใช้อย่างเหมาะสม แอปพลิเคชันจะประมวลผลอินพุตเป็นโค้ด SQL ช่องโหว่ที่อาจเกิดขึ้นนี้ถูกใช้สำหรับการแทรกโค้ด

- การแทรกโค้ดผ่านการป้อนข้อมูลของผู้ใช้: หลังจากทำความเข้าใจวิธีที่แอปพลิเคชันจัดการกับอินพุตแล้ว ผู้โจมตีจะสร้างเพย์โหลด ซึ่งเป็นส่วนของโค้ด SQL ที่เป็นอันตรายซึ่งใช้ประโยชน์จากช่องโหว่ ซึ่งรวมถึงการเพิ่มอักขระควบคุม SQL เช่น เครื่องหมายคำพูดเดี่ยว ('), เครื่องหมายคำพูดคู่ (“) หรือเท่ากับ (=) เพื่อเปลี่ยนโครงสร้างแบบสอบถาม SQL การใช้อักขระควบคุมเหล่านี้กับคำสั่ง SQL ทั่วไป เช่น SELECT และ FROM ช่วยให้ผู้โจมตีสามารถเข้าถึงหรือดึงข้อมูลจากเซิร์ฟเวอร์ฐานข้อมูลได้

จากนั้นพวกเขาจะส่งข้อมูลที่จัดทำขึ้นเป็นพิเศษพร้อมกับคำขอที่ถูกต้องตามกฎหมาย โดยหลอกให้แอปพลิเคชันถือว่าโค้ดที่คลุมเครือเป็นส่วนหนึ่งของแบบสอบถามที่ถูกต้องตามกฎหมาย - การดำเนินการ: ฐานข้อมูลไม่ทราบถึงการโจมตี ประมวลผลแบบสอบถามและดำเนินการโค้ดที่แทรกไว้ราวกับว่าเป็นคำขอที่ถูกกฎหมาย

- การใช้ประโยชน์: ขึ้นอยู่กับเจตนาของผู้โจมตี โค้ด SQL ที่แทรกเข้าไปอาจดึงข้อมูลที่ละเอียดอ่อน แก้ไขหรือลบข้อมูล หรือแม้แต่ให้สิทธิ์การเข้าถึงโดยไม่ได้รับอนุญาต สิ่งนี้กระทบต่อความปลอดภัยของแอปพลิเคชัน และอาจเปิดเผยข้อมูลที่ละเอียดอ่อน

ตัวอย่างการฉีด SQL

พิจารณาเว็บแอปพลิเคชันที่ใช้พารามิเตอร์ URL เพื่อดึงรายละเอียดผลิตภัณฑ์ตามรหัสผลิตภัณฑ์ เช่นนี้

http://example.com/products?id=1

ผู้โจมตีอาจพยายามแทรกโค้ด SQL ที่เป็นอันตรายเพื่อทำให้เกิดข้อผิดพลาดและดึงข้อมูลดังนี้: http://example.com/products?id=1' หรือ 1=1; –

หากแอปพลิเคชันล้มเหลวในการตรวจสอบและฆ่าเชื้ออินพุตของผู้ใช้อย่างเพียงพอ แบบสอบถาม SQL อาจถูกจัดการได้ดังต่อไปนี้:

SELECT * จากผลิตภัณฑ์ WHERE OR 1=1; - - ';

ในกรณีนี้ การสืบค้นดั้งเดิมได้รับการออกแบบให้ดึงข้อมูลผลิตภัณฑ์ที่มี ID 1 แต่อินพุตของผู้โจมตีจะแก้ไขการสืบค้นเพื่อส่งคืนผลิตภัณฑ์ทั้งหมด เนื่องจากมีการเพิ่ม 1=1 และเครื่องหมายขีดคั่นคู่ (- -) ที่ต่อท้าย มันทำให้ราคาปิดเดิมเป็นโมฆะ และนำไปสู่ผลลัพธ์ที่แสดงรายละเอียดผลิตภัณฑ์ทั้งหมดหรือเปิดเผยข้อความแสดงข้อผิดพลาดที่ผู้โจมตีสามารถใช้ประโยชน์ได้

33%

ของช่องโหว่ที่สำคัญของเว็บแอปพลิเคชันในปี 2565 เกิดจากการแทรก SQL

ที่มา: Statista

ความแพร่หลายของช่องโหว่ SQL และการดึงดูดฐานข้อมูลเว็บแอปที่มีข้อมูลสำคัญทางธุรกิจทั้งหมด ทำให้การแทรก SQL เป็นหนึ่งในการโจมตีทางไซเบอร์ที่คงอยู่ยาวนานที่สุด

ที่มา: Spiceworks

ที่มา: Spiceworks

ประเภทของการโจมตีแบบฉีด SQL

การโจมตีแบบฉีด SQL มีสามประเภทหลักๆ ขึ้นอยู่กับวิธีที่ผู้โจมตีดึงข้อมูลหรือโต้ตอบกับฐานข้อมูล:

- SQLi แบบคลาสสิกหรือแบบอินแบนด์

- SQLi ตาบอดหรือเชิงอนุมาน

- SQLi นอกวง

1. SQLi แบบคลาสสิกหรือแบบอินแบนด์

In-band เป็นการโจมตีแบบแทรก SQL ที่พบบ่อยที่สุด แฮ็กเกอร์แบบคลาสสิกใช้ช่องทางการสื่อสารเดียวกัน (ในแบนด์) เพื่อแทรกโค้ด SQL ที่เป็นอันตรายและดึงผลลัพธ์ รูปแบบหลักสองประการของ in-band SQLi คือ:

SQLi ในแบนด์ที่อิงตามยูเนี่ยน

การโจมตีนี้ใช้ประโยชน์จากตัวดำเนินการ UNION SQL ซึ่งใช้ในการรวมข้อมูลจากผลลัพธ์ของคำสั่ง SELECT สองคำสั่งขึ้นไป การทำเช่นนี้ ผู้โจมตีสามารถดึงข้อมูลจากตารางที่พวกเขาไม่สามารถเข้าถึงได้โดยตรง

SQLi ในแบนด์ตามข้อผิดพลาด

ในเทคนิคนี้ ผู้โจมตีจงใจทริกเกอร์ข้อผิดพลาดในการสืบค้น SQL เพื่อใช้ประโยชน์จากข้อความแสดงข้อผิดพลาดที่ส่งคืนโดยฐานข้อมูล ข้อผิดพลาดสามารถเปิดเผยข้อมูลอันมีค่าเกี่ยวกับโครงสร้างฐานข้อมูล ชื่อตาราง ชื่อคอลัมน์ และบางครั้งตัวข้อมูลเอง SQLi แบบอิงข้อผิดพลาดยังสามารถดำเนินการเป็น SQLi นอกแบนด์ได้อีกด้วย

2. SQLi แบบอนุมาน (ตาบอด)

ใน SQLi แบบตาบอด ผู้โจมตีจะไม่สามารถมองเห็นผลลัพธ์ของการโจมตีได้โดยตรง แต่จะอนุมานข้อมูลโดยการสังเกตพฤติกรรมของแอปพลิเคชันหรือข้อความแสดงข้อผิดพลาดที่ตอบสนองต่อคำถามของพวกเขา การโจมตีประเภทนี้ใช้เวลามากเนื่องจากแฮกเกอร์ต้องทำชุดคำสั่ง SQL เพื่อค้นหาช่องโหว่ที่อาจเกิดขึ้นเพื่อใช้ประโยชน์ blind SQLi สองรูปแบบคือ:

SQLi ตาบอดตามเวลา

ที่นี่ผู้โจมตีถามคำถามที่ทำให้ฐานข้อมูลล่าช้าในการตอบสนองก่อนที่จะตอบสนอง พวกเขาอนุมานข้อมูลเกี่ยวกับฐานข้อมูลโดยให้ความสนใจกับเวลาตอบสนอง

SQLi ตาบอดบูลีน

สำหรับ Boolean blind SQLi ผู้โจมตีจะใช้ประโยชน์จากวิธีที่แอปพลิเคชันตอบสนองต่อเงื่อนไขจริงหรือเท็จในการสืบค้น SQL ตามการตอบสนองของเว็บแอปพลิเคชัน พวกเขาจะอนุมานข้อมูลเกี่ยวกับฐานข้อมูล แม้ว่าจะไม่มีข้อมูลจากฐานข้อมูลถูกส่งกลับก็ตาม

3. SQLi นอกวง

การโจมตี SQLi นอกแบนด์ทำให้แอปพลิเคชันส่งข้อมูลไปยังปลายทางระยะไกลที่ควบคุมโดยแฮกเกอร์ การโจมตีเช่นนี้ต้องการให้เซิร์ฟเวอร์ SQL มีคุณสมบัติบางอย่าง เช่น สามารถเริ่มต้นคำขอเครือข่ายภายนอก เช่น คำขอ Hypertext Transfer Protocol (HTTP)

วิธีป้องกันการโจมตีแบบฉีด SQL: แผ่นโกง

การป้องกันการฉีด SQL ต้องใช้แนวทางแบบหลายชั้นที่เกี่ยวข้องกับการฝึกเขียนโค้ดที่ปลอดภัยและการตรวจสอบอย่างต่อเนื่อง ต่อไปนี้คือเอกสารสรุปพร้อมขั้นตอนที่จำเป็นเพื่อช่วยให้คุณปลอดภัยจากการโจมตีแบบ SQL Inject

ใช้ข้อความที่เตรียมไว้

การป้องกันเบื้องต้นต่อการโจมตีแบบแทรก SQL นั้นจัดทำขึ้นพร้อมกับข้อความค้นหาแบบกำหนดพารามิเตอร์ คำสั่งที่เตรียมไว้ทำให้มั่นใจว่าอินพุตของผู้ใช้จะถือเป็นข้อมูลมากกว่าโค้ดที่ปฏิบัติการได้

นักพัฒนาจะรวบรวมโค้ด SQL สำหรับการสืบค้นล่วงหน้าเป็นเทมเพลตที่มีตัวยึดตำแหน่งสำหรับค่าอินพุตจากผู้ใช้ ในเวลาดำเนินการแบบสอบถาม คำสั่งที่เตรียมไว้จะผูกค่าจริงแทนตัวยึดตำแหน่ง สิ่งนี้จะหยุดการเรียกใช้โค้ดที่เป็นอันตราย

คำสั่งที่เตรียมไว้จะได้รับความนิยมมากกว่าคำสั่ง SQL แบบไดนามิก พวกเขาเขียนคำสั่ง SQL ในช่วงเวลาดำเนินการ ซึ่งทำให้อ่อนแอต่อการโจมตีแบบฉีด

ข้อความที่จัดทำขึ้นในภาษาโปรแกรมยอดนิยม:

ต่อไปนี้เป็นคำแนะนำเฉพาะภาษาสำหรับการใช้คำสั่งที่เตรียมไว้ (แบบสอบถามแบบมีพารามิเตอร์) ในการเขียนโปรแกรมฐานข้อมูลยอดนิยม:

- Java Enterprise Edition (EE): ใช้คลาส ReadyStatement จากแพ็คเกจ java.sql ผูกพารามิเตอร์โดยใช้วิธีการเช่น setString , setInt ฯลฯ

- Python (SQLite3) : ใช้ตัวยึดตำแหน่ง ( ? ) ในแบบสอบถาม ผูกพารามิเตอร์โดยใช้ สิ่งอันดับ หรือ รายการ

- PHP: ใช้ส่วนขยาย วัตถุข้อมูล PHP (PDO) ใช้ข้อความที่เตรียมไว้พร้อมกับตัวยึดตำแหน่ง (:) ผูกพารามิเตอร์ด้วย bindValue หรือ bindParam

- .NET : ใช้วัตถุ MySqlCommand ผูกพารามิเตอร์โดยใช้ parameters.AddWithValue

วิธีการป้องกันการแทรก SQL อีกวิธีหนึ่งคือการใช้ขั้นตอนการจัดเก็บหรือกลุ่มของรหัส SQL ที่คอมไพล์ไว้ล่วงหน้าซึ่งสามารถนำมาใช้ซ้ำแล้วซ้ำอีก

ฝึกตรวจสอบอินพุต

การตรวจสอบอินพุตเกี่ยวข้องกับการตรวจสอบอินพุตของผู้ใช้เพื่อให้แน่ใจว่าตรงตามเกณฑ์ที่กำหนดก่อนประมวลผล รายการที่อนุญาตหรือที่เรียกว่าไวท์ลิสต์เป็นส่วนสำคัญของการตรวจสอบความถูกต้องของอินพุต ในที่นี้ เฉพาะค่าหรือรูปแบบที่ปลอดภัยที่กำหนดไว้ล่วงหน้าเท่านั้นที่ได้รับการยอมรับให้เป็นส่วนหนึ่งของการสืบค้น SQL ข้อมูลใด ๆ ที่ไม่ตรงกับเกณฑ์ที่ตั้งไว้จะถูกปฏิเสธ สิ่งนี้จะป้องกันไม่ให้อินพุตที่เป็นอันตรายหรือไม่คาดคิดเข้าสู่ระบบ

ใช้ไลบรารีการแมปเชิงวัตถุสัมพันธ์

ไลบรารีการทำแผนที่เชิงวัตถุ (ORM) เป็นเครื่องมือที่มีค่าสำหรับนักพัฒนาที่ทำงานกับฐานข้อมูลเชิงสัมพันธ์ ช่วยให้นักพัฒนาโต้ตอบกับฐานข้อมูลโดยใช้ภาษาการเขียนโปรแกรมที่ตนเลือก และลดความจำเป็นในการเขียนคำสั่ง SQL แบบ Raw ไลบรารี ORM มอบการป้องกันการโจมตีแบบแทรก SQL ในตัว

ฝึกอบรมนักพัฒนาและทีมไอทีเกี่ยวกับแนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัย ตรวจสอบให้แน่ใจว่าได้ทำการตรวจสอบความปลอดภัยและการทดสอบการเจาะระบบเป็นประจำเพื่อค้นหาช่องโหว่

เคล็ดลับ: ช่วยให้โปรแกรมเมอร์และนักพัฒนาของคุณเรียนรู้การเขียนโค้ดที่ปลอดภัยได้รวดเร็วยิ่งขึ้นด้วยเครื่องมือการฝึกอบรมการเขียนโค้ดที่ปลอดภัย

บังคับใช้หลักการสิทธิพิเศษน้อยที่สุด

หลักการสิทธิพิเศษขั้นต่ำเพียงให้สิทธิ์ผู้ใช้ฐานข้อมูลขั้นต่ำที่จำเป็นในการทำงานเท่านั้น การปฏิบัติตามหลักการนี้จะช่วยลดผลกระทบของการโจมตีแบบแทรก SQL หรือการโจมตีทางไซเบอร์ใดๆ ที่อาจเกิดขึ้น นอกจากนี้ ให้ใช้การควบคุมการเข้าถึงฐานข้อมูลของคุณอย่างเข้มงวด

ปรับใช้ไฟร์วอลล์แอปพลิเคชันเว็บ (WAF)

WAF ตรวจสอบการรับส่งข้อมูลเครือข่ายขาเข้าของแอปพลิเคชันและบล็อกการรับส่งข้อมูลที่อาจเป็นอันตรายโดยพิจารณาจากรายการลายเซ็นการโจมตีที่เป็นที่รู้จัก

เครื่องมือไฟร์วอลล์แอปพลิเคชันเว็บ (WAF) 5 อันดับแรก:

- ไฟร์วอลล์แอปพลิเคชันเว็บ Azure

- AWS WAF

- ไฟร์วอลล์แอปพลิเคชันเว็บ Imperva (WAF)

- สเปกตรัมคลาวด์แฟลร์

- ไฟร์วอลล์แอปพลิเคชันเว็บ Symantec และ Reverse Proxy

* ข้างต้นคือโซลูชัน WAF ชั้นนำ 5 รายการจาก Summer 2023 Grid Report ของ G2

WAF ใช้กฎที่กำหนดไว้ล่วงหน้าเพื่อตรวจจับรูปแบบที่น่าสงสัยและความผิดปกติในการรับส่งข้อมูลขาเข้า เช่น คำสำคัญ SQL และเพย์โหลดที่เป็นอันตราย มันฆ่าเชื้อและตรวจสอบอินพุตของผู้ใช้และบล็อกหรือกรองคำขอที่เป็นอันตรายออก ซึ่งจะช่วยหยุดการสืบค้น SQL ที่เป็นอันตรายเมื่อเข้าสู่ระบบ

WAF สมัยใหม่ปรับให้เข้ากับวิธีการโจมตีแบบใหม่โดยใช้การเรียนรู้ของเครื่อง

เครื่องมือรักษาความปลอดภัยอื่นๆ เพื่อป้องกันการโจมตีแบบ SQL Injection

นอกจาก WAF แล้ว แพลตฟอร์มความปลอดภัยอื่นๆ อีกหลายแพลตฟอร์มยังขัดขวางการโจมตีแบบแทรก SQL

- เครื่องสแกนช่องโหว่จะค้นหาช่องโหว่ที่รู้จักและไม่รู้จักในเว็บแอปพลิเคชัน

- เครื่องมือทดสอบความปลอดภัยของแอปพลิเคชันแบบคงที่ (SAST) และซอฟต์แวร์วิเคราะห์โค้ดแบบคงที่ค้นหาช่องโหว่ด้านความปลอดภัยโดยไม่ต้องรันโค้ดจริง

- ซอฟต์แวร์ทดสอบความปลอดภัยของแอปพลิเคชันแบบไดนามิกจำลองการโจมตีแอปพลิเคชันที่ทำงานอยู่และระบุจุดอ่อน

- ระบบตรวจจับและป้องกันการบุกรุกและซอฟต์แวร์นิติวิทยาศาสตร์ดิจิทัลจะตรวจสอบความผิดปกติและการโจมตีแอปพลิเคชันแบบเรียลไทม์

ปกป้องป้อมปราการข้อมูลของคุณ

การโจมตีแบบฉีด SQL ก่อให้เกิดภัยคุกคามร้ายแรงต่อความปลอดภัยของเว็บแอป บริษัทเสี่ยงต่อการสูญเสียข้อมูลอันมีค่า ความเป็นส่วนตัวของผู้ใช้ และชื่อเสียงที่ดีหากการโจมตีสำเร็จ

แม้ว่าจะไม่มีโซลูชันใดรับประกันความปลอดภัยอย่างสมบูรณ์จากการแทรก SQL แต่การรวมมาตรการป้องกันที่เราพูดถึงในที่นี้จะช่วยลดโอกาสของการโจมตีได้อย่างมาก นักพัฒนาเว็บและผู้ดูแลระบบฐานข้อมูลควรใช้การป้องกันที่เข้มงวดและเสริมความแข็งแกร่งให้กับเว็บแอปของตนจากการแสวงหาผลประโยชน์ที่อาจเกิดขึ้น

ต้องการโซลูชันที่ครอบคลุมเพื่อรักษาความปลอดภัยเว็บไซต์ของคุณหรือไม่? สำรวจซอฟต์แวร์รักษาความปลอดภัยบนเว็บและวิธีช่วยป้องกันการโจมตีทางไซเบอร์ที่นำไปสู่การละเมิดข้อมูล