8 เครื่องมือจัดการการเข้าถึงข้อมูลประจำตัวที่ดีที่สุด (IAM)

เผยแพร่แล้ว: 2022-12-30คุณให้ความสำคัญกับความปลอดภัยของทรัพย์สินไอทีเหนือสิ่งอื่นใดในองค์กรของคุณหรือไม่? จากนั้น คุณต้องมีเครื่องมือจัดการการเข้าถึงข้อมูลประจำตัวที่ดีที่สุดตามที่ระบุไว้ที่นี่

ในภูมิทัศน์ทางดิจิทัลในปัจจุบัน การรักษาความปลอดภัยเป็นข้อกังวลหลักสำหรับทุกธุรกิจ แฮ็กเกอร์กำลังพัฒนาเทคนิคและเครื่องมือใหม่เพื่อขโมยข้อมูลจากธุรกิจและขายบนเว็บมืด

แฮ็กเกอร์ที่รุนแรงจะทำให้คุณต้องจ่ายค่าไถ่หลายล้านดอลลาร์โดยการไฮแจ็กโครงสร้างพื้นฐานด้านไอทีทั้งหมดของคุณ รวมถึงฐานข้อมูลสำคัญที่อาจทำร้ายผู้ใช้หลายพันคน

ดังนั้น ธุรกิจต่างๆ จึงใช้เครื่องมือ IAM ที่มีประสิทธิภาพ นอกเหนือจากนโยบายด้านความปลอดภัยของข้อมูลและรหัสผ่านที่เข้มงวด เป็นทรัพยากรสำรองสำหรับการรักษาความปลอดภัยข้อมูลทางธุรกิจ

Identity Access Management (IAM) คืออะไร?

การจัดการการเข้าถึงข้อมูลประจำตัว (IAM) คือชุดของแอป นโยบาย และเครื่องมือที่ดูแล บำรุงรักษา และกำหนดว่าพนักงานหรือผู้มีส่วนได้ส่วนเสียรายใดมีสิทธิ์เข้าถึงสินทรัพย์ดิจิทัลใดบ้าง

สำหรับธุรกิจ สินทรัพย์ดิจิทัลส่วนใหญ่เป็นเซิร์ฟเวอร์แอป ฐานข้อมูลลูกค้า เครื่องมือ ERP แอปการเรียกเก็บเงิน แอปการชำระเงิน ข้อมูลเงินเดือนพนักงาน และอื่นๆ

ใน DevSecOps การเข้าถึงสินทรัพย์ดิจิทัลหมายถึงการตรวจสอบที่เก็บโค้ด การเข้าถึงไปป์ไลน์ CI/CD ฐานความรู้ภายนอกและภายใน แพลตฟอร์มในฐานะบริการ อินทราเน็ต บันทึกซอฟต์แวร์ และช่องทางการสื่อสารทางธุรกิจ

โดยสรุป คุณหรือผู้ดูแลระบบความปลอดภัยทางไซเบอร์ต้องควบคุมการเข้าถึงทรัพยากรดิจิทัลทุกอย่างที่ธุรกิจของคุณพึ่งพาเพื่อการดำเนินงานที่ไร้ที่ติ

ความจำเป็นในการจัดการการเข้าถึงข้อมูลประจำตัว (IAM)

ก่อนอื่น คุณต้องมี IAM เพื่อกำหนดการเข้าถึงแอปธุรกิจและทรัพยากรให้กับพนักงานปัจจุบันและพนักงานใหม่ ในไม่กี่คลิก คุณสามารถยกเลิกการเข้าถึงของใครบางคนจาก ERP หรือให้สิทธิ์การเข้าถึงหากจำเป็น

IAMs ช่วยให้คุณเป็นเชิงรุกในการรักษาความปลอดภัยทางธุรกิจมากกว่าเชิงรับ ไม่ใช่ความคิดที่ดีที่จะใช้นโยบายความปลอดภัยอย่างเข้มงวดในองค์กรหลังจากได้รับผลกระทบจากการละเมิดข้อมูลและการสูญเสียรายได้

คุณต้องบังคับใช้นโยบายการรักษาความปลอดภัยของข้อมูลและการควบคุมการเข้าถึงตั้งแต่วันแรกเพื่อหลีกเลี่ยงการสูญเสียชื่อเสียงและการเงิน

เหตุผลอื่นๆ ที่น่าสนใจในการรับโซลูชัน IAM คือ:

- ทำให้การรักษาความปลอดภัยธุรกิจของคุณปรับขนาดได้โดยใช้แอประบบคลาวด์ที่สามารถติดตามพนักงาน 10 ถึงหลายพันคนที่เข้าถึงเซิร์ฟเวอร์ ฐานรหัส แพ็คเกจคอนเทนเนอร์ ข้อมูลลูกค้า วิธีการชำระเงิน ฯลฯ ได้อย่างต่อเนื่อง

- หยุดการละเมิดข้อมูล ณ จุดที่เริ่มต้น และด้วยเหตุนี้จึงควบคุมสถานการณ์ก่อนที่สื่อ สาธารณะ และนักลงทุนจะเข้ามาเกี่ยวข้อง

- ทำให้ใบอนุญาตและการจัดสรรทรัพยากรเป็นศูนย์โดยการสแกนทรัพย์สินทางธุรกิจดังกล่าวอยู่เสมอ จากนั้นจัดสรรทรัพยากรที่จำเป็นแบบไดนามิกเพื่อประหยัดเงินและป้องกันไม่ให้ข้อมูลธุรกิจตกไปอยู่ในมือของผู้อื่น

การจัดการการเข้าถึงข้อมูลประจำตัวทำงานอย่างไร

เพื่อปกป้องข้อมูลทางธุรกิจ โซลูชัน IAM จะทำงานโดยจัดเตรียมฟังก์ชันและเครื่องมือด้านความปลอดภัยดังต่อไปนี้:

#1. การเข้าถึงแบบลงชื่อเพียงครั้งเดียว

โซลูชัน IAM ช่วยให้เข้าถึงแอปและบัญชีธุรกิจทั้งหมดได้อย่างราบรื่นผ่านอีเมลองค์กร พนักงานไม่จำเป็นต้องจำบัญชีผู้ใช้และรหัสผ่านจำนวนมาก

#2. บันทึก ตรวจสอบ และรายงาน

บันทึกทุกการกระทำบนโครงสร้างพื้นฐานด้านไอทีของคุณและรายงานให้คุณทราบด้วยข้อมูลจากเหตุการณ์ด้านความปลอดภัยล่าสุด เหตุการณ์การรีเซ็ตรหัสผ่าน คำขอเข้าสู่ระบบจากเครือข่ายภายนอก และอื่นๆ

#3. การอนุญาตผู้ใช้

ป้องกันไม่ให้ผู้ใช้ทำการเปลี่ยนแปลงที่ไม่ได้รับอนุญาตในระบบ แอป และเว็บไซต์ของคุณโดยให้สิทธิ์การกระทำของพวกเขาเป็นประจำโดยการสแกนฐานข้อมูลบัญชีผู้ใช้สำหรับการเปลี่ยนแปลงล่าสุด

#4. การรับรองความถูกต้องของผู้ใช้

IAM กำหนดการตรวจสอบความปลอดภัยทุกครั้งที่พนักงานเข้าสู่ระบบธุรกิจของคุณ สามารถให้รหัสผ่าน ข้อความโทรศัพท์มือถือ การเข้าถึงโดยใช้คีย์ความปลอดภัยจริง CAPTCHA และอื่นๆ นอกจากนี้ยังผลักดันให้ผู้ใช้เปลี่ยนรหัสผ่านและข้อมูลประจำตัวอื่นๆ เป็นระยะๆ

#5. การให้สิทธิ์ผู้ใช้และการเพิกถอน

เมื่อคุณสร้างบัญชีผู้ใช้ในเครื่องมือ IAM แล้ว ระบบจะจัดเตรียมการเข้าถึงระบบธุรกิจเฉพาะโดยขึ้นอยู่กับบทบาทหรือการกำหนด เครื่องมือ IAM สามารถกำหนดเส้นทางคำขอการจัดเตรียมเหล่านี้ผ่านผู้จัดการหลายคนเพื่อให้แน่ใจว่าการอนุมัติแบบหลายจุด

นอกจากนี้ การลบผู้ใช้หนึ่งรายออกจาก IAM จะลบแอปก่อนหน้าและการเข้าถึงฐานข้อมูลทันที มันเกิดขึ้นในเวลาจริง และเครื่องมือจะล็อกไม่ให้พนักงานทำงาน แม้ว่าพวกเขาจะทำงานบนแอปอย่างแข็งขันก็ตาม

#6. จัดการผู้ใช้ระบบ

เครื่องมือ IAM ผสานรวมเข้ากับฐานข้อมูลธุรกิจ แอป เซิร์ฟเวอร์ เดสก์ท็อปเสมือน และที่เก็บข้อมูลบนคลาวด์ทั้งหมด คุณเพียงแค่ต้องสร้างโปรไฟล์ผู้ใช้หนึ่งโปรไฟล์ในเครื่องมือ IAM และบุคคลที่เกี่ยวข้องจะได้รับแอปและการเข้าถึงข้อมูลที่คุณให้ไว้

เครื่องมือจัดการการเข้าถึงข้อมูลประจำตัวช่วยคุณได้อย่างไร

เครื่องมือ IAM ที่มีประสิทธิภาพช่วยธุรกิจของคุณด้วยวิธีต่อไปนี้:

- ให้แหล่งข้อมูลความจริงแหล่งเดียวสำหรับทุกสิ่งเกี่ยวกับข้อมูลดิจิทัลและความปลอดภัยของทรัพย์สิน

- ให้พนักงานใหม่เริ่มทำงานในวันแรกด้วยการจัดเตรียมการรักษาความปลอดภัยด้วยการคลิกเพียงไม่กี่ครั้ง

- ปกป้องข้อมูลทางธุรกิจโดยยกเลิกการเข้าถึงของพนักงานที่ออกจากบริษัททันที

- แจ้งเตือนคุณเกี่ยวกับเหตุการณ์ด้านความปลอดภัยเพื่อให้คุณดำเนินการได้ก่อนที่จะเกิดความเสียหายอย่างหนัก

- ป้องกันเหตุรำคาญจากผู้แจ้งเบาะแสและการคุกคามจากภายใน

- บล็อกการกระทำที่ผิดปกติของพนักงานหรือผู้ขายภายนอกด้วยการตรวจจับพฤติกรรมที่น่าสงสัยโดยใช้ปัญญาประดิษฐ์ (AI) และการเรียนรู้ของเครื่อง (ML)

ต่อไป เราจะหารือเกี่ยวกับคุณลักษณะที่ต้องค้นหาในเครื่องมือ IAM

คุณสมบัติเครื่องมือ IAM

เมื่อซื้อเครื่องมือ IAM ตรวจสอบให้แน่ใจว่าเครื่องมือนั้นมาพร้อมกับคุณสมบัติที่ต้องมีต่อไปนี้:

- ต้นทุนการเป็นเจ้าของไม่ควรอยู่ในระดับสูง

- เครื่องมือต้องเสนอการเรียกเก็บเงินตามบัญชีผู้ใช้ คุณจ่ายน้อยลงเมื่อคุณสร้างบัญชีไม่กี่บัญชี คุณจ่ายมากขึ้นเมื่อคุณสร้างบัญชีเพิ่มเติม และควรมีส่วนลดจำนวนมากสำหรับการจัดการบัญชีจำนวนมาก

- โซลูชัน IAM ต้องมีคุณสมบัติมาตรฐานหกประการ สิ่งเหล่านี้ได้แก่การลงชื่อเพียงครั้งเดียว การรายงาน การตรวจสอบสิทธิ์ การอนุญาต การให้สิทธิ์ และแดชบอร์ดการจัดการ

- เครื่องมือต้องเป็นไปตามนโยบายการให้สิทธิ์แบบไม่มีความน่าเชื่อถือ

- ควรสุ่มระบบการพิสูจน์ตัวตนเพื่อแจ้งให้ผู้ใช้ทราบถึงความรับผิดชอบด้านความปลอดภัยของข้อมูล

ตอนนี้คุณได้ค้นพบพื้นฐานของแนวคิดการจัดการการเข้าถึงข้อมูลประจำตัวแล้ว ค้นหาเครื่องมือที่เหมาะสำหรับธุรกิจดิจิทัลด้านล่าง:

AWS Identity and Access Management

หากคุณโฮสต์แอปบนระบบคลาวด์ ฐานข้อมูล และโครงการวิเคราะห์บน Amazon Web Services AWS IAM คือโซลูชันที่เหมาะสมในการปกป้องข้อมูลทางธุรกิจ มันมีคุณสมบัติมากมาย แต่สิ่งต่อไปนี้มีความสำคัญสูงสุด:

- ตัววิเคราะห์การเข้าถึง IAM

- ศูนย์ข้อมูลประจำตัว IAM

- จัดการบัญชี IAM หรือบทบาทของผู้ใช้

- จัดการสิทธิ์ IAM เช่น การจัดเตรียมและการเพิกถอน

- การรับรองความถูกต้องด้วยหลายปัจจัยเพื่อความปลอดภัยของข้อมูลที่เข้มงวดและความรับผิดชอบ

คุณควรใช้ AWS IAM หากคุณรู้สึกว่าจำเป็นต้องมีสิ่งต่อไปนี้ในธุรกิจของคุณ:

- กำหนดสิทธิ์แบบละเอียดและใช้แอตทริบิวต์ เช่น บทบาท ทีม สถานที่ ฯลฯ สำหรับการจัดสรรบัญชี

- ควบคุมบัญชีทีละบัญชีหรือเป็นกลุ่ม

- ใช้แนวทางปฏิบัติด้านความปลอดภัยของข้อมูลทั่วทั้งองค์กรด้วยการคลิกเพียงไม่กี่ครั้ง

- รักษานโยบายสิทธิ์ขั้นต่ำสำหรับแอปและข้อมูลธุรกิจ

AWS นำเสนอแหล่งข้อมูลมากมายเกี่ยวกับการปรับใช้และการดำเนินการของ AWS IAM ดังนั้น คุณสามารถเรียนรู้ได้อย่างรวดเร็วและเริ่มต้นได้ในเวลาไม่นาน

เอาล่ะ IAM

หากคุณกำลังมองหาโซลูชันแบบครบวงจรสำหรับการจัดการข้อมูลประจำตัวและการให้บริการตามข้อมูลประจำตัว ลองใช้ Okta มีการรวมแอปธุรกิจมากกว่า 7,000 รายการ ทีมจัดการการรวม Okta ยังทำงานอย่างแข็งขันกับโครงการพัฒนาแอพที่จะเปิดตัวแอพในอนาคต

คุณลักษณะ IAM ที่สำคัญประกอบด้วยฟังก์ชันต่างๆ มากมาย รวมถึงต่อไปนี้:

- เข้าสู่ระบบสากล

- เข้าสู่ระบบเดียวใน

- ไม่มีรหัสผ่าน

- MFA ที่ปรับตัวได้

- การจัดการวงจรชีวิต

- เวิร์กโฟลว์

- การกำกับเอกลักษณ์

Okta มีบริการที่แตกต่างกันสองแบบในแนวการจัดการการเข้าถึงข้อมูลประจำตัว โซลูชันแรกคือบริการที่ติดต่อกับลูกค้า หากคุณให้บริการ SaaS แก่ผู้ใช้ โฮสต์แพลตฟอร์มวิดีโอ OTT เว็บไซต์ที่สมัครสมาชิก หรือเนื้อหาเว็บที่อยู่เบื้องหลังเพย์วอลล์ คุณสามารถใช้ข้อมูลประจำตัวลูกค้าโดย Okta

นอกจากนี้ คุณสามารถใช้ Workforce Identity Cloud เพื่ออนุญาตให้พนักงาน ผู้ขาย ลูกค้า ผู้ทำงานร่วมกัน และฟรีแลนซ์เข้าถึงทรัพย์สินทางธุรกิจของคุณได้ทั้งในและนอกระบบคลาวด์

จัดการเครื่องยนต์

ManageEngine AD360 จาก Zoho เป็นเครื่องมือ IAM ในตัวที่ช่วยให้ผู้ดูแลระบบความปลอดภัยด้านไอทีสามารถแก้ไข จัดเตรียม และเพิกถอนข้อมูลระบุตัวตนของผู้ใช้ได้ ช่วยให้คุณควบคุมการเข้าถึงทรัพยากรเครือข่ายของผู้ใช้บนเซิร์ฟเวอร์สาธารณะ ส่วนตัว ไฮบริด หรือในสถานที่

คุณสามารถทำทั้งหมดข้างต้นใน Exchange Servers, Active Directory ภายในองค์กร และแอปพลิเคชันระบบคลาวด์จากซอฟต์แวร์ส่วนกลางหรือเว็บแดชบอร์ด

โดยสรุป ManageEngine AD360 ช่วยให้พนักงานที่ทำงานในบัญชีเงินเดือนและนอกบัญชีเงินเดือนของคุณสามารถเข้าถึงแอป, ERP, ข้อมูลลูกค้า, วิกิธุรกิจ ฯลฯ ได้อย่างรวดเร็วในเวลาไม่กี่นาที จากนั้น คุณสามารถยกเลิกการเข้าถึงเมื่อพวกเขาออกจากธุรกิจ หรือคุณคิดว่าการเข้าถึงนั้นไม่จำเป็นสำหรับพนักงานรายนั้นอีกต่อไป

เซลพอยต์ ไอแอม

โซลูชัน IAM ของ SailPoint ใช้ระบบ IAM หลักที่ควบคุมโดยการผสานรวม ระบบอัตโนมัติ และระบบอัจฉริยะ รอบ ๆ ระบบการจัดการการเข้าถึงข้อมูลประจำตัวหลักมีคุณสมบัติย่อย

โมดูลย่อยเหล่านี้ช่วยให้แน่ใจว่าโซลูชัน IAM ของธุรกิจของคุณทำงานตลอด 24*7 โดยไม่เกิดข้อผิดพลาด คุณสมบัติย่อยที่โดดเด่นบางอย่างมีดังต่อไปนี้:

- การจัดการเครื่องมือ SaaS

- การจัดเตรียมอัตโนมัติและการเพิกถอนบัญชีผู้ใช้

- คำแนะนำการเข้าถึงตาม AI

- เวิร์กโฟลว์ IAM

- การวิเคราะห์ข้อมูลและการเข้าถึงข้อมูลเชิงลึก

- ใบรับรองดิจิทัลเพื่อเข้าถึงแอป อ่านไฟล์ และอื่นๆ

- การจัดการรหัสผ่าน การรีเซ็ต และการขึ้นบัญชีดำ

- จัดการการเข้าถึงไฟล์และเอกสาร

- ตอบสนองคำขอเข้าถึง

SailPoint นำเสนอโซลูชัน IAM สำหรับอุตสาหกรรมประเภทต่างๆ เช่น การดูแลสุขภาพ การผลิต การธนาคาร รัฐบาล การศึกษา และอื่นๆ

เครื่องมือ IAM นำเสนอบริการที่สะดวกสบาย เช่น การใช้งานแบบ Zero Trust ทำให้โครงสร้างพื้นฐานด้านไอทีของคุณมีประสิทธิภาพ ปฏิบัติตามกฎระเบียบ และรักษาความปลอดภัยของทรัพยากรทุกที่ทุกเวลา

โซลูชั่น IAM ของฟอร์ติเน็ต

โซลูชัน IAM ของ Fortinet มีฟังก์ชันการรักษาความปลอดภัยที่จำเป็นในการยืนยันตัวตนของพนักงาน ลูกค้า ผู้ขาย และอุปกรณ์เมื่อพวกเขาเข้าสู่เครือข่ายอินทราเน็ตหรืออินเทอร์เน็ตของคุณ

คุณสมบัติและข้อดีของมันที่สำคัญมีดังนี้:

- ทำให้แน่ใจว่าผู้ใช้ที่ผ่านการรับรองความถูกต้อง ได้รับอนุญาต และผ่านการตรวจสอบแล้วสามารถเข้าถึงทรัพยากรทางธุรกิจของคุณได้ทั้งในและนอกระบบคลาวด์

- การตรวจสอบสิทธิ์แบบหลายปัจจัยช่วยให้แน่ใจว่าผู้ใช้เดิมเข้าถึงทรัพยากรที่อนุญาต ในกรณีที่ข้อมูลรั่วไหล คุณจะรู้ว่าต้องติดต่อใคร

- Fortinet SSO ช่วยให้เข้าถึงโครงสร้างพื้นฐานด้านไอทีได้อย่างราบรื่นโดยไม่ต้องจำรหัสผ่านใดๆ ใช้การสนับสนุน SAML, OIDC, 0Auth และ API

- Fortinet IAM รองรับนโยบายการนำอุปกรณ์มาเอง (BYOD) บัญชีแขก การเข้าถึงแบบเฉพาะกิจ และอื่นๆ อีกมากมาย

JumpCloud IAM

JumpCloud ช่วยให้คุณลดต้นทุนการเป็นเจ้าของโซลูชัน IAM ได้หลายหลักผ่านอุปกรณ์รวมและโซลูชัน IAM ด้วยบริการนี้ คุณจะลดค่าใช้จ่ายด้านโสหุ้ยและความซับซ้อนของระบบ IAM ลงได้ และยังช่วยให้แน่ใจว่าคุณได้ติดต่อกับผู้จำหน่ายไอทีน้อยลง

เมื่อคุณตั้งค่าโซลูชันแล้ว คุณสามารถอนุญาตให้พนักงาน ผู้ฝึกงาน ลูกค้า ผู้มีส่วนได้ส่วนเสีย ผู้ขาย และผู้เยี่ยมชมเข้าถึงโครงสร้างพื้นฐานด้านไอทีผ่านตรรกะทางธุรกิจต่อไปนี้:

- ให้สิทธิ์เข้าถึงทรัพยากรใด ๆ หรือเลือก

- ให้สิทธิ์การเข้าถึงจากตำแหน่งใดก็ได้หรือเลือก

- ให้การเข้าถึงด้วยตัวตนทางกายภาพหรือดิจิทัล

- อนุมัติการเข้าถึงจากคลาวด์

- ให้สิทธิ์เข้าถึงฮาร์ดแวร์หรือซอฟต์แวร์ที่เชื่อถือได้

เครื่องมือ IAM ช่วยให้คุณจัดการกระบวนการ เวิร์กโฟลว์ อุปกรณ์ และผู้คนจากเว็บแอปเดียวที่โฮสต์บนไดเร็กทอรีเปิดที่ดูแลโดย JumpCloud

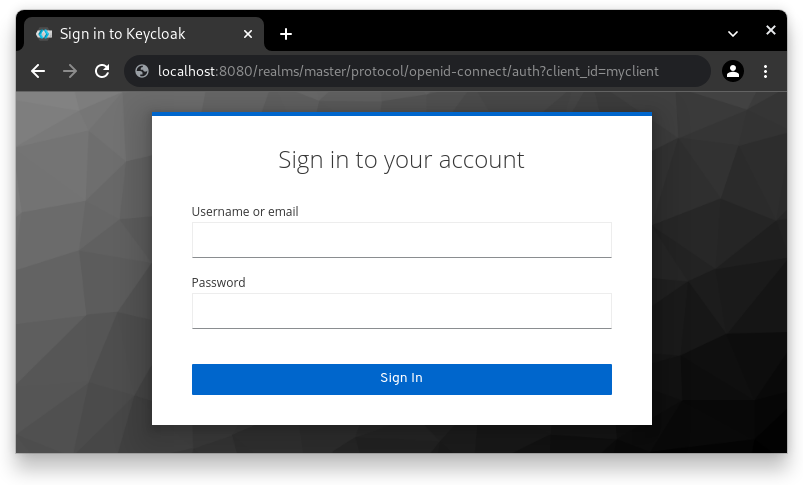

Keycloak โอเพ่นซอร์ส IAM

Keycloak เป็นผลิตภัณฑ์ IAM แบบโอเพ่นซอร์สที่อยู่ระหว่างการพัฒนาอย่างต่อเนื่องโดยได้รับทุนสนับสนุนจาก Red Hat หากธุรกิจของคุณต้องการโซลูชัน IAM ที่พัฒนาขึ้นเองซึ่งบริษัทอื่นไม่มีให้ คุณสามารถลองใช้ Keycloak ได้

คุณสมบัติเด่นมีดังนี้:

- Keycloak SSO สำหรับการลงชื่อเข้าใช้และออกจากระบบสำหรับแอปจำนวนมากในองค์กรหรือแพลตฟอร์มเดียว

- สร้างหน้าเข้าสู่ระบบโซเชียลเพื่อให้ผู้ใช้ใช้บริการคลาวด์ของคุณโดยใช้บัญชี Google, GitHub และ Facebook

- คุณสามารถสร้างโซลูชัน IAM ของคุณเองโดยใช้โค้ดเบสของ Keycloak และฐานข้อมูลเชิงสัมพันธ์ของคุณ

- คุณสามารถรวมโซลูชัน IAM นี้เข้ากับเซิร์ฟเวอร์ Active Directory และ Lightweight Directory Access Protocol (LDAP)

เซิร์ฟเวอร์สามารถดาวน์โหลดได้ฟรีด้วย Keycloak codebase คอนเทนเนอร์อิมเมจ และโอเปอเรเตอร์

เอกลักษณ์ปิง

Ping Identity ใช้ระบบคลาวด์ PingOne ที่เป็นกรรมสิทธิ์ของตนสำหรับการจัดการการเข้าถึงข้อมูลประจำตัวผ่านแพลตฟอร์มคลาวด์ จากนั้นกำหนดเส้นทางผู้ใช้ไปยังระบบคลาวด์อื่นหรือเซิร์ฟเวอร์ในสถานที่ PingOne cloud เหมาะสำหรับปริมาณงานที่เน้นลูกค้าเป็นศูนย์กลางและพนักงานภายในองค์กร

คุณสร้างบัญชีสำหรับผู้ใช้ที่ได้รับอนุมัติบนระบบคลาวด์ PingOne และสร้างเวิร์กโฟลว์การตรวจสอบสิทธิ์ Ping Identity ประสานการเดินทางของลูกค้าหรือพนักงานไปยังแอปธุรกิจผ่านเวิร์กโฟลว์ที่ตั้งไว้ล่วงหน้า

ซึ่งรวมถึงขั้นตอนต่อไปนี้:

- ตรวจจับข้อมูลผู้ใช้และอุปกรณ์

- กำลังตรวจสอบผู้ใช้

- การทำโปรไฟล์กิจกรรมของผู้ใช้ในสินทรัพย์ไอทีของคุณ

- รับรองความถูกต้องโดยใช้โปรโตคอลความปลอดภัยรอง

- ผู้มีส่วนได้ส่วนเสียทางธุรกิจอนุญาตผู้ใช้ใหม่

- ผู้ใช้สามารถเข้าถึงแอพและฐานข้อมูลที่เลือกได้อย่างราบรื่น

คำสุดท้าย

การได้รับเครื่องมือการจัดการการเข้าถึงข้อมูลประจำตัวที่ถูกต้องไม่ใช่การเดินเล่นในสวน ผู้ดูแลระบบไอทีและผู้จัดการด้านความปลอดภัยในโลกไซเบอร์ใช้เวลาทำงานหลายสัปดาห์เพื่อตัดสินใจว่าเครื่องมือใดจะช่วยกำหนดระดับความปลอดภัยที่พวกเขาต้องการ

คุณสามารถประหยัดเงินและเวลาและมีสติสัมปชัญญะได้โดยลองใช้เครื่องมือ IAM ที่ดีที่สุดที่กล่าวถึงข้างต้นในบทความนี้

ถัดไป เทคนิคการป้องกันการโจมตีทางไซเบอร์ที่ดีที่สุด