DNS เป็นพิษคืออะไร? คุณจะปลอดภัยจากมันได้อย่างไร?

เผยแพร่แล้ว: 2023-05-05เนื่องจากการพัฒนาทางเทคโนโลยีเป็นไปอย่างรวดเร็ว ผู้โจมตีจึงค้นหาวิธีใหม่ๆ อย่างต่อเนื่องในการจัดการและจี้อินเทอร์เน็ต พิษของระบบชื่อโดเมน (DNS) เป็นหนึ่งในการโจมตีดังกล่าวและเป็นการปลอมตัวด้วย

แม้ว่าโซลูชันการรักษาความปลอดภัย DNS จะช่วยมอบพลังการประมวลผลให้กับลูกค้าและอำนวยความสะดวกในการรับส่งข้อมูลบนเว็บ แต่สิ่งสำคัญคือต้องเข้าใจภัยคุกคามและความเสี่ยงที่อาจส่งผลกระทบต่อพวกเขา

DNS เป็นพิษคืออะไร?

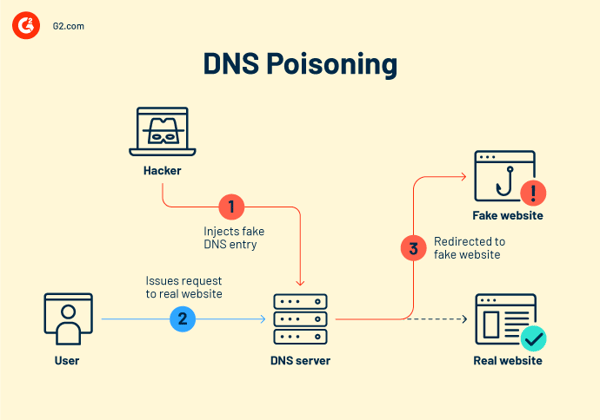

DNS Poisoning หรือ DNS Cache Poisoning เป็นกลวิธีหลอกลวงทางไซเบอร์ที่แฮ็กเกอร์เปลี่ยนเส้นทางการรับส่งข้อมูลออนไลน์ไปยังเว็บไซต์ฟิชชิ่งและเว็บเซิร์ฟเวอร์ปลอม

เป็นการโจมตีแบบปลอมแปลงซึ่งแฮ็กเกอร์สวมบทบาทเป็นอุปกรณ์ ไคลเอ็นต์ หรือผู้ใช้รายอื่น การปลอมตัวนี้ทำให้การสกัดกั้นข้อมูลที่มีการป้องกันง่ายขึ้นหรือรบกวนการเข้าชมเว็บตามปกติ

ในการโจมตี DNS cache Poisoning แฮ็กเกอร์จะแก้ไขระเบียน DNS เป็น DNS ที่ "ปลอมแปลง" เพื่อที่ว่าเมื่อผู้ใช้ที่ถูกต้องเข้าเยี่ยมชมเว็บไซต์ พวกเขาจะไปที่อื่นที่ไม่ใช่ปลายทางที่ตั้งใจไว้ ผู้คนมักจะต้องรับรู้สิ่งนี้เนื่องจากเว็บไซต์เลียนแบบมักได้รับการออกแบบให้ดูเหมือนของจริง

ก็เหมือนกับการที่คุณบอกใครบางคนว่าคุณอาศัยอยู่ในสถานที่ใดสถานที่หนึ่ง แล้วแก้ไขชื่อถนนและบ้านเลขที่ทั้งหมด เพื่อให้ที่อยู่ผิดหรือในละแวกใกล้เคียงทั้งหมด

แฮ็กเกอร์มักจะใช้วิธีการที่เป็นอันตรายอย่างน้อยหนึ่งวิธีที่กล่าวถึงด้านล่าง

- จี้เซิร์ฟเวอร์ DNS โดยตรงและเปลี่ยนเส้นทางผู้ใช้ไปยังไซต์หลอกลวง

- การโจมตีด้วยเครื่องจักรที่อยู่ตรงกลาง เช่น การขโมยข้อมูลรับรองการเข้าสู่ระบบที่ปลอดภัยสำหรับเว็บไซต์ธนาคาร)

- พิษแคช DNS ผ่านอีเมลฟิชชิ่งที่เหมือนสแปม

- การติดตั้งไวรัสบนพีซีหรือเราเตอร์ของผู้เยี่ยมชมเพื่อสร้างความเสียหายโดยตรง

- วางเวิร์มเพื่อกระจายความเสียหายไปยังอุปกรณ์อื่น ๆ

DNS เป็นพิษทำงานอย่างไร

เพื่อให้เข้าใจอย่างถ่องแท้ว่า DNS เป็นพิษทำงานอย่างไร จำเป็นต้องเข้าใจแนวคิดและบริบทบางอย่างเกี่ยวกับวิธีที่อินเทอร์เน็ตส่งผู้เยี่ยมชมไปยังโดเมนต่างๆ

DNS เป็นพิษกับการปลอมแปลง DNS

แม้ว่าบางครั้งคำว่า DNS เป็นพิษและการปลอมแปลง DNS จะใช้แทนกันได้ แต่ก็มีความแตกต่างระหว่างสองคำนี้

DNS Poisoning เป็นเทคนิคที่ผู้โจมตีใช้เพื่อประนีประนอมข้อมูล DNS และแทนที่ด้วยการเปลี่ยนเส้นทางที่เป็นอันตราย ผลสุดท้ายของการเป็นพิษของ DNS คือการปลอมแปลง DNS ซึ่งแคชที่เป็นพิษจะนำผู้ใช้ไปยังเว็บไซต์ที่เป็นอันตราย

โดยสรุป พิษของ DNS เป็นเส้นทางไปสู่การปลอมแปลง DNS : แฮ็กเกอร์วางยาพิษแคช DNS เพื่อปลอมแปลง DNS

ตัวแก้ไข DNS คืออะไร

ทุกอุปกรณ์และเซิร์ฟเวอร์มีที่อยู่อินเทอร์เน็ตโปรโตคอล (IP) ที่แตกต่างกัน ซึ่งเป็นชุดตัวเลขที่ทำหน้าที่เป็นตัวระบุการสื่อสาร ผู้ใช้สามารถรับที่อยู่ IP ที่เชื่อมต่อกับชื่อโดเมนผ่านตัวแก้ไข DNS กล่าวคือ พวกเขาแปลง URL ของเว็บไซต์ที่มนุษย์อ่านได้ (เช่น https://www.g2.com/) เป็นที่อยู่ IP ที่คอมพิวเตอร์สามารถเข้าใจได้ ตัวแก้ไข DNS ได้รับคำขอจากระบบปฏิบัติการเมื่อใดก็ตามที่ผู้ใช้พยายามเข้าถึงเว็บไซต์ หลังจากที่ตัวแก้ไข DNS ส่งคืนที่อยู่ IP เว็บเบราว์เซอร์จะใช้ที่อยู่นั้นเพื่อเริ่มโหลดหน้าเว็บที่ร้องขอ

การแคช DNS ทำงานอย่างไร

ตัวแก้ไข DNS จะติดตามคำตอบของคำขอที่อยู่ IP ในช่วงเวลาหนึ่งๆ ด้วยการขจัดความจำเป็นในการโต้ตอบกับเซิร์ฟเวอร์หลายตัวที่เกี่ยวข้องกับขั้นตอนการแก้ไข DNS มาตรฐาน ตัวแก้ไขสามารถตอบกลับการสืบค้นที่ตามมาได้รวดเร็วยิ่งขึ้น ตราบใดที่ Time to Live ที่ระบุ (TTL) ที่เชื่อมโยงกับที่อยู่ IP นั้นอนุญาต ตัวแก้ไข DNS จะเก็บการตอบกลับไว้ในแคช

แฮ็กเกอร์วางยาพิษแคช DNS อย่างไร

แฮ็กเกอร์เจาะจงเข้าถึงเซิร์ฟเวอร์ DNS เพื่อเปลี่ยนไดเร็กทอรีเพื่อกำหนดเส้นทางชื่อโดเมนที่ผู้ใช้ป้อนไปยังที่อยู่ IP อื่นที่ไม่ถูกต้อง แฮ็กเกอร์สามารถทำได้โดย:

- เลียนแบบเซิร์ฟเวอร์ เซิร์ฟเวอร์ DNS ของคุณร้องขอการแปล และแฮ็กเกอร์ตอบสนองอย่างรวดเร็วด้วยคำตอบที่ไม่ถูกต้องก่อนที่เซิร์ฟเวอร์จริงจะทำได้

- กำลังผูกเซิร์ฟเวอร์ นักวิจัยสังเกตเห็นในปี 2551 ว่าแฮ็กเกอร์สามารถส่งคำขอหลายพันรายการไปยังเซิร์ฟเวอร์แคช จากนั้นแฮ็กเกอร์จะส่งคำตอบที่ทำให้เข้าใจผิดหลายร้อยครั้ง เข้าควบคุมโดเมนหลักและไซต์ทั้งหมดเมื่อเวลาผ่านไป

- ใช้ประโยชน์จากพอร์ตที่เปิดอยู่ นักวิจัยค้นพบในปี 2020 ว่าแฮ็กเกอร์สามารถส่งคำขอ DNS หลายร้อยรายการไปยังพอร์ตตัวแก้ไข ด้วยแนวทางนี้ ในที่สุดพวกเขาก็เรียนรู้ว่าพอร์ตใดเปิดอยู่ การโจมตีในอนาคตจะกำหนดเป้าหมายไปที่พอร์ตนี้เท่านั้น

ช่องโหว่ที่สำคัญที่สุดที่อนุญาตให้มีการโจมตีประเภทนี้คือระบบทั้งหมดสำหรับการกำหนดเส้นทางการรับส่งข้อมูลเว็บได้รับการออกแบบมาสำหรับความสามารถในการปรับขนาดมากกว่าความปลอดภัย แนวทางปัจจุบันใช้โปรโตคอลดาต้าแกรมของผู้ใช้ (UDP) ซึ่งไม่ต้องการให้ผู้ส่งหรือผู้รับพิสูจน์ตัวตนว่าเป็นใคร ช่องโหว่นี้ช่วยให้แฮ็กเกอร์ปลอมตัวเป็นผู้ใช้ (ไม่ต้องตรวจสอบสิทธิ์เพิ่มเติม) และเข้าสู่ระบบเพื่อเปลี่ยนเส้นทางเซิร์ฟเวอร์ DNS

อันตรายจากการเป็นพิษของ DNS

DNS เป็นพิษเป็นอันตรายต่อทั้งบุคคลและองค์กร หนึ่งในอันตรายที่เป็นไปได้มากที่สุดของการโจมตีทางไซเบอร์นี้คือ เมื่ออุปกรณ์ถูกบุกรุก การแก้ไขปัญหาอาจทำได้ยาก เนื่องจากค่าเริ่มต้นของอุปกรณ์จะกลับไปยังไซต์ที่ผิดกฎหมาย

นอกจากนี้ การโจมตีด้วยการปลอมแปลง DNS อาจเป็นเรื่องยากมากสำหรับผู้บริโภคในการระบุ โดยเฉพาะอย่างยิ่งเมื่อแฮ็กเกอร์สร้างเว็บไซต์ปลอมให้ดูเหมือนจริงเหมือนเว็บไซต์จริง ในสถานการณ์เหล่านี้ ผู้เข้าชมไม่น่าจะรู้ตัวว่าเว็บไซต์เป็นของปลอม และจะป้อนข้อมูลสำคัญตามปกติ โดยไม่รู้ตัวว่ากำลังทำให้ตนเองและธุรกิจของตนตกอยู่ในความเสี่ยงอย่างมาก

ความเสี่ยงที่รุนแรงที่สุดของการโจมตีครั้งนี้มีดังต่อไปนี้

มัลแวร์และไวรัส

หลังจากที่ผู้บริโภคถูกนำไปที่เว็บไซต์ปลอม แฮ็กเกอร์อาจเข้าถึงอุปกรณ์ของตนและติดตั้งไวรัสและมัลแวร์จำนวนมาก ซึ่งอาจมีตั้งแต่ไวรัสที่ออกแบบมาเพื่อทำให้อุปกรณ์ติดไวรัสไปจนถึงมัลแวร์ที่ทำให้แฮ็กเกอร์สามารถเข้าถึงอุปกรณ์และข้อมูลได้อย่างต่อเนื่อง

การโจรกรรมข้อมูล

การทำให้ DNS เป็นพิษทำให้แฮ็กเกอร์ได้รับข้อมูลอย่างรวดเร็ว เช่น การเข้าสู่ระบบสำหรับไซต์ที่ปลอดภัย หรือข้อมูลที่ระบุตัวบุคคลได้ เช่น หมายเลขประกันสังคม

ตัวบล็อกความปลอดภัย

ด้วยการเปลี่ยนเส้นทางทราฟฟิกจากผู้ให้บริการความปลอดภัยเพื่อป้องกันไม่ให้อุปกรณ์ได้รับการอัปเดตและแพตช์ด้านความปลอดภัยที่สำคัญ ผู้ประสงค์ร้ายจะใช้การปลอมแปลง DNS เพื่อสร้างความเสียหายระยะยาวอย่างรุนแรง เมื่อเวลาผ่านไป วิธีนี้อาจทำให้อุปกรณ์ไวต่อการโจมตีอื่นๆ มากขึ้น รวมถึงมัลแวร์และโทรจัน

การเซ็นเซอร์

รัฐบาลใช้ DNS เป็นพิษเพื่อรบกวนการเข้าชมเว็บจากประเทศของตนเพื่อจำกัดหรือเซ็นเซอร์ข้อมูล ด้วยการแทรกแซงในลักษณะนี้ รัฐบาลเหล่านี้สามารถป้องกันไม่ให้ประชาชนเยี่ยมชมเว็บไซต์ที่มีข้อมูลที่ไม่ต้องการให้พวกเขาดูได้

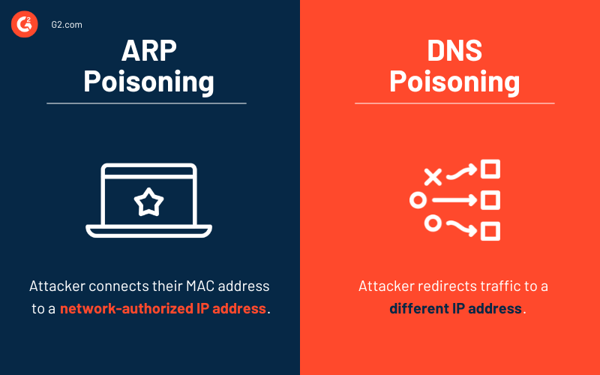

การเป็นพิษของ ARP กับการเป็นพิษของ DNS

พิษของโปรโตคอลการแก้ไขที่อยู่ (ARP) และพิษของ DNS คือตัวอย่างของการโจมตีด้วยเครื่องที่อยู่ตรงกลาง ความแตกต่างหลักระหว่างสองสิ่งนี้คือรูปแบบการระบุที่อยู่และระดับที่เกิดขึ้น

แม้ว่า พิษของ DNS จะปลอมแปลงที่อยู่ IP ของไซต์ของแท้และมีศักยภาพที่จะแพร่กระจายไปทั่วเครือข่ายและเซิร์ฟเวอร์ต่างๆ แต่ พิษของ ARP จะเลียน แบบที่อยู่จริง (ที่อยู่ MAC) ภายในส่วนเครือข่ายเดียวกัน

ด้วยการทำให้แคช ARP เป็นพิษ ผู้โจมตีสามารถหลอกเครือข่ายให้คิดว่าที่อยู่ MAC ของพวกเขาเชื่อมโยงกับที่อยู่ IP ทำให้ข้อมูลที่ส่งไปยังที่อยู่ IP นั้นถูกส่งไปยังผู้โจมตีอย่างไม่ถูกต้อง ในทางกลับกัน ผู้โจมตีสามารถฟังการสื่อสารเครือข่ายทั้งหมดระหว่างเป้าหมายได้

ตัวอย่างของ DNS เป็นพิษ

อันตรายของการโจมตี DNS เป็นพิษได้แสดงให้เห็นแล้วจากเหตุการณ์สำคัญหลายเหตุการณ์ทั่วโลกในช่วงไม่กี่ปีที่ผ่านมา

- การไฮแจ็กเครือข่าย AWS DNS: โดเมนจำนวนมากที่โฮสต์บน Amazon ถูกเปลี่ยนเส้นทางในปี 2018 เนื่องจากการโจมตีแคช DNS โดยกลุ่มอาชญากร หนึ่งในการโจมตีเหล่านี้ซึ่งน่าสังเกตเป็นพิเศษ มีเป้าหมายที่เว็บไซต์ Bitcoin MyEtherWallet อาชญากรได้เบี่ยงเบนทราฟฟิกจากผู้ใช้ที่พยายามลงชื่อเข้าใช้บัญชี MyEtherWallet ไปยังไซต์ปลอมเพื่อขโมยข้อมูลการเข้าสู่ระบบ จากนั้นองค์กรใช้ข้อมูลนั้นเพื่อเข้าถึงบัญชีจริงของบุคคลเหล่านั้นและขโมยเงินของพวกเขา แก๊งไซเบอร์สามารถขโมย Ethereum มูลค่าประมาณ 17 ล้านดอลลาร์ได้

- การโจมตีด้วยแฮ็กของ Lizard Squad: กลุ่มแฮ็กที่ชื่อว่า Lizard Squad โจมตีสายการบิน Malaysia Airlines ในปี 2558 โดยเปลี่ยนเส้นทางผู้เข้าชมเว็บไซต์ไปยังเว็บไซต์ปลอมที่เชิญให้เข้าสู่ระบบเพื่อแจ้งข้อผิดพลาด 404 และรูปจิ้งจกเท่านั้น

- การรั่วไหลของการเซ็นเซอร์ของรัฐบาลจีน: เนื่องจากอยู่ภายใต้การควบคุมของเซิร์ฟเวอร์จีนในปี 2010 ผู้ใช้อินเทอร์เน็ตในชิลีและสหรัฐอเมริกาพบว่าทราฟฟิกของพวกเขาถูกโอนไปยังเว็บไซต์เช่น Facebook, Twitter และ YouTube จีนจงใจใช้ DNS เป็นพิษเพื่อควบคุมเซิร์ฟเวอร์ของตนเป็นการเซ็นเซอร์ ในกรณีนี้ ผู้เยี่ยมชมจากนอกประเทศจีนถูกส่งไปยังเซิร์ฟเวอร์จีน พวกเขาได้รับผลกระทบจากการเซ็นเซอร์โดยถูกปฏิเสธไม่ให้เข้าถึงเว็บไซต์ที่จีนจำกัดการเข้าถึงสำหรับผู้อยู่อาศัย

วิธีอยู่อย่างปลอดภัยจากการเป็นพิษของ DNS

การโจมตีด้วย DNS Poisoning นั้นอันตรายมาก เนื่องจากยากต่อการตรวจจับและแก้ไขเมื่อสร้างสำเร็จแล้ว อย่างไรก็ตาม คุณสามารถดำเนินการได้หลายอย่างเพื่อปกป้องธุรกิจของคุณจากอันตรายที่เกิดจาก DNS เป็นพิษและการโจมตีแบบฟิชชิ่ง

การเพิ่มส่วนขยายความปลอดภัย DNS (DNSSEC)

ป้องกันตัวเองจากการโจมตี DNS ที่เป็นพิษโดยแนะนำ DNSSEC พูดง่ายๆ ก็คือ DNSSEC ใช้ขั้นตอนเพิ่มเติมในการตรวจสอบข้อมูล DNS

DNSSEC ใช้การเข้ารหัสคีย์สาธารณะสำหรับการตรวจสอบนี้ โดยเฉพาะอย่างยิ่ง จะใช้การรับรองความถูกต้องตามใบรับรองเพื่อยืนยันโดเมนรากและความถูกต้องของ DNS ที่ตอบกลับคำขอ นอกจากนี้ยังประเมินว่าเนื้อหาของคำตอบสามารถเชื่อถือได้หรือไม่และมีการเปลี่ยนแปลงระหว่างทางหรือไม่

แม้ว่า DNSSEC จะป้องกันการปลอมแปลง DNS แต่ก็มีข้อเสียหลายประการเกี่ยวกับการรักษาความลับของข้อมูล การปรับใช้ที่ซับซ้อน และช่องโหว่อื่นๆ เช่น การแจงนับโซน สิ่งสำคัญคือต้องตระหนักถึงข้อจำกัดของ DNSSEC ก่อนดำเนินการ

ตรวจสอบการเข้ารหัสข้อมูล

ขั้นตอนสำคัญอีกขั้นตอนหนึ่งที่คุณสามารถทำได้คือการเข้ารหัสข้อมูลในการสืบค้นและตอบกลับ DNS สิ่งนี้จะเพิ่มความปลอดภัยโดยห้ามแฮ็กเกอร์ที่สามารถดักจับข้อมูลนั้นไม่ให้ทำอะไรกับข้อมูลนั้น แม้ว่าแฮ็กเกอร์จะรวบรวมข้อมูลได้ แต่ถ้าข้อมูลนั้นถูกเข้ารหัส พวกเขาจะไม่สามารถอ่านข้อมูลเพื่อรับข้อมูลที่ต้องการเพื่อทำซ้ำเพื่อใช้ในการสืบค้น DNS ในอนาคต

แนะนำโปรโตคอลการตรวจจับ

แม้ว่าเทคนิคการป้องกันจะมีความสำคัญ แต่คุณก็ควรมีแผนอย่างรัดกุมหากเกิดการโจมตี DNS เป็นพิษ นี่คือเมื่อจำเป็นต้องมีโปรโตคอลการตรวจจับที่มีประสิทธิภาพ ขั้นตอนการตรวจจับที่มีประสิทธิภาพสูงสุด ได้แก่ การตรวจสอบเป็นประจำสำหรับการแสดงคำเตือนเฉพาะ

ตัวบ่งชี้คำเตือนที่สำคัญ ได้แก่ :

- กิจกรรม DNS ที่พุ่งสูงขึ้นจากแหล่งเดียวเกี่ยวกับโดเมนเดียวสามารถแนะนำการโจมตีที่เป็นอันตรายได้

- กิจกรรม DNS ที่เพิ่มขึ้นจากแหล่งเดียวเกี่ยวกับชื่อโดเมนจำนวนมากสามารถบ่งบอกถึงความพยายามในการระบุจุดเริ่มต้นสำหรับ DNS พิษ

เรียกใช้การอัปเดตระบบเป็นประจำ

เช่นเดียวกับระบบส่วนใหญ่ DNS ของคุณมีสิทธิ์สำหรับการเปลี่ยนแปลงระบบตามปกติ เนื่องจากการอัปเดตเหล่านี้มักมีโปรโตคอลและแพตช์ความปลอดภัยใหม่ๆ สำหรับช่องโหว่ที่ค้นพบ คุณต้องดำเนินการอัปเดตเหล่านี้อย่างสม่ำเสมอเพื่อให้แน่ใจว่าคุณกำลังใช้ DNS เวอร์ชันล่าสุด

นำการฝึกอบรมผู้ใช้ปลายทาง

กลยุทธ์การตรวจจับที่สำคัญคือการฝึกอบรมผู้ใช้ปลายทางเพื่อแจ้งให้ผู้ใช้ทราบถึงภัยคุกคามที่อาจเกิดขึ้น แม้แต่ผู้ใช้ที่ได้รับการฝึกฝนมาเป็นอย่างดีก็อาจพบว่าเป็นเรื่องยากที่จะจดจำความพยายามในการทำให้ DNS เป็นพิษ แม้ว่าการฝึกอบรมที่ดีอาจหยุดการแพร่กระจายของการโจมตีบางอย่างได้อย่างไม่ต้องสงสัย

ผู้ใช้ควรได้รับการฝึกฝนให้ตรวจสอบว่าเว็บไซต์นั้นใช้ใบรับรอง Secure Sockets Layer (SSL) / Transport Layer Security (TLS) ที่ถูกต้องตามกฎหมาย เพื่อหลีกเลี่ยงการคลิกลิงก์จากแหล่งที่ไม่คุ้นเคย วิธีนี้จะล้างแคชของเนมเซิร์ฟเวอร์เป็นประจำเพื่อป้องกัน DNS cache เป็นพิษ และใช้ซอฟต์แวร์รักษาความปลอดภัยเพื่อสแกนหามัลแวร์ในอุปกรณ์ของตน

โซลูชันซอฟต์แวร์รักษาความปลอดภัย DNS

แม้ว่าแนวทางปฏิบัติที่ดีที่สุดทั่วไปจะมีการรักษาความปลอดภัยสำหรับระบบชื่อโดเมน แต่ผู้ให้บริการ DNS ที่มีการจัดการหลายรายสามารถตรวจจับและบล็อกทราฟฟิกที่มีความเสี่ยงได้ ด้วยการกรองข้อมูล สื่อ และเว็บไซต์ DNS ที่เป็นอันตราย องค์กรต่างๆ จึงจ้างผู้ให้บริการเหล่านี้เพื่อปกป้องอุปกรณ์ปลายทางที่พนักงานและเซิร์ฟเวอร์ใช้

ซอฟต์แวร์รักษาความปลอดภัย DNS 5 อันดับแรก:

- ตัวกรอง DNS

- ซิสโก้อัมเบรลล่า

- การป้องกัน Webroot DNS

- BloxOne ดีดีไอ

- DNSSense DNSEye

* ด้านบนคือโซลูชันซอฟต์แวร์ความปลอดภัย DNS ชั้นนำ 5 รายการจากรายงานกริดประจำฤดูใบไม้ผลิปี 2023 ของ G2

เลือกพิษของคุณ

เซิร์ฟเวอร์ชื่อโดเมนมีความสำคัญต่อการทำงานของอินเทอร์เน็ตสมัยใหม่ ถึงกระนั้นก็ตกเป็นเป้าหมายบ่อยครั้งของแฮ็กเกอร์ที่ต้องการใช้ประโยชน์จากข้อบกพร่องด้านความปลอดภัย เข้าถึงเครือข่ายโดยไม่ได้รับอนุญาต หรือขโมยข้อมูลที่ละเอียดอ่อน สิ่งนี้หมายความว่าอย่างไรสำหรับองค์กร? พวกเขาอาจเสี่ยงต่อการสูญเสียทั้งเงินและเวลา เสียชื่อเสียงของแบรนด์ และผลกระทบทางกฎหมาย

นอกเหนือจากการตระหนักถึงความเสี่ยงของระบบชื่อโดเมนแล้ว ธุรกิจต่างๆ จำเป็นต้องเลือกและค้นหาโซลูชันที่รับประกันความปลอดภัยของ DNS

เรียนรู้เพิ่มเติมเกี่ยวกับการรักษาความปลอดภัย DNS สำหรับกลยุทธ์การรักษาความปลอดภัยทางไซเบอร์ที่แข็งแกร่ง!