ภัยเงียบของ Cryptojacking และวิธีป้องกันตัวเอง

เผยแพร่แล้ว: 2023-05-22อุปกรณ์ของคุณอาจกำลังขุด cryptocurrency โดยที่คุณไม่รู้ตัว ตอนนี้.

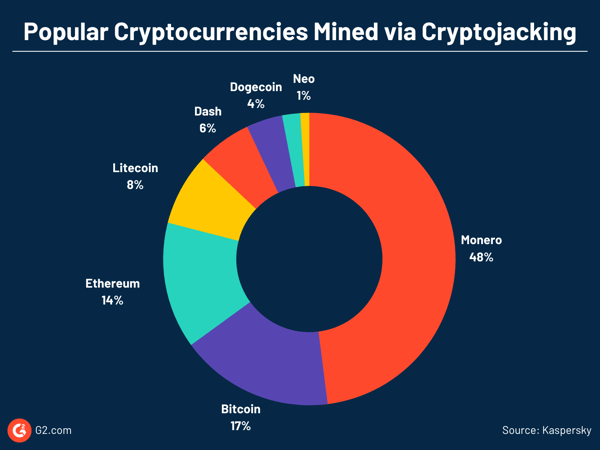

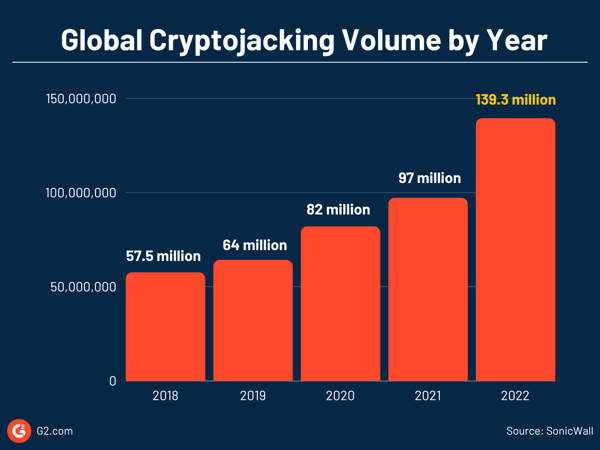

เรียกว่า cryptojacking และอาชญากรไซเบอร์จำนวนมากหันมาใช้พฤติกรรมที่ร้ายกาจนี้เนื่องจากความนิยมที่เพิ่มขึ้นของ cryptocurrencies และการล่อลวงของผลกำไรจากการขุด crypto

cryptojacking คืออะไร?

Cryptojacking เป็นกระบวนการที่ผิดกฎหมายในการขโมยพลังการคำนวณของอุปกรณ์เพื่อขุด cryptocurrencies โดยที่ผู้ใช้ไม่ทราบหรือได้รับอนุญาต

ปัจจุบัน เรามีสกุลเงินดิจิทัลมากกว่า 20,000 สกุลในโลก ซึ่งมีมูลค่ามากกว่าล้านล้านดอลลาร์ การขุด cryptocurrencies เหล่านี้เป็นกระบวนการทำเงิน ให้ผลตอบแทนที่คุ้มค่า แต่ไม่ใช่เรื่องง่าย ต้องใช้ฮาร์ดแวร์ ไฟฟ้าที่ต่อเนื่อง และพลังในการคำนวณมหาศาล

วิธีหนึ่งที่อาชญากรไซเบอร์สามารถเอาชนะปัญหาของการขุด crypto นี้คือ cryptojacking พวกเขาได้รับรางวัล แต่คุณจ่ายค่าใช้จ่ายโดยไม่รู้ตัว

เพื่อป้องกัน cryptojacking คุณต้องเสริมโปรแกรมความปลอดภัยทางไซเบอร์ของคุณ คุณควรใช้ซอฟต์แวร์ เช่น การป้องกันไวรัส ซอฟต์แวร์ป้องกันตัวเองของแอปพลิเคชันรันไทม์ (RASP) และโซลูชันไฟร์วอลล์ของเว็บแอปพลิเคชัน (WAF) แต่เพื่อแก้ไขการป้องกันความปลอดภัยที่แข็งแกร่ง สิ่งสำคัญคือต้องทำความเข้าใจเกี่ยวกับ cryptojacking ในรายละเอียด

และนั่นคือสิ่งที่เราจะพยายามช่วยคุณในบทความนี้ เราจะสำรวจโลกมืดของ cryptojacking และดูวิธีการทำงานให้ละเอียดยิ่งขึ้น นอกจากนี้ เรายังจะได้เรียนรู้วิธีตรวจจับความพยายามในการแจ็กข้อมูลด้วยการเข้ารหัสลับ และสิ่งที่คุณสามารถทำได้เพื่อปกป้องอุปกรณ์ของคุณจากการตกเป็นเหยื่อของอาชญากรไซเบอร์ที่แอบแฝงและมีค่าใช้จ่ายสูง

cryptojacking ทำงานอย่างไร

ก่อนที่เราจะลงลึกไปในการแจ็กเงินดิจิทัล เรามาเริ่มกันที่พื้นฐานของเงินดิจิทัลและการขุดเงินดิจิทัลกันก่อน นี่เป็นสิ่งสำคัญสำหรับการทำความเข้าใจว่า cryptojacking ทำงานอย่างไร

การขุด Cryptocurrency และ crypto: ไพรเมอร์

ในปี 2009 นักพัฒนาลึกลับคนหนึ่งชื่อ Satoshi Nakamoto ได้ขุด Bitcoin ซึ่งเป็นสกุลเงินดิจิทัลเป็นครั้งแรก ก้าวไปข้างหน้าอย่างรวดเร็วในทศวรรษที่ผ่านมา และตลาด cryptocurrency กำลังเฟื่องฟู

คำจำกัดความของสกุลเงินดิจิทัล: สกุลเงินดิจิทัล บางครั้งเรียกว่าสกุลเงินดิจิทัลหรือเหรียญดิจิทัล เป็นเงินดิจิทัลที่สร้างขึ้นจากเทคโนโลยีบล็อกเชนและรักษาความปลอดภัยโดยการเข้ารหัส มีการกระจายอำนาจ หมายความว่าไม่มีหน่วยงานกลางหรือธนาคารควบคุม อย่างไรก็ตาม ธุรกรรมทั้งหมดจะถูกเข้ารหัส จัดเก็บ และบันทึกในฐานข้อมูลสาธารณะผ่านเทคโนโลยีบล็อกเชน

ปัจจุบัน เรามีสกุลเงินดิจิทัล เช่น Ethereum, Tether, Solana, BNB, XRP และแม้แต่ Dogecoin นอกเหนือจาก Bitcoin ที่เป็นที่ต้องการอย่างมาก ผู้ที่ชื่นชอบ Crypto ถือว่าเหรียญ crypto มีค่ามาก ส่งผลให้ราคาของ cryptocurrency พุ่งสูงขึ้นตั้งแต่วันแรกของ Bitcoin ราคาที่สูงเช่นนี้ทำให้การขุด crypto ซึ่งเป็นวิธีในการรับ cryptocurrencies มีกำไรมาก

คำจำกัดความของการขุด crypto: การขุด crypto หรือการขุด cryptocurrency เป็นกระบวนการสร้างเหรียญดิจิทัลใหม่โดยการตรวจสอบและเพิ่มบล็อกใน blockchain ที่มีอยู่ ที่นี่ การตรวจสอบและเพิ่มบล็อกเกี่ยวข้องกับการแก้สมการแฮชการเข้ารหัสลับที่ซับซ้อน นักขุดคนแรกที่ไขปริศนาได้จะได้รับรางวัลการขุด เช่น สกุลเงินดิจิทัลที่สร้างขึ้นใหม่หรือค่าธรรมเนียมการทำธุรกรรม

กระบวนการคาดเดาแฮชนี้ต้องใช้พลังในการคำนวณ ยิ่งสกุลเงินดิจิทัลทำกำไรได้มากเท่าไหร่ แฮชก็ยิ่งยากขึ้นเท่านั้น และพลังในการคำนวณก็จำเป็นมากขึ้นเท่านั้น

ปัจจุบัน นักขุดคริปโตใช้ซอฟต์แวร์ขุดคริปโตและชิปคอมพิวเตอร์ที่ทรงพลัง เช่น field-programmable gate arrays (FPGA) หรือวงจรรวมเฉพาะแอปพลิเคชัน (ASIC) เพื่อขุดคริปโต นักขุดคนอื่นบางคนรวมทรัพยากรการคำนวณของพวกเขาไว้ในพูลการขุดและแบ่งปันรายได้ที่ได้รับสำหรับบล็อกที่ขุดใหม่

กายวิภาคของ cryptojacking

ตอนนี้ cryptojacking เป็นวิธีที่ผิดกฎหมายในการขุด crypto แฮ็กเกอร์ไม่ได้ใช้ทรัพยากรใดๆ ของตนเอง แต่จะขโมยพลังการประมวลผลของผู้ใช้ที่ไม่สงสัยด้วยการปรับใช้ มัลแวร์ cryptojacking บนแพลตฟอร์มของเหยื่อ

ที่นี่ มัลแวร์ cryptojacking เป็นรหัสที่เป็นอันตรายที่ขุด cryptocurrency อย่างผิดกฎหมายบนอุปกรณ์โดยที่ผู้ใช้ไม่ทราบหรือได้รับอนุญาต อาจเป็นรหัส JavaScript ธรรมดาที่ฝังอยู่ในเว็บไซต์หรือมัลแวร์ที่ฝังอยู่ในอุปกรณ์

แฮ็กเกอร์ใช้ประโยชน์จากโค้ดที่เป็นอันตรายเหล่านี้ด้วยวิธีการต่างๆ เช่น การแนบโค้ดเหล่านั้นบนหน้าเว็บและโฆษณาออนไลน์ที่ผู้ใช้อาจคลิกโดยไม่รู้ตัว หรือติดตั้งโค้ดเหล่านั้นบนคอมพิวเตอร์ของเหยื่อด้วยเทคนิควิศวกรรมสังคม

- เมื่อติดตั้งและเปิดใช้งานมัลแวร์เข้ารหัสลับในอุปกรณ์แล้ว มันจะเชื่อมต่อโดยตรงกับแหล่งรวมการขุดผ่านอินเทอร์เน็ตหรือ Application Programming Interface (API)

- อุปกรณ์ได้รับภารกิจไขปริศนาแฮช

- เมื่อคำนวณค่าแฮชแล้ว มันจะถูกส่งกลับไปยังกลุ่มการขุด

- เมื่อบล็อกใหม่ถูกเพิ่มเข้าไปในบล็อกเชน ผู้โจมตีจะได้รับรางวัลโดยไม่ต้องใช้พลังงานหรือทรัพยากรใดๆ

เป้าหมายของการโจมตี cryptojacking

แฮ็กเกอร์ต้องการกำหนดเป้าหมายอุปกรณ์เหล่านี้เพื่อโจมตี cryptojacking:

- เบราว์เซอร์

- คอมพิวเตอร์ส่วนบุคคล แล็ปท็อป

- เซิร์ฟเวอร์ในสถานที่

- เซิร์ฟเวอร์คลาวด์

- บ็อตเน็ต Internet of Things (IoT)

- โทรศัพท์มือถือ

ประเภทของการโจมตี cryptojacking

cryptojacking หลักสามประเภทเกิดขึ้น: cryptojacking ในเบราว์เซอร์, cryptojacking ในโฮสต์และ cryptojacking ในหน่วยความจำ ลองดูที่ทั้งสาม

cryptojacking ในเบราว์เซอร์

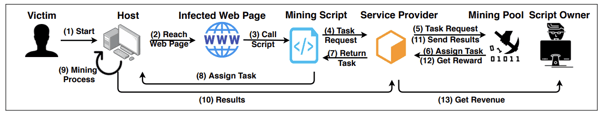

คอมพิวเตอร์ทั่วไปอาจไม่สามารถขุด cryptocurrencies ได้ แต่คอมพิวเตอร์โดยเฉลี่ยหลายพันเครื่องที่เชื่อมต่อกันผ่านอินเทอร์เน็ตสามารถทำงานได้อย่างง่ายดาย การขุด crypto บนเบราว์เซอร์หรือในเบราว์เซอร์พยายามทำเช่นนั้น เพียงแค่ใช้คอมพิวเตอร์ของผู้เยี่ยมชมเว็บไซต์เพื่อขุด cryptocurrency ในขณะที่พวกเขาเรียกดู

ที่นี่ แฮ็กเกอร์ใช้สคริปต์พร้อมขุดจากผู้ให้บริการเช่น Coinhive หรือ CryptoLoot และแทรกโค้ดลงในซอร์สโค้ด HTML ของเว็บไซต์

ตราบใดที่เหยื่อยังคงออนไลน์ การขุดก็จะเกิดขึ้น cryptojacking ในเบราว์เซอร์จะทำกำไรได้เมื่อผู้ใช้ยังคงอยู่ในเว็บไซต์นานกว่า 5.53 นาที ด้วยเหตุนี้จึงพบได้ทั่วไปในเว็บไซต์ภาพยนตร์หรือเกมฟรี

ที่มา: SoK: มัลแวร์ Crypotjacking - arXiv

cryptojacking บนเบราว์เซอร์ลดลงอย่างมากเมื่อ CoinHive ผู้ให้บริการสคริปต์การขุด crypto รายใหญ่ ปิดตัวลงในช่วงที่ตลาด crypto ตกต่ำในปี 2019 อย่างไรก็ตาม นักวิจัยยังคงค้นหาสคริปต์และเว็บไซต์การขุด crypto ใหม่ๆ ที่ใช้โดยตั้งใจหรือไม่ตั้งใจ

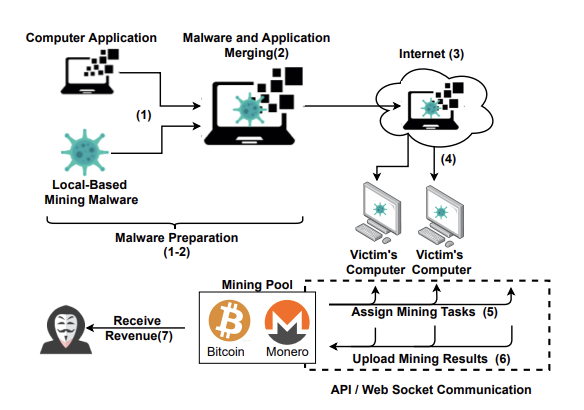

cryptojacking ในโฮสต์

ในการแจ็กข้อมูลเข้ารหัสลับประเภทนี้ แฮ็กเกอร์จะติดตั้งมัลแวร์เข้ารหัสลับ เช่น ม้าโทรจันแบบดั้งเดิม ตัวอย่างเช่น ไฟล์แนบของอีเมลฟิชชิ่งอาจทำให้คอมพิวเตอร์ติดไวรัสได้โดยการโหลดรหัสการขุด crypto ลงในดิสก์โดยตรง

นอกเหนือจากสคริปต์การขุด crypto แล้ว ผู้โจมตียังดัดแปลงแอปพลิเคชั่นการขุดแบบ plug-and-play เช่น XMRig เพื่อขุด cryptos อย่างผิดกฎหมาย

แฮ็กเกอร์ส่งมัลแวร์ไปยังระบบโฮสต์โดยใช้ช่องโหว่หรือเทคนิควิศวกรรมสังคม หรือเป็นเพย์โหลดในการดาวน์โหลดโดยไม่ได้ตั้งใจ (เทคนิคไดรฟ์โดยการดาวน์โหลด) บนอุปกรณ์ของโฮสต์

ที่มา: SoK: มัลแวร์ Crypotjacking - arXiv

ตัวอย่างเช่น เมื่อเร็วๆ นี้ แฮ็กเกอร์ปลอมแปลงมัลแวร์ขุดคริปโตเป็นแอป Google แปลภาษาเวอร์ชันเดสก์ท็อป มีการดาวน์โหลดโดยผู้ใช้หลายพันคนที่ค้นหา Google แปลภาษาสำหรับคอมพิวเตอร์ส่วนบุคคล (พีซี) อย่างไรก็ตาม เมื่อติดตั้งแล้ว จะมีการตั้งค่าที่ซับซ้อนเพื่อขุด Monero cryptocurrency โดยที่ผู้ใช้ไม่ทราบ

cryptojacking ในหน่วยความจำ

cryptojacking ในหน่วยความจำใช้วิธีการติดไวรัสแบบเดียวกับ cryptojacking ตามโฮสต์ อย่างไรก็ตาม มัลแวร์ cryptojacking มักเป็นมัลแวร์ที่ไม่มีไฟล์และทำงานบนหน่วยความจำเข้าถึงโดยสุ่ม (RAM) มันใช้แอปพลิเคชั่นในเครื่องหรือเครื่องมือที่ติดตั้งไว้ล่วงหน้าในทางที่ผิด

ด้วยเหตุนี้ สคริปต์ cryptojacking จึงไม่ทิ้งร่องรอยใดๆ ไว้ในระบบ ทำให้ตรวจจับและลบออกได้ยาก เมื่อผู้โจมตีอยู่ในระบบโดยใช้มัลแวร์แบบไร้ไฟล์ พวกเขาใช้ประโยชน์จากการเข้าถึงเพื่อเพิ่มสิทธิ์ในเครือข่ายของเหยื่อ และได้รับทรัพยากรหน่วยประมวลผลกลาง (CPU) จำนวนมากของเหยื่อเพื่อขุด cryptos อย่างผิดกฎหมาย

เนื่องจากผู้โจมตีสามารถรับคำสั่งและควบคุมด้วยวิธีนี้ การเข้ารหัสลับแบบไร้ไฟล์จึงสามารถแปลงเป็นการโจมตีด้วยแรนซัมแวร์ได้เช่นกัน

ตัวอย่างเช่น Mehcrypt เป็นมัลแวร์ cryptojacking ที่ไม่มีไฟล์ มันใช้แอพพลิเคชั่นที่ถูกกฎหมายหลายตัวในทางที่ผิด เช่น notepad.exe และ explorer.exe เพื่อดำเนินการตามรูทีนการแจ็ค

ประวัติและวิวัฒนาการของ cryptojacking

ตั้งแต่ยุคแรก ๆ นักขุด cryptocurrency ได้พัฒนาวิธีการใหม่ในการรับพลังการคำนวณเพิ่มเติมเพื่อขุด cryptos ซึ่งช่วยลดภาระของพวกเขา หนึ่งในวิธีเหล่านั้นคือการขุด crypto บนเบราว์เซอร์

เมื่อเปิดตัวครั้งแรกในปี 2554 การขุด crypto บนเบราว์เซอร์ได้รับการส่งเสริมเป็นทางเลือกแทนการโฆษณาในเบราว์เซอร์ แล้วทำไมคนถึงไม่ชอบล่ะ? แทนที่จะเห็นโฆษณาที่ล่วงล้ำบนเว็บไซต์ คุณจะได้รับประสบการณ์การท่องเว็บที่สะอาดตาเป็นการตอบแทนจากการให้ยืมคอมพิวเตอร์ของคุณกับนักขุดคริปโต เรียบง่าย ตรงไปตรงมา – ฟังดูถูกกฎหมายใช่ไหม?

นั่นคือสิ่งที่หลายคนคิดในตอนแรก ผู้ที่ชื่นชอบการเข้ารหัสลับและเจ้าของเว็บไซต์จำนวนหนึ่งใช้การขุดในเบราว์เซอร์โดยเพิ่มสคริปต์การขุดลงในเว็บไซต์ของพวกเขา อย่างไรก็ตาม ในไม่ช้า การขุดบนเบราว์เซอร์ก็ถูกแฮ็กเกอร์และอาชญากรไซเบอร์ใช้ในทางที่ผิด กลายเป็นเรื่องอื้อฉาวโดยเฉพาะหลังจากเปิดตัว Coinhive ในปี 2560

Coinhive และการเพิ่มขึ้นของ cryptojacking

Coinhive เป็นผู้ให้บริการสคริปต์การขุด crypto ในปี 2560 ได้เปิดตัว JavaScript อย่างง่ายที่ขุด Monero (XMR) ซึ่งเป็นสกุลเงินดิจิตอลที่มีลักษณะคล้าย Bitcoin โดยใช้การขุด crypto ในเบราว์เซอร์

โดยทั่วไป JavaScript จะทำงานโดยอัตโนมัติเมื่อโหลดหน้าเว็บ ไม่ขึ้นกับแพลตฟอร์มและทำงานบนโฮสต์ใดก็ได้ เช่น พีซี โทรศัพท์มือถือ แท็บเล็ต ตราบใดที่เว็บเบราว์เซอร์ที่ทำงานบนโฮสต์เปิดใช้งาน JavaScript

เป็นผลให้เว็บไซต์ใด ๆ สามารถฝัง Coinhive JavaScript บนเว็บไซต์ของตนและทำให้คอมพิวเตอร์ของผู้เยี่ยมชมเว็บไซต์เป็นของฉัน Coinhive รับ 30% ของ Monero ที่ขุดได้มาเป็นค่าธรรมเนียม ในขณะที่เจ้าของเว็บรับภาระที่เหลือ

วิธีที่ง่าย ปรับขนาดได้ และใช้ความพยายามน้อยในการเผยแพร่การขุด crypto ให้กับประชากรผู้ใช้จำนวนมากโดยไม่ต้องลงทุนเพิ่มเติม ทำให้การขุด crypto หยุดชะงัก ผู้ที่ชื่นชอบ crypto จำนวนมากพร้อมใช้รหัสของมัน

อย่างไรก็ตาม ในขณะที่โมเดลธุรกิจของ Coinhive ได้รับการขนานนามว่าถูกกฎหมาย แต่ไม่นานนัก รหัสก็ถูกนำไปใช้ในทางที่ผิด เจ้าของเว็บไซต์บางรายแย่งชิงพลังการประมวลผลของผู้ใช้โดยไม่ได้รับอนุญาตจากพวกเขา เพื่อขุด XMR โดยใช้สคริปต์ Coinhive

นอกเหนือจากเจ้าของเว็บไซต์แล้ว ผู้ไม่หวังดียังแฮ็กและฝังรหัสการขุด crypto บนเว็บไซต์ที่มีผู้เข้าชมสูง พวกเขายังติดตั้งสคริปต์บนส่วนขยายของเบราว์เซอร์ เช่น โปสเตอร์เก็บถาวร และปลั๊กอินของเว็บไซต์ เช่น Browsealoud

ด้วยวิธีการเหล่านี้ โค้ดของ Coinhive เข้าสู่เว็บไซต์ยอดนิยมของบริษัทต่างๆ อย่างผิดกฎหมาย เช่น Showtime, The Los Angeles Times, Blackberry และ Politifact พวกเขาเรียกใช้การขุด crypto ในเบราว์เซอร์โดยไม่ได้รับอนุญาต และบางครั้งเจ้าของเว็บไซต์ก็ไม่ทราบ เป็นการจี้เว็บไซต์และทรัพยากรคอมพิวเตอร์ของผู้ใช้อย่างมีประสิทธิภาพ แม้แต่เว็บไซต์ของรัฐบาลสหรัฐอเมริกา สหราชอาณาจักร และอินเดีย ก็ยังพบว่าได้รับผลกระทบจากการโจมตีแบบ cryptojacking เหล่านี้

ควรสังเกตว่าการขุด cryptocurrencies ด้วยพลังการประมวลผลของผู้อื่นนั้นไม่ถือว่าผิดกฎหมาย เมื่อมีการแสดงการแจ้งเตือนที่ชัดเจนเกี่ยวกับกิจกรรมและมีความเป็นไปได้ที่จะยกเลิกสำหรับผู้ใช้ อย่างไรก็ตาม การขุด crypto ในเบราว์เซอร์ส่วนใหญ่ขาดสิ่งเหล่านี้และถือว่าผิดกฎหมาย

กรณีที่เพิ่มขึ้นของการขุด crypto ที่ผิดกฎหมายจากปี 2017 ทำให้ cryptojacking ได้รับความสนใจอย่างมาก อาชญากรไซเบอร์เริ่มใช้การขุด crypto บนเบราว์เซอร์ที่ผิดกฎหมาย แต่ยังใช้มัลแวร์และวิธีการอื่น ๆ สำหรับการขุด crypto ที่ผิดกฎหมาย

ตัวอย่างการโจมตี cryptojacking ล่าสุด:

- Kiss-a-dog เป็นแคมเปญ cryptojacking ที่กำหนดเป้าหมายโครงสร้างพื้นฐานของ Docker และ Kubernetes ที่มีช่องโหว่เพื่อขุด Monero โดยใช้ XMRig

- Mexals ซึ่งเรียกตัวเองว่า Diicot ได้เปิดตัวแคมเปญ cryptojacking ผ่านการโจมตีแบบ brute-force แบบปลอดภัย (SSH) และขุดเหรียญ Monero มูลค่ากว่า 10,000 ดอลลาร์

- ProxyShellMiner เป็นมัลแวร์ขุด crypto ที่ใช้ประโยชน์จากช่องโหว่ที่ไม่ได้แพตช์ในเซิร์ฟเวอร์ Microsoft Exchange

- 8220 Gang ซึ่งเป็นภัยคุกคามความปลอดภัยทางไซเบอร์ สแกนอินเทอร์เน็ตเพื่อหาผู้ใช้คลาวด์ที่มีช่องโหว่และดูดซับพวกเขาไปยังบ็อตเน็ตบนคลาวด์ จากนั้นจึงกระจายมัลแวร์การขุด cryptocurrency

- Headcrab มัลแวร์ cryptojacking ติดเซิร์ฟเวอร์ Redis กว่า 1,000 เครื่องเพื่อสร้าง botnet ที่ขุด Monero

ทำไมนักขุด crypto ถึง cryptojack?

พิจารณาสิ่งนี้. ในปี 2009 พีซีที่ใช้โปรเซสเซอร์ Intel Core i7 สามารถขุดได้ประมาณ 50 bitcoins ต่อวัน แต่วันนี้เราต้องการเครื่องมือขุดพิเศษ เช่น ระบบ ASIC เพื่อขุด cryptos เช่น Bitcoin

นอกจากนี้ สกุลเงินดิจิทัลจำนวนมากยังมีข้อจำกัดเกี่ยวกับจำนวนเหรียญที่สามารถขุดได้และรางวัลที่นักขุดได้รับ เพิ่มส่วนผสมนี้ราคาพลังงานที่พุ่งสูงขึ้น หนึ่งบิตคอยน์ต้องการพลังงาน 811.90 กิโลวัตต์-ชั่วโมง ซึ่งเทียบเท่ากับปริมาณพลังงานเฉลี่ยที่ครัวเรือนอเมริกันใช้ภายใน 28 วัน ทั้งหมดนี้ทำให้การขุด crypto เป็นเรื่องที่มีค่าใช้จ่ายสูง วันนี้การขุด Bitcoin ที่บ้านไม่ใช่ทางเลือกด้วยซ้ำ

$27,223

เป็นต้นทุนการขุด Bitcoin โดยเฉลี่ย ณ เดือนพฤษภาคม 2023

ที่มา: MacroMicro

ในสถานการณ์เช่นนี้ การทำกำไรจากการขุด crypto ด้วยทรัพยากรที่ถูกกฎหมายอาจเป็นเรื่องยาก ผลที่ตามมาคือ แฮ็กเกอร์พยายามลดค่าใช้จ่ายให้กับผู้อื่นด้วยการไฮแจ็กระบบของเหยื่อ

ทำไมคุณถึงสนใจเกี่ยวกับ cryptojacking?

คำเตือนล่วงหน้าคือ forearmed ดีกว่าที่จะรู้ถึงอันตรายของ cryptojacking และเตรียมพร้อมมากกว่าที่จะคลำหาเมื่อคุณเผชิญกับการโจมตีจริง

ไม่เหมือนกับภัยคุกคามความปลอดภัยทางไซเบอร์อื่น ๆ ที่ประกาศการมีอยู่ของพวกมัน cryptojacking ประสบความสำเร็จในความเงียบสนิท

“Cryptojacking ทำให้ประสิทธิภาพของอุปกรณ์ของคุณแย่ลงอย่างมาก ทำให้อายุการใช้งานสั้นลง และเพิ่มการใช้พลังงาน ที่เลวร้ายยิ่งกว่านั้น มัลแวร์ที่เปิดใช้งานสามารถทำหน้าที่เป็นประตูสู่การโจมตีทางไซเบอร์ที่ซับซ้อนยิ่งขึ้น”

อามาล โจบี้

นักวิเคราะห์วิจัยความปลอดภัยทางไซเบอร์ G2

สิ่งที่น่ากังวลกว่าคือในปัจจุบันผู้โจมตีมุ่งเป้าไปที่อุปกรณ์ที่มีพลังในการประมวลผลมากกว่าอุปกรณ์ส่วนตัว ตัวอย่างบางส่วน ได้แก่ โครงสร้างพื้นฐานระบบคลาวด์ขององค์กร เซิร์ฟเวอร์ อุปกรณ์ IoT จำนวนมากที่ได้รับการป้องกันไม่เพียงพอ หรือคอนเทนเนอร์ Docker และ Kubernetes ด้วยวิธีนี้ ผู้โจมตีมีเป้าหมายที่จะได้รับผลกำไรมากขึ้นโดยใช้เวลาน้อยลง

สำหรับองค์กร สิ่งนี้มีความหมายกว้าง สำหรับทุก ๆ ดอลล่าร์ที่ได้จาก cryptojacking เหยื่อจะถูกเรียกเก็บเงิน 53 ดอลลาร์ ความเสี่ยงไม่ได้หยุดลงด้วยค่าใช้จ่ายที่สูงเกินจริง เมื่ออยู่ในโครงสร้างพื้นฐานขององค์กร ผู้โจมตีสามารถใช้ประโยชน์จากการเข้าถึงได้ตลอดเวลาเพื่อดำเนินการโจมตีทางไซเบอร์ที่เป็นอันตรายอื่น ๆ เช่น แรนซัมแวร์และการโจมตีห่วงโซ่อุปทาน

วิธีการตรวจจับการโจมตี cryptojacking

การโจมตีด้วย Cryptojacking มักถูกซ่อนไว้แต่ไม่สามารถระบุตัวตนได้ ลองใช้วิธีเหล่านี้เพื่อตรวจจับการโจมตี cryptojacking

วิธีตรวจจับการโจมตี cryptojacking ในอุปกรณ์

หากคุณสังเกตเห็นสัญญาณต่อไปนี้บนพีซีหรืออุปกรณ์พกพา แสดงว่าอุปกรณ์ของคุณอาจถูกแจ็กด้วยการเข้ารหัสลับ

ประสิทธิภาพที่ถดถอย

Cryptojacking ทำให้อุปกรณ์ของคุณช้าลงอย่างมากหรือขัดข้องบ่อยมาก หากคุณเริ่มสังเกตเห็นว่าอุปกรณ์มีประสิทธิภาพต่ำผิดปกติ ให้สแกนระบบของคุณโดยใช้ซอฟต์แวร์ป้องกันไวรัสเพื่อดูว่าคุณพบมัลแวร์ cryptojacking หรือไม่

ความร้อนสูงเกินไป

อีกหนึ่งสัญญาณของ cryptojacking คือความร้อนสูงเกินไป เนื่องจาก cryptojacking ใช้พลังงานในการประมวลผลมากเกินไป จึงทำให้ระบบร้อนเกินไปและทำให้แบตเตอรี่หมด คุณอาจสังเกตเห็นว่าพัดลมในระบบของคุณทำงานเร็วกว่าปกติเพื่อทำให้อุปกรณ์เย็นลง หรือแบตเตอรี่โทรศัพท์มือถือของคุณอาจแสดงประสิทธิภาพต่ำและหมดเร็วเนื่องจากความร้อนสูงเกินไป

การใช้งานซีพียู

อาการที่สังเกตได้อีกอย่างคือการใช้งาน CPU สูง คอมพิวเตอร์เก็บบันทึกแอปพลิเคชันที่กำลังทำงานอยู่ทั้งหมดในระบบ หากคุณสังเกตเห็นการใช้งาน CPU พุ่งสูงขึ้นในขณะที่ทำงานเล็กๆ น้อยๆ หรือเรียกดูเว็บไซต์ที่ไม่เป็นอันตราย อาจเป็นเพราะการแจ็ก

การทดสอบ cryptojacking อย่างรวดเร็วสำหรับอุปกรณ์ของคุณ!

ในการตรวจสอบการใช้งาน CPU:

- ใน Windows ให้เปิดตัวจัดการงาน > ประสิทธิภาพ > CPU

- บน Mac ให้ไปที่แอปพลิเคชั่น > ตัวตรวจสอบกิจกรรม

นอกจากนี้ คุณควรตรวจสอบว่ามีแอปพลิเคชันใดที่เพิ่มการรับส่งข้อมูลทางอินเทอร์เน็ตมากกว่าปกติหรือไม่ ซึ่งอาจบ่งชี้ถึงการขุดในเบราว์เซอร์ ในการตรวจสอบสิ่งนี้:

- ใน Windows ให้ไปที่การตั้งค่า > เครือข่ายและอินเทอร์เน็ต > การใช้ข้อมูล > ดูการใช้งานต่อแอป

- สำหรับผู้ใช้ Apple ให้ไปที่ตัวตรวจสอบกิจกรรม > เครือข่าย > ไบต์ที่ส่ง

โปรดทราบว่าอาชญากรคิดค้นเทคนิคการหลบเลี่ยงที่ซับซ้อนเพื่อซ่อนการใช้งาน CPU หรือการรับส่งข้อมูลทางอินเทอร์เน็ตที่เพิ่มขึ้น

วิธีตรวจจับการโจมตี cryptojacking ในสภาพแวดล้อมแบบคลาวด์

การตรวจจับ cryptojacking อาจทำได้ยากหากบริษัทต่างๆ มีทัศนวิสัยในการใช้งานระบบคลาวด์ต่ำ อย่างไรก็ตาม ธุรกิจสามารถพยายามแก้ไขปัญหานี้ได้

ตรวจสอบการควบคุมการเข้าถึงระบบคลาวด์

การโจมตีทางไซเบอร์บนคลาวด์ส่วนใหญ่เกิดจากคลาวด์ที่กำหนดค่าไม่ถูกต้อง ดังนั้นให้ตรวจสอบการควบคุมการเข้าถึงของคุณ รายการใด ๆ ที่ไม่ปลอดภัยหรือกำหนดค่าไม่ถูกต้องในสภาพแวดล้อมคลาวด์ของคุณสามารถตรวจสอบเพิ่มเติมเพื่อดูว่ามีกิจกรรมที่เป็นอันตรายใด ๆ เช่นการขุด crypto ที่ผิดกฎหมายหรือไม่

วิเคราะห์บันทึกเครือข่ายคลาวด์

บันทึกเครือข่ายติดตามการรับส่งข้อมูลเข้าและออกจากระบบคลาวด์ของคุณ และแสดงสถานะปัจจุบันของเครือข่ายและผู้ที่กำลังเชื่อมต่อจากที่ใด วิเคราะห์บันทึกเหล่านี้ คุณจะรับรู้ถึงพฤติกรรมเครือข่ายที่ไม่ปกติหรือการรับส่งข้อมูลที่เพิ่มขึ้นอย่างกะทันหัน นี่อาจเป็นสัญญาณของการขุด crypto ที่ผิดกฎหมายซึ่งทำงานบนสภาพแวดล้อมคลาวด์ของคุณ

ตรวจสอบการใช้จ่ายบนคลาวด์

ค่าคลาวด์ที่สูงเกินจริงเป็นสัญญาณของการใช้ทรัพยากรคลาวด์ที่เพิ่มขึ้นอย่างถูกกฎหมายจากปลายทางของคุณ หรือมีคนขโมยทรัพยากรคลาวด์ของคุณเพื่อผลกำไร หากคุณไม่มีการจัดการระบบคลาวด์ที่ผิดพลาด ให้ตรวจสอบค่าใช้จ่ายที่เพิ่มขึ้นในระบบคลาวด์เพื่อดูว่าเกี่ยวข้องกับ cryptojacking หรือไม่

เพื่อความชัดเจน วิธีการทั้งหมดนี้จะบอกคุณว่าระบบคลาวด์ของคุณถูกบุกรุกในทางใดทางหนึ่งหรือไม่ ควรทำการวิเคราะห์เพิ่มเติมเกี่ยวกับกิจกรรมที่เป็นอันตรายเพื่อดูว่าการประนีประนอมนั้นเกิดจากการขุด crypto ที่ผิดกฎหมายหรือการโจมตีทางไซเบอร์อื่น ๆ หรือไม่

เคล็ดลับในการปกป้องอุปกรณ์ของคุณจากการโจมตี cryptojacking

การป้องกันดีกว่าการรักษา ดังนั้นใช้เคล็ดลับที่เป็นประโยชน์เหล่านี้เพื่อปกป้องระบบของคุณจากการโจมตีของ cryptojacking

- ใช้โปรแกรมป้องกันไวรัสที่แข็งแกร่งเพื่อตรวจหากิจกรรมที่เป็นอันตรายหรือมัลแวร์

- ใช้ส่วนขยายต่อต้านการขุด crypto เช่น Miner Block และ Anti-Miner เพื่อป้องกันการขุด crypto บนเบราว์เซอร์

- ติดตั้งตัวบล็อกโฆษณาเพื่อบล็อกโฆษณาป๊อปอัปและแบนเนอร์โฆษณาที่ไม่ต้องการบนเว็บไซต์ มัลแวร์ขุด Crypto มักฝังอยู่ในโฆษณา

- อัปเดตระบบของคุณและติดตั้งซอฟต์แวร์ล่าสุดทั้งหมดเพื่อแก้ไขช่องโหว่

- คุณยังสามารถปิดใช้งาน JavaScript บนเบราว์เซอร์ของคุณเพื่อหลีกเลี่ยงการโหลดสคริปต์ที่เป็นอันตราย อย่างไรก็ตามสิ่งนี้มาพร้อมกับประสบการณ์ของผู้ใช้

ขั้นตอนในการปิดใช้งาน JavaScript บนเบราว์เซอร์ Chrome ของคุณ:

- ไปที่ การตั้งค่า > ความเป็นส่วนตัวและความปลอดภัย > การตั้งค่าไซต์ > JavaScript

- เลือกตัวเลือก ไม่อนุญาตให้ไซต์ใช้ JavaScript เพื่อปิดใช้งาน JavaScript

สำหรับองค์กร การป้องกันการโจมตี cryptojacking เป็นมากกว่าการครอบคลุมขั้นตอนพื้นฐานเหล่านี้ ใช้แนวทางปฏิบัติด้านความปลอดภัยต่อไปนี้เพื่อปกป้องทรัพย์สินด้านไอทีของคุณจากการขุด crypto ที่ผิดกฎหมาย

- ติดตั้งการอัปเดตเฟิร์มแวร์และแพตช์: อัปเดตซอฟต์แวร์ระบบของคุณทันทีที่ผู้จำหน่ายซอฟต์แวร์ออกให้

- มีนโยบายการจัดการข้อมูลประจำตัวและการเข้าถึง (IAM) ที่เข้มงวด: IAM ที่มีประสิทธิภาพจะป้องกันการเข้าถึงระบบของคุณโดยไม่ได้รับอนุญาต ทั้งภายในองค์กรหรือบนคลาวด์ ปรับใช้ซอฟต์แวร์ IAM เพื่อให้เข้าถึงเฉพาะผู้ใช้ที่ได้รับอนุญาตและจัดการระดับการกวาดล้างของพวกเขา

- รักษาความปลอดภัยปลายทางของคุณ: อุปกรณ์ของผู้ใช้ปลายทาง เช่น แล็ปท็อป เวิร์กสเตชัน เซิร์ฟเวอร์ และโทรศัพท์มือถือทำหน้าที่เป็นจุดเข้าถึงเครือข่ายองค์กรของคุณ ปกป้องพวกเขาโดยใช้ซอฟต์แวร์รักษาความปลอดภัยปลายทางที่แข็งแกร่งเพื่อหยุดซอฟต์แวร์ที่เป็นอันตรายไม่ให้ติดอุปกรณ์ คุณสามารถใช้โซลูชันการรักษาความปลอดภัยข้อมูลมือถือที่รักษาความปลอดภัยการเข้าถึงเครือข่ายขององค์กรของคุณผ่านอุปกรณ์มือถือ

- ตรวจสอบเครือข่ายของคุณ: วิเคราะห์บันทึกเครือข่ายทั้งหมดของคุณอย่างละเอียดแบบเรียลไทม์ และมองหากิจกรรมที่เป็นอันตราย ใช้เครื่องมือต่างๆ เช่น WAF และซอฟต์แวร์การจัดการข้อมูลและเหตุการณ์ด้านความปลอดภัย (SIEM) เพื่อเข้าถึงเครือข่ายและจุดสิ้นสุดของคุณโดยตรงเพื่อตรวจหาพฤติกรรมที่ผิดปกติหรือการใช้งานที่ไม่ได้รับอนุญาต ใช้ประโยชน์จากเครื่องมือ RASP เพื่อตรวจจับและป้องกันการโจมตีแบบเรียลไทม์ในสภาพแวดล้อมรันไทม์ของแอปพลิเคชันของคุณ

- ปรับใช้โซลูชันการรักษาความปลอดภัยบนคลาวด์: คุณสามารถใช้โซลูชันการรักษาความปลอดภัยบนคลาวด์เพิ่มเติม เช่น ซอฟต์แวร์ cloud access security Broker (CASB) สำหรับการควบคุมการเข้าถึงบนคลาวด์และซอฟต์แวร์การจัดการท่าทางการรักษาความปลอดภัยบนคลาวด์ (CSPM) เพื่อค้นหาการกำหนดค่าคลาวด์ที่ไม่ถูกต้อง

- ฝึกอบรมพนักงานของคุณ: ใช้โปรแกรมการฝึกอบรมด้านความปลอดภัยในโลกไซเบอร์สำหรับพนักงานของคุณ และทำให้พวกเขาตระหนักถึงการโจมตีทางวิศวกรรมสังคม เช่น ฟิชชิง

- ใช้รูปแบบที่ไม่ไว้วางใจเป็นศูนย์: ไม่ไว้วางใจใคร ตรวจสอบทุกอย่าง การมีวิธีรักษาความปลอดภัยแบบ Zero-Trust หมายความว่าคุณตรวจสอบบุคคลหรือสิ่งใดก็ตามที่พยายามเข้าถึงทรัพย์สินด้านไอทีของคุณอย่างชัดเจน วิธีนี้เป็นวิธีที่ยาวนานในการปกป้องระบบของคุณจากภัยคุกคามทางไซเบอร์

ปิดบล็อกที่ผิดกฎหมาย

การโจมตีด้วย Cryptojacking นั้นแพร่หลายมากขึ้นและตรวจจับได้ยาก แม้ว่าราคาของ Crypto จะผันผวนก็ตาม แฮ็กเกอร์มีความซับซ้อนมากขึ้นในการติดไวรัสและเทคนิคการหลบเลี่ยง แต่การป้องกันคือกุญแจสำคัญ ใช้แนวทางปฏิบัติด้านความปลอดภัยที่ใช้ร่วมกันที่นี่และก้าวไปข้างหน้าหนึ่งก้าวของขโมย crypto

ต้องการยกระดับความปลอดภัยของระบบของคุณหรือไม่? สำรวจซอฟต์แวร์ข่าวกรองภัยคุกคามเพื่อให้ทีมรักษาความปลอดภัยของคุณอัปเดตเกี่ยวกับมัลแวร์ที่เกิดขึ้นใหม่ ช่องโหว่แบบ Zero-day และการเจาะระบบ