Что такое отравление DNS? Как защититься от этого?

Опубликовано: 2023-05-05Учитывая стремительный темп развития технологий, злоумышленники постоянно находят новые способы манипулирования и захвата Интернета. Отравление системы доменных имен (DNS) — одна из таких атак, причем замаскированная.

Хотя решения для обеспечения безопасности DNS помогают предоставлять вычислительную мощность клиентам и облегчают их веб-трафик, крайне важно понимать угрозы и риски, которые могут повлиять на них.

Что такое отравление DNS?

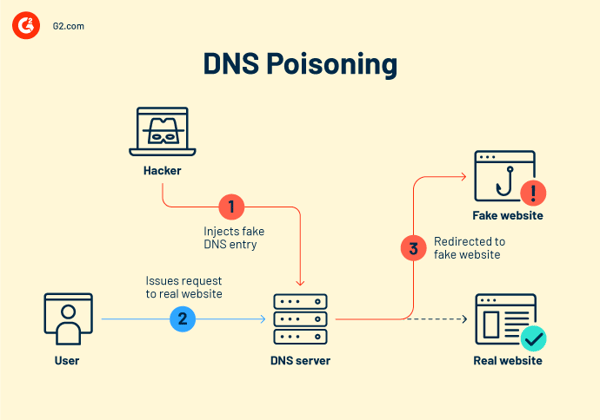

Отравление DNS или отравление кэша DNS — это мошенническая кибер-тактика, при которой хакеры перенаправляют онлайн-трафик на фишинговые веб-сайты и ложные веб-серверы.

Это спуфинговая атака, при которой хакеры принимают личность другого устройства, клиента или пользователя. Этот маскарад впоследствии упрощает перехват защищенной информации или прерывание обычного потока веб-трафика.

В атаке с отравлением кеша DNS хакеры изменяют записи DNS на «поддельный» DNS, так что, когда законный пользователь посещает веб-сайт, он оказывается не в своем предполагаемом месте назначения. Людей часто нужно информировать об этом, поскольку имитационные сайты часто разрабатываются так, чтобы они выглядели точно так же, как настоящие.

Это как если бы вы сказали кому-то, что живете в определенном месте, а затем изменили все названия улиц и номера домов, чтобы они оказались по неправильному адресу или во всем районе.

Хакеры часто используют один или несколько вредоносных методов, описанных ниже.

- Прямой захват DNS-сервера и перенаправление пользователей на мошеннические сайты

- Атака «машина посередине», например, кража безопасных учетных данных для входа на веб-сайты банка)

- Отравление кеша DNS с помощью фишинговых писем, похожих на спам

- Установка вируса на компьютеры или маршрутизаторы посетителей для непосредственного нанесения ущерба

- Размещение червя для распространения ущерба на другие устройства.

Как работает отравление DNS

Чтобы полностью понять, как работает отравление DNS, важно понимать некоторые концепции и контекст того, как Интернет доставляет посетителей в различные домены.

Отравление DNS против спуфинга DNS

Хотя термины «заражение DNS» и «спуфинг DNS» иногда используются взаимозаменяемо, между ними существует различие.

Отравление DNS — это метод, который злоумышленники используют для компрометации данных DNS и замены их вредоносным перенаправлением. Конечным эффектом отравления DNS является спуфинг DNS, при котором отравленный кеш приводит пользователей на вредоносный веб-сайт.

Таким образом, отравление DNS — это путь к спуфингу DNS : хакеры отравляют кеш DNS, чтобы подделать DNS.

Что такое резолверы DNS?

Каждое устройство и сервер имеют отдельный адрес интернет-протокола (IP) — строку цифр, которая служит идентификатором связи. Пользователи могут получить IP-адрес, связанный с доменным именем, через преобразователи DNS. Другими словами, они преобразуют удобочитаемые URL-адреса веб-сайтов (например, https://www.g2.com/) в IP-адреса, понятные компьютерам. Преобразователь DNS получает запрос от операционной системы всякий раз, когда пользователь пытается получить доступ к веб-сайту. После того, как преобразователь DNS возвращает IP-адрес, веб-браузер использует его для загрузки запрошенной страницы.

Как работает кэширование DNS?

Преобразователь DNS отслеживает ответы на запросы IP-адресов за определенный период. Благодаря устранению необходимости взаимодействия с несколькими серверами, участвующими в стандартной процедуре разрешения DNS, преобразователь может быстрее отвечать на последующие запросы. Пока это позволяет установленное время жизни (TTL), связанное с этим IP-адресом, преобразователи DNS хранят ответы в своем кэше.

Как хакеры отравляют кеш DNS?

Хакеры специально получают доступ к DNS-серверу, чтобы изменить его каталог, чтобы перенаправить вводимое пользователями доменное имя на другой, неточный IP-адрес. Хакер может сделать это следующим образом:

- Имитация сервера. Ваш DNS-сервер запрашивает перевод, и хакер быстро отвечает неверным ответом задолго до того, как это может сделать реальный сервер.

- Подвязываем сервер. В 2008 году исследователи заметили, что хакеры могут отправлять тысячи запросов на кеширующий сервер. Затем хакеры отправляют сотни вводящих в заблуждение ответов, со временем получая контроль над корневым доменом и всем сайтом.

- Использование открытых портов. В 2020 году исследователи обнаружили, что хакеры могут отправлять сотни DNS-запросов на порты преобразователя. Благодаря этому подходу они в конечном итоге узнают, какой порт открыт. Будущие атаки будут нацелены только на этот порт.

Самая серьезная уязвимость, делающая возможным такого рода атаки, заключается в том, что вся система маршрутизации веб-трафика была разработана для масштабируемости, а не для обеспечения безопасности. Настоящий подход основан на протоколе пользовательских дейтаграмм (UDP), который не требует, чтобы отправители или получатели аутентифицировали себя. Эта уязвимость позволяет хакерам выдавать себя за пользователей (не требуя дополнительной аутентификации) и входить в систему для перенаправления DNS-серверов.

Опасности отравления DNS

Отравление DNS угрожает как отдельным лицам, так и корпорациям. Одна из наиболее вероятных опасностей этой кибератаки заключается в том, что после того, как устройство было скомпрометировано, исправить проблему может быть сложно, поскольку устройство по умолчанию возвращается на незаконный сайт.

Кроме того, потребителям может быть чрезвычайно сложно идентифицировать атаки с подменой DNS, особенно когда хакеры делают фальшивые веб-сайты такими же реалистичными, как и настоящие. В этих обстоятельствах посетители вряд ли поймут, что веб-сайт является подделкой, и будут вводить важную информацию, как обычно, не подозревая, что они подвергают себя и свой бизнес значительному риску.

Некоторые из наиболее серьезных рисков этой атаки обсуждаются ниже.

Вредоносное ПО и вирусы

После того, как потребители перенаправляются на поддельные веб-сайты, хакеры могут получить доступ к их устройствам и установить множество вирусов и вредоносных программ. Это может варьироваться от вируса, предназначенного для заражения их устройства, до вредоносных программ, которые предоставляют хакерам постоянный доступ к устройству и его информации.

Кража данных

Отравление DNS позволяет хакерам быстро получать информацию, такую как логины для безопасных сайтов или личную информацию, такую как номера социального страхования.

Блокировщики безопасности

Перенаправляя трафик от поставщиков услуг безопасности, чтобы предотвратить получение критических обновлений и исправлений безопасности на устройствах, злоумышленники используют спуфинг DNS для нанесения серьезного долгосрочного ущерба. Со временем этот метод может сделать устройства более уязвимыми для некоторых других атак, включая вредоносные программы и трояны.

Цензура

Правительства использовали отравление DNS, чтобы вмешиваться в веб-трафик из своих стран, чтобы ограничить или подвергнуть цензуре данные. Вмешиваясь таким образом, эти правительства смогли предотвратить посещение гражданами веб-сайтов, содержащих информацию, которую они не хотят, чтобы они просматривали.

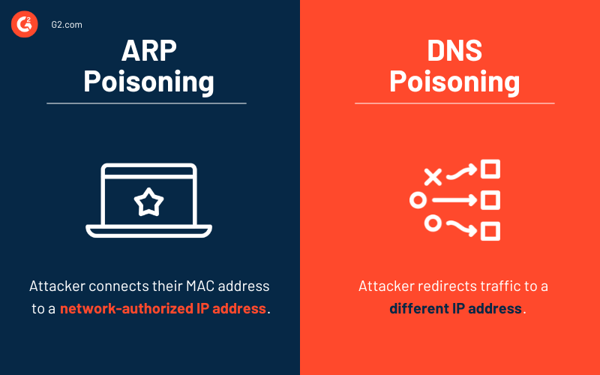

Отравление ARP против отравления DNS

Отравление протокола разрешения адресов (ARP) и отравление DNS являются примерами атак типа «машина посередине». Основное различие между ними заключается в их форматах адресации и степени, в которой они встречаются.

Хотя отравление DNS имитирует IP-адреса подлинных сайтов и потенциально может распространяться по различным сетям и серверам, отравление ARP имитирует физические адреса (MAC-адреса) внутри одного и того же сегмента сети.

Отравляя кэш ARP, злоумышленник может заставить сеть думать, что его MAC-адрес связан с IP-адресом. Это приводит к тому, что данные, отправленные на этот IP-адрес, неправильно направляются злоумышленнику. В свою очередь, злоумышленник может прослушивать все сетевые сообщения между своими целями.

Примеры отравления DNS

Опасность атак с отравлением DNS была выявлена в результате нескольких громких инцидентов во всем мире за последние годы.

- Перехват сети DNS AWS: многие домены, размещенные на Amazon, были перенаправлены в 2018 году из-за нападения группы преступников на отравление кеша DNS. Одно из этих нападений, которое заслуживает особого внимания, было направлено на биткойн-сайт MyEtherWallet. Преступники специально перенаправляли трафик пользователей, пытающихся войти в свои учетные записи MyEtherWallet, на поддельный сайт, чтобы украсть данные для входа. Затем организация использовала эту информацию для доступа к реальным счетам этих людей и кражи их денег. Кибербанде удалось украсть Ethereum на сумму около 17 миллионов долларов.

- Хакерская атака Lizard Squad: хакерская группа под названием Lizard Squad атаковала Malaysia Airlines в 2015 году, перенаправляя посетителей сайта на ложный веб-сайт, который предлагал им войти в систему только для того, чтобы предоставить им ошибку 404 и изображение ящерицы.

- Утечка правительственной цензуры Китая: из-за того, что в 2010 году они находились под контролем китайских серверов, интернет-пользователи в Чили и США обнаружили, что их трафик перенаправлялся на такие веб-сайты, как Facebook, Twitter и YouTube. Китай намеренно использовал отравление DNS для контроля над своими серверами в качестве цензуры. В этом случае посетители из-за пределов Китая направлялись на китайские серверы. Они пострадали от последствий этой цензуры, поскольку им было отказано в доступе к веб-сайтам, к которым Китай ограничил доступ для своих жителей.

Как обезопасить себя от отравления DNS

Атаки с отравлением DNS очень опасны, потому что их трудно обнаружить и исправить после того, как они были установлены. Тем не менее, вы можете предпринять несколько действий, чтобы лучше защитить свой бизнес от вреда, наносимого отравлением DNS и фишинговыми атаками.

Добавление расширений безопасности DNS (DNSSEC)

Защитите себя от атак с отравлением DNS, внедрив DNSSEC. Проще говоря, DNSSEC реализует дополнительный этап проверки данных DNS.

Для этой проверки DNNSEC использует криптографию с открытым ключом. В частности, он использует аутентификацию на основе сертификатов для подтверждения корневого домена и легитимности любого DNS, отвечающего на запрос. Кроме того, он оценивает, можно ли доверять содержанию ответа и не было ли оно изменено в пути.

Хотя DNSSEC действительно защищает от подмены DNS, у него также есть несколько недостатков, связанных с конфиденциальностью данных, его сложным развертыванием и другими уязвимостями, такими как перечисление зон. Перед внедрением необходимо знать об ограничениях DNSSEC.

Обеспечьте шифрование данных

Еще один важный шаг, который вы можете предпринять, — это шифрование данных в DNS-запросах и ответах. Это повышает безопасность, запрещая хакерам, которые могут перехватить эти данные, делать с ними что-либо. Даже если хакеру удастся собрать данные, если они зашифрованы, он не сможет прочитать их, чтобы получить информацию, необходимую для их воспроизведения для использования в будущих DNS-запросах.

Внедрить протоколы обнаружения

Хотя превентивные методы имеют решающее значение, у вас также должен быть надежный план на случай нападения с отравлением DNS. Вот когда необходимы эффективные протоколы обнаружения. Наиболее эффективные процедуры обнаружения включают регулярный мониторинг конкретных предупредительных сигналов.

Важные предупреждающие индикаторы включают в себя:

- Всплеск активности DNS из одного источника в одном домене может свидетельствовать о вредоносной атаке.

- Увеличение активности DNS из одного источника в отношении многочисленных доменных имен может указывать на попытки определить точку входа для отравления DNS.

Регулярно запускайте обновления системы

Как и в большинстве систем, в ваш DNS можно вносить рутинные системные изменения. Поскольку эти обновления часто содержат новые протоколы безопасности и исправления для любых обнаруженных уязвимостей, вы должны выполнять эти обновления последовательно, чтобы убедиться, что вы используете самую последнюю версию вашего DNS.

Обучение конечных пользователей

Важнейшей стратегией обнаружения является обучение конечных пользователей информированию пользователей о потенциальных угрозах. Даже хорошо обученным пользователям может быть сложно распознать попытки отравления DNS, хотя хорошая подготовка, несомненно, может остановить распространение некоторых атак.

Пользователи должны быть обучены проверять, что веб-сайт использует законный сертификат уровня защищенных сокетов (SSL) / безопасности транспортного уровня (TLS), чтобы избежать перехода по ссылкам из незнакомых источников. Это будет регулярно очищать кеш их сервера имен, чтобы защититься от отравления кеша DNS, и использовать программное обеспечение безопасности для сканирования их устройств на наличие вредоносных программ.

Программные решения для обеспечения безопасности DNS

Несмотря на то, что общие рекомендации обеспечивают некоторую безопасность для систем доменных имен, некоторые поставщики управляемых DNS могут обнаруживать и блокировать опасный трафик. Благодаря фильтрации вредоносной информации DNS, мультимедиа и веб-сайтов организации используют этих поставщиков услуг для защиты конечных точек, используемых их сотрудниками, и серверов.

Топ-5 программ для обеспечения безопасности DNS:

- DNS-фильтр

- Зонт Cisco

- DNS-защита веб-рута

- БлоксУан ДДИ

- DNSSense DNSEye

* Выше приведены пять ведущих программных решений для обеспечения безопасности DNS из отчета G2 Spring 2023.

Выбрать свой яд

Сервер доменных имен необходим для работы современного Интернета. Тем не менее, он также часто становится целью хакеров, пытающихся использовать бреши в системе безопасности, получить несанкционированный доступ к сетям или украсть конфиденциальную информацию. Что именно это означает для корпораций? Они могут рисковать денежными и временными затратами, нанести ущерб репутации бренда и иметь юридические последствия.

Помимо осознания рисков, связанных с системой доменных имен, очень важно, чтобы предприятия выбирали и находили решения, гарантирующие безопасность DNS.

Узнайте больше о безопасности DNS для надежной стратегии кибербезопасности!