Тихая угроза криптоджекинга и как защитить себя

Опубликовано: 2023-05-22Ваши устройства могут майнить криптовалюту без вашего ведома. Прямо сейчас.

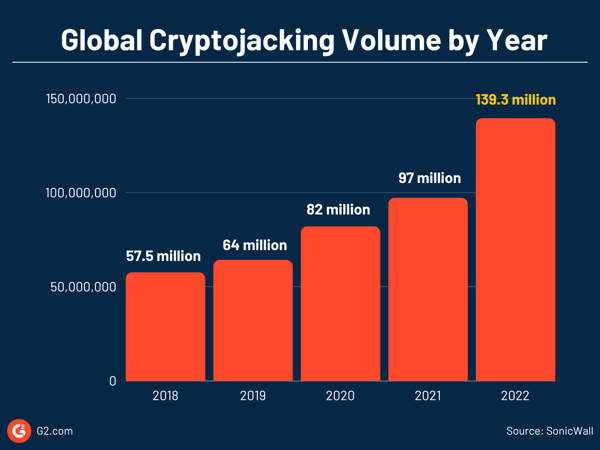

Это называется криптоджекингом, и многие киберпреступники прибегли к этой коварной практике из-за растущей популярности криптовалют и соблазна получить прибыль от их майнинга.

Что такое криптоджекинг?

Криптоджекинг — это незаконный процесс кражи вычислительной мощности устройства для майнинга криптовалюты без ведома или разрешения пользователя.

Сегодня в мире насчитывается более 20 000 криптовалют на сумму более триллиона долларов. Майнинг этих криптовалют — это процесс чеканки денег. Он предлагает прибыльную прибыль, но это непростая задача. Для этого требуется аппаратное обеспечение, бесперебойное электричество и огромные вычислительные мощности.

Один из способов, которым киберпреступники решают эту проблему крипто-майнинга, — это криптоджекинг. Они пожинают плоды, но вы платите цену, даже не осознавая этого.

Чтобы защититься от криптоджекинга, вы должны усилить свою программу кибербезопасности. Вам следует использовать такое программное обеспечение, как антивирусная защита, программное обеспечение для самозащиты приложений во время выполнения (RASP) и решения для брандмауэров веб-приложений (WAF). Но чтобы установить надежную защиту, крайне важно детально разобраться в криптоджекинге.

И это то, что мы постараемся помочь вам сделать с этой статьей. Мы исследуем темный мир криптоджекинга и подробно рассмотрим, как он работает. Мы также узнаем, как обнаруживать попытки криптоджекинга и что вы можете сделать, чтобы защитить свои устройства от этой коварной и дорогостоящей киберпреступности.

Как работает криптоджекинг?

Прежде чем мы углубимся в криптоджекинг, давайте начнем с основ криптовалют и крипто-майнинга. Это важно для понимания того, как работает криптоджекинг.

Криптовалюта и крипто-майнинг: учебник для начинающих

В 2009 году один загадочный разработчик по имени Сатоши Накамото добыл биткойн, первую в мире цифровую валюту. Перенесемся на десятилетие вперед, и рынок криптовалют переживает бум.

Определение криптовалюты: Криптовалюта, которую иногда называют криптовалютой или криптовалютой, представляет собой цифровые деньги, построенные на технологии блокчейн и защищенные криптографией. Он децентрализован, то есть его не регулируют ни центральные органы, ни банки. Однако все транзакции шифруются, хранятся и записываются в общедоступной базе данных с помощью технологии блокчейн.

В настоящее время у нас есть криптовалюты, такие как Ethereum, Tether, Solana, BNB, XRP и даже Dogecoin, помимо столь востребованного биткойна. Криптоэнтузиасты считают криптовалюты чрезвычайно ценными, что привело к резкому росту цен на криптовалюту с первых дней существования Биткойна. Такие высокие цены сделали майнинг криптовалюты чрезвычайно прибыльным.

Определение крипто-майнинга: крипто-майнинг или майнинг криптовалюты — это процесс создания новых цифровых монет путем проверки и добавления блоков в существующую цепочку блоков. Здесь проверка и добавление блоков требуют решения сложных криптографических хеш-уравнений. Первый майнер, решивший головоломку, получает вознаграждение за майнинг, например, вновь созданные криптовалюты или комиссии за транзакции.

Этот процесс угадывания хеша требует использования вычислительной мощности. Чем прибыльнее криптовалюта, тем сложнее хэш и тем больше необходимая вычислительная мощность.

Сегодня майнеры криптовалют используют программное обеспечение для майнинга криптовалют и мощные компьютерные чипы, такие как программируемые вентильные матрицы (FPGA) или специализированные интегральные схемы (ASIC) для майнинга криптовалют. Некоторые другие майнеры объединяют свои вычислительные ресурсы в майнинговые пулы и делят полученный доход от вновь добытого блока.

Анатомия криптоджекинга

Сейчас криптоджекинг — это незаконный способ майнинга криптовалюты. Хакеры не используют собственные ресурсы. Вместо этого они крадут вычислительную мощность ничего не подозревающего пользователя, внедряя вредоносное ПО для криптоджекинга на платформу жертвы.

Здесь вредоносное ПО для криптоджекинга — это вредоносный код, который незаконно добывает криптовалюту на устройстве без ведома или разрешения пользователя. Это может быть простой код JavaScript, встроенный в веб-сайт, или вредоносное ПО, встроенное локально в устройство.

Хакеры используют эти вредоносные коды различными способами, например, размещая их на веб-страницах и в онлайн-рекламе, на которые пользователи могут неосознанно нажать, или устанавливая их на компьютер жертвы с помощью методов социальной инженерии.

- Как только крипто-вредоносное ПО установлено и активировано на устройстве, оно напрямую подключается к пулу майнинга через Интернет или интерфейс прикладного программирования (API).

- Устройство получает хэш-задачу для решения.

- Как только значение хеш-функции вычислено, оно отправляется обратно в пул майнинга.

- Когда новый блок добавляется в блокчейн, злоумышленник получает вознаграждение, не тратя ни энергии, ни ресурсов.

Цели атак криптоджекинга

Хакеры любят использовать эти устройства для атак криптоджекинга:

- Браузеры

- Персональные компьютеры, ноутбуки

- Локальные серверы

- Облачные серверы

- Ботнет Интернета вещей (IoT)

- Мобильные телефоны

Типы атак криптоджекинга

Существуют три основных типа криптоджекинга: криптоджекинг в браузере, криптоджекинг в хосте и криптоджекинг в памяти. Давайте посмотрим на все три.

Криптоджекинг в браузере

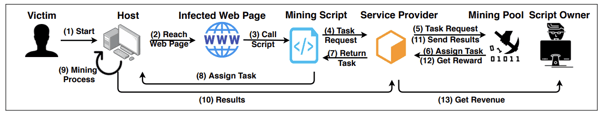

Средний компьютер может быть не в состоянии добывать криптовалюты. Но тысячи обычных компьютеров, соединенных вместе через Интернет, могли бы легко справиться с этой задачей. Криптовалютный майнинг на основе браузера или в браузере пытается сделать именно это. Он просто использует компьютер посетителя веб-сайта для майнинга криптовалюты во время просмотра.

Здесь хакеры используют готовые к майнингу скрипты от поставщиков услуг, таких как Coinhive или CryptoLoot, и внедряют код в исходный HTML-код веб-сайта.

Пока жертва остается в сети, происходит майнинг. Криптоджекинг в браузере становится прибыльным, когда пользователь остается на сайте более 5,53 минут. В результате его широко можно найти в бесплатных фильмах или на игровых сайтах.

Источник: SoK: вредоносное ПО для криптоджекинга — arXiv

Криптоджекинг на основе браузера резко сократился, когда CoinHive, крупный поставщик скриптов для майнинга криптовалют, закрылся во время спада на рынке криптовалют в 2019 году. Однако исследователи продолжают находить новые скрипты для майнинга криптовалюты и веб-сайты, которые используют их преднамеренно или непреднамеренно.

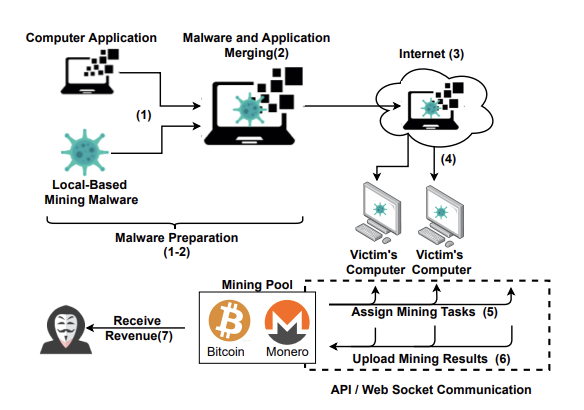

Криптоджекинг внутри хоста

В этом типе криптоджекинга хакеры устанавливают крипто-вредоносное ПО, как традиционные троянские кони. Например, вложение фишингового письма может заразить компьютер, загрузив код криптомайнинга прямо на диск.

Помимо сценариев майнинга криптовалют, злоумышленники также модифицируют несколько приложений для майнинга в стиле plug-and-play, таких как XMRig, для незаконного майнинга криптовалюты.

Хакеры доставляют вредоносное ПО в хост-систему, используя уязвимости или методы социальной инженерии, или в качестве полезной нагрузки при непреднамеренной загрузке (метод "драйв-загрузка") на хост-устройство.

Источник: SoK: вредоносное ПО для криптоджекинга — arXiv

Например, недавно хакеры замаскировали свою вредоносную программу для майнинга криптовалюты под настольную версию приложения Google Translate. Его скачали тысячи пользователей, которые искали Google Translate для своих персональных компьютеров (ПК). Однако после установки он запустил сложную настройку для майнинга криптовалюты Monero без ведома пользователя.

Криптоджекинг в памяти

Криптоджекинг в памяти использует те же методы заражения, что и криптоджекинг на основе хоста. Однако вредоносное ПО для криптоджекинга обычно представляет собой безфайловое вредоносное ПО и работает в оперативной памяти (ОЗУ). Он злоупотребляет законными локальными приложениями или предустановленными инструментами.

В результате скрипт криптоджекинга не оставляет следов в системе, что затрудняет его обнаружение и удаление. Как только злоумышленники попадают в систему с помощью бесфайлового вредоносного ПО, они используют доступ для повышения своих привилегий в сети жертвы и получают большой пул ресурсов центрального процессора (ЦП) жертвы для незаконного майнинга криптовалюты.

Поскольку с помощью этого метода злоумышленники могут получить контроль и управление, бесфайловый криптоджекинг также может быть преобразован в атаку программ-вымогателей.

Mehcrypt, например, представляет собой бесфайловую вредоносную программу для криптоджекинга. Он злоупотребляет несколькими законными приложениями, такими как notepad.exe и explorer.exe, для выполнения своей процедуры криптоджекинга.

История и эволюция криптоджекинга

С самого начала майнеры криптовалюты разработали новые способы получения дополнительной вычислительной мощности для майнинга криптовалюты, что снизило их нагрузку. Одним из таких способов был майнинг криптовалюты в браузере.

Когда он был впервые представлен в 2011 году, крипто-майнинг на основе браузера рекламировался как альтернатива рекламе в браузере. И почему это может не понравиться людям? Вместо того, чтобы видеть навязчивую рекламу на веб-сайтах, вы получаете чистый просмотр в обмен на предоставление вашего компьютера криптомайнерам. Просто, понятно — звучит законно, не так ли?

Это то, что многие другие люди думали в начале. Ряд криптоэнтузиастов и владельцев веб-сайтов использовали майнинг в браузере, добавляя скрипты майнинга на свои веб-сайты. Однако вскоре хакеры и киберпреступники начали злоупотреблять майнингом через браузер. Он стал особенно известен после запуска Coinhive в 2017 году.

Coinhive и рост криптоджекинга

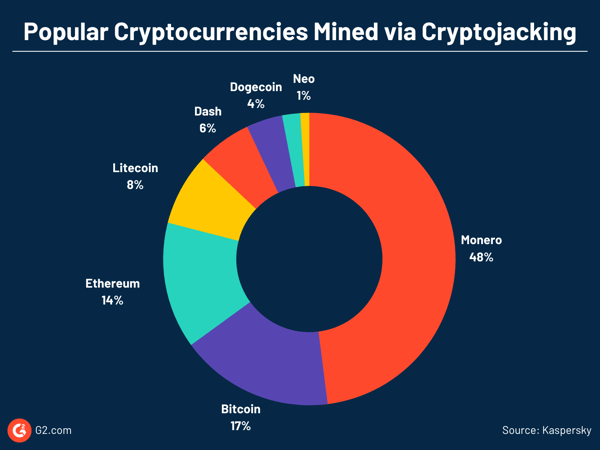

Coinhive был поставщиком скриптов для майнинга криптовалют. В 2017 году компания выпустила простой JavaScript-код, который добывал Monero (XMR), криптовалюту, подобную биткойну, используя крипто-майнинг в браузере.

Как правило, JavaScript автоматически запускается при загрузке веб-страницы. Он не зависит от платформы и работает на любом хосте — ПК, мобильных телефонах, планшетах — при условии, что в веб-браузере, работающем на хосте, включен JavaScript.

В результате любой веб-сайт мог внедрить Coinhive JavaScript на свой сайт и сделать компьютер посетителя веб-сайта своим. Coinhive брала 30% добытых Monero в качестве комиссии, а остальное забирал владелец веб-страницы.

Простой, масштабируемый и не требующий особых усилий метод развертывания крипто-майнинга для большого числа пользователей без дополнительных инвестиций сделал его прорывным. Большое количество криптоэнтузиастов с готовностью приняло его код.

Однако, несмотря на то, что бизнес-модель Coinhive рекламировалась как законная, вскоре ее кодом стали злоупотреблять. Некоторые владельцы веб-сайтов захватили вычислительную мощность пользователей без их разрешения для майнинга XMR с помощью скрипта Coinhive.

Помимо владельцев веб-сайтов, злоумышленники взламывали и внедряли код криптомайнинга на веб-сайты с высоким трафиком. Они также установили скрипт в расширения браузера, такие как Archive Poster, и плагины для веб-сайтов, такие как Browsealoud.

Благодаря этим методам код Coinhive нелегально попадал на популярные веб-сайты таких компаний, как Showtime, The Los Angeles Times, Blackberry и Politifact. Они запускали майнинг криптовалюты в браузере без разрешения, а иногда и без ведома владельца веб-сайта, эффективно захватывая сайт и компьютерные ресурсы пользователя. Было обнаружено, что даже веб-сайты правительств США, Великобритании и Индии пострадали от этих атак криптоджекинга.

Следует отметить, что добыча криптовалют с помощью чужих вычислительных мощностей не считается незаконной, если отображается четкое уведомление о действиях и существует возможность отказа пользователей. Однако в большинстве крипто-майнинга в браузере их нет, и поэтому они считаются незаконными.

Увеличение числа случаев незаконного майнинга криптовалюты с 2017 года привлекло всеобщее внимание к криптоджекингу. Киберпреступники начали использовать не только незаконный майнинг криптовалюты через браузер, но и использовать вредоносное ПО и другие методы для незаконного майнинга криптовалюты.

Недавние примеры атак криптоджекинга:

- Kiss-a-dog — это кампания по криптоджекингу, нацеленная на уязвимые инфраструктуры Docker и Kubernetes для майнинга Monero с использованием XMRig.

- Mexals , которые называют себя Diicot, запустили кампанию криптоджекинга с помощью атаки методом перебора через безопасную оболочку (SSH) и добыли монет Monero на сумму более 10 000 долларов.

- ProxyShellMiner — это вредоносное ПО для майнинга криптовалют, которое использует незакрытые уязвимости в серверах Microsoft Exchange.

- 8220 Gang , субъект киберугроз, сканирует Интернет в поисках уязвимых облачных пользователей и поглощает их в свою облачную ботнет, а затем распространяет вредоносное ПО для майнинга криптовалюты.

- Headcrab , вредоносное ПО для криптоджекинга, заразило более 1000 серверов Redis для создания ботнета для майнинга Monero.

Почему некоторые крипто-майнеры используют криптоджек?

Учти это. В 2009 году ПК с процессором Intel Core i7 мог добывать около 50 биткойнов в день. Но сегодня нам нужны специализированные майнинговые установки, такие как системы ASIC, для майнинга криптовалют, таких как биткойн.

Кроме того, многие криптовалюты также имеют ограничения на количество добытых монет и вознаграждение, которое получают майнеры. Добавьте к этой смеси рост цен на энергоносители. Для одного биткойна требуется 811,90 киловатт-часов, что эквивалентно среднему количеству энергии, потребляемой американским домохозяйством за 28 дней. Все это делает крипто-майнинг дорогостоящим делом. Сегодня добыча биткойнов дома даже не вариант.

27 223 доллара США

была средней стоимостью майнинга биткойнов по состоянию на май 2023 года.

Источник: Макромикро

В такой ситуации получение прибыли от крипто-майнинга с законными ресурсами может быть затруднено. В результате хакеры пытаются переложить расходы на других, взламывая систему жертвы.

Почему вы должны заботиться о криптоджекинге?

Предупрежден - значит вооружен. Лучше знать об опасностях криптоджекинга и быть готовым, чем возиться, когда вы сталкиваетесь с реальной атакой.

В отличие от многих других угроз кибербезопасности, которые заявляют о своем присутствии, криптоджекинг работает в полной тишине.

«Криптоджекинг значительно снижает производительность вашего устройства, сокращает срок его службы и увеличивает потребление энергии. Хуже того, вредоносное ПО, которое делает его возможным, может служить лазейкой для еще более изощренных кибератак».

Амаль Джоби

Аналитик по кибербезопасности, G2

Что еще более тревожно, злоумышленники сегодня нацелены на устройства с большей вычислительной мощностью, а не на персональные устройства. Некоторыми примерами являются корпоративные облачные инфраструктуры, серверы, большое количество недостаточно защищенных устройств IoT или контейнеры Docker и Kubernetes. При этом злоумышленники стремятся получить больше прибыли за меньшее время.

Для предприятий это имеет далеко идущие последствия. За каждый доллар, полученный от криптоджекинга, жертва получает счет в размере 53 долларов. Риск не ограничивается завышенными счетами. Оказавшись внутри корпоративной инфраструктуры, злоумышленники могут использовать свой доступ в любое время для выполнения других опасных кибератак, таких как программы-вымогатели и атаки на цепочки поставок.

Как обнаружить атаки криптоджекинга

Атаки криптоджекинга часто скрыты, но их невозможно идентифицировать. Попробуйте некоторые из этих методов для обнаружения атак криптоджекинга.

Как обнаружить атаки криптоджекинга на устройствах

Если вы заметили следующие признаки на своем ПК или мобильном устройстве, возможно, ваше устройство было взломано.

Ухудшение производительности

Криптоджекинг приводит к тому, что ваше устройство значительно замедляется или очень часто дает сбой. Если вы начинаете замечать необычно низкую производительность устройства, просканируйте свою систему с помощью антивирусного программного обеспечения, чтобы узнать, не обнаружены ли какие-либо вредоносные программы для криптоджекинга.

Перегрев

Еще одним явным признаком криптоджекинга является перегрев. Поскольку криптоджекинг потребляет слишком много вычислительной мощности, он легко перегревает систему и разряжает батарею. Вы можете заметить, что вентиляторы в вашей системе работают быстрее, чем обычно, чтобы охладить устройство. Или батарея вашего мобильного телефона может плохо работать и быстро разряжаться из-за перегрева.

использование процессора

Другим заметным признаком является высокая загрузка ЦП. Компьютеры ведут учет всех запущенных приложений в системе. Если вы заметили всплеск загрузки ЦП при выполнении небольшой задачи или просмотре безобидного веб-сайта, это может быть связано с криптоджекингом.

Быстрый тест на криптоджекинг для вашего устройства!

Чтобы проверить загрузку ЦП:

- В Windows откройте «Диспетчер задач» > «Производительность» > «ЦП».

- На Mac перейдите в Приложения > Монитор активности.

Вы также должны проверить, есть ли приложение, которое увеличило интернет-трафик больше, чем обычно, что может указывать на майнинг в браузере. Чтобы проверить это:

- В Windows выберите «Настройки» > «Сеть и Интернет» > «Использование данных» > «Просмотр использования для каждого приложения».

- Для пользователей Apple перейдите в «Мониторинг активности» > «Сеть» > «Отправленные байты».

Обратите внимание, что преступники придумали изощренные методы уклонения, чтобы скрыть всплески загрузки ЦП или интернет-трафика.

Как обнаружить атаки криптоджекинга в облачной среде

Обнаружение криптоджекинга может быть затруднено, если компании плохо осведомлены об использовании своего облака. Тем не менее, бизнес может попытаться обойти это.

Аудит управления доступом к облаку

Большинство кибератак в облаке происходит из-за неправильно настроенного облака, поэтому проверьте свои средства управления доступом. Любой небезопасный или неправильно сконфигурированный вход в вашу облачную среду может быть дополнительно расследован на предмет наличия каких-либо вредоносных действий, таких как незаконный майнинг криптовалюты.

Анализ журналов облачной сети

Сетевые журналы отслеживают входящий и исходящий трафик вашего облака и показывают текущее состояние сети и то, кто и откуда подключается. Проанализируйте эти записи. Вы узнаете любое ненормальное поведение сети или внезапный всплеск трафика. Это может быть признаком того, что в вашей облачной среде работает незаконный крипто-майнер.

Отслеживайте расходы на облако

Завышенные счета за облачные вычисления являются признаком либо законного увеличения использования облачных ресурсов с вашей стороны, либо того, что кто-то крадет ваши облачные ресурсы для своей выгоды. Если с вашей стороны нет проблем с управлением облаком, расследуйте любой всплеск счетов за облако, чтобы выяснить, не связано ли это с криптоджекингом.

Чтобы было ясно, все эти методы сообщают вам, было ли ваше облако каким-либо образом скомпрометировано. Следует провести дальнейший анализ любой вредоносной активности, чтобы выяснить, вызвана ли компрометация незаконными майнерами криптовалюты или какой-либо другой кибератакой.

Советы по защите вашего устройства от атак криптоджекинга

Профилактика лучше, чем лечение, поэтому используйте эти практические советы, чтобы защитить свои системы от атак криптоджекинга.

- Используйте мощную антивирусную программу для обнаружения любой вредоносной активности или вредоносных программ.

- Используйте расширения для защиты от крипто-майнинга, такие как Miner Block и Anti-Miner, чтобы предотвратить крипто-майнинг в браузере.

- Установите блокировщики рекламы, чтобы блокировать нежелательные всплывающие окна и рекламные баннеры на веб-сайтах. Вредоносное ПО для майнинга криптовалют часто встраивается в рекламу.

- Обновите свою систему и установите все новейшее программное обеспечение для устранения уязвимостей.

- Вы также можете отключить JavaScript в своем браузере, чтобы избежать загрузки любого вредоносного скрипта. Однако это происходит за счет пользовательского опыта.

Действия по отключению JavaScript в браузере Chrome:

- Перейдите в «Настройки» > «Конфиденциальность и безопасность» > «Настройки сайта» > «JavaScript».

- Выберите параметр «Не разрешать сайтам использовать JavaScript» , чтобы отключить JavaScript.

Для предприятий предотвращение атак криптоджекинга выходит за рамки этих основных шагов. Примите следующие меры безопасности, чтобы защитить свои ИТ-активы от любого незаконного майнинга криптовалюты.

- Установите обновления микропрограммы и исправления: обновляйте системное программное обеспечение, как только его выпускает поставщик программного обеспечения.

- Имейте надежную политику управления идентификацией и доступом (IAM): эффективная IAM защищает от любого несанкционированного доступа к вашей системе, локальной или облачной. Разверните программное обеспечение IAM, чтобы разрешить доступ только авторизованным пользователям и управлять их уровнем допуска.

- Защитите свои конечные точки. Устройства конечных пользователей, такие как ноутбуки, рабочие станции, серверы и мобильные телефоны, служат точками доступа к вашей корпоративной сети. Защитите их с помощью надежного программного обеспечения для защиты конечных точек, чтобы предотвратить заражение устройств вредоносными программами. Вы даже можете использовать решения для защиты мобильных данных, которые защищают доступ к сети вашего предприятия через мобильные устройства.

- Контролируйте свою сеть: тщательно анализируйте все сетевые журналы в режиме реального времени и ищите любую вредоносную активность. Положитесь на такие инструменты, как WAF и программное обеспечение для управления информацией и событиями безопасности (SIEM), чтобы получить прямой доступ к вашей сети и конечной точке для обнаружения любого ненормального поведения или несанкционированного использования. Используйте инструменты RASP для обнаружения и предотвращения атак в режиме реального времени в среде выполнения вашего приложения.

- Разверните решения для облачной безопасности: вы можете использовать дополнительные решения для облачной безопасности, такие как программное обеспечение брокера безопасности доступа к облаку (CASB) для управления доступом к облаку и программное обеспечение для управления состоянием безопасности в облаке (CSPM), чтобы искать любые неправильные конфигурации облака.

- Обучайте своих сотрудников. Применяйте учебные программы по кибербезопасности для своих сотрудников и информируйте их об атаках с использованием социальной инженерии, таких как фишинг.

- Примите модель нулевого доверия: никому не доверяйте. Проверьте все. Подход с нулевым доверием к вашей безопасности означает, что вы явно проверяете любого или что-либо, кто пытается получить доступ к вашим ИТ-активам. Это имеет большое значение для защиты вашей системы от любых киберугроз.

Заблокировать незаконный блок

Атаки криптоджекинга становятся все более распространенными и их трудно обнаружить даже при колебаниях цен на криптовалюту. Хакеры становятся все более изощренными в своих методах заражения и уклонения, но ключом к успеху является профилактика. Внедрите изложенные здесь методы обеспечения безопасности и будьте на шаг впереди крипто-воров.

Хотите повысить уровень безопасности вашей системы? Изучите программное обеспечение для анализа угроз, чтобы держать вашу команду безопасности в курсе новых вредоносных программ, уязвимостей нулевого дня и эксплойтов.