7 советов по безопасности веб-сайтов, которые могут спасти ваш бизнес от утечки данных

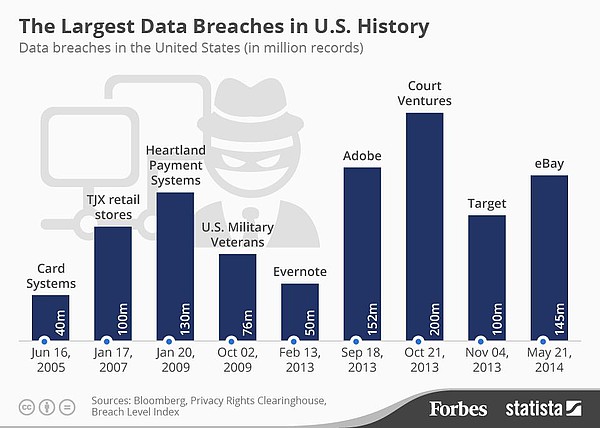

Опубликовано: 2018-10-16В другой день еще один хакер убегает с данными нескольких миллионов клиентов из Enormo Bank в результате последнего масштабного взлома корпоративной кибербезопасности. Малые и средние предприятия (СМБ) хихикают про себя и благодарят небо за то, что они недостаточно велики, чтобы хакеры могли обратить на них внимание. Если вы так думаете, мы хотели бы первыми сказать вам, что ваше восприятие неверно. Совершенно неправильно.

В действительности, по данным Комитета по малому бизнесу Конгресса США, 71% нарушений безопасности в Интернете нацелены на компании, в которых работает менее 100 сотрудников. Чего-чего? Вы читаете правильно, поэтому, если мышление «мы слишком малы, чтобы плохие парни могли заметить» пронизывает ваш средний и средний бизнес, возможно, сейчас самое подходящее время, чтобы отказаться от энергетического напитка, сесть прямо и обратить на них пристальное внимание. 7 советов по безопасности веб-сайтов, которые могут спасти ваш бизнес от утечки данных.

Вы будете рады, что сделали.

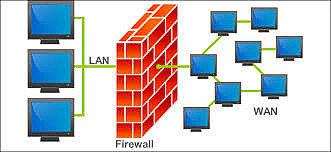

# 1 Брандмауэры - не просто хорошая идея

Если в вашей сети не установлены брандмауэры, вы можете прямо сейчас зайти в темную сеть и опубликовать все свои пароли, чтобы любой хакер мог их найти. Реальность такова, что вам следует рассматривать межсетевой экран как первую линию защиты при защите данных клиентов. Вкратце, брандмауэр - это система безопасности - аппаратная или программная - которая отслеживает поток данных между вашей внутренней сетью и Интернетом и блокирует подозрительную активность на основе заранее определенных правил безопасности.

Когда дело доходит до установки брандмауэров, нужно сосредоточиться на трех областях.

Внешний брандмауэр: этот тип брандмауэра обычно входит в состав маршрутизатора или сервера. Он находится за пределами сети вашей компании и, в первую очередь, предотвращает любые попытки хакеров проникнуть в вашу систему. Если вы не уверены, есть он у вас или нет, позвоните на свой веб-хостинг и задайте несколько вопросов.

Внутренний брандмауэр: этот тип брандмауэра представляет собой программное обеспечение, установленное в вашей сети. Хотя он выполняет ту же роль, что и внешний брандмауэр, а именно проверяет наличие вирусов, вредоносных программ и других киберпреступников, он также должен быть настроен для сегментации сети, чтобы вирусы, взломы и тому подобное можно было быстро изолировать и распространять. ограничено, прежде чем он заразит всю систему.

Третья область, на которую следует обратить внимание, - это сотрудники, работающие из дома, которые имеют доступ к корпоративной сети. Ваша общая безопасность настолько хороша, насколько хороши самые слабые звенья. В таких случаях было бы неплохо заплатить за брандмауэр.

Брандмауэры неразрывно связаны с настройкой хостинга вашего веб-сайта / сети. За несколько дополнительных долларов, которые это стоит в месяц, вы можете подумать о том, чтобы оставить позади дни общего хостинга и перейти на что-то более надежное, либо выделенный сервер, либо виртуальный частный сервер, который позволяет больше контролировать конкретные конфигурации безопасности.

# 2 Защитите эти умные устройства

Опрос Tech Pro, проведенный в 2016 году, показал, что 59% предприятий следуют политике использования собственного устройства (BYOD). Это множество потенциально незащищенных проходов в сеть компании, блуждающих по залам и офисам. Очевидно, скрещивать пальцы и надеяться, что никто из плохих парней не заметит этого серьезного сбоя системы безопасности, не является разумной политикой, так что вы собираетесь делать? На данном этапе информационного века попытка убрать личные устройства, такие как смартфоны, планшеты, фитнес-трекеры и смарт-часы на рабочем месте, скорее всего, приведет к полномасштабному уходу из вашей рабочей силы.

Вот что надо делать.

Создайте политику безопасности, которая применяется конкретно к личным устройствам. Сообщите сотрудникам, что BYOD - это нормально, но они должны - повторить заглавными буквами для выделения - ДОЛЖНЫ придерживаться правил, обеспечивающих безопасность сети. Необходимо предпринять два конкретных шага:

- Требовать, чтобы все личные устройства были настроены на автоматическую проверку и установку обновлений безопасности.

- Требовать, чтобы все личные устройства соответствовали политике паролей компании. У вас ведь есть политика паролей? Это очень важно. Мы немного поговорим о том, почему.

Если вы начинаете чувствовать себя Гринчем со всеми этими требованиями, спросите себя об этом. Я предпочту раздражать нескольких сотрудников строгими принципами кибербезопасности или позволить своему самому ценному бизнес-активу, данным о клиентах, уйти вальс? Мы так думали.

# 3 Одно руководство по безопасности, чтобы управлять ими всеми

Как уже упоминалось, современные малые и средние предприятия часто считают данные самым ценным бизнес-активом. Одинокий сотрудник, склонный к небрежности с паролями или бессистемный подход к визуальной проверке всех писем на предмет попыток фишинга, может буквально подорвать ваш бизнес. Умный с полуслова понимает. Клиенты могут быть весьма неумолимыми и нерешительными в отношении дальнейшего покровительства компании, которая, как считается, играет быстро и неаккуратно с их личной информацией. В случае, если вашей компании требуются профессиональные услуги, разработчик программного обеспечения безопасности может быть хорошим выбором.

Сейчас, более чем когда-либо, руководство и каждый сотрудник, от самого седого ветерана до назойливого новичка, должны серьезно относиться к обучению предотвращению нарушений безопасности в Интернете. У вас должно быть печатное руководство по политике, в котором излагаются протоколы, которым необходимо следовать, и последствия их несоблюдения до увольнения включительно. Как вы могли заметить, киберпреступники очень сообразительны. Они постоянно проверяют вашу защиту и создают новые способы проникновения в вашу сеть с помощью технологий, хитрости или их комбинации.

Руководители и владельцы предприятий малого и среднего бизнеса обязаны регулярно обновлять руководство в соответствии с передовой практикой того времени, а также уделять достаточно времени надлежащему обучению в процессе адаптации новых сотрудников. Если вы хотите, чтобы к этим усилиям отнеслись серьезно, а вы должны это сделать, ВЫ должны отнестись к этому серьезно. По крайней мере, любой сотрудник, который обращается к сети компании по любой причине, должен хорошо разбираться в том, как обеспечить ее безопасность. Большая часть этой безопасности лежит в теме безопасности паролей, которая достаточно важна, чтобы получить отдельную категорию.

# 4 Если вы ничего не делаете, имейте надежную политику паролей

Вот несколько статистических данных, которые во многом помогут понять, почему у малого и среднего бизнеса могут возникнуть проблемы с кибербезопасностью.

- Отчет Verizon за 2016 год показал, что 63% утечек данных были вызваны слабыми, утерянными или украденными паролями. Это проблема.

- В отчете Ponemon Institute утверждается, что 65% компаний, имеющих политику паролей, не применяют ее. Это еще более серьезная проблема.

С чего начать? Да, сотрудники будут жаловаться к небесам, если вы потребуете от них создать более сложные пароли, чем «1234», и регулярно их менять, но, рискуя прозвучать как зашитая пластинка, вас больше беспокоит незначительное раздражение сотрудников или захват ваша сеть враждебными силами? Если вы сказали первое, мы хотели бы вежливо предложить вам немедленно продать свой бизнес.

Безопасность паролей требует отдельного раздела в руководстве по безопасности, и следует придерживаться передовых методов. Это означает, что вам потребуется:

- Пароли меняются каждые 60-90 дней.

- Пароли должны быть длиной не менее 8 символов, но лучше, чем длиннее.

- Пароли включают буквы верхнего и нижнего регистра, цифры и специальные символы.

Если вернуться к этому предыдущему числу, если вы столкнетесь с проблемой создания надежной политики паролей, не входите в число 65%, которые ее не применяют. Это просто глупо.

Менеджеры паролей: мы очень не хотим оставлять этот раздел без упоминания менеджеров паролей. Доступные в виде установленного программного обеспечения, облачной службы или даже физического устройства, эти программы помогают создавать и извлекать сложные пароли. Он выполняет именно то, что указано в названии, а именно управление вашими паролями, и кажется, что большинству из нас может понадобиться помощь в этой области.

Подробнее об этой главной (и недорогой) мере безопасности в Интернете читайте в Consumer Reports.

# 5 Резервные копии? Сейчас больше, чем когда-либо

Вы решили следовать каждому из наших предложений до сих пор точно, точно и полностью, без отклонений. Теперь вы можете вздохнуть с огромным облегчением от того, что сеть вашей компании неприступна. Почему бы не откинуться назад и не подпереть ноги? Вот почему бы и нет. Несмотря на самые лучшие намерения вас и всего вашего персонала, есть, по крайней мере, вероятность того, что хакеру все же удастся проникнуть внутрь и устроить шум. Как мы уже говорили, эти парни и девчонки - умная группа, преданная преступным шалостям. Оказавшись внутри, они могут нанести различный ущерб, от записи нажатий клавиш с паролями до использования ваших ресурсов для запуска тотальной атаки ботов и очистки вашего сервера.

В этот момент вам захочется откатить систему к предыдущему моменту времени, прежде чем хакер вмешается в процесс. Вы регулярно выполняете резервное копирование всего в облако и даже храните еще одну копию в физически удаленном месте, верно, потому что случаются пожары и наводнения? Если вы этого не делаете сейчас, подумайте о резервном копировании документов текстового редактора, электронных таблиц, баз данных, финансовых отчетов, файлов HR и дебиторской / кредиторской задолженности.

Поскольку услуги облачного резервного копирования становятся все более доступными с каждым днем, нет оправдания тому, чтобы не реализовать комплексную стратегию резервного копирования, которая позволяет быстро вернуть вашу систему в рабочее состояние в случае проникновения в сеть. Если вам не нравится восстанавливать каждый используемый файл по памяти…

# 6 Защита от вредоносных программ не является обязательной

Хорошо, выбор установки защиты от вредоносных программ НЕ является обязательным. Вместо этого мы должны были сказать, что отрицательный выбор - плохая идея. Антивирус защищает от фишинговых атак, которые стали одной из излюбленных тактик хакеров по одной причине - они работают как шарм. В качестве доказательства еще раз обратимся к отчету Verizon за 2016 год. Согласно этому опросу, 30% сотрудников открывали фишинговые письма, что на 7% больше, чем в прошлом году!

Напомним, что фишинг - это метод, с помощью которого хакер отправляет электронное письмо с целью побудить сотрудника кликнуть в нем по ссылке. Попадание на приманку вызывает установку вредоносного ПО в сети, и хакер оказывается внутри. Это плохо. Первая линия защиты от фишинга - научить ваших сотрудников не нажимать ни на что в электронном письме, если только они не уверены, что это законно.

Учитывая, что 30% сотрудников, по сути, приглашают хакера в сеть, защита от вредоносных программ - ваш лучший выбор для перехвата и завершения установки мошеннического программного обеспечения до ее завершения. Обратите особое внимание на сотрудников, занимающих должности, которые хакеры любят использовать в фишинге: генеральных директоров, помощников администраторов, продавцов и сотрудников отдела кадров. Было доказано, что они являются особенно популярными целями, поскольку они часто имеют доступ к уязвимым местам лучших частей сети.

Но не делайте ошибки, полагая, что все остальные имеют иммунитет. Любой сотрудник, имеющий доступ к любой части сети, является потенциальной целью.

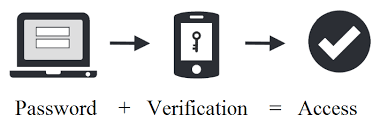

# 7 Многофакторная аутентификация - быстрое внедрение передовой практики

В последние годы многофакторная аутентификация (MFA) стала ярким пятном на радаре тех, кто заботится о безопасности своей сети. Да, это может быть немного хлопотно, но это почти безотказный способ защитить процесс входа в систему. Существует множество вариантов точного процесса, но вот как может выглядеть логин одной компании:

- Пользователь вводит пароль традиционным способом, вводя его в системную подсказку.

- Создается второй одноразовый пароль, который отправляется на мобильный телефон пользователя.

- Пользователь попадает на последнюю страницу входа в систему, где он / она вводит код со своего телефона.

- Доступ в сеть разрешен

Еще более простой способ реализовать MFA - просто использовать номер мобильного телефона сотрудника в качестве второго входа в систему. Здесь думают, что хакер вряд ли получит доступ как к первому логину, так и к номеру мобильного телефона. Этот дополнительный уровень защиты относительно просто активировать в большинстве систем и значительно повышает безопасность паролей.

Большая часть новаторской работы в этой области исходит от Google, который недавно завершил годичный период, когда ни у одного из 85 000 своих аккаунтов Gmail не было взломано. Они сделали это с помощью физического ключа безопасности под названием Titan, который подключается к USB-порту. Даже имея имя пользователя и пароль, хакер не сможет проникнуть дальше в учетную запись, не имея физического доступа к ключу.

Последние мысли

Основная идея заключается в том, что те, кто занимается SMB, должны помнить, что безопасность веб-сайтов и сети не требует большого переключателя и больше никогда не нужно беспокоиться о киберпреступниках. Это итеративный процесс, в котором линия цели продолжает двигаться вперед каждый раз, когда вы делаете шаг к ней. Нет процесса "установи и забудь". Плохие парни никогда не перестают тестировать и учиться, становясь более изощренными своими усилиями, так что вы тоже не можете. В настоящее время компании должны соблюдать правила конфиденциальности данных, поэтому наличие системы управления данными также гарантирует, что все используемые данные будут собираться и управляться правильным образом.

Если вы еще этого не сделали, либо вы, либо назначенный вами человек должны держать руку на пульсе индустрии кибербезопасности, чтобы принимать во внимание новые методы атак и предотвращения по мере их появления. В мире, где ваш противник никогда не перестает учиться, вы тоже не можете себе этого позволить. Если вы заботитесь о своем бизнесе, самоуспокоенность - не выход, когда дело доходит до того, чтобы ваша частная сеть и данные оставались такими, частными.