Ce este injecția SQL? Cum să preveniți atacurile SQLi

Publicat: 2023-09-15Aplicațiile web alimentează experiența noastră online zi de zi. Ne conectăm, interacționăm, cumpărăm și urmărim videoclipuri amuzante cu pisici – toate folosind aplicații web. Furnizează servicii de afaceri vitale și dețin date sensibile, dar cu cât folosim ceva mai mult, cu atât devine mai predispus la atacuri.

Un atac cibernetic de care trebuie să fiți atenți la aplicațiile care exploatează vulnerabilități în limbajul de interogare structurat (SQL) este injecția SQL comună și periculoasă.

Ce este injectarea SQL?

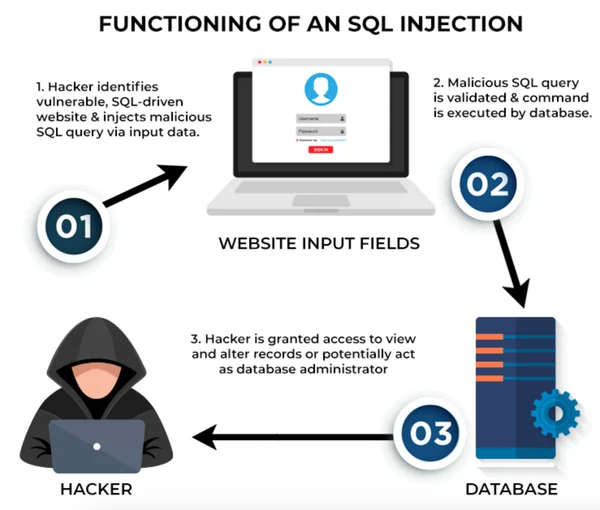

Injecția SQL (SQLi) este o tehnică dăunătoare de injectare a codului pe care o folosesc atacatorii cibernetici pentru a exploata vulnerabilitățile din aplicațiile web. Ei valorifică punctele slabe pentru a obține acces neautorizat prin adăugarea unui șir de cod rău intenționat la o interogare a bazei de date.

Atacurile prin injecție SQL duc la acces necorespunzător la date, manipulare, furt de identitate, pierderi financiare, deteriorare a reputației și consecințe legale. Dezvoltatorii și organizațiile trebuie să înțeleagă riscurile și să implementeze măsuri de securitate complete. Instrumente precum software-ul pentru aplicații web firewall (WAF) și software-ul de criminalistică digitală sunt concepute pentru a proteja împotriva atacurilor de injecție SQL. Companiile pot depinde, de asemenea, de suite complete de securitate pentru site-uri web pentru a-și proteja aplicațiile.

Citiți această foaie de injecție SQL pentru a afla cum sunt executate atacurile SQL cu exemple, variațiile acestora și cum să preveniți astfel de atacuri.

De ce sunt periculoase atacurile cu injecție SQL?

Injecția SQL a fost de ani de zile în topul celor 10 riscuri de securitate a aplicațiilor web a Open Worldwide Application Security Project (OWASP). Numai în 2022, OWASP a găsit peste 274.000 de apariții ale unei forme de injecție în aplicațiile pe care le-au testat; Injecția SQL și cross-site scripting (XSS) au fost cele mai comune.

Atacatorii pot folosi injecții SQL pentru a provoca:

- Erori în aplicațiile web prin modificarea sau ștergerea informațiilor dintr-o bază de date.

- Încălcări de date dacă hackerii obțin acces neautorizat la date sensibile stocate în baze de date, cum ar fi informații personale, înregistrări financiare sau parole.

- Sisteme compromise prin accesarea unor sisteme suplimentare, neautorizate, care utilizează aceleași baze de date partajate. Acest lucru permite atacatorilor să-și escaladeze atacurile către alte sisteme din aceeași rețea sau să efectueze refuzul de serviciu distribuit (DDoS).

Aceste acțiuni distructive dăunează irevocabil afacerilor. Infracțiunile compromit confidențialitatea și integritatea datelor, ducând la pierderea încrederii clienților și a reputației afacerii. De asemenea, adaugă o povară financiară companiei care se ocupă de consecințe.

Exemple reale de atacuri cu injecție SQL

Au trecut mai bine de două decenii de când injecția SQL a apărut pentru prima dată. Douăzeci de ani mai târziu, rămâne notoriu, așa cum demonstrează următoarele incidente proeminente de injecție SQL.

- Heartland Payments Systems: În 2008, Heartland Payments Systems a suferit una dintre cele mai mari breșe de date din istorie, expunând peste 130 de milioane de detalii ale cardurilor de credit și de debit printr-un atac SQLi. Heartland a plătit amenzi de milioane.

- Yahoo : În 2012, un atac de injecție SQL a compromis detaliile contului a aproape 5 milioane de utilizatori Yahoo, inclusiv adrese de e-mail și parole.

- Freepik: Hackerii au furat e-mailurile și parolele a 8,3 milioane de utilizatori Freepik și Flaticon în 2020, în timpul unui atac de injecție SQL împotriva site-ului Flaticon al companiei.

- WooCommerce: popularul plugin WordPress a remediat o vulnerabilitate de injectare SQL care a expus 5 milioane de site-uri la furtul de date.

- BillQuick: Infractorii cibernetici au exploatat o vulnerabilitate SQL oarbă în populara platformă de facturare pentru a răspândi ransomware.

- MOVEit: În mai 2023, banda de ransomware Cl0p a folosit o vulnerabilitate de injectare SQL în instrumentul software de transfer de fișiere gestionat MOVEit, afectând peste 1.000 de organizații și cel puțin 60 de milioane de persoane, ceea ce a devenit cea mai mare breșă de date din anul până acum.

Cum funcționează un atac cu injecție SQL?

Să ne uităm la elementele de bază ale bazelor de date și interogărilor SQL pe care le folosim în aplicațiile web moderne. Acest lucru ne va ajuta să înțelegem mai bine funcționarea interioară a injecției SQL.

Toate site-urile web folosesc baze de date relaționale, numite și baze de date SQL, pentru a stoca date despre utilizatorii și aplicațiile lor. Ar putea fi informații despre utilizator, date de conectare, informații de plată sau orice altceva despre companie. Luați un site de comerț electronic, de exemplu. Stochează datele despre produse, conturile de utilizator, datele comenzilor și informațiile de plată în baza sa de date.

Site-urile web preiau apoi datele din aceste baze de date și furnizează conținut sau servicii specifice utilizatorilor. Acest proces are loc datorită SQL, un limbaj de programare standardizat folosit pentru gestionarea bazelor de date. Ori de câte ori trebuie să obțineți ceva dintr-o aplicație, să spunem istoricul achizițiilor, de fapt, faceți o solicitare la baza de date folosind interogări SQL, o comandă care instruiește o bază de date să efectueze o anumită acțiune.

În încercarea de a face interacțiunile web fără întreruperi, multe site-uri web permit utilizatorilor să introducă date pentru a face interogări SQL. Acestea pot include lucruri precum termeni de căutare, nume de utilizator sau detalii de plată.

Luați în considerare exemplul site-ului de comerț electronic. O interogare SQL simplă pentru a afișa istoricul comenzilor din baza de date cu tabelul „comenzi” (o) și un tabel „produse” (p) va fi după cum urmează:

SELECTAȚI o.codul_comanda, o.data_comanda, p.nume_produs, p.preț

DIN comenzile o

ÎNSCRIEȚI-vă produse p ON o.product_id = p.product_id

UNDE o.user_id = 12345;

Acest cod SQL alege ID-ul comenzii și data din tabelul de comenzi, împreună cu numele produsului și prețul din tabelul de produse pentru ID-ul de utilizator 12345 din baza de date a site-ului web. De obicei, ID-ul se va baza pe introducerea utilizatorului. Problemele apar atunci când intrarea nu este verificată și controlată corespunzător. Atacatorii exploatează această vulnerabilitate pentru a efectua un atac de injecție SQL.

Iată cum se desfășoară de obicei.

- Identificarea câmpurilor de intrare vulnerabile: Atacatorii încep prin a găsi câmpuri de introducere în aplicația web unde pot injecta cod rău intenționat. Ei trimit valori diferite și văd cum răspunde aplicația. pentru a afla dacă. Dacă aplicația nu validează sau igienizează corect intrarea utilizatorului, aplicația procesează intrarea acesteia ca cod SQL. Această vulnerabilitate potențială este utilizată pentru injectarea de cod.

- Injectarea de cod prin introducerea utilizatorului: După ce înțeleg modul în care aplicația se ocupă de intrare, atacatorii construiesc o sarcină utilă, care este o bucată de cod SQL rău intenționat care profită de vulnerabilitate. Aceasta include adăugarea de caractere de control SQL, cum ar fi ghilimele simple ('), ghilimele duble (") sau egale (=) pentru a modifica structura interogării SQL. Utilizarea acestor caractere de control cu comenzi SQL comune, cum ar fi SELECT și FROM, permite atacatorilor să acceseze sau să recupereze date de pe serverul bazei de date.

Apoi trimit intrări special concepute împreună cu solicitări legitime, păcălind aplicația să trateze codul umbrit ca pe o parte legitimă a interogării. - Execuție: Baza de date, neștiind atacul, procesează interogarea și execută codul injectat ca și cum ar fi o solicitare legitimă.

- Exploatarea: În funcție de intenția atacatorului, codul SQL injectat poate prelua date sensibile, poate modifica sau șterge informații sau chiar poate acorda acces neautorizat. Acest lucru compromite securitatea aplicației, expunând potențial informații sensibile.

Exemplu de injectare SQL

Luați în considerare o aplicație web care utilizează un parametru URL pentru a prelua detalii despre produs pe baza unui ID de produs, cum ar fi acesta:

http://example.com/products?id=1

Un atacator ar putea încerca să injecteze cod SQL rău intenționat pentru a provoca o eroare și pentru a prelua informații precum aceasta: http://example.com/products?id=1' SAU 1=1; –

Dacă aplicația nu reușește să valideze și să igienizeze în mod adecvat intrarea utilizatorului, interogarea SQL poate fi manipulată după cum urmează:

SELECTAȚI * DIN produsele WHERE OR 1=1; - - ';

În acest caz, interogarea inițială a fost concepută pentru a prelua un produs cu ID 1, dar intrarea atacatorului modifică interogarea pentru a returna toate produsele din cauza adăugării lui 1=1 și a cratimei duble (- -). Anulează citatul unic de închidere original și duce la consecințe afișarea tuturor detaliilor produsului sau dezvăluirea mesajelor de eroare pe care atacatorii le pot exploata.

33%

dintre vulnerabilitățile critice ale aplicațiilor web în 2022 s-au datorat injecțiilor SQL.

Sursa: Statista

Prevalența pe scară largă a vulnerabilităților SQL și atragerea bazei de date a aplicațiilor web cu toate datele sale critice pentru afaceri fac ca injecția SQL să fie unul dintre cele mai persistente atacuri cibernetice.

Sursa: Spiceworks

Sursa: Spiceworks

Tipuri de atacuri cu injecție SQL

Există trei tipuri majore de atacuri cu injecție SQL bazate pe modul în care atacatorii preiau informații sau interacționează cu baza de date:

- SQLi clasic sau în bandă

- SQLi orb sau inferenţial

- SQLi din afara benzii

1. SQLi clasic sau în bandă

In-band este cel mai comun tip de atac de injectare SQL. Hackerul clasic folosește același canal de comunicare (în bandă) pentru a injecta cod SQL rău intenționat și pentru a prelua rezultatele. Cele două variante principale ale SQLi în bandă sunt:

SQLi în bandă bazat pe uniune

Acest atac folosește operatorul UNION SQL, folosit pentru a combina datele din rezultatul a două sau mai multe instrucțiuni SELECT. Procedând astfel, atacatorii pot prelua date din tabele la care nu au acces direct.

SQLi în bandă bazat pe erori

În această tehnică, un atacator declanșează în mod intenționat erori într-o interogare SQL pentru a exploata mesajele de eroare returnate de baza de date. Erorile pot dezvălui informații valoroase despre structura bazei de date, numele tabelelor, numele coloanelor și, uneori, datele în sine. SQLi bazat pe erori poate fi, de asemenea, executat ca SQLi out-of-band.

2. SQLi inferenţial (orb).

Într-un SQLi orb, atacatorul nu poate vedea direct rezultatele atacului lor. În schimb, ei deduc informații observând comportamentul aplicației sau mesajele de eroare care răspund la întrebările lor. Acest tip de atac necesită mult timp, deoarece hackerii trebuie să facă o serie de interogări SQL pentru a găsi potențiale vulnerabilități de exploatat. Două variante ale SQLi orb sunt:

SQLi orb bazat pe timp

Aici, atacatorii pun interogări care fac ca baza de date să-și întârzie răspunsul înainte de a reacționa. Ei deduc informații despre baza de date acordând atenție timpului de răspuns.

SQLi boolean blind

Pentru SQLi orb boolean, atacatorii profită de modul în care o aplicație răspunde la condițiile adevărate sau false în interogările SQL. Pe baza răspunsurilor aplicației web, acestea deduc informații despre baza de date, chiar dacă nu sunt returnate date din baza de date.

3. SQLi în afara benzii

Un atac SQLi în afara benzii determină aplicația să trimită date către un punct final de la distanță controlat de hackeri. Un astfel de atac necesită ca serverele SQL să aibă anumite caracteristici, cum ar fi posibilitatea de a iniția solicitări externe de rețea, cum ar fi solicitări HTTP (Hypertext Transfer Protocol).

Cum să preveniți atacurile prin injecție SQL: o foaie de cheat

Prevenirea injectării SQL necesită o abordare pe mai multe straturi care implică practica de codare sigură și monitorizare continuă. Iată o foaie de cheat cu pași esențiali pentru a vă ajuta să vă protejați de atacurile de injecție SQL.

Utilizați declarații pregătite

Apărarea principală împotriva atacurilor de injecție SQL este instrucțiunile pregătite cu interogări parametrizate. Declarațiile pregătite asigură că intrările utilizatorului sunt tratate ca date și nu ca cod executabil.

Dezvoltatorii compilează codurile SQL pentru interogări în avans ca șabloane cu substituenți pentru valorile introduse de la utilizator. La momentul executării interogării, instrucțiunile pregătite leagă valorile reale în loc de substituenți. Acest lucru oprește execuția de cod rău intenționat.

Instrucțiunile pregătite sunt favorizate față de instrucțiunile SQL dinamice. Ei scriu interogări SQL în timpul execuției, ceea ce le slăbește împotriva atacurilor de injecție.

Declarații pregătite în limbaje de programare populare:

Iată recomandări specifice limbii pentru utilizarea instrucțiunilor pregătite (interogări parametrizate) în programarea populară a bazelor de date:

- Java Enterprise Edition (EE): Utilizați clasa PreparedStatement din pachetul java.sql. Legați parametrii folosind metode precum setString , setInt etc.

- Python (SQLite3) : Folosiți substituenți ( ? ) în interogări. Legați parametrii folosind un tuplu sau o listă .

- PHP: Utilizați extensia PHP Data Objects (PDO) . Utilizați declarații pregătite cu substituenți (:). Legați parametrii cu bindValue sau bindParam .

- .NET : Utilizați obiectul MySqlCommand . Legați parametrii folosind Parameters.AddWithValue .

O altă metodă de prevenire a injectării SQL este utilizarea procedurilor stocate sau a unui grup de coduri SQL pre-compilate care pot fi folosite din nou și din nou.

Practicați validarea intrărilor

Validarea intrărilor implică verificarea intrărilor utilizatorului pentru a se asigura că îndeplinește anumite criterii înainte de procesare. O listă de permise, cunoscută și ca o listă albă, este un aspect cheie al validării intrărilor. Aici, doar valorile sau modelele predefinite, sigure sunt acceptate ca parte a interogărilor SQL. Orice intrare care nu corespunde criteriilor stabilite este respinsă. Acest lucru previne în mod activ intrarea în sistem a intrărilor maligne sau neașteptate.

Utilizați biblioteci de cartografiere relațională obiect

Bibliotecile de cartografiere obiect-relațională (ORM) sunt instrumente valoroase pentru dezvoltatorii care lucrează cu baze de date relaționale. Acestea permit dezvoltatorilor să interacționeze cu bazele de date folosind limbajul de programare ales de ei, reducând astfel nevoia de a scrie interogări SQL brute. Bibliotecile ORM oferă protecție încorporată împotriva atacurilor de injectare SQL.

Instruiți dezvoltatorii și echipele IT cu privire la practicile de codare sigure. Asigurați-vă că efectuați periodic audituri de securitate și teste de penetrare pentru a găsi vulnerabilități.

Sfat: Ajutați-vă programatorii și dezvoltatorii să învețe codificarea securizată mai rapid cu instrumentele de instruire a codului securizat.

Aplicați principiul celui mai mic privilegiu

Principiul celui mai mic privilegiu oferă utilizatorilor bazei de date doar permisiunea minimă necesară pentru a-și face treaba. Respectarea acestui principiu reduce impactul potențialelor atacuri cu injecție SQL sau al oricărui atac cibernetic, de altfel. De asemenea, aplicați un control strict al accesului la baza de date.

Implementați un firewall pentru aplicații web (WAF)

Un WAF monitorizează traficul de rețea de intrare al aplicațiilor și blochează traficul potențial rău intenționat pe baza unei liste de semnături de atac binecunoscute.

Top 5 instrumente de firewall pentru aplicații web (WAF):

- Azure Web Application Firewall

- AWS WAF

- Imperva Web Application Firewall (WAF)

- Spectrul Cloudflare

- Symantec Web Application Firewall și Reverse Proxy

* Mai sus sunt cele cinci soluții WAF de top din Raportul Grid de vară 2023 al G2.

Un WAF folosește reguli predefinite pentru a detecta modele suspecte și anomalii în traficul de intrare, cum ar fi cuvintele cheie SQL și încărcăturile utile rău intenționate. Dezinfectează și validează intrările utilizatorilor și blochează sau filtrează cererile dăunătoare. Acest lucru ajută la oprirea interogărilor SQL periculoase pe măsură ce acestea intră în sistem.

WAF-urile moderne se adaptează la noile metode de atac folosind învățarea automată.

Alte instrumente de securitate pentru a preveni atacurile prin injectare SQL

Pe lângă WAF, alte câteva platforme de securitate împiedică atacurile cu injecție SQL.

- Scanerele de vulnerabilitate caută vulnerabilități cunoscute și necunoscute în aplicațiile web.

- Instrumentele de testare a securității aplicațiilor statice (SAST) și software-ul de analiză de cod static găsesc vulnerabilități de securitate fără a executa efectiv codul.

- Software-ul de testare dinamică a securității aplicațiilor simulează atacurile asupra aplicațiilor care rulează și identifică punctele slabe.

- Sistemele de detectare și prevenire a intruziunilor și software-ul de criminalistică digitală investighează anomaliile și atacurile asupra aplicațiilor în timp real.

Păzește-ți fortărețele de date

Atacurile cu injecție SQL reprezintă o amenințare gravă la adresa securității aplicațiilor web. Companiile riscă să piardă date valoroase, confidențialitatea utilizatorilor și buna lor reputație dacă atacurile reușesc.

Deși nicio soluție unică nu garantează siguranță absolută împotriva injectării SQL, combinarea măsurilor preventive despre care am vorbit aici reduce semnificativ șansa de atacuri. Dezvoltatorii web și administratorii de baze de date ar trebui să folosească apărări stricte și să-și întărească aplicațiile web împotriva potențialei exploatări.

Doriți o soluție completă pentru a vă securiza site-ul? Explorați software-ul de securitate web și cum ajută acesta împotriva atacurilor cibernetice care duc la încălcări ale datelor.