Ce este otrăvirea DNS? Cum să rămâi ferit de ea?

Publicat: 2023-05-05Având în vedere ritmul rapid al dezvoltării tehnologice, atacatorii găsesc constant noi modalități de a manipula și deturna internetul. Otrăvirea sistemului de nume de domeniu (DNS) este un astfel de atac și unul deghizat.

În timp ce soluțiile de securitate DNS ajută la furnizarea de putere de calcul clienților și le facilitează traficul pe web, este esențial să înțelegem amenințările și riscurile care îi pot afecta.

Ce este otrăvirea DNS?

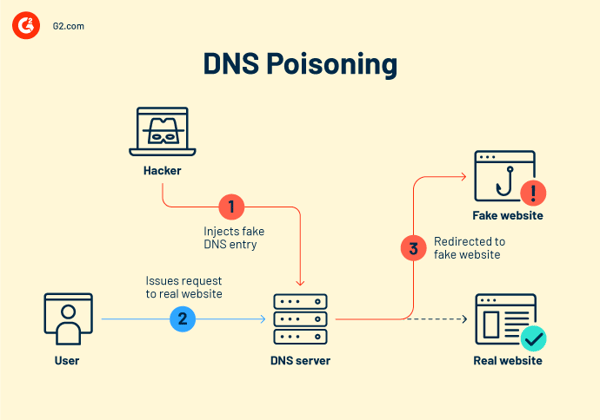

Otrăvirea DNS sau otrăvirea cache-ului DNS este o tactică cibernetică înșelătoare în care hackerii redirecționează traficul online către site-uri web de phishing și servere web false.

Este un atac de falsificare în care hackerii își asumă identitatea altui dispozitiv, client sau utilizator. Această mascarada face ulterior mai simplă interceptarea informațiilor protejate sau perturbarea fluxului obișnuit de trafic web.

Într-un atac de otrăvire a cache-ului DNS, hackerii modifică înregistrările DNS într-un DNS „falsificat”, astfel încât, atunci când un utilizator legitim vizitează un site web, ele ajung în altă parte decât destinația dorită. Oamenii trebuie deseori să fie conștienți de acest lucru, deoarece site-urile de imitație sunt adesea concepute să pară exact ca cele reale.

Este ca și cum ai spune cuiva că locuiești într-o anumită locație și apoi ai modifica toate numele străzilor și numerele casei, astfel încât să ajungă la adresa greșită sau într-un întreg cartier.

Hackerii folosesc adesea una sau mai multe dintre metodele rău intenționate discutate mai jos.

- Deturnarea directă a unui server DNS și redirecționarea utilizatorilor către site-uri frauduloase

- Atacul de la mașină din mijloc, cum ar fi furtul acreditărilor de conectare securizate pentru site-urile web ale băncilor)

- Otrăvirea cache-ului DNS prin e-mailuri de tip phishing de tip spam

- Instalarea unui virus pe computerele sau routerele vizitatorilor pentru a provoca daune direct

- Plasarea unui vierme pentru a răspândi deteriorarea altor dispozitive.

Cum funcționează otrăvirea DNS

Pentru a înțelege pe deplin cum funcționează otrăvirea DNS, este esențial să înțelegem unele concepte și contextul modului în care internetul oferă vizitatori în diferite domenii.

Otrăvirea DNS vs. falsificarea DNS

Deși termenii DNS intoxicație și DNS spoofing sunt utilizați ocazional în mod interschimbabil, există o distincție între cei doi.

Otrăvirea DNS este o tehnică folosită de atacatori pentru a compromite datele DNS și a le înlocui cu o redirecționare rău intenționată. Efectul final al otrăvirii DNS este falsificarea DNS, în care un cache otrăvit conduce utilizatorii către site-ul web rău intenționat.

În rezumat, otrăvirea DNS este calea către falsificarea DNS : hackerii otrăvesc un cache DNS pentru a falsifica un DNS.

Ce sunt rezolutorii DNS?

Fiecare dispozitiv și server are o adresă distinctă de protocol de internet (IP), un șir de cifre care servește ca identificatori de comunicații. Utilizatorii pot obține adresa IP conectată la un nume de domeniu prin soluții DNS. Cu alte cuvinte, convertesc URL-uri ale site-urilor web care pot fi citite de om (cum ar fi https://www.g2.com/) în adrese IP pe care computerele le pot înțelege. Un rezolutor DNS primește o solicitare de la un sistem de operare ori de câte ori un utilizator încearcă să acceseze un site web. După ce rezolutorul DNS returnează adresa IP, browserul web o folosește pentru a începe încărcarea paginii solicitate.

Cum funcționează memoria cache DNS?

Un rezolutor DNS ține evidența răspunsurilor la solicitările de adrese IP pentru o anumită perioadă. Prin eliminarea necesității de a interacționa cu mai multe servere implicate în procedura standard de rezoluție DNS, rezolutorul poate răspunde la interogările ulterioare mai rapid. Atâta timp cât timpul de viață declarat (TTL) asociat cu acea adresă IP o permite, rezolutorii DNS păstrează răspunsurile în memoria cache.

Cum otrăvesc hackerii cache-urile DNS?

Hackerii obțin în mod special acces la un server DNS pentru a-și schimba directorul pentru a direcționa numele de domeniu pe care utilizatorii îl introduc către o adresă IP diferită, inexactă. Un hacker ar putea face acest lucru prin:

- Imitând un server. Serverul dvs. DNS solicită o traducere, iar hackerul răspunde rapid cu răspunsul incorect cu mult înainte ca serverul real să o poată face.

- Legați serverul. Cercetătorii au observat în 2008 că hackerii ar putea trimite mii de solicitări către un server de cache. Hackerii trimit apoi sute de răspunsuri înșelătoare, câștigând controlul asupra domeniului rădăcină și a întregului site în timp.

- Exploatarea porturilor deschise. Cercetătorii au descoperit în 2020 că hackerii ar putea trimite sute de solicitări DNS către porturile de rezolvare. Prin această abordare, ei învață în cele din urmă care port este deschis. Atacurile viitoare vor viza doar acest port.

Cea mai semnificativă vulnerabilitate care permite acest tip de atac este că întregul sistem de rutare a traficului web a fost proiectat mai degrabă pentru scalabilitate decât pentru securitate. Prezenta abordare se bazează pe protocolul de datagramă utilizator (UDP), care nu are nevoie de expeditori sau destinatari pentru a-și autentifica cine sunt. Această vulnerabilitate permite hackerilor să uzurpare identitatea utilizatorilor (nu necesită autentificare suplimentară) și să intre în sistem pentru a redirecționa serverele DNS.

Pericole de otrăvire cu DNS

Otrăvirea DNS pune în pericol atât persoanele, cât și corporațiile. Unul dintre cele mai probabile pericole ale acestui atac cibernetic este că, odată ce un dispozitiv a fost compromis, poate fi dificil să remediați problema, deoarece dispozitivul revine implicit la site-ul ilicit.

În plus, atacurile de falsificare DNS pot fi extrem de dificil de identificat de către consumatori, mai ales atunci când hackerii fac ca site-urile web false să pară la fel de realiste ca și cele reale. În aceste circumstanțe, este puțin probabil ca vizitatorii să-și dea seama că site-ul web este un fals și vor introduce informații importante ca de obicei, fără să știe că își expun ei înșiși și afacerile la riscuri considerabile.

Unele dintre cele mai severe riscuri ale acestui atac sunt discutate mai jos.

Programe malware și viruși

După ce consumatorii sunt direcționați către site-uri web false, hackerii pot obține acces la dispozitivele lor și pot instala o mulțime de viruși și programe malware. Acest lucru poate varia de la un virus conceput pentru a infecta dispozitivul lor până la malware care oferă hackerilor acces continuu la dispozitiv și la informațiile acestuia.

Furtul de date

Otrăvirea DNS le permite hackerilor să obțină rapid informații, cum ar fi date de conectare pentru site-uri securizate sau informații de identificare personală, cum ar fi numerele de securitate socială.

Blocante de securitate

Prin redirecționarea traficului de la furnizorii de securitate pentru a împiedica dispozitivele să primească actualizări și corecții critice de securitate, actorii rău intenționați folosesc falsificarea DNS pentru a produce daune grave pe termen lung. În timp, această metodă poate face dispozitivele mai susceptibile la mai multe alte atacuri, inclusiv malware și troieni.

Cenzură

Guvernele au folosit otrăvirea DNS pentru a interfera cu traficul web din țările lor pentru a restricționa sau cenzura datele. Intervenind în acest fel, aceste guverne au putut împiedica cetățenii să viziteze site-uri web care conțin informații pe care nu doresc să le vadă.

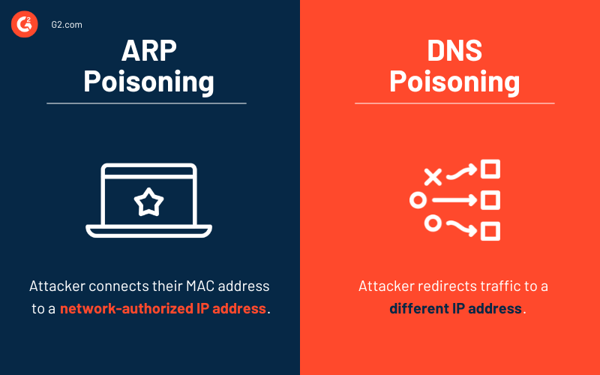

Otrăvirea ARP vs. otravirea DNS

Otrăvirea protocolului de rezoluție a adreselor (ARP) și otrăvirea DNS sunt exemple de atacuri de tip mașină în mijloc. Distincția principală dintre aceste două este formatele lor de adresare și gradul în care apar.

Deși otrăvirea DNS falsifică adresele IP ale site-urilor autentice și are potențialul de a se răspândi pe diverse rețele și servere, otrăvirea ARP imită adresele fizice (adresele MAC) în interiorul aceluiași segment de rețea.

Otrăvând memoria cache ARP, un atacator poate păcăli rețeaua să creadă că adresa MAC este legată de o adresă IP. Acest lucru face ca datele trimise la acea adresă IP să fie direcționate greșit către atacator. La rândul său, atacatorul poate asculta toate comunicările din rețea dintre țintele sale.

Exemple de otrăvire cu DNS

Pericolele atacurilor de otrăvire prin DNS au fost scoase la iveală de mai multe incidente importante la nivel mondial în ultimii ani.

- Deturnarea rețelei AWS DNS: multe domenii găzduite pe Amazon au fost redirecționate în 2018 datorită unui atac de otrăvire a cache-ului DNS de către un grup de criminali. Unul dintre aceste atacuri, care a fost deosebit de remarcabil, a vizat site-ul Bitcoin MyEtherWallet. Infractorii au deturnat în mod special traficul de la utilizatorii care încercau să se conecteze la conturile lor MyEtherWallet către un site fals pentru a fura informațiile de conectare. Apoi organizația a folosit acele informații pentru a accesa conturile reale ale acelor oameni și pentru a le fura banii. Cybergang-ul a reușit să fure Ethereum în valoare de aproximativ 17 milioane de dolari.

- Atacul de hack al echipei Lizard: un grup de hackeri numit Lizard Squad a atacat Malaysia Airlines în 2015, redirecționând vizitatorii site-ului către un site web fals care i-a invitat să se conecteze doar pentru a le furniza o eroare 404 și o imagine de șopârlă.

- Scurgerea cenzurii guvernamentale din China: Datorită faptului că au fost sub controlul serverelor chineze în 2010, utilizatorii de internet din Chile și Statele Unite au descoperit că traficul lor a fost redirecționat către site-uri web precum Facebook, Twitter și YouTube. China a folosit în mod deliberat otrăvirea DNS pentru a-și controla serverele ca cenzură. În acest caz, vizitatorii din afara Chinei au fost trimiși la servere chineze. Aceștia au suferit consecințele acelei cenzuri prin interzicerea accesului la site-urile web la care China avea acces restricționat pentru rezidenții săi.

Cum să vă protejați de otrăvirea DNS

Atacurile de otrăvire DNS sunt extrem de periculoase, deoarece sunt dificil de detectat și remediat odată stabilite. Cu toate acestea, puteți lua mai multe acțiuni pentru a vă proteja mai bine afacerea împotriva daunelor provocate de otrăvirea DNS și atacurile de phishing.

Adăugarea extensiilor de securitate DNS (DNSSEC)

Apărați-vă împotriva atacurilor de otrăvire prin DNS prin introducerea DNSSEC. Pur și simplu spus, DNSSEC implementează un pas suplimentar de verificare a datelor DNS.

DNNSEC utilizează criptografia cu cheie publică pentru această verificare. În special, utilizează autentificarea bazată pe certificat pentru a confirma domeniul rădăcină și legitimitatea oricărui răspuns DNS la o solicitare. Mai mult, evaluează dacă conținutul răspunsului poate fi de încredere și dacă a fost modificat pe drum.

În timp ce DNSSEC protejează împotriva falsificărilor DNS, are și câteva dezavantaje în ceea ce privește confidențialitatea datelor, implementarea sa complexă și alte vulnerabilități, cum ar fi enumerarea zonelor. Este esențial să fii conștient de limitările DNSSEC înainte de implementarea sa.

Asigurați criptarea datelor

Un alt pas crucial pe care îl puteți face este criptarea datelor în interogările și răspunsurile DNS. Acest lucru adaugă securitate prin interzicerea hackerilor care ar putea intercepta acele date să facă ceva cu ele. Chiar dacă un hacker reușește să colecteze datele, dacă sunt criptate, nu le va putea citi pentru a obține informațiile de care au nevoie pentru a le reproduce pentru a le utiliza în viitoare interogări DNS.

Introduceți protocoale de detectare

Deși tehnicile preventive sunt cruciale, ar trebui să aveți și un plan solid dacă are loc un atac de otrăvire DNS. Acesta este momentul în care sunt necesare protocoale eficiente de detectare. Cele mai eficiente proceduri de detectare includ monitorizarea regulată a indicațiilor de avertizare specifice.

Indicatorii de avertizare importanți includ:

- O creștere a activității DNS dintr-o singură sursă despre un singur domeniu poate sugera un atac rău intenționat.

- O creștere a activității DNS dintr-o singură sursă despre numeroase nume de domenii poate indica eforturi pentru a identifica un punct de intrare pentru otrăvirea DNS.

Executați actualizări de sistem în mod regulat

La fel ca majoritatea sistemelor, DNS-ul dvs. este eligibil pentru modificări de sistem de rutină. Deoarece aceste actualizări conțin frecvent noi protocoale de securitate și patch-uri pentru orice vulnerabilități descoperite, trebuie să executați aceste actualizări în mod constant pentru a vă asigura că utilizați cea mai recentă versiune a DNS-ului dvs.

Conduceți formarea utilizatorilor finali

O strategie crucială de detectare este instruirea utilizatorilor finali pentru a informa utilizatorii despre potențialele amenințări. Chiar și utilizatorii bine pregătiți pot considera că este dificil să recunoască încercările de otrăvire a DNS, deși o pregătire bună poate opri, fără îndoială, răspândirea unor atacuri.

Utilizatorii ar trebui să fie instruiți să verifice dacă site-ul web utilizează un certificat SSL (Secure Sockets Layer)/securitate nivel de transport (TLS) legitim pentru a evita clicurile pe linkuri din surse necunoscute. Acest lucru va șterge în mod obișnuit memoria cache a serverului lor de nume pentru a se proteja împotriva otrăvirii cache-ului DNS și va folosi software de securitate pentru a-și scana dispozitivele pentru malware.

Soluții software de securitate DNS

Chiar dacă cele mai bune practici generale oferă o anumită securitate pentru sistemele de nume de domenii, câțiva furnizori de DNS gestionați pot detecta și bloca traficul riscant. Odată cu filtrarea informațiilor DNS, a conținutului media și a site-urilor web rău intenționate, organizațiile folosesc acești furnizori de servicii pentru a proteja punctele finale utilizate de angajații și serverele lor.

Top 5 software de securitate DNS:

- DNSFilter

- Umbrela Cisco

- Protecție DNS Webroot

- BloxOne DDI

- DNSSense DNSEye

* Mai sus sunt cele cinci soluții software de securitate DNS de top din raportul G2 de primăvară 2023.

Alege-ti otrava

Un server de nume de domeniu este esențial pentru funcționarea internetului modern. Totuși, a fost, de asemenea, o țintă frecventă a hackerilor care doresc să exploateze defecte de securitate, să obțină acces neautorizat la rețele sau să fure informații sensibile. Ce înseamnă mai exact acest lucru pentru corporații? Ei pot risca pierderi de bani și cheltuieli de timp, prejudicii reputației mărcii și implicații legale.

Pe lângă faptul că sunt conștienți de riscurile unui sistem de nume de domeniu, este, de asemenea, esențial ca companiile să aleagă și să găsească soluții care să garanteze securitatea DNS.

Aflați mai multe despre securitatea DNS pentru o strategie robustă de securitate cibernetică!