O que é o Fortify SCA e como instalá-lo?

Publicados: 2023-01-13O Fortify Static Code Analyzer (SCA) analisa o código-fonte e identifica a causa raiz das vulnerabilidades de segurança.

Uma verificação do Fortify prioriza os problemas mais sérios e orienta como os desenvolvedores devem corrigi-los.

Fortify Static Code Analyzer

O Fortify Static Code Analyzer tem vários analisadores de vulnerabilidade, como Buffer, Conteúdo, Fluxo de Controle, Fluxo de Dados, Semântico, Configuração e Estrutural. Cada um desses analisadores aceita um tipo diferente de regra adaptada para oferecer as informações necessárias para o tipo de análise realizada.

O Fortify Static Code Analyzer tem os seguintes componentes;

- Fortify Scan Wizard. É uma ferramenta que oferece opções para executar scripts antes ou depois da análise.

- Bancada de auditoria. É um aplicativo baseado em GUI que organiza e gerencia os resultados analisados.

- Editor de regras personalizadas. É uma ferramenta que permite aos desenvolvedores criar e editar regras personalizadas para análise.

- Plugin para IntelliJ e Android Studio. Este plug-in fornece resultados de análise no IDE.

- Plugin para Eclipse. Essa ferramenta é integrada ao Eclipse e exibe os resultados dentro do IDE.

- Plug-in de bambu. É um plugin que coleta os resultados do Bamboo Job que executa uma análise.

- Plug-in do Jenkins. Este plug-in coleta resultados de análise do trabalho do Jenkins.

Recursos do Fortify SCA

#1. Suporta vários idiomas

Alguns dos idiomas suportados no Fortify SCA são; ABAP/BSP, ActionScript, ASP (com VBScript), COBOL, ColdFusion, Apex, ASP.NET, C# (.NET), C/C++, Classic, VB.NET, VBScript, CFML, Go, HTML, Java (incluindo Android ), JavaScript/AJAX, JSP, Kotlin, Visual Basic, MXML (Flex), Objective C/C++, PHP, PL/SQL, Python, Ruby, Swift, T-SQL e XML.

#2. Opções flexíveis de implantação

- O Fortify On-Prem permite que uma organização tenha controle total sobre todos os aspectos do Fortify SCA.

- O Fortify On Demand permite que os desenvolvedores trabalhem em um ambiente Software As Service.

- O Fortify Hosted permite que os desenvolvedores aproveitem os dois mundos (On Demand e On-Prem) por meio de um ambiente virtual isolado com controle total de dados.

#3. Integra-se facilmente com ferramentas de CI/CD

- Os desenvolvedores podem integrar facilmente o Fortify SCA com os principais IDEs, como Visual Studio e Eclipse.

- Os desenvolvedores têm controle sobre várias ações, pois a ferramenta se integra a ferramentas de código aberto, como Sonatype, WhiteSource, Snyk e BlackDuck.

- Você também pode integrar o Fortify SCA com repositórios de código remoto, como Bitbucket e GitHub. A ferramenta pode, portanto, verificar o código enviado para essas plataformas em busca de vulnerabilidades e enviar relatórios.

#4. Alertas em tempo real

Você não precisa esperar até terminar a codificação para fazer seus testes, pois o Fortify SCA fornece atualizações em tempo real enquanto você codifica. A ferramenta possui analisadores estruturais e de configuração criados para velocidade e eficiência e ajuda você a produzir aplicativos seguros.

#5. Assistente de auditoria com tecnologia de aprendizado de máquina

A auditoria de um sistema é rápida usando o Audit Assistant, que usa algoritmos de aprendizado de máquina. O assistente identifica todas as vulnerabilidades e as prioriza com base no nível de confiança. As organizações podem, assim, economizar em custos de auditoria, pois a ferramenta gera relatórios.

#6. Flexibilidade

Os usuários podem selecionar o tipo de verificação que desejam realizar com base em suas necessidades. Por exemplo, se você deseja verificações precisas e detalhadas, pode selecionar a opção de verificação abrangente. Os desenvolvedores também podem selecionar a opção de varredura rápida se quiserem que apenas as principais ameaças sejam detectadas.

O que o Fortify SCA faz?

O Fortify SCA tem várias funções em um ecossistema de desenvolvimento típico. A seguir estão algumas das funções;

O teste estático ajuda a criar um código melhor

O Static Application Security Testing (SAST) ajuda a identificar vulnerabilidades de segurança nos estágios iniciais de desenvolvimento. Felizmente, a correção da maioria dessas vulnerabilidades de segurança é barata.

Essa abordagem reduz os riscos de segurança em aplicativos, pois o teste fornece feedback imediato sobre os problemas introduzidos no código durante o desenvolvimento.

Os desenvolvedores também aprendem sobre segurança por meio do teste de segurança de aplicativos estáticos e, assim, podem começar a produzir software seguro.

O Fortify SCA usa uma ampla base de conhecimento de regras de codificação seguras e vários algoritmos para analisar o código-fonte de um aplicativo de software em busca de vulnerabilidades de segurança. A abordagem analisa qualquer caminho viável que os dados e a execução possam seguir para identificar vulnerabilidades e oferecer soluções.

Encontra problemas de segurança antecipadamente

O Fortify SCA imita um compilador. Após uma verificação do Fortify, essa ferramenta lê os arquivos de código-fonte e os converte em uma estrutura intermediária aprimorada para análise de segurança.

Todas as vulnerabilidades de segurança são fáceis de localizar no formato intermediário. A ferramenta vem com um mecanismo de análise composto por vários analisadores especializados que usarão regras de codificação segura para analisar se o código viola alguma regra de prática de codificação segura.

O Fortify SCA também vem com um construtor de regras se você quiser expandir os recursos de análise estática e incluir regras personalizadas. Os resultados em tal configuração podem ser visualizados em diferentes formatos com base na tarefa e no público.

Fortify Software Security Center (SSC) ajuda a gerenciar resultados

O Fortify Software Security Center (SSC) é um repositório de gerenciamento centralizado que oferece visibilidade a todo o programa de segurança de aplicativos de uma organização. Por meio do SSC, os usuários podem auditar, revisar, priorizar e gerenciar esforços de correção quando ameaças à segurança são identificadas.

O Fortify SSC oferece um escopo e uma imagem precisos da postura de segurança do aplicativo em uma organização. O SSC reside em um servidor central, mas recebe resultados de diferentes atividades de teste de segurança de aplicativos, desde análises dinâmicas em tempo real até análises estáticas.

Que tipo de análise de código o Fortify SCA pode fazer?

Uma varredura de fortificação empresta da arquitetura dos reinos perniciosos ao fazer análise de código. Esses são os tipos de análise que o Fortify SCA faz;

- Validação e representação de entrada - os problemas associados à validação e representação de entrada vêm de codificações alternativas, representações numéricas e metacaracteres. Exemplos de tais problemas são “Buffer Overflows”, ataques de “Cross-Site Scripting” e “SQL Injection”, que surgem quando os usuários confiam nas entradas.

- Abuso de API. O chamador não honrar o fim do contrato é o tipo mais comum de abuso de API.

- Recursos de segurança. Este teste diferencia entre segurança de software e software de segurança. A análise se concentrará em problemas de autenticação, gerenciamento de privilégios, controle de acesso, confidencialidade e criptografia.

- Tempo e Estado. Os computadores podem alternar entre diferentes tarefas muito rapidamente. A análise de tempo e estado procura defeitos decorrentes de interações inesperadas entre threads, informações, processos e tempo.

- Erros. O Fortify SCA verificará se os erros fornecem muitas informações a invasores em potencial.

- Qualidade do Código. A baixa qualidade do código geralmente leva a um comportamento imprevisível. No entanto, os invasores podem ter a chance de manipular um aplicativo em seu benefício se encontrarem um código mal escrito.

- Encapsulamento. Este é o processo de traçar limites fortes. Tal análise pode significar a diferenciação entre dados validados e não validados.

Baixe e instale o Fortify SCA

Antes de iniciar o processo de instalação, você deve;

- Verifique os requisitos do sistema na documentação oficial

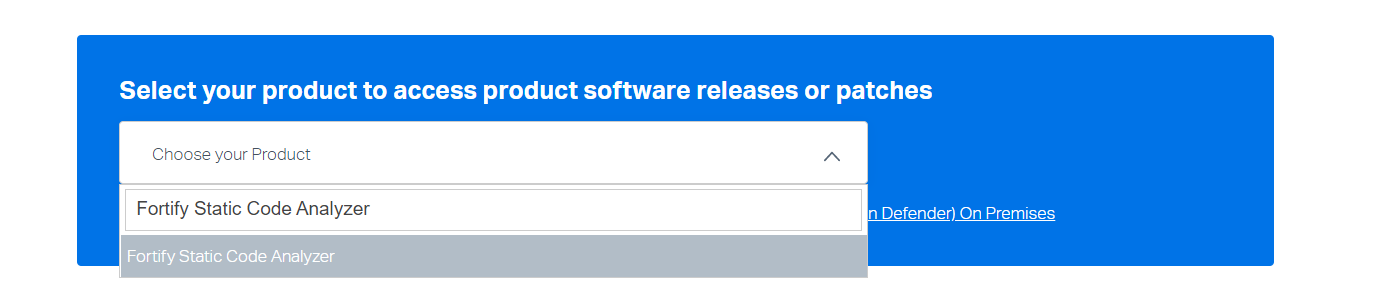

- Obtenha o arquivo de licença do Fortify. Selecione seu pacote na página de downloads do Microfocus. Pesquise o Fortify Static Code Analyzer, crie sua conta e obtenha um arquivo de licença do Fortify.

- Certifique-se de ter o Visual Studio Code instalado ou outro editor de código compatível

Como instalar no Windows

- Execute o arquivo do instalador

Fortify_SCA_and_Apps_<version>_windows_x64.exeNB: <version> é a versão de lançamento do software

- Clique em Avançar após aceitar o contrato de licença.

- Escolha onde instalar o Fortify Static Code Analyzer e clique em Avançar.

- Selecione os componentes que deseja instalar e clique em Avançar.

- Especifique usuários se estiver instalando uma extensão para Visual Studio 2015 ou 2017.

- Clique em Avançar após especificar o caminho para o arquivo

fortify.license. - Especifique as configurações necessárias para atualizar o conteúdo de segurança. Você pode usar o servidor de atualização do Fortify Rulepack especificando a URL como https://update.fortify.com. Clique em Avançar .

- Especifique se deseja instalar um código-fonte de amostra. Clique em Avançar .

- Clique em Avançar para instalar o Fortify SCA e os aplicativos.

- Clique em Atualizar conteúdo de segurança após a instalação e em Concluir após a conclusão da instalação.

Como instalar no Linux

Você pode seguir as mesmas etapas para instalar o Fortify SCA em um sistema baseado em Linux. No entanto, na primeira etapa, execute-o como o arquivo do instalador;

Fortify_SCA_and_Apps__linux_x64.runComo alternativa, você pode instalar o Fortify SCA usando o prompt de linha de comando.

Abra seu terminal e execute este comando

./Fortify_SCA_and_Apps__linux_x64.run --mode textSiga todos os prompts conforme indicado na linha de comando até concluir o processo de instalação.

Como executar uma verificação do Fortify

Depois de concluir a instalação, é hora de configurar a ferramenta para análise de segurança.

- Vá para o diretório de instalação e navegue até a pasta bin usando o prompt de comando.

- Digite

scapostinstall.Você pode então digitar s para exibir as configurações. - Configure a localidade usando esses comandos;

Digite 2 para selecionar Configurações.

Digite 1 para selecionar Geral.

Digite 1 para selecionar a localidade

Para o idioma, digite English: en para definir o idioma como inglês.

- Configurar atualizações de conteúdo de segurança. Digite 2 para selecionar Configurações e, em seguida, digite 2 novamente para selecionar Fortify Update. Agora você pode usar o servidor de atualização do Fortify Rulepack especificando a URL como https://update.fortify.com.

- Digite

sourceanalyzerpara verificar se a ferramenta está totalmente instalada.

O Fortify SCA agora será executado em segundo plano e verificará todo o seu código em busca de vulnerabilidades de segurança.

Empacotando

Casos de sistemas sendo hackeados e dados comprometidos tornaram-se galopantes nesta era da internet. Felizmente, agora temos ferramentas como o Fortify Static Code Analyzer que pode detectar ameaças de segurança enquanto o código está sendo escrito, enviar alertas e dar recomendações sobre como lidar com essas ameaças. O Fortify SCA pode aumentar a produtividade e cortar custos operacionais quando usado com outras ferramentas.

Você também pode explorar a Análise de Composição de Software (SCA) para melhorar a segurança de seu aplicativo.