O que é envenenamento de DNS? Como você fica seguro dele?

Publicados: 2023-05-05Dado o ritmo acelerado do desenvolvimento tecnológico, os invasores estão constantemente encontrando novas maneiras de manipular e sequestrar a Internet. O envenenamento do sistema de nome de domínio (DNS) é um desses ataques e disfarçado.

Embora as soluções de segurança de DNS ajudem a fornecer poder de computação aos clientes e facilitem seu tráfego baseado na Web, é crucial compreender as ameaças e os riscos que podem afetá-los.

O que é envenenamento de DNS?

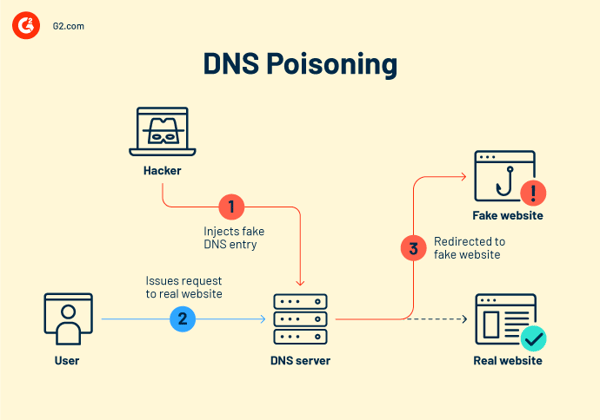

O envenenamento de DNS, ou envenenamento de cache de DNS, é uma tática cibernética enganosa na qual os hackers desviam o tráfego online para sites de phishing e servidores da web falsos.

É um ataque de falsificação no qual os hackers assumem a identidade de outro dispositivo, cliente ou usuário. Esse disfarce subsequentemente torna mais simples interceptar informações protegidas ou interromper o fluxo regular de tráfego da web.

Em um ataque de envenenamento de cache de DNS, os hackers alteram os registros de DNS para um DNS "falsificado" para que, quando um usuário legítimo visite um site, eles acabem em algum lugar diferente do destino pretendido. Muitas vezes, as pessoas precisam estar cientes disso, pois os sites de imitação geralmente são projetados para se parecerem com os reais.

É como se você dissesse a alguém que mora em um local específico e depois alterasse todos os nomes de ruas e números de casas para que eles acabem no endereço errado ou em um bairro inteiro.

Os hackers costumam usar um ou mais dos métodos maliciosos discutidos abaixo.

- Sequestro direto de um servidor DNS e redirecionamento de usuários para sites fraudulentos

- Ataque de máquina intermediária, como roubo de credenciais de login seguras para sites bancários)

- Envenenamento de cache de DNS por meio de e-mails de phishing semelhantes a spam

- Instalar um vírus nos PCs ou roteadores dos visitantes para causar danos diretamente

- Colocando um worm para espalhar o dano para outros dispositivos.

Como funciona o envenenamento de DNS

Para compreender completamente como funciona o envenenamento de DNS, é essencial entender alguns conceitos e o contexto de como a Internet leva visitantes a vários domínios.

Envenenamento de DNS x falsificação de DNS

Embora os termos envenenamento de DNS e falsificação de DNS sejam ocasionalmente utilizados de forma intercambiável, existe uma distinção entre os dois.

O envenenamento de DNS é uma técnica que os invasores usam para comprometer os dados do DNS e substituí-los por um redirecionamento malicioso. O efeito final do envenenamento de DNS é a falsificação de DNS, na qual um cache envenenado leva os usuários ao site malicioso.

Em resumo, o envenenamento de DNS é o caminho para a falsificação de DNS : os hackers envenenam um cache de DNS para falsificar um DNS.

O que são resolvedores de DNS?

Cada dispositivo e servidor tem um endereço de protocolo de internet (IP) distinto, uma sequência de dígitos que serve como identificadores de comunicação. Os usuários podem obter o endereço IP conectado a um nome de domínio por meio de resolvedores de DNS. Em outras palavras, eles convertem URLs de sites legíveis por humanos (como https://www.g2.com/) em endereços IP que os computadores podem entender. Um resolvedor de DNS recebe uma solicitação de um sistema operacional sempre que um usuário tenta acessar um site. Depois que o resolvedor de DNS retorna o endereço IP, o navegador da Web o usa para começar a carregar a página solicitada.

Como funciona o cache de DNS?

Um resolvedor de DNS rastreia as respostas às solicitações de endereço IP por um período específico. Ao eliminar a necessidade de interagir com os vários servidores envolvidos no procedimento padrão de resolução de DNS, o resolvedor pode responder às consultas subsequentes com mais rapidez. Desde que o tempo de vida declarado (TTL) associado a esse endereço IP o permita, os resolvedores de DNS mantêm as respostas em seu cache.

Como os hackers envenenam os caches DNS?

Os hackers obtêm especificamente acesso a um servidor DNS para alterar seu diretório para rotear o nome de domínio que os usuários inserem para um endereço IP diferente e impreciso. Um hacker pode fazer isso por:

- Imitando um servidor. Seu servidor DNS solicita uma tradução e o hacker responde rapidamente com a resposta incorreta muito antes do servidor real.

- Amarrando o servidor. Os pesquisadores observaram em 2008 que os hackers podiam enviar milhares de solicitações para um servidor de cache. Os hackers então enviam centenas de respostas enganosas, ganhando controle do domínio raiz e de todo o site ao longo do tempo.

- Explorando portas abertas. Os pesquisadores descobriram em 2020 que os hackers podem enviar centenas de solicitações de DNS para as portas do resolvedor. Por meio dessa abordagem, eles eventualmente descobrem qual porta está aberta. Ataques futuros terão como alvo apenas esta porta.

A vulnerabilidade mais significativa que permite esse tipo de ataque é que todo o sistema de roteamento do tráfego da Web foi projetado para escalabilidade e não para segurança. A presente abordagem é baseada no protocolo de datagrama do usuário (UDP), que não precisa de remetentes ou destinatários para autenticar quem são. Essa vulnerabilidade permite que hackers representem usuários (sem autenticação extra) e entrem no sistema para redirecionar servidores DNS.

Perigos do envenenamento de DNS

O envenenamento de DNS põe em perigo indivíduos e corporações. Um dos perigos mais prováveis desse ataque cibernético é que, uma vez que um dispositivo foi comprometido, pode ser difícil corrigir o problema porque o padrão do dispositivo é retornar ao site ilícito.

Além disso, os ataques de falsificação de DNS podem ser extremamente difíceis para os consumidores identificarem, especialmente quando os hackers fazem sites falsos parecerem tão realistas quanto os reais. Nessas circunstâncias, é improvável que os visitantes percebam que o site é uma falsificação e inserirão informações importantes como sempre, sem saber que estão expondo a si mesmos e seus negócios a um risco considerável.

Alguns dos riscos mais graves desse ataque são discutidos abaixo.

Malware e vírus

Depois que os consumidores são direcionados a sites falsos, os hackers podem obter acesso aos seus dispositivos e instalar uma série de vírus e malware. Isso pode variar de um vírus projetado para infectar seu dispositivo a um malware que concede aos hackers acesso contínuo ao dispositivo e suas informações.

Roubo de dados

O envenenamento de DNS permite que os hackers obtenham informações rapidamente, como logins para sites seguros ou informações de identificação pessoal, como números de previdência social.

Bloqueadores de segurança

Ao redirecionar o tráfego de provedores de segurança para impedir que os dispositivos obtenham atualizações e patches de segurança críticos, os agentes mal-intencionados empregam a falsificação de DNS para causar danos graves a longo prazo. Com o tempo, esse método pode tornar os dispositivos mais suscetíveis a vários outros ataques, incluindo malware e cavalos de Tróia.

Censura

Os governos usaram o envenenamento de DNS para interferir no tráfego da Web de seus países para restringir ou censurar dados. Ao interferir dessa forma, esses governos têm conseguido impedir que os cidadãos visitem sites que contenham informações que eles não desejam que eles vejam.

Envenenamento de ARP x envenenamento de DNS

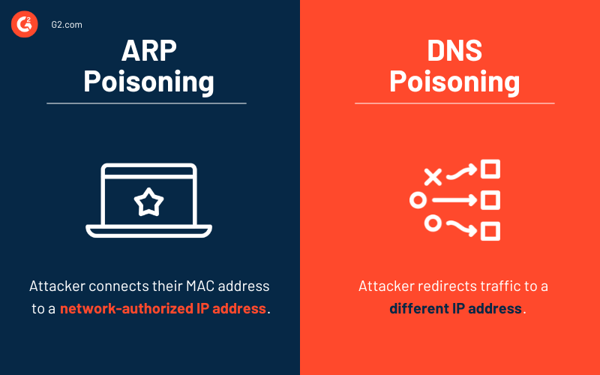

Envenenamento de protocolo de resolução de endereço (ARP) e envenenamento de DNS são exemplos de ataques de máquina no meio. A principal distinção entre esses dois são seus formatos de endereçamento e o grau em que ocorrem.

Embora o envenenamento de DNS falsifique os endereços IP de sites genuínos e tenha o potencial de se espalhar por várias redes e servidores, o envenenamento de ARP imita endereços físicos (endereços MAC) dentro do mesmo segmento de rede.

Ao envenenar o cache ARP, um invasor pode induzir a rede a pensar que seu endereço MAC está vinculado a um endereço IP. Isso faz com que os dados enviados para esse endereço IP sejam roteados incorretamente para o invasor. Por sua vez, o invasor pode escutar toda a comunicação de rede entre seus alvos.

Exemplos de envenenamento de DNS

Os perigos dos ataques de envenenamento de DNS foram trazidos à tona por vários incidentes de alto perfil em todo o mundo nos últimos anos.

- Sequestro de rede de DNS da AWS: muitos domínios hospedados na Amazon foram redirecionados em 2018 graças a um ataque de envenenamento de cache de DNS por um grupo de criminosos. Um desses ataques, que foi particularmente notável, teve como alvo o site Bitcoin MyEtherWallet. Os criminosos desviaram especificamente o tráfego de usuários que tentavam fazer login em suas contas MyEtherWallet para um site falso para roubar informações de login. A organização então utilizou essas informações para acessar as contas reais dessas pessoas e roubar seu dinheiro. A gangue cibernética conseguiu roubar Ethereum no valor de cerca de US$ 17 milhões.

- Ataque hacker do esquadrão Lizard: um grupo de hackers chamado Lizard Squad atacou a Malaysia Airlines em 2015, redirecionando os visitantes do site para um site falso que os convidava a fazer login apenas para fornecer um erro 404 e uma imagem de lagarto.

- Vazamento de censura do governo da China: por estarem sob o controle de servidores chineses em 2010, internautas no Chile e nos Estados Unidos descobriram que seu tráfego era desviado para sites como Facebook, Twitter e YouTube. A China usou deliberadamente o envenenamento de DNS para controlar seus servidores como censura. Nesse caso, visitantes de fora da China foram enviados para servidores chineses. Eles sofreram as consequências dessa censura ao não terem acesso a sites aos quais a China restringiu o acesso de seus residentes.

Como se proteger do envenenamento de DNS

Os ataques de envenenamento de DNS são altamente perigosos porque são difíceis de detectar e corrigir depois de estabelecidos. No entanto, você pode tomar várias medidas para proteger melhor sua empresa contra os danos causados por envenenamento de DNS e ataques de phishing.

Adição de extensões de segurança DNS (DNSSEC)

Defenda-se contra ataques de envenenamento de DNS introduzindo o DNSSEC. Simplificando, DNSSEC implementa uma etapa adicional de verificação de dados DNS.

DNSSEC usa criptografia de chave pública para esta verificação. Em particular, ele usa autenticação baseada em certificado para confirmar o domínio raiz e a legitimidade de qualquer DNS que responda a uma solicitação. Além disso, avalia se o conteúdo da resposta é confiável e se foi alterado no caminho.

Embora o DNSSEC proteja contra falsificações de DNS, ele também apresenta várias desvantagens relacionadas à confidencialidade dos dados, sua implantação complexa e outras vulnerabilidades, como enumeração de zonas. É essencial estar ciente das limitações do DNSSEC antes de sua implementação.

Garanta a criptografia de dados

Outra etapa crucial que você pode realizar é a criptografia de dados em consultas e respostas de DNS. Isso adiciona segurança ao proibir que hackers que possam interceptar esses dados façam qualquer coisa com eles. Mesmo que um hacker consiga coletar os dados, se estiverem criptografados, eles não poderão lê-los para obter as informações necessárias para reproduzi-los para uso em futuras consultas de DNS.

Introduzir protocolos de detecção

Embora as técnicas preventivas sejam cruciais, você também deve ter um plano robusto se ocorrer um ataque de envenenamento de DNS. É quando protocolos de detecção eficazes são necessários. Os procedimentos de detecção mais eficazes incluem monitoramento regular para indicações de advertência específicas.

Indicadores de aviso importantes incluem:

- Um aumento na atividade de DNS de uma única fonte sobre um único domínio pode sugerir um ataque mal-intencionado.

- Um aumento na atividade de DNS de uma única fonte sobre vários nomes de domínio pode indicar esforços para identificar um ponto de entrada para envenenamento de DNS.

Execute atualizações do sistema regularmente

Como a maioria dos sistemas, seu DNS é elegível para alterações de sistema de rotina. Como essas atualizações frequentemente contêm novos protocolos de segurança e patches para quaisquer vulnerabilidades descobertas, você deve executá-las consistentemente para garantir que está usando a versão mais recente do seu DNS.

Liderar o treinamento do usuário final

Uma estratégia de detecção crucial é o treinamento do usuário final para informar os usuários sobre possíveis ameaças. Mesmo usuários bem treinados podem achar difícil reconhecer tentativas de envenenamento de DNS, embora um bom treinamento possa, sem dúvida, impedir a propagação de alguns ataques.

Os usuários devem ser treinados para verificar se o site usa um certificado legítimo de Secure Sockets Layer (SSL) / Transport Layer Security (TLS) para evitar clicar em links de fontes desconhecidas. Isso limpará rotineiramente o cache do servidor de nomes para se proteger contra o envenenamento do cache DNS e usará o software de segurança para verificar se há malware em seus dispositivos.

Soluções de software de segurança DNS

Embora as práticas recomendadas gerais forneçam alguma segurança para sistemas de nome de domínio, vários provedores de DNS gerenciados podem detectar e bloquear tráfego arriscado. Com a filtragem de informações, mídia e sites de DNS maliciosos, as organizações empregam esses provedores de serviços para proteger os terminais usados por seus funcionários e servidores.

Os 5 principais softwares de segurança de DNS:

- Filtro DNS

- Guarda-chuva Cisco

- Proteção de DNS Webroot

- BloxOne DDI

- DNSSense DNSEye

* Acima estão as cinco principais soluções de software de segurança de DNS do relatório de grade da primavera de 2023 da G2.

Escolha o seu veneno

Um servidor de nome de domínio é essencial para a operação da internet moderna. Ainda assim, também tem sido um alvo frequente de hackers que procuram explorar falhas de segurança, obter acesso não autorizado a redes ou roubar informações confidenciais. O que exatamente isso significa para as empresas? Eles podem arriscar perdas monetárias e de tempo, danos à reputação da marca e implicações legais.

Além de estar ciente dos riscos de um sistema de nome de domínio, também é crucial que as empresas escolham e encontrem soluções que garantam a segurança do DNS.

Saiba mais sobre a segurança do DNS para uma estratégia robusta de segurança cibernética!