10 ferramentas DevSecOps para saber como desenvolvedor ou administrador de sistema

Publicados: 2022-12-26DevSecOps é uma prática de implementação de segurança em cada etapa do ciclo de vida do DevOps com as ferramentas DevSecOps.

No desenvolvimento de software, DevOps é a combinação de atividades específicas de desenvolvimento com operações de TI. Essa combinação visa melhorar a qualidade do software e permitir a entrega contínua.

Se adicionarmos gerenciamento de segurança ao DevOps, ele se torna DevSecOps: uma disciplina que integra a segurança como uma responsabilidade compartilhada entre o mundo de TI e o mundo do desenvolvimento de software.

No passado, a segurança era responsabilidade exclusiva de uma equipe especializada que integrava os projetos em suas fases finais. Isso funcionou bem em ciclos de desenvolvimento que duraram meses ou anos. Mas em ciclos de desenvolvimento ágeis medidos em semanas, as práticas de segurança devem ser consideradas do início ao fim do projeto, e as responsabilidades de segurança devem ser compartilhadas por todo o desenvolvimento e equipes de TI.

Para que o DevSecOps funcione sem quebrar os paradigmas das metodologias ágeis, sua integração deve ser automatizada. Essa é a única maneira de o fluxo de trabalho do DevOps não ficar lento ao incorporar o gerenciamento de segurança. E essa automação requer mecanismos apropriados que integrem ferramentas de desenvolvimento, como ambientes de desenvolvimento integrado (IDEs), com recursos de segurança.

Tipos de ferramentas DevSecOps

A combinação de segurança e DevOps pode assumir várias formas. Por esse motivo, existem diferentes tipos de ferramentas DevSecOps, que podem ser resumidas da seguinte forma:

- Varredura de vulnerabilidades em componentes de código-fonte aberto: eles procuram possíveis vulnerabilidades em componentes de código-fonte aberto e bibliotecas residentes na base de código analisada, juntamente com todas as suas dependências.

- Teste de segurança de aplicativo estático e dinâmico (SAST/DAST): o teste estático verifica o código-fonte dos desenvolvedores em busca de código inseguro para identificar possíveis problemas de segurança. O teste dinâmico realiza testes de segurança em aplicativos em execução sem exigir acesso ao código-fonte.

- Varredura de imagem: eles procuram vulnerabilidades em contêineres do Docker.

- Automação de infraestrutura: detecte e corrija vários problemas de configuração e vulnerabilidades na configuração de infraestrutura, principalmente em ambientes de nuvem.

- Visualização: forneça visibilidade dos KPIs e tendências para detectar aumentos ou reduções no número de vulnerabilidades ao longo do tempo.

- Modelagem de ameaças: permite a tomada de decisões proativas ao prever riscos de ameaças em toda a superfície de ataque.

- Alertas: notifique a equipe de segurança apenas quando um evento anômalo for identificado e priorizado como uma ameaça para reduzir o nível de ruído e evitar interrupções nos fluxos de trabalho do DevSecOps.

A lista abaixo mostra uma lista selecionada de ferramentas DevSecOps nas quais você pode confiar para incorporar a palavra “Sec” em seus fluxos de trabalho DevOps.

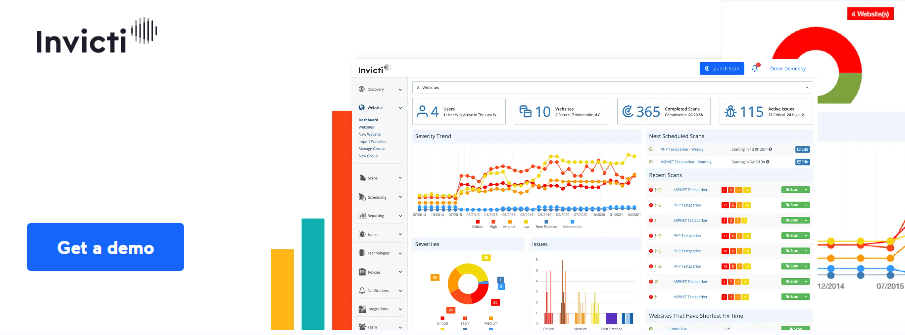

Invicti

Invicti é uma ferramenta que você pode integrar ao seu SDLC para realizar o gerenciamento de segurança em seus produtos de software, mantendo a agilidade do processo de desenvolvimento.

A análise realizada pela Invicti é exaustiva, proporcionando precisão na detecção de problemas sem sacrificar a velocidade no gerenciamento do SDLC.

As opções de automação oferecidas pela Invicti evitam a necessidade de intervenção humana na execução de tarefas de segurança, gerando uma economia de esforço para sua equipe que pode chegar a centenas de horas por mês.

Essas economias são aprimoradas ao identificar as vulnerabilidades que realmente importam e atribuí-las automaticamente aos recursos mais apropriados para correção.

O Invicti também fornece visibilidade completa das vulnerabilidades em seus aplicativos em desenvolvimento e dos esforços que estão sendo feitos para reduzir o risco.

SonarQubeGenericName

O SonarQube verifica automaticamente seu código em busca de vulnerabilidades, farejando-o em busca de bugs que possam se tornar ameaças. No momento da redação deste artigo, ele suporta quase 30 linguagens de programação diferentes.

Os QualityGates exclusivos do SonarQube representam uma maneira simples de interromper os problemas antes que um produto seja lançado no mundo. Eles também fornecem à equipe de desenvolvimento uma visão conjunta da qualidade, permitindo que todos conheçam os padrões e se seus desenvolvimentos os atendem.

O SonarQube se integra perfeitamente ao seu pipeline DevSecOps, garantindo que todos os membros da equipe tenham acesso aos relatórios e feedback gerados pela ferramenta.

Simplesmente instalando-o, o SonarQube indica claramente se seus commits estão limpos e se seus projetos estão prontos para lançamento. Se algo estiver errado, a ferramenta informará imediatamente onde está o problema e qual pode ser a solução.

Aqua

O Aqua permite que você visualize e interrompa as ameaças em cada estágio do ciclo de vida de seus produtos de software, desde a criação do código-fonte até a implantação do aplicativo na nuvem.

Operando como uma plataforma de proteção de aplicativos nativa da nuvem (CNAPP), a ferramenta oferece verificações de segurança da cadeia de suprimentos de software, varredura de riscos e vulnerabilidades e proteção avançada contra malware.

As opções de integração do Aqua permitem que você proteja seus aplicativos independentemente das plataformas e mecanismos usados para desenvolvimento e implantação, sejam eles nuvem, contêiner, sem servidor, pipelines de CI/CD ou orquestradores. Ele também se integra com plataformas SIEM e ferramentas analíticas.

Um aspecto distinto do Aqua é que ele permite o controle de segurança em contêineres Kubernetes com KSPM (Kubernetes Security Posture Management) e proteção avançada em tempo de execução do Kubernetes. O uso de recursos nativos do K8s permite proteção orientada por políticas para todo o ciclo de vida dos aplicativos implantados em contêineres.

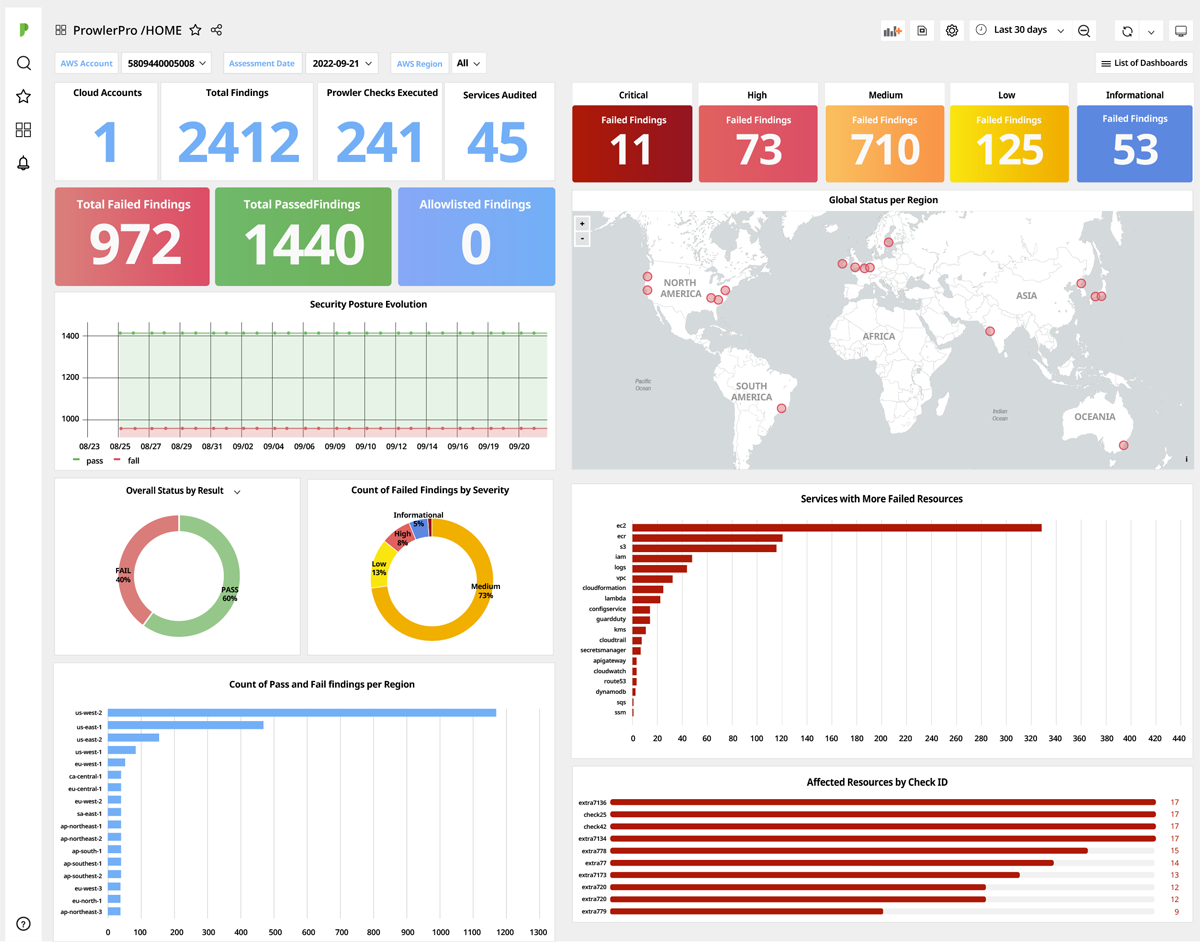

ProwlerProName

O ProwlerPro é uma ferramenta de código aberto criada especificamente para manter a segurança sob controle nos ambientes de desenvolvimento da Amazon Web Services (AWS).

O ProwlerPro foi projetado de forma que você possa criar uma conta e começar a realizar varreduras de seus pipelines de desenvolvimento em questão de minutos, fornecendo uma visão holística de sua infraestrutura, independentemente da região em que você está localizado. Suas ferramentas de visualização permitem visualizar o status de segurança de todos os seus serviços da AWS em uma única janela.

Depois de criar sua conta ProwlerPro e começar a trabalhar, você pode configurar o sistema para executar uma série de verificações recomendadas a cada 24 horas automaticamente. As verificações com o ProwlerPro são executadas em paralelo para obter velocidade, de modo a não diminuir a velocidade dos fluxos de trabalho do DevSecOps.

Os resultados da varredura são exibidos em uma série de painéis predefinidos que podem ser facilmente compartilhados e navegados por meio de detalhamento para insights diretos em qualquer nível de detalhe de sua postura de segurança.

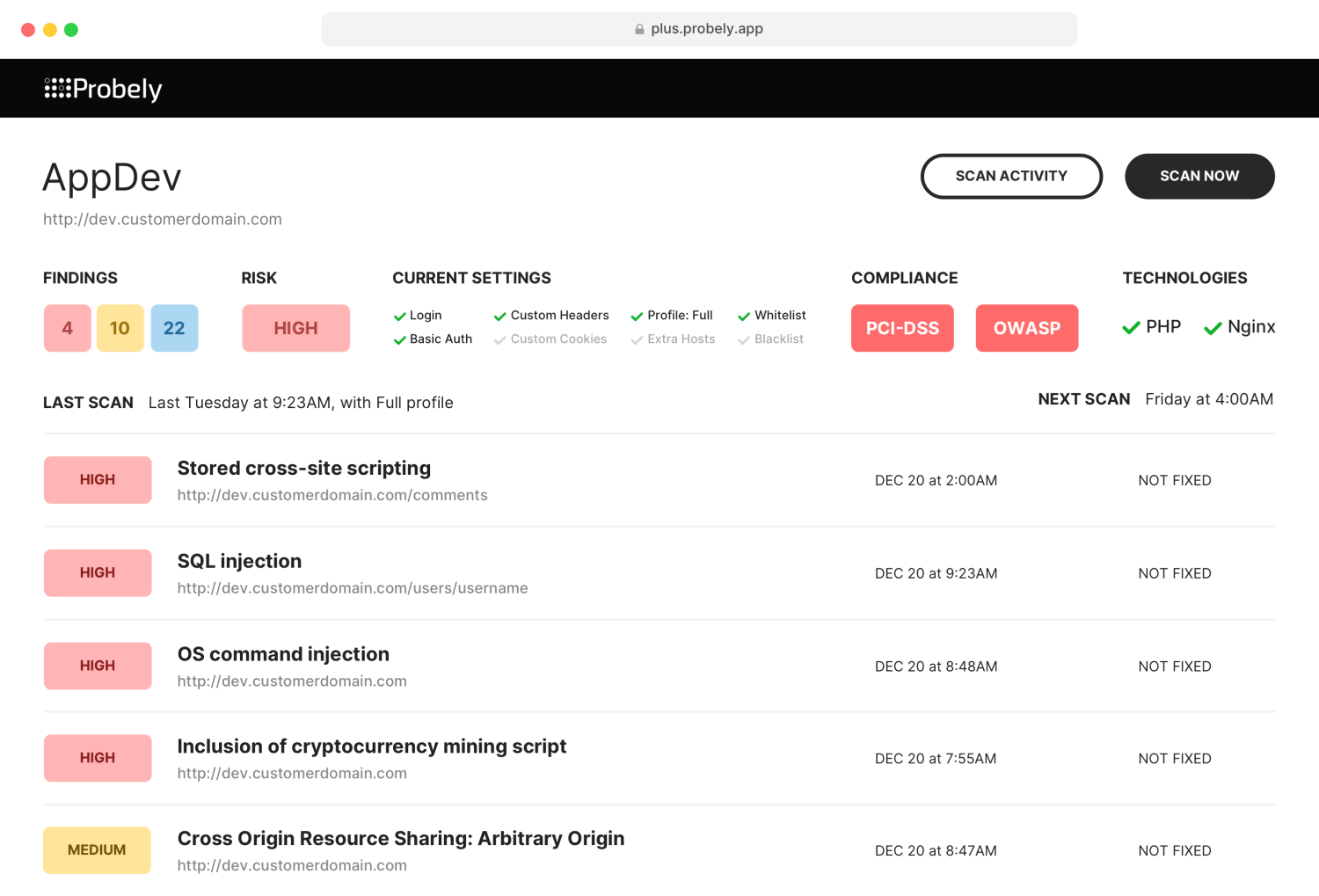

provavelmente

Se você já possui um fluxo de trabalho DevOps e deseja integrar verificações de segurança a ele, o Probely permite que você faça isso em questão de minutos, graças às ferramentas de verificação de vulnerabilidade de aplicativos da Web e APIs.

A abordagem da Probely é baseada no desenvolvimento API-first, o que significa que cada novo recurso da ferramenta é oferecido primeiro por meio da API e depois adicionado à interface. Essa estratégia possibilita que, se você precisar integrar o Probely a fluxos de trabalho ou software personalizado, sempre possa usar sua API.

Você também pode registrar webhooks para que seus aplicativos recebam notificações para cada evento gerado pelo Probely.

Como o Probely oferece várias integrações prontas para uso, é provável que você não precise usar sua API para integrá-lo às suas ferramentas. Se você já usa Jira e Jenkins em seus fluxos de trabalho, a integração será instantânea.

O Probely iniciará automaticamente varreduras em seus pipelines de CI/CD e registrará as vulnerabilidades encontradas como problemas no Jira. Assim que essas vulnerabilidades forem resolvidas, ele as testará novamente e reabrirá o problema não resolvido no Jira, se necessário.

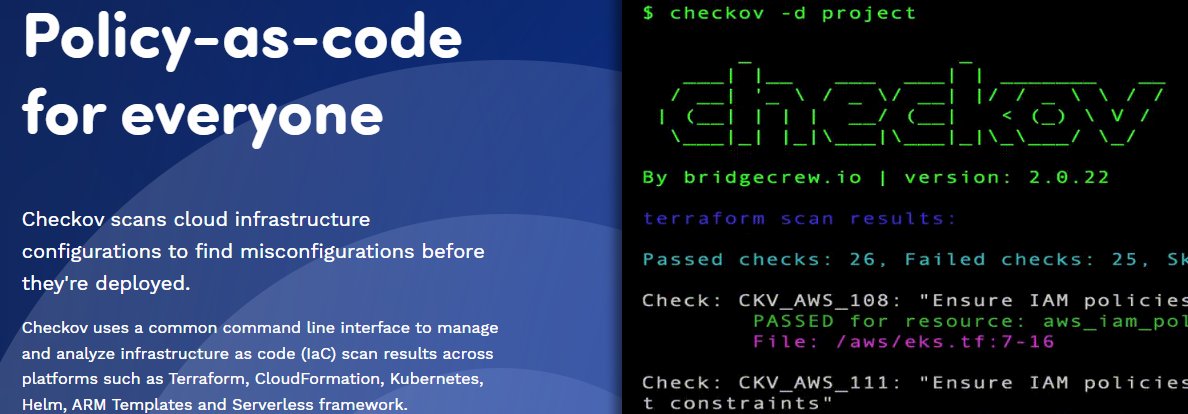

Checkov

Checkov verifica configurações em infraestruturas de nuvem com a intenção de encontrar falhas de configuração antes de implantar um produto de software. Com uma interface de linha de comando comum, ele verifica os resultados em diversas plataformas, como Kubernetes, Terraform, Helm, CloudFormation, modelos ARM e estruturas sem servidor.

Com um esquema de política baseado em atributo, o Checkov permite que você verifique os recursos da nuvem no tempo de compilação, detectando erros de configuração em atributos usando uma estrutura Python simples de política como código. Entre outras coisas, Checkov analisa relacionamentos entre recursos de nuvem usando políticas YAML baseadas em gráficos.

Integrando-se a pipelines de CI/CD e sistemas de controle de versão, Checkov executa, testa e modifica parâmetros do executor no contexto de um repositório de destino.

Graças a uma interface de integração extensível, sua arquitetura pode ser estendida para definir políticas personalizadas, termos de supressão e provedores. Sua interface também permite a integração com plataformas de suporte, processos de construção e sistemas de liberação personalizados.

faraday

Com o Faraday, você pode automatizar o gerenciamento de vulnerabilidades e controlar as ações para colocar sua atenção no trabalho que realmente importa. Seus fluxos de trabalho permitem acionar qualquer ação com eventos personalizados que você pode projetar livremente para evitar a repetição de tarefas.

O Faraday oferece a capacidade de padronizar e integrar suas ferramentas de segurança em seus fluxos de trabalho, obtendo informações de vulnerabilidade de mais de 80 ferramentas de verificação. Usando agentes, os scanners são integrados automaticamente aos seus fluxos de trabalho para ingerir e normalizar os dados com a máxima facilidade, gerando resultados que podem ser visualizados por meio de uma interface web.

Um aspecto notável e interessante do Faraday é que ele usa um repositório centralizado para armazenar informações de segurança, que podem ser facilmente analisadas e testadas por diferentes membros da equipe DevSecOps.

Isso traz um benefício adicional, que é a capacidade de identificar e combinar problemas duplicados relatados por diferentes ferramentas. Isso reduz o esforço dos membros da equipe, evitando que eles tenham que prestar atenção várias vezes ao mesmo problema que é relatado mais de uma vez.

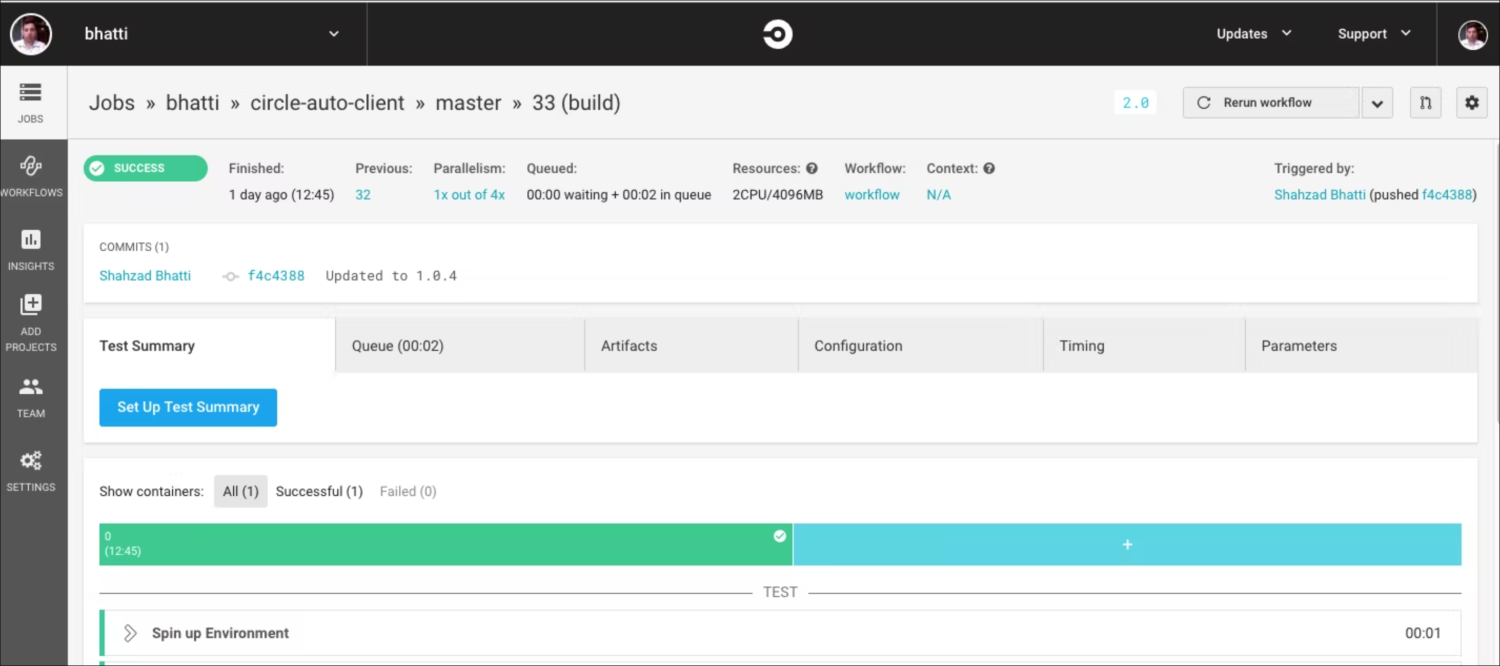

CírculoCI

Para integrar o CircleCI com as ferramentas de segurança DevOps mais populares, você deve incluir um de seus muitos parceiros em seus pipelines de desenvolvimento. Os parceiros da CircleCI são provedores de soluções em várias categorias, incluindo SAST, DAST, análise estática de contêineres, aplicação de políticas, gerenciamento de segredos e segurança de API.

Se você precisar fazer algo para proteger o pipeline de desenvolvimento que não pode fazer com nenhum dos orbs disponíveis, poderá aproveitar o fato de que os orbs são de código aberto. Por esse motivo, adicionar funcionalidade a um orbe existente é apenas uma questão de obter aprovação para seu PR e mesclá-lo.

Mesmo que você tenha um caso de uso que sinta estar fora do conjunto de esferas disponíveis no registro do CircleCI, você pode criar um e contribuir com ele para a comunidade. A empresa publica uma lista de práticas recomendadas para criar compilação automatizada de esferas e testar pipelines para facilitar seu caminho.

Para proteger seu pipeline, elimine a necessidade de desenvolvimento interno e permita que sua equipe aproveite os serviços de terceiros. Ao utilizar os orbs do CircleCI, sua equipe precisará apenas saber como utilizar esses serviços, sem a necessidade de aprender a integrá-los ou gerenciá-los.

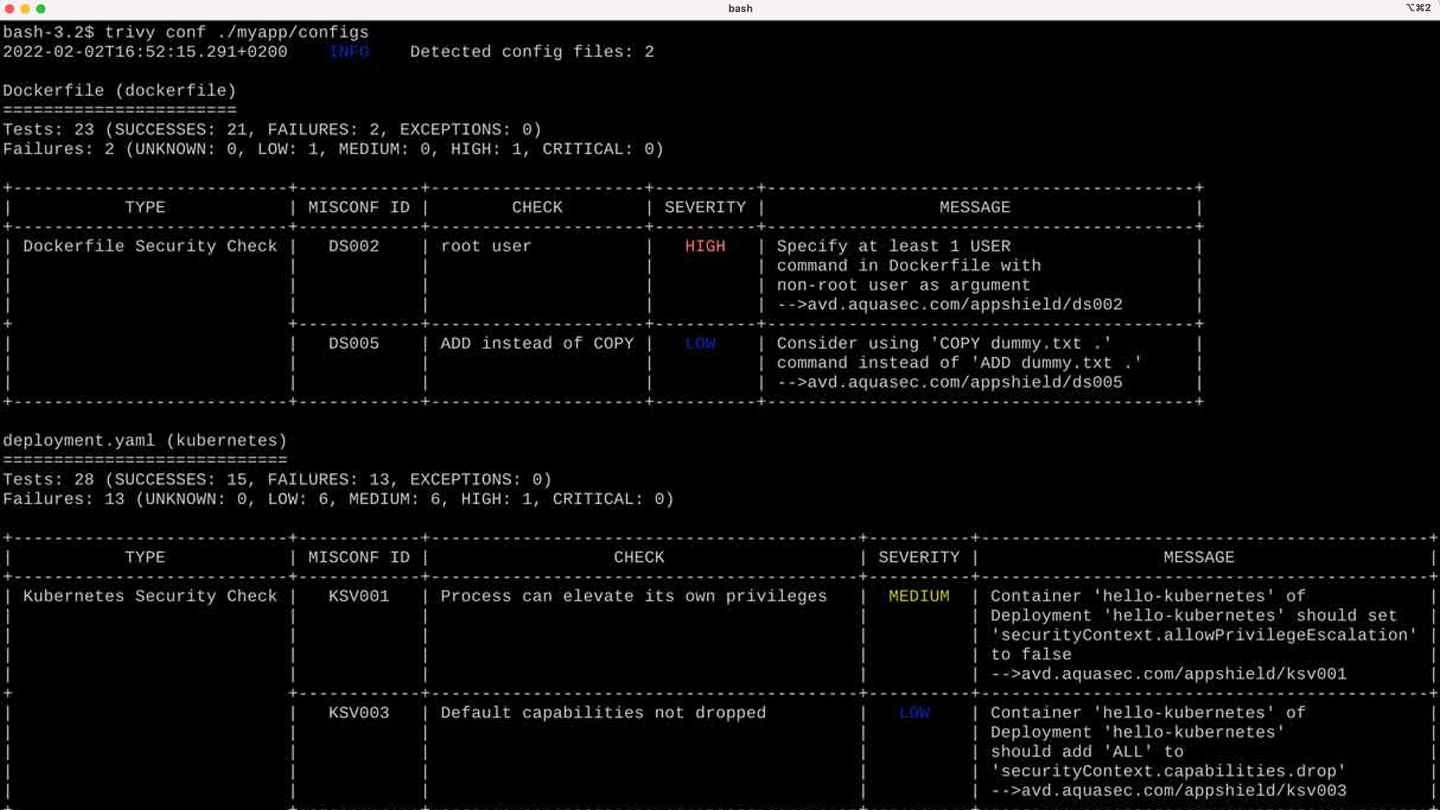

trivy

Trivy é uma ferramenta de segurança de código aberto que possui vários scanners capazes de detectar problemas de segurança e vários alvos onde pode encontrar tais problemas. Entre os alvos que o Trivy verifica estão: sistema de arquivos, imagens de contêiner, repositórios Git, imagens de máquinas virtuais, Kubernetes e repositórios da AWS.

Ao escanear todos esses alvos possíveis, a Trivy pode encontrar vulnerabilidades conhecidas, falhas de configuração, segredos ou informações confidenciais e licenças de software e detectar problemas na cadeia de fornecimento de software, incluindo dependências de software em uso e pacotes de sistema operacional.

As plataformas e aplicativos com os quais o Trivy pode se integrar podem ser encontrados em sua página Ecossistema. Esta lista inclui os nomes mais populares, como CircleCI, GitHub Actions, VS Code, Kubernetes ou JetBrains.

Trivy está disponível em apt, yum, brew e dockerhub. Ele não possui pré-requisitos como bancos de dados, ambientes de implantação ou bibliotecas do sistema, e estima-se que sua primeira varredura seja concluída em apenas 10 segundos.

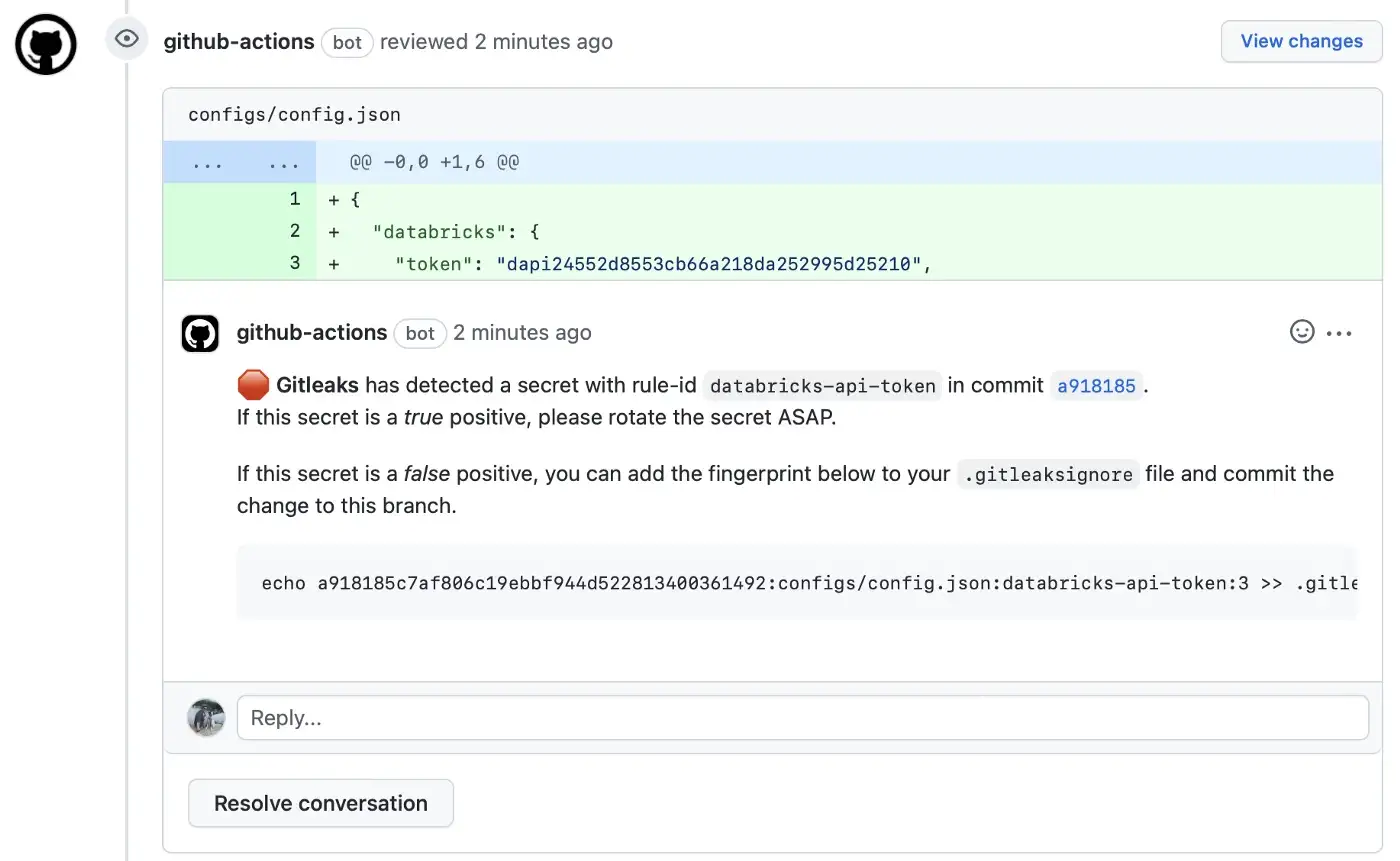

GitLeaksName

Gitleaks é uma ferramenta de código aberto com uma interface de linha de comando que pode ser instalada usando Docker, Homebrew ou Go. Também está disponível como executável binário para as plataformas e sistemas operacionais mais populares. Você também pode implantá-lo diretamente em seu repositório como um gancho de pré-confirmação ou como um compartilhamento do GitHub por meio do Gitleaks-Action.

Sua interface de comando é simples e minimalista. Consiste em apenas 5 comandos para detectar segredos no código, proteger segredos, gerar scripts, obter ajuda ou mostrar a versão da ferramenta. O comando detect permite verificar repositórios, arquivos e diretórios. Ele pode ser usado em máquinas de desenvolvimento, bem como em ambientes de CI.

A maior parte do trabalho com o GitLeaks é feita usando os comandos detectar e proteger. Eles operam em repositórios Git, analisando a saída dos comandos git log ou git diff e gerando patches que o GitLeaks usará para detectar e proteger segredos.

Mantenha-se competitivo e seguro

Por um lado, a agilidade e a velocidade de seus pipelines de CI/CD são essenciais para garantir um tempo de lançamento rápido no mercado, o que, por sua vez, é fundamental para se manter competitivo como desenvolvedor de software.

Por outro lado, incluir ferramentas de segurança em seus processos de desenvolvimento é uma necessidade indiscutível. Para incorporar segurança sem afetar negativamente seus cronogramas SDLC, as ferramentas DevSecOps são a resposta.