A ameaça silenciosa do criptojacking e como se proteger

Publicados: 2023-05-22Seus dispositivos podem estar minerando criptomoedas sem o seu conhecimento. Agora mesmo.

É chamado de cryptojacking, e muitos cibercriminosos recorreram a essa prática insidiosa por causa da crescente popularidade das criptomoedas e da atração de lucro com a mineração de criptomoedas.

O que é criptojacking?

Cryptojacking é o processo ilegal de roubar o poder computacional de um dispositivo para minerar criptomoedas sem o conhecimento ou permissão do usuário.

Hoje, temos mais de 20.000 criptomoedas no mundo, avaliadas em mais de um trilhão de dólares. A mineração dessas criptomoedas é um processo de cunhagem de dinheiro. Oferece retornos lucrativos, mas não é uma tarefa fácil. Requer hardware, eletricidade ininterrupta e enorme poder computacional.

Uma maneira de os cibercriminosos superarem esse problema de mineração de criptografia é o cryptojacking. Eles colhem a recompensa, mas você paga o custo sem nem perceber.

Para se defender contra o cryptojacking, você precisa fortalecer seu programa de segurança cibernética. Você deve usar software como proteção antivírus, software de autoproteção de aplicativos em tempo de execução (RASP) e soluções de firewalls de aplicativos da Web (WAF). Mas para corrigir defesas de segurança robustas, é crucial entender o cryptojacking em detalhes.

E é isso que tentaremos ajudá-lo a fazer com este artigo. Exploraremos o mundo sombrio do cryptojacking e veremos mais de perto como ele funciona. Também aprenderemos como detectar tentativas de cryptojacking e o que você pode fazer para proteger seus dispositivos de serem vítimas desse cibercrime sorrateiro e caro.

Como funciona o criptojacking?

Antes de nos aprofundarmos no cryptojacking, vamos começar com o básico sobre criptomoedas e mineração criptográfica. Isso é importante para entender como o cryptojacking funciona.

Criptomoeda e mineração criptográfica: uma cartilha

Em 2009, um desenvolvedor misterioso chamado Satoshi Nakamoto extraiu Bitcoin, a primeira moeda digital de todos os tempos. Avance uma década e o mercado de criptomoedas está crescendo.

Definição de criptomoeda: Criptomoeda, às vezes chamada de criptomoeda ou moedas criptográficas, é dinheiro digital criado com base na tecnologia blockchain e protegido por criptografia. É descentralizado, o que significa que nenhuma autoridade central ou bancos o regulam. No entanto, todas as transações são criptografadas, armazenadas e registradas em um banco de dados público por meio da tecnologia blockchain.

Hoje em dia, temos criptos como Ethereum, Tether, Solana, BNB, XRP e até Dogecoin, além do tão cobiçado Bitcoin. Os entusiastas da criptomoeda consideram as criptomoedas extremamente valiosas, resultando em preços crescentes das criptomoedas desde os primeiros dias do Bitcoin. Preços tão altos tornaram a mineração de criptomoedas, a maneira de ganhar criptomoedas, extremamente lucrativa.

Definição de mineração de criptografia: Mineração de criptografia ou mineração de criptomoeda é o processo de criação de novas moedas digitais, verificando e adicionando blocos a um blockchain existente. Aqui, verificar e adicionar blocos envolve a solução de equações criptográficas complexas de hash. O primeiro minerador a resolver o quebra-cabeça recebe recompensas de mineração, como criptomoedas recém-criadas ou taxas de transação.

Esse processo de adivinhar o hash requer o uso de poder computacional. Quanto mais lucrativa é uma criptomoeda, mais difícil é o hash e mais necessário é o poder computacional.

Hoje, mineradores de cripto empregam software de mineração de cripto e poderosos chips de computador, como field-programmable gate arrays (FPGAs) ou circuitos integrados específicos de aplicativos especializados (ASICs) para minerar criptos. Alguns outros mineradores agrupam seus recursos de computação em pools de mineração e compartilham a receita obtida para o bloco recém-minado.

A anatomia do criptojacking

Agora, o cryptojacking é uma forma ilegal de mineração de criptomoedas. Os hackers não empregam nenhum de seus próprios recursos. Em vez disso, eles roubam o poder de computação de um usuário desavisado, implantando malware de cryptojacking na plataforma da vítima.

Aqui, o malware de cryptojacking é um código malicioso que minera criptomoedas ilegalmente em um dispositivo sem o conhecimento ou permissão do usuário. Pode ser um simples código JavaScript incorporado em um site ou malware incorporado localmente em um dispositivo.

Os hackers aproveitam esses códigos maliciosos por meio de diferentes métodos, como anexá-los a páginas da Web e anúncios online nos quais os usuários podem clicar inadvertidamente ou instalá-los no computador da vítima com técnicas de engenharia social.

- Depois que o criptomalware é instalado e ativado em um dispositivo, ele se conecta diretamente a um pool de mineração pela Internet ou por uma interface de programação de aplicativo (API).

- O dispositivo recebe uma tarefa de quebra-cabeça para resolver.

- Depois que o valor do hash é calculado, ele é enviado de volta ao pool de mineração.

- À medida que o novo bloco é adicionado ao blockchain, o invasor obtém as recompensas sem gastar energia ou recursos.

Alvos de ataques de cryptojacking

Os hackers gostam de direcionar esses dispositivos para ataques de cryptojacking:

- navegadores

- Computadores pessoais, laptops

- Servidores locais

- servidores em nuvem

- Botnet da Internet das Coisas (IoT)

- Celulares

Tipos de ataques de cryptojacking

Ocorrem três tipos principais de cryptojacking: cryptojacking no navegador, cryptojacking no host e cryptojacking na memória. Vejamos todos os três.

Criptojacking no navegador

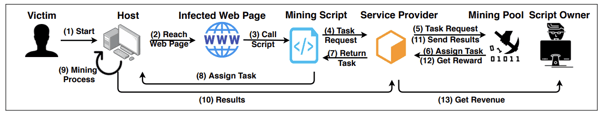

Um computador médio pode ser incapaz de minerar criptomoedas. Mas milhares de computadores comuns conectados entre si pela Internet poderiam fazer o trabalho facilmente. A mineração de criptografia baseada em navegador ou no navegador tenta fazer exatamente isso. Ele simplesmente usa o computador de um visitante do site para minerar criptomoedas enquanto ele navega.

Aqui, os hackers usam scripts prontos para mineração de provedores de serviços como Coinhive ou CryptoLoot e injetam o código no código-fonte HTML de um site.

Enquanto a vítima permanecer online, a mineração acontece. O cryptojacking no navegador torna-se lucrativo quando um usuário permanece em um site por mais de 5,53 minutos. Como resultado, é amplamente encontrado em filmes gratuitos ou sites de jogos.

Fonte: SoK: Crypotjacking Malware - arXiv

O cryptojacking baseado em navegador teve um declínio maciço quando o CoinHive, um importante provedor de scripts de mineração de criptomoedas, fechou durante a crise do mercado de criptomoedas em 2019. No entanto, os pesquisadores continuam encontrando novos scripts de mineração de criptomoedas e sites que os usam intencionalmente ou não.

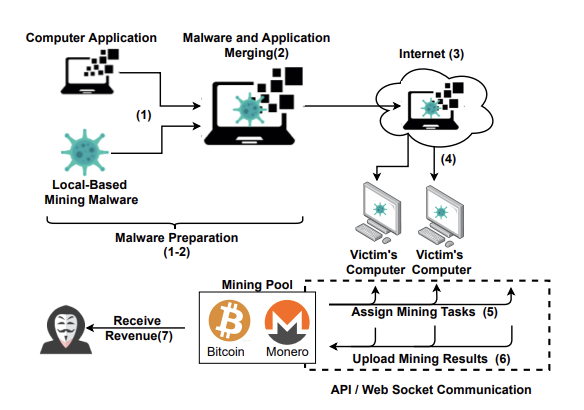

Criptojacking no host

Nesse tipo de cryptojacking, os hackers instalam malware criptográfico como cavalos de Tróia tradicionais. Por exemplo, um anexo de um e-mail de phishing pode infectar um computador carregando o código de mineração criptográfica diretamente no disco.

Além dos scripts de mineração de criptografia, os invasores também modificam vários aplicativos de mineração de estilo plug-and-play, como o XMRig, para minerar criptos ilegalmente.

Os hackers entregam o malware ao sistema host usando vulnerabilidades ou técnicas de engenharia social ou como uma carga em um download não intencional (a técnica drive-by-download) no dispositivo do host.

Fonte: SoK: Crypotjacking Malware - arXiv

Por exemplo, hackers recentemente disfarçaram seu malware de mineração criptográfica como uma versão para desktop do aplicativo Google Tradutor. Foi baixado por milhares de usuários em busca do Google Tradutor para seus computadores pessoais (PCs). No entanto, uma vez instalado, ele implementou uma configuração sofisticada para minerar a criptomoeda Monero sem o conhecimento do usuário.

Criptojacking na memória

O cryptojacking na memória usa os mesmos métodos de infecção que o cryptojacking baseado em host. No entanto, o malware de cryptojacking geralmente é um malware sem arquivo e é executado na memória de acesso aleatório (RAM). Ele faz uso indevido de aplicativos locais legítimos ou ferramentas pré-instaladas.

Como resultado, o script de cryptojacking não deixa rastros no sistema, dificultando sua detecção e remoção. Depois que os invasores estão dentro de um sistema usando malware sem arquivo, eles aproveitam o acesso para aumentar seus privilégios na rede da vítima e obter um grande conjunto de recursos da unidade central de processamento (CPU) da vítima para minerar criptomoedas ilicitamente.

Como os invasores podem obter comando e controle com esse método, um cryptojacking sem arquivo também pode ser convertido em um ataque de ransomware.

O Mehcrypt, por exemplo, é um malware de cryptojacking sem arquivo. Ele abusa de vários aplicativos legítimos, como notepad.exe e explorer.exe, para realizar sua rotina de cryptojacking.

História e evolução do cryptojacking

Desde o início, os mineradores de criptomoedas desenvolveram novas maneiras de obter poder computacional adicional para minerar criptos que reduziram sua carga. Uma dessas maneiras era a mineração de criptografia baseada em navegador.

Quando foi introduzida pela primeira vez em 2011, a mineração de criptografia baseada em navegador foi promovida como uma alternativa à publicidade no navegador. E por que as pessoas não gostariam disso? Em vez de ver anúncios intrusivos em sites, você obtém uma experiência de navegação limpa em troca de emprestar seu computador para mineradores de criptografia. Simples, direto – parece legal, certo?

Isso é o que muitas outras pessoas pensaram no começo. Vários entusiastas de criptografia e proprietários de sites usaram mineração no navegador adicionando scripts de mineração a seus sites. No entanto, a mineração baseada em navegador logo foi abusada por hackers e cibercriminosos. Tornou-se particularmente notório após o lançamento da Coinhive em 2017.

Coinhive e a ascensão do cryptojacking

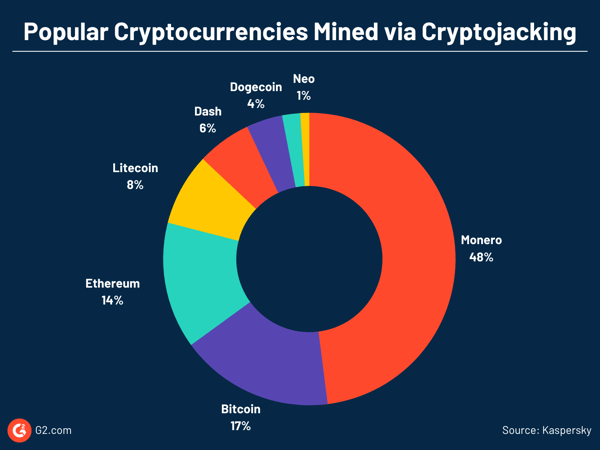

Coinhive era um provedor de scripts de mineração de criptografia. Em 2017, lançou um JavaScript simples que minerou Monero (XMR), uma criptomoeda semelhante ao Bitcoin, empregando mineração criptográfica no navegador.

Geralmente, o JavaScript é executado automaticamente quando uma página da Web é carregada. É independente de plataforma e roda em qualquer host – PCs, telefones celulares, tablets – desde que o navegador da web em execução no host tenha o JavaScript ativado.

Como resultado, qualquer site pode incorporar o Coinhive JavaScript em seu site e fazer com que o computador do visitante do site seja meu para eles. A Coinhive recebeu 30% do Monero extraído como taxa, enquanto o proprietário da página da web ficou com o restante.

O método fácil, escalável e de baixo esforço para implantar a mineração de criptografia para uma grande população de usuários sem investimentos adicionais o tornou disruptivo. Um grande número de entusiastas de criptografia prontamente adotou seu código.

No entanto, embora o modelo de negócios da Coinhive fosse considerado legal, logo seu código foi abusado. Alguns proprietários de sites sequestraram o poder de processamento dos usuários sem permissão para minerar XMR usando o script Coinhive.

Além dos proprietários de sites, atores mal-intencionados hackearam e incorporaram o código de mineração de criptografia em sites de alto tráfego. Eles também instalaram o script em extensões de navegador como Archive Poster e plugins de sites como Browsealoud.

Por meio desses métodos, o código da Coinhive chegou ilegalmente a sites populares de empresas como Showtime, The Los Angeles Times, Blackberry e Politifact. Eles executaram mineração de criptografia no navegador sem permissão e, às vezes, sem o conhecimento do proprietário do site, sequestrando efetivamente o site e os recursos do computador do usuário. Até mesmo os sites dos governos dos EUA, Reino Unido e Índia foram afetados por esses ataques de cryptojacking.

Deve-se notar que a mineração de criptomoedas com o poder de computação de outros não é considerada ilegal quando uma notificação clara de atividades é mostrada e a possibilidade de desativação existe para os usuários. No entanto, a maioria da mineração de criptografia no navegador não possui esses recursos e, portanto, é considerada ilegal.

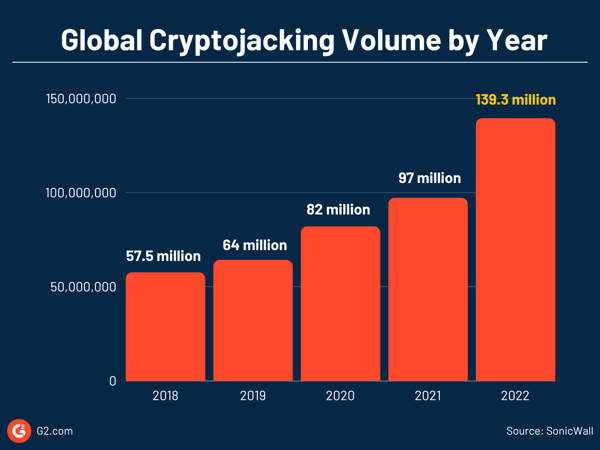

As instâncias crescentes de mineração ilícita de criptomoedas a partir de 2017 trouxeram o cryptojacking para a atenção do mainstream. Os cibercriminosos começaram a usar não apenas a mineração ilegal de criptografia baseada em navegador, mas também empregaram malware e outros métodos para mineração ilegal de criptografia.

Exemplos recentes de ataques de cryptojacking:

- Kiss-a-dog foi uma campanha de cryptojacking visando infraestruturas Docker e Kubernetes vulneráveis para minerar Monero usando XMRig.

- Os Mexals , que se autodenominam Diicot, lançaram uma campanha de cryptojacking por meio de um ataque de força bruta Secure Shell (SSH) e extraíram mais de US$ 10.000 em moedas Monero.

- O ProxyShellMiner é um malware de mineração de criptografia que explora as vulnerabilidades não corrigidas nos servidores Microsoft Exchange.

- 8220 Gang , um agente de ameaças à segurança cibernética, escaneia a Internet em busca de usuários de nuvem vulneráveis e os absorve em seu botnet de nuvem e, em seguida, distribui malware de mineração de criptomoeda.

- Headcrab , um malware de cryptojacking, infectou mais de 1.000 servidores Redis para construir um botnet que minera Monero

Por que alguns mineradores criptográficos fazem cryptojack?

Considere isto. Em 2009, um PC com processador Intel Core i7 poderia minerar cerca de 50 bitcoins diariamente. Mas hoje, precisamos de plataformas de mineração especializadas, como sistemas ASIC, para minerar criptomoedas como o Bitcoin.

Além disso, muitas criptomoedas também têm limites de quantas moedas podem ser mineradas e a recompensa que os mineradores recebem. Acrescente a essa mistura os crescentes preços da energia. Um único bitcoin requer 811,90 quilowatts-hora, equivalente à quantidade média de energia consumida por um lar americano em 28 dias. Tudo isso torna a mineração de criptografia um assunto caro. Hoje, minerar Bitcoin em casa não é nem uma opção.

$ 27.223

foi o custo médio de mineração de Bitcoin em maio de 2023.

Fonte: MacroMicro See More

Em tal situação, pode ser difícil lucrar com a mineração de criptomoedas com recursos legítimos. Como resultado, os hackers tentam descarregar o custo para outros sequestrando o sistema da vítima.

Por que você deveria se preocupar com o cryptojacking?

Prevenido é armado. É melhor conhecer os perigos do cryptojacking e estar preparado do que se atrapalhar quando enfrentar um ataque real.

Ao contrário de muitas outras ameaças de segurança cibernética que anunciam sua presença, o cryptojacking é bem-sucedido em completo silêncio.

“O cryptojacking deteriora significativamente o desempenho do seu dispositivo, encurta sua vida útil e aumenta seu consumo de energia. Pior ainda, o malware que permite isso pode funcionar como uma porta de entrada para ataques cibernéticos ainda mais sofisticados.”

Amal Joby

Analista de pesquisa de segurança cibernética, G2

O que é mais preocupante é que os invasores hoje visam dispositivos com mais poder de processamento do que dispositivos pessoais. Alguns exemplos são infraestruturas de nuvem corporativa, servidores, um grande número de dispositivos IoT protegidos inadequadamente ou contêineres Docker e Kubernetes. Com isso, os atacantes visam obter mais lucro em menos tempo.

Para as empresas, isso tem amplas implicações. Para cada dólar ganho com o cryptojacking, a vítima recebe uma cobrança de US$ 53. O risco não para com contas infladas. Uma vez dentro da infraestrutura corporativa, os invasores podem aproveitar seu acesso a qualquer momento para realizar outros ataques cibernéticos perigosos, como ransomware e ataques à cadeia de suprimentos.

Como detectar ataques de cryptojacking

Os ataques de cryptojacking geralmente são ocultos, mas não são identificáveis. Experimente alguns desses métodos para detectar ataques de cryptojacking.

Como detectar ataques de cryptojacking em dispositivos

Se você notar os seguintes sinais em seu PC ou dispositivo móvel, seu dispositivo pode ter sido criptografado.

Deterioração do desempenho

O criptojacking faz com que seu dispositivo fique significativamente lento ou falhe com muita frequência. Se você começar a notar algum desempenho incomum do dispositivo, verifique seu sistema usando um software antivírus para ver se você encontra algum malware de cryptojacking.

Superaquecimento

Outro sinal revelador de cryptojacking é o superaquecimento. Como o cryptojacking consome muita energia de processamento, ele superaquece facilmente o sistema e descarrega a bateria. Você pode perceber que os ventiladores em seu sistema funcionam mais rápido do que o normal para resfriar o dispositivo. Ou a bateria do seu celular pode apresentar baixo desempenho e esgotar-se rapidamente devido ao superaquecimento.

utilização do CPU

Outro sintoma perceptível é o alto uso da CPU. Os computadores mantêm registros de todos os aplicativos em execução no sistema. Se você notar um aumento no uso da CPU ao realizar uma pequena tarefa ou navegar em um site inócuo, pode ser por causa do cryptojacking.

Um rápido teste de cryptojacking para o seu dispositivo!

Para verificar o uso da CPU:

- No Windows, abra Gerenciador de Tarefas > Desempenho > CPU.

- Em um Mac, vá para Aplicativos > Monitor de atividades.

Você também deve verificar se há algum aplicativo que aumentou o tráfego da Internet mais do que o normal, o que pode indicar mineração no navegador. Para verificar isso:

- No Windows, vá para Configurações > Rede e Internet > Uso de dados > Exibir uso por aplicativo.

- Para usuários da Apple, vá para Activity Monitor > Network > Sent Bytes.

Observe que os criminosos criaram técnicas de evasão sofisticadas para ocultar picos no uso da CPU ou no tráfego da Internet.

Como detectar ataques de cryptojacking em um ambiente de nuvem

Detectar o cryptojacking pode ser difícil se as empresas tiverem menor visibilidade do uso da nuvem. No entanto, as empresas podem tentar contornar isso.

Auditar controles de acesso à nuvem

A maioria dos ataques cibernéticos na nuvem se origina da nuvem mal configurada, portanto, audite seus controles de acesso. Qualquer entrada insegura ou mal configurada em seu ambiente de nuvem pode ser investigada para verificar se houve alguma atividade maliciosa, como mineração ilícita de criptografia.

Analisar logs de rede em nuvem

Os logs de rede acompanham o tráfego de e para sua nuvem e mostram o estado atual da rede e quem está se conectando de onde. Analise esses registros. Você reconhecerá qualquer comportamento irregular da rede ou um aumento repentino no tráfego. Isso pode ser um sinal de um minerador de criptografia ilícito em execução no seu ambiente de nuvem.

Monitore os gastos na nuvem

Contas de nuvem infladas são sinais de uso legitimamente aumentado de recursos de nuvem de sua parte ou alguém roubando seus recursos de nuvem para obter lucro. Se você não tiver nenhum gerenciamento inadequado da nuvem, investigue qualquer aumento nas contas da nuvem para ver se está relacionado ao cryptojacking.

Para ser claro, todos esses métodos informam se sua nuvem foi comprometida de alguma forma. Uma análise mais aprofundada de qualquer atividade maliciosa deve ser feita para descobrir se o comprometimento é devido a mineradores de criptografia ilegais ou qualquer outro ataque cibernético.

Dicas para proteger seu dispositivo contra ataques de cryptojacking

Prevenir é melhor do que remediar, então use essas dicas práticas para proteger seus sistemas contra ataques de cryptojacking.

- Use um programa antivírus forte para detectar qualquer atividade maliciosa ou malware.

- Empregue extensões de mineração anticripto como Miner Block e Anti-Miner para impedir a mineração criptográfica baseada em navegador.

- Instale bloqueadores de anúncios para bloquear anúncios pop-up e banners indesejados em sites. O malware de mineração de criptografia geralmente é incorporado em anúncios.

- Atualize seu sistema e instale todos os softwares mais recentes para corrigir vulnerabilidades.

- Você também pode desabilitar o JavaScript em seu navegador para evitar carregar qualquer script malicioso. No entanto, isso ocorre às custas da experiência do usuário.

Etapas para desativar o JavaScript no navegador Chrome:

- Vá para Configurações > Privacidade e segurança > Configurações do site > JavaScript

- Selecione a opção Não permitir que sites usem JavaScript para desativar o JavaScript.

Para as empresas, a prevenção de ataques de cryptojacking vai além de cobrir essas etapas básicas. Adote as seguintes práticas de segurança para proteger seus ativos de TI contra qualquer mineração ilícita de criptografia.

- Instale atualizações e patches de firmware: atualize o software do sistema assim que o fornecedor do software os liberar.

- Tenha uma política robusta de gerenciamento de identidade e acesso (IAM): um IAM eficaz protege contra qualquer acesso não autorizado ao seu sistema, no local ou na nuvem. Implante o software IAM para permitir acesso apenas a usuários autorizados e gerenciar seu nível de autorização.

- Proteja seus endpoints: dispositivos de usuário final, como laptops, estações de trabalho, servidores e telefones celulares, servem como pontos de acesso à sua rede corporativa. Proteja-os usando um software de segurança de endpoint robusto para impedir que softwares mal-intencionados infectem os dispositivos. Você pode até usar soluções de segurança de dados móveis que protegem o acesso à rede da sua empresa por meio de dispositivos móveis.

- Monitore sua rede: analise cuidadosamente todos os logs de sua rede em tempo real e procure por qualquer atividade maliciosa. Confie em ferramentas como WAF e informações de segurança e software de gerenciamento de eventos (SIEM) para obter visibilidade direta em sua rede e endpoint para detectar qualquer comportamento anormal ou uso não autorizado. Aproveite as ferramentas RASP para detectar e prevenir ataques em tempo real em seu ambiente de execução de aplicativos.

- Implante soluções de segurança na nuvem: você pode usar soluções adicionais de segurança na nuvem, como software de agente de segurança de acesso à nuvem (CASB) para controle de acesso à nuvem e software de gerenciamento de postura de segurança na nuvem (CSPM) para procurar configurações incorretas na nuvem.

- Treine seus funcionários: adote programas de treinamento em cibersegurança para seus funcionários e mantenha-os informados sobre ataques de engenharia social, como phishing.

- Adote um modelo de confiança zero: não confie em ninguém. Verifique tudo. Ter uma abordagem de confiança zero para sua segurança significa que você verifica explicitamente qualquer um ou qualquer coisa que busque acesso aos seus ativos de TI. Isso ajuda muito a proteger seu sistema contra qualquer ameaça cibernética.

Bloquear o bloqueio ilegal

Os ataques de cryptojacking estão se tornando mais prevalentes e difíceis de detectar, mesmo com a flutuação dos preços das criptomoedas. Os hackers estão ficando mais sofisticados com suas técnicas de infecção e evasão, mas a prevenção é a chave. Implemente as práticas de segurança compartilhadas aqui e fique um passo à frente dos ladrões de criptomoedas.

Quer aumentar o nível de segurança do seu sistema? Explore o software de inteligência de ameaças para manter sua equipe de segurança atualizada sobre malware emergente, vulnerabilidades de dia zero e explorações.