7 dicas de segurança de sites que podem salvar sua empresa de uma violação de dados

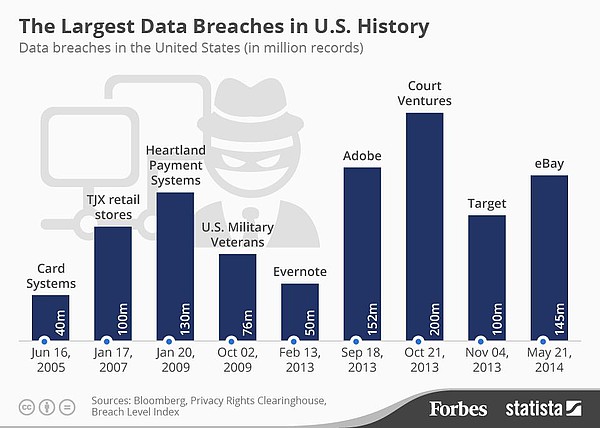

Publicados: 2018-10-16Em outro dia, outro hacker fugiu com alguns milhões de dados de clientes do Enormo Bank na mais recente violação de segurança cibernética corporativa. As pequenas e médias empresas (SMBs) riem de si mesmas e oferecem graças ao céu que não são grandes o suficiente para que os hackers prestem atenção. Se essa for sua mentalidade, gostaríamos de ser os primeiros a dizer que sua percepção está errada. Completamente errado.

A realidade, de acordo com o Comitê de Pequenas Empresas do Congresso dos Estados Unidos, é que 71% das violações de segurança online são direcionadas a empresas com menos de 100 funcionários. Diga o quê? Você leu corretamente, então se a mentalidade "somos muito pequenos para os bandidos pegarem" permeia seu SMB, agora pode ser um bom momento para largar a bebida energética, sentar-se ereto e prestar muita atenção a estes 7 dicas de segurança de sites que podem salvar sua empresa de uma violação de dados.

Você ficará feliz por ter feito isso.

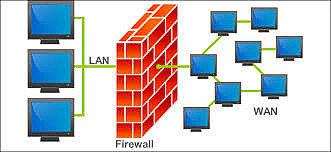

# 1 Os firewalls não são apenas uma boa ideia

Se você não tem firewalls instalados em sua rede, você pode também entrar na dark web agora e postar todas as suas senhas para qualquer hacker que passe encontrar. A realidade é que você deve considerar um firewall sua primeira linha de defesa para proteger os dados do cliente. Como uma revisão rápida, um firewall é um sistema de segurança - hardware ou software - que monitora o fluxo de dados entre sua rede interna e a Internet e bloqueia atividades suspeitas com base em regras de segurança predeterminadas.

Existem três áreas nas quais se concentrar quando se trata de instalar firewalls.

Firewall externo: este tipo de firewall normalmente é encontrado como parte de um roteador ou servidor. Ele fica fora da rede da sua empresa e evita que todos os tipos de tentativas de hackers cheguem ao seu sistema. Se você não tiver certeza se possui um ou não, ligue para o seu host e faça algumas perguntas.

Firewall interno: este tipo de firewall assume a forma de um software instalado em sua rede. Embora desempenhe uma função semelhante ao firewall externo, ou seja, verificação de vírus, malware e outras ameaças cibernéticas, também deve ser configurado para segmentar a rede de modo que vírus, hacks e similares possam ser rapidamente colocados em quarentena e disseminados limitado antes de infectar todo o sistema.

A terceira área a ter em atenção diz respeito aos colaboradores que trabalham a partir de casa e acedem à rede da empresa. Sua segurança geral é tão boa quanto o elo mais fraco. Nesse caso, valeria a pena ficar tranquilo para pagar pela proteção do firewall.

Os firewalls estão intrinsecamente ligados à configuração de hospedagem do seu site / rede. Pelos poucos dólares extras que custa por mês, você pode considerar deixar para trás os dias de hospedagem compartilhada e atualizar para algo mais robusto, um servidor dedicado ou servidor virtual privado que permite mais controle sobre as configurações de segurança específicas.

# 2 Proteja esses dispositivos inteligentes

Uma pesquisa da Tech Pro em 2016 descobriu que 59% das empresas seguem a política Traga seu próprio dispositivo (BYOD). São muitos caminhos potencialmente inseguros para a rede da empresa vagando pelos corredores e escritórios. Obviamente, cruzar os dedos e esperar que nenhum bandido perceba essa grande falha de segurança não é uma política sensata, então o que você vai fazer? Neste ponto da Era da Informação, tentar manter dispositivos pessoais como smartphones, tablets, rastreadores de condicionamento físico e relógios inteligentes fora do local de trabalho provavelmente resultaria em uma paralisação em grande escala de toda a sua força de trabalho.

Aqui está o que fazer.

Crie uma política de segurança que se aplique especificamente a dispositivos pessoais. Deixe os funcionários saberem que o BYOD está bem, mas eles devem - repita em maiúsculas para dar ênfase - DEVEM aderir às regras que garantem a segurança da rede. Duas etapas específicas a serem executadas são:

- Exigir que todos os dispositivos pessoais sejam configurados para verificar e instalar automaticamente as atualizações de segurança.

- Exija que todos os dispositivos pessoais sigam a política de senha da empresa. Você tem uma política de senha, certo? É muito importante. Falaremos sobre o porquê em breve.

Se você começar a se sentir como o Grinch com todos esses requisitos, pergunte a si mesmo. Eu preferiria irritar alguns funcionários com diretrizes rígidas de segurança cibernética ou deixar meu ativo comercial mais valioso, os dados do cliente, sair pela porta? Isso é o que pensamos.

# 3 Um manual de segurança para governá-los todos

Conforme mencionado, as pequenas e médias empresas de hoje geralmente contam os dados como o bem de negócios mais precioso. Um único funcionário propenso a negligência com as senhas ou que adota uma atitude aleatória em relação a rastrear visualmente todos os e-mails em busca de tentativas de phishing pode literalmente torpedear sua empresa. Uma palavra para o sábio. Os clientes podem ser bastante implacáveis e hesitantes em continuar a patrocinar uma empresa que parece agir de forma rápida e descontraída com suas informações pessoais. No caso de sua empresa exigir serviços profissionais, um desenvolvedor de software de segurança pode ser uma boa escolha.

Agora, mais do que nunca, o treinamento para evitar violações de segurança online deve ser levado a sério pela gerência e por cada funcionário, do veterano mais grisalho ao novato rabugento. Você precisa ter um manual de política impresso que descreva os protocolos a serem seguidos e as repercussões por não segui-los até e incluindo demissão. Como você deve ter notado, os cibercriminosos são muito experientes. Eles estão sempre testando suas defesas e criando novas maneiras de penetrar em sua rede, seja por meio de tecnologia, astúcia ou uma combinação dos dois.

É responsabilidade dos gerentes e proprietários de SMB atualizar o manual regularmente de acordo com as melhores práticas da época, bem como dedicar uma quantidade adequada de tempo para fornecer a educação adequada durante os processos de integração de novos funcionários. Se você deseja que esse esforço seja levado a sério, e deve fazê-lo, VOCÊ deve levá-lo a sério. No mínimo, qualquer funcionário que acessar a rede da empresa por qualquer motivo precisa ser totalmente versado em como mantê-la segura. Grande parte dessa segurança reside no tópico de segurança de senha, que é importante o suficiente para obter sua própria categoria.

# 4 Se você não fizer nada mais, tenha uma política de senha forte

Aqui estão algumas estatísticas que ajudam muito a esclarecer exatamente por que uma SMB pode ter um problema quando se trata de segurança cibernética.

- Um relatório da Verizon de 2016 descobriu que 63% das violações de dados foram causadas por senhas fracas, perdidas ou roubadas. Isto é um problema.

- Um relatório do Ponemon Institute afirma que 65% das empresas com uma política de senha em vigor não a aplicam. Este é um problema ainda maior.

Por onde começamos com isso? Sim, os funcionários reclamarão aos céus se você exigir que eles criem senhas mais complexas do que "1234" e as alterem regularmente, mas, correndo o risco de soar como um disco quebrado, você está mais preocupado com a irritação menor do funcionário ou a aquisição de sua rede por forças hostis? Se você disse a primeira opção, gostaríamos de sugerir educadamente que venda sua empresa imediatamente.

A segurança por senha precisa de sua própria seção no manual de segurança e as melhores práticas devem ser seguidas. Isso significa que você deve exigir:

- As senhas são alteradas a cada 60-90 dias

- As senhas devem ter pelo menos 8 caracteres, mas mais longas é melhor

- As senhas incluem letras maiúsculas e minúsculas, números e caracteres especiais

Para rever esse número anterior, depois de se dar ao trabalho de criar uma política de senha forte, não faça parte dos 65% que não a aplicam. Isso é simplesmente bobo.

Gerenciadores de senhas: Odiamos sair desta seção sem mencionar os gerenciadores de senhas. Disponíveis como software instalado, um serviço de nuvem ou até mesmo um dispositivo físico, esses programas ajudam a gerar e recuperar senhas complexas. Ele faz exatamente o que o nome afirma, que é gerenciar suas senhas, e parece que a maioria de nós precisa de ajuda nessa área.

Leia mais sobre esta precaução de segurança on-line superior (e econômica) no Consumer Reports.

# 5 Backups? Agora mais do que nunca

Você decidiu seguir cada uma de nossas sugestões até agora de forma precisa, exata e completa, sem desvios. Agora você pode dar um grande suspiro de alívio porque a rede da sua empresa é inatacável. Por que não inclinar-se para trás e apoiar os pés? Aqui está o porquê. Apesar das melhores intenções de você e de toda a sua equipe, há pelo menos a possibilidade de que um hacker ainda consiga se infiltrar e criar uma confusão. Como dissemos, esses caras e garotas são um bando inteligente que se dedica à travessura criminosa. Uma vez lá dentro, eles podem causar vários danos, desde gravar pressionamentos de teclas de senha até usar seus recursos para lançar um ataque de bot total e limpar seu servidor.

Nesse ponto, você vai desejar poder reverter o sistema para um ponto anterior no tempo, antes que o hacker colocasse suas mãos na mistura. Você tem feito backup regularmente de tudo para a nuvem e até mesmo armazenado outra cópia em um local fisicamente remoto, certo, porque incêndios e inundações acontecem? Se você não estiver fazendo isso agora, pense seriamente em fazer backup de documentos de processamento de texto, planilhas, bancos de dados, registros financeiros, arquivos de RH e contas a receber / pagar.

Com os serviços de backup em nuvem ficando mais acessíveis a cada dia, não há desculpa para não implementar uma estratégia de backup abrangente que permite retornar seu sistema ao status operacional rapidamente no caso de uma penetração na rede. A menos que você goste de reconstruir todos os arquivos que usa da memória ...

# 6 O antimalware não é opcional

Ok, escolher se deseja ou não instalar o anti-malware é opcional. Em vez disso, deveríamos ter dito que decidir pela negativa é uma má ideia. O antimalware protege contra ataques de phishing, que se tornaram uma das táticas favoritas dos hackers por um motivo - eles funcionam perfeitamente. Para prova, voltamos mais uma vez para o relatório de 2016 da Verizon. De acordo com esta pesquisa, 30% dos funcionários abriram emails de phishing, um aumento de 7% em relação ao ano anterior!

Para análise, phishing é uma técnica pela qual um hacker envia um e-mail com a intenção de convencer um funcionário a clicar em um link nele. Morder a isca dispara uma instalação de malware na rede e o hacker está dentro. Isso é uma coisa ruim. A primeira linha de defesa contra o phishing é treinar seus funcionários para não clicarem em nada em um e-mail, a menos que tenham a certeza de que é legítimo.

Considerando que 30% dos funcionários estão essencialmente convidando um hacker para a rede, o anti-malware é sua melhor aposta para interceptar e encerrar a instalação do software nocivo antes que ela possa ser concluída. Preste atenção especial aos funcionários nas posições que os hackers adoram roubar: CEOs, assistentes administrativos, vendedores e RH. Esses têm se mostrado alvos particularmente populares, pois geralmente têm acesso ao ponto fraco das melhores partes da rede.

Mas não cometa o erro de presumir que todos os outros estão imunes. Qualquer funcionário com acesso a qualquer parte da rede é um alvo potencial.

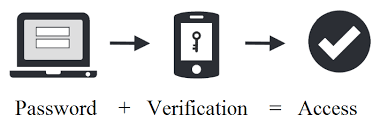

Nº 7 Autenticação multifator - se tornando rapidamente a melhor prática

Nos últimos anos, a autenticação multifator (MFA) apareceu como um ponto brilhante no radar das pessoas preocupadas com a segurança de sua rede. Sim, pode ser um pouco incômodo, mas é uma forma quase segura de proteger o processo de login. Existem muitas permutações do processo exato, mas aqui está como o login de uma empresa pode funcionar:

- O usuário insere a senha da maneira tradicional digitando-a no prompt do sistema

- Uma segunda senha única é gerada e enviada ao celular do usuário

- O usuário é levado à página de login final, onde ele insere o código de seu telefone

- A entrada na rede é concedida

Uma maneira ainda mais fácil de implementar o MFA é simplesmente fazer com que o número do celular do funcionário sirva como o segundo login. O pensamento aqui é que é extremamente improvável que um hacker tenha acesso ao primeiro login e ao número do telefone celular. Essa camada extra de proteção é relativamente simples de ativar na maioria dos sistemas e aumenta muito a segurança da senha.

Muito do trabalho pioneiro neste campo vem do Google, que recentemente completou um período de um ano em que nenhum de seus 85.000 teve sua conta do Gmail hackeada. Eles fizeram isso usando uma chave de segurança física chamada Titan, que se conecta a uma porta USB. Mesmo com um nome de usuário e senha, um hacker não poderia entrar mais na conta sem ter acesso físico à chave.

Pensamentos finais

A ideia geral é que os envolvidos no SMB devem ter em mente que a segurança do site e da rede não envolve fazer uma grande mudança e nunca mais ter que se preocupar com os criminosos cibernéticos novamente. É um processo iterativo no qual a linha do gol continua avançando cada vez que você dá um passo em direção a ela. Não há um processo de definir e esquecer. Os bandidos nunca param de testar e aprender, tornando-se mais sofisticados com seus esforços, então você também não pode. Hoje em dia, as empresas precisam cumprir os regulamentos de privacidade de dados, portanto, ter um sistema de governança de dados também garante que todos os dados usados sejam coletados e gerenciados da maneira correta.

Se ainda não o fez, você ou alguém designado por você deve manter o controle do setor de segurança cibernética para tomar nota dos novos métodos de ataque e prevenção à medida que surgem. Em um mundo onde seu oponente nunca para de aprender, você também não pode. Se você se preocupa com sua empresa, complacência não é uma opção quando se trata de garantir que sua rede privada e seus dados permaneçam assim, privados.