Wskazówki dotyczące bezpieczeństwa dla witryn marketingu afiliacyjnego B2B

Opublikowany: 2021-07-10Prowadzisz biznes partnerski i zastanawiasz się, czy wykonałeś wszystkie niezbędne kroki, aby zabezpieczyć swoją witrynę? Te 12 wskazówek sprawi, że nic nie zostawisz.

Wielu przedsiębiorców internetowych i właścicieli witryn stowarzyszonych jest zbyt pochłoniętych szaleństwem projektowania, przygotowywania produktów, bramek płatniczych i strategii marketingowych. Bezpieczeństwo jest często ignorowane w zgiełku, nawet jeśli jest to rdzeń i fundament każdej firmy stowarzyszonej.

Spis treści

- Dlaczego bezpieczeństwo sieciowe jest niezbędne dla witryn afiliacyjnych?

- Bezpieczne logowanie użytkowników i szyfrowane połączenia

- Certyfikaty SSL

- Wybierz bezpiecznego hosta internetowego

- Zgodność z PCI

- Skorzystaj z zapory serwera WWW (WAF)

- Ochrona przed atakami DDoS

- Zachowaj ścisłe zasady dotyczące haseł

- Uwierzytelnianie wieloskładnikowe

- Częste kopie zapasowe

- Chroń swoje serwery

- Poprawki bezpieczeństwa

- Wniosek

W rzeczywistości, według CSBC (Kongresowego Komitetu Małych Przedsiębiorstw w USA) – 71% naruszeń bezpieczeństwa online jest wymierzonych w firmy zatrudniające mniej niż 100 pracowników.

Jeśli więc myślisz, że hakerzy atakują tylko dużych graczy, to się mylisz. Ty, tak – ty, jutro możesz być ich celem.

Gdy nie zwracasz uwagi na ochronę swojej witryny, narażasz całą firmę na ryzyko. To odpowiednik otwarcia fizycznego sklepu bez instalowania jakichkolwiek zamków czy kamer monitorujących.

Wiele sklepów internetowych wybiera szybki i prosty zamek do drzwi wejściowych i nie szukaj dalej. I przez długi czas nawet nie aktualizowali ani nie ulepszali swoich zabezpieczeń. Ale co, jeśli Twój sklep zostanie naruszony lub transakcja się nie powiedzie? Rzeczywiście, są to rzeczy, o których powinieneś pamiętać i na pewno powinieneś zaplanować.

Dlaczego bezpieczeństwo sieciowe jest niezbędne dla witryn afiliacyjnych?

Co 39 sekund oczekuje się, że gdzieś w Internecie nastąpi cyberatak.

To dość często!

Co więcej, około 68% liderów biznesu zgadza się, że ich zagrożenia cyberbezpieczeństwa rosną. Gdy złośliwe oprogramowanie zainfekuje witrynę internetową, może z łatwością zbierać dane, a nawet przejąć wszystkie zasoby obliczeniowe witryny.

Innymi słowy, osoby atakujące mogą zbierać poufne dane zarówno od obecnych, jak i nowych użytkowników witryny. Oprócz kradzieży danych, zautomatyzowane narzędzia hakerskie mogą infekować komputery użytkowników końcowych. Ponieważ każdego dnia tworzone są tysiące nowego złośliwego oprogramowania, musisz być na bieżąco ze swoją grą, aby zapewnić bezpieczeństwo swojej witrynie i klientom przez cały czas.

Ataki internetowe mają również poważne skutki finansowe. Oczyszczanie witryny jest znacznie bardziej kosztowne niż utrzymywanie bezpieczeństwa zasobów online.

Firmy mogą stracić duże kwoty pieniędzy w wyniku cyberataków, ponieważ zagrożona jest duża ilość informacji o użytkownikach.

W rzeczywistości szacuje się, że koszty naruszenia danych przekraczają średnio 20% przychodów firmy. Przewiduje się również, że cyberprzestępczość kosztowałaby światową gospodarkę 6 bilionów dolarów w 2021 roku. Nawet jeśli uda Ci się ograniczyć szkody finansowe i technologiczne spowodowane przez cyberataki, Twoja baza klientów może ucierpieć.

Całkowite odwrócenie naruszenia danych zajmuje średnio 314 dni. Twoja witryna będzie niedostępna przez większą część tego okresu, co ucierpi na lojalności i reputacji klientów. Niektóre firmy tracą w wyniku tego procesu do 20% swojej bazy klientów.

Przeczytaj także : Najlepsze hacki marketingu afiliacyjnego w celu zwiększenia sprzedaży.

Biorąc pod uwagę wszystkie te istotne czynniki, należy zwrócić szczególną uwagę i chronić witrynę partnerską lub firmową.

Rozważ tę sugerowaną przez nas listę kontrolną ochrony sieci, aby Twoja firma działała sprawnie.

Oto najważniejsze elementy, które należy uwzględnić na liście kontrolnej ochrony:

Bezpieczne logowanie użytkowników i szyfrowane połączenia

Bezpieczne połączenia są szczególnie istotne w przypadku stron internetowych, które wymagają rejestracji lub transakcji.

Korzystanie z certyfikatu SSL (o którym za chwilę omówimy) to dobry początek. Możesz poprawić bezpieczeństwo swojej witryny, wdrażając funkcję Hypertext Transfer Protocol Safe (HTTPS).

Ochrona stron wymagających uwierzytelniania również powinna być najwyższym priorytetem. Uwzględnij silny standard haseł, który umożliwia użytkownikom rejestrację przy użyciu chronionych poświadczeń.

Ważne jest również, aby podczas przechowywania haseł w witrynie stosować dobre szyfrowanie. W przypadku naruszenia danych technologie takie jak „bcrpyt” utrudniają odzyskanie haseł.

Ponadto, jeśli automatyczna rejestracja jest dozwolona w Twojej witrynie, używaj tylko specjalnych, nieprzewidywalnych nazw użytkowników. Inne istotne czynniki to implementacja OAuth i tokeny resetowania hasła.

Wszystko to składa się na „ogólną” warstwę bezpieczeństwa Twojej witryny. Teraz zagłębmy się trochę bardziej w szczegóły.

Certyfikaty SSL

Zakładasz, że Twoi klienci będą kupować za pośrednictwem Twojego serwera. Aby to zapewnić, każda witryna handlu elektronicznego lub witryna stowarzyszona musi mieć weryfikację Secure Sockets Layer (SSL).

Ten certyfikat SSL zapewnia, że połączenie między Twoim serwerem a użytkownikiem sieci jest bezpieczne i szyfrowane. W rezultacie nie będziesz ujawniać niczyich danych osobowych, takich jak numery kart kredytowych i dane logowania. Na przykład 3dcart zapewnia „współdzielenie SSL” bez żadnych kosztów, ale zapewnienie własnego SSL zapewnia lepszą obsługę klienta dla Twoich klientów.

Certyfikaty SSL są zwykle używane jako jedna z kluczowych usług oferowanych przez hosty internetowe.

Certyfikaty SSL można uzyskać za darmo i sięgają nawet XXX USD, w zależności od potrzeb.

Wybierz bezpiecznego hosta internetowego

Twój hosting jest pierwszą linią ochrony bezpieczeństwa Twoich stron partnerskich. Stabilny biznes jest prawie niemożliwy do osiągnięcia, jeśli dostawca hostingu nie korzysta z solidnych serwerów i odpowiednio zarządzanych klastrów.

Wybierając hosta internetowego, porównaj swoje wybory na podstawie tego, jak dobrze obsługują swoje serwery i jakie zasoby mają do zabezpieczenia Twojej witryny. Chociaż zapewnienie pełnego ubezpieczenia jest praktycznie niemożliwe, wiarygodny dostawca zazwyczaj oferuje:

- Zapewnij stabilność systemu operacyjnego (OS) i aplikacji.

- Niezawodna funkcjonalność tworzenia kopii zapasowych i przywracania

- Protokół Stable Sockets Layer (SSL) ze standardowym czasem pracy bez przestojów

- Wykrywanie i usuwanie złośliwego oprogramowania

- Łagodzenie ataków typu Distributed Denial of Service (DDoS)

- Wdrożenie firewalla

- Możliwość wyszukiwania złośliwego oprogramowania.

Właściciele witryn handlu elektronicznego muszą zaakceptować zgodność hosta internetowego z wymogami bezpieczeństwa dotyczącymi kart płatniczych (PCI). Chroni to dane klientów dla wszystkich form płatności kartą. Jeśli Twój host nie obsługuje tego wyraźnie, musi być zgodny z innymi dostawcami interfejsów API koszyka na zakupy zgodnymi z PCI.

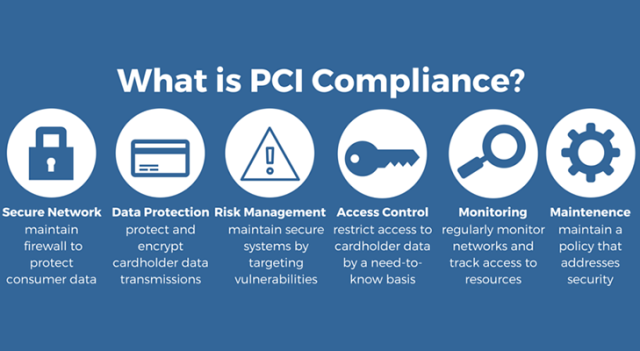

Zgodność z PCI

Wszyscy sprzedawcy internetowi muszą przyjąć wytyczne i przepisy dotyczące branży kart kredytowych (PCI). Witryny afiliacyjne są szarą strefą, ponieważ tylko „przekierowują” odwiedzającego, a zakup nie odbywa się bezpośrednio na ich stronie internetowej.

Poza witrynami partnerskimi z „bramami”, każdy sprzedawca musi przestrzegać standardu PCI DSS, czyli standardu bezpieczeństwa danych, opracowanego dla wszystkich form sprzedawców, którzy akceptują transakcje płatnicze kartą kredytową i debetową.

Ponieważ będziesz korzystać z poufnych danych, takich jak informacje o płatnościach klientów, egzekwowanie zasad PCI jest niezbędne, aby zapewnić maksymalną ochronę posiadaczom kart, a jednocześnie zyskać zaufanie klientów.

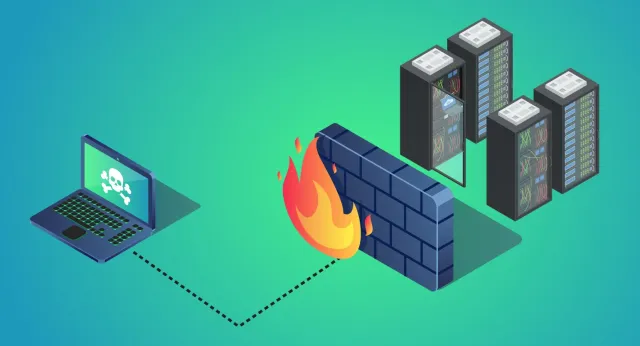

Skorzystaj z zapory serwera WWW (WAF)

WAF to przydatne narzędzie, które może zaoszczędzić Tobie i Twojej firmie wiele czasu i kłopotów. Jest niezwykle przydatny do wykrywania i zapobiegania atakom, zwłaszcza tym przeprowadzanym przez automatyczne boty.

Podstawową funkcją zapory jest śledzenie ruchu protokołu HTTP (Hypertext Transfer Protocol), który jest znacznie bardziej podatny na zagrożenia bezpieczeństwa niż ruch HTTPS.

Zapora skutecznie łagodzi iniekcje SQL, Cross-Site Scripting (XSS), cross-site fałszerstwo i inne typowe ataki.

Po wdrożeniu WAF tworzy barierę między siecią a Internetem. Przed dotarciem do serwera każdy klient sieciowy musi przez niego przejść. Zbiór predefiniowanych reguł odfiltrowuje złośliwy ruch i zabezpiecza strony internetowe przed lukami w zabezpieczeniach.

Jest to jedna z zasad, na których opiera się logika przeciwdziałania oszustwom firmy Scaleo. Dzięki dziesięcioletniemu gromadzeniu danych Scaleo może wykrywać złośliwy lub niskiej jakości ruch w czasie rzeczywistym. Przeczytaj więcej o tym solidnym algorytmie dla witryn partnerskich tutaj.

Jeśli chodzi o budowanie zapór ogniowych, należy się skupić na trzech obszarach.

Zapora zewnętrzna: Zazwyczaj ta forma zapory jest częścią routera lub serwera. Znajduje się poza siecią Twojej firmy i uniemożliwia wszystkim rodzajom prób hakerskich uzyskanie dostępu do Twojego urządzenia. Jeśli nie masz pewności, czy go masz, skontaktuj się z usługodawcą hostingowym i zapytaj go.

Zapora wewnętrzna: Ten rodzaj zapory to oprogramowanie wbudowane w sieć. Chociaż służy podobnemu celowi jak zewnętrzna zapora sieciowa, ponieważ sprawdza wirusy, złośliwe oprogramowanie i inne cybernetyczne zagrożenia, może być również zaprojektowana do segmentowania sieci w taki sposób, aby wirusy lub hakerzy próbowali i poddawać je kwarantannie przed zainfekowaniem całego urządzenia.

Trzecią kwestią do zapamiętania są pracownicy, którzy pracują w domu i łączą się z siecią firmową . Ogólna ochrona Twojego urządzenia jest tak silna, jak jego najsłabsze ogniwo. W takich okolicznościach płacenie za ochronę firewalla byłoby warte spokoju.

Firewalle są nierozerwalnie związane z konfiguracją hostingu Twojej witryny/sieci. Za kilka dodatkowych dolarów miesięcznie możesz rozważyć rezygnację z hostingu współdzielonego na rzecz czegoś bezpieczniejszego, takiego jak serwer dedykowany lub wirtualny serwer prywatny, który daje większą kontrolę nad złożonymi konfiguracjami zabezpieczeń.

Ochrona przed atakami DDoS

DDoS to skrót od Distributed Denial of Service, czyli czegoś, czego nie chcesz widzieć w pobliżu swojej witryny e-commerce. Mówiąc najprościej, odnosi się to do ataku na Twoją infrastrukturę, który uniemożliwia użytkownikom sieci uzyskanie dostępu do Twoich funkcji lub korzystanie z nich. To pozbawia ich wszelkich usług.

W rezultacie musisz zadbać o to, aby Twój sklep był odpowiednio chroniony przed atakami DDoS.

Jeśli nie masz pewności, jak zabezpieczyć swoją witrynę przed atakami DDoS, skonsultuj się z dostawcą usług hostingowych.

Zachowaj ścisłe zasady dotyczące haseł

Oto kilka statystyk, które pomogą Ci zrozumieć, dlaczego mała firma może mieć problem z cyberbezpieczeństwem, o czym wspomniałem na początku tego postu.

- Według ankiety Verizon z 2016 r. słabe, brakujące lub skradzione hasła są odpowiedzialne za 63% naruszeń danych. To jest problem.

- Według ankiety Instytutu Ponemon 65% firm z polityką dotyczącą haseł nie radzi sobie z tym problemem. To znacznie większy problem.

Gdzie w ogóle zaczynamy?

Tak, pracownicy będą krzyczeć, jeśli poprosisz ich o tworzenie haseł bardziej skomplikowanych niż „12345” i ich regularną zmianę. Jednak ryzykując, że zabrzmi to jak zdarta płyta, czy bardziej przejmujesz się łagodną irytacją pracowników lub wrogim przejęciem sieci?

Oznacza to, że musisz mieć:

- Aktualizuj swoje hasła co 60 do 90 dni.

- Hasła muszą mieć co najmniej 8 znaków, ale preferowane jest dłuższe.

- Musi zawierać wielkie i małe litery, cyfry i znaki specjalne.

Wracając do tej wcześniejszej liczby, jeśli masz problem z opracowaniem dobrej polityki haseł, nie bądź jednym z 65%, którzy jej nie przestrzegają. To śmieszne.

Menedżery haseł: Bylibyśmy nieostrożni, gdybyśmy w tej części nie uwzględnili menedżerów haseł. Te aplikacje, które są dostępne jako zainstalowane oprogramowanie, usługa w chmurze, a nawet fizyczny komputer, pomagają tworzyć i pobierać złożone hasła. Robi dokładnie to, co sugeruje nazwa: zarządza twoimi hasłami i wydaje się, że większość z nas może skorzystać z pomocy w tej dziedzinie.

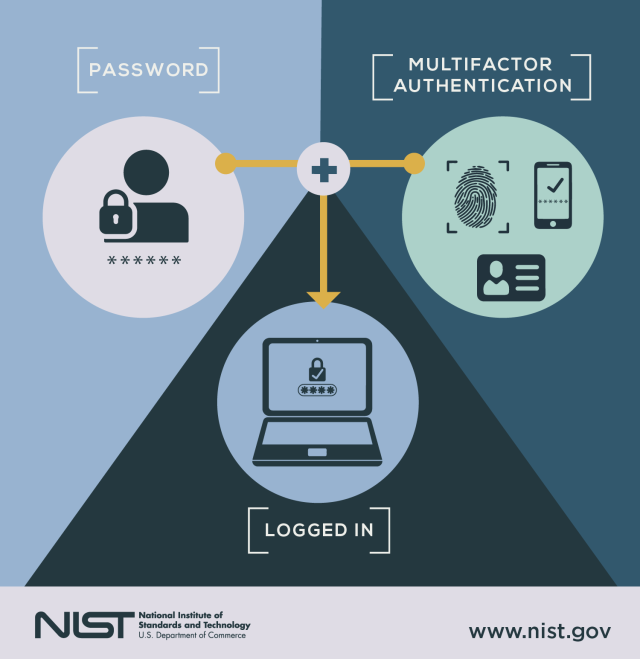

Uwierzytelnianie wieloskładnikowe

Uwierzytelnianie wieloskładnikowe (MFA) stało się w ostatnich latach jasnym punktem na radarze tych, którzy martwią się o bezpieczeństwo swojej sieci. Tak, jest to trochę kłopotliwe, ale jest to praktycznie niezawodna metoda ochrony procesu logowania. Istnieją różne warianty dokładnej metody, ale tak może wyglądać logowanie jednej firmy:

- Użytkownik konwencjonalnie wprowadza hasło, wpisując je w wierszu poleceń systemu.

- Drugie hasło jednorazowe jest tworzone i wysyłane na telefon komórkowy użytkownika.

- Użytkownik jest kierowany do ostatniego ekranu logowania, gdzie wprowadza kod ze swojego komputera.

- Połączenie z siecią zostało przyznane.

Innym prostym sposobem włączenia MFA jest użycie numeru telefonu komórkowego pracownika jako drugiego hasła. Zakłada się, że jest bardzo mało prawdopodobne, aby haker miał dostęp zarówno do pierwszej nazwy użytkownika, jak i numeru telefonu komórkowego. Ta dodatkowa warstwa zabezpieczeń jest stosunkowo łatwa do zapewnienia w większości systemów i znacznie zwiększa bezpieczeństwo haseł.

Większość prac przygotowawczych w tym obszarze została wykonana przez firmę Google, która niedawno zakończyła roczny okres, w którym ani jeden z 85 000 użytkowników nie został naruszony na swoje konto Gmail. Osiągnęli to za pomocą Titana, fizycznego klucza bezpieczeństwa podłączonego do portu USB. Oznacza to, że nawet mając nazwę użytkownika i hasło, haker nie mógł uzyskać dalszego dostępu do konta, chyba że miał fizyczny dostęp do klucza.

Częste kopie zapasowe

Załóżmy, że do tej pory zgodziłeś się przestrzegać wszystkich naszych zaleceń. Możesz teraz odetchnąć z ulgą, wiedząc, że sieć Twojej firmy jest bezpieczna.

Dlaczego nie usiąść i podnieść stopy, ciesząc się wysokiej klasy środkami bezpieczeństwa?

Jeszcze nie.

Pomimo wszelkich starań Twoich i całego personelu, zawsze istnieje ryzyko, że haker może wkraść się i spowodować zakłócenia. Jak już wspomniano, osoby te są inteligentną grupą, która dopuszcza się wykroczeń kryminalnych. Będąc w środku, mogą zrobić wszystko, od rejestrowania naciśnięć klawiszy hasła, po wykorzystanie zasobów do uruchomienia pełnoprawnego ataku botów w celu wyczyszczenia serwera.

W tym momencie będziesz żałować, że nie możesz przywrócić urządzenia do poprzedniego punktu w czasie, zanim haker się zaangażował. Odkąd zdarzają się pożary i powodzie, stale tworzysz kopię zapasową wszystkich swoich rodzinnych zdjęć w chmurze, a nawet przechowujesz kolejną kopię na zewnętrznym dysku fizycznym, prawda?

Rozważ to samo ze swoim biznesem.

Tworzenie kopii zapasowych dokumentów, arkuszy kalkulacyjnych, baz danych, sprawozdań finansowych, raportów kadrowych i należności/zobowiązań, jeśli jeszcze tego nie zrobiłeś. Nie wspominając o Twojej liście e-mailowej!

Ponieważ usługi przechowywania w chmurze stają się coraz bardziej dostępne z dnia na dzień, nie ma powodu, aby nie uwzględniać solidnego planu tworzenia kopii zapasowych, który umożliwia łatwe przywrócenie urządzenia do stanu działania w przypadku naruszenia sieci (chyba że chcesz odtworzyć plik, którego używasz z pamięci).

Chroń swoje serwery

Baza danych witryny to kolejna luka w zabezpieczeniach, którą hakerzy mogą łatwo manipulować. Zazwyczaj wymagane byłoby przechowywanie dużej ilości informacji (o firmie i klientach) na serwerze aplikacji internetowej. Upewnij się jednak, że zapisujesz tylko te informacje, których faktycznie potrzebujesz.

Ostrożnie obchodź się z danymi osobowymi, takimi jak numery kart kredytowych, adresy e-mail i inne informacje umożliwiające identyfikację. Niewłaściwe zarządzanie może być kosztowne. Z reguły staraj się zaszyfrować wszystkie dane identyfikujące użytkowników.

Łatwe szyfrowanie, takie jak AWS Aurora firmy Amazon, to tania alternatywa do rozważenia. To skutecznie zabezpiecza pliki na dysku. Podobnie możesz chcieć skompilować listę wszystkich zasobów używanych do przechowywania danych klienta. Uwzględnione mogą być bazy danych, systemy zarządzania dokumentami, GitHub, Dropbox i inne zasoby.

Jeśli Ty lub Twoja firma podlegacie Ogólnemu Rozporządzeniu o Ochronie Danych (RODO), powinniście zarezerwować czas i pieniądze na pełne zrozumienie i przestrzeganie jego wymagań. Pamiętaj, że w 2019 r. Google stracił w wyniku tego aż 57 milionów dolarów.

Poprawki bezpieczeństwa

Na koniec nie zapomnij o łatkach bezpieczeństwa. Ważne jest, abyś nigdy nawet nie rozważał rozpoczęcia działalności online bez uprzedniego pobrania poprawek bezpieczeństwa dla używanego oprogramowania lub systemu operacyjnego. Należy zwrócić szczególną uwagę na częste aktualizowanie WordPressa, Joomla i innych aplikacji internetowych, które mogą być bardzo podatne na ataki. Te systemy CMS znajdują się na liście ulubionych hakerów, więc nigdy nie pozwól, aby Twój blog działał z nieaktualnymi wtyczkami, motywami lub wersją WP.

Wniosek

Ułóż środki bezpieczeństwa w taki sam sposób, w jaki bezpieczny butik miałby poręcze lub metalową bramę, rygle i inne zamki w drzwiach, systemy alarmowe, kamery monitorujące i kodowane skarbce.

Pojedyncza forma obrony jest niewystarczająca. Możesz zacząć od zapór, a następnie przejść do bezpiecznych formularzy kontaktowych, chronionych haseł i tak dalej. W ten sposób powstrzymasz cyberprzestępców przed włamaniem się do Twojego systemu i uszkodzeniem Twojego sklepu cyfrowego i firmy.

Ogólna zasada – im więcej warstw zabezpieczających, tym lepiej.

Aby każda firma przynosiła zyski na wszystkich platformach internetowych, bezpieczeństwo na najwyższym poziomie jest ważnym czynnikiem, o który należy zadbać.

Przyjrzyjmy się jeszcze raz najważniejszym punktom, o których powinieneś pamiętać, aby zabezpieczyć swoją witrynę afiliacyjną lub sieć afiliacyjną:

- Wybierz bezpieczny hosting

- Dodaj certyfikat SSL do swojej domeny

- Korzystaj z logiki przeciwdziałania oszustwom firmy Scaleo, aby zapewnić maksymalne bezpieczeństwo

- Stosuj zabezpieczenia przed złośliwym oprogramowaniem, zaporą ogniową i zabezpieczeniami po stronie serwera

- Konserwacja: nie zapomnij często tworzyć kopii zapasowych bazy danych i często zmieniać hasła

- Upewnij się, że Twoje płatności są zgodne z PCI

- Jeśli to możliwe, dodaj uwierzytelnianie wieloskładnikowe

Te podstawowe elementy bezpieczeństwa są niezbędne dla każdej witryny biznesowej, afiliacyjnej lub e-commerce. Jednak twoja ochrona nie kończy się na tym. Tak, powinieneś przeprowadzić dodatkowe badania, szczególnie jeśli masz średnią lub dużą firmę internetową. Nigdy nie narażaj bezpieczeństwa swojego systemu lub klientów.