8 najlepszych narzędzi do zarządzania dostępem do tożsamości (IAM)

Opublikowany: 2022-12-30Czy w swojej organizacji stawiasz bezpieczeństwo zasobów IT przed czymkolwiek innym? W takim razie potrzebujesz najlepszych opisanych tutaj narzędzi do zarządzania dostępem do tożsamości.

W dzisiejszym krajobrazie cyfrowym bezpieczeństwo jest głównym problemem każdej firmy. Hakerzy opracowują nowe techniki i narzędzia do kradzieży danych od firm i sprzedawania ich w ciemnej sieci.

Agresywni hakerzy po prostu zmusiliby Cię do zapłacenia milionów dolarów okupu, przejmując całą infrastrukturę IT, w tym krytyczne bazy danych, które mogłyby zaszkodzić tysiącom użytkowników.

W związku z tym firmy korzystają z solidnych narzędzi IAM, oprócz rygorystycznych zasad bezpieczeństwa danych i zasad dotyczących haseł, jako zasobów nadmiarowych dla bezpieczeństwa danych biznesowych.

Co to jest zarządzanie dostępem do tożsamości (IAM)?

Zarządzanie dostępem do tożsamości (IAM) to zestaw aplikacji, zasad i narzędzi, które nadzorują, utrzymują i definiują, który pracownik lub interesariusz ma dostęp do jakich zasobów cyfrowych.

W przypadku firm zasoby cyfrowe to głównie serwery aplikacji, bazy danych klientów, narzędzia ERP, aplikacje rozliczeniowe, aplikacje płatnicze, dane płacowe pracowników i nie tylko.

W DevSecOps dostęp do zasobów cyfrowych oznacza sprawdzanie repozytoriów kodu, dostęp do potoków CI/CD, zewnętrznych i wewnętrznych baz wiedzy, platform jako usługi, intranetów, dzienników oprogramowania i kanałów komunikacji biznesowej.

Krótko mówiąc, ty lub administrator ds. cyberbezpieczeństwa musicie kontrolować dostęp do każdego zasobu cyfrowego, od którego zależy bezbłędne działanie firmy.

Potrzeba zarządzania dostępem do tożsamości (IAM)

Po pierwsze, potrzebujesz IAM, aby przypisać dostęp do aplikacji biznesowych i zasobów obecnym i nowym pracownikom. Za pomocą kilku kliknięć możesz cofnąć komuś dostęp do ERP lub przyznać dostęp, jeśli jest to wymagane.

IAM umożliwiają bardziej proaktywne podejście do bezpieczeństwa biznesowego niż reaktywne. Nie jest dobrym pomysłem rygorystyczne stosowanie zasad bezpieczeństwa w organizacji po tym, jak doszło do naruszenia bezpieczeństwa danych i utraty przychodów.

Zamiast tego należy egzekwować zasady bezpieczeństwa danych i kontroli dostępu od pierwszego dnia, aby uniknąć strat wizerunkowych i finansowych.

Inne ważne powody, dla których warto skorzystać z rozwiązania IAM, to:

- Zapewnij skalowalność bezpieczeństwa swojej firmy, korzystając z aplikacji w chmurze, która może śledzić od 10 do tysięcy pracowników uzyskujących ciągły dostęp do serwerów, baz kodów, pakietów kontenerów, danych klientów, metod płatności itp.

- Powstrzymaj naruszenia bezpieczeństwa danych w momencie ich rozpoczęcia i powstrzymaj w ten sposób sytuację, zanim zaangażują się media, opinia publiczna i inwestorzy.

- Nie marnuj licencji i alokacji zasobów, zawsze skanując takie zasoby biznesowe. Następnie dynamicznie przydzielaj wymagane zasoby, aby oszczędzać pieniądze i chronić dane biznesowe przed dostaniem się w niepowołane ręce.

Jak działa zarządzanie dostępem do tożsamości?

Aby chronić dane biznesowe, rozwiązanie IAM zapewnia następujące funkcje i narzędzia bezpieczeństwa:

# 1. Dostęp jednokrotnego logowania

Rozwiązanie IAM zapewnia bezproblemowy dostęp do wszystkich aplikacji biznesowych i kont za pośrednictwem korporacyjnej poczty e-mail. Pracownicy nie muszą pamiętać ton kont użytkowników i haseł.

#2. Rejestruj, kontroluj i raportuj

Rejestruj każde działanie w swojej infrastrukturze IT i przesyłaj raporty zawierające dane dotyczące wszelkich niedawnych incydentów związanych z bezpieczeństwem, zdarzeń resetowania hasła, żądań logowania z sieci zewnętrznych i nie tylko.

#3. Autoryzacja użytkownika

Uniemożliwia użytkownikom dokonywanie niedozwolonych zmian w systemach, aplikacjach i witrynach internetowych poprzez regularne autoryzowanie ich działań poprzez skanowanie bazy danych kont użytkowników pod kątem wszelkich ostatnich zmian.

#4. Uwierzytelnianie użytkownika

IAM narzuca uwierzytelnianie bezpieczeństwa za każdym razem, gdy pracownik loguje się do systemów biznesowych. Może oferować hasła, SMS-y na telefony komórkowe, dostęp oparty na kluczach bezpieczeństwa fizycznego, CAPTCHA i nie tylko. Zmusza również użytkownika do okresowej zmiany haseł i innych danych uwierzytelniających.

#5. Przydzielanie i odbieranie uprawnień użytkownika

Po utworzeniu konta użytkownika w narzędziu IAM zapewnia ono dostęp do określonych systemów biznesowych w zależności od roli lub oznaczenia. Narzędzia IAM mogą kierować te żądania udostępniania przez kilku menedżerów, aby zapewnić wielopunktowe zatwierdzenia.

Ponadto usunięcie jednego użytkownika z IAM natychmiast usuwa poprzedni dostęp do aplikacji i bazy danych. Dzieje się to w czasie rzeczywistym, a narzędzie blokuje pracownika, nawet jeśli aktywnie pracuje nad aplikacją.

#6. Zarządzaj użytkownikami systemu

Narzędzia IAM integrują się ze wszystkimi biznesowymi bazami danych, aplikacjami, serwerami, pulpitami wirtualnymi i pamięcią masową w chmurze. Wystarczy, że utworzysz jeden profil użytkownika w narzędziu IAM, a odpowiednia osoba uzyska dostęp do aplikacji i danych, które zapewnisz.

W jaki sposób pomaga Ci narzędzie do zarządzania dostępem do tożsamości?

Wydajne narzędzie IAM pomaga Twojej firmie w następujący sposób:

- Zapewnij jedno źródło prawdy we wszystkich kwestiach związanych z bezpieczeństwem danych cyfrowych i zasobów

- Pozwól nowemu pracownikowi rozpocząć pracę pierwszego dnia, udostępniając poświadczenia bezpieczeństwa za pomocą kilku kliknięć

- Chroń dane biznesowe, natychmiast anulując dostęp pracownikom opuszczającym firmę

- Ostrzeganie o incydentach związanych z bezpieczeństwem, abyś mógł podjąć działania, zanim poniesiesz poważne szkody

- Zapobiegaj uciążliwościom powodowanym przez sygnalistów i zagrożenia wewnętrzne

- Blokuj nietypowe działania pracowników lub dostawców zewnętrznych, wykrywając podejrzane zachowania za pomocą sztucznej inteligencji (AI) i uczenia maszynowego (ML).

Następnie omówimy funkcje, których należy szukać w narzędziu IAM.

Funkcje narzędzia IAM

Kupując narzędzie IAM, upewnij się, że ma ono następujące niezbędne funkcje:

- Koszt posiadania nie powinien być wyższy.

- Narzędzie musi oferować rozliczenia na podstawie konta użytkownika. Płacisz mniej, gdy tworzysz kilka kont. Płacisz więcej, gdy tworzysz więcej kont. I powinna istnieć zniżka hurtowa na zbiorcze zarządzanie kontem.

- Rozwiązanie IAM musi oferować sześć standardowych funkcji. Są to jednokrotne logowanie, raportowanie, uwierzytelnianie, autoryzacja, udostępnianie uprawnień i pulpit nawigacyjny zarządzania.

- Narzędzie musi być zgodne z zasadami autoryzacji o zerowym zaufaniu.

- Powinien losować system uwierzytelniania, aby informować użytkowników o ich obowiązkach w zakresie bezpieczeństwa danych.

Teraz, gdy znasz już podstawy koncepcji zarządzania dostępem do tożsamości, znajdź poniżej kilka idealnych narzędzi dla każdej cyfrowej firmy:

Zarządzanie tożsamością i dostępem AWS

Jeśli hostujesz aplikacje w chmurze, bazy danych i projekty analityczne w Amazon Web Services, AWS IAM jest idealnym rozwiązaniem do ochrony danych biznesowych. Oferuje wiele funkcji, ale najważniejsze są następujące:

- Analizator dostępu IAM

- Centrum tożsamości IAM

- Zarządzaj kontem IAM lub rolami użytkowników

- Zarządzaj uprawnieniami IAM, takimi jak udostępnianie i odwoływanie

- Uwierzytelnianie wieloskładnikowe zapewniające rygorystyczne bezpieczeństwo danych i odpowiedzialność

Powinieneś skorzystać z AWS IAM, jeśli czujesz potrzebę w swojej firmie:

- Przydzielaj szczegółowe uprawnienia i używaj atrybutów, takich jak rola, zespół, lokalizacja itp., do obsługi administracyjnej konta

- Kontroluj konta pojedynczo lub zbiorczo

- Wdrażaj praktyki bezpieczeństwa danych w całej organizacji za pomocą kilku kliknięć

- Zachowaj zasadę najniższych uprawnień dla aplikacji i danych biznesowych

AWS oferuje obszerne zasoby dotyczące wdrażania i działania AWS IAM. W ten sposób możesz szybko się uczyć i zacząć w mgnieniu oka.

Okta IAM

Jeśli szukasz kompleksowego rozwiązania do zarządzania tożsamością i dostarczania usług opartych na tożsamości, wypróbuj Okta. Ma ponad 7000 integracji aplikacji biznesowych. Zespół zarządzający integracją Okta aktywnie współpracuje również z projektami rozwoju aplikacji, które będą udostępniać aplikacje w przyszłości.

Jego kluczowe funkcje IAM obejmują wiele funkcji, w tym:

- Logowanie uniwersalne

- Pojedyncze logowanie

- Bez hasła

- Adaptacyjne MFA

- Zarządzanie cyklem życia

- Przepływy pracy

- Zarządzanie tożsamością

Okta ma dwie różne usługi w krajobrazie zarządzania dostępem do tożsamości. Pierwszym rozwiązaniem jest obsługa klienta. Jeśli oferujesz usługi SaaS użytkownikom końcowym, hostujesz platformy wideo OTT, strony internetowe oparte na subskrypcji lub treści internetowe za paywallem, możesz skorzystać z Customer Identity by Okta.

Ponadto możesz użyć Workforce Identity Cloud, aby umożliwić pracownikom, dostawcom, klientom, współpracownikom i freelancerom dostęp do zasobów biznesowych w chmurze lub poza nią.

Zarządzaj silnikiem

ManageEngine AD360 firmy Zoho to zintegrowane narzędzie IAM, które umożliwia administratorom bezpieczeństwa IT modyfikowanie, udostępnianie i odwoływanie tożsamości użytkowników. Pozwala kontrolować dostęp użytkowników do zasobów sieciowych na serwerach publicznych, prywatnych, hybrydowych lub lokalnych.

Wszystkie powyższe czynności można wykonywać na serwerach Exchange, w lokalnych usługach Active Directory i aplikacjach w chmurze z centralnego oprogramowania lub internetowego pulpitu nawigacyjnego.

W skrócie, ManageEngine AD360 zapewnia pracownikom zatrudnionym i niepracującym na liście płac szybki dostęp do aplikacji, systemów ERP, danych klientów, biznesowych witryn typu wiki itp. w ciągu kilku minut. Następnie możesz cofnąć dostęp, gdy opuści on firmę lub uznasz, że dostęp nie jest już potrzebny temu konkretnemu pracownikowi.

SailPoint IAM

Rozwiązanie SailPoint IAM oparte jest na podstawowym systemie IAM kontrolowanym przez integrację, automatyzację i inteligencję. Wokół głównego systemu zarządzania dostępem do tożsamości znajdują się podfunkcje.

Te moduły podrzędne zapewniają, że rozwiązanie IAM Twojej firmy działa bezawaryjnie 24 godziny na dobę, 7 dni w tygodniu. Niektóre godne uwagi funkcje podrzędne są wymienione poniżej:

- Zarządzanie narzędziami SaaS

- Automatyczne udostępnianie i odwoływanie kont użytkowników

- Zalecenia dotyczące dostępu oparte na sztucznej inteligencji

- Przepływy pracy IAM

- Analityka danych i dostęp do informacji

- Cyfrowe certyfikaty umożliwiające dostęp do aplikacji, odczytywanie plików i tak dalej

- Zarządzanie hasłami, resetowanie i umieszczanie na czarnej liście

- Zarządzaj dostępem do plików i dokumentów

- Zaspokoić prośby o dostęp

SailPoint oferuje rozwiązania IAM dla różnych gałęzi przemysłu, takich jak opieka zdrowotna, produkcja, bankowość, rząd, edukacja i inne.

Narzędzia IAM oferują wygodne usługi, takie jak implementacja zerowego zaufania, zwiększanie wydajności infrastruktury IT, zgodność z przepisami i zabezpieczanie zasobów w dowolnym miejscu i czasie.

Rozwiązania Fortinet IAM

Rozwiązania Fortinet IAM zapewniają funkcje bezpieczeństwa niezbędne do potwierdzania tożsamości pracowników, klientów, dostawców i urządzeń wchodzących do intranetu lub sieci internetowej.

Jego istotne cechy i zalety są wymienione poniżej:

- Daje pewność, że odpowiednio uwierzytelnieni, autoryzowani i zweryfikowani użytkownicy mogą uzyskiwać dostęp do zasobów biznesowych w chmurze lub poza nią

- Uwierzytelnianie wieloskładnikowe gwarantuje, że pierwotny użytkownik uzyskuje dostęp do dozwolonych zasobów. W przypadku jakiegokolwiek naruszenia danych wiesz, z kim się skontaktować.

- Fortinet SSO zapewnia bezproblemowy dostęp do infrastruktury IT bez konieczności pamiętania hasła. Wykorzystuje obsługę SAML, OIDC, 0Auth i API.

- Fortinet IAM obsługuje zasady przynoszenia własnych urządzeń (BYOD), konta gości, dostęp ad-hoc i wiele innych.

JumpCloud IAM

JumpCloud pomaga obniżyć koszt posiadania rozwiązania IAM o wiele cyfr dzięki zunifikowanemu urządzeniu i rozwiązaniu IAM. Dzięki tej usłudze minimalizujesz koszty ogólne i złożoność systemu IAM, a także zapewniasz, że masz do czynienia z mniejszą liczbą dostawców IT.

Po skonfigurowaniu rozwiązań możesz zezwolić pracownikom, stażystom, klientom, interesariuszom, dostawcom i odwiedzającym na dostęp do infrastruktury IT za pomocą następującej logiki biznesowej:

- Przyznaj dostęp do dowolnego lub wybranego zasobu

- Udziel dostępu z dowolnej lub wybranej lokalizacji

- Zapewnij dostęp za pomocą tożsamości fizycznej lub cyfrowej

- Zatwierdź dostęp z chmury

- Daj dostęp do zaufanego sprzętu lub oprogramowania

Jego narzędzie IAM umożliwia zarządzanie procesami, przepływami pracy, urządzeniami i ludźmi z jednej aplikacji internetowej hostowanej w otwartym katalogu obsługiwanym przez JumpCloud.

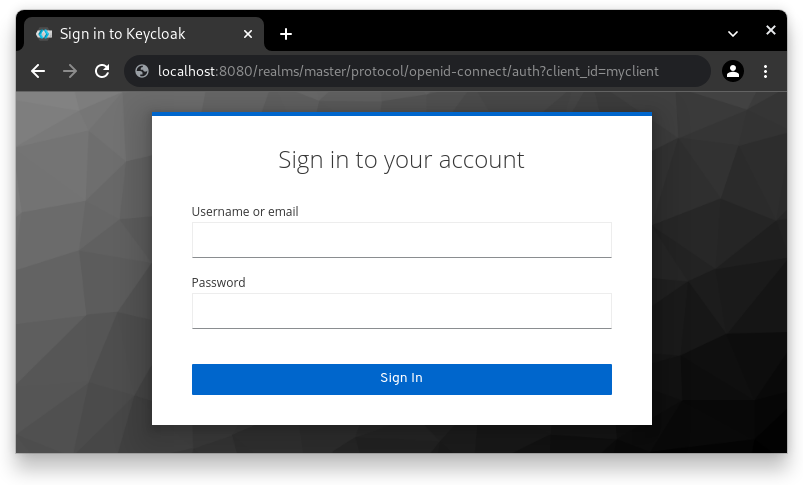

Keycloak Open Source IAM

Keycloak to produkt IAM o otwartym kodzie źródłowym, który jest stale rozwijany dzięki dotacjom i sponsoringowi firmy Red Hat. Jeśli Twoja firma potrzebuje niestandardowych rozwiązań IAM, których inne firmy nie oferują, możesz wypróbować Keycloak.

Jego godne uwagi cechy są następujące:

- Keycloak SSO do logowania i wylogowywania z wielu aplikacji w jednej organizacji lub platformie

- Twórz strony logowania społecznościowego, aby umożliwić użytkownikom korzystanie z usług w chmurze przy użyciu kont Google, GitHub i Facebook

- Możesz stworzyć własne rozwiązanie IAM, korzystając z bazy kodu Keycloak i swojej relacyjnej bazy danych

- Możesz zintegrować to rozwiązanie IAM z serwerami Active Directory i LDAP (Lightweight Directory Access Protocol)

Jego serwer jest dostępny do bezpłatnego pobrania z bazą kodów Keycloak, obrazem kontenera i operatorem.

Tożsamość pingowania

Ping Identity wykorzystuje swoją zastrzeżoną chmurę PingOne do zarządzania dostępem do tożsamości za pośrednictwem platformy chmurowej, a następnie kieruje użytkownika do innej chmury lub serwera lokalnego. Chmura PingOne jest odpowiednia do obciążeń zorientowanych na klienta i pracowników wewnętrznych.

Tworzysz konto dla zatwierdzonego użytkownika w chmurze PingOne i tworzysz przepływ pracy uwierzytelniania. Ping Identity koordynuje podróż klienta lub pracownika do aplikacji biznesowej za pomocą wstępnie ustawionego przepływu pracy.

Obejmuje następujące kroki:

- Wykrywanie danych użytkownika i urządzenia

- Weryfikacja użytkownika

- Profilowanie aktywności użytkowników na Twoich zasobach IT

- Uwierzytelniaj przy użyciu drugorzędnych protokołów bezpieczeństwa

- Interesariusze biznesowi autoryzują nowego użytkownika

- Użytkownik uzyskuje bezproblemowy dostęp do wybranych aplikacji i baz danych

Ostatnie słowa

Zdobycie odpowiedniego narzędzia do zarządzania dostępem do tożsamości to nie bułka z masłem. Administratorzy IT i menedżerowie ds. cyberbezpieczeństwa poświęcają tygodnie pracy, aby zdecydować, które narzędzie pomoże im ustawić wymagany poziom bezpieczeństwa.

Możesz zaoszczędzić pieniądze i czas oraz zachować zdrowy rozsądek, wypróbowując niektóre z najlepszych narzędzi IAM wymienionych powyżej w tym artykule.

Następnie najlepsze techniki ochrony przed cyberatakami.