Co to jest zatruwanie DNS? Jak się przed tym uchronić?

Opublikowany: 2023-05-05Biorąc pod uwagę szybkie tempo rozwoju technologicznego, osoby atakujące nieustannie znajdują nowe sposoby manipulowania i przejmowania kontroli nad Internetem. Zatruwanie systemu nazw domen (DNS) jest jednym z takich ataków i to zamaskowanym.

Chociaż rozwiązania zabezpieczające DNS pomagają zapewnić klientom moc obliczeniową i usprawnić ruch w sieci, kluczowe znaczenie ma zrozumienie zagrożeń i ryzyka, które mogą na nich wpływać.

Co to jest zatruwanie DNS?

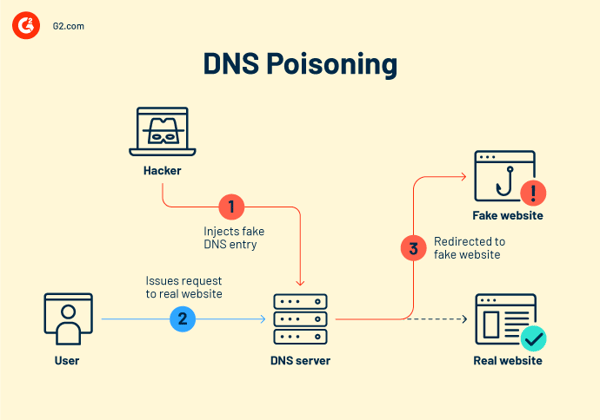

Zatruwanie DNS lub zatruwanie pamięci podręcznej DNS to oszukańcza cybertaktyka, w której hakerzy przekierowują ruch internetowy do stron phishingowych i fałszywych serwerów internetowych.

Jest to atak polegający na fałszowaniu, w którym hakerzy przyjmują tożsamość innego urządzenia, klienta lub użytkownika. Ta maskarada ułatwia następnie przechwytywanie chronionych informacji lub zakłócanie normalnego przepływu ruchu w sieci.

W ataku zatruwania pamięci podręcznej DNS hakerzy zmieniają rekordy DNS na „sfałszowany” DNS, dzięki czemu gdy legalny użytkownik odwiedza witrynę internetową, trafia do miejsca innego niż zamierzone. Ludzie często muszą być tego świadomi, ponieważ imitacje witryn są często zaprojektowane tak, aby wyglądały jak rzeczywiste.

To tak, jakbyś powiedział komuś, że mieszkasz w określonej lokalizacji, a następnie zmienił wszystkie nazwy ulic i numery domów, aby trafił pod niewłaściwy adres lub w całej okolicy.

Hakerzy często używają jednej lub kilku złośliwych metod omówionych poniżej.

- Bezpośrednie przejęcie serwera DNS i przekierowanie użytkowników do fałszywych witryn

- Atak typu machine-in-the-middle, taki jak kradzież bezpiecznych danych logowania do stron internetowych banków)

- Zatruwanie pamięci podręcznej DNS za pośrednictwem spamowych wiadomości phishingowych

- Instalowanie wirusa na komputerach lub routerach odwiedzających w celu bezpośredniego spowodowania szkód

- Umieszczanie robaka w celu rozprzestrzeniania uszkodzeń na inne urządzenia.

Jak działa zatruwanie DNS

Aby w pełni zrozumieć, jak działa zatruwanie DNS, konieczne jest zrozumienie pewnych koncepcji i kontekstu dotyczącego sposobu, w jaki Internet dostarcza odwiedzających do różnych domen.

Zatruwanie DNS a fałszowanie DNS

Chociaż terminy zatruwanie DNS i fałszowanie DNS są czasami używane zamiennie, istnieje różnica między nimi.

Zatruwanie DNS to technika wykorzystywana przez osoby atakujące do naruszenia danych DNS i zastąpienia ich złośliwym przekierowaniem. Końcowym efektem zatruwania DNS jest fałszowanie DNS, w którym zatruta pamięć podręczna prowadzi użytkowników do złośliwej witryny.

Podsumowując, zatruwanie DNS jest drogą do fałszowania DNS : hakerzy zatruwają pamięć podręczną DNS, aby sfałszować DNS.

Co to są programy rozpoznawania nazw DNS?

Każde urządzenie i serwer ma odrębny adres protokołu internetowego (IP), ciąg cyfr, który służy jako identyfikator komunikacji. Użytkownicy mogą uzyskać adres IP powiązany z nazwą domeny za pomocą programów rozpoznawania nazw DNS. Innymi słowy, konwertują adresy URL witryn internetowych czytelne dla człowieka (takie jak https://www.g2.com/) na adresy IP zrozumiałe dla komputerów. Resolwer DNS otrzymuje żądanie z systemu operacyjnego za każdym razem, gdy użytkownik próbuje uzyskać dostęp do witryny internetowej. Gdy program rozpoznawania nazw DNS zwróci adres IP, przeglądarka internetowa użyje go do rozpoczęcia ładowania żądanej strony.

Jak działa buforowanie DNS?

Resolwer DNS śledzi odpowiedzi na żądania adresu IP przez określony czas. Dzięki wyeliminowaniu konieczności interakcji z kilkoma serwerami biorącymi udział w standardowej procedurze rozpoznawania nazw DNS, program rozpoznawania nazw może szybciej odpowiadać na kolejne zapytania. Tak długo, jak pozwala na to określony czas życia (TTL) powiązany z tym adresem IP, programy rozpoznawania nazw DNS przechowują odpowiedzi w swojej pamięci podręcznej.

W jaki sposób hakerzy zatruwają pamięci podręczne DNS?

Hakerzy uzyskują dostęp do serwera DNS w celu zmiany jego katalogu w celu przekierowania nazwy domeny wprowadzanej przez użytkowników na inny, niedokładny adres IP. Haker może to zrobić przez:

- Imitowanie serwera. Twój serwer DNS żąda tłumaczenia, a haker szybko odpowiada błędną odpowiedzią na długo przed tym, zanim rzeczywisty serwer to zrobi.

- Wiązanie serwera. Naukowcy zaobserwowali w 2008 r., że hakerzy mogą wysyłać tysiące żądań do serwera buforującego. Następnie hakerzy wysyłają setki wprowadzających w błąd odpowiedzi, z czasem uzyskując kontrolę nad domeną główną i całą witryną.

- Eksploatacja otwartych portów. Naukowcy odkryli w 2020 r., że hakerzy mogą wysyłać setki żądań DNS do portów resolwera. Dzięki takiemu podejściu w końcu dowiadują się, który port jest otwarty. Przyszłe ataki będą kierowane tylko na ten port.

Najbardziej znaczącą luką w zabezpieczeniach, która umożliwia tego rodzaju atak, jest to, że cały system kierowania ruchu sieciowego został zaprojektowany pod kątem skalowalności, a nie bezpieczeństwa. Obecne podejście opiera się na protokole datagramowym użytkownika (UDP), który nie wymaga uwierzytelniania nadawców ani odbiorców. Ta luka umożliwia hakerom podszywanie się pod użytkowników (nie wymagając dodatkowego uwierzytelnienia) i wchodzenie do systemu w celu przekierowania serwerów DNS.

Niebezpieczeństwa związane z zatruciem DNS

Zatruwanie DNS zagraża zarówno osobom fizycznym, jak i korporacjom. Jednym z najbardziej prawdopodobnych zagrożeń związanych z tym cyberatakiem jest to, że po naruszeniu bezpieczeństwa urządzenia naprawienie problemu może być trudne, ponieważ urządzenie domyślnie powraca do nielegalnej witryny.

Ponadto ataki polegające na fałszowaniu DNS mogą być niezwykle trudne do zidentyfikowania przez konsumentów, zwłaszcza gdy hakerzy sprawiają, że fałszywe witryny wyglądają tak realistycznie, jak rzeczywiste. W takich okolicznościach odwiedzający raczej nie zdadzą sobie sprawy, że witryna jest fałszywa i będą wprowadzać ważne informacje jak zwykle, nieświadomi, że narażają siebie i swoją firmę na znaczne ryzyko.

Niektóre z najpoważniejszych zagrożeń związanych z tym atakiem omówiono poniżej.

Złośliwe oprogramowanie i wirusy

Po przekierowaniu konsumentów na fałszywe strony internetowe hakerzy mogą uzyskać dostęp do ich urządzeń i zainstalować mnóstwo wirusów i złośliwego oprogramowania. Może to dotyczyć zarówno wirusa zaprojektowanego do infekowania ich urządzenia, jak i złośliwego oprogramowania, które zapewnia hakerom ciągły dostęp do urządzenia i zawartych w nim informacji.

Kradzież danych

Zatruwanie DNS umożliwia hakerom szybkie uzyskanie informacji, takich jak dane logowania do bezpiecznych witryn lub dane osobowe, takie jak numery ubezpieczenia społecznego.

Blokery bezpieczeństwa

Przekierowując ruch od dostawców zabezpieczeń, aby uniemożliwić urządzeniom pobieranie krytycznych aktualizacji i poprawek zabezpieczeń, złośliwi aktorzy wykorzystują fałszowanie DNS, aby wyrządzić poważne długoterminowe szkody. Z biegiem czasu ta metoda może sprawić, że urządzenia będą bardziej podatne na kilka innych ataków, w tym złośliwe oprogramowanie i trojany.

Cenzura

Rządy wykorzystywały zatruwanie DNS do ingerowania w ruch internetowy ze swoich krajów w celu ograniczenia lub cenzurowania danych. Ingerując w ten sposób, rządy te były w stanie uniemożliwić obywatelom odwiedzanie stron internetowych zawierających informacje, których nie chcą, aby przeglądali.

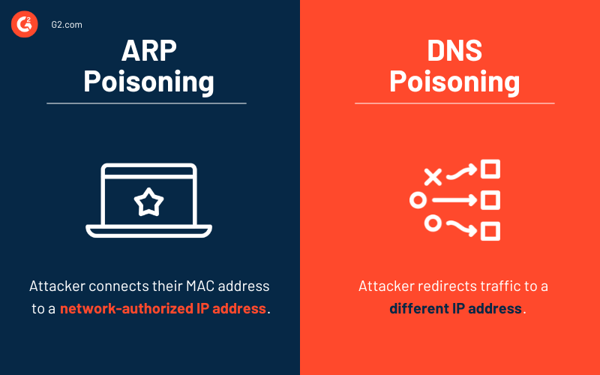

Zatrucie ARP a zatrucie DNS

Zatruwanie protokołem rozpoznawania adresów (ARP) i zatruwanie DNS to przykłady ataków typu machine-in-the-middle. Podstawową różnicą między tymi dwoma jest ich format adresowania i stopień, w jakim występują.

Chociaż zatruwanie DNS fałszuje adresy IP prawdziwych witryn i może rozprzestrzeniać się w różnych sieciach i serwerach, zatruwanie ARP naśladuje adresy fizyczne (adresy MAC) w tym samym segmencie sieci.

Zatruwając pamięć podręczną ARP, osoba atakująca może oszukać sieć, aby pomyślała, że jej adres MAC jest powiązany z adresem IP. Powoduje to, że dane wysyłane na ten adres IP są niewłaściwie kierowane do atakującego. Z kolei atakujący może nasłuchiwać całej komunikacji sieciowej między swoimi celami.

Przykłady zatruwania DNS

Zagrożenia związane z atakami zatruwania DNS zostały ujawnione w kilku głośnych incydentach na całym świecie w ostatnich latach.

- Przejęcie sieci DNS AWS: Wiele domen hostowanych na Amazon zostało przekierowanych w 2018 r. dzięki atakowi zatruwania pamięci podręcznej DNS przez grupę przestępców. Jeden z tych ataków, który był szczególnie godny uwagi, był skierowany na stronę Bitcoin MyEtherWallet. Przestępcy celowo przekierowywali ruch od użytkowników próbujących zalogować się na swoje konta MyEtherWallet do fałszywej witryny w celu kradzieży danych logowania. Następnie organizacja wykorzystała te informacje, aby uzyskać dostęp do prawdziwych kont tych osób i ukraść ich pieniądze. Cybergangowi udało się ukraść Ethereum o wartości około 17 milionów dolarów.

- Atak hakerski Lizard Squad: Grupa hakerska o nazwie Lizard Squad zaatakowała Malaysia Airlines w 2015 roku, przekierowując odwiedzających witrynę do fałszywej strony internetowej, która zapraszała ich do zalogowania się tylko po to, by wyświetlić im błąd 404 i obraz jaszczurki.

- Wyciek chińskiej cenzury rządowej: ze względu na kontrolę chińskich serwerów w 2010 roku, internauci w Chile i Stanach Zjednoczonych odkryli, że ich ruch był przekierowywany na strony takie jak Facebook, Twitter i YouTube. Chiny celowo wykorzystywały zatruwanie DNS do kontrolowania swoich serwerów jako cenzurę. W tym przypadku odwiedzający spoza Chin byli wysyłani na chińskie serwery. Ponieśli konsekwencje tej cenzury, odmawiając im dostępu do stron internetowych, do których Chiny ograniczyły dostęp dla swoich mieszkańców.

Jak uchronić się przed zatruciem DNS

Ataki zatruwania DNS są bardzo niebezpieczne, ponieważ są trudne do wykrycia i naprawienia po ich ustaleniu. Niemniej jednak możesz podjąć kilka działań, aby lepiej zabezpieczyć swoją firmę przed szkodami powodowanymi przez zatruwanie DNS i ataki typu phishing.

Dodanie rozszerzeń bezpieczeństwa DNS (DNSSEC)

Broń się przed atakami zatruwania DNS, wprowadzając DNSSEC. Mówiąc najprościej, DNSSEC implementuje dodatkowy krok weryfikacji danych DNS.

Do tej weryfikacji DNNSEC używa kryptografii klucza publicznego. W szczególności używa uwierzytelniania opartego na certyfikatach w celu potwierdzenia domeny głównej i legalności dowolnego DNS odpowiadającego na żądanie. Ponadto ocenia, czy treść odpowiedzi jest godna zaufania i czy została zmieniona w drodze.

Chociaż DNSSEC chroni przed fałszowaniem DNS, ma również kilka wad dotyczących poufności danych, jego złożonego wdrożenia i innych luk, takich jak wyliczanie stref. Istotne jest, aby być świadomym ograniczeń DNSSEC przed jego wdrożeniem.

Zapewnij szyfrowanie danych

Kolejnym ważnym krokiem, który możesz wykonać, jest szyfrowanie danych w zapytaniach i odpowiedziach DNS. Zwiększa to bezpieczeństwo, uniemożliwiając hakerom, którzy mogliby przechwycić te dane, robienie z nimi czegokolwiek. Nawet jeśli hakerowi uda się zebrać dane, jeśli są one zaszyfrowane, nie będzie mógł ich odczytać, aby uzyskać informacje potrzebne do odtworzenia ich do wykorzystania w przyszłych zapytaniach DNS.

Wprowadź protokoły wykrywania

Podczas gdy techniki zapobiegawcze są kluczowe, powinieneś mieć również solidny plan na wypadek ataku zatrucia DNS. Wtedy konieczne są skuteczne protokoły wykrywania. Najskuteczniejsze procedury wykrywania obejmują regularne monitorowanie określonych sygnałów ostrzegawczych.

Do ważnych wskaźników ostrzegawczych należą:

- Gwałtowny wzrost aktywności DNS z jednego źródła w jednej domenie może sugerować złośliwy atak.

- Wzrost aktywności DNS z jednego źródła w odniesieniu do wielu nazw domen może wskazywać na próby zidentyfikowania punktu wejścia do zatruwania DNS.

Regularnie uruchamiaj aktualizacje systemu

Podobnie jak większość systemów, Twój DNS kwalifikuje się do rutynowych zmian systemowych. Ponieważ te aktualizacje często zawierają nowe protokoły bezpieczeństwa i poprawki dla wszelkich wykrytych luk w zabezpieczeniach, musisz konsekwentnie wykonywać te aktualizacje, aby mieć pewność, że używasz najnowszej wersji DNS.

Szkolenia wiodących użytkowników końcowych

Kluczową strategią wykrywania jest szkolenie użytkowników końcowych w celu poinformowania ich o potencjalnych zagrożeniach. Nawet dobrze wyszkoleni użytkownicy mogą mieć trudności z rozpoznaniem prób zatruwania DNS, chociaż dobre przeszkolenie może bez wątpienia powstrzymać rozprzestrzenianie się niektórych ataków.

Użytkownicy powinni zostać przeszkoleni, aby sprawdzali, czy witryna korzysta z legalnego certyfikatu SSL (Secure Sockets Layer) / Transport Layer Security (TLS), aby uniknąć klikania linków z nieznanych źródeł. Spowoduje to rutynowe wyczyszczenie pamięci podręcznej serwera nazw w celu ochrony przed zatruciem pamięci podręcznej DNS i użycie oprogramowania zabezpieczającego do skanowania urządzeń w poszukiwaniu złośliwego oprogramowania.

Rozwiązania oprogramowania zabezpieczającego DNS

Chociaż ogólne najlepsze praktyki zapewniają pewne bezpieczeństwo systemów nazw domen, kilku zarządzanych dostawców DNS może wykrywać i blokować ryzykowny ruch. Dzięki filtrowaniu złośliwych informacji DNS, mediów i stron internetowych organizacje zatrudniają tych dostawców usług do ochrony punktów końcowych używanych przez ich pracowników i serwery.

5 najlepszych programów zabezpieczających DNS:

- Filtr DNS

- Parasol Cisco

- Ochrona DNS Webroota

- BloxOne DDI

- DNSSense DNSEye

* Powyżej znajduje się pięć wiodących rozwiązań w zakresie oprogramowania zabezpieczającego DNS z raportu sieci G2 z wiosny 2023 r.

Wybierz swoją truciznę

Serwer nazw domen jest niezbędny do działania współczesnego Internetu. Mimo to jest również częstym celem hakerów, którzy chcą wykorzystać luki w zabezpieczeniach, uzyskać nieautoryzowany dostęp do sieci lub wykraść poufne informacje. Co to dokładnie oznacza dla korporacji? Mogą ryzykować straty finansowe i czasowe, utratę reputacji marki i konsekwencje prawne.

Oprócz świadomości zagrożeń związanych z systemem nazw domen, ważne jest również, aby firmy wybierały i znajdowały rozwiązania gwarantujące bezpieczeństwo DNS.

Dowiedz się więcej o bezpieczeństwie DNS, aby uzyskać solidną strategię cyberbezpieczeństwa!