Ciche zagrożenie Cryptojackingiem i jak się chronić

Opublikowany: 2023-05-22Twoje urządzenia mogą wydobywać kryptowaluty bez Twojej wiedzy. Już teraz.

Nazywa się to cryptojackingiem i wielu cyberprzestępców zwróciło się ku tej podstępnej praktyce ze względu na rosnącą popularność kryptowalut i przynętę zysku z wydobywania kryptowalut.

Co to jest cryptojacking?

Cryptojacking to nielegalny proces kradzieży mocy obliczeniowej urządzenia w celu wydobywania kryptowalut bez wiedzy i zgody użytkownika.

Dziś na świecie mamy ponad 20 000 kryptowalut o wartości przekraczającej bilion dolarów. Wydobywanie tych kryptowalut to proces bicia pieniędzy. Oferuje lukratywne zwroty, ale nie jest to łatwe zadanie. Wymaga sprzętu, nieprzerwanej energii elektrycznej i ogromnej mocy obliczeniowej.

Jednym ze sposobów, w jaki cyberprzestępcy przezwyciężają ten problem związany z wydobywaniem kryptowalut, jest cryptojacking. Zbierają nagrodę, ale płacisz koszty, nawet nie zdając sobie z tego sprawy.

Aby bronić się przed cryptojackingiem, musisz wzmocnić swój program cyberbezpieczeństwa. Powinieneś używać oprogramowania, takiego jak ochrona antywirusowa, oprogramowanie do samoochrony aplikacji w czasie wykonywania (RASP) i zapory aplikacji internetowych (WAF). Aby jednak naprawić solidne mechanizmy obronne, konieczne jest szczegółowe zrozumienie cryptojackingu.

W tym właśnie postaramy się pomóc w tym artykule. Zbadamy mroczny świat cryptojackingu i przyjrzymy się bliżej, jak to działa. Dowiemy się również, jak wykrywać próby cryptojackingu i co możesz zrobić, aby chronić swoje urządzenia przed padnięciem ofiarą tej podstępnej i kosztownej cyberprzestępczości.

Jak działa cryptojacking?

Zanim zagłębimy się w temat cryptojackingu, zacznijmy od podstaw kryptowalut i wydobywania kryptowalut. Jest to ważne dla zrozumienia, jak działa cryptojacking.

Kryptowaluty i wydobywanie kryptowalut: elementarz

W 2009 roku tajemniczy programista Satoshi Nakamoto wydobył Bitcoin, pierwszą cyfrową walutę. Szybko do przodu o dekadę, a rynek kryptowalut przeżywa boom.

Definicja kryptowaluty: Kryptowaluta, czasami nazywana kryptowalutą lub monetami kryptograficznymi, to cyfrowe pieniądze zbudowane na technologii blockchain i zabezpieczone kryptografią. Jest zdecentralizowany, co oznacza, że nie reguluje go żaden organ centralny ani banki. Jednak wszystkie transakcje są szyfrowane, przechowywane i rejestrowane w publicznej bazie danych za pośrednictwem technologii blockchain.

Obecnie mamy kryptowaluty takie jak Ethereum, Tether, Solana, BNB, XRP, a nawet Dogecoin, oprócz bardzo poszukiwanego Bitcoina. Entuzjaści kryptowalut uważają monety kryptograficzne za niezwykle cenne, co skutkuje gwałtownym wzrostem cen kryptowalut od wczesnych dni Bitcoina. Tak wysokie ceny sprawiły, że kopanie kryptowalut, sposób na zarabianie na kryptowalutach, stało się niezwykle lukratywne.

Definicja wydobywania kryptowalut: Wydobywanie kryptowalut lub wydobywanie kryptowalut to proces tworzenia nowych monet cyfrowych poprzez weryfikację i dodawanie bloków do istniejącego łańcucha bloków. Tutaj weryfikacja i dodawanie bloków obejmuje rozwiązywanie złożonych kryptograficznych równań skrótu. Pierwszy górnik, który rozwiąże zagadkę, otrzymuje nagrody za wydobycie, takie jak nowo utworzone kryptowaluty lub opłaty transakcyjne.

Ten proces odgadywania skrótu wymaga użycia mocy obliczeniowej. Im bardziej opłacalna jest kryptowaluta, tym trudniejszy jest hasz i tym bardziej potrzebna jest moc obliczeniowa.

Obecnie górnicy kryptowalut używają oprogramowania do wydobywania kryptowalut i potężnych chipów komputerowych, takich jak programowalne macierze bramek (FPGA) lub wyspecjalizowane układy scalone specyficzne dla aplikacji (ASIC) do wydobywania kryptowalut. Niektórzy inni górnicy łączą swoje zasoby obliczeniowe w pule wydobywcze i dzielą się uzyskanymi przychodami z nowo wydobytego bloku.

Anatomia cryptojackingu

Teraz cryptojacking jest nielegalnym sposobem kopania kryptowalut. Hakerzy nie wykorzystują własnych zasobów. Zamiast tego kradną moc obliczeniową niczego niepodejrzewającego użytkownika, instalując na platformie ofiary złośliwe oprogramowanie typu cryptojacking .

W tym przypadku złośliwe oprogramowanie typu cryptojacking to złośliwy kod, który nielegalnie wydobywa kryptowalutę na urządzeniu bez wiedzy i zgody użytkownika. Może to być prosty kod JavaScript osadzony w witrynie internetowej lub złośliwe oprogramowanie osadzone lokalnie na urządzeniu.

Hakerzy wykorzystują te złośliwe kody różnymi metodami, na przykład umieszczając je na stronach internetowych i reklamach online, w które użytkownicy mogą nieświadomie klikać, lub instalując je na komputerze ofiary za pomocą technik socjotechnicznych.

- Po zainstalowaniu i aktywacji krypto-malware na urządzeniu łączy się ono bezpośrednio z pulą wydobywczą przez Internet lub interfejs programowania aplikacji (API).

- Urządzenie otrzymuje do rozwiązania zagadkę z haszem.

- Po obliczeniu wartości skrótu jest ona odsyłana z powrotem do puli wydobywczej.

- Gdy nowy blok zostanie dodany do łańcucha bloków, atakujący otrzymuje nagrody bez wydawania energii lub zasobów.

Cele ataków typu cryptojacking

Hakerzy lubią atakować te urządzenia w celu przeprowadzenia ataków typu cryptojacking:

- Przeglądarki

- Komputery osobiste, laptopy

- Serwery lokalne

- Serwery w chmurze

- Botnet Internetu rzeczy (IoT).

- Telefony komórkowe

Rodzaje ataków typu cryptojacking

Występują trzy główne typy cryptojackingu: cryptojacking w przeglądarce, cryptojacking w hoście i cryptojacking w pamięci. Spójrzmy na wszystkie trzy.

Cryptojacking w przeglądarce

Przeciętny komputer może nie być w stanie wydobywać kryptowalut. Ale tysiące przeciętnych komputerów połączonych ze sobą przez Internet mogłoby z łatwością wykonać to zadanie. Wydobywanie kryptowalut w przeglądarce lub w przeglądarce próbuje właśnie to zrobić. Po prostu używa komputera osoby odwiedzającej witrynę do wydobywania kryptowaluty podczas przeglądania.

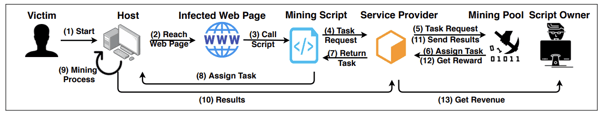

Tutaj hakerzy używają gotowych do wydobycia skryptów od dostawców usług, takich jak Coinhive lub CryptoLoot, i wstrzykują kod do kodu źródłowego HTML witryny.

Tak długo, jak ofiara pozostaje online, wydobywanie ma miejsce. Cryptojacking w przeglądarce staje się opłacalny, gdy użytkownik pozostaje na stronie dłużej niż 5,53 minuty. W rezultacie jest powszechnie spotykany w bezpłatnych filmach lub witrynach z grami.

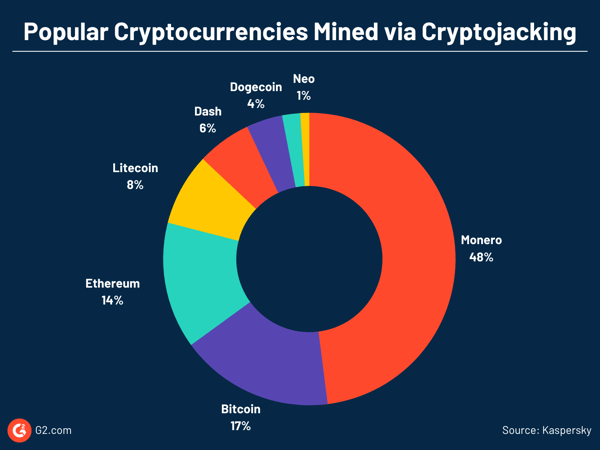

Źródło: SoK: Crypotjacking Malware – arXiv

Cryptojacking oparty na przeglądarkach odnotował ogromny spadek, gdy CoinHive, główny dostawca skryptów do wydobywania kryptowalut, został zamknięty podczas spowolnienia na rynku kryptograficznym w 2019 r. Jednak badacze wciąż znajdują nowe skrypty do wydobywania kryptowalut i strony internetowe, które wykorzystują je celowo lub nieumyślnie.

Cryptojacking w hoście

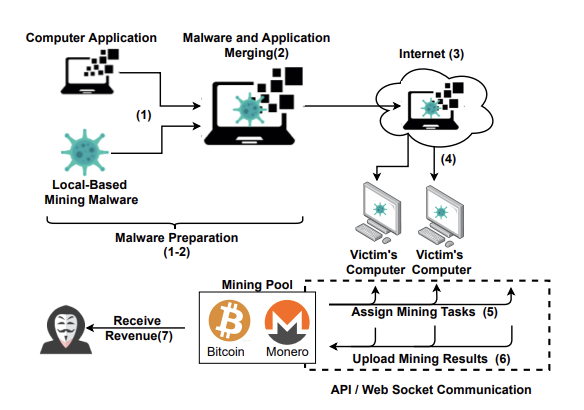

W przypadku tego rodzaju cryptojackingu hakerzy instalują złośliwe oprogramowanie kryptograficzne, takie jak tradycyjne konie trojańskie. Na przykład załącznik wiadomości phishingowej może zainfekować komputer poprzez załadowanie kodu wydobywającego kryptowaluty bezpośrednio na dysk.

Oprócz skryptów do kopania kryptowalut, osoby atakujące modyfikują również kilka aplikacji do kopania typu plug-and-play, takich jak XMRig, aby nielegalnie wydobywać kryptowaluty.

Hakerzy dostarczają złośliwe oprogramowanie do systemu hosta za pomocą luk w zabezpieczeniach lub technik inżynierii społecznej lub jako ładunek podczas niezamierzonego pobrania (technika „drive-by-download”) na urządzeniu hosta.

Źródło: SoK: Crypotjacking Malware – arXiv

Na przykład hakerzy ostatnio ukryli swoje złośliwe oprogramowanie do wydobywania kryptowalut jako komputerową wersję aplikacji Tłumacz Google. Został pobrany przez tysiące użytkowników szukających Tłumacza Google na swoich komputerach osobistych (PC). Jednak po zainstalowaniu wprowadza wyrafinowaną konfigurację do wydobywania kryptowaluty Monero bez wiedzy użytkownika.

Cryptojacking w pamięci

Cryptojacking w pamięci wykorzystuje te same metody infekcji, co cryptojacking oparty na hoście. Jednak złośliwe oprogramowanie cryptojacking jest zwykle złośliwym oprogramowaniem bez plików i działa w pamięci o dostępie swobodnym (RAM). Niewłaściwie wykorzystuje legalne aplikacje lokalne lub preinstalowane narzędzia.

W rezultacie skrypt cryptojackingu nie pozostawia żadnych śladów w systemie, co utrudnia jego wykrycie i usunięcie. Gdy atakujący znajdą się w systemie za pomocą bezplikowego złośliwego oprogramowania, wykorzystują dostęp do eskalacji swoich uprawnień w sieci ofiary i zyskują dużą pulę zasobów jednostki centralnej (CPU) ofiary w celu nielegalnego wydobywania kryptowalut.

Ponieważ atakujący mogą uzyskać kontrolę i kontrolę za pomocą tej metody, cryptojacking bez plików może również zostać przekształcony w atak ransomware.

Na przykład Mehcrypt to bezplikowe złośliwe oprogramowanie do przechwytywania kryptowalut. Wykorzystuje kilka legalnych aplikacji, takich jak notepad.exe i explorer.exe, aby przeprowadzić procedurę cryptojackingu.

Historia i ewolucja cryptojackingu

Od samego początku górnicy kryptowalut opracowali nowatorskie sposoby uzyskiwania dodatkowej mocy obliczeniowej do wydobywania kryptowalut, co zmniejszało ich obciążenie. Jednym z takich sposobów było kopanie kryptowalut w przeglądarce.

Kiedy po raz pierwszy wprowadzono ją w 2011 r., kopanie kryptowalut w przeglądarce było promowane jako alternatywa dla reklam w przeglądarce. A dlaczego ludziom miałoby się to nie podobać? Zamiast oglądać natrętne reklamy na stronach internetowych, możesz cieszyć się czystym przeglądaniem w zamian za użyczenie komputera górnikom kryptowalut. Proste, proste – brzmi legalnie, prawda?

Tak na początku myślało wiele innych osób. Wielu entuzjastów kryptografii i właścicieli witryn korzystało z eksploracji w przeglądarce, dodając skrypty wydobywcze do swoich witryn. Jednak wydobycie oparte na przeglądarce zostało wkrótce wykorzystane przez hakerów i cyberprzestępców. Stał się szczególnie znany po uruchomieniu Coinhive w 2017 roku.

Coinhive i wzrost cryptojackingu

Coinhive był dostawcą skryptów do wydobywania kryptowalut. W 2017 roku wydał prosty JavaScript, który wydobywał Monero (XMR), kryptowalutę podobną do Bitcoina, wykorzystując kopanie kryptowalut w przeglądarce.

Ogólnie rzecz biorąc, JavaScript jest wykonywany automatycznie podczas ładowania strony internetowej. Jest niezależny od platformy i działa na dowolnym hoście – komputerach osobistych, telefonach komórkowych, tabletach – o ile przeglądarka internetowa działająca na hoście ma włączoną obsługę JavaScript.

W rezultacie każda strona internetowa może osadzić kod JavaScript Coinhive na swojej stronie i sprawić, że komputer odwiedzającego witrynę będzie dla nich kopalnią. Coinhive wziął 30% wydobytego Monero jako opłatę, podczas gdy właściciel strony internetowej wziął resztę.

Łatwa, skalowalna i niewymagająca dużego nakładu pracy metoda wdrażania kopania kryptowalut dla dużej populacji użytkowników bez dodatkowych inwestycji sprawiła, że stało się to destrukcyjne. Duża liczba entuzjastów kryptowalut chętnie przyjęła jego kod.

Jednak chociaż model biznesowy Coinhive był reklamowany jako legalny, wkrótce jego kod został nadużyty. Niektórzy właściciele witryn przejęli moc obliczeniową użytkowników bez ich zgody na wydobywanie XMR za pomocą skryptu Coinhive.

Oprócz właścicieli witryn, złośliwi aktorzy włamali się i osadzili kod wydobywający kryptowaluty w witrynach o dużym natężeniu ruchu. Zainstalowali również skrypt w rozszerzeniach przeglądarki, takich jak Archive Poster i wtyczkach stron internetowych, takich jak Browsealoud.

Dzięki tym metodom kod Coinhive trafił nielegalnie na popularne strony internetowe firm takich jak Showtime, The Los Angeles Times, Blackberry i Politifact. Prowadzili kopanie kryptowalut w przeglądarce bez pozwolenia, a czasem bez wiedzy właściciela strony internetowej, skutecznie przejmując stronę i zasoby komputera użytkownika. Stwierdzono, że nawet strony internetowe rządów Stanów Zjednoczonych, Wielkiej Brytanii i Indii zostały dotknięte tymi atakami typu cryptojacking.

Należy zauważyć, że wydobywanie kryptowalut mocą obliczeniową innych osób nie jest uważane za nielegalne, gdy wyświetlane jest wyraźne powiadomienie o czynnościach i istnieje możliwość rezygnacji dla użytkowników. Jednak większość kopania kryptograficznego w przeglądarce nie ma ich i dlatego jest uważane za nielegalne.

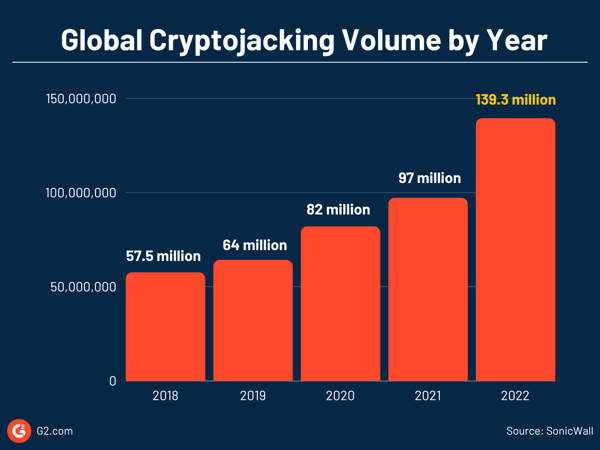

Rosnące przypadki nielegalnego kopania kryptowalut od 2017 roku zwróciły uwagę głównego nurtu na cryptojacking. Cyberprzestępcy zaczęli wykorzystywać nie tylko nielegalne kopanie kryptowalut w przeglądarce, ale także wykorzystywali złośliwe oprogramowanie i inne metody nielegalnego wydobywania kryptowalut.

Ostatnie przykłady ataków typu cryptojacking:

- Kiss-a-dog była kampanią cryptojackingu wymierzoną w wrażliwe infrastruktury Docker i Kubernetes w celu wydobywania Monero za pomocą XMRig.

- Mexals , którzy nazywają siebie Diicot, rozpoczęli kampanię cryptojackingu za pomocą bezpiecznego ataku typu brute-force (SSH) i wydobyli monety Monero o wartości ponad 10 000 USD.

- ProxyShellMiner to złośliwe oprogramowanie do wydobywania kryptowalut, które wykorzystuje niezałatane luki w zabezpieczeniach serwerów Microsoft Exchange.

- 8220 Gang , podmiot zajmujący się cyberbezpieczeństwem, skanuje Internet w poszukiwaniu wrażliwych użytkowników chmury i wchłania ich do swojego botnetu w chmurze, a następnie dystrybuuje złośliwe oprogramowanie do wydobywania kryptowalut.

- Headcrab , złośliwe oprogramowanie typu cryptojacking, zainfekowało ponad 1000 serwerów Redis w celu zbudowania botnetu, który wydobywa Monero

Dlaczego niektórzy kopacze kryptowaluty cryptojack?

Rozważ to. W 2009 roku komputer z procesorem Intel Core i7 mógł wydobywać około 50 bitcoinów dziennie. Ale dzisiaj potrzebujemy wyspecjalizowanych platform wydobywczych, takich jak systemy ASIC, aby wydobywać kryptowaluty, takie jak Bitcoin.

Co więcej, wiele kryptowalut ma również ograniczenia dotyczące liczby monet, które można wydobyć, oraz nagrody, jaką otrzymują górnicy. Dodaj do tej mieszanki gwałtownie rosnące ceny energii. Pojedynczy bitcoin wymaga 811,90 kilowatogodzin, co odpowiada średniej ilości energii zużywanej przez amerykańskie gospodarstwo domowe w ciągu 28 dni. Wszystko to sprawia, że wydobywanie kryptowalut jest kosztowną sprawą. Dzisiaj wydobywanie bitcoinów w domu nie wchodzi nawet w grę.

27 223 $

to średni koszt wydobycia bitcoinów w maju 2023 r.

źródło: MacroMicro

W takiej sytuacji uzyskanie zysku z wydobywania kryptowalut za pomocą legalnych zasobów może być trudne. W rezultacie hakerzy próbują zrzucić koszty na innych, przejmując kontrolę nad systemem ofiary.

Dlaczego warto przejmować się cryptojackingiem?

Ostrzeżony jest uzbrojony. Lepiej znać niebezpieczeństwa związane z cryptojackingiem i być przygotowanym, niż grzebać, gdy staniesz w obliczu rzeczywistego ataku.

W przeciwieństwie do wielu innych zagrożeń cyberbezpieczeństwa, które ogłaszają swoją obecność, cryptojacking udaje się w całkowitej ciszy.

„Cryptojacking znacznie pogarsza wydajność twojego urządzenia, skraca jego żywotność i zwiększa zużycie energii. Co gorsza, złośliwe oprogramowanie, które to umożliwia, może stanowić furtkę do jeszcze bardziej wyrafinowanych cyberataków”.

Amal Joby

Analityk ds. badań nad cyberbezpieczeństwem, G2

Bardziej niepokojące jest to, że dzisiejsi atakujący celują w urządzenia o większej mocy obliczeniowej, a nie w urządzenia osobiste. Niektóre przykłady to korporacyjne infrastruktury chmurowe, serwery, duża liczba nieodpowiednio chronionych urządzeń IoT lub kontenery Docker i Kubernetes. W ten sposób napastnicy dążą do uzyskania większych zysków w krótszym czasie.

Dla przedsiębiorstw ma to daleko idące implikacje. Za każdego dolara zarobionego w wyniku cryptojackingu ofiara otrzymuje rachunek w wysokości 53 dolarów. Ryzyko nie kończy się na zawyżonych rachunkach. Po wejściu do infrastruktury przedsiębiorstwa osoby atakujące mogą w dowolnym momencie wykorzystać swój dostęp do przeprowadzenia innych niebezpiecznych cyberataków, takich jak ataki ransomware i ataki na łańcuch dostaw.

Jak wykrywać ataki typu cryptojacking

Ataki Cryptojacking są często ukryte, ale niemożliwe do zidentyfikowania. Wypróbuj niektóre z tych metod, aby wykryć ataki typu cryptojacking.

Jak wykrywać ataki typu cryptojacking na urządzeniach

Jeśli zauważysz następujące znaki na swoim komputerze lub urządzeniu mobilnym, Twoje urządzenie mogło zostać przejęte przez hakera szyfrującego.

Pogarszająca się wydajność

Cryptojacking powoduje, że Twoje urządzenie znacznie spowalnia lub bardzo często się zawiesza. Jeśli zaczniesz zauważać wyjątkowo niską wydajność urządzenia, przeskanuj swój system za pomocą oprogramowania antywirusowego, aby sprawdzić, czy nie znalazłeś złośliwego oprogramowania przechwytującego kryptowaluty.

Przegrzanie

Kolejną charakterystyczną oznaką cryptojackingu jest przegrzanie. Ponieważ cryptojacking zużywa zbyt dużo mocy obliczeniowej, łatwo przegrzewa system i wyczerpuje baterię. Możesz zauważyć, że wentylatory w twoim systemie działają szybciej niż zwykle, aby schłodzić urządzenie. Lub bateria telefonu komórkowego może wykazywać słabą wydajność i szybko się rozładowywać z powodu przegrzania.

użycie procesora

Innym zauważalnym objawem jest wysokie użycie procesora. Komputery przechowują zapisy wszystkich uruchomionych aplikacji w systemie. Jeśli zauważysz wzrost wykorzystania procesora podczas wykonywania drobnego zadania lub przeglądania nieszkodliwej strony internetowej, może to być spowodowane atakiem typu cryptojacking.

Szybki test cryptojackingu dla Twojego urządzenia!

Aby sprawdzić użycie procesora:

- W systemie Windows otwórz Menedżera zadań > Wydajność > Procesor.

- Na komputerze Mac przejdź do opcji Aplikacje > Monitor aktywności.

Powinieneś również sprawdzić, czy istnieje aplikacja, która zwiększyła ruch internetowy bardziej niż normalnie, co może wskazywać na eksplorację w przeglądarce. Aby to sprawdzić:

- W systemie Windows przejdź do Ustawienia > Sieć i Internet > Wykorzystanie danych > Wyświetl użycie na aplikację.

- W przypadku użytkowników Apple przejdź do Monitora aktywności > Sieć > Wysłane bajty.

Należy zauważyć, że przestępcy wymyślili wyrafinowane techniki unikania ataków, aby ukryć skoki wykorzystania procesora lub ruchu internetowego.

Jak wykrywać ataki typu cryptojacking w środowisku chmurowym

Wykrywanie cryptojackingu może być trudne, jeśli firmy mają słabszy wgląd w korzystanie z chmury. Firmy mogą jednak spróbować obejść ten problem.

Audyt kontroli dostępu do chmury

Większość cyberataków na chmurę pochodzi z źle skonfigurowanej chmury, więc skontroluj kontrolę dostępu. Każdy niezabezpieczony lub źle skonfigurowany wpis do Twojego środowiska chmurowego może zostać dokładniej zbadany, aby sprawdzić, czy nie doszło do złośliwej aktywności, takiej jak nielegalne wydobywanie kryptowalut.

Analizuj dzienniki sieci w chmurze

Dzienniki sieciowe śledzą ruch do iz chmury oraz pokazują aktualny stan sieci oraz informacje o tym, kto i skąd się łączy. Przeanalizuj te zapisy. Rozpoznasz każde nieprawidłowe zachowanie sieci lub nagły wzrost ruchu. Może to oznaczać, że w Twoim środowisku chmurowym działa nielegalna koparka kryptowalut.

Monitoruj wydatki na chmurę

Zawyżone rachunki za chmurę są oznaką uzasadnionego zwiększonego wykorzystania zasobów w chmurze po stronie użytkownika lub kradzieży zasobów w chmurze dla własnego zysku. Jeśli nie masz żadnych błędów w zarządzaniu chmurą po swojej stronie, zbadaj każdy wzrost rachunków za chmurę, aby sprawdzić, czy jest to związane z cryptojackingiem.

Aby było jasne, wszystkie te metody informują, czy Twoja chmura została w jakikolwiek sposób naruszona. Należy przeprowadzić dalszą analizę wszelkich złośliwych działań, aby dowiedzieć się, czy kompromis wynika z nielegalnych kopaczy kryptowalut lub innego cyberataku.

Wskazówki dotyczące ochrony urządzenia przed atakami typu cryptojacking

Lepiej zapobiegać niż leczyć, więc skorzystaj z tych praktycznych wskazówek, aby zabezpieczyć swoje systemy przed atakami typu cryptojacking.

- Użyj silnego programu antywirusowego, aby wykryć wszelkie złośliwe działania lub złośliwe oprogramowanie.

- Zastosuj rozszerzenia chroniące przed wydobywaniem kryptowalut, takie jak Miner Block i Anti-Miner, aby zapobiec wydobywaniu kryptowalut w przeglądarce.

- Zainstaluj programy blokujące reklamy, aby blokować niechciane wyskakujące reklamy i banery reklamowe na stronach internetowych. Złośliwe oprogramowanie do wydobywania kryptowalut jest często osadzone w reklamach.

- Zaktualizuj swój system i zainstaluj najnowsze oprogramowanie, aby załatać luki w zabezpieczeniach.

- Możesz także wyłączyć JavaScript w przeglądarce, aby uniknąć ładowania złośliwego skryptu. Odbywa się to jednak kosztem doświadczenia użytkownika.

Kroki, aby wyłączyć JavaScript w przeglądarce Chrome:

- Przejdź do Ustawienia > Prywatność i bezpieczeństwo > Ustawienia witryny > JavaScript

- Wybierz opcję Nie zezwalaj witrynom na używanie JavaScript, aby wyłączyć JavaScript.

W przypadku przedsiębiorstw zapobieganie atakom typu cryptojacking wykracza poza omówienie tych podstawowych kroków. Zastosuj następujące praktyki bezpieczeństwa, aby chronić swoje zasoby IT przed nielegalnym wydobywaniem kryptowalut.

- Zainstaluj aktualizacje i poprawki oprogramowania układowego: Aktualizuj oprogramowanie systemowe, gdy tylko wyda je producent oprogramowania.

- Posiadaj solidne zasady zarządzania tożsamością i dostępem (IAM): Skuteczne IAM chronią przed nieautoryzowanym dostępem do Twojego systemu, lokalnie lub w chmurze. Wdróż oprogramowanie IAM, aby umożliwić dostęp tylko autoryzowanym użytkownikom i zarządzać ich poziomem uprawnień.

- Zabezpiecz swoje punkty końcowe: Urządzenia użytkowników końcowych, takie jak laptopy, stacje robocze, serwery i telefony komórkowe, służą jako punkty dostępu do sieci korporacyjnej. Chroń je za pomocą solidnego oprogramowania zabezpieczającego punkty końcowe, aby powstrzymać złośliwe oprogramowanie przed infekowaniem urządzeń. Możesz nawet korzystać z rozwiązań bezpieczeństwa danych mobilnych, które zabezpieczają dostęp do sieci firmowej za pośrednictwem urządzeń mobilnych.

- Monitoruj swoją sieć: uważnie analizuj wszystkie dzienniki sieciowe w czasie rzeczywistym i szukaj złośliwej aktywności. Polegaj na narzędziach, takich jak WAF i oprogramowanie do zarządzania informacjami i zdarzeniami bezpieczeństwa (SIEM), aby uzyskać bezpośredni wgląd w swoją sieć i punkt końcowy w celu wykrycia nieprawidłowego zachowania lub nieautoryzowanego użycia. Wykorzystaj narzędzia RASP do wykrywania i zapobiegania atakom w czasie rzeczywistym w środowisku wykonawczym aplikacji.

- Wdrażaj rozwiązania bezpieczeństwa w chmurze: Możesz użyć dodatkowych rozwiązań bezpieczeństwa w chmurze, takich jak oprogramowanie brokera bezpieczeństwa dostępu do chmury (CASB) do kontroli dostępu do chmury i oprogramowanie do zarządzania stanem bezpieczeństwa chmury (CSPM), aby szukać wszelkich błędnych konfiguracji chmury.

- Szkol swoich pracowników: wdrażaj programy szkoleniowe w zakresie cyberbezpieczeństwa dla swoich pracowników i informuj ich o atakach socjotechnicznych, takich jak phishing.

- Przyjmij model zerowego zaufania: nie ufaj nikomu. Zweryfikuj wszystko. Podejście do bezpieczeństwa oparte na zasadzie zerowego zaufania oznacza jawną weryfikację każdego lub czegokolwiek, kto chce uzyskać dostęp do zasobów IT. To znacznie chroni Twój system przed wszelkimi zagrożeniami cybernetycznymi.

Zablokuj nielegalny blok

Ataki Cryptojacking stają się coraz bardziej powszechne i trudne do wykrycia, nawet przy wahaniach cen kryptowalut. Hakerzy stają się coraz bardziej wyrafinowani w swoich technikach infekcji i unikania ataków, ale kluczem jest zapobieganie. Wdrażaj praktyki bezpieczeństwa udostępnione tutaj i bądź o krok przed złodziejami kryptowalut.

Chcesz zwiększyć poziom bezpieczeństwa systemu? Eksploruj oprogramowanie do analizy zagrożeń, aby informować zespół ds. bezpieczeństwa o pojawiającym się złośliwym oprogramowaniu, lukach zero-day i exploitach.