7 wskazówek dotyczących bezpieczeństwa witryn internetowych, które mogą uchronić Twoją firmę przed naruszeniem danych

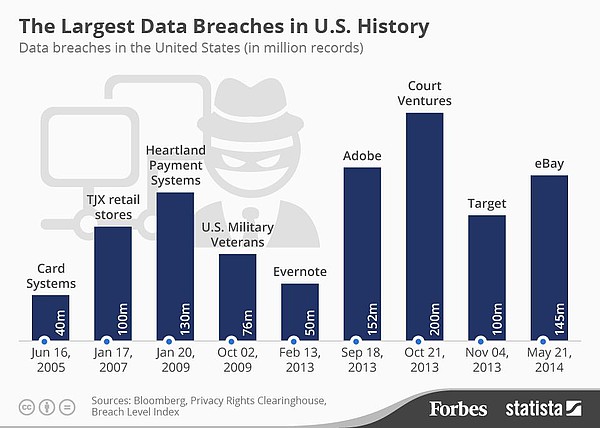

Opublikowany: 2018-10-16Nother dzień, inny haker robi się z danymi kilka milionów klientów z Enormo Banku w najnowszej masywnej cyber korporacyjnych naruszenia bezpieczeństwa. Małe i średnie firmy (SMB) podśmiewają się i oferują dzięki niebu, że nie są wystarczająco duże, aby hakerzy mogli na to zwrócić uwagę. Jeśli takie jest Twoje nastawienie, chcielibyśmy jako pierwsi powiedzieć Ci, że Twoje postrzeganie jest błędne. Całkiem nieprawidłowy.

Rzeczywistość, według Komitetu Małych Przedsiębiorstw Kongresu USA, jest taka, że aż 71% naruszeń bezpieczeństwa online dotyczy firm zatrudniających mniej niż 100 pracowników. Co powiedzieć? Czytasz poprawnie, więc jeśli nastawienie typu „jesteśmy za mali, by źli faceci mogli się przyczepić” przenika Twoje małe i średnie firmy, teraz może być dobry moment, aby odstawić napój energetyzujący, usiąść prosto i zwrócić na nie szczególną uwagę 7 wskazówek dotyczących bezpieczeństwa witryn internetowych, które mogą uchronić Twoją firmę przed naruszeniem danych.

Będziesz zadowolony, że to zrobiłeś.

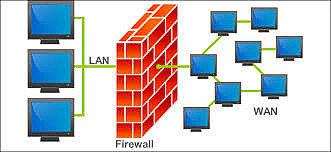

Zapory ogniowe nr 1 to nie tylko dobry pomysł

Jeśli nie masz zainstalowanych zapór sieciowych w swojej sieci, równie dobrze możesz teraz wskoczyć do ciemnej sieci i opublikować wszystkie swoje hasła, aby każdy przechodzący haker mógł go znaleźć. W rzeczywistości należy rozważyć zaporę ogniową jako pierwszą linię obrony w ochronie danych klientów. Krótko mówiąc, zapora sieciowa to system zabezpieczeń — sprzęt lub oprogramowanie — który monitoruje przepływ danych między siecią wewnętrzną a Internetem i blokuje podejrzaną aktywność na podstawie wcześniej określonych reguł bezpieczeństwa.

Istnieją trzy obszary, na których należy się skoncentrować, jeśli chodzi o instalowanie zapór.

Zapora zewnętrzna: Ten typ zapory zwykle znajduje się jako część routera lub serwera. Znajduje się poza siecią Twojej firmy i przede wszystkim zapobiega wszelkiego rodzaju próbom hakerów przed dotarciem do Twojego systemu. Jeśli nie masz pewności, czy go masz, zadzwoń do swojego usługodawcy hostingowego i zadaj kilka pytań.

Zapora wewnętrzna: Ten typ zapory ma postać oprogramowania zainstalowanego w sieci. Chociaż pełni podobną rolę jak zewnętrzna zapora sieciowa, a mianowicie skanuje w poszukiwaniu wirusów, złośliwego oprogramowania i innych cybernetycznych zagrożeń, należy ją również skonfigurować tak, aby segmentować sieć, aby wirusy, hacki itp. można było szybko poddać kwarantannie i rozprzestrzeniać ograniczone, zanim zainfekuje cały system.

Trzeci obszar, na który należy zwrócić uwagę, dotyczy pracowników pracujących w domu, którzy mają dostęp do sieci firmowej. Twoje ogólne bezpieczeństwo jest tak dobre, jak najsłabsze ogniwo. W takich przypadkach warto byłoby zapłacić za zapory ogniowe.

Zapory sieciowe są nierozerwalnie powiązane z konfiguracją hostingu Twojej witryny/sieci. Za kilka dodatkowych dolców, które kosztuje miesięcznie, możesz rozważyć pozostawienie dni wspólnego hostingu i uaktualnienie do czegoś bardziej niezawodnego, serwera dedykowanego lub wirtualnego serwera prywatnego, który pozwala na większą kontrolę nad określonymi konfiguracjami zabezpieczeń.

#2 Zabezpiecz te inteligentne urządzenia

Ankieta Tech Pro z 2016 r. wykazała, że 59% firm przestrzega zasad Bring Your Own Device (BYOD). To wiele potencjalnie niezabezpieczonych dróg do sieci firmowej wędrujących po korytarzach i biurach. Oczywiście krzyżowanie palców w nadziei, że żaden zły facet nie zauważy tej ogromnej awarii bezpieczeństwa, nie jest dobrą polityką, więc co zamierzasz zrobić? W tym momencie ery informacyjnej próba trzymania urządzeń osobistych, takich jak smartfony, tablety, monitory fitness i inteligentne zegarki poza miejscem pracy, prawdopodobnie doprowadziłaby do całkowitego odejścia całej siły roboczej.

Oto co robić.

Utwórz politykę bezpieczeństwa, która odnosi się konkretnie do urządzeń osobistych. Poinformuj pracowników, że BYOD jest w porządku, ale muszą – powtórz wielkimi literami dla podkreślenia – MUSZĄ przestrzegać zasad zapewniających bezpieczeństwo sieci. Dwa konkretne kroki do wykonania to:

- Wymagaj, aby wszystkie urządzenia osobiste były ustawione na automatyczne sprawdzanie i instalowanie aktualizacji zabezpieczeń.

- Wymagaj, aby wszystkie urządzenia osobiste były zgodne z firmową polityką haseł. Masz politykę dotyczącą haseł, prawda? To bardzo ważne. Porozmawiamy o tym za chwilę.

Jeśli przy tych wszystkich wymaganiach zaczniesz czuć się jak Grinch, zadaj sobie to pytanie. Czy wolałbym zirytować kilku pracowników ścisłymi wytycznymi dotyczącymi bezpieczeństwa cybernetycznego, czy też wypuścić mój najcenniejszy zasób biznesowy, jakim są dane klientów? Tak myśleliśmy.

# 3 Jeden podręcznik bezpieczeństwa, aby rządzić nimi wszystkimi

Jak wspomniano, dzisiejsze małe i średnie firmy często liczą dane jako najcenniejszy zasób biznesowy. Pojedynczy pracownik, który ma skłonność do niechlujstwa w posługiwaniu się hasłami lub przyjmuje przypadkowe podejście do wizualnego sprawdzania wszystkich wiadomości e-mail pod kątem prób phishingu, może dosłownie storpedować Twoją firmę. Słowo do mądrych. Klienci mogą być dość pamiętliwi i niechętni dalszemu traktowaniu firmy, która jest postrzegana jako szybka i luźna gra z ich danymi osobowymi. W przypadku, gdy Twoja firma wymaga profesjonalnych usług, dobrym wyborem może być producent oprogramowania zabezpieczającego.

Teraz, bardziej niż kiedykolwiek, szkolenie w zakresie zapobiegania naruszeniom bezpieczeństwa online musi być traktowane poważnie przez kierownictwo i każdego pracownika, od najbardziej siwego weterana po zasmarkanego nowicjusza. Musisz mieć wydrukowany podręcznik zasad, który określa protokoły, których należy przestrzegać, i konsekwencje nieprzestrzegania ich, aż do zwolnienia włącznie. Jak mogłeś zauważyć, cyberprzestępcy są bardzo bystrzy. Nieustannie testują twoją obronę i tworzą nowe sposoby penetracji twojej sieci za pomocą technologii, podstępu lub kombinacji tych dwóch.

Obowiązkiem menedżerów i właścicieli małych i średnich firm jest regularne aktualizowanie podręcznika zgodnie z najlepszymi ówczesnymi praktykami, a także poświęcenie odpowiedniej ilości czasu na zapewnienie odpowiedniej edukacji podczas procesów onboardingu nowych pracowników. Jeśli chcesz, aby ten wysiłek był traktowany poważnie, a powinieneś, musisz traktować go poważnie. Przynajmniej każdy pracownik, który z jakiegokolwiek powodu uzyskuje dostęp do sieci firmowej, musi być dokładnie zorientowany, jak ją zabezpieczyć. Duża część tego bezpieczeństwa opiera się na temacie bezpieczeństwa haseł, które jest na tyle ważne, aby uzyskać własną kategorię.

#4 Jeśli nie robisz nic innego, miej silną politykę haseł

Oto kilka statystyk, które pozwalają dokładnie wyjaśnić, dlaczego małe i średnie firmy mogą mieć problem z cyberbezpieczeństwem.

- Raport Verizon z 2016 r. wykazał, że 63% naruszeń danych było spowodowanych słabymi, zgubionymi lub skradzionymi hasłami. To jest problem.

- Raport Instytutu Ponemon twierdzi, że 65% firm z wdrożoną polityką haseł nie egzekwuje jej. To jeszcze większy problem.

Od czego w ogóle zaczynamy? Tak, pracownicy będą narzekać na wysokie niebiosa, jeśli będziesz wymagać od nich tworzenia bardziej złożonych haseł niż „1234” i ich regularnej zmiany, ale ryzykując, że zabrzmi to jak zdarta płyta, czy bardziej przejmujesz się drobną irytacją pracowników lub przejęciem twoją sieć przez wrogie siły? Jeśli powiedziałeś to pierwsze, chcielibyśmy uprzejmie zasugerować, abyś natychmiast sprzedał swoją firmę.

Bezpieczeństwo hasła wymaga osobnej sekcji w podręczniku bezpieczeństwa i należy postępować zgodnie z najlepszymi praktykami. Oznacza to, że powinieneś wymagać:

- Hasła zmieniane co 60-90 dni

- Hasła mają co najmniej 8 znaków, ale dłuższe jest lepsze

- Hasła zawierają duże i małe litery, cyfry oraz znaki specjalne

Aby ponownie przyjrzeć się tej wcześniejszej liczbie, po zadaniu sobie trudu stworzenia silnej polityki haseł, nie należeć do 65% osób, które jej nie wymuszają. To po prostu głupie.

Menedżery haseł: Nienawidzimy opuszczać tej sekcji bez wspominania o menedżerach haseł. Dostępne jako zainstalowane oprogramowanie, usługa w chmurze, a nawet urządzenie fizyczne, programy te pomagają generować i pobierać złożone hasła. Robi dokładnie to, co twierdzi nazwa, czyli zarządza twoimi hasłami, i wydaje się, że większość z nas mogłaby skorzystać z pomocy w tej dziedzinie.

Przeczytaj więcej na temat tego najlepszego (i niedrogiego) zabezpieczenia online w Raportach konsumenckich.

#5 Kopie zapasowe? Teraz bardziej niż kiedykolwiek

Zdecydowałeś się podążać za każdą z naszych dotychczasowych sugestii dokładnie, dokładnie i całkowicie, bez żadnych odchyleń. Możesz teraz odetchnąć z ulgą, że sieć Twojej firmy jest nie do zdobycia. Dlaczego nie odchylić się do tyłu i podeprzeć stopy? Oto dlaczego nie. Pomimo najlepszych intencji Ciebie i całego personelu, istnieje przynajmniej możliwość, że hakerowi uda się zakraść i zrobić zamieszanie. Jak powiedzieliśmy, ci faceci i dziewczęta to sprytna grupa, która poświęca się kryminalnym psotom. Gdy znajdą się w środku, mogą wyrządzić wiele szkód, od rejestrowania naciśnięć klawiszy hasła, poprzez wykorzystanie zasobów do przeprowadzenia zmasowanego ataku botów, aż po wyczyszczenie serwera.

W tym momencie będziesz żałować, że nie możesz cofnąć systemu do poprzedniego punktu w czasie, zanim haker wpakuje się w miks. Regularnie tworzysz kopię zapasową wszystkiego w chmurze, a nawet przechowujesz kolejną kopię w fizycznie odległej lokalizacji, prawda, ponieważ zdarzają się pożary i powodzie? Jeśli nie robisz tego teraz, zastanów się nad tworzeniem kopii zapasowych dokumentów edytora tekstu, arkuszy kalkulacyjnych, baz danych, dokumentacji finansowej, plików HR oraz należności/zobowiązań.

Ponieważ usługi tworzenia kopii zapasowych w chmurze stają się coraz bardziej przystępne każdego dnia, nie ma wymówki, aby nie wdrożyć kompleksowej strategii tworzenia kopii zapasowych, która pozwoli szybko przywrócić system do stanu operacyjnego w przypadku penetracji sieci. Chyba że lubisz rekonstruować każdy plik, którego używasz z pamięci…

#6 Ochrona przed złośliwym oprogramowaniem nie jest opcjonalna

OK, wybór, czy zainstalować oprogramowanie anty-malware, jest opcjonalne. Powinniśmy raczej powiedzieć, że negatywna decyzja to zły pomysł. Anti-malware chroni przed atakami typu phishing, które stały się jedną z ulubionych taktyk stosowanych przez hakerów z jednego powodu – działają jak czar. Na dowód, raz jeszcze zwracamy się do raportu Verizon z 2016 roku. Według tej ankiety 30% pracowników otworzyło wiadomości phishingowe, co stanowi wzrost o 7% w porównaniu z poprzednim rokiem!

Do przeglądu, phishing to technika, za pomocą której haker wysyła wiadomość e-mail mającą na celu skłonienie pracownika do kliknięcia zawartego w nim łącza. Złapanie przynęty uruchamia instalację złośliwego oprogramowania w sieci i haker jest w środku. To zła rzecz. Pierwszą linią obrony przed phishingiem jest wyszkolenie pracowników, aby nie klikali niczego w wiadomości e-mail, chyba że są pewni, że jest to zgodne z prawem.

Biorąc pod uwagę, że 30% pracowników zasadniczo zaprasza hakerów do sieci, anty-malware jest najlepszym sposobem na przechwycenie i zamknięcie instalacji nieuczciwego oprogramowania, zanim zostanie ona ukończona. Zwróć szczególną uwagę na pracowników na stanowiskach, które hakerzy uwielbiają w phishingu: prezesów, asystentów administratorów, sprzedawców i HR. Wykazano, że są to szczególnie popularne cele, ponieważ często mają dostęp do miękkiego podbrzusza najlepszych części sieci.

Ale nie popełnij błędu, zakładając, że wszyscy inni są odporni. Potencjalnym celem jest każdy pracownik mający dostęp do dowolnej części sieci.

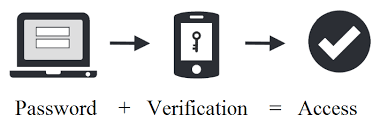

#7 Uwierzytelnianie wieloskładnikowe — szybko staje się najlepszą praktyką

W ostatnich latach uwierzytelnianie wieloskładnikowe (MFA) stało się jasnym punktem na radarze osób zainteresowanych bezpieczeństwem swojej sieci. Tak, może to być trochę kłopotliwe, ale jest to prawie bezpieczny sposób na zabezpieczenie procesu logowania. Istnieje wiele kombinacji dokładnego procesu, ale tak może wyglądać logowanie jednej firmy:

- Użytkownik wprowadza hasło w tradycyjny sposób, wpisując je w monit systemu

- Drugie, jednorazowe hasło jest generowane i wysyłane na telefon komórkowy użytkownika

- Użytkownik zostaje przeniesiony na ostatnią stronę logowania, gdzie wpisuje kod ze swojego telefonu

- Wejście do sieci jest przyznane

Jeszcze łatwiejszym sposobem wdrożenia MFA jest po prostu wykorzystanie numeru telefonu komórkowego pracownika jako drugiego loginu. Chodzi o to, że haker jest bardzo mało prawdopodobny, aby mieć dostęp zarówno do pierwszego loginu, jak i numeru telefonu komórkowego. Ta dodatkowa warstwa ochrony jest stosunkowo prosta do aktywacji w większości systemów i znacznie zwiększa bezpieczeństwo hasła.

Wiele pionierskich prac w tej dziedzinie pochodzi od firmy Google, która niedawno zakończyła roczny okres, w którym żadnemu z 85 000 użytkowników nie zhakowano konta Gmail. Zrobili to za pomocą fizycznego klucza bezpieczeństwa o nazwie Titan, który podłącza się do portu USB. Nawet mając nazwę użytkownika i hasło, haker nie mógł wejść dalej na konto bez fizycznego dostępu do klucza.

Końcowe przemyślenia

Idea Big Picture polega na tym, że osoby zaangażowane w SMB muszą pamiętać, że bezpieczeństwo stron internetowych i sieci nie wymaga rzucenia dużego przełącznika, a potem już nigdy więcej nie musi martwić się cyberprzestępcami. Jest to proces iteracyjny, w którym linia bramkowa przesuwa się do przodu za każdym razem, gdy robisz w jej kierunku krok. Nie ma procesu ustawiania i zapominania. Źli ludzie nigdy nie przestają testować i uczyć się, stając się coraz bardziej wyrafinowanymi swoimi wysiłkami, więc ty też nie możesz. W dzisiejszych czasach firmy muszą przestrzegać przepisów dotyczących prywatności danych, więc posiadanie systemu zarządzania danymi zapewni również, że wszystkie wykorzystywane dane są gromadzone i zarządzane we właściwy sposób.

Jeśli jeszcze tego nie zrobiłeś, albo Ty, albo wyznaczona przez Ciebie osoba, powinniście trzymać rękę na pulsie branży bezpieczeństwa cybernetycznego, aby zwracać uwagę na nowe metody ataków i prewencji w miarę ich pojawiania się. W świecie, w którym twój przeciwnik nigdy nie przestaje się uczyć, nie możesz sobie na to pozwolić. Jeśli dbasz o swój biznes, samozadowolenie nie jest opcją, jeśli chodzi o upewnienie się, że Twoja prywatna sieć i dane pozostaną w ten sposób, prywatne.