eコマースビジネスを脅威のハッキングから保護する方法

公開: 2017-10-31ハッキングの脅威に関する業界での話題がすべてあり、Equifaxは現在、これまでで最大のハッキングの1つを経験しているため、eコマースビジネスが実際にどれほど安全でないかを理解するために一歩後退する価値があります。

今後、市場はより洗練され、情報を安全に保つことがわかっている企業により多くの信頼を置くようになります。

eコマースストアの所有者は、通常はコンピューターに保存されている大量の機密情報にアクセスできるため、ビジネスがハッキングされる危険性があります。 小規模な事業であっても、日常的にビジネスにもたらされる脅威を無視することはできません。

頭を砂に突き刺し、中小企業であるために脅威に直面していないと想定するのは間違ったアプローチです。ハッカーがあなたが証明されたものを無視していることに気付いた場合、大きな問題に直面する可能性があります。セキュリティ対策。

あなたのビジネスと顧客がハッカーの脅威から安全であるだけでなく、ハッカーがあなたのセキュリティを破ろうとする前に諦めさせることを確実にしたいなら、あなたのeコマースビジネスが安全であることを確実にする15の異なる方法がここにあります。

#1-安全なeコマースプラットフォームを使用します。

これは、ストアのセキュリティに影響を与える最大の要因です。

たとえば、WooCommerceを使用している場合は、常に最新リリースに更新されていること、WordPressを最新リリースに更新していること、使用しているすべてのプラグインが常に更新されていることを確認する必要があります。

Shopifyなどのほとんどの主流のeコマースプラットフォームでは、顧客のデータを安全に保つためのセキュリティ対策が講じられています。

ただし、新しいeコマースプラットフォームを使用している場合、またはセキュリティをあまり重視していない場合は、セキュリティと高レベルの維持方法を理解している、より開発されたプラットフォームへの移行を開始することをお勧めします。安全。

古くなったソフトウェアはセキュリティ侵害の最大の原因の1つであり、ハッカーはソフトウェアが残した「フットプリント」を利用して、古くなっている可能性のある店舗を見つけることができます。 その後、それらの店舗を一度に1つずつターゲットにできます。

#2-チェックアウトが安全であることを確認します。

チェックアウトエリアは、ストアの最大のターゲットの1つです。

一部のハッカーは、顧客の情報が保存されているデータベースを乗っ取ろうとしますが、他のハッカーは、チェックアウトフォームに入力されて処理サーバーに送信されるときに、そのデータを傍受しようとします。

これは、主に、eコマースストアをホストしているプラットフォームに影響します。

ただし、暗号化されたSSLや安全なチェックアウトなどのセキュリティ機能を実装して、ハッカーが転送される情報を傍受できないようにすることもできます。

SSL証明書は、送信前に顧客が入力した情報を暗号化するため、ハッカーがそれを傍受できたとしても、収集した情報に対して何もできなくなります。

#3-機密データを保存しないでください。

Equifaxが何らかの証拠である場合、ハッカーは機密情報を保存し、セキュリティプロトコルを失効させて、その情報にアクセスするための穴を利用できるようにする企業や企業に依存しています。

Equifaxは、人々の機密情報を収集して保存するビジネスを行っているため、ハッカーの主要な標的になっています。 ハッカーがサーバーやデータベースにアクセスしようとしたのはこれが初めてではないと言うのは簡単です。 おそらく100回目ではありません。

ほとんどの場合、ビジネスを効率的に運営するために、顧客の名前、電子メールアドレス、自宅の住所、電話番号、ログイン、およびパスワード以外の情報を実際に保存する必要はありません。

その情報を収集して保存する場合は、安全な暗号化されたデータベースに保存されていることを確認する必要があります。 また、顧客が自分のストアで、電子メールや銀行口座などの他の機密性の高いアカウントに使用しているのと同じパスワードを使用しないようにする必要があります。

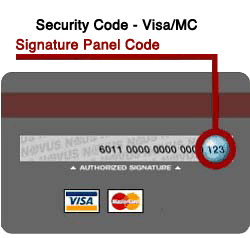

#4-CVV検証システムを使用します。

CVV(クレジットカード検証値)は、カードの裏面からCVV番号を読み取るために、顧客にクレジットカードを物理的に所有するように要求することにより、不正取引の数を制限するのに役立ちます。

この戦略では、店舗でのクレジットカード詐欺を完全に排除することはできませんが、可能性を大幅に減らすことができます。

多くのハッカーは物理的なカードを前に持っていないため、適切なCVVを入力してトランザクションを進めることができません。 彼らがCVV番号を持っていない場合、彼らはクレジットカード詐欺を犯すことはできません。

繰り返しになりますが、これですべての不正を阻止することはできませんが、ストアでチャージバックや不正請求が発生する可能性を減らすことができます。 ハッカーが不正な購入に使用しているクレジットカードからCVVを取得できる場合でも、ハッカーは先に進むことができます。

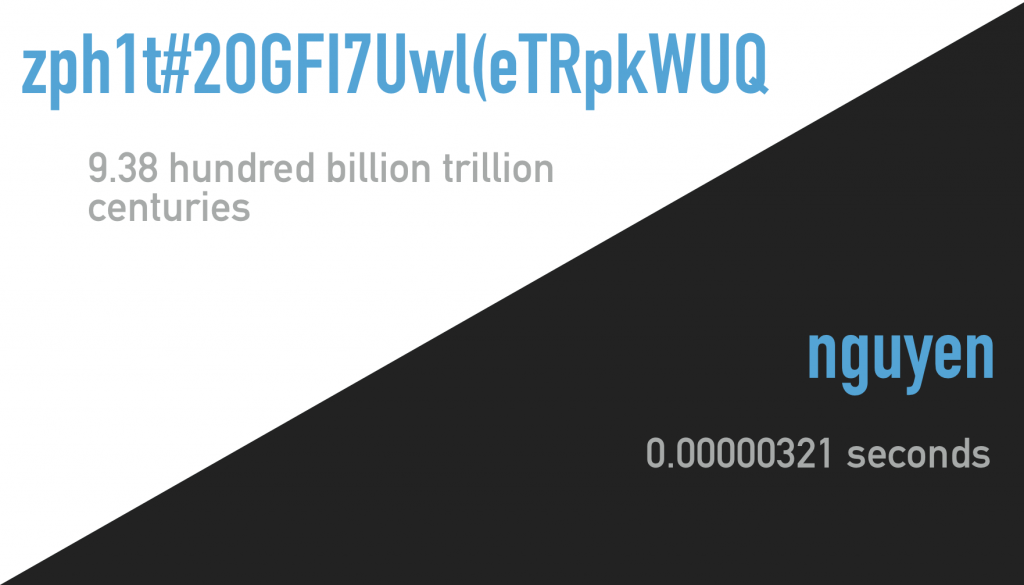

#5-強力なパスワードが必要です。

場合によっては、ソフトウェアの不具合、キーロガー、またはその他のソフトウェアに焦点を当てた手段のために、ハッカーがセキュリティを破る必要さえありません。

場合によっては、弱いパスワードにアクセスし、それを使用して機密情報が保存されているデータベースを引き継ぐだけで済みます。

そのため、顧客とスタッフの両方に安全なパスワードの使用を要求する必要があります。 これは、機密情報を保存している場合、スタッフが機密情報を保存している領域にアクセスできる場合に特に当てはまります。

顧客がストアログインに電子メールアカウントや銀行口座に使用するのと同じパスワードを使用しないことを確認することに加えて、安全なパスワードの使用を顧客に要求していることも確認する必要があります。

真に安全なパスワードは、大文字と小文字、数字、記号を組み合わせたものです。 これらは「ブルートフォース」攻撃を行うことはほぼ不可能であり、推測することはできません。

#6-疑わしいアクティビティを監視します。

ストアがハッカーの標的になっている場合は、ハッカーから提供された情報を使用して、ストアの安全を確保できます。

ハッカーの先を行くことを確実にする最良の方法は、ハッカーが今何をしているのかを理解し、ストアのそれらの部分が保護されていることを確認するために積極的に取り組むことです。

ただし、ハッカーに遅れずについていくには、最新のハッキングやエクスプロイトに関する会話のほとんどが行われている「インターネットの暗い下腹」での地位を獲得する必要があります。

または、ストアでの不審なアクティビティの監視を開始できます。

ハッカーがストアの一部を攻撃することに力を注いでいる場合は、eコマースストアのその部分に焦点を当てたハッキングまたはエクスプロイトがあると安全に推測できます。 たとえば、彼らがあなたのログイン画面を攻撃している場合、あなたはあなたのログイン画面が安全であることを確認する時が来たことを知っています。

ただし、このレベルの認識を得るには、店舗で何が起こっているかを積極的に監視し、それらの領域のセキュリティを強化するために何をする必要があるかを理解する必要があります。

#7-階層化されたセキュリティを使用します。

階層化されたセキュリティとは、ハッカーが機密情報を保存している場合に実際にアクセスできるようになる前に、ハッカーが通過する必要のあるさまざまな層を持つことを指します。

セキュリティを階層化するには、まずファイアウォールが設定されていること、およびサーバーを介して行われるトランザクションを暗号化するためにSSL証明書を使用していることを確認する必要があります。

次に、使用しているアプリケーションに基づいて、ストアに他のレイヤーを追加する必要があります。 たとえば、連絡先フォーム、ログインフォーム、検索クエリを保護し、その情報を顧客情報から分離しておくと、SQL攻撃が無意味になる可能性があります。

SQL攻撃は、ハッカーがデータベースにアクセスできるようにする情報をデータベースに挿入します。ストアのフロントエンドのフォームから収集された情報と同じデータベースに顧客情報を保存している場合、セキュリティリスクが発生する可能性があります。 。

#8-従業員がいる場合は、それらをトレーニングします。

従業員は、セキュリティの最も弱い点の1つになる可能性があります。 リラックスするのは人間の本性であり、実際には職務記述書に含まれていないビジネスの部分については考えないでください。

この場合、セキュリティは無視される最初の側面の1つであり、従業員は他の誰かがセキュリティを管理していると想定しています。

例を挙げると、従業員はチャットセッション中または電子メールログで顧客から機密情報を収集し、チャットセッションが終了するとその情報に対して何もしない可能性があります。

従業員がセキュリティポリシーに穴を開けたり、顧客の情報を危険にさらしたりしないように、従業員が十分にトレーニングされている(そしてトレーニングが最新の状態に保たれている)ことを確認する必要があります。

ポリシーと文書を作成し、従業員は法律と機密情報の取り扱いをどのように管理しているかを知っておく必要があります。

#9-顧客に追跡番号を提供します。

eコマースのセキュリティは、ハッカーを顧客の情報から遠ざけることだけに焦点を当てるべきではありません。

また、ハッカーが盗んだクレジットカードを使用して店舗に注文できないようにし、顧客が実際に行った購入に対して不正な購入を送信できないようにする必要があります。

チャージバックと不正請求は、本来よりもはるかに頻繁に発生します。 多数のハッカーがそれらのほとんどに責任を負っていますが、購入した製品の代金を払いたくないと判断した顧客からのハッカーもいます。

製品を所有している間、彼らは銀行または金融機関にチャージバックを提出するか、またはあなたがバッグを持ったままにして、彼らのアカウントに不正行為があったと主張します。

この問題に対処するには、注文と配送の詳細に追跡番号を使用していることを確認してください。 また、IPアドレス、注文が行われた場所、および請求が正当であったことを確認するために使用できるその他の情報を追跡していることを確認する必要があります。

#10-ストアとホストを頻繁に監視します。

主流のeコマースプラットフォームを使用している場合でも、セキュリティが守られていると仮定すると、常に座ってリラックスできるとは限りません。

これを行うには、リアルタイム分析があることを確認する必要があります。これにより、トラフィックがどこから来ているのか、そのトラフィックが帯域幅にどのように影響しているかを判断できます。

1つの場所から大量のトラフィックが発生していることに気付いた場合は、それがハッカーであると安全に推測できます。 ClickyやWoopraなどのツールは、ユーザーがストアをどのように操作しているかに基づいて、疑わしいアクティビティを検出するたびにアラートを送信できます。

また、eコマースストアをホストしている人がアクティビティを監視していることを確認する必要があります。 疑わしいアクティビティがあることに気付いた場合、またはトロイの木馬やマルウェアがインストールされていることに気付いた場合は、あなたの介入なしに脅威を取り除くために必要なことを行う必要があります。

#11-PCIスキャンを実行します。

ストアとサーバーで3〜4か月ごとにPCIスキャンを実行すると、ストアがハッカーに対して脆弱になる可能性を減らすことができます。 PCIスキャンは、ハッキング業界の先を行くことなく、現在脆弱な領域を特定するのに役立ちます。

これは、Prestashop、Drupal、Magentoなどのソフトウェアを使用して、自分でストアをホストしている場合に特に当てはまります。 これらのプラットフォームでは、セキュリティを自分で管理する必要がありますが、通常、新しい脅威を特定すると、ソフトウェアの更新がリリースされます。

ソフトウェアの更新と保護、およびPCIスキャンの表示内容の監査に数時間費やすと、長期的には大幅な節約になります。 最も簡単なターゲットは、ソフトウェアとセキュリティの更新について最新の状態に保たれていないストアであることを忘れないでください。

#12-システムを最新の状態に保ちます。

すでに言われていますが、システムとアプリケーションを最新の状態に保つことは、セキュリティを維持するために重要です。 システムにパッチを適用することは、文字通り、新しいパッチがリリースされた日が、ストアを安全に保つ方法です。

一歩下がって、少し考えてみてください。

ストアをホストしていてMagentoを使用していて、Magento開発チームが新しいセキュリティの脆弱性にパッチを適用したという通知をリリースした場合、少なくとも数人のハッカーがこの脆弱性について知っていたと言っても過言ではありません。

しかし、Magentoがそれを世界に発表した後? かなり多くのハッカーが知っており、ボットとスクリプトを起動して、欠陥のあるバージョンのソフトウェアをまだ実行しているMagentoストアの追跡を開始できます。

開発者が新しいアップデート、特にセキュリティ障害に対処するアップデートがあるという通知をリリースしたら、時間をかけてシステムをアップデートしてください。 彼らが通知をリリースすると、あなたは正式にターゲットになります。

#13-DDoS保護サービスを利用します。

DDoS、つまり分散型サービス拒否攻撃は、一般的な意味では必ずしも「ハッキング」ではありませんが、ハッカーがストアを完全に無効にしてオフラインにするために使用できる方法です。

これらのタイプの攻撃は以前よりもはるかに頻繁に発生しており、攻撃されているターゲットのタイプとともに、高度化のレベルも向上しています。

これらの攻撃に対抗する最善の方法は、クラウド上でストアをホストし、DDoS攻撃の発生を検出した場合にストアを別のサーバーに移行できるサービスを使用することです。

#14-不正管理サービスについて考えてください。

残念ですが、詐欺は起こります。 商人にとって、あなたができる最善のことは、あなたの店から不正な請求が来るときはいつでもあなたがバッグを持ったままにされないことを確認することです。

ますます多くのクレジットカード処理会社が、詐欺のリスクを軽減し、より多くのお金をポケットに入れておくのに役立つ新しいサービスを提供しています。

彼らはあなたがそれが起こる前にあなたが詐欺を排除するのを助け、あなたが消費者によって合法的に行われた請求を検証しなければならないときにあなたの終わりをカバーすることができます。

#15-災害復旧計画を立てます。

ストア、データベース、電子メール、および顧客ファイルを単にバックアップするだけでは十分ではありません。 また、何かが起こってすべてを失った場合に備えて、回復戦略を立てていることを確認する必要があります。

バックアップ戦略には、埋める必要のあるギャップがある可能性があります。 たとえば、バックアップをオンサイトで保存している場合、バックアップサーバーも停止する停電が発生する可能性があります。

これを回避するには、Webサイトが適切に保護されていること、およびファイルを定期的にバックアップしていることを確認してください。 次に、これらのファイルがオフサイトでホストされていることと、何か壊滅的な事態が発生した場合にビジネスを簡単に復元できることを確認する必要があります。

Equifaxが示しているように、ハッカーの標的にできないほど安全なビジネスはありません。

ほとんどのハッカーは、中小企業の所有者はセキュリティに本当に値する注意を払っていないと想定しているため、eコマースストアの所有者として、あなたのビジネスはさらに大きなターゲットになる可能性があります。

つまり、ここで分類した15の異なる領域に注意を払い、注意を払う必要があります。 あなたのeコマースストアが安全であることを確認することは前もって少し時間がかかるかもしれません、しかしあなたが今費やす時間はあなたに将来のあなたにたくさんの時間とお金を節約することができます。

多くのEquifaxの顧客が現在対処しなければならないように、顧客に個人情報の盗難に対処させないでください。 あなたのビジネスのどの領域に取り組む必要があるかを知っているとき、あなた自身を同じ立場から遠ざけることは簡単です。