開発者またはシステム管理者として知っておくべき 10 の DevSecOps ツール

公開: 2022-12-26DevSecOps は、DevSecOps ツールを使用して DevOps ライフサイクルのすべてのステップでセキュリティを実装する方法です。

ソフトウェア開発における DevOps は、特定の開発活動と IT 運用を組み合わせたものです。 この組み合わせは、ソフトウェアの品質を向上させ、継続的な配信を可能にすることを目的としています。

セキュリティ管理を DevOps に追加すると、それは DevSecOps になります。これは、IT の世界とソフトウェア開発の世界の間の共有責任としてセキュリティを統合する規律です。

以前は、セキュリティは、プロジェクトの最終段階に参加する専門チームだけが担当していました。 これは、数か月または数年にわたる開発サイクルでうまく機能しました。 しかし、数週間単位のアジャイル開発サイクルでは、プロジェクトの最初から最後までセキュリティ プラクティスを考慮する必要があり、セキュリティの責任は開発チームと IT チーム全体で共有する必要があります。

DevSecOps がアジャイル方法論のパラダイムを壊さずに機能するには、その統合を自動化する必要があります。 これは、セキュリティ管理を組み込む際に DevOps ワークフローが遅くならない唯一の方法です。 また、その自動化には、統合開発環境 (IDE) などの開発ツールをセキュリティ機能と統合する適切なメカニズムが必要です。

DevSecOps ツールの種類

セキュリティと DevOps の組み合わせには、さまざまな形があります。 このため、さまざまな種類の DevSecOps ツールがあり、次のように要約できます。

- オープン ソース コンポーネントの脆弱性スキャン:分析されたコード ベースに常駐するオープン ソース コード コンポーネントとライブラリの潜在的な脆弱性と、それらのすべての依存関係を探します。

- 静的および動的アプリケーション セキュリティ テスト (SAST/DAST):静的テストでは、開発者のソース コードをスキャンして安全でないコードを探し、潜在的なセキュリティの問題を特定します。 動的テストでは、ソース コードへのアクセスを必要とせずに、実行中のアプリケーションのセキュリティ テストを実行します。

- イメージ スキャン: Docker コンテナーの脆弱性を検索します。

- インフラストラクチャの自動化:特にクラウド環境で、インフラストラクチャ構成のさまざまな構成の問題と脆弱性を検出して修正します。

- 視覚化: KPI と傾向を可視化して、時間の経過に伴う脆弱性の数の増減を検出します。

- 脅威のモデリング:攻撃面全体で脅威のリスクを予測することにより、プロアクティブな意思決定を可能にします。

- アラート:ノイズ レベルを下げ、DevSecOps ワークフローの中断を回避するために、異常なイベントが脅威として識別され、優先順位が付けられた場合にのみ、セキュリティ チームに通知します。

以下のリストは、「Sec」という言葉を DevOps ワークフローに組み込むために信頼できる DevSecOps ツールの精選されたリストを示しています。

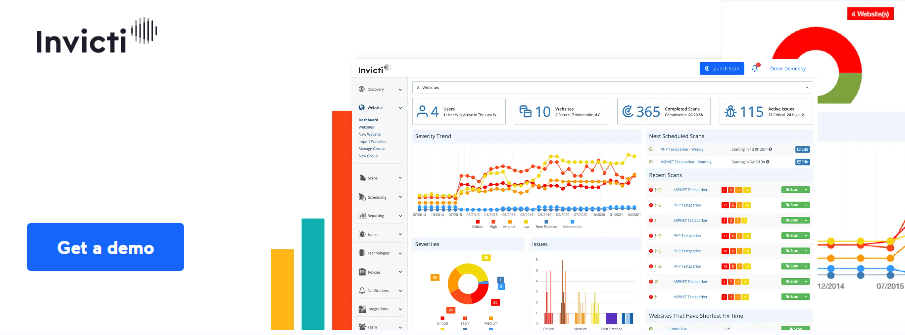

インヴィクティ

Invicti は、開発プロセスの俊敏性を維持しながら、ソフトウェア製品のセキュリティ管理を実行するために SDLC に統合できるツールです。

Invicti が実行する分析は網羅的であり、SDLC の管理速度を犠牲にすることなく問題を正確に検出します。

Invicti が提供する自動化オプションを使用すると、セキュリティ タスクの実行に人間が介入する必要がなくなり、チームの労力を月あたり数百時間も節約できます。

これらの節約は、本当に重要な脆弱性を特定し、修復のために最も適切なリソースにそれらを自動的に割り当てることによって強化されます。

また、Invicti は、開発中のアプリケーションの脆弱性と、リスクを軽減するために行われている取り組みを完全に可視化します。

ソナーキューブ

SonarQube は、コードの脆弱性を自動的にチェックし、脅威になる可能性のあるバグをスニッフィングします。 この記事の執筆時点では、約 30 の異なるプログラミング言語をサポートしています。

SonarQube 独自の QualityGates は、製品が世に出る前に問題を止める簡単な方法を表しています。 また、開発チームに品質に関する共通の見解を提供し、誰もが基準を知り、開発が基準を満たしているかどうかを知ることができます。

SonarQube は DevSecOps パイプラインにシームレスに統合され、すべてのチーム メンバーがツールによって生成されたレポートとフィードバックにアクセスできるようにします。

インストールするだけで、SonarQube はコミットがクリーンであるかどうか、およびプロジェクトがリリースの準備ができているかどうかを明確に示します。 何か問題がある場合、ツールは問題の場所と解決策をすぐに通知します。

アクア

Aqua を使用すると、ソース コードの作成からクラウドへのアプリケーションのデプロイまで、ソフトウェア製品のライフサイクルのあらゆる段階で脅威を視覚化して阻止できます。

クラウドネイティブのアプリケーション保護プラットフォーム (CNAPP) として動作するこのツールは、ソフトウェア サプライ チェーンのセキュリティ チェック、リスクと脆弱性のスキャン、および高度なマルウェア保護を提供します。

Aqua の統合オプションを使用すると、クラウド、コンテナー、サーバーレス、CI/CD パイプライン、オーケストレーターなど、開発と展開に使用するプラットフォームやメカニズムに関係なく、アプリケーションを保護できます。 また、SIEM プラットフォームおよび分析ツールとも統合されます。

Aqua の特徴的な側面は、KSPM (Kubernetes Security Posture Management) を使用した Kubernetes コンテナーでのセキュリティ制御と、Kubernetes ランタイムでの高度な保護を可能にすることです。 ネイティブの K8s 機能を使用すると、コンテナにデプロイされたアプリケーションのライフサイクル全体に対してポリシー主導の保護が可能になります。

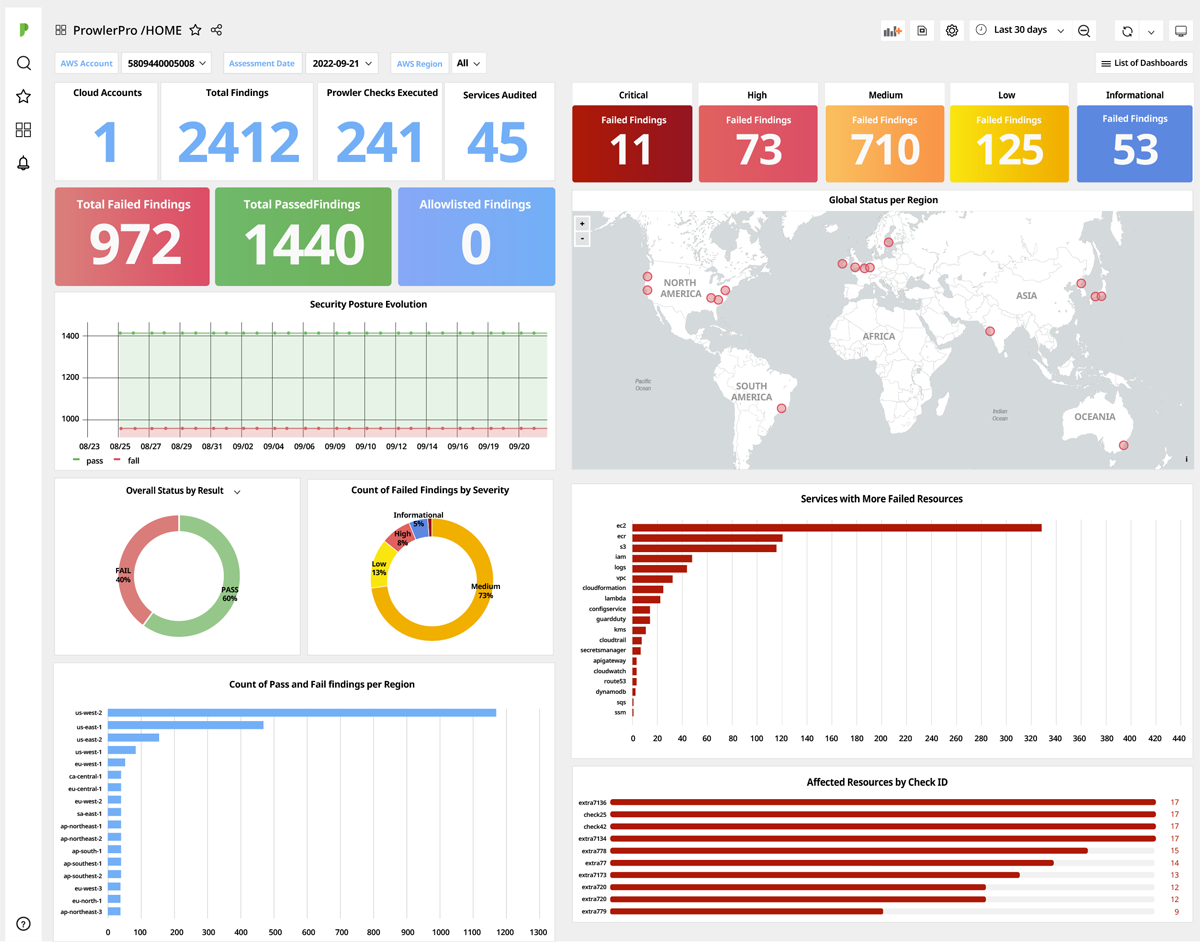

プラウラープロ

ProwlerPro は、アマゾン ウェブ サービス (AWS) 開発環境でセキュリティを管理下に置くために特別に構築されたオープンソース ツールです。

ProwlerPro は、アカウントを作成して数分で開発パイプラインのスキャンを開始できるように設計されており、ユーザーがいる地域に関係なく、インフラストラクチャの全体像を提供します。 その視覚化ツールを使用すると、すべての AWS サービスのセキュリティ ステータスを 1 つのウィンドウで表示できます。

ProwlerPro アカウントを作成して起動したら、一連の推奨チェックを 24 時間ごとに自動的に実行するようにシステムを構成できます。 ProwlerPro を使用したスキャンは、DevSecOps ワークフローで速度が低下しないように、並行して実行されます。

スキャン結果は一連の事前定義されたダッシュボードに表示され、簡単に共有したり、セキュリティ ポスチャのあらゆる詳細レベルで直接的な洞察を得るためにドリルダウンしてナビゲートしたりできます。

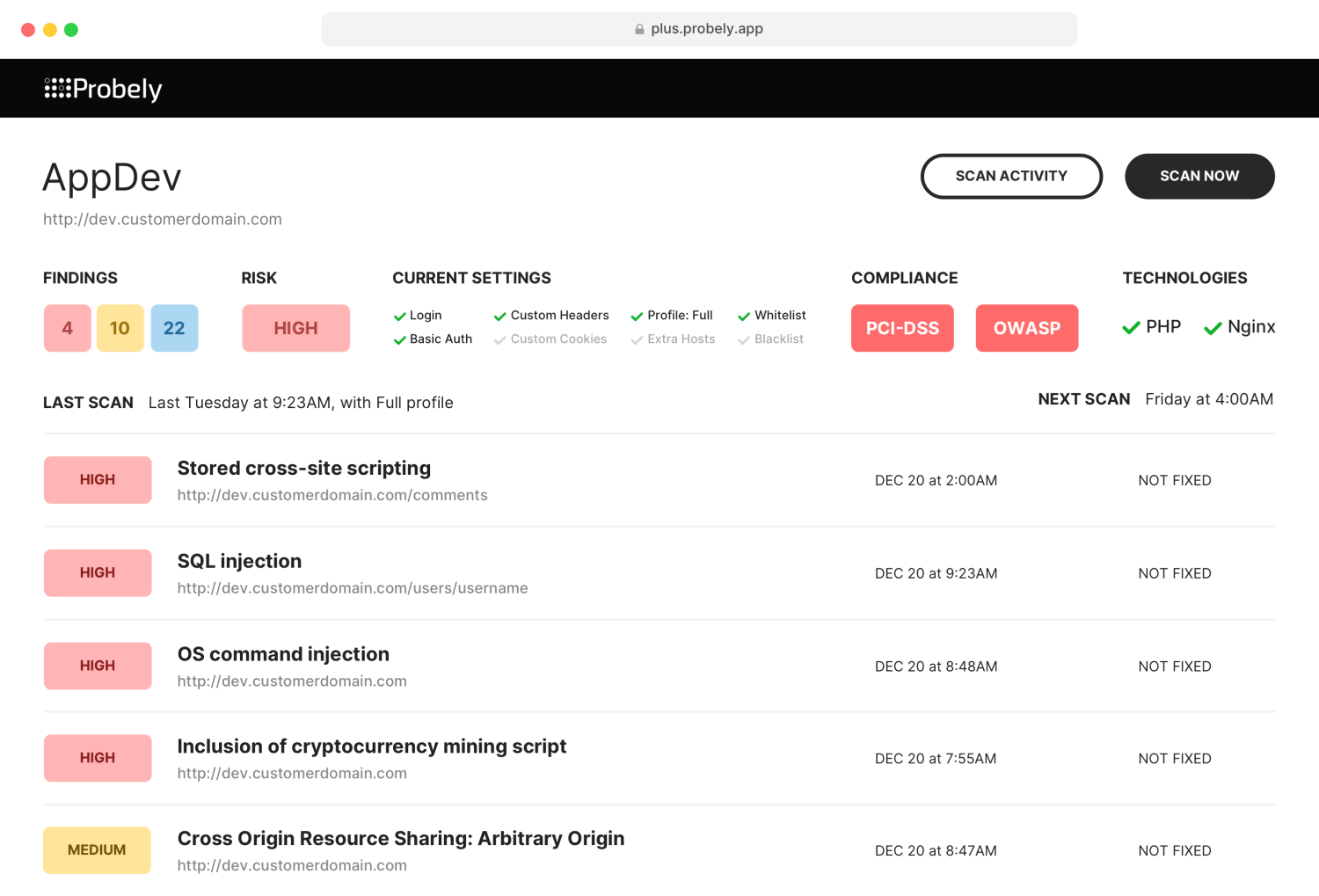

おそらく

すでに DevOps ワークフローがあり、それにセキュリティ スキャンを統合しようとしている場合、Probely を使用すると、Web アプリケーションの脆弱性スキャン ツールと API のおかげで、数分で統合できます。

Probely のアプローチは API ファースト開発に基づいています。つまり、ツールの各新機能は、最初に API を介して提供され、次にインターフェイスに追加されます。 この戦略により、Probely をワークフローまたはカスタム ソフトウェアと統合する必要がある場合に、いつでもその API を使用できるようになります。

Webhook を登録して、Probely が生成するイベントごとにアプリケーションが通知を受け取るようにすることもできます。

Probely はすぐに使える統合を多数提供しているため、ツールと統合するために API を使用する必要がない可能性があります。 ワークフローですでに Jira と Jenkins を使用している場合、統合はすぐに完了します。

Probely は CI/CD パイプラインでスキャンを自動的に開始し、見つかった脆弱性を課題として Jira に登録します。 これらの脆弱性が解決されると、再度テストされ、必要に応じて Jira で未解決の課題が再度開かれます。

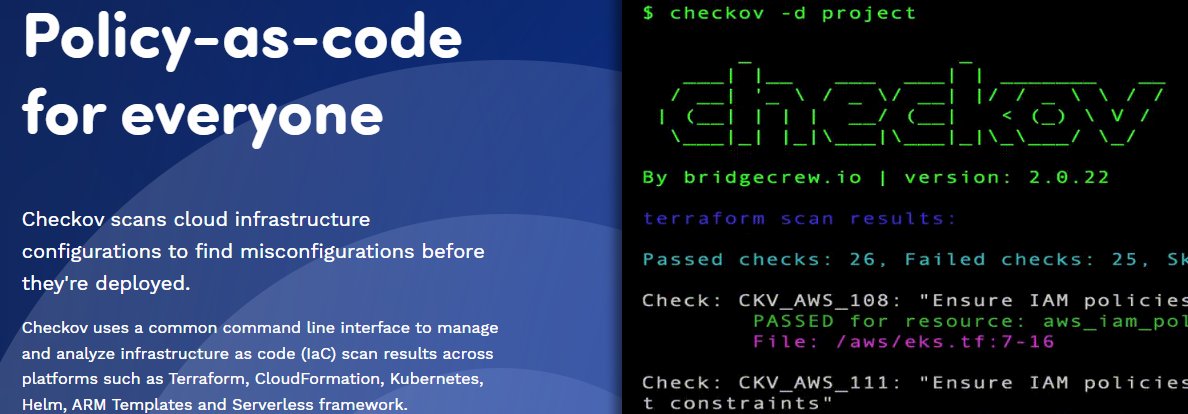

チェホフ

Checkov は、ソフトウェア製品を展開する前に構成の欠陥を見つけることを目的として、クラウド インフラストラクチャの構成をスキャンします。 共通のコマンド ライン インターフェイスを使用して、Kubernetes、Terraform、Helm、CloudFormation、ARM テンプレート、サーバーレス フレームワークなどのさまざまなプラットフォームで結果をスキャンします。

属性ベースのポリシー スキームを使用する Checkov を使用すると、コンパイル時にクラウド リソースをスキャンし、シンプルなコードとしてのポリシーの Python フレームワークを使用して属性の構成エラーを検出できます。 特に Checkov は、グラフベースの YAML ポリシーを使用してクラウド リソース間の関係を分析します。

CI/CD パイプラインとバージョン管理システムに統合することにより、Checkov はターゲット リポジトリのコンテキストでランナー パラメーターを実行、テスト、および変更します。

拡張可能な統合インターフェースのおかげで、そのアーキテクチャを拡張して、カスタム ポリシー、抑制条件、およびプロバイダーを定義できます。 そのインターフェイスにより、サポート プラットフォーム、ビルド プロセス、およびカスタム リリース システムとの統合も可能になります。

ファラデー

Faraday を使用すると、脆弱性管理を自動化し、アクションを制御して、本当に重要な作業に注意を向けることができます。 そのワークフローにより、タスクの繰り返しを避けるために自由に設計できるカスタム イベントで任意のアクションをトリガーできます。

Faraday を使用すると、セキュリティ ツールを標準化してワークフローに統合し、80 を超えるスキャン ツールから脆弱性情報を取得できます。 エージェントを使用すると、スキャナーはワークフローに自動的に統合され、データを最大限に簡単に取り込んで正規化し、Web インターフェイスで表示できる結果を生成します。

Faraday の注目に値する興味深い点は、一元化されたリポジトリを使用してセキュリティ情報を保存し、DevSecOps チームのさまざまなメンバーが簡単に分析およびテストできることです。

これにより、異なるツールによって報告された重複する問題を特定して組み合わせることができるという、追加の利点がもたらされます。 これにより、チーム メンバーの労力が軽減され、複数回報告された同じ問題に何度も注意を払う必要がなくなります。

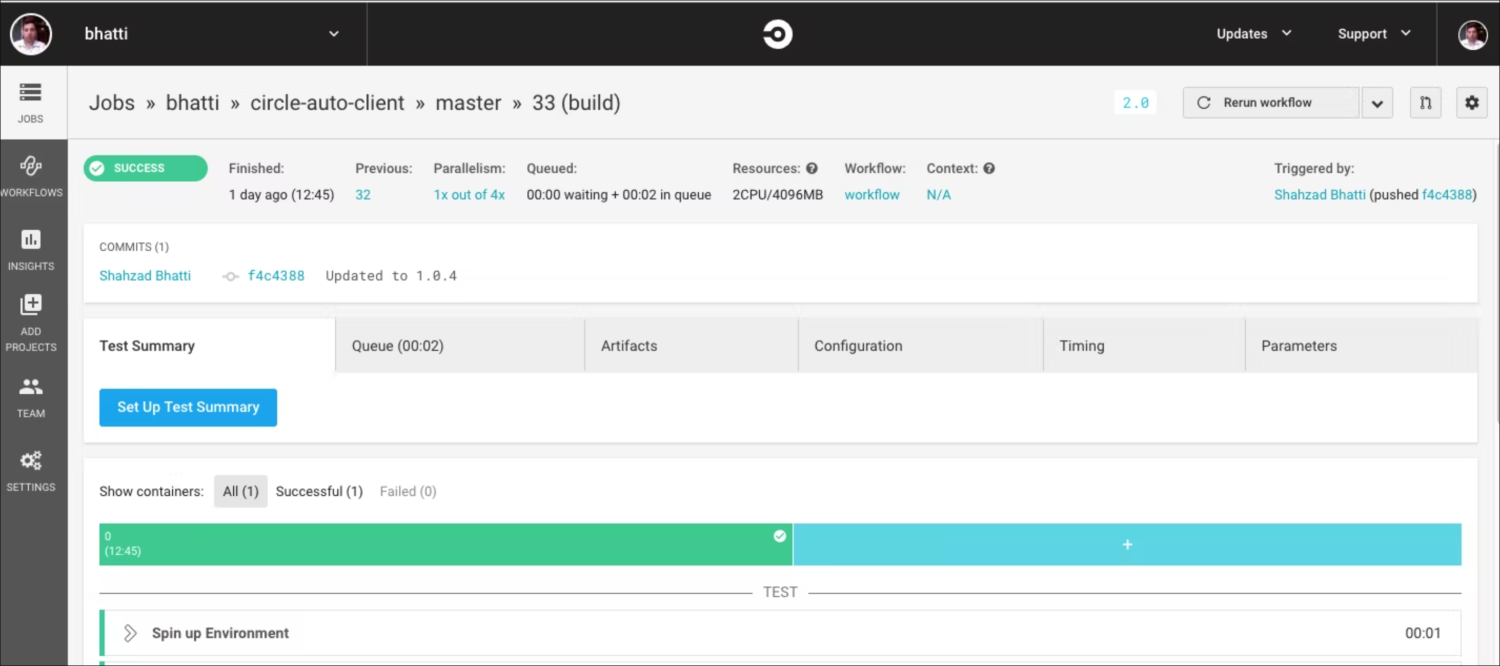

サークルCI

CircleCI を最も一般的な DevOps セキュリティ ツールと統合するには、多くのパートナーの 1 つを開発パイプラインに含める必要があります。 CircleCI パートナーは、SAST、DAST、静的コンテナー分析、ポリシーの適用、シークレット管理、API セキュリティなど、いくつかのカテゴリのソリューション プロバイダーです。

開発パイプラインを保護するために、利用可能な Orbs では実行できない何かを行う必要がある場合は、Orbs がオープン ソースであるという事実を利用できます。 そのため、既存の Orb に機能を追加するには、PR の承認を得てマージするだけです。

CircleCI レジストリで利用できる一連の Orbs に含まれていないと思われるユース ケースがある場合でも、Orbs を作成してコミュニティに投稿することができます。 同社は、自動化された Orb コンパイルとテスト パイプラインを簡単に作成するためのベスト プラクティスのリストを公開しています。

パイプラインを保護するには、社内開発の必要性を排除し、チームがサードパーティ サービスを活用できるようにします。 CircleCI Orbs を使用することで、チームはこれらのサービスの使用方法を知るだけで済み、統合や管理の方法を学ぶ必要はありません。

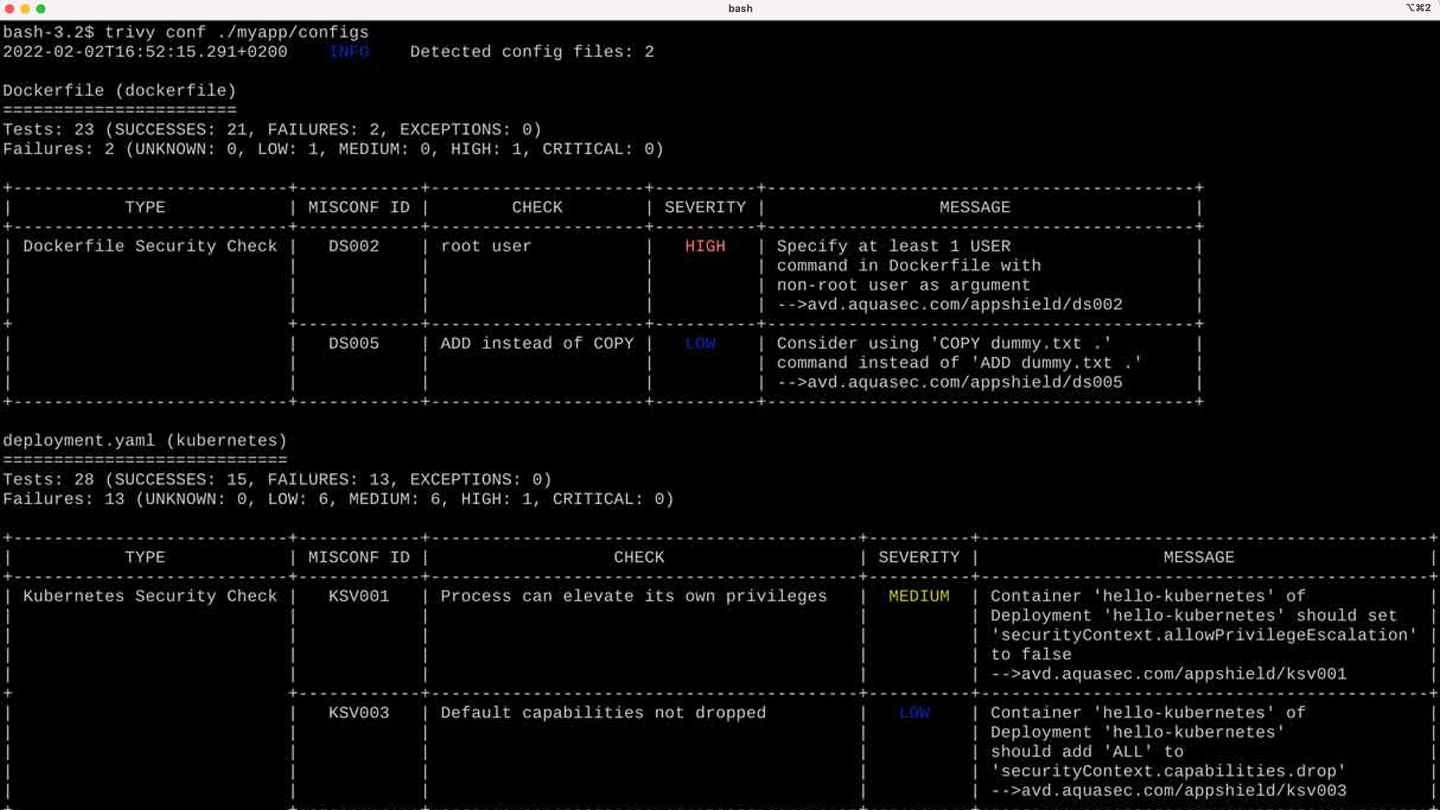

トリビー

Trivy は、セキュリティの問題を検出できる複数のスキャナーと、そのような問題を検出できるさまざまなターゲットを備えたオープンソースのセキュリティ ツールです。 Trivy がスキャンするターゲットには、ファイルシステム、コンテナー イメージ、Git リポジトリ、仮想マシン イメージ、Kubernetes、および AWS リポジトリがあります。

これらの可能性のあるターゲットをすべてスキャンすることで、Trivy は既知の脆弱性、構成の欠陥、秘密または機密情報、およびソフトウェア ライセンスを見つけ、使用中のソフトウェアやオペレーティング システム パッケージへの依存関係など、ソフトウェア サプライ チェーンの問題を検出できます。

Trivy を統合できるプラットフォームとアプリケーションは、そのエコシステム ページにあります。 このリストには、CircleCI、GitHub Actions、VS Code、Kubernetes、JetBrains などの最も一般的な名前が含まれています。

Trivy は、apt、yum、brew、および dockerhub で利用できます。 データベース、展開環境、システム ライブラリなどの前提条件はなく、最初のスキャンはわずか 10 秒で完了すると推定されています。

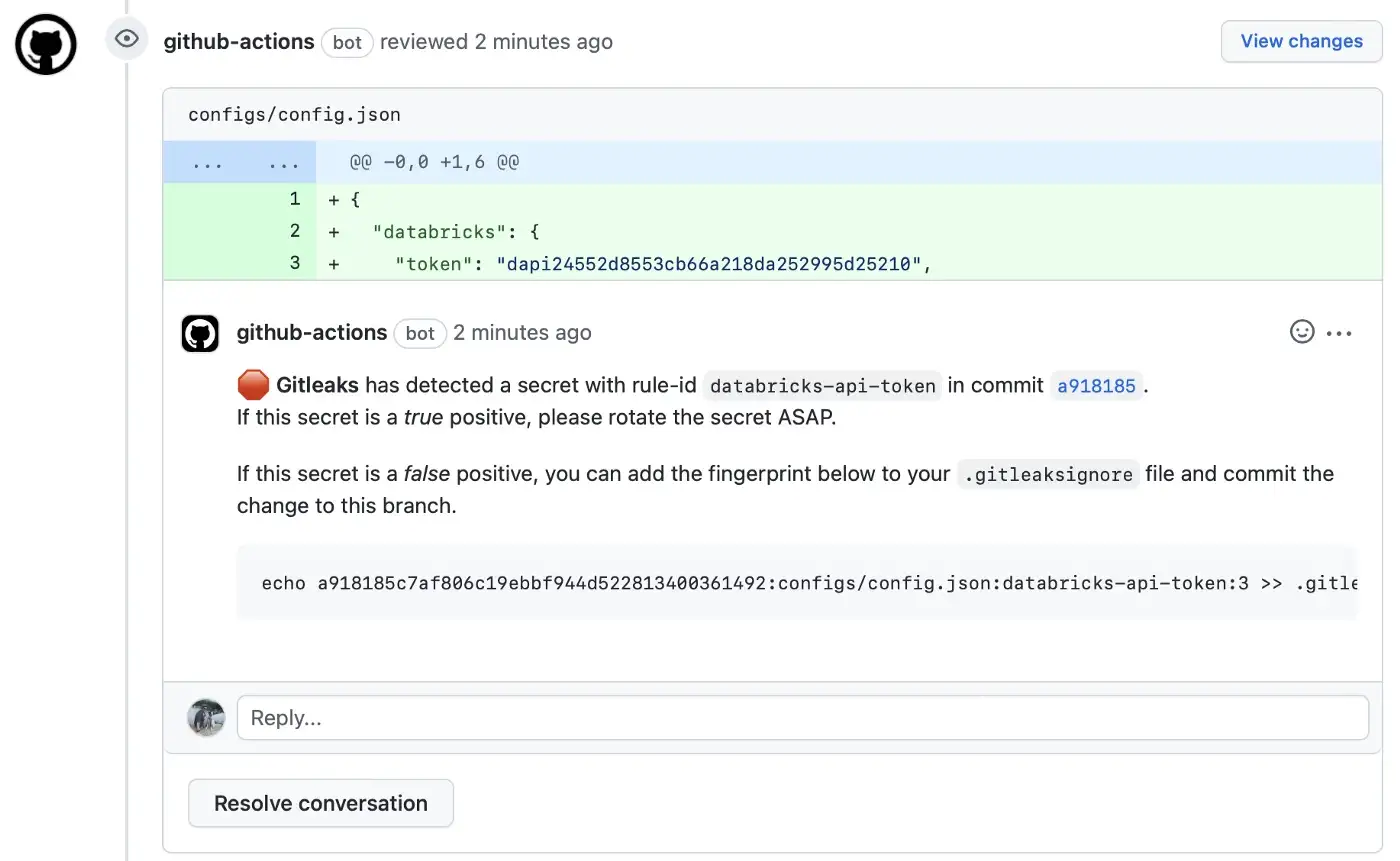

GitLeaks

Gitleaks は、Docker、Homebrew、または Go を使用してインストールできるコマンドライン インターフェイスを備えたオープンソース ツールです。 また、最も一般的なプラットフォームおよびオペレーティング システム用のバイナリ実行可能ファイルとしても利用できます。 プレコミット フックとして、または Gitleaks-Action を介して GitHub 共有としてリポジトリに直接デプロイすることもできます。

そのコマンド インターフェイスはシンプルで最小限です。 コード内の秘密を検出し、秘密を保護し、スクリプトを生成し、ヘルプを取得し、ツールのバージョンを表示するためのわずか 5 つのコマンドで構成されています。 detect コマンドを使用すると、リポジトリ、ファイル、およびディレクトリをスキャンできます。 開発マシンだけでなく、CI 環境でも使用できます。

GitLeaks での作業のほとんどは、detect コマンドと protect コマンドを使用して行われます。 これらは Git リポジトリで動作し、git log または git diff コマンドの出力を解析し、GitLeaks がシークレットを検出して保護するために使用するパッチを生成します。

競争力と安全性を維持

一方では、CI/CD パイプラインの俊敏性と速度は、市場投入までの時間を短縮するための鍵であり、ソフトウェア開発者として競争力を維持するための鍵です。

一方、開発プロセスにセキュリティ ツールを含めることは、誰もが認める必要性です。 SDLC タイムラインに悪影響を与えることなくセキュリティを組み込むには、DevSecOps ツールが最適です。