8 migliori strumenti di gestione dell'accesso alle identità (IAM)

Pubblicato: 2022-12-30Dai la priorità alla sicurezza delle risorse IT rispetto a qualsiasi altra cosa nella tua organizzazione? Quindi, hai bisogno dei migliori strumenti di gestione dell'accesso alle identità descritti qui.

Nel panorama digitale odierno, la sicurezza è la preoccupazione principale per qualsiasi azienda. Gli hacker stanno sviluppando nuove tecniche e strumenti per rubare dati alle aziende e venderli sul dark web.

Gli hacker aggressivi ti farebbero semplicemente pagare milioni di dollari di riscatto dirottando l'intera infrastruttura IT, inclusi i database critici che potrebbero danneggiare migliaia di utenti.

Pertanto, le aziende utilizzano robusti strumenti IAM oltre a rigorose policy di sicurezza dei dati e password come risorsa di ridondanza per la sicurezza dei dati aziendali.

Che cos'è la gestione dell'accesso all'identità (IAM)?

La gestione dell'accesso all'identità (IAM) è un insieme di app, criteri e strumenti che supervisionano, mantengono e definiscono quale dipendente o parte interessata ha accesso a quali risorse digitali.

Per le aziende, le risorse digitali sono principalmente server di app, database dei clienti, strumenti ERP, app di fatturazione, app di pagamento, dati sulle buste paga dei dipendenti e altro ancora.

In DevSecOps, l'accesso alle risorse digitali significa controllare repository di codice, accedere a pipeline CI/CD, knowledge base esterne e interne, piattaforme come servizio, intranet, registri software e canali di comunicazione aziendale.

In poche parole, tu o l'amministratore della sicurezza informatica dovete controllare l'accesso a ogni risorsa digitale da cui dipende la vostra azienda per operazioni impeccabili.

Necessità di Identity Access Management (IAM)

Prima di tutto, è necessario un IAM per assegnare l'accesso alle app e alle risorse aziendali ai dipendenti esistenti e nuovi. In pochi clic, puoi revocare l'accesso di qualcuno da un ERP o concedere l'accesso se necessario.

Gli IAM ti consentono di diventare più proattivo nella sicurezza aziendale che reattivo. Non è una buona idea applicare rigorosamente le politiche di sicurezza in un'organizzazione dopo aver subito un colpo da violazioni dei dati e perdite di entrate.

Invece, è necessario applicare le politiche di sicurezza dei dati e controllo degli accessi fin dal primo giorno per evitare perdite di reputazione e monetarie.

Altri motivi importanti per ottenere una soluzione IAM sono:

- Rendi scalabile la tua sicurezza aziendale utilizzando un'app cloud in grado di tenere traccia da 10 a migliaia di dipendenti che accedono continuamente a server, codebase, pacchetti container, dati dei clienti, metodi di pagamento e così via.

- Fermare le violazioni dei dati nel punto in cui iniziano e quindi contenere la situazione prima che i media, il pubblico e gli investitori vengano coinvolti.

- Zero sprechi per le licenze e l'allocazione delle risorse eseguendo sempre la scansione di tali risorse aziendali. Quindi alloca le risorse necessarie in modo dinamico per risparmiare denaro ed evitare che i dati aziendali cadano nelle mani sbagliate.

Come funziona la gestione degli accessi alle identità?

Per proteggere i dati aziendali, una soluzione IAM funziona fornendo le seguenti funzionalità e strumenti di sicurezza:

#1. Accesso Single Sign-On

Una soluzione IAM fornisce un accesso diretto a tutte le app e gli account aziendali tramite l'e-mail aziendale. I dipendenti non hanno bisogno di ricordare tonnellate di account utente e password.

#2. Log, audit e report

Registra ogni azione sulla tua infrastruttura IT e invia rapporti con i dati di qualsiasi incidente di sicurezza recente, eventi di reimpostazione della password, richieste di accesso da reti esterne e altro ancora.

#3. Autorizzazione dell'utente

Impedisce agli utenti di apportare modifiche non consentite a sistemi, app e siti Web autorizzando regolarmente le loro azioni eseguendo la scansione del database degli account utente per eventuali modifiche recenti.

#4. Autenticazione utente

IAM impone l'autenticazione di sicurezza ogni volta che un dipendente accede ai tuoi sistemi aziendali. Potrebbe offrire password, SMS di telefonia mobile, accesso basato su chiave di sicurezza fisica, CAPTCHA e altro ancora. Spinge inoltre l'utente a modificare periodicamente password e altre credenziali.

#5. Provisioning e revoca delle autorizzazioni utente

Dopo aver creato un account utente nello strumento IAM, fornisce l'accesso a specifici sistemi aziendali a seconda del ruolo o della designazione. Gli strumenti IAM possono instradare queste richieste di provisioning attraverso diversi gestori per garantire approvazioni multipunto.

Inoltre, l'eliminazione di un utente dall'IAM rimuove istantaneamente l'accesso precedente all'app e al database. Succede in tempo reale e lo strumento blocca un dipendente anche se sta lavorando attivamente su un'app.

#6. Gestisci gli utenti del sistema

Gli strumenti IAM si integrano con tutti i database aziendali, le app, i server, i desktop virtuali e lo storage cloud. Devi solo creare un profilo utente nello strumento IAM e la rispettiva persona otterrà l'app e l'accesso ai dati che fornisci.

In che modo ti aiuta uno strumento di gestione dell'accesso alle identità?

Uno strumento IAM efficiente aiuta la tua azienda nei seguenti modi:

- Fornisci una fonte di verità per tutto ciò che riguarda i dati digitali e la sicurezza delle risorse

- Consenti a un nuovo dipendente di iniziare a lavorare il primo giorno fornendo le autorizzazioni di sicurezza in pochi clic

- Proteggi i dati aziendali revocando istantaneamente l'accesso ai dipendenti che escono dall'azienda

- Avvisarti di incidenti di sicurezza in modo che tu possa agire prima di subire gravi danni

- Prevenire i fastidi causati da informatori e minacce interne

- Blocca azioni anomale da parte di dipendenti o fornitori esterni rilevando comportamenti sospetti utilizzando l'intelligenza artificiale (AI) e il machine learning (ML).

Successivamente, discuteremo delle funzionalità da cercare nello strumento IAM.

Funzionalità dello strumento IAM

Quando acquisti uno strumento IAM, assicurati che sia dotato delle seguenti funzionalità indispensabili:

- Il costo di proprietà non dovrebbe essere troppo alto.

- Lo strumento deve offrire la fatturazione basata sull'account utente. Paghi meno quando crei alcuni account. Paghi di più quando crei più account. E dovrebbe esserci uno sconto all'ingrosso per la gestione dell'account in blocco.

- La soluzione IAM deve offrire le sei funzionalità standard. Si tratta di single sign-on, reporting, autenticazione, autorizzazione, provisioning delle autorizzazioni e dashboard di gestione.

- Lo strumento deve seguire una politica di autorizzazione zero-trust.

- Dovrebbe randomizzare il sistema di autenticazione per informare gli utenti delle loro responsabilità in materia di sicurezza dei dati.

Ora che hai scoperto le basi del concetto di gestione dell'accesso alle identità, trova di seguito alcuni strumenti ideali per qualsiasi attività digitale:

Gestione dell'identità e degli accessi AWS

Se stai ospitando applicazioni cloud, database e progetti di analisi su Amazon Web Services, AWS IAM è la soluzione ideale per proteggere i dati aziendali. Offre molte funzionalità, ma le seguenti sono della massima importanza:

- Analizzatore di accesso IAM

- Centro identità IAM

- Gestisci account IAM o ruoli utente

- Gestisci le autorizzazioni IAM come il provisioning e la revoca

- Autenticazione a più fattori per una rigorosa sicurezza dei dati e responsabilità

Dovresti utilizzare AWS IAM se senti la necessità di quanto segue nella tua azienda:

- Assegna autorizzazioni granulari e utilizza attributi come ruolo, team, posizione e così via per il provisioning dell'account

- Controlla gli account uno per uno o in blocco

- Implementa pratiche di sicurezza dei dati in tutta l'organizzazione in pochi clic

- Mantenere una politica di privilegio minimo per le app e i dati aziendali

AWS offre ampie risorse sull'implementazione e il funzionamento di AWS IAM. Pertanto, puoi imparare rapidamente e iniziare in pochissimo tempo.

Okta IAM

Se stai cercando una soluzione unica per la gestione delle identità e il provisioning di servizi basati sull'identità, prova Okta. Ha oltre 7.000 integrazioni di app aziendali. Il team di gestione dell'integrazione di Okta lavora attivamente anche con progetti di sviluppo di app che rilasceranno app in futuro.

Le sue principali caratteristiche IAM includono molte funzionalità, tra cui le seguenti:

- Accesso universale

- Accesso singolo

- Senza password

- AMF adattivo

- Gestione del ciclo di vita

- Flussi di lavoro

- Governo dell'identità

Okta ha due diversi servizi nel panorama della gestione degli accessi alle identità. La prima soluzione è un servizio rivolto al cliente. Se offri servizi SaaS agli utenti finali, ospiti piattaforme video OTT, siti Web basati su abbonamento o contenuti Web dietro un paywall, puoi utilizzare Customer Identity di Okta.

Inoltre, puoi utilizzare Workforce Identity Cloud per consentire a dipendenti, fornitori, clienti, collaboratori e liberi professionisti di accedere alle tue risorse aziendali all'interno o all'esterno del cloud.

Gestisci motore

ManageEngine AD360 di Zoho è uno strumento IAM integrato che consente agli amministratori della sicurezza IT di modificare, fornire e revocare le identità degli utenti. Consente di controllare l'accesso degli utenti alle risorse di rete su server pubblici, privati, ibridi o locali.

Puoi fare tutto quanto sopra su Exchange Server, Active Directory locale e applicazioni cloud da un software centrale o dashboard web.

In poche parole, ManageEngine AD360 offre ai tuoi dipendenti a libro paga e non a libro paga un rapido accesso ad app, ERP, dati dei clienti, wiki aziendali, ecc., in pochi minuti. Quindi, puoi revocare l'accesso quando lasciano l'azienda o ritieni che l'accesso non sia più necessario per quel particolare dipendente.

SailPoint I.A.M

La soluzione IAM di SailPoint si basa su un sistema IAM centrale controllato da integrazione, automazione e intelligenza. Intorno al suo sistema di gestione dell'accesso alle identità di base, ci sono funzionalità secondarie.

Questi sottomoduli assicurano che la soluzione IAM della tua azienda funzioni 24 ore su 24, 7 giorni su 7 senza errori. Alcune caratteristiche secondarie degne di nota sono le seguenti:

- Gestione degli strumenti SaaS

- Provisioning automatico e revoca degli account utente

- Raccomandazioni per l'accesso basate sull'intelligenza artificiale

- Flussi di lavoro IAM

- Analisi dei dati e approfondimenti sugli accessi

- Certificati digitali per accedere ad app, leggere file e così via

- Gestione delle password, reimpostazione e blacklist

- Gestisci l'accesso a file e documenti

- Soddisfare le richieste di accesso

SailPoint offre soluzioni IAM per vari settori verticali come sanità, produzione, banche, governo, istruzione e altro ancora.

Gli strumenti IAM offrono servizi convenienti come l'implementazione zero trust, rendendo la tua infrastruttura IT efficiente, conforme alle normative e proteggendo le risorse ovunque e in qualsiasi momento.

Soluzioni IAM Fortinet

Le soluzioni Fortinet IAM forniscono le funzionalità di sicurezza necessarie per confermare l'identità di dipendenti, clienti, fornitori e dispositivi quando accedono alla rete intranet o Internet.

Le sue caratteristiche e vantaggi vitali sono come indicato di seguito:

- Assicura che gli utenti correttamente autenticati, autorizzati e convalidati possano accedere alle tue risorse aziendali all'interno o all'esterno del cloud

- La sua autenticazione a più fattori garantisce che l'utente originale acceda alle risorse consentite. In caso di violazione dei dati, sai a chi rivolgerti.

- Fortinet SSO garantisce un accesso continuo all'infrastruttura IT senza dover ricordare alcuna password. Utilizza il supporto SAML, OIDC, 0Auth e API.

- Fortinet IAM supporta policy BYOD (Bring-your-own-device), account guest, accesso ad hoc e molto altro.

SaltaCloud IAM

JumpCloud ti aiuta a ridurre il costo di proprietà della soluzione IAM di più cifre tramite il dispositivo unificato e la soluzione IAM. Con il suo servizio, riduci al minimo le spese generali e la complessità del sistema IAM e ti assicuri anche di avere a che fare con un minor numero di fornitori IT.

Una volta configurate le sue soluzioni, puoi consentire a dipendenti, stagisti, clienti, parti interessate, fornitori e visitatori di accedere all'infrastruttura IT tramite la seguente logica aziendale:

- Concedi l'accesso a qualsiasi o seleziona una risorsa

- Concedi l'accesso da qualsiasi posizione o seleziona

- Fornire l'accesso con un'identità fisica o digitale

- Approva l'accesso dal cloud

- Concedi l'accesso a hardware o software affidabili

Il suo strumento IAM ti consente di gestire processi, flussi di lavoro, dispositivi e persone da un'unica app Web ospitata su una directory aperta gestita da JumpCloud.

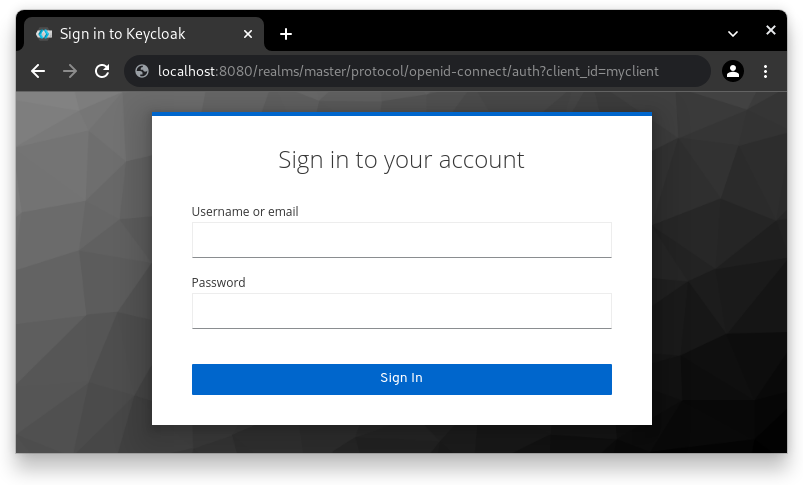

Portachiavi Open Source IAM

Keycloak è un prodotto IAM open source in costante sviluppo con sovvenzioni e sponsorizzazioni da parte di Red Hat. Se la tua azienda ha bisogno di soluzioni IAM sviluppate su misura che altre aziende non offrono, puoi provare Keycloak.

Le sue caratteristiche notevoli sono le seguenti:

- Keycloak SSO per accessi e disconnessioni per molte app in un'unica organizzazione o piattaforma

- Crea pagine di accesso social per consentire agli utenti di utilizzare i tuoi servizi cloud utilizzando account Google, GitHub e Facebook

- Puoi creare la tua soluzione IAM utilizzando la base di codice di Keycloak e il tuo database relazionale

- Puoi integrare questa soluzione IAM con i server Active Directory e il protocollo LDAP (Lightweight Directory Access Protocol)

Il suo server è disponibile per il download gratuito con la base di codice Keycloak, l'immagine del contenitore e l'operatore.

Ping Identità

Ping Identity utilizza il cloud proprietario PingOne per la gestione dell'accesso alle identità tramite la piattaforma cloud e quindi indirizza l'utente a un altro cloud o server on-premise. Il cloud PingOne è adatto ai carichi di lavoro incentrati sul cliente e alla forza lavoro interna.

Crei un account per un utente approvato sul cloud PingOne e crei un flusso di lavoro di autenticazione. Ping Identity orchestra il percorso del cliente o del dipendente verso un'app aziendale tramite un flusso di lavoro preimpostato.

Include i seguenti passaggi:

- Rilevamento dati utente e dispositivo

- Verifica dell'utente

- Profilazione dell'attività dell'utente sulle risorse IT

- Autenticazione utilizzando protocolli di sicurezza secondari

- Le parti interessate aziendali autorizzano il nuovo utente

- L'utente ottiene un accesso diretto alle app e ai database selezionati

Parole finali

Ottenere il giusto strumento di gestione dell'accesso alle identità non è una passeggiata. Gli amministratori IT e i responsabili della sicurezza informatica consumano settimane di ore lavorative per decidere quale strumento contribuirà a impostare il livello di sicurezza desiderato.

Puoi risparmiare tempo e denaro e rimanere sano di mente provando alcuni dei migliori strumenti IAM sopra menzionati in questo articolo.

Successivamente, le migliori tecniche di protezione dagli attacchi informatici.