Cos'è l'avvelenamento da DNS? Come stai al sicuro da esso?

Pubblicato: 2023-05-05Dato il rapido ritmo dello sviluppo tecnologico, gli aggressori trovano costantemente nuovi modi per manipolare e dirottare Internet. L'avvelenamento del sistema dei nomi di dominio (DNS) è uno di questi attacchi e anche mascherato.

Mentre le soluzioni di sicurezza DNS aiutano a fornire potenza di calcolo ai clienti e facilitano il loro traffico basato sul Web, è fondamentale comprendere le minacce ei rischi che possono interessarli.

Cos'è l'avvelenamento da DNS?

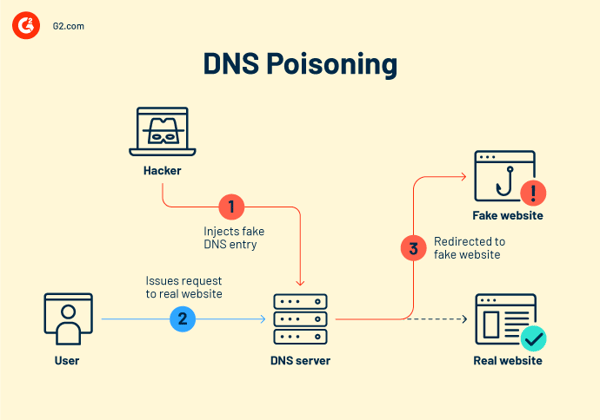

L'avvelenamento del DNS, o avvelenamento della cache DNS, è una tattica informatica ingannevole in cui gli hacker dirottano il traffico online verso siti Web di phishing e falsi server Web.

È un attacco di spoofing in cui gli hacker assumono l'identità di un altro dispositivo, client o utente. Questa mascherata successivamente semplifica l'intercettazione di informazioni protette o l'interruzione del normale flusso di traffico web.

In un attacco di avvelenamento della cache DNS, gli hacker modificano i record DNS in un DNS "falsificato" in modo che quando un utente legittimo visita un sito Web, finisca in un luogo diverso dalla destinazione prevista. Le persone spesso devono essere informate di ciò poiché i siti di imitazione sono spesso progettati per sembrare proprio come quelli reali.

È come se dicessi a qualcuno che vivi in un luogo specifico e poi alterassi tutti i nomi delle strade e i numeri civici in modo che finiscano all'indirizzo sbagliato o in un intero quartiere.

Gli hacker utilizzano spesso uno o più dei metodi dannosi discussi di seguito.

- Dirottamento diretto di un server DNS e reindirizzamento degli utenti verso siti fraudolenti

- Attacco machine-in-the-middle come il furto di credenziali di accesso sicure per i siti Web delle banche)

- Avvelenamento della cache DNS tramite e-mail di phishing simili a spam

- Installare un virus sui PC o sui router dei visitatori per causare danni direttamente

- Posizionamento di un worm per diffondere il danno ad altri dispositivi.

Come funziona il DNS poisoning

Per comprendere appieno come funziona il DNS poisoning, è essenziale comprendere alcuni concetti e il contesto su come Internet porta i visitatori a vari domini.

Avvelenamento DNS contro spoofing DNS

Sebbene i termini DNS poisoning e DNS spoofing siano occasionalmente utilizzati in modo intercambiabile, esiste una distinzione tra i due.

Il DNS poisoning è una tecnica utilizzata dagli aggressori per compromettere i dati DNS e sostituirli con un reindirizzamento dannoso. L'effetto finale dell'avvelenamento del DNS è lo spoofing del DNS, in cui una cache avvelenata conduce gli utenti al sito Web dannoso.

In sintesi, l'avvelenamento del DNS è la via per lo spoofing del DNS : gli hacker avvelenano una cache DNS per falsificare un DNS.

Cosa sono i resolver DNS?

Ogni dispositivo e server ha un indirizzo IP (Internet Protocol) distinto, una stringa di cifre che funge da identificatore di comunicazione. Gli utenti possono ottenere l'indirizzo IP connesso a un nome di dominio tramite i resolver DNS. In altre parole, convertono gli URL dei siti Web leggibili dall'uomo (come https://www.g2.com/) in indirizzi IP comprensibili ai computer. Un resolver DNS riceve una richiesta da un sistema operativo ogni volta che un utente tenta di accedere a un sito web. Dopo che il resolver DNS restituisce l'indirizzo IP, il browser Web lo utilizza per avviare il caricamento della pagina richiesta.

Come funziona la cache DNS?

Un resolver DNS tiene traccia delle risposte alle richieste di indirizzo IP per un periodo specifico. Eliminando la necessità di interagire con i vari server coinvolti nella procedura di risoluzione DNS standard, il risolutore può rispondere più rapidamente alle richieste successive. Finché il TTL (time to live) associato a quell'indirizzo IP lo consente, i resolver DNS conservano le risposte nella cache.

In che modo gli hacker avvelenano le cache DNS?

Gli hacker acquisiscono specificamente l'accesso a un server DNS per modificarne la directory e indirizzare il nome di dominio che gli utenti immettono a un indirizzo IP diverso e impreciso. Un hacker potrebbe farlo:

- Imitando un server. Il tuo server DNS richiede una traduzione e l'hacker risponde rapidamente con la risposta errata molto prima che possa farlo il server effettivo.

- Bloccare il server. I ricercatori hanno osservato nel 2008 che gli hacker potrebbero inviare migliaia di richieste a un server di memorizzazione nella cache. Gli hacker inviano quindi centinaia di risposte fuorvianti, acquisendo nel tempo il controllo del dominio principale e dell'intero sito.

- Sfruttare le porte aperte. I ricercatori hanno scoperto nel 2020 che gli hacker potevano inviare centinaia di richieste DNS alle porte del resolver. Attraverso questo approccio, alla fine scoprono quale porta è aperta. Gli attacchi futuri prenderanno di mira solo questa porta.

La vulnerabilità più significativa che consente questo tipo di attacco è che l'intero sistema per l'instradamento del traffico Web è stato progettato per la scalabilità piuttosto che per la sicurezza. L'approccio attuale si basa sul protocollo UDP (User Datagram Protocol), che non necessita di mittenti o destinatari per autenticare chi sono. Questa vulnerabilità consente agli hacker di impersonare gli utenti (non richiedendo alcuna autenticazione aggiuntiva) e accedere al sistema per reindirizzare i server DNS.

Pericoli di avvelenamento DNS

L'avvelenamento da DNS mette in pericolo sia gli individui che le aziende. Uno dei pericoli più probabili di questo attacco informatico è che, una volta che un dispositivo è stato compromesso, può essere difficile risolvere il problema perché il dispositivo torna automaticamente al sito illecito.

Inoltre, gli attacchi di spoofing DNS possono essere estremamente difficili da identificare per i consumatori, soprattutto quando gli hacker fanno sembrare i siti Web falsi realistici quanto quelli reali. In queste circostanze, è improbabile che i visitatori si rendano conto che il sito Web è un falso e inseriranno informazioni importanti come al solito, ignari del fatto che stanno esponendo se stessi e le loro attività a rischi considerevoli.

Alcuni dei rischi più gravi di questo attacco sono discussi di seguito.

Malware e virus

Dopo che i consumatori sono stati indirizzati a falsi siti Web, gli hacker possono ottenere l'accesso ai loro dispositivi e installare una serie di virus e malware. Questo può variare da un virus progettato per infettare il proprio dispositivo a malware che garantisce agli hacker un accesso continuo al dispositivo e alle sue informazioni.

Furto di dati

L'avvelenamento del DNS consente agli hacker di ottenere rapidamente informazioni come accessi a siti protetti o informazioni di identificazione personale come i numeri di previdenza sociale.

Bloccanti di sicurezza

Reindirizzando il traffico dai fornitori di sicurezza per impedire ai dispositivi di ottenere aggiornamenti e patch di sicurezza critici, gli attori malintenzionati utilizzano lo spoofing DNS per causare gravi danni a lungo termine. Nel tempo, questo metodo potrebbe rendere i dispositivi più suscettibili a molti altri attacchi, inclusi malware e trojan.

Censura

I governi hanno utilizzato l'avvelenamento del DNS per interferire con il traffico web dai loro paesi per limitare o censurare i dati. Interferendo in questo modo, questi governi sono stati in grado di impedire ai cittadini di visitare siti web che contengono informazioni che non vogliono vengano visualizzate.

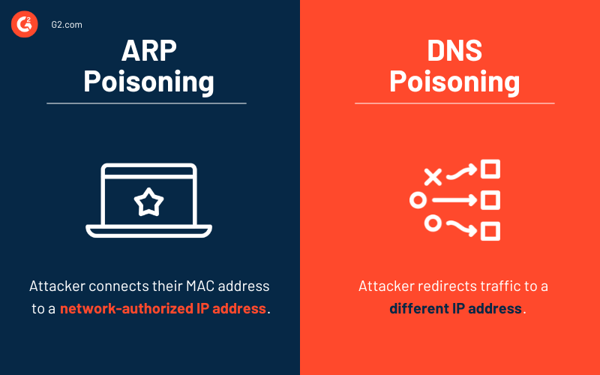

Avvelenamento ARP contro avvelenamento DNS

L'avvelenamento del protocollo di risoluzione degli indirizzi (ARP) e l'avvelenamento del DNS sono esempi di attacchi machine-in-the-middle. La distinzione principale tra questi due è il loro formato di indirizzamento e il grado in cui si verificano.

Sebbene l'avvelenamento DNS falsifichi gli indirizzi IP di siti autentici e abbia il potenziale per diffondersi su varie reti e server, l'avvelenamento ARP imita gli indirizzi fisici (indirizzi MAC) all'interno dello stesso segmento di rete.

Avvelenando la cache ARP, un utente malintenzionato può indurre la rete a pensare che il proprio indirizzo MAC sia collegato a un indirizzo IP. Ciò fa sì che i dati inviati a quell'indirizzo IP vengano instradati erroneamente all'attaccante. A sua volta, l'aggressore può ascoltare tutte le comunicazioni di rete tra i suoi bersagli.

Esempi di avvelenamento DNS

I pericoli degli attacchi di avvelenamento del DNS sono stati messi in luce da diversi incidenti di alto profilo in tutto il mondo negli ultimi anni.

- Hijacking della rete DNS AWS: molti domini ospitati su Amazon sono stati reindirizzati nel 2018 grazie a un attacco di avvelenamento della cache DNS da parte di un gruppo di criminali. Uno di questi attacchi, particolarmente degno di nota, ha preso di mira il sito web di Bitcoin MyEtherWallet. I criminali hanno specificamente deviato il traffico degli utenti che tentavano di accedere ai propri account MyEtherWallet a un sito falso per rubare le informazioni di accesso. L'organizzazione ha quindi utilizzato tali informazioni per accedere ai conti reali di quelle persone e rubare i loro soldi. La cybergang è riuscita a rubare Ethereum per un valore di circa 17 milioni di dollari.

- Attacco hacker di Lizard Squad: un gruppo di hacker chiamato Lizard Squad ha attaccato Malaysia Airlines nel 2015 reindirizzando i visitatori del sito a un sito Web falso che li invitava ad accedere solo per fornire loro un errore 404 e un'immagine di lucertola.

- Fughe di notizie sulla censura del governo cinese: essendo sotto il controllo dei server cinesi nel 2010, gli utenti di Internet in Cile e negli Stati Uniti hanno scoperto che il loro traffico veniva deviato su siti Web come Facebook, Twitter e YouTube. La Cina ha deliberatamente utilizzato l'avvelenamento del DNS per controllare i suoi server come censura. In questo caso, i visitatori provenienti dall'esterno della Cina sono stati inviati ai server cinesi. Hanno subito le conseguenze di tale censura essendo stato negato l'accesso ai siti Web a cui la Cina aveva limitato l'accesso per i suoi residenti.

Come stare al sicuro dall'avvelenamento da DNS

Gli attacchi di avvelenamento del DNS sono estremamente pericolosi perché sono difficili da rilevare e correggere una volta stabiliti. Tuttavia, puoi intraprendere diverse azioni per salvaguardare meglio la tua azienda dai danni causati dall'avvelenamento del DNS e dagli attacchi di phishing.

Aggiunta di estensioni di sicurezza DNS (DNSSEC)

Difenditi dagli attacchi di DNS poisoning introducendo DNSSEC. Detto semplicemente, DNSSEC implementa un ulteriore passaggio di verifica dei dati DNS.

DNNSEC utilizza la crittografia a chiave pubblica per questa verifica. In particolare, utilizza l'autenticazione basata su certificato per confermare il dominio principale e la legittimità di qualsiasi DNS che risponda a una richiesta. Inoltre, valuta se il contenuto della risposta può essere attendibile e se è stato alterato lungo il percorso.

Sebbene DNSSEC protegga dagli spoof DNS, presenta anche diversi aspetti negativi riguardanti la riservatezza dei dati, la sua complessa implementazione e altre vulnerabilità come l'enumerazione delle zone. È essenziale essere consapevoli delle limitazioni di DNSSEC prima della sua implementazione.

Garantire la crittografia dei dati

Un altro passaggio cruciale che puoi compiere è la crittografia dei dati nelle query e nelle risposte DNS. Ciò aggiunge sicurezza impedendo agli hacker che potrebbero intercettare quei dati di fare qualsiasi cosa con essi. Anche se un hacker riesce a raccogliere i dati, se sono crittografati, non sarà in grado di leggerli per ottenere le informazioni necessarie per riprodurli per l'utilizzo in future query DNS.

Introdurre protocolli di rilevamento

Mentre le tecniche preventive sono fondamentali, dovresti anche avere un piano solido se si verifica un attacco di avvelenamento del DNS. Questo è quando sono necessari protocolli di rilevamento efficaci. Le procedure di rilevamento più efficaci includono il monitoraggio regolare per specifiche indicazioni di avviso.

Importanti indicatori di avviso includono:

- Un picco di attività DNS da un'unica fonte su un singolo dominio può suggerire un attacco dannoso.

- Un aumento dell'attività DNS da un'unica fonte su numerosi nomi di dominio può indicare gli sforzi per identificare un punto di ingresso per l'avvelenamento DNS.

Eseguire regolarmente gli aggiornamenti di sistema

Come la maggior parte dei sistemi, il tuo DNS è idoneo per le modifiche di sistema di routine. Poiché questi aggiornamenti contengono spesso nuovi protocolli di sicurezza e patch per eventuali vulnerabilità scoperte, è necessario eseguire questi aggiornamenti in modo coerente per assicurarsi di utilizzare la versione più recente del proprio DNS.

Guidare la formazione dell'utente finale

Una strategia di rilevamento cruciale è la formazione dell'utente finale per informare gli utenti di potenziali minacce. Anche gli utenti ben addestrati possono trovare difficile riconoscere i tentativi di avvelenamento del DNS, sebbene una buona formazione possa indubbiamente fermare la diffusione di alcuni attacchi.

Gli utenti dovrebbero essere addestrati a verificare che il sito Web utilizzi un certificato SSL (Secure Sockets Layer) / Transport Layer Security (TLS) legittimo per evitare di fare clic su collegamenti da fonti sconosciute. Questo cancellerà regolarmente la cache del loro server dei nomi per proteggersi dall'avvelenamento della cache DNS e utilizzerà il software di sicurezza per scansionare i loro dispositivi alla ricerca di malware.

Soluzioni software per la sicurezza DNS

Anche se le best practice generali forniscono una certa sicurezza per i sistemi di nomi di dominio, diversi provider DNS gestiti possono rilevare e bloccare il traffico rischioso. Con il filtraggio di informazioni DNS, contenuti multimediali e siti Web dannosi, le organizzazioni impiegano questi fornitori di servizi per proteggere gli endpoint utilizzati dai propri dipendenti e server.

I 5 migliori software di sicurezza DNS:

- Filtro DNS

- Ombrello Cisco

- Protezione DNS Webroot

- Blox One DDI

- DNSSense DNSEye

* Sopra sono riportate le cinque principali soluzioni software per la sicurezza DNS del grid report della primavera 2023 di G2.

Scegli il tuo veleno

Un server dei nomi di dominio è essenziale per il funzionamento di Internet moderno. Tuttavia, è stato anche un bersaglio frequente di hacker che cercavano di sfruttare falle di sicurezza, ottenere l'accesso non autorizzato alle reti o rubare informazioni sensibili. Cosa significa esattamente questo per le aziende? Potrebbero rischiare perdite monetarie e di tempo, danni alla reputazione del marchio e implicazioni legali.

Oltre ad essere consapevoli dei rischi di un sistema di nomi di dominio, è anche fondamentale che le aziende scelgano e trovino soluzioni che garantiscano la sicurezza DNS.

Scopri di più sulla sicurezza DNS per una solida strategia di sicurezza informatica!