Cos'è la protezione dei dati? Come proteggi i dati degli utenti?

Pubblicato: 2023-07-14Il fulcro delle imprese sono i dati. Soddisfare le esigenze dei clienti, adattarsi a eventi imprevisti e rispondere alle rapide fluttuazioni del mercato dipendono in ultima analisi dai dati.

Le aziende generano grandi quantità di dati da una varietà di fonti. Il volume e la granularità dei dati generati durante l'attività richiedono un'attenzione costante alla protezione e alla manutenzione dei dati. Dopotutto, i dati sono più di una semplice raccolta di record statici.

Che sia piccola o grande, la protezione dei dati deve essere in prima linea nelle considerazioni di qualsiasi azienda. Sebbene soluzioni come il software di sicurezza incentrato sui dati garantiscano che i dati archiviati all'interno di un database siano protetti e utilizzati correttamente, è fondamentale comprendere cos'è la protezione dei dati, come funziona e le relative tecnologie e tendenze.

Cos'è la protezione dei dati?

La protezione dei dati è il processo per impedire che le informazioni critiche vengano danneggiate, compromesse o perse. Una strategia di protezione dei dati efficace può aiutare a ridurre al minimo i danni causati da una violazione o da un disastro.

La necessità di protezione dei dati cresce man mano che la quantità di dati generati e salvati aumenta a ritmi senza precedenti. C'è anche una tolleranza minima per i tempi di inattività, che potrebbero rendere impossibile l'accesso alle informazioni critiche.

Di conseguenza, garantire che i dati possano essere recuperati rapidamente dopo il danneggiamento o la perdita è un aspetto essenziale di una strategia di protezione dei dati di successo. La protezione dei dati include anche la salvaguardia dei dati da compromissioni e la tutela della riservatezza dei dati.

Principi di protezione dei dati

I principi di protezione dei dati aiutano a preservare i dati e ad assicurarne l'accessibilità in ogni momento. Include l'adozione di elementi di gestione e disponibilità dei dati, backup dei dati operativi e ripristino di emergenza della continuità aziendale (BCDR).

Di seguito sono riportati i principi chiave della gestione dei dati relativi alla protezione dei dati:

- La disponibilità dei dati garantisce che gli utenti possano ancora accedere e utilizzare le informazioni di cui hanno bisogno per fare affari, anche se perse o danneggiate.

- L'automazione del trasferimento di dati cruciali tra storage offline e online fa parte della gestione del ciclo di vita dei dati.

- La valutazione, la categorizzazione e la protezione delle risorse informative da varie minacce, come interruzioni delle strutture, errori delle applicazioni e degli utenti, guasti alle apparecchiature, infezioni da malware e attacchi di virus, fanno tutti parte della gestione del ciclo di vita delle informazioni.

Norme sulla protezione dei dati

Gli atti e le leggi sulla protezione dei dati disciplinano la raccolta, la trasmissione e l'utilizzo di specifici tipi di dati. Nomi, immagini, indirizzi e-mail, numeri di account, indirizzi IP (Internet Protocol) di personal computer e informazioni biometriche sono solo alcuni esempi delle molte diverse forme di informazioni che costituiscono i dati personali.

Nazioni, giurisdizioni e settori diversi hanno leggi sulla protezione dei dati e sulla privacy diverse. A seconda dell'infrazione e delle istruzioni fornite da ciascun organo legislativo e normativo, la non conformità può comportare danni alla reputazione e sanzioni pecuniarie.

L'osservanza di un insieme di regole non implica l'adesione a tutte le leggi. Tutte le regole sono suscettibili di modifiche e ogni legislazione ha varie disposizioni che possono essere applicate in una situazione ma non in un'altra. L'implementazione della conformità in modo coerente e accettabile è impegnativa, data questa quantità di complessità.

Notevoli normative sulla protezione dei dati

I governi di tutto il mondo si stanno concentrando sulla sicurezza dei dati e sulla legislazione sulla privacy, che ha un'influenza significativa sul funzionamento di questi sistemi. Di seguito sono discussi alcuni importanti atti di protezione dei dati.

GDPR dell'Unione Europea

Il regolamento generale sulla protezione dei dati (GDPR) è un regolamento dell'UE emanato nel 2016. Consente ai singoli utenti di servizi digitali ulteriori diritti e controllo sulle informazioni personali che forniscono alle aziende e ad altre organizzazioni.

Le aziende che operano o collaborano con le nazioni dell'UE e che non rispettano queste regole sono soggette a pesanti multe fino al 4% delle loro vendite globali o 20 milioni di euro.

Legislazione degli Stati Uniti sulla protezione dei dati.

Gli Stati Uniti non dispongono di un'unica legge primaria sulla protezione dei dati, a differenza dell'UE. Invece, centinaia di normative sulla privacy federali e statali hanno lo scopo di salvaguardare i dati degli americani. Di seguito sono riportate alcune illustrazioni di tali leggi.

- Il Federal Trade Commission Act vieta pratiche commerciali sleali e impone alle aziende di proteggere la privacy dei clienti.

- L'archiviazione, la riservatezza e l'uso delle informazioni sanitarie sono regolati dall'Health Insurance Portability and Accountability Act (HIPAA).

- I californiani possono ora cercare di eliminare qualsiasi informazione personale che le aziende hanno su di loro e rinunciare alla vendita di tali informazioni, secondo il California Consumer Privacy Act (CCPA) del 2018.

Negli anni successivi, i requisiti normativi statunitensi potrebbero cambiare poiché la protezione dei dati diventa una preoccupazione sempre più importante in una società che sta diventando sempre più digitale.

CPS australiana 234

Nel 2019, l'Australia ha implementato il Prudential Standard CPS 234 per disciplinare il modo in cui le imprese finanziarie e assicurative difendono la propria sicurezza informatica dagli attacchi informatici. Richiede inoltre l'implementazione di rigorosi meccanismi di controllo e segnalazione per garantire che i sistemi rimangano conformi.

Importanza della protezione dei dati

La protezione dei dati è fondamentale poiché aiuta le aziende a prevenire violazioni dei dati, esfiltrazioni, tempi di inattività, danni alla reputazione e perdite finanziarie. Le organizzazioni devono inoltre applicare la protezione dei dati per ripristinare i dati persi o danneggiati e rispettare gli obblighi legali.

Questo approccio è diventato più critico man mano che la forza lavoro diventa più volatile e corre il pericolo di rimozione illecita dei dati.

Mentre le soluzioni di storage a oggetti ospitano tutti i tipi di dati, le aziende hanno bisogno di protezione dei dati per affrontare specifici problemi di sicurezza. Sebbene possano variare a seconda del tipo di attività, i seguenti problemi tipici interessano la maggior parte delle aziende e possono essere evitati con la protezione dei dati.

- Perdita di dati con dipendenti in partenza

- Furto di proprietà intellettuale (IP).

- Corruzione dei dati

Tecnologie per la protezione dei dati

Poiché la protezione dei dati riguarda le misure di sicurezza, la disponibilità e l'amministrazione, esistono numerose tecnologie per aiutare le aziende a raggiungere questi obiettivi. Alcuni di loro sono discussi di seguito.

- I backup su nastro o dischi comprendono i dispositivi fisici utilizzati dai team di sicurezza per archiviare o eseguire il backup delle risorse digitali.

- Gli snapshot di archiviazione assumono la forma di un'immagine o di un altro punto di riferimento, che rappresenta i dati in un momento preciso.

- La protezione continua dei dati (CDP) è un sistema che esegue il backup dei dati su un sistema informatico ogni volta che viene apportata una modifica.

- I firewall sono dispositivi che monitorano il traffico di rete. Consentono o negano il traffico in base a una serie di standard di sicurezza.

- La crittografia trasforma in modo sicuro i dati da e verso il testo criptato da archiviare o trasferire tra dispositivi senza compromettere il contenuto grezzo.

- La protezione degli endpoint è una soluzione per la sicurezza dei dati che monitora e blocca le minacce sui dispositivi endpoint, come laptop e smartphone, ai margini della rete.

- I sistemi di prevenzione della perdita di dati (DLP) identificano possibili fughe ed esfiltrazioni. Richiedono una significativa categorizzazione dei dati per gli amministratori di rete per monitorare e governare i dati che gli utenti trasportano. Un DLP non monitorerà i dati che una società non ha classificato.

- L'Insider Risk Management (IRM) è un approccio basato sul rischio alla sicurezza dei dati. A differenza dei tradizionali approcci DLP, i sistemi IRM monitorano tutti i dati, non solo i dati che sono già stati contrassegnati da un'azienda, rendendoli un'opzione appropriata per la gestione di una forza lavoro in rapida evoluzione. IRM aiuta i team di sicurezza a dare la priorità ai dati più importanti per le loro esigenze specifiche e a rispondere rapidamente ai rischi dei dati senza limitare la produttività dei dipendenti.

Comprendere tutte le tecnologie disponibili per la protezione dei dati può aiutare a determinare quale soluzione è appropriata per la tua azienda.

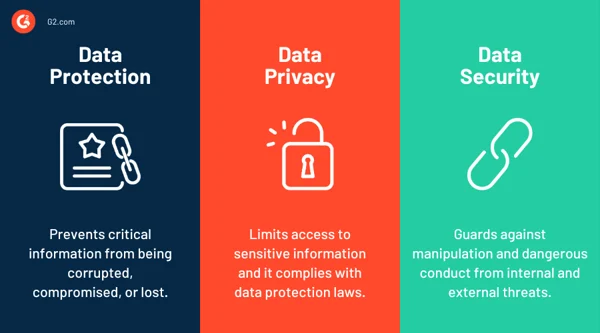

Protezione dei dati vs. privacy dei dati vs. sicurezza dei dati

Esistono diverse distinzioni cruciali tra privacy dei dati, sicurezza dei dati e protezione dei dati, anche se questi termini sono spesso usati in modo intercambiabile, come indicato di seguito:

- La protezione dei dati è l'insieme di procedure e sistemi che prevengono lo sfruttamento dei dati, ne garantiscono l'accessibilità a coloro che sono autorizzati a utilizzarli e promuovono la produttività dei lavoratori.

- La privacy dei dati limita chi ha accesso a informazioni sensibili, spesso dati personali, e rispetta le leggi sulla protezione dei dati.

- La sicurezza dei dati è un sottoinsieme della protezione dei dati e della protezione contro la manipolazione e la condotta pericolosa da minacce interne ed esterne.

Quando si lavora con dipartimenti al di fuori della sicurezza, in particolare, riconoscere le differenze tra queste terminologie può aiutare a evitare malintesi.

Vantaggi della protezione dei dati

Non importa quanto grande o piccola sia un'organizzazione, il trattamento dei dati personali è al centro di tutte le sue operazioni. L'elenco che segue illustra i vantaggi della protezione dei dati.

- Salvaguarda i dati essenziali, compresi i bilanci e le attività aziendali.

- Migliora sia la qualità dei dati durante le transazioni che i dati salvati.

- È indipendente da qualsiasi tecnologia specifica e si applica a tutti.

- Il rischio di perdite finanziarie è diminuito.

- Impedisce che software, documenti di progetti o prodotti e strategie aziendali vengano rubati da aziende rivali.

Sfide della protezione dei dati

Gli aspetti negativi della protezione dei dati durante l'attuazione delle strategie di protezione dei dati sono discussi di seguito.

- Politiche o procedure di protezione dei dati inadeguate fanno perdere ai clienti la fiducia nelle aziende. D'altra parte, una rigorosa protezione dei dati danneggia l'economia digitale, quindi trovare il giusto equilibrio è fondamentale.

- Non esiste una sola legislazione mondiale sulla protezione dei dati.

- I progressi tecnologici e aziendali presentano sfide e influenzano la protezione dei dati. La protezione dei dati e i comportamenti online cambiano costantemente in relazione l'uno con l'altro.

- Il mantenimento delle autorizzazioni e degli standard di protezione dei dati è costoso e richiede tempo.

- I dipendenti richiedono una formazione adeguata per comprendere meglio la protezione dei dati e la sua importanza. Questo non è un processo facile.

- L'utilizzo delle adeguate garanzie organizzative e tecniche è fondamentale per prevenire il trattamento non autorizzato o illegale dei dati personali, che è delicato.

Tendenze della protezione dei dati

Man mano che gli ambienti informatici cambiano, diverse nuove tendenze incidono sul panorama della protezione dei dati. Alcuni di questi includono quanto segue.

Forza lavoro fluttuante

Il lavoro manuale è diventato sempre più instabile dopo il COVID-19 e le persone cambiano spesso lavoro. Numerosi fattori hanno portato a un elevato turnover nelle aziende:

- Scarsa retribuzione, mancanza di benefici o accordi di lavoro

- Timori di una possibile recessione

- Uso frequente di appaltatori

- Licenziamenti e blocco delle assunzioni

A causa della natura imprevedibile della forza lavoro, ora c'è un pericolo maggiore che i dipendenti in partenza possano portare con sé i dati, intenzionalmente o per un senso di appartenenza al proprio lavoro.

I team di sicurezza sono diventati più critici nella creazione di nuovi metodi di protezione dei dati in risposta a questo aumento del pericolo di esfiltrazione dei dati. Anche le misure di formazione sono fondamentali per garantire che il personale sia a conoscenza di quali dati non sono legalmente loro da archiviare, oltre al monitoraggio e alla gestione del rischio.

Iperconvergenza

Un'infrastruttura iperconvergente combina storage, calcolo e networking in un unico sistema. Invece di gestire le complessità di risorse e hardware dispersi, i responsabili IT possono comunicare in base a questo paradigma con un'unica interfaccia, generalmente tramite macchine virtuali (VM).

Dal punto di vista della sicurezza dei dati, il vantaggio dell'iperconvergenza riduce la superficie che il team di sicurezza deve controllare. Inoltre, può automatizzare gran parte della complessità associata all'allocazione delle risorse, alla duplicazione dei dati e ai backup.

Protezione dal ransomware

Il ransomware è un particolare tipo di malware che crittografa i dati vitali, rendendoli inaccessibili agli utenti. Di solito richiede un pagamento di riscatto dalla vittima all'aggressore per sbloccare i dati. Questa condotta costringe la vittima a scegliere tra la perdita di dati e il pagamento di un considerevole riscatto senza garantire che l'attaccante risolverà il problema.

Le aziende possono utilizzare soluzioni di prevenzione del ransomware per monitorare specifici punti di ingresso del malware, come le campagne di phishing. Queste soluzioni possono anche aiutare a isolare i dispositivi infetti, prevenire il movimento laterale e ridurre la superficie di attacco.

Zero fiducia

Un modello o un'architettura di sicurezza zero-trust richiede che tutti gli utenti si autentichino quando accedono ad applicazioni, dati e server interni.

In un sistema zero-trust, non si presume che il traffico provenga da una fonte attendibile, a differenza di una rete tipica che si basa principalmente sui firewall per proteggere una rete isolata.

Le organizzazioni non si fidano più delle applicazioni cloud e dei lavoratori remoti all'interno di una rete locale sicura, quindi il paradigma zero-trust sta diventando sempre più critico per la moderna protezione dei dati. Altri tipi di autenticazione, come il single sign-on (SSO) e il controllo dell'accesso degli utenti, devono essere utilizzati dai sistemi per autenticare gli utenti e impedire l'accesso non autorizzato.

Soluzioni per la protezione dei dati

La protezione dei dati è fondamentale per le organizzazioni per gestire i rischi, aumentare i tempi di attività dei servizi ed evitare la perdita o l'abuso dei dati. Per raggiungere questi obiettivi, tuttavia, tutti i file, i vettori e l'attività degli utenti devono essere monitorati senza interferire con la cooperazione e la produttività dei dipendenti.

Le soluzioni di sicurezza incentrate sui dati vengono utilizzate dalle aziende per proteggere i dati che vengono trasferiti da un luogo all'altro, ad esempio dall'archiviazione on-premise al cloud, tra numerose app o a terze parti. Inoltre, queste tecnologie semplificano l'identificazione, la classificazione e il monitoraggio dei punti dati sensibili e degli audit per garantire la sicurezza e la conformità.

Le 5 principali piattaforme di sicurezza incentrate sui dati:

- Egnite

- Virtù

- Controlli del servizio Google VPC

- Protezione delle informazioni di Microsoft Purview

- Crittografia Sophos SafeGuard

* Sopra sono riportati i primi 5 fornitori di servizi di sicurezza incentrati sui dati secondo il Grid Report dell'estate 2023 di G2.

Proteggi, regola, accelera

Stabilire una comprensione approfondita e applicare buone pratiche sui dati (ad esempio, garantire che i dati non siano solo protetti fisicamente ma anche che gli utenti comprendano come possono essere utilizzati) combinata con una protezione che supporti ciò consente ai dati di essere più preziosi.

Le organizzazioni producono ogni giorno quintilioni di byte di dati. Pertanto, ha senso che siano sempre alla ricerca di migliori tecnologie di gestione dei dati. La protezione dei dati, dopotutto, fa parte della gestione generale dei dati.

Vuoi comprendere meglio i dati? Scopri di più sui dati come servizio (DaaS) e su come sono rilevanti oggi!