La minaccia silenziosa del cryptojacking e come proteggersi

Pubblicato: 2023-05-22I tuoi dispositivi potrebbero estrarre criptovaluta a tua insaputa. Proprio adesso.

Si chiama cryptojacking e molti criminali informatici si sono rivolti a questa pratica insidiosa a causa della crescente popolarità delle criptovalute e del richiamo del profitto dal mining di criptovalute.

Cos'è il cryptojacking?

Il cryptojacking è il processo illegale di furto della potenza di calcolo di un dispositivo per estrarre criptovalute senza che l'utente ne sia a conoscenza o autorizzato.

Oggi abbiamo più di 20.000 criptovalute nel mondo, per un valore di oltre un trilione di dollari. L'estrazione di queste criptovalute è un processo di conio di denaro. Offre rendimenti redditizi, ma non è un compito facile. Richiede hardware, elettricità ininterrotta e un'enorme potenza di calcolo.

Un modo in cui i criminali informatici risolvono questo problema del mining di criptovalute è il cryptojacking. Raccolgono la ricompensa, ma tu paghi il costo senza nemmeno rendertene conto.

Per difenderti dal cryptojacking, devi rafforzare il tuo programma di sicurezza informatica. È necessario utilizzare software come protezione antivirus, software RASP (runtime application self-protection) e soluzioni Web application firewall (WAF). Ma per correggere solide difese di sicurezza, è fondamentale comprendere in dettaglio il cryptojacking.

Ed è quello che cercheremo di aiutarti a fare con questo articolo. Esploreremo l'oscuro mondo del cryptojacking e daremo un'occhiata più da vicino a come funziona. Impareremo anche come rilevare i tentativi di cryptojacking e cosa puoi fare per proteggere i tuoi dispositivi dal cadere preda di questo subdolo e costoso crimine informatico.

Come funziona il cryptojacking?

Prima di approfondire il cryptojacking, iniziamo con le basi delle criptovalute e del mining di criptovalute. Questo è importante per capire come funziona il cryptojacking.

Criptovalute e mining di criptovalute: un primer

Nel 2009, un misterioso sviluppatore di nome Satoshi Nakamoto ha estratto Bitcoin, la prima valuta digitale in assoluto. Avanti veloce di un decennio e il mercato delle criptovalute è in forte espansione.

Definizione di criptovaluta: la criptovaluta, a volte chiamata criptovaluta o criptomonete, è denaro digitale costruito sulla tecnologia blockchain e protetto dalla crittografia. È decentralizzato, il che significa che nessuna autorità centrale o banca lo regola. Tuttavia, tutte le transazioni vengono crittografate, archiviate e registrate in un database pubblico tramite la tecnologia blockchain.

Al giorno d'oggi, abbiamo criptovalute come Ethereum, Tether, Solana, BNB, XRP e persino Dogecoin, oltre al tanto ricercato Bitcoin. Gli appassionati di criptovalute considerano le criptovalute estremamente preziose, con conseguente aumento dei prezzi delle criptovalute sin dai primi giorni di Bitcoin. Prezzi così alti hanno reso il mining di criptovalute, il modo per guadagnare criptovalute, estremamente redditizio.

Definizione di mining di criptovalute: il mining di criptovalute o mining di criptovalute è il processo di creazione di nuove monete digitali verificando e aggiungendo blocchi a una blockchain esistente. Qui, la verifica e l'aggiunta di blocchi implicano la risoluzione di complesse equazioni hash crittografiche. Il primo minatore a risolvere il puzzle ottiene ricompense minerarie come criptovalute appena create o commissioni di transazione.

Questo processo di indovinare l'hash richiede l'uso della potenza di calcolo. Più redditizia è una criptovaluta, più difficile è l'hash e maggiore è la potenza di calcolo necessaria.

Oggi, i minatori di criptovalute utilizzano software di mining di criptovalute e potenti chip per computer come array di gate programmabili sul campo (FPGA) o circuiti integrati specifici per applicazioni (ASIC) specializzati per estrarre criptovalute. Alcuni altri minatori raggruppano le loro risorse di calcolo in pool di mining e condividono le entrate guadagnate per il blocco appena estratto.

L'anatomia del cryptojacking

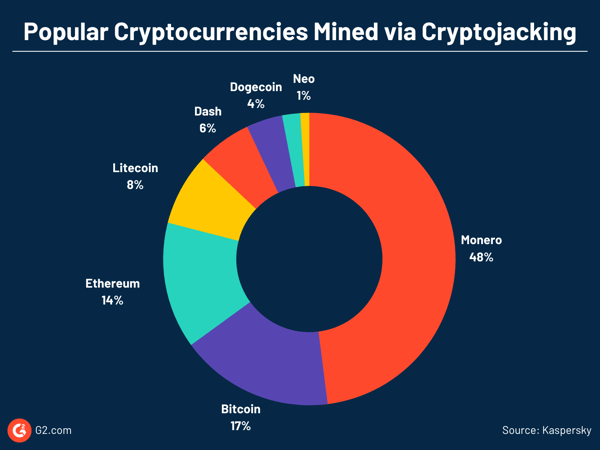

Ora, il cryptojacking è un modo illegale di mining di criptovalute. Gli hacker non impiegano nessuna delle proprie risorse. Invece, rubano la potenza di calcolo di un utente ignaro distribuendo malware di cryptojacking sulla piattaforma della vittima.

In questo caso, il malware di cryptojacking è un codice dannoso che estrae illegalmente la criptovaluta su un dispositivo all'insaputa o all'autorizzazione dell'utente. Può trattarsi di un semplice codice JavaScript incorporato in un sito Web o di un malware incorporato localmente su un dispositivo.

Gli hacker sfruttano questi codici dannosi con metodi diversi, come allegarli a pagine Web e annunci online su cui gli utenti potrebbero inconsapevolmente fare clic o installarli sul computer della vittima con tecniche di ingegneria sociale.

- Una volta che il cripto-malware è installato e attivato in un dispositivo, si connette direttamente a un mining pool tramite Internet o un'interfaccia di programmazione dell'applicazione (API).

- Il dispositivo riceve un compito hash puzzle da risolvere.

- Una volta calcolato il valore hash, viene rispedito al mining pool.

- Man mano che il nuovo blocco viene aggiunto alla blockchain, l'attaccante ottiene i premi senza spendere energia o risorse.

Obiettivi di attacchi di cryptojacking

Agli hacker piace prendere di mira questi dispositivi per attacchi di cryptojacking:

- Browser

- Personal computer, laptop

- Server locali

- Server cloud

- Botnet dell'Internet delle cose (IoT).

- Cellulari

Tipi di attacchi di cryptojacking

Si verificano tre tipi principali di cryptojacking: cryptojacking nel browser, cryptojacking nell'host e cryptojacking nella memoria. Diamo un'occhiata a tutti e tre.

Cryptojacking nel browser

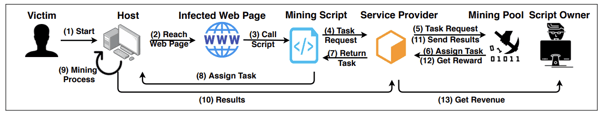

Un computer medio potrebbe non essere in grado di estrarre criptovalute. Ma migliaia di computer medi collegati tra loro tramite Internet potrebbero svolgere facilmente il lavoro. Il mining di crittografia basato su browser o all'interno del browser cerca di fare proprio questo. Utilizza semplicemente il computer di un visitatore del sito Web per estrarre la criptovaluta mentre naviga.

Qui, gli hacker utilizzano script pronti per il mining di fornitori di servizi come Coinhive o CryptoLoot e inseriscono il codice nel codice sorgente HTML di un sito web.

Finché la vittima rimane online, il mining avviene. Il cryptojacking nel browser diventa redditizio quando un utente rimane su un sito Web per più di 5,53 minuti. Di conseguenza, è ampiamente presente nei film gratuiti o nei siti Web di giochi.

Fonte: SoK: Crypotjacking Malware - arXiv

Il cryptojacking basato su browser ha visto un enorme declino quando CoinHive, uno dei principali fornitori di script per il mining di criptovalute, è stato chiuso durante la crisi del mercato delle criptovalute nel 2019. Tuttavia, i ricercatori continuano a trovare nuovi script e siti Web di crypto mining che li utilizzano intenzionalmente o meno.

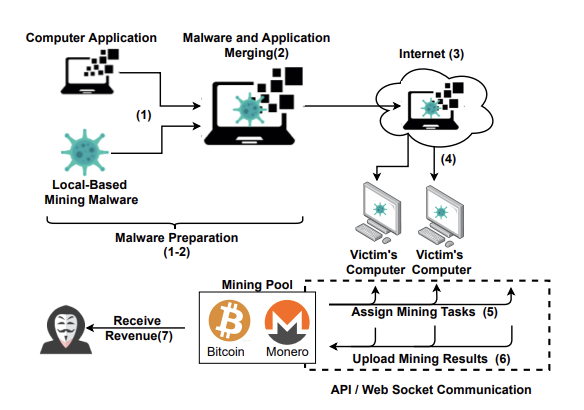

Cryptojacking in-host

In questo tipo di cryptojacking, gli hacker installano malware crittografico come i tradizionali cavalli di Troia. Ad esempio, un allegato di un'e-mail di phishing può infettare un computer caricando il codice di crypto mining direttamente nel disco.

Oltre agli script di mining di criptovalute, gli aggressori modificano anche diverse applicazioni di mining in stile plug-and-play come XMRig per estrarre illegalmente criptovalute.

Gli hacker distribuiscono il malware al sistema host utilizzando vulnerabilità o tecniche di ingegneria sociale o come payload in un download involontario (la tecnica drive-by-download) sul dispositivo dell'host.

Fonte: SoK: Crypotjacking Malware - arXiv

Ad esempio, gli hacker hanno recentemente camuffato il loro malware di mining crittografico come una versione desktop dell'app Google Translate. È stato scaricato da migliaia di utenti che cercavano Google Translate per i loro personal computer (PC). Tuttavia, una volta installato, ha messo in atto una configurazione sofisticata per estrarre la criptovaluta Monero all'insaputa dell'utente.

Cryptojacking in memoria

Il cryptojacking in memoria utilizza gli stessi metodi di infezione del cryptojacking basato su host. Tuttavia, il malware di cryptojacking è solitamente malware senza file e viene eseguito su memoria ad accesso casuale (RAM). Utilizza in modo improprio applicazioni locali legittime o strumenti preinstallati.

Di conseguenza, lo script di cryptojacking non lascia impronte nel sistema, rendendone difficile il rilevamento e la rimozione. Una volta che gli aggressori sono all'interno di un sistema che utilizza malware senza file, sfruttano l'accesso per aumentare i propri privilegi nella rete della vittima e ottenere un ampio pool di risorse dell'unità di elaborazione centrale (CPU) della vittima per estrarre illegalmente le criptovalute.

Poiché gli aggressori possono ottenere il comando e il controllo con questo metodo, anche un cryptojacking senza file può essere convertito in un attacco ransomware.

Mehcrypt, ad esempio, è un malware di cryptojacking senza file. Abusa di diverse applicazioni legittime, come notepad.exe ed explorer.exe, per eseguire la sua routine di cryptojacking.

Storia ed evoluzione del cryptojacking

Fin dai primi giorni, i minatori di criptovalute hanno sviluppato nuovi modi per ottenere ulteriore potenza di calcolo per estrarre criptovalute che ne hanno ridotto il carico. Uno di questi modi era il mining di criptovalute basato su browser.

Quando è stato introdotto per la prima volta nel 2011, il mining di criptovalute basato su browser è stato promosso come alternativa alla pubblicità all'interno del browser. E perché alla gente non dovrebbe piacere? Invece di vedere annunci intrusivi sui siti Web, ottieni un'esperienza di navigazione pulita in cambio del prestito del tuo computer ai minatori di criptovalute. Semplice, diretto: sembra legale, giusto?

Questo è ciò che molte altre persone hanno pensato all'inizio. Un certo numero di appassionati di crittografia e proprietari di siti Web hanno utilizzato il mining nel browser aggiungendo script di mining ai loro siti Web. Tuttavia, il mining basato su browser è stato presto oggetto di abusi da parte di hacker e criminali informatici. È diventato particolarmente famoso dopo il lancio di Coinhive nel 2017.

Coinhive e l'ascesa del cryptojacking

Coinhive era un fornitore di script per il mining di criptovalute. Nel 2017, ha rilasciato un semplice JavaScript che ha estratto Monero (XMR), una criptovaluta simile a Bitcoin, utilizzando il mining di criptovalute nel browser.

Generalmente, JavaScript viene eseguito automaticamente quando viene caricata una pagina web. È indipendente dalla piattaforma e funziona su qualsiasi host (PC, telefoni cellulari, tablet) purché il browser Web in esecuzione sull'host abbia JavaScript abilitato.

Di conseguenza, qualsiasi sito Web potrebbe incorporare il JavaScript Coinhive sul proprio sito e rendere il computer del visitatore del sito Web mio per loro. Coinhive ha preso il 30% del Monero minato come compenso, mentre il proprietario della pagina web ha preso il resto.

Il metodo semplice, scalabile e poco impegnativo per distribuire il mining di criptovalute a una vasta popolazione di utenti senza investimenti aggiuntivi lo ha reso dirompente. Un gran numero di appassionati di crittografia ha prontamente adottato il suo codice.

Tuttavia, mentre il modello di business di Coinhive è stato pubblicizzato come legale, ben presto il suo codice è stato abusato. Alcuni proprietari di siti Web hanno dirottato la potenza di elaborazione degli utenti senza il loro permesso per estrarre XMR utilizzando lo script Coinhive.

A parte i proprietari di siti Web, malintenzionati hanno violato e incorporato il codice di cripto mining su siti Web ad alto traffico. Hanno anche installato lo script su estensioni del browser come Archive Poster e plug-in di siti Web come Browsealoud.

Attraverso questi metodi, il codice di Coinhive è arrivato illegalmente a siti Web popolari di aziende come Showtime, The Los Angeles Times, Blackberry e Politifact. Hanno eseguito il mining di criptovalute nel browser senza autorizzazione e talvolta all'insaputa del proprietario del sito Web, dirottando efficacemente il sito e le risorse del computer dell'utente. Anche i siti Web dei governi di Stati Uniti, Regno Unito e India sono stati colpiti da questi attacchi di cryptojacking.

Va notato che il mining di criptovalute con la potenza di calcolo di altri non è considerato illegale quando viene mostrata una chiara notifica delle attività ed esiste la possibilità di rinunciare per gli utenti. Tuttavia, la maggior parte del mining di criptovalute nel browser ne è privo ed è quindi considerato illegale.

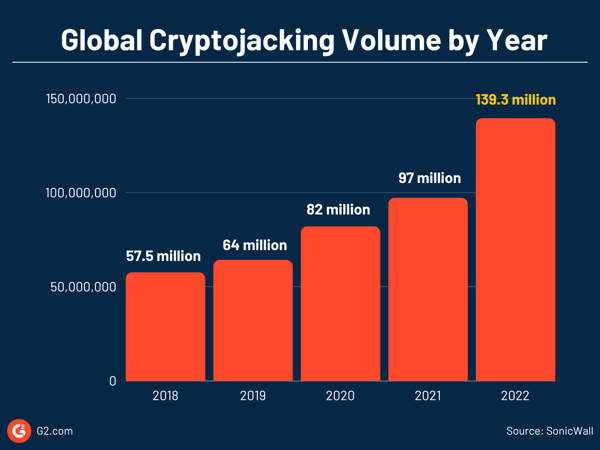

I crescenti casi di mining illecito di criptovalute dal 2017 hanno portato il cryptojacking all'attenzione del mainstream. I criminali informatici hanno iniziato a utilizzare non solo il mining di criptovalute illegale basato su browser, ma hanno anche impiegato malware e altri metodi per il mining di criptovalute illegale.

Esempi recenti di attacchi di cryptojacking:

- Kiss-a-dog era una campagna di cryptojacking mirata alle infrastrutture Docker e Kubernetes vulnerabili per minare Monero utilizzando XMRig.

- Mexals , che si fa chiamare Diicot, ha lanciato una campagna di cryptojacking attraverso un attacco di forza bruta Secure Shell (SSH) e ha minato monete Monero per un valore di oltre $ 10.000.

- ProxyShellMiner è un malware di mining crittografico che sfrutta le vulnerabilità senza patch nei server Microsoft Exchange.

- 8220 Gang , un attore di minacce alla sicurezza informatica, scansiona Internet alla ricerca di utenti cloud vulnerabili e li assorbe nella sua botnet cloud, quindi distribuisce malware di mining di criptovaluta.

- Headcrab , un malware di cryptojacking, ha infettato oltre 1.000 server Redis per costruire una botnet che estrae Monero

Perché alcuni cryptominer fanno cryptojacking?

Considera questo. Nel 2009, un PC con un processore Intel Core i7 poteva estrarre circa 50 bitcoin al giorno. Ma oggi abbiamo bisogno di piattaforme minerarie specializzate come i sistemi ASIC per estrarre criptovalute come Bitcoin.

Inoltre, molte criptovalute hanno anche limiti sul numero di monete che possono essere estratte e sulla ricompensa che ottengono i minatori. Aggiungete a questa miscela l'impennata dei prezzi dell'energia. Un singolo bitcoin richiede 811,90 chilowattora, pari alla quantità media di energia consumata da una famiglia americana in 28 giorni. Tutto ciò rende il mining di criptovalute un affare costoso. Oggi, il mining di Bitcoin a casa non è nemmeno un'opzione.

$ 27.223

era il costo medio di mining di Bitcoin a maggio 2023.

Fonte: MacroMicro

In una situazione del genere, realizzare un profitto dal mining di criptovalute con risorse legittime potrebbe essere difficile. Di conseguenza, gli hacker cercano di scaricare il costo su altri dirottando il sistema di una vittima.

Perché dovresti preoccuparti del cryptojacking?

Uomo avvisato mezzo salvato. È meglio conoscere i pericoli del cryptojacking ed essere preparati che armeggiare quando si affronta un vero attacco.

A differenza di molte altre minacce alla sicurezza informatica che annunciano la loro presenza, il cryptojacking riesce in completo silenzio.

“Il cryptojacking deteriora significativamente le prestazioni del tuo dispositivo, ne accorcia la durata e ne aumenta il consumo energetico. Ancora peggio, il malware che lo abilita potrebbe fungere da porta per attacchi informatici ancora più sofisticati”.

Amal Joby

Analista di ricerca sulla sicurezza informatica, G2

La cosa più preoccupante è che oggi gli aggressori prendono di mira i dispositivi con maggiore potenza di elaborazione piuttosto che i dispositivi personali. Alcuni esempi sono infrastrutture cloud aziendali, server, un gran numero di dispositivi IoT protetti in modo inadeguato o container Docker e Kubernetes. Con questo, gli aggressori mirano a ottenere maggiori profitti in meno tempo.

Per le imprese, ciò ha implicazioni di vasta portata. Per ogni dollaro guadagnato con il cryptojacking, alla vittima vengono fatturati $ 53. Il rischio non si ferma alle bollette gonfiate. Una volta all'interno dell'infrastruttura aziendale, gli aggressori possono sfruttare il loro accesso in qualsiasi momento per eseguire altri pericolosi attacchi informatici come ransomware e attacchi alla catena di approvvigionamento.

Come rilevare gli attacchi di cryptojacking

Gli attacchi di cryptojacking sono spesso nascosti ma non identificabili. Prova alcuni di questi metodi per rilevare gli attacchi di cryptojacking.

Come rilevare gli attacchi di cryptojacking nei dispositivi

Se noti i seguenti segni sul tuo PC o dispositivo mobile, il tuo dispositivo potrebbe essere stato sottoposto a cryptojacking.

Deterioramento delle prestazioni

Il cryptojacking fa sì che il tuo dispositivo rallenti o si arresti in modo significativo molto spesso. Se inizi a notare prestazioni del dispositivo insolitamente scarse, scansiona il tuo sistema utilizzando un software antivirus per vedere se trovi malware di cryptojacking.

Surriscaldamento

Un altro segno rivelatore di cryptojacking è il surriscaldamento. Poiché il cryptojacking consuma troppa potenza di elaborazione, surriscalda facilmente un sistema e scarica la batteria. Potresti notare che le ventole nel tuo sistema funzionano più velocemente del solito per raffreddare il dispositivo. Oppure la batteria del tuo telefono cellulare potrebbe mostrare scarse prestazioni e scaricarsi rapidamente a causa del surriscaldamento.

uso della CPU

Un altro sintomo evidente è l'elevato utilizzo della CPU. I computer tengono traccia di tutte le applicazioni in esecuzione nel sistema. Se noti un picco nell'utilizzo della CPU mentre svolgi una piccola attività o navighi su un sito Web innocuo, potrebbe essere a causa del cryptojacking.

Un rapido test di cryptojacking per il tuo dispositivo!

Per controllare l'utilizzo della CPU:

- In Windows, apri Task Manager > Prestazioni > CPU.

- Su un Mac, vai su Applicazioni > Activity Monitor.

Dovresti anche verificare se esiste un'applicazione che ha aumentato il traffico Internet più del normale, il che potrebbe indicare il mining nel browser. Per controllare questo:

- In Windows, vai su Impostazioni > Rete e Internet > Utilizzo dati > Visualizza utilizzo per app.

- Per gli utenti Apple, vai su Activity Monitor > Rete > Byte inviati.

Tieni presente che i criminali hanno escogitato sofisticate tecniche di evasione per nascondere i picchi nell'utilizzo della CPU o nel traffico Internet.

Come rilevare gli attacchi di cryptojacking in un ambiente cloud

Rilevare il cryptojacking potrebbe essere difficile se le aziende hanno una minore visibilità sul loro utilizzo del cloud. Tuttavia, le aziende possono tentare di aggirare questo problema.

Controlla i controlli di accesso al cloud

La maggior parte degli attacchi informatici al cloud proviene dal cloud configurato in modo errato, quindi controlla i tuoi controlli di accesso. Qualsiasi accesso non sicuro o configurato in modo errato al tuo ambiente cloud può essere ulteriormente esaminato per vedere se si è verificata un'attività dannosa come il mining di criptovalute illecito.

Analizza i log della rete cloud

I registri di rete tengono traccia del traffico da e verso il tuo cloud e ti mostrano lo stato corrente della rete e chi si connette da dove. Analizza questi record. Riconoscerai qualsiasi comportamento irregolare della rete o un improvviso picco di traffico. Questo potrebbe essere un segno di un minatore di criptovalute illecito in esecuzione nel tuo ambiente cloud.

Monitora la spesa per il cloud

Le bollette cloud gonfiate sono segni di un utilizzo legittimamente aumentato delle risorse cloud da parte tua o di qualcuno che ruba le tue risorse cloud per il proprio profitto. Se non hai alcuna cattiva gestione del cloud da parte tua, indaga su qualsiasi picco nelle bollette del cloud per vedere se è correlato al cryptojacking.

Per essere chiari, tutti questi metodi ti dicono se il tuo cloud è stato compromesso in qualche modo. È necessario eseguire ulteriori analisi di qualsiasi attività dannosa per scoprire se la compromissione è dovuta a minatori di criptovalute illegali o qualsiasi altro attacco informatico.

Suggerimenti per proteggere il tuo dispositivo dagli attacchi di cryptojacking

Prevenire è meglio che curare, quindi utilizza questi consigli pratici per salvaguardare i tuoi sistemi dagli attacchi di cryptojacking.

- Utilizzare un potente programma antivirus per rilevare qualsiasi attività dannosa o malware.

- Impiega estensioni anti-crypto mining come Miner Block e Anti-Miner per impedire il mining di criptovalute basato su browser.

- Installa ad blocker per bloccare annunci pop-up e banner pubblicitari indesiderati sui siti web. Il malware per il mining di criptovalute è spesso incorporato negli annunci.

- Aggiorna il tuo sistema e installa tutto il software più recente per correggere le vulnerabilità.

- Puoi anche disabilitare JavaScript sul tuo browser per evitare di caricare script dannosi. Tuttavia, ciò va a scapito dell'esperienza dell'utente.

Passaggi per disabilitare JavaScript sul tuo browser Chrome:

- Vai su Impostazioni > Privacy e sicurezza > Impostazioni sito > JavaScript

- Selezionare l'opzione Non consentire ai siti di utilizzare JavaScript per disabilitare JavaScript.

Per le aziende, la prevenzione degli attacchi di cryptojacking va oltre la copertura di questi passaggi di base. Adotta le seguenti pratiche di sicurezza per proteggere le tue risorse IT da qualsiasi mining illecito di criptovalute.

- Installa gli aggiornamenti e le patch del firmware: aggiorna il software di sistema non appena il fornitore del software li rilascia.

- Avere una solida policy di Identity and Access Management (IAM): un IAM efficace protegge da qualsiasi accesso non autorizzato al tuo sistema, on-premise o sul cloud. Distribuisci il software IAM per consentire l'accesso solo agli utenti autorizzati e gestisci il loro livello di autorizzazione.

- Proteggi i tuoi endpoint: i dispositivi degli utenti finali come laptop, workstation, server e telefoni cellulari fungono da punti di accesso alla tua rete aziendale. Proteggili utilizzando un robusto software di sicurezza degli endpoint per impedire a software dannoso di infettare i dispositivi. Puoi persino utilizzare soluzioni per la sicurezza dei dati mobili che proteggono l'accesso alla rete della tua azienda tramite dispositivi mobili.

- Monitora la tua rete: analizza attentamente tutti i registri della tua rete in tempo reale e cerca qualsiasi attività dannosa. Affidati a strumenti come WAF e al software SIEM (Security Information and Event Management) per ottenere visibilità diretta sulla rete e sull'endpoint per rilevare eventuali comportamenti anomali o utilizzo non autorizzato. Sfrutta gli strumenti RASP per rilevare e prevenire gli attacchi in tempo reale nell'ambiente di runtime dell'applicazione.

- Implementazione di soluzioni di sicurezza cloud: è possibile utilizzare soluzioni di sicurezza cloud aggiuntive come il software CASB (Cloud Access Security Broker) per il controllo degli accessi al cloud e il software CSPM (Cloud Security Posturation Management) per cercare eventuali configurazioni errate del cloud.

- Forma i tuoi dipendenti: adotta programmi di formazione sulla sicurezza informatica per i tuoi dipendenti e tienili informati sugli attacchi di social engineering come il phishing.

- Adotta un modello zero-trust: non fidarti di nessuno. Verifica tutto. Avere un approccio zero-trust alla tua sicurezza significa verificare esplicitamente chiunque o qualsiasi cosa cerchi di accedere alle tue risorse IT. Questo fa molto per proteggere il tuo sistema da qualsiasi minaccia informatica.

Blocca il blocco illegale

Gli attacchi di cryptojacking stanno diventando sempre più diffusi e difficili da rilevare anche se i prezzi delle criptovalute fluttuano. Gli hacker stanno diventando sempre più sofisticati con le loro tecniche di infezione ed evasione, ma la prevenzione è la chiave. Implementa le pratiche di sicurezza condivise qui e resta un passo avanti ai ladri di criptovalute.

Vuoi aumentare la sicurezza del tuo sistema? Esplora il software di intelligence sulle minacce per mantenere aggiornato il tuo team di sicurezza su malware emergenti, vulnerabilità zero-day ed exploit.