7 suggerimenti per la sicurezza del sito Web che potrebbero salvare la tua azienda da una violazione dei dati

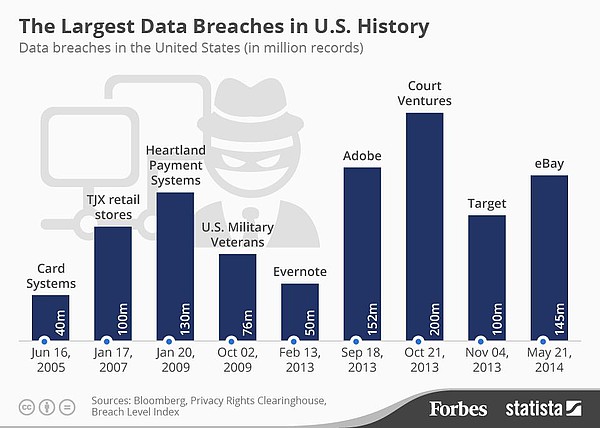

Pubblicato: 2018-10-16Un altro giorno, un altro hacker riesce a fuggire con alcuni milioni di dati di clienti da Enormo Bank nell'ultima massiccia violazione della sicurezza informatica aziendale. Le piccole e medie imprese (PMI) ridacchiano con se stesse e offrono grazie al cielo che non sono abbastanza grandi perché gli hacker possano prestare attenzione. Se questa è la tua mentalità, vorremmo essere i primi a dirti che la tua percezione è sbagliata. Morto sbagliato.

La realtà, secondo il Congressional Small Business Committee degli Stati Uniti, è che ben il 71% delle violazioni della sicurezza online sono rivolte ad aziende con meno di 100 dipendenti. Che cosa? Hai letto correttamente, quindi se la mentalità "siamo troppo piccoli perché i cattivi possano prendersela con" permea la tua PMI, ora potrebbe essere un buon momento per mettere giù la bevanda energetica, sederti dritto e prestare molta attenzione a questi 7 suggerimenti per la sicurezza dei siti web che potrebbero salvare la tua azienda da una violazione dei dati

Sarai felice di averlo fatto.

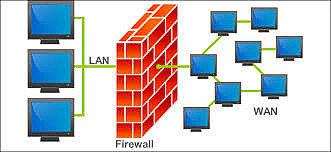

#1 I firewall non sono solo una buona idea

Se non hai firewall installati nella tua rete, potresti anche saltare sul dark web in questo momento e pubblicare tutte le tue password affinché qualsiasi hacker di passaggio possa trovarle. La realtà è che dovresti considerare un firewall la tua prima linea di difesa nella protezione dei dati dei clienti. In breve, un firewall è un sistema di sicurezza, hardware o software, che monitora il flusso di dati tra la rete interna e Internet ed esclude le attività sospette in base a regole di sicurezza predeterminate.

Ci sono tre aree su cui concentrarsi quando si tratta di installare i firewall.

Firewall esterno: questo tipo di firewall si trova normalmente come parte di un router o di un server. Si trova al di fuori della rete della tua azienda e impedisce a tutti i tipi di tentativi di hacker di raggiungere il tuo sistema in primo luogo. Se non sei sicuro di averne uno o meno, chiama il tuo host web e fai alcune domande.

Firewall interno: questo tipo di firewall assume la forma di software installato sulla rete. Sebbene svolga un ruolo simile al firewall esterno, vale a dire la scansione di virus, malware e altre minacce informatiche, dovrebbe anche essere impostato per segmentare la rete in modo che virus, hack e simili possano essere rapidamente messi in quarantena e la diffusione limitato prima che infetti l'intero sistema.

Il terzo ambito a cui prestare attenzione è quello relativo ai dipendenti che lavorano da casa e che accedono alla rete aziendale. La tua sicurezza complessiva è valida solo quanto l'anello più debole. Sarebbe valsa la pena di pagare per la protezione firewall in tali casi.

I firewall sono intrinsecamente collegati alla configurazione dell'hosting del tuo sito web/rete. Per i pochi dollari in più che costa al mese, potresti considerare di lasciarti alle spalle i giorni dell'hosting condiviso e passare a qualcosa di più robusto, un server dedicato o un server privato virtuale che consente un maggiore controllo sulle configurazioni di sicurezza specifiche.

#2 Metti al sicuro quei dispositivi intelligenti

Un sondaggio Tech Pro nel 2016 ha rilevato che il 59% delle aziende segue una politica Bring Your Own Device (BYOD). Ci sono molte strade potenzialmente non protette nella rete aziendale che vagano per i corridoi e gli uffici. Ovviamente, incrociare le dita e sperare che nessun cattivo si accorga di questo enorme fallimento della sicurezza non è una buona politica, quindi cosa hai intenzione di fare? A questo punto dell'era dell'informazione, il tentativo di tenere i dispositivi personali come smartphone, tablet, fitness tracker e smartwatch fuori dal posto di lavoro comporterebbe probabilmente uno sciopero su vasta scala dell'intera forza lavoro.

Ecco cosa fare.

Crea una politica di sicurezza che si applica specificamente ai dispositivi personali. Fai sapere ai dipendenti che il BYOD va bene ma che devono – ripetere in maiuscolo per enfasi – DEVONO aderire alle regole che assicurano la sicurezza della rete. Due passaggi specifici da eseguire sono:

- Richiedi che tutti i dispositivi personali siano impostati per controllare e installare automaticamente gli aggiornamenti di sicurezza.

- Richiedi che tutti i dispositivi personali aderiscano alla politica sulle password dell'azienda. Hai una politica per le password, giusto? È piuttosto importante. Parleremo del perché tra un po'.

Se inizi a sentirti come il Grinch con tutti questi requisiti, chiediti questo. Preferirei irritare alcuni dipendenti con rigide linee guida sulla sicurezza informatica o lasciare che la mia risorsa aziendale più preziosa, i dati dei clienti, sfrecciano fuori dalla porta? Questo è quello che pensavamo.

#3 Un manuale di sicurezza per domarli tutti

Come accennato, le PMI di oggi spesso considerano i dati come la risorsa aziendale più preziosa. Un singolo dipendente incline alla negligenza con le password o che adotta un atteggiamento casuale verso lo screening visivo di tutte le e-mail per tentativi di phishing può letteralmente silurare la tua attività. Una parola al saggio. I clienti possono essere piuttosto spietati ed esitanti a patrocinare ulteriormente un'azienda che si percepisce come un gioco veloce e libero con le loro informazioni personali. Nel caso in cui la tua azienda richieda servizi professionali, uno sviluppatore di software di sicurezza potrebbe essere una buona scelta.

Ora più che mai, la formazione per prevenire le violazioni della sicurezza online deve essere presa sul serio dalla direzione e da ogni singolo dipendente, dal veterano più brizzolato al principiante moccioso. Devi avere un manuale politico stampato che spieghi i protocolli da seguire e le ripercussioni per non seguirli fino al licenziamento incluso. Come avrai notato, i criminali informatici sono molto esperti. Stanno continuamente testando le tue difese e creando nuovi modi per penetrare nella tua rete attraverso la tecnologia, l'astuzia o una combinazione dei due.

Spetta ai gestori e ai proprietari delle PMI aggiornare regolarmente il manuale secondo le migliori pratiche del momento, nonché dedicare un'adeguata quantità di tempo per fornire un'istruzione adeguata durante i processi di onboarding dei nuovi dipendenti. Se vuoi che questo sforzo sia preso sul serio, e dovresti, devi prenderlo sul serio. Per lo meno, qualsiasi dipendente che acceda alla rete aziendale per qualsiasi motivo deve conoscere a fondo come proteggerla. Gran parte di questa sicurezza risiede nel tema della sicurezza delle password, che è abbastanza importante da ottenere una categoria a sé stante.

#4 Se non fai nient'altro, adotta una politica delle password forte

Ecco alcune statistiche che fanno molto per chiarire esattamente perché una PMI potrebbe avere un problema quando si tratta di sicurezza informatica.

- Un rapporto Verizon del 2016 ha rilevato che il 63% delle violazioni dei dati è stato causato da password deboli, perse o rubate. Questo è un problema.

- Un rapporto del Ponemon Institute afferma che il 65% delle aziende con una politica delle password in atto non la applica. Questo è un problema ancora più grande.

Da dove cominciamo anche con questo? Sì, i dipendenti si lamenteranno al cielo se richiederai loro di creare password più complesse di "1234" e di cambiarle regolarmente ma, a rischio di sembrare un disco rotto, sei più preoccupato per la minore irritazione dei lavoratori o per l'acquisizione di la tua rete da forze ostili? Se hai detto il primo, vorremmo gentilmente suggerirti di vendere immediatamente la tua attività.

La sicurezza della password necessita di una propria sezione nel manuale di sicurezza e dovrebbero essere seguite le migliori pratiche. Ciò significa che dovresti richiedere:

- Le password devono essere cambiate ogni 60-90 giorni

- Le password devono essere lunghe almeno 8 caratteri, ma più lunghe è meglio

- Le password includono lettere maiuscole e minuscole, numeri e caratteri speciali

Per rivisitare quel numero precedente, una volta che ti sei preso la briga di creare una politica di password sicura, non far parte del 65% che non la applica. È semplicemente sciocco.

Gestori di password: ci dispiace lasciare questa sezione senza menzionare i gestori di password. Disponibili come software installato, un servizio cloud o anche un dispositivo fisico, questi programmi ti aiutano a generare e recuperare password complesse. Fa proprio quello che dice il nome, che è gestire le tue password, e sembra che la maggior parte di noi potrebbe aver bisogno di aiuto in quell'area.

Maggiori informazioni su questa precauzione di sicurezza online superiore (e poco costosa) da Consumer Reports.

#5 Backup? Adesso più che mai

Hai deciso di seguire ciascuno dei nostri suggerimenti finora in modo preciso, esatto e completo, senza deviazioni. Ora puoi tirare un enorme sospiro di sollievo dal fatto che la tua rete aziendale è inattaccabile. Perché non appoggiarsi all'indietro e sollevare i piedi? Ecco perché no. Nonostante le migliori intenzioni di te e del tuo intero staff, c'è almeno la possibilità che un hacker riesca comunque a intrufolarsi e creare un putiferio. Come abbiamo detto, questi ragazzi e ragazze sono un gruppo intelligente che si dedica al crimine criminale. Una volta all'interno, possono causare una serie di danni, dalla registrazione delle sequenze di tasti della password all'utilizzo delle risorse per lanciare un attacco bot a tutto campo per ripulire il server.

A quel punto, desidererai poter riportare il sistema a un punto precedente nel tempo prima che l'hacker mettesse le mani nella mischia. Hai eseguito regolarmente il backup di tutto sul cloud e hai persino archiviato un'altra copia in una posizione fisicamente remota, giusto, perché si verificano incendi e inondazioni? Se non lo stai facendo ora, pensa seriamente al backup di documenti di elaborazione testi, fogli di calcolo, database, record finanziari, file delle risorse umane e conti attivi/passivi.

Con i servizi di backup su cloud che diventano ogni giorno più convenienti, non ci sono scuse per non implementare una strategia di backup completa che ti permetta di riportare rapidamente il tuo sistema allo stato operativo in caso di penetrazione della rete. A meno che non ti piaccia ricostruire dalla memoria ogni file che usi...

#6 L'anti-malware non è facoltativo

Ok, scegliere se installare o meno l'anti-malware è facoltativo. Avremmo dovuto invece dire che decidere in senso negativo è una pessima idea. L'anti-malware protegge dagli attacchi di phishing, che sono diventati una delle tattiche preferite impiegate dagli hacker per una ragione: funzionano come un incantesimo. Per prova, ci rivolgiamo ancora una volta al rapporto Verizon 2016. Secondo questo sondaggio, il 30% dei dipendenti ha aperto e-mail di phishing, con un aumento del 7% rispetto all'anno precedente!

Per la revisione, il phishing è una tecnica mediante la quale un hacker invia un'e-mail con lo scopo di invogliare un dipendente a fare clic su un collegamento al suo interno. Prendere l'esca innesca un'installazione di malware sulla rete e l'hacker è dentro. Questa è una brutta cosa. La prima linea di difesa contro il phishing consiste nell'addestrare i dipendenti a non fare clic su nulla in un'e-mail a meno che non siano doppiamente sicuri che sia legittimo.

Considerando che il 30% dei dipendenti sta essenzialmente invitando un hacker nella rete, l'anti-malware è la soluzione migliore per intercettare e chiudere l'installazione del software non autorizzato prima che possa essere completata. Presta particolare attenzione ai dipendenti nelle posizioni che gli hacker amano sottoporre a phishing: amministratori delegati, assistenti amministrativi, venditori e risorse umane. Questi hanno dimostrato di essere obiettivi particolarmente popolari poiché spesso hanno accesso al ventre molle delle parti migliori della rete.

Ma non commettere l'errore di presumere che tutti gli altri siano immuni. Qualsiasi dipendente con accesso a qualsiasi parte della rete è un potenziale bersaglio.

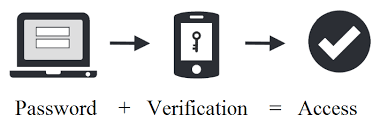

#7 Autenticazione a più fattori – Diventata rapidamente la migliore pratica

Negli ultimi anni, l'autenticazione a più fattori (MFA) è apparsa come un punto luminoso nel radar di coloro che si occupano della sicurezza della propria rete. Sì, potrebbe essere un po' una seccatura, ma è un modo quasi sicuro per proteggere il processo di accesso. Esistono molte permutazioni del processo esatto, ma ecco come potrebbe andare l'accesso di un'azienda:

- L'utente inserisce la password nel modo tradizionale digitandola nel prompt del sistema

- Viene generata una seconda password monouso che viene inviata al cellulare dell'utente

- L'utente viene portato alla pagina di accesso finale dove inserisce il codice dal proprio telefono

- L'ingresso in rete è garantito

Un modo ancora più semplice per implementare l'AMF è semplicemente avere il numero di cellulare del dipendente come secondo accesso. Il pensiero qui è che è estremamente improbabile che un hacker abbia accesso sia al primo accesso che al numero di cellulare. Questo ulteriore livello di protezione è relativamente semplice da attivare sulla maggior parte dei sistemi e aumenta notevolmente la sicurezza delle password.

Gran parte del lavoro pionieristico in questo campo viene da Google, che ha recentemente completato un periodo di un anno in cui nessuno dei suoi 85.000 ha subito l'hacking dell'account Gmail. Lo hanno fatto attraverso l'uso di una chiave di sicurezza fisica chiamata Titan che si collega a una porta USB. Anche con un nome utente e una password, un hacker non potrebbe entrare ulteriormente nell'account senza avere accesso fisico alla chiave.

Pensieri finali

L'idea generale è che coloro che sono coinvolti nelle PMI devono tenere a mente che la sicurezza del sito Web e della rete non comporta l'attivazione di un grande interruttore e quindi non doversi più preoccupare dei criminali informatici. È un processo iterativo in cui la linea di meta continua ad avanzare ogni volta che fai un passo verso di essa. Non esiste un processo di impostazione e dimenticanza. I cattivi non smettono mai di testare e imparare, diventando più sofisticati con i loro sforzi, quindi non puoi neanche tu. Al giorno d'oggi le aziende devono rispettare le normative sulla privacy dei dati, quindi avere un sistema di governance dei dati garantirà anche che tutti i dati utilizzati siano raccolti e gestiti nel modo giusto.

Se non lo fai già, tu o qualcuno da te designato dovrebbe tenere il dito sul polso del settore della sicurezza informatica per prendere nota dei nuovi metodi di attacco e prevenzione man mano che si presentano. In un mondo in cui il tuo avversario non smette mai di imparare, non puoi permetterti neanche tu. Se tieni alla tua attività, l'autocompiacimento non è un'opzione quando si tratta di assicurarsi che la rete e i dati privati rimangano tali, privati.