Apa itu Keracunan DNS? Bagaimana Anda Tetap Aman Dari Itu?

Diterbitkan: 2023-05-05Mengingat pesatnya perkembangan teknologi, penyerang terus menemukan cara baru untuk memanipulasi dan membajak internet. Keracunan sistem nama domain (DNS) adalah salah satu serangan semacam itu dan serangan terselubung pada saat itu.

Meskipun solusi keamanan DNS membantu memberikan daya komputasi kepada pelanggan dan memfasilitasi lalu lintas berbasis web mereka, penting untuk memahami ancaman dan risiko yang dapat memengaruhi mereka.

Apa itu keracunan DNS?

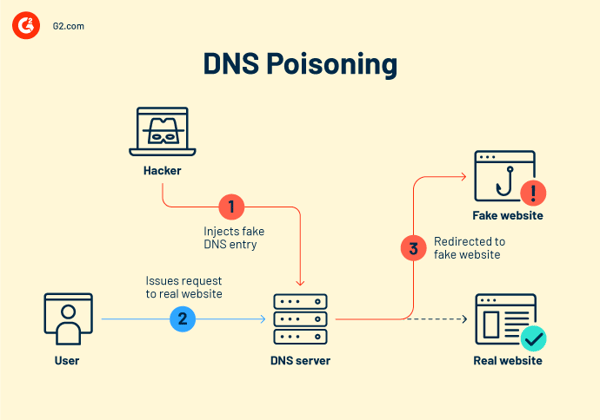

Peracunan DNS, atau peracunan cache DNS, adalah taktik dunia maya yang menipu di mana peretas mengalihkan lalu lintas online ke situs web phishing dan server web palsu.

Ini adalah serangan spoofing di mana peretas mengambil identitas perangkat, klien, atau pengguna lain. Penyamaran ini kemudian membuatnya lebih mudah untuk mencegat informasi yang dilindungi atau mengganggu arus lalu lintas web biasa.

Dalam serangan peracunan cache DNS, peretas mengubah catatan DNS menjadi DNS "palsu" sehingga ketika pengguna yang sah mengunjungi situs web, mereka berakhir di suatu tempat selain tujuan yang dimaksudkan. Orang-orang sering perlu diberi tahu tentang hal ini karena situs tiruan sering kali dirancang agar terlihat seperti yang sebenarnya.

Ini seperti jika Anda memberi tahu seseorang bahwa Anda tinggal di lokasi tertentu dan kemudian mengubah semua nama jalan dan nomor rumah sehingga mereka berakhir di alamat yang salah atau di seluruh lingkungan.

Peretas sering menggunakan satu atau lebih metode jahat yang dibahas di bawah ini.

- Langsung membajak server DNS dan mengarahkan pengguna ke situs penipuan

- Serangan mesin di tengah seperti mencuri kredensial masuk aman untuk situs web bank)

- Keracunan cache DNS melalui email phishing seperti spam

- Menginstal virus ke PC atau router pengunjung untuk menyebabkan kerusakan secara langsung

- Menempatkan worm untuk menyebarkan kerusakan ke perangkat lain.

Bagaimana cara kerja keracunan DNS

Untuk memahami sepenuhnya cara kerja peracunan DNS, penting untuk memahami beberapa konsep dan konteks tentang cara internet mengantarkan pengunjung ke berbagai domain.

Keracunan DNS vs. spoofing DNS

Meskipun istilah peracunan DNS dan spoofing DNS kadang-kadang digunakan secara bergantian, ada perbedaan antara keduanya.

Peracunan DNS adalah teknik yang digunakan penyerang untuk mengkompromikan data DNS dan menggantinya dengan pengalihan berbahaya. Efek akhir dari peracunan DNS adalah pemalsuan DNS, di mana cache yang diracuni mengarahkan pengguna ke situs web jahat.

Singkatnya, peracunan DNS adalah jalan menuju pemalsuan DNS : peretas meracuni cache DNS untuk memalsukan DNS.

Apa itu DNS resolver?

Setiap perangkat dan server memiliki alamat protokol internet (IP) yang berbeda, serangkaian digit yang berfungsi sebagai pengidentifikasi komunikasi. Pengguna dapat memperoleh alamat IP yang terhubung ke nama domain melalui DNS resolver. Dengan kata lain, mereka mengonversi URL situs web yang dapat dibaca manusia (seperti https://www.g2.com/) menjadi alamat IP yang dapat dipahami komputer. Penyelesai DNS menerima permintaan dari sistem operasi setiap kali pengguna mencoba mengakses situs web. Setelah penyelesai DNS mengembalikan alamat IP, browser web menggunakannya untuk mulai memuat halaman yang diminta.

Bagaimana cara kerja cache DNS?

Resolver DNS melacak jawaban atas permintaan alamat IP untuk jangka waktu tertentu. Dengan meniadakan kebutuhan untuk berinteraksi dengan beberapa server yang terlibat dalam prosedur resolusi DNS standar, resolver dapat membalas kueri selanjutnya dengan lebih cepat. Selama waktu yang dinyatakan untuk hidup (TTL) yang terkait dengan alamat IP tersebut mengizinkannya, DNS resolver menyimpan balasan di cache mereka.

Bagaimana peretas meracuni cache DNS?

Peretas secara khusus memperoleh akses ke server DNS untuk mengubah direktorinya guna merutekan nama domain yang dimasukkan pengguna ke alamat IP yang berbeda dan tidak akurat. Seorang hacker dapat melakukan ini dengan:

- Meniru server. Server DNS Anda meminta terjemahan, dan peretas merespons dengan cepat dengan jawaban yang salah jauh sebelum server yang sebenarnya dapat melakukannya.

- Mengikat server. Peneliti mengamati pada tahun 2008 bahwa peretas dapat mengirim ribuan permintaan ke server caching. Peretas kemudian mengirim ratusan jawaban yang menyesatkan, mendapatkan kendali atas domain root dan seluruh situs dari waktu ke waktu.

- Mengeksploitasi port terbuka. Peneliti menemukan pada tahun 2020 bahwa peretas dapat mengirim ratusan permintaan DNS ke port penyelesai. Melalui pendekatan ini, mereka akhirnya mengetahui port mana yang terbuka. Serangan di masa mendatang hanya akan menargetkan port ini.

Kerentanan paling signifikan yang memungkinkan serangan semacam ini adalah bahwa seluruh sistem untuk merutekan lalu lintas web dirancang untuk skalabilitas daripada keamanan. Pendekatan saat ini didasarkan pada protokol datagram pengguna (UDP), yang tidak memerlukan pengirim atau penerima untuk mengotentikasi siapa mereka. Kerentanan ini memungkinkan peretas untuk menyamar sebagai pengguna (tidak memerlukan autentikasi tambahan) dan masuk ke sistem untuk mengalihkan server DNS.

Bahaya keracunan DNS

Keracunan DNS membahayakan individu dan perusahaan. Salah satu bahaya yang paling mungkin dari serangan dunia maya ini adalah bahwa setelah perangkat disusupi, akan sulit untuk memperbaiki masalah tersebut karena perangkat secara default kembali ke situs terlarang.

Selain itu, serangan spoofing DNS bisa sangat sulit untuk diidentifikasi oleh konsumen, terutama ketika peretas membuat situs web palsu tampak realistis seperti yang sebenarnya. Dalam keadaan ini, pengunjung tidak mungkin menyadari bahwa situs web tersebut palsu dan akan memasukkan informasi penting seperti biasa, tidak menyadari bahwa mereka membuka diri dan bisnis mereka pada risiko yang cukup besar.

Beberapa risiko yang paling parah dari serangan ini dibahas di bawah ini.

Malware dan virus

Setelah konsumen diarahkan ke situs web palsu, peretas dapat memperoleh akses ke perangkat mereka dan memasang banyak virus dan malware. Ini dapat berkisar dari virus yang dirancang untuk menginfeksi perangkat mereka hingga malware yang memberikan akses berkelanjutan kepada peretas ke perangkat dan informasinya.

Pencurian data

Peracunan DNS memungkinkan peretas memperoleh informasi dengan cepat seperti login untuk situs aman atau informasi pengenal pribadi seperti nomor jaminan sosial.

Pemblokir keamanan

Dengan mengalihkan lalu lintas dari penyedia keamanan untuk mencegah perangkat mendapatkan pembaruan dan tambalan keamanan penting, aktor jahat menggunakan spoofing DNS untuk melakukan kerusakan jangka panjang yang parah. Seiring waktu, metode ini dapat membuat perangkat lebih rentan terhadap beberapa serangan lain, termasuk malware dan Trojan.

Sensor

Pemerintah telah menggunakan peracunan DNS untuk mengganggu lalu lintas web dari negara mereka untuk membatasi atau menyensor data. Dengan ikut campur dengan cara ini, pemerintah ini telah mampu mencegah warganya mengunjungi situs web yang berisi informasi yang tidak ingin mereka lihat.

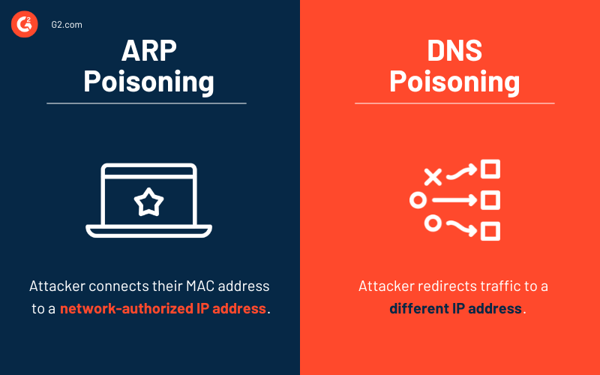

Keracunan ARP vs. Keracunan DNS

Peracunan protokol resolusi alamat (ARP) dan keracunan DNS adalah contoh serangan mesin di tengah. Perbedaan utama antara keduanya adalah format pengalamatannya dan tingkat kemunculannya.

Meskipun peracunan DNS memalsukan alamat IP situs asli dan berpotensi menyebar ke berbagai jaringan dan server, peracunan ARP meniru alamat fisik (alamat MAC) di dalam segmen jaringan yang sama.

Dengan meracuni cache ARP, penyerang dapat mengelabui jaringan agar berpikir bahwa alamat MAC mereka terkait dengan alamat IP. Hal ini menyebabkan data yang dikirim ke alamat IP tersebut dialihkan secara salah ke penyerang. Pada gilirannya, penyerang dapat mendengarkan semua komunikasi jaringan antara targetnya.

Contoh keracunan DNS

Bahaya serangan peracunan DNS telah terungkap oleh beberapa insiden terkenal di seluruh dunia dalam beberapa tahun terakhir.

- Pembajakan jaringan DNS AWS: Banyak domain yang dihosting di Amazon dialihkan pada tahun 2018 berkat serangan peracunan cache DNS oleh sekelompok penjahat. Salah satu serangan ini, yang sangat penting, menargetkan situs web Bitcoin, MyEtherWallet. Para penjahat secara khusus mengalihkan lalu lintas dari pengguna yang mencoba masuk ke akun MyEtherWallet mereka ke situs palsu untuk mencuri informasi masuk. Organisasi kemudian menggunakan informasi itu untuk mengakses akun nyata orang-orang itu dan mencuri uang mereka. Cybergang berhasil mencuri Ethereum senilai sekitar $17 juta.

- Serangan peretasan regu kadal: Grup peretasan bernama Lizard Squad menyerang Malaysia Airlines pada tahun 2015 dengan mengarahkan pengunjung situs ke situs web palsu yang mengundang mereka untuk masuk hanya untuk memberi mereka kesalahan 404 dan gambar kadal.

- Kebocoran sensor pemerintah China: Karena berada di bawah kendali server China pada tahun 2010, pengguna internet di Chili dan Amerika Serikat menemukan bahwa lalu lintas mereka dialihkan ke situs web seperti Facebook, Twitter, dan YouTube. China sengaja menggunakan peracunan DNS untuk mengontrol servernya sebagai penyensoran. Dalam hal ini, pengunjung dari luar China dikirim ke server China. Mereka menderita konsekuensi dari penyensoran itu dengan ditolaknya akses ke situs web yang telah dibatasi aksesnya oleh China untuk penduduknya.

Bagaimana agar tetap aman dari keracunan DNS

Serangan peracunan DNS sangat berbahaya karena sulit dideteksi dan diperbaiki setelah terjadi. Meskipun demikian, Anda dapat mengambil beberapa tindakan untuk melindungi bisnis Anda dengan lebih baik dari bahaya yang ditimbulkan oleh peracunan DNS dan serangan phishing.

Penambahan ekstensi keamanan DNS (DNSSEC)

Pertahankan diri Anda dari serangan peracunan DNS dengan memperkenalkan DNSSEC. Sederhananya, DNSSEC mengimplementasikan langkah tambahan untuk memverifikasi data DNS.

DNNSEC menggunakan kriptografi kunci publik untuk verifikasi ini. Secara khusus, ini menggunakan autentikasi berbasis sertifikat untuk mengonfirmasi domain root dan legitimasi DNS apa pun yang membalas permintaan. Selain itu, menilai apakah isi tanggapan dapat dipercaya dan apakah itu diubah dalam perjalanan.

Meskipun DNSSEC melindungi dari spoof DNS, DNSSEC juga memiliki beberapa kelemahan terkait kerahasiaan data, penerapannya yang rumit, dan kerentanan lainnya seperti pencacahan zona. Penting untuk mengetahui batasan DNSSEC sebelum penerapannya.

Pastikan enkripsi data

Langkah penting lainnya yang dapat Anda ambil adalah enkripsi data dalam kueri dan respons DNS. Ini menambah keamanan dengan melarang peretas yang dapat mencegat data itu untuk melakukan apa pun dengannya. Bahkan jika seorang peretas berhasil mengumpulkan data, jika dienkripsi, mereka tidak akan dapat membacanya untuk mendapatkan informasi yang mereka perlukan untuk mereproduksinya untuk digunakan dalam kueri DNS di masa mendatang.

Memperkenalkan protokol deteksi

Meskipun teknik pencegahan sangat penting, Anda juga harus memiliki rencana yang kuat jika serangan keracunan DNS terjadi. Ini adalah saat protokol deteksi yang efektif diperlukan. Prosedur deteksi yang paling efektif mencakup pemantauan rutin untuk indikasi peringatan tertentu.

Indikator peringatan penting meliputi:

- Lonjakan aktivitas DNS dari satu sumber tentang satu domain dapat menyarankan serangan jahat.

- Peningkatan aktivitas DNS dari satu sumber tentang banyak nama domain dapat menunjukkan upaya untuk mengidentifikasi titik masuk keracunan DNS.

Jalankan pembaruan sistem secara teratur

Seperti kebanyakan sistem, DNS Anda memenuhi syarat untuk perubahan sistem rutin. Karena pembaruan ini sering berisi protokol dan patch keamanan baru untuk setiap kerentanan yang ditemukan, Anda harus menjalankan pembaruan ini secara konsisten untuk memastikan bahwa Anda menggunakan versi terbaru DNS Anda.

Memimpin pelatihan pengguna akhir

Strategi pendeteksian yang penting adalah pelatihan pengguna akhir untuk memberi tahu pengguna tentang potensi ancaman. Bahkan pengguna yang terlatih mungkin merasa kesulitan untuk mengenali upaya peracunan DNS, meskipun pelatihan yang baik tidak diragukan lagi dapat menghentikan penyebaran beberapa serangan.

Pengguna harus dilatih untuk memeriksa apakah situs web menggunakan sertifikat secure sockets layer (SSL) / transport layer security (TLS) yang sah untuk menghindari mengklik tautan dari sumber yang tidak dikenal. Ini secara rutin akan menghapus cache server nama mereka untuk mencegah keracunan cache DNS dan menggunakan perangkat lunak keamanan untuk memindai perangkat mereka dari malware.

Solusi perangkat lunak keamanan DNS

Meskipun praktik terbaik umum memberikan keamanan untuk sistem nama domain, beberapa penyedia DNS terkelola dapat mendeteksi dan memblokir lalu lintas berisiko. Dengan pemfilteran informasi DNS berbahaya, media, dan situs web, organisasi menggunakan penyedia layanan ini untuk melindungi titik akhir yang digunakan oleh karyawan dan server mereka.

5 perangkat lunak keamanan DNS teratas:

- DNSFilter

- Payung Cisco

- Perlindungan DNS Webroot

- BloxOne DDI

- DNSSense DNSEye

* Di atas adalah lima solusi perangkat lunak keamanan DNS terkemuka dari laporan grid Musim Semi 2023 G2.

Pilih racunmu

Server nama domain sangat penting untuk pengoperasian internet modern. Namun, itu juga sering menjadi sasaran peretas yang ingin mengeksploitasi kelemahan keamanan, mendapatkan akses tidak sah ke jaringan, atau mencuri informasi sensitif. Apa sebenarnya artinya ini bagi perusahaan? Mereka mungkin mengambil risiko kerugian uang dan pengeluaran waktu, kerugian reputasi merek, dan implikasi hukum.

Selain menyadari risiko sistem nama domain, penting juga bagi bisnis untuk memilih dan menemukan solusi yang menjamin keamanan DNS.

Pelajari lebih lanjut tentang keamanan DNS untuk strategi keamanan siber yang kuat!