10 Alat DevSecOps untuk Diketahui sebagai Pengembang atau Sysadmin

Diterbitkan: 2022-12-26DevSecOps adalah praktik penerapan keamanan di setiap langkah dalam Siklus Hidup DevOps dengan Alat DevSecOps.

Dalam pengembangan perangkat lunak, DevOps adalah kombinasi aktivitas pengembangan khusus dengan operasi TI. Kombinasi ini bertujuan untuk meningkatkan kualitas perangkat lunak dan memungkinkan pengiriman berkelanjutan.

Jika kami menambahkan manajemen keamanan ke DevOps, itu menjadi DevSecOps: disiplin yang mengintegrasikan keamanan sebagai tanggung jawab bersama antara dunia TI dan dunia pengembangan perangkat lunak.

Di masa lalu, keamanan merupakan tanggung jawab eksklusif dari tim khusus yang bergabung dengan proyek dalam fase akhir mereka. Ini bekerja dengan baik dalam siklus pengembangan yang berlangsung berbulan-bulan atau bertahun-tahun. Namun dalam siklus pengembangan tangkas yang diukur dalam hitungan minggu, praktik keamanan harus dipertimbangkan dari awal hingga akhir proyek, dan tanggung jawab keamanan harus dibagi bersama oleh seluruh tim pengembangan dan TI.

Agar DevSecOps dapat bekerja tanpa melanggar paradigma metodologi tangkas, integrasinya harus otomatis. Ini adalah satu-satunya cara agar alur kerja DevOps tidak menjadi lamban saat menggabungkan manajemen keamanan. Dan otomatisasi tersebut memerlukan mekanisme yang tepat yang mengintegrasikan alat pengembangan, seperti lingkungan pengembangan terintegrasi (IDE), dengan fitur keamanan.

Jenis Alat DevSecOps

Kombinasi keamanan dan DevOps dapat mengambil banyak bentuk. Untuk alasan ini, terdapat berbagai jenis alat DevSecOps, yang dapat diringkas sebagai berikut:

- Pemindaian kerentanan dalam komponen sumber terbuka: Mereka mencari kemungkinan kerentanan dalam komponen kode sumber terbuka dan pustaka yang ada di basis kode yang dianalisis, beserta semua dependensinya.

- Pengujian keamanan aplikasi statis dan dinamis (SAST/DAST): Pengujian statis memindai kode sumber pengembang untuk kode tidak aman guna mengidentifikasi potensi masalah keamanan. Pengujian dinamis melakukan pengujian keamanan pada aplikasi yang sedang berjalan tanpa memerlukan akses ke kode sumber.

- Pemindaian gambar: Mereka mencari kerentanan di wadah Docker.

- Otomatisasi infrastruktur: Mendeteksi dan memperbaiki berbagai masalah konfigurasi dan kerentanan dalam konfigurasi infrastruktur, khususnya di lingkungan cloud.

- Visualisasi: Memberikan visibilitas ke dalam KPI dan tren untuk mendeteksi peningkatan atau penurunan jumlah kerentanan dari waktu ke waktu.

- Pemodelan ancaman: Aktifkan pengambilan keputusan proaktif dengan memprediksi risiko ancaman di seluruh permukaan serangan.

- Lansiran: Beri tahu tim keamanan hanya jika peristiwa anomali telah diidentifikasi dan diprioritaskan sebagai ancaman untuk mengurangi tingkat kebisingan dan menghindari gangguan dalam alur kerja DevSecOps.

Daftar di bawah menunjukkan daftar pilihan alat DevSecOps yang dapat Anda andalkan untuk memasukkan kata "Sec" ke dalam alur kerja DevOps Anda.

Mengundang

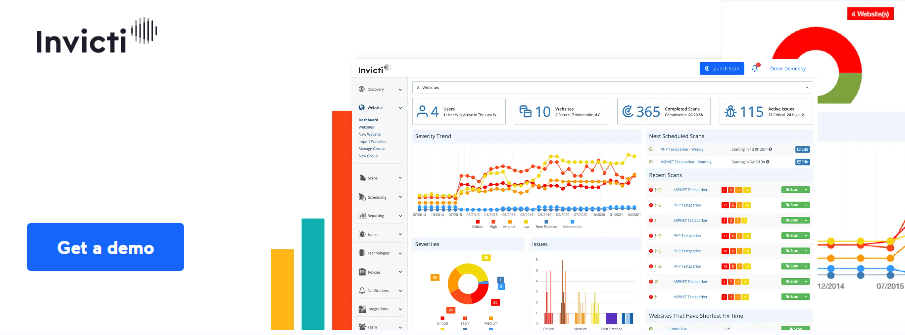

Invicti adalah alat yang dapat Anda integrasikan ke dalam SDLC Anda untuk melakukan manajemen keamanan pada produk perangkat lunak Anda dengan tetap menjaga kelincahan proses pengembangan.

Analisis yang dilakukan Invicti sangat lengkap, memberikan akurasi dalam mendeteksi masalah tanpa mengorbankan kecepatan dalam pengelolaan SDLC.

Opsi otomasi yang ditawarkan oleh Invicti menghindari perlunya campur tangan manusia dalam pelaksanaan tugas keamanan, menciptakan penghematan tenaga untuk tim Anda yang bisa mencapai ratusan jam per bulan.

Penghematan ini ditingkatkan dengan mengidentifikasi kerentanan yang benar-benar penting dan secara otomatis menetapkannya ke sumber daya yang paling tepat untuk perbaikan.

Invicti juga memberikan visibilitas lengkap tentang kerentanan dalam aplikasi Anda yang sedang dikembangkan dan upaya yang dilakukan untuk mengurangi risiko.

SonarQube

SonarQube secara otomatis memeriksa kode Anda untuk kerentanan, mengendus bug yang dapat menjadi ancaman. Pada saat penulisan ini, mendukung hampir 30 bahasa pemrograman yang berbeda.

QualityGates unik SonarQube mewakili cara sederhana untuk menghentikan masalah sebelum produk diluncurkan ke dunia. Mereka juga memberi tim pengembangan pandangan bersama tentang kualitas, memungkinkan semua orang mengetahui standar dan apakah perkembangan mereka memenuhi standar tersebut.

SonarQube terintegrasi dengan mulus ke dalam saluran DevSecOps Anda, memastikan bahwa semua anggota tim memiliki akses ke laporan dan umpan balik yang dihasilkan oleh alat tersebut.

Dengan hanya menginstalnya, SonarQube dengan jelas menunjukkan apakah komit Anda bersih dan apakah proyek Anda siap dirilis. Jika ada yang salah, alat akan segera memberi tahu Anda di mana masalahnya dan apa solusinya.

Aqua

Aqua memungkinkan Anda memvisualisasikan dan menghentikan ancaman di setiap tahap siklus hidup produk perangkat lunak Anda, mulai dari menulis kode sumber hingga menerapkan aplikasi di cloud.

Beroperasi sebagai platform perlindungan aplikasi cloud-native (CNAPP), alat ini menawarkan pemeriksaan keamanan rantai pasokan perangkat lunak, pemindaian risiko dan kerentanan, serta perlindungan malware tingkat lanjut.

Opsi integrasi Aqua memungkinkan Anda untuk mengamankan aplikasi Anda terlepas dari platform dan mekanisme yang Anda gunakan untuk pengembangan dan penerapan, apakah itu cloud, container, tanpa server, pipeline CI/CD, atau orkestrator. Itu juga terintegrasi dengan platform SIEM dan alat analitik.

Aspek khas Aqua adalah memungkinkan kontrol keamanan dalam wadah Kubernetes dengan KSPM (Kubernetes Security Posture Management) dan perlindungan tingkat lanjut dalam runtime Kubernetes. Menggunakan fitur asli K8 memungkinkan perlindungan yang digerakkan oleh kebijakan untuk seluruh siklus hidup aplikasi yang diterapkan dalam wadah.

ProwlerPro

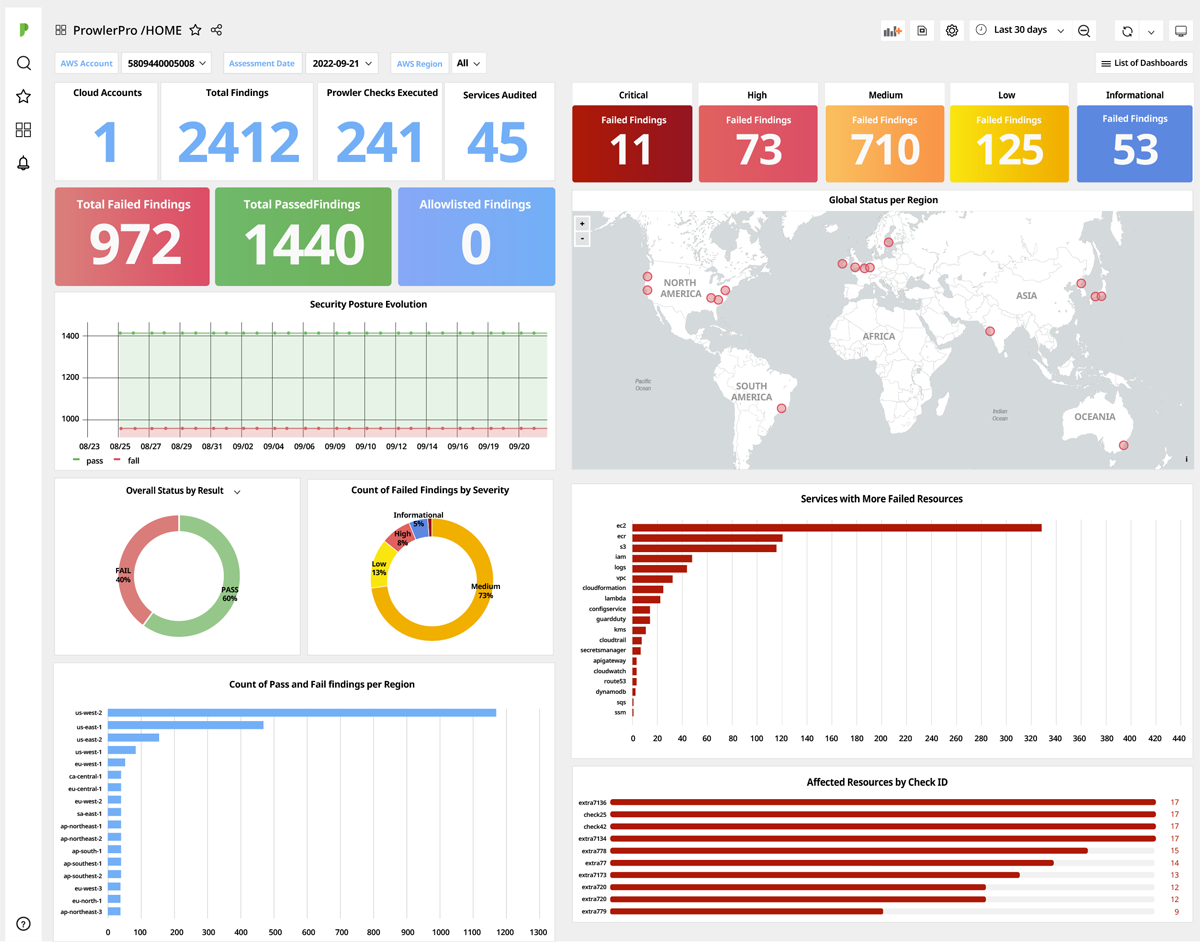

ProwlerPro adalah alat sumber terbuka yang dibuat khusus untuk menjaga keamanan tetap terkendali di lingkungan pengembangan Amazon Web Services (AWS).

ProwlerPro dirancang sedemikian rupa sehingga Anda dapat membuat akun dan mulai melakukan pemindaian saluran pengembangan Anda dalam hitungan menit, memberikan tampilan holistik infrastruktur Anda terlepas dari wilayah tempat Anda berada. Alat visualisasinya memungkinkan Anda melihat status keamanan semua layanan AWS Anda dalam satu jendela.

Setelah Anda membuat akun ProwlerPro dan menjalankannya, Anda dapat mengonfigurasi sistem untuk menjalankan serangkaian pemeriksaan yang disarankan setiap 24 jam secara otomatis. Pemindaian dengan ProwlerPro berjalan secara paralel untuk kecepatan agar tidak melambat dengan alur kerja DevSecOps Anda.

Hasil pemindaian ditampilkan dalam serangkaian dasbor standar yang dapat dengan mudah dibagikan dan dinavigasi dengan menelusuri wawasan langsung di setiap tingkat detail postur keamanan Anda.

Mungkin

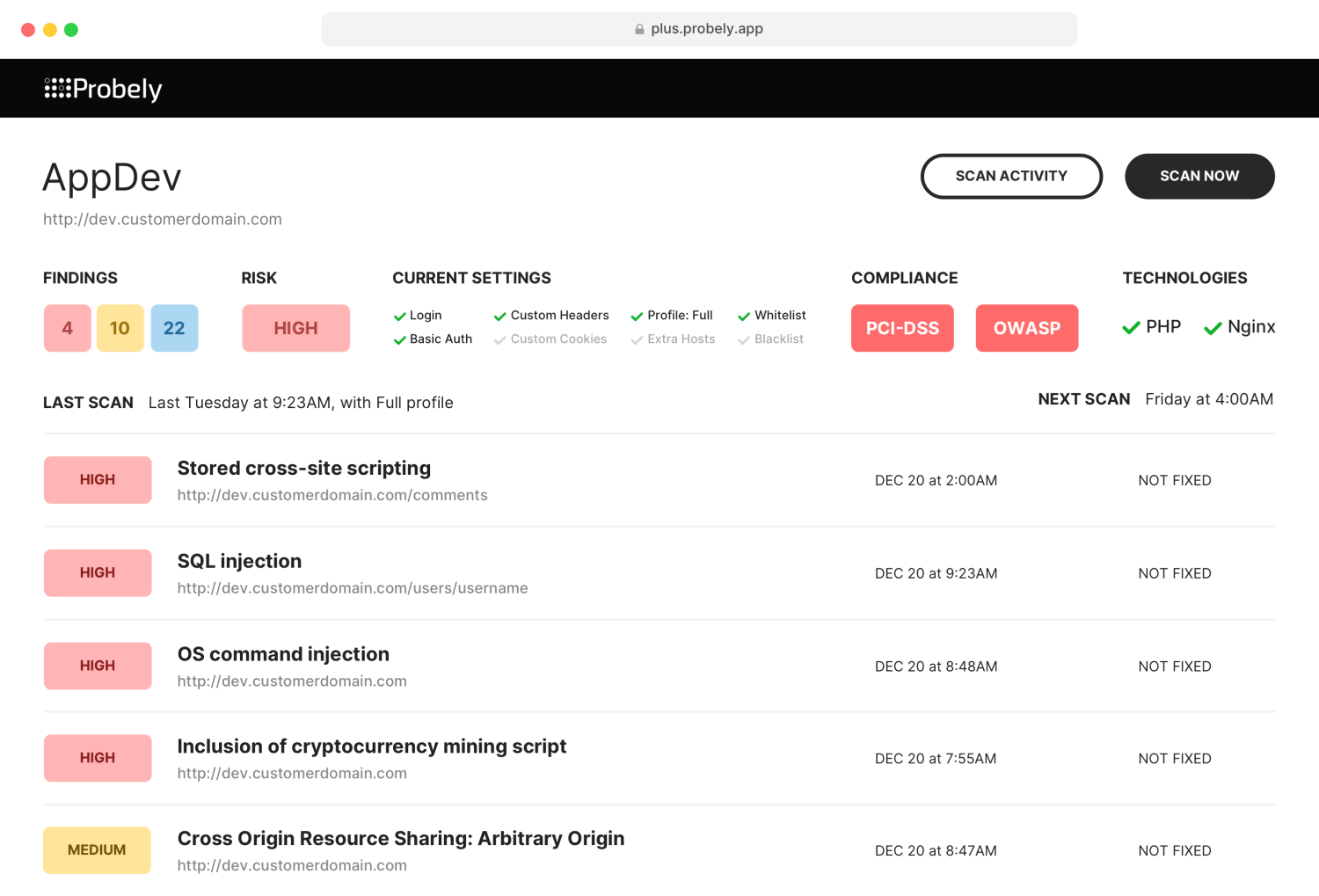

Jika Anda sudah memiliki alur kerja DevOps dan ingin mengintegrasikan pemindaian keamanan ke dalamnya, Probely memungkinkan Anda melakukannya dalam hitungan menit, berkat alat pemindaian kerentanan aplikasi web dan API.

Pendekatan Probely didasarkan pada pengembangan API-first, yang berarti bahwa setiap fitur baru dari alat tersebut pertama-tama ditawarkan melalui API dan kemudian ditambahkan ke antarmuka. Strategi ini memungkinkan jika Anda perlu mengintegrasikan Probely dengan alur kerja atau perangkat lunak khusus, Anda selalu dapat menggunakan API-nya.

Anda juga dapat mendaftarkan webhook agar aplikasi Anda menerima pemberitahuan untuk setiap peristiwa yang dihasilkan Probely.

Karena Probely menawarkan sejumlah integrasi out-of-the-box, kemungkinan besar Anda tidak perlu menggunakan API-nya untuk mengintegrasikannya dengan alat Anda. Jika Anda sudah menggunakan Jira dan Jenkins dalam alur kerja Anda, integrasinya akan instan.

Probely akan secara otomatis memulai pemindaian di pipeline CI/CD Anda dan mendaftarkan kerentanan yang ditemukan sebagai masalah di Jira. Setelah kerentanan tersebut teratasi, itu akan mengujinya lagi dan membuka kembali masalah yang belum terselesaikan di Jira, jika perlu.

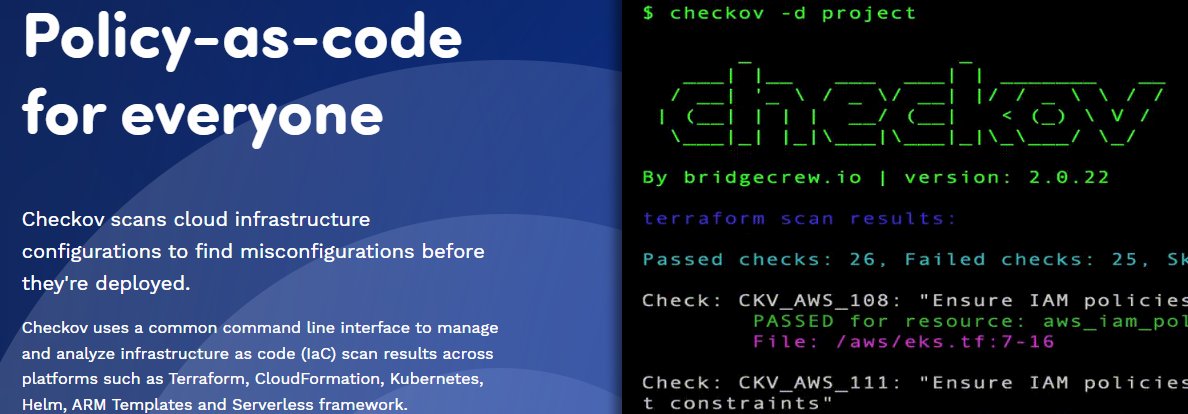

Checkov

Checkov memindai konfigurasi di infrastruktur cloud dengan tujuan menemukan kelemahan konfigurasi sebelum menerapkan produk perangkat lunak. Dengan antarmuka baris perintah umum, ini memindai hasil di berbagai platform, seperti Kubernetes, Terraform, Helm, CloudFormation, Templat ARM, dan kerangka kerja Tanpa Server.

Dengan skema kebijakan berbasis atribut, Checkov memungkinkan Anda untuk memindai sumber daya cloud pada waktu kompilasi, mendeteksi kesalahan konfigurasi dalam atribut menggunakan framework Python policy-as-code sederhana. Antara lain, Checkov menganalisis hubungan antara sumber daya cloud menggunakan kebijakan YAML berbasis grafik.

Dengan mengintegrasikan ke dalam pipeline CI/CD dan sistem kontrol versi, Checkov mengeksekusi, menguji, dan memodifikasi parameter runner dalam konteks repositori target.

Berkat antarmuka integrasi yang dapat diperluas, arsitekturnya dapat diperluas untuk menentukan kebijakan khusus, persyaratan penghentian, dan penyedia. Antarmukanya juga memungkinkan untuk berintegrasi dengan platform pendukung, proses pembangunan, dan sistem rilis khusus.

Faraday

Dengan Faraday, Anda dapat mengotomatiskan manajemen kerentanan dan mengontrol tindakan untuk memusatkan perhatian Anda pada pekerjaan yang benar-benar penting. Alur kerjanya memungkinkan Anda memicu tindakan apa pun dengan acara khusus yang dapat Anda desain dengan bebas untuk menghindari pengulangan tugas.

Faraday memberi Anda kemampuan untuk membakukan dan mengintegrasikan alat keamanan Anda ke dalam alur kerja Anda, memperoleh informasi kerentanan dari lebih dari 80 alat pemindaian. Dengan menggunakan agen, pemindai secara otomatis diintegrasikan ke dalam alur kerja Anda untuk mencerna dan menormalkan data dengan sangat mudah, menghasilkan hasil yang dapat dilihat melalui antarmuka web.

Aspek Faraday yang luar biasa dan menarik adalah penggunaan repositori terpusat untuk menyimpan informasi keamanan, yang dapat dengan mudah dianalisis dan diuji oleh anggota tim DevSecOps yang berbeda.

Ini membawa manfaat tambahan, yaitu kemampuan untuk mengidentifikasi dan menggabungkan masalah duplikat yang dilaporkan oleh berbagai alat. Ini mengurangi upaya anggota tim, menghindari mereka harus memperhatikan beberapa kali masalah yang sama yang dilaporkan lebih dari satu kali.

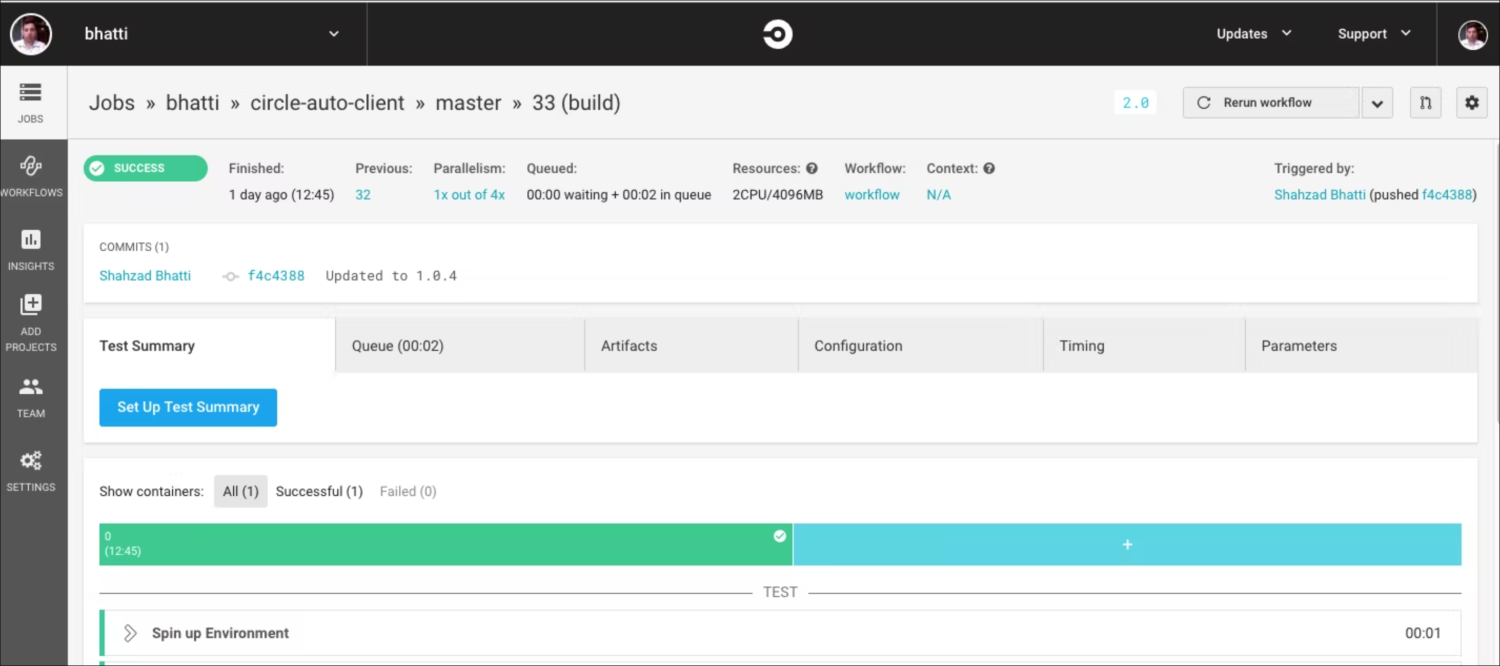

CircleCI

Untuk mengintegrasikan CircleCI dengan alat keamanan DevOps paling populer, Anda harus menyertakan salah satu dari banyak mitranya dalam saluran pengembangan Anda. Mitra CircleCI adalah penyedia solusi dalam beberapa kategori, termasuk SAST, DAST, analisis wadah statis, penegakan kebijakan, manajemen rahasia, dan keamanan API.

Jika Anda perlu melakukan sesuatu untuk mengamankan jalur pengembangan yang tidak dapat Anda lakukan dengan orb mana pun yang tersedia, Anda dapat memanfaatkan fakta bahwa orb adalah open source. Oleh karena itu, menambahkan fungsionalitas ke bola yang sudah ada hanyalah masalah mendapatkan persetujuan untuk PR Anda dan menggabungkannya.

Bahkan jika Anda memiliki kasus penggunaan yang menurut Anda berada di luar kumpulan orb yang tersedia di registri CircleCI, Anda dapat membuatnya dan menyumbangkannya ke komunitas. Perusahaan menerbitkan daftar praktik terbaik untuk membuat kompilasi orb otomatis dan pipa pengujian untuk memudahkan Anda.

Untuk mengamankan pipeline Anda, hilangkan kebutuhan untuk pengembangan internal dan izinkan tim Anda memanfaatkan layanan pihak ketiga. Dengan menggunakan bola CircleCI, tim Anda hanya perlu mengetahui cara menggunakan layanan tersebut, tanpa perlu mempelajari cara mengintegrasikan atau mengelolanya.

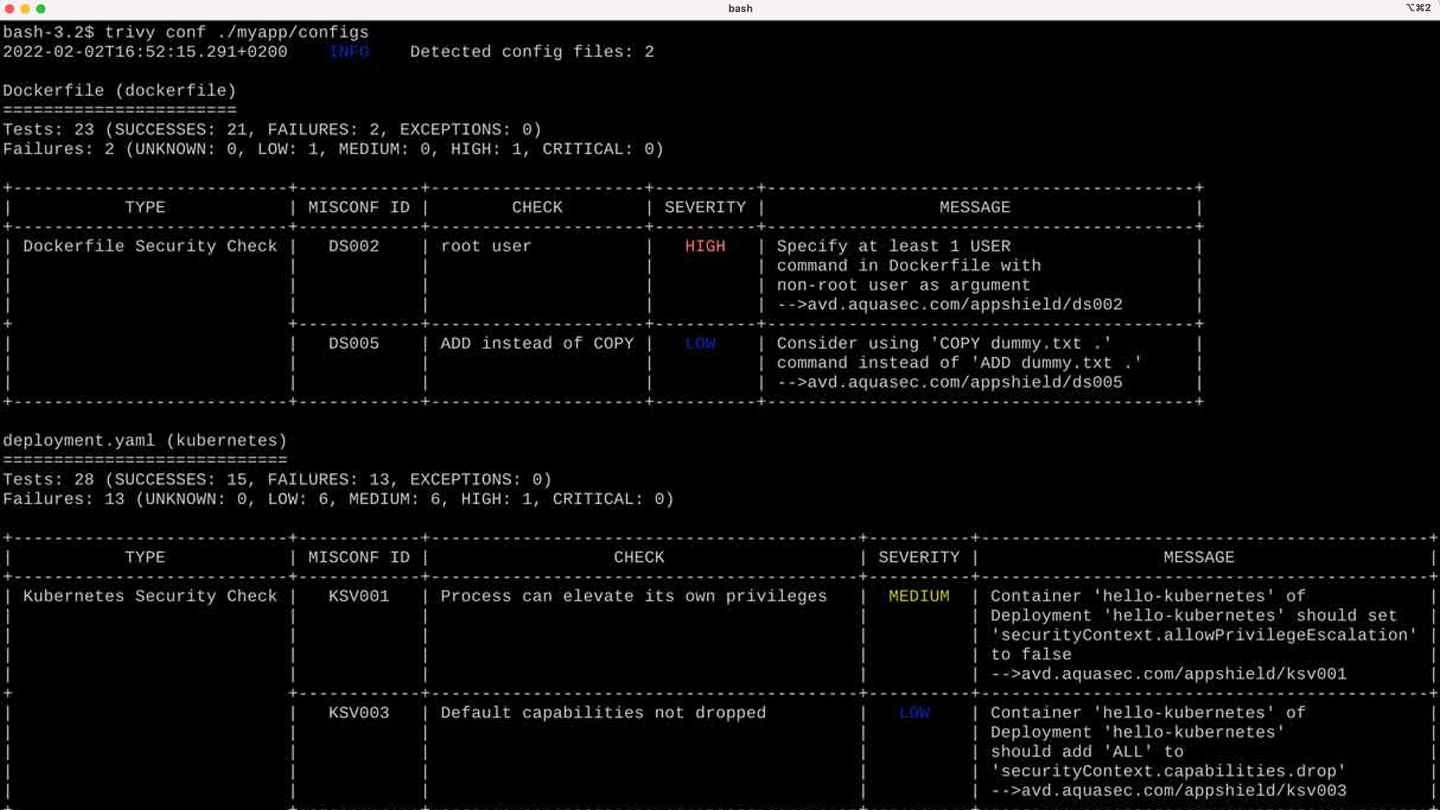

Sepele

Trivy adalah alat keamanan sumber terbuka yang memiliki banyak pemindai yang mampu mendeteksi masalah keamanan dan berbagai target di mana ia dapat menemukan masalah tersebut. Di antara target yang dipindai Trivy adalah: sistem file, image container, repositori Git, image mesin virtual, Kubernetes, dan repositori AWS.

Dengan memindai semua kemungkinan target ini, Trivy dapat menemukan kerentanan yang diketahui, kelemahan konfigurasi, rahasia atau informasi sensitif, dan lisensi perangkat lunak serta mendeteksi masalah dalam rantai pasokan perangkat lunak, termasuk ketergantungan pada perangkat lunak yang digunakan dan paket sistem operasi.

Platform dan aplikasi yang dapat diintegrasikan Trivy dapat ditemukan di halaman Ekosistemnya. Daftar ini menyertakan nama paling populer, seperti CircleCI, GitHub Actions, VS Code, Kubernetes, atau JetBrains.

Trivy tersedia di apt, yum, brew, dan dockerhub. Tidak ada prasyarat seperti database, lingkungan penerapan, atau pustaka sistem, dan pemindaian pertamanya diperkirakan selesai hanya dalam 10 detik.

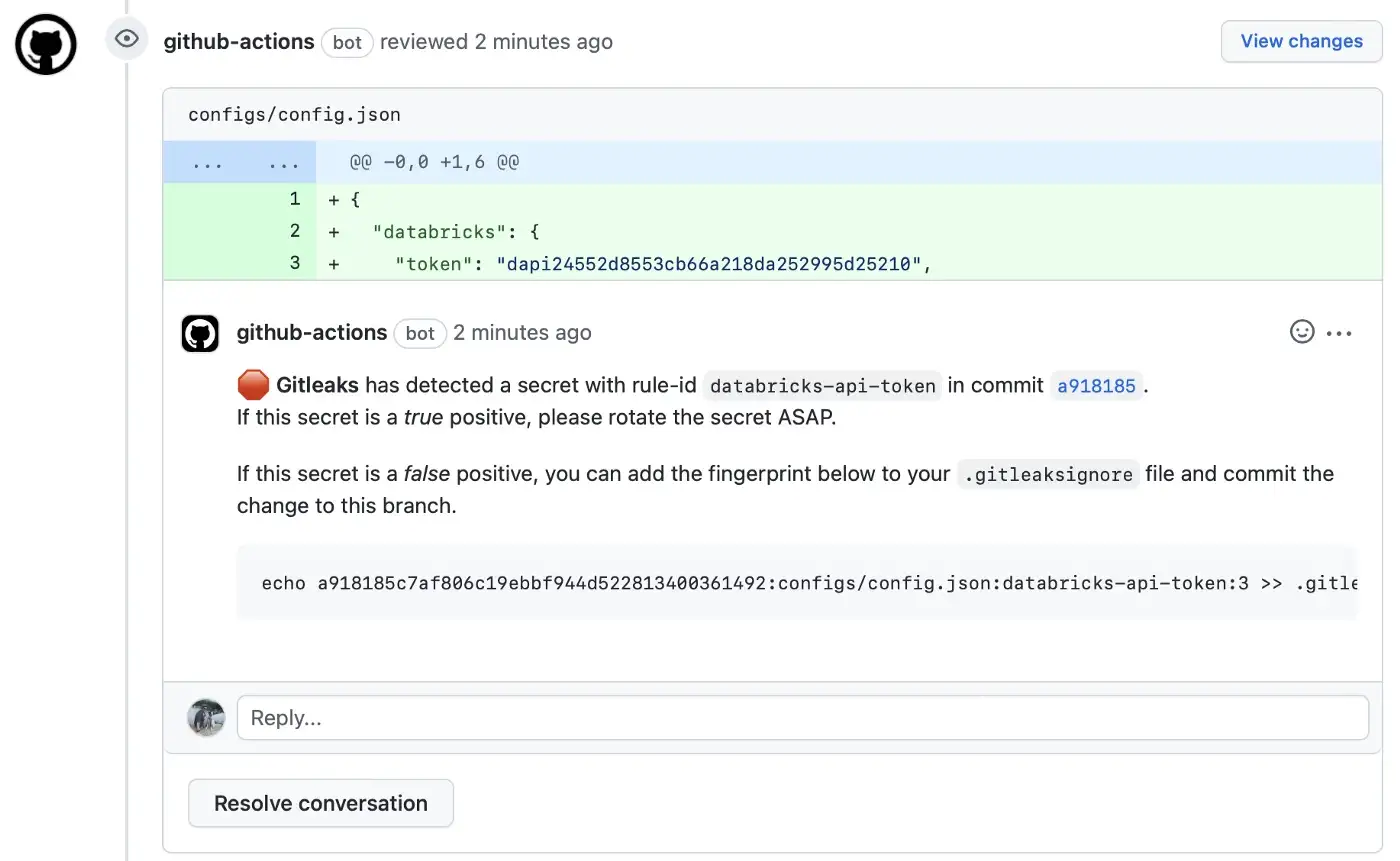

GitLeaks

Gitlaks adalah alat sumber terbuka dengan antarmuka baris perintah yang dapat diinstal menggunakan Docker, Homebrew, atau Go. Ini juga tersedia sebagai biner yang dapat dieksekusi untuk platform dan sistem operasi paling populer. Anda juga dapat menerapkannya langsung ke repo Anda sebagai pre-commit hook atau sebagai GitHub share melalui Gitleaks-Action.

Antarmuka perintahnya sederhana dan minimalis. Ini hanya terdiri dari 5 perintah untuk mendeteksi rahasia dalam kode, melindungi rahasia, membuat skrip, mendapatkan bantuan, atau menampilkan versi alat. Perintah deteksi memungkinkan pemindaian repositori, file, dan direktori. Ini dapat digunakan pada mesin pengembangan serta di lingkungan CI.

Sebagian besar pekerjaan dengan GitLeaks dilakukan dengan menggunakan perintah deteksi dan proteksi. Ini beroperasi pada repositori Git, mem-parsing output dari perintah git log atau git diff dan menghasilkan tambalan yang kemudian akan digunakan GitLeaks untuk mendeteksi dan melindungi rahasia.

Tetap Kompetitif dan Aman

Di satu sisi, ketangkasan dan kecepatan pipeline CI/CD Anda adalah kunci untuk memastikan waktu pemasaran yang cepat, yang pada gilirannya merupakan kunci untuk tetap kompetitif sebagai pengembang perangkat lunak.

Di sisi lain, menyertakan alat keamanan dalam proses pengembangan Anda merupakan kebutuhan yang tak terbantahkan. Untuk menggabungkan keamanan tanpa memengaruhi garis waktu SDLC Anda secara negatif, alat DevSecOps adalah jawabannya.