Qu'est-ce que l'empoisonnement DNS ? Comment en rester à l'abri ?

Publié: 2023-05-05Compte tenu du rythme rapide du développement technologique, les attaquants trouvent constamment de nouvelles façons de manipuler et de détourner Internet. L'empoisonnement du système de noms de domaine (DNS) est l'une de ces attaques et une attaque déguisée.

Bien que les solutions de sécurité DNS aident à fournir une puissance de calcul aux clients et à faciliter leur trafic Web, il est essentiel de comprendre les menaces et les risques qui peuvent les affecter.

Qu'est-ce que l'empoisonnement DNS ?

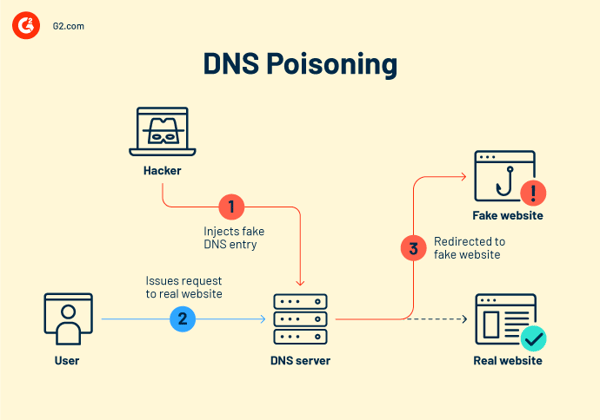

L'empoisonnement DNS, ou empoisonnement du cache DNS, est une cyber-tactique trompeuse dans laquelle les pirates détournent le trafic en ligne vers des sites Web de phishing et de faux serveurs Web.

Il s'agit d'une attaque par usurpation d'identité dans laquelle les pirates prennent l'identité d'un autre appareil, client ou utilisateur. Cette mascarade facilite ensuite l'interception d'informations protégées ou la perturbation du flux de trafic Web régulier.

Lors d'une attaque d'empoisonnement du cache DNS, les pirates modifient les enregistrements DNS en un DNS "falsifié" de sorte que lorsqu'un utilisateur légitime visite un site Web, il se retrouve ailleurs que dans sa destination prévue. Les gens doivent souvent être mis au courant de cela, car les sites d'imitation sont souvent conçus pour ressembler aux sites réels.

C'est comme si vous disiez à quelqu'un que vous habitez à un endroit précis, puis que vous modifiiez tous les noms de rue et les numéros de maison pour qu'ils se retrouvent à la mauvaise adresse ou dans tout un quartier.

Les pirates utilisent souvent une ou plusieurs des méthodes malveillantes décrites ci-dessous.

- Détourner directement un serveur DNS et rediriger les utilisateurs vers des sites frauduleux

- Attaque de type Machine-in-the-middle comme le vol d'identifiants de connexion sécurisés pour les sites Web bancaires)

- Empoisonnement du cache DNS via des e-mails de phishing de type spam

- Installer un virus sur les PC ou les routeurs des visiteurs pour causer directement des dommages

- Placer un ver pour propager les dégâts à d'autres appareils.

Comment fonctionne l'empoisonnement DNS

Pour bien comprendre le fonctionnement de l'empoisonnement DNS, il est essentiel de comprendre certains concepts et contextes sur la façon dont Internet livre les visiteurs à divers domaines.

Empoisonnement DNS vs usurpation DNS

Bien que les termes empoisonnement DNS et usurpation DNS soient parfois utilisés de manière interchangeable, il existe une distinction entre les deux.

L'empoisonnement DNS est une technique utilisée par les attaquants pour compromettre les données DNS et les remplacer par une redirection malveillante. L'effet final de l'empoisonnement DNS est l'usurpation DNS, dans laquelle un cache empoisonné conduit les utilisateurs vers le site Web malveillant.

En résumé, l'empoisonnement DNS est la voie vers l'usurpation de DNS : les pirates empoisonnent un cache DNS pour usurper un DNS.

Que sont les résolveurs DNS ?

Chaque appareil et serveur possède une adresse de protocole Internet (IP) distincte, une chaîne de chiffres qui sert d'identifiant de communication. Les utilisateurs peuvent obtenir l'adresse IP connectée à un nom de domaine via des résolveurs DNS. En d'autres termes, ils convertissent les URL de sites Web lisibles par l'homme (comme https://www.g2.com/) en adresses IP compréhensibles par les ordinateurs. Un résolveur DNS reçoit une demande d'un système d'exploitation chaque fois qu'un utilisateur tente d'accéder à un site Web. Une fois que le résolveur DNS a renvoyé l'adresse IP, le navigateur Web l'utilise pour commencer à charger la page demandée.

Comment fonctionne la mise en cache DNS ?

Un résolveur DNS garde une trace des réponses aux demandes d'adresse IP pendant une période spécifique. En éliminant le besoin d'interagir avec les différents serveurs impliqués dans la procédure de résolution DNS standard, le résolveur peut répondre plus rapidement aux requêtes suivantes. Tant que la durée de vie déclarée (TTL) associée à cette adresse IP le permet, les résolveurs DNS conservent les réponses dans leur cache.

Comment les pirates empoisonnent-ils les caches DNS ?

Les pirates acquièrent spécifiquement l'accès à un serveur DNS pour modifier son répertoire afin d'acheminer le nom de domaine que les utilisateurs entrent vers une adresse IP différente et inexacte. Un pirate pourrait le faire en :

- Imiter un serveur. Votre serveur DNS demande une traduction et le pirate répond rapidement avec la réponse incorrecte bien avant que le serveur réel ne le puisse.

- Attacher le serveur. Des chercheurs ont observé en 2008 que les pirates pouvaient envoyer des milliers de requêtes à un serveur de mise en cache. Les pirates envoient alors des centaines de réponses trompeuses, prenant le contrôle du domaine racine et de l'ensemble du site au fil du temps.

- Exploitation des ports ouverts. Les chercheurs ont découvert en 2020 que les pirates pouvaient envoyer des centaines de requêtes DNS aux ports de résolution. Grâce à cette approche, ils finissent par savoir quel port est ouvert. Les futures attaques ne cibleront que ce port.

La vulnérabilité la plus importante qui permet ce type d'attaque est que l'ensemble du système de routage du trafic Web a été conçu pour l'évolutivité plutôt que pour la sécurité. L'approche actuelle est basée sur le protocole de datagramme utilisateur (UDP), qui n'a pas besoin d'expéditeurs ou de destinataires pour s'authentifier. Cette vulnérabilité permet aux pirates de se faire passer pour des utilisateurs (ne nécessitant aucune authentification supplémentaire) et d'entrer dans le système pour rediriger les serveurs DNS.

Les dangers de l'empoisonnement du DNS

L'empoisonnement du DNS met en danger à la fois les particuliers et les entreprises. L'un des dangers les plus probables de cette cyberattaque est qu'une fois qu'un appareil a été compromis, il peut être difficile de corriger le problème car l'appareil revient par défaut sur le site illicite.

De plus, les attaques d'usurpation de DNS peuvent être extrêmement difficiles à identifier pour les consommateurs, en particulier lorsque les pirates informatiques font en sorte que les faux sites Web semblent aussi réalistes que les vrais. Dans ces circonstances, il est peu probable que les visiteurs se rendent compte que le site Web est un faux et saisiront des informations importantes comme d'habitude, sans savoir qu'ils s'exposent, ainsi que leurs entreprises, à des risques considérables.

Certains des risques les plus graves de cette attaque sont discutés ci-dessous.

Logiciels malveillants et virus

Une fois que les consommateurs sont redirigés vers de faux sites Web, les pirates peuvent accéder à leurs appareils et installer une multitude de virus et de logiciels malveillants. Cela peut aller d'un virus conçu pour infecter leur appareil à un logiciel malveillant qui accorde aux pirates un accès continu à l'appareil et à ses informations.

Le vol de données

L'empoisonnement DNS permet aux pirates d'obtenir rapidement des informations telles que des identifiants pour des sites sécurisés ou des informations personnellement identifiables telles que des numéros de sécurité sociale.

Bloqueurs de sécurité

En redirigeant le trafic des fournisseurs de sécurité pour empêcher les appareils d'obtenir des mises à jour et des correctifs de sécurité critiques, les acteurs malveillants utilisent l'usurpation de DNS pour causer de graves dommages à long terme. Au fil du temps, cette méthode peut rendre les appareils plus vulnérables à plusieurs autres agressions, notamment les logiciels malveillants et les chevaux de Troie.

La censure

Les gouvernements ont utilisé l'empoisonnement DNS pour interférer avec le trafic Web de leurs pays afin de restreindre ou de censurer les données. En s'ingérant de cette manière, ces gouvernements ont pu empêcher les citoyens de visiter des sites Web contenant des informations qu'ils ne voulaient pas qu'ils voient.

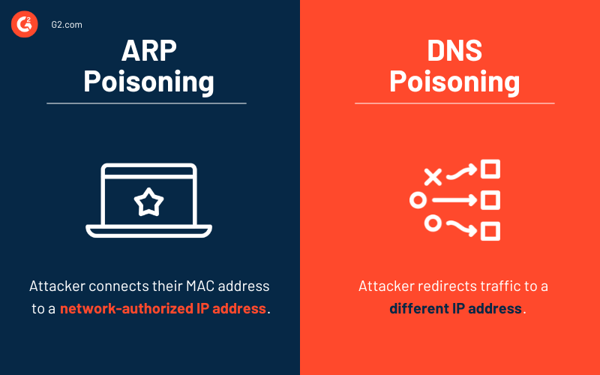

Empoisonnement ARP vs empoisonnement DNS

L'empoisonnement du protocole de résolution d'adresse (ARP) et l'empoisonnement DNS sont des exemples d'attaques de type machine-in-the-middle. La principale distinction entre ces deux est leurs formats d'adressage et le degré auquel ils se produisent.

Bien que l'empoisonnement DNS usurpe les adresses IP de sites authentiques et ait le potentiel de se propager sur divers réseaux et serveurs, l'empoisonnement ARP imite les adresses physiques (adresses MAC) à l'intérieur du même segment de réseau.

En empoisonnant le cache ARP, un attaquant peut faire croire au réseau que son adresse MAC est liée à une adresse IP. Cela entraîne le mauvais acheminement des données envoyées à cette adresse IP vers l'attaquant. À son tour, l'attaquant peut écouter toutes les communications réseau entre ses cibles.

Exemples d'empoisonnement DNS

Les dangers des attaques par empoisonnement du DNS ont été mis en lumière par plusieurs incidents très médiatisés dans le monde ces dernières années.

- Piratage du réseau AWS DNS : de nombreux domaines hébergés sur Amazon ont été redirigés en 2018 grâce à un empoisonnement du cache DNS par un groupe de criminels. L'une de ces agressions, particulièrement remarquée, visait le site Bitcoin MyEtherWallet. Les criminels ont spécifiquement détourné le trafic des utilisateurs essayant de se connecter à leurs comptes MyEtherWallet vers un faux site pour voler les informations de connexion. L'organisation a ensuite utilisé ces informations pour accéder aux comptes réels de ces personnes et voler leur argent. Le cybergang a réussi à voler Ethereum d'une valeur d'environ 17 millions de dollars.

- Attaque de piratage de Lizard Squad : Un groupe de piratage appelé Lizard Squad a attaqué Malaysia Airlines en 2015 en redirigeant les visiteurs du site vers un faux site Web qui les invitait à se connecter uniquement pour leur fournir une erreur 404 et une image de lézard.

- Fuite de censure du gouvernement chinois : En raison du fait qu'ils étaient sous le contrôle de serveurs chinois en 2010, des internautes au Chili et aux États-Unis ont découvert que leur trafic était détourné vers des sites Web comme Facebook, Twitter et YouTube. La Chine a délibérément utilisé l'empoisonnement DNS pour contrôler ses serveurs comme censure. Dans ce cas, les visiteurs de l'extérieur de la Chine ont été envoyés vers des serveurs chinois. Ils ont subi les conséquences de cette censure en se voyant refuser l'accès aux sites Web auxquels la Chine avait restreint l'accès pour ses résidents.

Comment rester à l'abri de l'empoisonnement DNS

Les attaques d'empoisonnement DNS sont très dangereuses car elles sont difficiles à détecter et à corriger une fois établies. Néanmoins, vous pouvez prendre plusieurs mesures pour mieux protéger votre entreprise contre les dommages causés par l'empoisonnement DNS et les attaques de phishing.

Ajout des extensions de sécurité DNS (DNSSEC)

Défendez-vous contre les attaques d'empoisonnement DNS en introduisant DNSSEC. En termes simples, DNSSEC implémente une étape supplémentaire de vérification des données DNS.

DNNSEC utilise la cryptographie à clé publique pour cette vérification. En particulier, il utilise une authentification basée sur des certificats pour confirmer le domaine racine et la légitimité de tout DNS répondant à une requête. De plus, il évalue si le contenu de la réponse est digne de confiance et s'il a été modifié en cours de route.

Bien que DNSSEC protège contre les usurpations DNS, il présente également plusieurs inconvénients concernant la confidentialité des données, son déploiement complexe et d'autres vulnérabilités telles que l'énumération des zones. Il est essentiel d'être conscient des limites de DNSSEC avant sa mise en œuvre.

Assurer le cryptage des données

Une autre étape cruciale que vous pouvez prendre est le cryptage des données dans les requêtes et les réponses DNS. Cela renforce la sécurité en interdisant aux pirates qui pourraient intercepter ces données d'en faire quoi que ce soit. Même si un pirate parvient à collecter les données, si elles sont cryptées, il ne pourra pas les lire pour obtenir les informations dont il a besoin pour les reproduire afin de les utiliser dans de futures requêtes DNS.

Introduire des protocoles de détection

Bien que les techniques préventives soient cruciales, vous devez également disposer d'un plan solide en cas d'attaque par empoisonnement DNS. C'est alors que des protocoles de détection efficaces sont nécessaires. Les procédures de détection les plus efficaces comprennent une surveillance régulière des indications d'avertissement spécifiques.

Les indicateurs d'avertissement importants incluent :

- Un pic d'activité DNS provenant d'une source unique sur un domaine unique peut suggérer une attaque malveillante.

- Une augmentation de l'activité DNS à partir d'une source unique sur de nombreux noms de domaine peut indiquer des efforts pour identifier un point d'entrée pour l'empoisonnement DNS.

Exécutez régulièrement les mises à jour du système

Comme la plupart des systèmes, votre DNS est éligible aux modifications système de routine. Comme ces mises à jour contiennent fréquemment de nouveaux protocoles de sécurité et des correctifs pour toutes les vulnérabilités découvertes, vous devez exécuter ces mises à jour de manière cohérente pour vous assurer que vous utilisez la version la plus récente de votre DNS.

Responsable de la formation des utilisateurs finaux

Une stratégie de détection cruciale est la formation des utilisateurs finaux pour informer les utilisateurs des menaces potentielles. Même les utilisateurs bien formés peuvent trouver difficile de reconnaître les tentatives d'empoisonnement DNS, bien qu'une bonne formation puisse sans aucun doute arrêter la propagation de certaines agressions.

Les utilisateurs doivent être formés pour vérifier que le site Web utilise un certificat SSL (Secure Sockets Layer) / TLS (Transport Layer Security) légitime afin d'éviter de cliquer sur des liens provenant de sources inconnues. Cela effacera régulièrement le cache de leur serveur de noms pour se prémunir contre l'empoisonnement du cache DNS et utilisera un logiciel de sécurité pour analyser leurs appareils à la recherche de logiciels malveillants.

Solutions logicielles de sécurité DNS

Même si les meilleures pratiques générales offrent une certaine sécurité aux systèmes de noms de domaine, plusieurs fournisseurs de DNS gérés peuvent détecter et bloquer le trafic à risque. Avec le filtrage des informations DNS, des médias et des sites Web malveillants, les organisations font appel à ces fournisseurs de services pour protéger les terminaux utilisés par leurs employés et leurs serveurs.

Top 5 des logiciels de sécurité DNS :

- Filtre DNS

- Parapluie Cisco

- Protection DNS Webroot

- BloxOne DDI

- DNSSense DNSEye

* Ci-dessus, les cinq principales solutions logicielles de sécurité DNS du rapport de grille du printemps 2023 de G2.

Choisis ton poison

Un serveur de noms de domaine est essentiel au fonctionnement de l'Internet moderne. Pourtant, il a également été une cible fréquente des pirates cherchant à exploiter les failles de sécurité, à obtenir un accès non autorisé aux réseaux ou à voler des informations sensibles. Qu'est-ce que cela implique exactement pour les entreprises ? Ils risquent de perdre de l'argent et du temps, de nuire à la réputation de la marque et d'avoir des implications juridiques.

En plus d'être conscients des risques d'un système de noms de domaine, il est également crucial que les entreprises choisissent et trouvent des solutions qui garantissent la sécurité DNS.

En savoir plus sur la sécurité DNS pour une stratégie de cybersécurité robuste !