Technologie de grand livre distribué : ses promesses et son potentiel

Publié: 2023-08-21Vous savez probablement que la blockchain est la technologie derrière Bitcoin, Ethereum et d’autres crypto-monnaies. Mais avez-vous déjà réfléchi à la technologie derrière la blockchain ? C'est ce qu'on appelle la technologie du grand livre distribué (DLT).

Qu'est-ce que la technologie des registres distribués (DLT) ?

La technologie du grand livre distribué, ou DLT, est un système numérique décentralisé qui utilise un réseau indépendant d'ordinateurs appelés nœuds. Il propose, enregistre, valide, synchronise et partage simultanément les détails ou les données des transactions dans un grand livre partagé réparti à plusieurs endroits.

Contrairement à une base de données traditionnelle, dans DLT, les données sont distribuées sur plusieurs nœuds ou ordinateurs plutôt que stockées dans une base de données centrale. Chaque nœud enregistre et vérifie chaque transaction, qu'il s'agisse de données statiques comme un registre ou de données dynamiques comme des transactions financières.

Par conséquent, DLT n’a pas de point de contrôle unique ni de point de défaillance unique. Cette nature décentralisée permet une tenue de registres sécurisée, transparente et infalsifiable.

Aujourd'hui, le DLT réécrit la notion conventionnelle de toute transaction commerciale et est utilisé dans les secteurs de la banque, de la finance, de la gestion de la chaîne d'approvisionnement et de la santé. C’est la pierre angulaire des innovations futuristes telles que les solutions d’identité décentralisées et les plateformes blockchain.

Histoire du DLT

Les gens considèrent souvent le lancement du Bitcoin en 2009 comme le point de départ du DLT. Cependant, l’idée et les technologies prenant en charge le DLT existaient bien avant l’introduction de Bitcoin.

Des grands livres aux grands livres distribués décentralisés

Depuis l’Antiquité, les grands livres sont au cœur du commerce. Les gens gardaient des notes sur leur argent et leurs actifs, des tablettes d'argile et du papyrus au vélin et au papier. L'informatisation a fait passer ce processus de tenue de registres du papier aux bits et octets sous forme de registres numériques.

Avance rapide, les progrès dans les systèmes de gestion de bases de données et l’informatique distribuée ont offert commodité et rapidité. Il a permis de partager des bases de données entre zones géographiques.

Les registres nécessitent une autorité centrale pour valider l'authenticité de toutes les données enregistrées, qu'elles soient numériques ou papier. Par exemple, les banques vérifient et valident toutes les transactions entre entités liées. Les entreprises ont souvent des administrateurs système pour gérer leurs bases de données.

De telles bases de données centralisées, même lorsqu'elles sont réparties sur différents sites, sont sujettes à des points de défaillance uniques, à des violations de données et à des manipulations potentielles de la part de l'autorité centrale. Elle a introduit des inefficacités et ajouté des coûts aux transactions. Le concept de DLT est apparu comme une solution à ces problèmes.

Les avancées conceptuelles et technologiques qui ont propulsé l'essor du DLT

À partir des années 1970, plusieurs percées technologiques dans le domaine de la cryptographie et de l'informatique ont fait du DLT une possibilité.

En 1976, Whitfield Diffie et Martin Hellman ont jeté les bases de la cryptographie à clé publique, la technologie de base derrière le cryptage et le déchiffrement des données utilisée aujourd'hui dans le DLT.

En 1982, les chercheurs Leslie Lamport, Robert Shostak et Marshall Pease ont écrit un article révolutionnaire intitulé The Byzantine Generals Problem qui a fourni la base conceptuelle du DLT. Lamport et coll. illustré les défis de parvenir à un consensus dans un système distribué lorsque certains participants peuvent être malveillants ou peu fiables. Ils ont détaillé des algorithmes simples pour surmonter les composants défectueux d'un réseau informatique ; des appareils défectueux pourraient envoyer des informations contradictoires à différentes parties du système.

Par la suite, un certain nombre de chercheurs ont proposé différentes solutions au problème de la manière dont les systèmes informatiques doivent gérer des informations contradictoires dans un environnement conflictuel. Cela a abouti au développement de différents mécanismes de consensus qui sont maintenant utilisés pour les systèmes de grand livre distribué sans autorité centrale.

Un autre élan majeur du DLT s'est produit en 1991. Stuart Haber et W. Scott Stornetta ont proposé un système permettant d'horodater les documents numériques avec une chaîne de blocs sécurisée par cryptographie. Leur solution a servi de précurseur au concept de blockchain.

Cependant, ces concepts et algorithmes ont attiré peu d'attention avant le lancement de Bitcoin et de sa technologie blockchain sous-jacente. La démonstration pratique de la façon dont DLT peut être utilisé via Bitcoin a mis la technologie au premier plan. Il a attiré d'importants investissements, ce qui a entraîné une évolution rapide des types de systèmes et des applications DLT.

Aujourd'hui, les applications du DLT se sont étendues bien au-delà des crypto-monnaies, de la gestion de la chaîne d'approvisionnement, des soins de santé et de l'identité numérique à la finance décentralisée (DeFi) et aux jetons non fongibles (NFT).

Principales technologies derrière le DLT

Les DLT reposent sur trois technologies bien connues :

- La cryptographie à clé publique permet l'échange sécurisé d'informations entre deux parties. Il comprend une clé publique pour chiffrer les données et une clé privée valide pour les déchiffrer. Chaque participant au DLT dispose d'une paire de clés publique et privée pour enregistrer et valider les transactions dans le grand livre distribué. La clé publique fait également office d'identité numérique du participant.

- Le réseau peer-to-peer distribué (P2P) comporte plusieurs participants au réseau (nœuds) agissant simultanément en tant que client et serveur, contribuant et consommant des ressources. Ceci est utilisé pour faire évoluer le réseau, éviter un point de défaillance unique et empêcher un seul ou un petit groupe d’acteurs de prendre le contrôle du réseau.

- Les mécanismes de consensus permettent à tous les participants, c'est-à-dire à tous les nœuds du grand livre distribué, de se mettre d'accord sur une version unique de la vérité sans faire appel à un tiers de confiance. Il existe différents mécanismes de consensus, les plus populaires étant la preuve de travail (PoW), la preuve d'enjeu (PoS) et la tolérance aux pannes byzantine pratique (PBFT).

Comment fonctionne le DLT

Comme mentionné précédemment, DLT fonctionne via un réseau d'ordinateurs appelés nœuds. Ces nœuds, situés à plusieurs endroits, maintiennent collectivement une base de données numérique partagée et synchronisée de transactions ou de données.

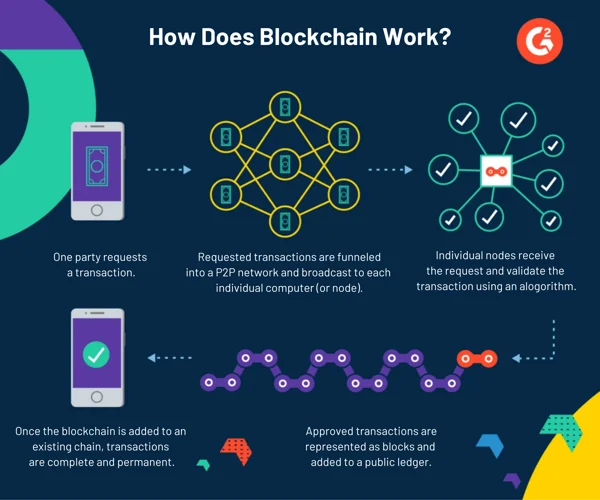

La structure de données pour stocker ces transactions est généralement organisée en blocs (dans le cas de la blockchain) ou dans un autre format approprié. Voici un aperçu général du fonctionnement du DLT.

Initier une transaction

Un nœud participant crée une nouvelle transaction à ajouter au registre. Les nouveaux détails de la transaction sont sécurisés à l'aide d'un cryptage à clé publique pour créer la signature cryptographique numérique unique de la transaction. Cette signature numérique comprend une clé publique (partagée avec d'autres nœuds pour vérifier les données) et une clé privée. Au fur et à mesure que la nouvelle transaction est créée, une demande est envoyée aux autres nœuds du réseau P2P distribué pour la vérifier.

Vérification des données de transaction

Une fois que les nœuds ont reçu la demande, chaque nœud travaille indépendamment pour vérifier la validité d'une transaction. Ils utilisent la clé publique partagée par l'initiateur de la transaction pour déchiffrer la signature numérique de la transaction et la vérifier par rapport à leurs règles prédéfinies.

Parvenir à un consensus sur la validité des transactions

Une fois vérifiés, les nœuds travaillent ensemble pour parvenir à un consensus sur la validité de la transaction. Ils emploient l'algorithme de consensus sur lequel ils se sont mis d'accord. Cela garantit que toutes les copies de la transaction sur le grand livre sont identiques.

Par exemple, prenons le minage de Bitcoin. Les nœuds utilisent le mécanisme PoW, communément appelé minage, qui consiste à résoudre des énigmes mathématiques complexes pour valider et ajouter de nouveaux blocs Bitcoin au grand livre de la blockchain Bitcoin.

Ajout de la transaction vérifiée à la base de données

Une fois la transaction validée, elle est ajoutée au grand livre et distribuée sur tous les nœuds, mettant à jour l'état du grand livre. Les nœuds du réseau de grand livre distribué ne peuvent pas modifier ou mettre à jour les détails de la transaction sans suivre à nouveau le même mécanisme de consensus. Cela garantit l’immuabilité et l’intégrité du grand livre.

Voici une représentation visuelle du fonctionnement d'un registre blockchain.

Types de DLT

Il existe différents types de DLT en fonction des technologies sous-jacentes utilisées et de l'accès fourni à un grand livre distribué. Chacun offre des avantages distincts et répond à des cas d’utilisation spécifiques. Voyons en détail ces types de DLT.

3 types de DLT basés sur le contrôle d'accès

Les trois types de DLT en fonction de qui peut participer à un réseau de grand livre distribué sont :

- DLT autorisé

- DLT sans autorisation

- DLT hybride

1. DLT autorisé ou privé

Un grand livre autorisé nécessite que les participants soient approuvés avant de rejoindre le réseau. Les nœuds autorisés gèrent le grand livre. Les plates-formes autorisées permettent une validation plus rapide des transactions et offrent une confidentialité améliorée.

Par exemple, le projet Diem stable coin de Facebook (anciennement connu sous le nom de Libra) était un DLT autorisé. Seuls les membres de l'Association Diem ont obtenu le pouvoir de validation. Un autre exemple serait l'Hyperledger Fabric, une blockchain open source de la Linux Foundation conçue pour une utilisation en entreprise.

Principales fonctionnalités du DLT autorisé :

- Accès contrôlé

- Gouvernance

- Confidentialité

2. DLT public ou sans autorisation

Dans un registre distribué sans autorisation, n'importe qui peut rejoindre le réseau sans approbation, c'est-à-dire qu'il est public. Le grand livre est tenu par une action collaborative entre les nœuds du réseau public et est accessible à tous. Les blockchains Bitcoin, Ethereum et Litecoin sont des exemples de DLT publics.

Principales fonctionnalités du DLT sans autorisation :

- Participation ouverte

- Transparence

- Décentralisation

3. DLT hybride

Ce type de DLT combine les avantages en matière de confidentialité d'un système de grand livre distribué autorisé avec la transparence d'un système de grand livre distribué sans autorisation. Le DLT hybride offre aux entreprises une flexibilité considérable pour choisir les données qu’elles souhaitent rendre publiques et celles qu’elles souhaitent garder privées.

Principales caractéristiques du DLT hybride :

- Confidentialité et sécurité

- Transparence

- Personnalisation

6 grands types de DLT basés sur les technologies sous-jacentes

Les six types de DLT, selon le type de mécanismes de consensus et la structure des données utilisés, sont :

- Chaîne de blocs

- Graphique acyclique dirigé (DAG)

- Enchevêtrement

- Chaîne latérale

- Holochaîne

- Graphique de hachage

1. Chaîne de blocs

La blockchain est le type de DLT le plus connu. Les données de ce type de DLT sont structurées sous forme de liste de blocs. Chaque bloc représente une collection de données. Il s'appuie sur les mineurs pour sélectionner et agréger les données dans une chaîne séquentielle de blocs.

Tous les blocs sont liés cryptographiquement au précédent, formant un registre immuable et transparent. Les blockchains peuvent être publiques ou privées, selon la conception du réseau. Les applications blockchain vont des crypto-monnaies aux contrats intelligents.

Principales caractéristiques de la blockchain :

- Décentralisation

- Sécurité

- Accessibilité mondiale

2. Graphique acyclique dirigé (DAG)

Contrairement à la structure de liste séquentielle suivie par la blockchain, DAG ajoute les transactions sous forme de graphique orienté ou de structure arborescente. Chaque transaction confirme plusieurs transactions précédentes, créant un réseau de transactions interconnectées sans former de chaîne stricte. Comme plusieurs transactions sont traitées simultanément, DAG offre un débit de transaction plus élevé et un temps de confirmation plus rapide que la blockchain. Cela permet un réseau décentralisé plus évolutif et efficace.

Fonctionnalités clés de DAG :

- Évolutivité

- Faible latence

3. Enchevêtrement

Tangle est un DLT open source basé sur DAG conçu pour l'Internet des objets (IOT) par l'organisation Internet of Things Applications (IOTA). Un nœud émettant tout nouvel ajout au grand livre doit approuver deux transactions précédemment soumises, ce qui rend l'ajout et la validation des données plus faciles que la blockchain.

Cela supprime également la nécessité pour les mineurs ou le processus d'extraction d'approuver les transactions sur le grand livre, contrairement à la Blockchain. Ce processus rend Tangle une technologie à faible consommation d'énergie.

Principales caractéristiques de l'enchevêtrement :

- Haute évolutivité

- Efficacité énergétique

- Validation plus rapide

4. Chaîne latérale

Sidechain est un système de grand livre distribué secondaire connecté à un système principal via une cheville bidirectionnelle. Le rattachement bidirectionnel permet le transfert bidirectionnel des données de transaction. Les sidechains peuvent avoir leur propre mécanisme de consensus, distinct de la chaîne principale. Il est principalement utilisé dans la blockchain pour faire évoluer le grand livre principal.

Principales caractéristiques de la sidechain :

- Interopérabilité

- Règles personnalisées et modèle de consensus

- Réduire la congestion du réseau dans la chaîne principale

5. Holochaîne

Holochain est un DLT unique conçu pour faciliter les applications décentralisées. Il utilise une approche centrée sur l'agent inspirée de GitHub et BitTorrent. Il n’y a pas de consensus mondial. Au lieu de cela, chaque nœud du réseau est considéré comme un agent autonome responsable de ses données et de ses interactions, offrant ainsi un contrôle strict sur ses données.

Principales caractéristiques de l'holochain :

- Conception centrée sur l'agent

- Pas de consensus mondial

- Confidentialité et contrôle des données

6. Graphique de hachage

Hashgraph est un autre DLT basé sur DAG. Il utilise un algorithme de vote virtuel et un protocole de potins dans le cadre de son mécanisme de consensus. Avec le protocole Gossip, les nœuds communiquent en permanence toutes les données de transaction aux autres nœuds de manière aléatoire, permettant ainsi aux informations de transaction de proliférer rapidement dans tout le réseau.

Principales caractéristiques du hashgraph :

- Protocole de potins

- Débit plus élevé

- Faible latence

Avantages et inconvénients du DLT

Les partisans du DLT soulignent plusieurs avantages potentiels par rapport aux registres centralisés traditionnels et aux autres types de registres partagés. Cela dit, la technologie évolue toujours et peut poser de nouveaux risques et défis. Examinons les avantages et les inconvénients du DLT pour avoir une idée de son potentiel et de ses limites.

Principaux avantages du DLT

Vous trouverez ci-dessous les avantages les plus importants du DLT, bien que les généralisations soient difficiles en raison du développement de différents types de DLT.

- La décentralisation élimine le besoin d'intermédiaires et favorise la confiance et la transparence entre les participants. Pour les entreprises, cela peut se traduire par des coûts réduits, une meilleure évolutivité et une mise sur le marché plus rapide.

- Une plus grande transparence puisque tous les membres du réseau disposent d'une copie identique complète du registre distribué.

- Audit facile car l'enregistrement séquentiel des données crée une piste d'audit permanente. Cela réduit potentiellement la fraude et élimine les coûts de rapprochement.

- Automatisation avec des contrats intelligents qui exécutent automatiquement les codes lorsque certaines conditions sont remplies, comme le paiement des factures.

- Cybersécurité renforcée avec ses mécanismes de sécurité cryptographiques et sa nature distribuée, qui supprime le point d'attaque unique.

Inconvénients du DLT

Étant donné que le DLT est toujours en évolution, de nombreux problèmes réglementaires et juridiques doivent encore être résolus. Voici les défis technologiques, juridiques et réglementaires les plus courants liés au DLT :

- Manque de maturité et de normes industrielles car la technologie en est encore aux premiers stades de développement. Cela soulève des doutes sur la résilience et la robustesse du système.

- L'interopérabilité entre les différents systèmes DLT et les systèmes existants est difficile à réaliser sans les normes industrielles.

- Des questions d’évolutivité se posent si le DLT doit être largement adopté, augmentant ainsi le volume des transactions.

- Incertitude réglementaire , car différents États peuvent avoir des règles différentes. Cela peut créer des problèmes de conformité pour les entreprises utilisant le DLT.

- Vulnérabilités inconnues et menaces de cybersécurité non résolues comme les attaques Sybil.

- Préoccupations environnementales lors de l’utilisation de mécanismes de consensus énergivores tels que PoW pour l’exploitation minière de Bitcoin.

Cas d'utilisation du DLT avec exemples

Comme mentionné précédemment, le DLT présente un large éventail d’applications potentielles dans divers secteurs. Examinons en profondeur certains des cas d'utilisation du DLT dans différents secteurs.

Secteur financier et bancaire

Le DLT, en particulier la blockchain, fait partie intégrante de la révolution fintech. Les applications de DLT vont de la banque et des paiements à l'assurance et à la conformité.

Les applications potentielles du DLT incluent les contrats intelligents, les monnaies numériques, les paiements transfrontaliers, la négociation et le règlement de titres, l'enregistrement des actifs, etc. De nombreuses banques et institutions financières réalisent des preuves de concept pour explorer la faisabilité et évaluer l'impact de différents Technologie DLT pour ces cas d'utilisation.

Les banques américaines, par exemple, mènent un projet pilote de règlement d’actifs numériques utilisant un grand livre distribué. Les banques centrales de nombreux pays explorent également les monnaies numériques de banque centrale (CBDC) basées sur la technologie blockchain.

Gestion de la chaîne d'approvisionnement

L’un des cas d’utilisation les plus prometteurs du DLT est la gestion de la chaîne d’approvisionnement. Les premières initiatives ont montré comment DLT rend les produits plus traçables, rationalise la facturation, permet une livraison plus rapide et plus rentable et améliore la coordination entre les fournisseurs, les acheteurs et les institutions financières.

Walmart Canada, par exemple, a utilisé la technologie blockchain et a créé un système automatisé pour gérer les factures et les paiements de ses 70 transporteurs de fret tiers. Ce système a réduit les litiges liés aux écarts de facture de plus de 70 % à moins de 1 %.

Soins de santé

La sécurité des dossiers médicaux est l’une des applications les plus populaires du DLT dans le secteur de la santé, étant donné que le secteur a signalé 707 violations de données rien qu’en 2022. DLT facilite le stockage et le partage en toute sécurité des dossiers de santé électroniques grâce à ses techniques de cryptage. Le traçage de leur chaîne d'approvisionnement permet de suivre et de vérifier les médicaments et les dispositifs pharmaceutiques. DLT prend également en charge l'enregistrement des données des essais cliniques.

Par exemple, la Mayo Clinic expérimente une plateforme blockchain pour enregistrer et gérer les données de son essai clinique sur l’hypertension.

Immobilier

Les applications potentielles du DLT dans l’immobilier vont de la facilitation des recherches de propriétés et de la rationalisation de la gestion des titres de propriété aux transferts de propriété. Cela réduit la paperasse et les coûts administratifs tout en assurant la protection des données et un enregistrement immuable de la propriété immobilière.

Un autre cas d'utilisation exploré simultanément par les secteurs de la finance et de l'immobilier est la manière dont les actifs du monde réel peuvent être convertis en jetons numériques à des fins de trading. Une telle tokenisation favorise la liquidité des actifs, la propriété fractionnée et réduit les coûts de transaction.

Gouvernement et secteur public

Le DLT a la possibilité de fournir des services gouvernementaux de manière meilleure et plus rapide. Il est utile pour maintenir en toute sécurité diverses bases de données gouvernementales, fournir des certificats gouvernementaux numériques et faciliter l'enregistrement des actifs.

L’Estonie, par exemple, utilise la blockchain pour gérer ses soins de santé, ses biens et son registre des entreprises. Il fournit également des identifiants numériques à ses citoyens, qui peuvent les utiliser pour bénéficier des services gouvernementaux.

L'avenir est distribué

Il y a eu des années de battage médiatique autour du DLT, de la blockchain et de ses capacités. Mais le battage médiatique cède la place à des cas d’utilisation pratiques.

À mesure que les organisations passent des projets pilotes et des preuves de concept à des initiatives plus pratiques et concrètes, l’adoption du DLT devrait s’accélérer. De plus, à mesure que la technologie évolue, des solutions évolutives émergeront, abordant les limites qui entravent une adoption généralisée. Alors, adoptez un avenir distribué avec des possibilités illimitées.

Apprenez-en davantage sur le mécanisme de consensus de preuve d’enjeu qui est appelé à jouer un rôle central dans l’avenir des technologies décentralisées.