Qu'est-ce qu'une signature numérique ? Apprenez à le sécuriser

Publié: 2023-09-07L’avènement de la révolution logicielle a apporté une productivité et une commodité sans précédent. Cependant, cela a également conduit à une menace accrue sous forme de piratage et de violations de données.

La falsification d'une signature est l'une des formes de fraude les plus anciennes et constitue probablement le moyen le plus rapide pour un criminel de convaincre une institution juridique ou commerciale qu'il est quelqu'un qu'il n'est pas. Grâce à la sécurité des signatures numériques, nous disposons enfin d'un moyen de vérifier les activités en ligne.

Qu'est-ce qu'une signature numérique ?

Une signature numérique est une technique cryptographique utilisée pour vérifier l'authenticité des documents, messages et transactions numériques. Il résout le problème de la falsification, de l’altération et de l’usurpation d’identité. La sécurité des signatures numériques est assurée grâce à la cryptographie asymétrique.

À première vue, le passage de la signature écrite traditionnelle aux logiciels de signature électronique pour faire des affaires semble avoir rendu cette imitation malveillante plus facile que jamais. Après tout, l’art physique de la création d’une signature a été remplacé par de simples coups de stylet et des images.

Heureusement, cette question est au premier plan des préoccupations des experts informatiques et des éditeurs de logiciels de signature électronique. La protection de l’identité et des données est de loin l’un des éléments les plus importants de leurs modèles économiques.

Malgré cela, toutes les solutions logicielles ne sont pas égales, il vous sera donc utile de comprendre quelles mesures de sécurité sont nécessaires pour défendre votre entreprise et vos clients.

Comment fonctionne la signature numérique

La signature numérique est au cœur de toutes ces formes de sécurité des données. Une signature numérique est distincte de la signature électronique normale dans la mesure où elle n'est pas une représentation d'une signature physique « formelle » et n'est pas utilisée pour légaliser des accords commerciaux et juridiques.

Au lieu de cela, une signature numérique est un outil de sécurité constitué d'un algorithme mathématique complexe utilisé pour vérifier l'authenticité et la validité d'un message envoyé sur Internet.

Les logiciels de signature électronique utilisent des signatures numériques afin d'offrir une sécurité accrue à leurs utilisateurs. La fonction de base de ce processus est de fournir deux ensembles de « clés » numériques pour un document en utilisant ce que l'on appelle le système d'infrastructure à clés publiques (PKI).

La première clé est une clé publique détenue par l'expéditeur du document, tandis que la seconde est une clé privée générée par l'acte de signature du document lui-même.

Lorsque le document notarié est renvoyé à l'entité d'origine, l'algorithme cryptographique intégré comparera les deux clés. Si la clé privée envoyée par le signataire ne correspond pas à la clé publique détenue par le destinataire, le document restera verrouillé.

Ce simple processus de cryptage constitue néanmoins un moyen extrêmement efficace de garantir qu’une signature électronique reste sécurisée et que les enregistrements des transactions et accords conclus sont exacts et reflètent la situation réelle d’une entreprise ou d’une autre entité juridique.

Types de signatures numériques

Bien que le système PKI standard soit généralement plus que suffisant pour la plupart des entreprises, certaines organisations travaillent avec des données extrêmement sensibles et ont besoin de couches de protection supplémentaires pour les accords qu'elles gèrent.

Signatures certifiées

Les signatures certifiées ressemblent aux signatures électroniques classiques dans la mesure où elles sont utilisées pour légaliser des documents juridiques et commerciaux. Cependant, ils incluent également un niveau supplémentaire de sécurité et d’assurance sous la forme d’un certificat numérique.

Ces certificats sont délivrés par un tiers appelé autorité de certification (CA) et aident le destinataire à vérifier l'origine et l'authenticité du document en question.

Signatures d'approbation

Les signatures d'approbation fonctionnent un peu différemment des autres formes de signatures électroniques.

En fait, ce ne sont pas du tout des choses que le destinataire final avait l’intention de signer. Ils fonctionnent plutôt pour signifier qu'un document particulier a été approuvé par une personne ou une entité particulière afin d'éviter toute correspondance inutile et d'optimiser les flux de travail et les processus bureaucratiques.

Signatures invisibles

Cette forme de signature numérique permet à un expéditeur de transférer un type de document pour lequel la représentation visuelle d'une signature pourrait ne pas être appropriée tout en vérifiant qu'il a été approuvé par la personne appropriée (dans le cas d'une signature d'approbation) et/ou qu'il a été son authenticité certifiée.

Le choix entre fournir une signature numérique visible ou invisible est généralement décidé par les politiques spécifiques de l'entreprise et par la quantité d'informations que vous souhaitez fournir au signataire.

Classes de signatures numériques

Outre les différents types de signatures numériques, il existe également des niveaux spécifiques de sécurité numérique, classés du moins sécurisé au plus sécurisé. La présence de fonctionnalités de sécurité spécifiques peut influencer le classement d'une solution particulière et est liée au processus global de certification de signature évoqué ci-dessus.

Classe I

Le premier niveau de signatures numériques, les certificats de signature de classe I, offrent un niveau de sécurité de base et sont généralement validés uniquement sur la base d'un identifiant de messagerie et d'un nom d'utilisateur. Pour cette raison, les signatures liées à cela ne sont pas valables pour les documents juridiques ou la plupart des accords commerciaux.

Classe II

La deuxième classe de signatures numériques est souvent utilisée pour sécuriser les impôts et autres documents et registres financiers lorsque le risque et les problèmes de sécurité généraux sont faibles ou modérés.

Les signatures de classe II fonctionnent en comparant l'identité d'un signataire avec une base de données sécurisée afin de permettre de contrôler qui a accès à quelles informations spécifiques.

Classe III

Le troisième et dernier niveau de sécurité des signatures numériques se présente sous la forme de « points de contrôle » en ligne qui exigent qu'une organisation ou une personne présente une forme d'identification spécifique, telle qu'un permis de conduire, avant de pouvoir signer l'accord ou le document en question. .

Ce type de sécurité de signature est utilisé pour des choses telles que les dossiers judiciaires, la billetterie électronique et d'autres domaines où un niveau élevé de sécurité est requis.

Fonctionnalités de sécurité des signatures numériques

Même si ces concepts généraux seront certainement rentables à plusieurs reprises au cours de votre carrière, il vous suffit parfois d'évaluer un logiciel de signature électronique particulier en fonction de l'essentiel des spécifications.

Vous trouverez ci-dessous une liste de différentes fonctionnalités liées à la sécurité des documents et des signatures destinées à vous aider à guider votre recherche alors que vous trouvez des moyens de garantir l'intégrité de vos données.

Codes PIN, mots de passe et codes

Cette première fonctionnalité est de loin la plus basique et la plus simple ; cependant, sa quasi-omniprésence témoigne de son efficacité en tant que niveau de sécurité de base et est en soi d’une complexité trompeuse.

En utilisant un document protégé par un mot de passe envoyé par le propriétaire du document, vous pouvez aider le signataire à savoir que ce qu'il signe est authentique tout en empêchant la falsification indésirable du document.

Sécurité du cloud

Avec une grande partie, sinon la totalité, des logiciels de signature numérique fournis sous le modèle Software as a Service (SaaS), il est crucial de vous assurer que vous savez quoi rechercher en ce qui concerne les protocoles de sécurité qui seront déployés à distance afin de protéger vos accords juridiques et commerciaux par le vendeur lui-même.

Comprendre les failles de sécurité passées, les pertes de données et autres risques est crucial si vous souhaitez faire le meilleur choix possible pour votre organisation. Cela peut être fait de plusieurs manières.

Tout d'abord, vous souhaitez vous assurer que le fournisseur en question utilise une infrastructure cloud solide, généralement via un partenariat avec des fournisseurs de services tels que Microsoft Azure ou IBM SoftLayer. L’avantage est que cela garantit que l’infrastructure de sécurité de base d’un fournisseur répond aux diverses exigences réglementaires en matière de sécurité numérique haut de gamme.

La prochaine pièce du puzzle consiste à comprendre la manière dont l’éditeur de logiciels aborde le chiffrement des données. Pour cela, vous devez comprendre deux termes clés :

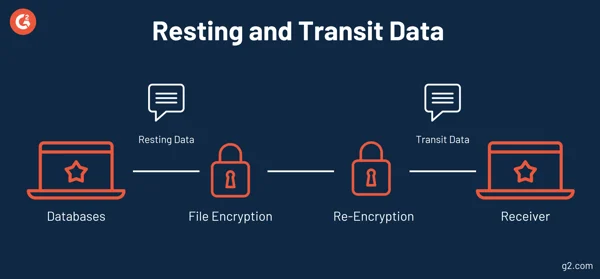

- Données au repos : données conservées sur un serveur cloud ou sur un disque dur auquel aucun programme n'a actuellement accès.

- Données de transit : Les données en transit font référence au mouvement des données entre les serveurs et les applications.

Afin de bénéficier d'une sécurité cloud véritablement complète, vous devez vous assurer que le fournisseur que vous envisagez dispose d'un cryptage de données solide pendant la phase de repos et de transit du cycle de vie des données. Cela contribuera à protéger les transactions et accords en cours ainsi qu’à garantir la sécurité des dossiers et de la documentation.

Authentification d'utilisateur

Une autre façon d'assurer rapidement et efficacement une couche de sécurité supplémentaire pour vos documents et accords consiste à mettre en œuvre des fonctionnalités permettant de vérifier l'identité du signataire prévu.

Ces fonctionnalités incluent des outils pour authentifier un signataire avant qu'il n'exécute sa signature électronique, ainsi qu'une méthode pour lier cette authentification à l'enregistrement global de signature électronique.

Idéalement, une solution utilisant un bon ensemble de protocoles d'authentification des utilisateurs permettra plusieurs méthodes d'authentification telles que l'autorisation d'un identifiant et d'un mot de passe à distance, la vérification de l'adresse e-mail ou le téléchargement de documents tels qu'un permis de conduire ou d'autres documents officiels du gouvernement.

Horodatage

Les horodatages sont généralement associés à des signatures certifiées afin d'afficher visuellement la vérification d'un document ou d'un accord particulier.

La présence d'un horodatage autorisé numériquement indique que le contenu d'un fichier a été vérifié à un moment donné par une personne ou une entité particulière et n'a pas changé depuis. Ces cachets sont récupérés et appliqués via un service automatisé associé au processus de certification de signature numérique.

Essai d'audit intégré

La possibilité de vérifier et d'archiver de manière indépendante une signature électronique peut fournir une couche de sécurité cruciale pour votre entreprise.

Ce processus est réalisé lorsqu'un logiciel de signature électronique intègre la signature directement dans le document lui-même, créant ainsi un enregistrement portable et autocontrôlable, libre de l'influence du fournisseur de logiciel d'origine.

L'effet global de ceci est d'assurer un contrôle complet sur vos dossiers et documents afin qu'un changement de compte auprès du fournisseur n'affecte pas votre capacité à accéder aux dossiers.

Liste de contrôle de conformité de la signature électronique

Maintenant que vous avez développé une compréhension des fonctionnalités de sécurité dont vous avez besoin pour protéger vos données, l'étape suivante consiste à garantir que vos signatures électroniques restent conformes aux différentes surveillances réglementaires de votre organisation ou secteur.

Certaines exigences légales doivent être remplies pour que votre signature électronique fonctionne comme un processus commercial valide.

Celles-ci sont incluses dans l’E-Sign Act des États-Unis, qui confère aux signatures électroniques leur statut juridique.

- Intention de signer : comme pour une signature traditionnelle, il s'agit de la condition juridique standard selon laquelle une signature n'est valable que si toutes les parties ont l'intention de signer.

- Consentement à faire des affaires par voie électronique : pour qu'une signature électronique soit considérée comme juridiquement contraignante, toutes les parties doivent accepter de signer dans un format numérique.

- Association de la signature avec l'enregistrement : La prochaine étape pour garantir la conformité E-Sign consiste à s'assurer que la solution logicielle utilisée pour la légalisation de l'accord conserve un enregistrement associé qui reflète le processus par lequel la signature a été créée.

- Conservation des enregistrements : La dernière partie consiste à s'assurer que les enregistrements sont entièrement conservés et peuvent être reproduits avec précision par la solution logicielle utilisée pour faciliter la signature.

Processus de signature pour les audits de conformité

L'un des éléments les plus importants pour réduire les risques pour votre organisation se présente sous la forme d'audits de conformité.

Il s'agit d'examens effectués par des entités internes et externes afin d'évaluer le respect par une entreprise des directives et exigences réglementaires relatives à sa taille, son emplacement, son secteur d'activité, etc.

Dans le cadre de ces audits, il est généralement demandé aux entreprises de fournir des comptes détaillés sur leurs processus commerciaux, notamment quand un document a été modifié ou consulté et par qui.

Lorsqu'il s'agit d'utiliser des signatures électroniques pour mener des affaires, vous devez vous assurer que la signature fournie par la solution logicielle que vous avez choisie est capable de fournir un audit détaillé du processus de signature lui-même. Cela montrera comment un client ou un partenaire commercial a effectué une interaction commerciale sur Internet et satisfera aux accords de votre propre audit commercial.

Connexe : Vous recherchez plus d’informations sur la conformité ? G2 Track peut vous aider à garantir que votre organisation est honnête lorsque vient le temps d’effectuer un audit.

Cela peut ne pas être nécessaire si votre entreprise n’est pas soumise à une surveillance réglementaire. Cependant, si vous le faites, vous voudrez vous assurer que toutes vos bases sont couvertes en matière de conformité.

Signé et sécurisé

Quelle que soit l'activité que vous envisagez d'exercer, les problèmes de sécurité liés aux signatures électroniques peuvent être facilement compensés par une sélection prudente d'une solution logicielle qui répond aux exigences organisationnelles et sectorielles uniques de votre entreprise.

En suivant la liste de contrôle de conformité ci-dessus et en comprenant les différentes fonctionnalités de sécurité, vous serez sur la bonne voie pour comprendre exactement ce dont vous avez besoin pour gérer tous les risques.

Vous cherchez plus d’informations sur la façon de protéger vos données ? Le guide de G2 sur la cybersécurité vous fournira toutes les connaissances dont vous avez besoin pour protéger vos informations.