10 outils DevSecOps à connaître en tant que développeur ou administrateur système

Publié: 2022-12-26DevSecOps est une pratique de mise en œuvre de la sécurité à chaque étape du cycle de vie DevOps avec les outils DevSecOps.

Dans le développement de logiciels, DevOps est la combinaison d'activités de développement spécifiques avec des opérations informatiques. Cette combinaison vise à améliorer la qualité des logiciels et à permettre une livraison continue.

Si nous ajoutons la gestion de la sécurité au DevOps, cela devient DevSecOps : une discipline qui intègre la sécurité comme une responsabilité partagée entre le monde informatique et le monde du développement logiciel.

Auparavant, la sécurité était la responsabilité exclusive d'une équipe spécialisée qui accompagnait les projets dans leurs phases finales. Cela a bien fonctionné dans les cycles de développement qui ont duré des mois ou des années. Mais dans les cycles de développement agiles mesurés en semaines, les pratiques de sécurité doivent être prises en compte du début à la fin du projet, et les responsabilités en matière de sécurité doivent être partagées par l'ensemble des équipes de développement et informatiques.

Pour que DevSecOps fonctionne sans casser les paradigmes des méthodologies agiles, son intégration doit être automatisée. C'est le seul moyen pour le flux de travail DevOps de ne pas devenir lent lors de l'intégration de la gestion de la sécurité. Et cette automatisation nécessite des mécanismes appropriés qui intègrent des outils de développement, tels que des environnements de développement intégrés (IDE), avec des fonctionnalités de sécurité.

Types d'outils DevSecOps

La combinaison de la sécurité et du DevOps peut prendre plusieurs formes. Pour cette raison, il existe différents types d'outils DevSecOps, qui peuvent être résumés comme suit :

- Analyse des vulnérabilités dans les composants open source : ils recherchent d'éventuelles vulnérabilités dans les composants de code open source et les bibliothèques résidant dans la base de code analysée, ainsi que toutes leurs dépendances.

- Tests de sécurité des applications statiques et dynamiques (SAST/DAST) : les tests statiques analysent le code source des développeurs à la recherche de code non sécurisé afin d'identifier les problèmes de sécurité potentiels. Les tests dynamiques effectuent des tests de sécurité sur les applications en cours d'exécution sans nécessiter l'accès au code source.

- Analyse d' images : ils recherchent des vulnérabilités dans les conteneurs Docker.

- Automatisation de l'infrastructure : détectez et corrigez divers problèmes de configuration et vulnérabilités dans la configuration de l'infrastructure, en particulier dans les environnements cloud.

- Visualisation : fournissez une visibilité sur les KPI et les tendances pour détecter les augmentations ou les diminutions du nombre de vulnérabilités au fil du temps.

- Modélisation des menaces : activez la prise de décision proactive en prédisant les risques de menace sur l'ensemble de la surface d'attaque.

- Alertes : informez l'équipe de sécurité uniquement lorsqu'un événement anormal a été identifié et priorisé comme une menace afin de réduire le niveau de bruit et d'éviter les interruptions dans les flux de travail DevSecOps.

La liste ci-dessous présente une liste organisée d'outils DevSecOps sur lesquels vous pouvez compter pour incorporer le mot "Sec" dans vos workflows DevOps.

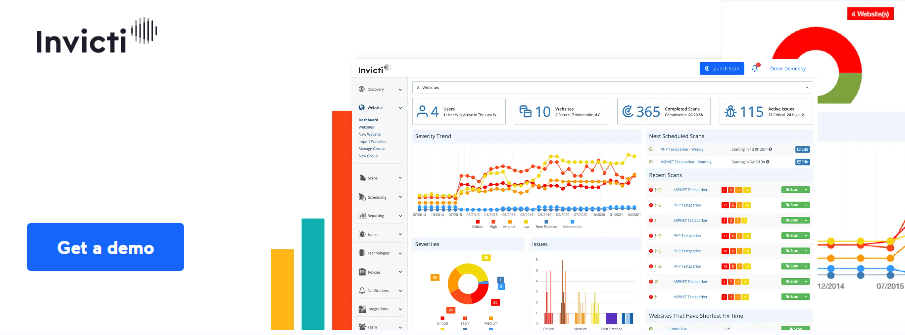

Invicti

Invicti est un outil que vous pouvez intégrer à votre SDLC pour effectuer la gestion de la sécurité de vos produits logiciels tout en conservant l'agilité du processus de développement.

L'analyse effectuée par Invicti est exhaustive, offrant une précision dans la détection des problèmes sans sacrifier la rapidité dans la gestion du SDLC.

Les options d'automatisation offertes par Invicti évitent la nécessité d'une intervention humaine dans l'exécution des tâches de sécurité, créant des économies d'efforts pour votre équipe pouvant atteindre des centaines d'heures par mois.

Ces économies sont améliorées en identifiant les vulnérabilités qui comptent vraiment et en les affectant automatiquement aux ressources les plus appropriées pour les corriger.

Invicti offre également une visibilité complète sur les vulnérabilités de vos applications en cours de développement et les efforts déployés pour réduire les risques.

SonarQube

SonarQube vérifie automatiquement les vulnérabilités de votre code, en le reniflant pour les bogues qui pourraient devenir des menaces. Au moment d'écrire ces lignes, il prend en charge près de 30 langages de programmation différents.

Les QualityGates uniques de SonarQube représentent un moyen simple d'arrêter les problèmes avant qu'un produit ne sorte dans le monde. Ils apportent également à l'équipe de développement une vision commune de la qualité, permettant à chacun de connaître les standards et si ses développements y répondent.

SonarQube s'intègre de manière transparente dans votre pipeline DevSecOps, garantissant que tous les membres de l'équipe ont accès aux rapports et aux commentaires générés par l'outil.

En l'installant simplement, SonarQube indique clairement si vos commits sont propres et si vos projets sont prêts à être publiés. Si quelque chose ne va pas, l'outil vous informera immédiatement où se trouve le problème et quelle peut être la solution.

Aqua

Aqua vous permet de visualiser et de stopper les menaces à chaque étape du cycle de vie de vos produits logiciels, de l'écriture du code source au déploiement de l'application dans le cloud.

Fonctionnant comme une plate-forme de protection des applications cloud native (CNAPP), l'outil offre des contrôles de sécurité de la chaîne d'approvisionnement logicielle, une analyse des risques et des vulnérabilités et une protection avancée contre les logiciels malveillants.

Les options d'intégration d'Aqua vous permettent de sécuriser vos applications quels que soient les plates-formes et les mécanismes que vous utilisez pour le développement et le déploiement, qu'ils soient cloud, conteneurs, sans serveur, pipelines CI/CD ou orchestrateurs. Il s'intègre également aux plates-formes SIEM et aux outils d'analyse.

Un aspect distinctif d'Aqua est qu'il permet le contrôle de la sécurité dans les conteneurs Kubernetes avec KSPM (Kubernetes Security Posture Management) et une protection avancée dans l'environnement d'exécution Kubernetes. L'utilisation des fonctionnalités K8s natives permet une protection basée sur des politiques pour l'ensemble du cycle de vie des applications déployées dans des conteneurs.

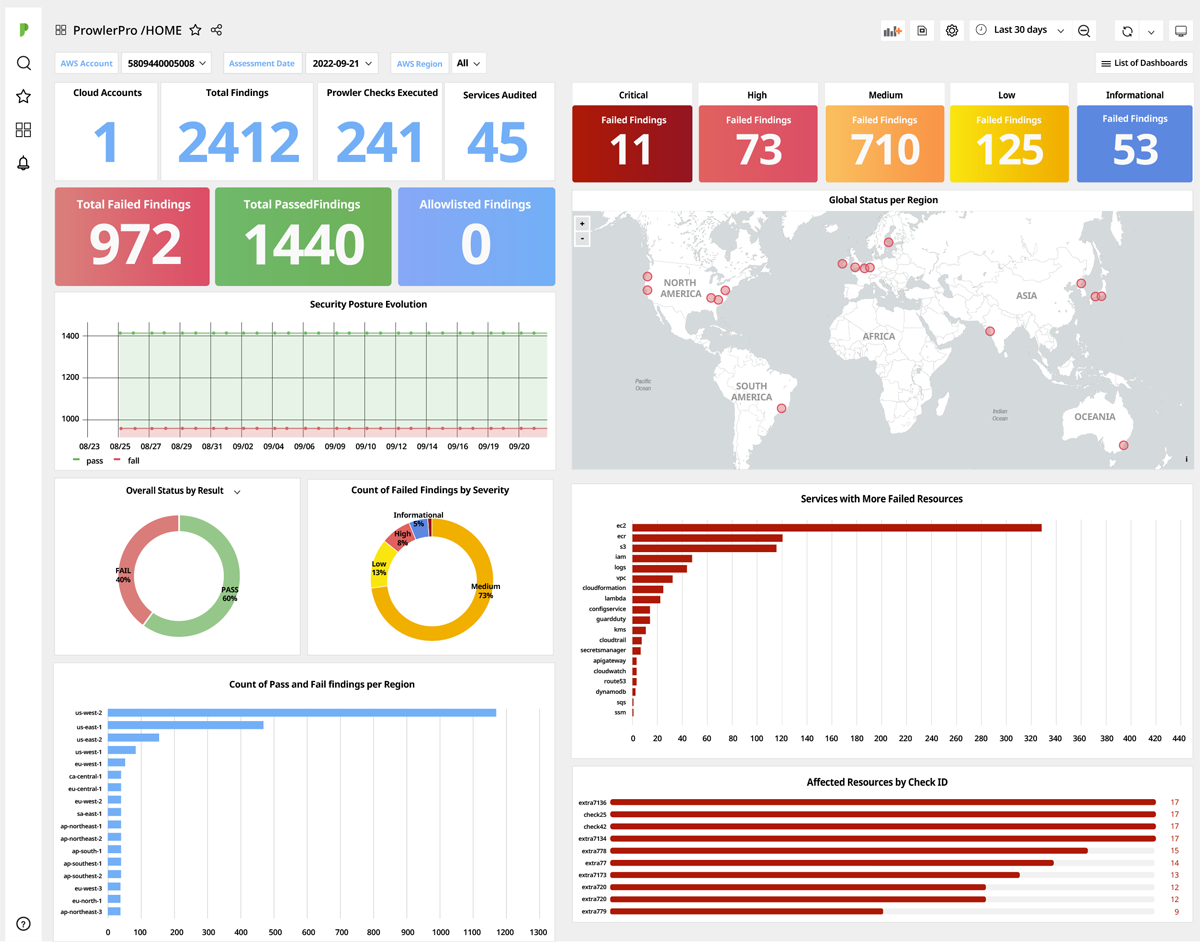

Prowler Pro

ProwlerPro est un outil open source spécialement conçu pour garder la sécurité sous contrôle dans les environnements de développement Amazon Web Services (AWS).

ProwlerPro est conçu de manière à ce que vous puissiez créer un compte et commencer à effectuer des analyses de vos pipelines de développement en quelques minutes, offrant une vue globale de votre infrastructure quelle que soit la région dans laquelle vous vous trouvez. Ses outils de visualisation vous permettent de visualiser l'état de sécurité de tous vos services AWS dans une seule fenêtre.

Une fois que vous avez créé votre compte ProwlerPro et que vous êtes opérationnel, vous pouvez configurer le système pour exécuter automatiquement une série de vérifications recommandées toutes les 24 heures. Les analyses avec ProwlerPro s'exécutent en parallèle pour plus de rapidité afin de ne pas ralentir vos flux de travail DevSecOps.

Les résultats de l'analyse sont affichés dans une série de tableaux de bord prédéfinis qui peuvent être facilement partagés et parcourus en explorant pour obtenir des informations directes à n'importe quel niveau de détail de votre posture de sécurité.

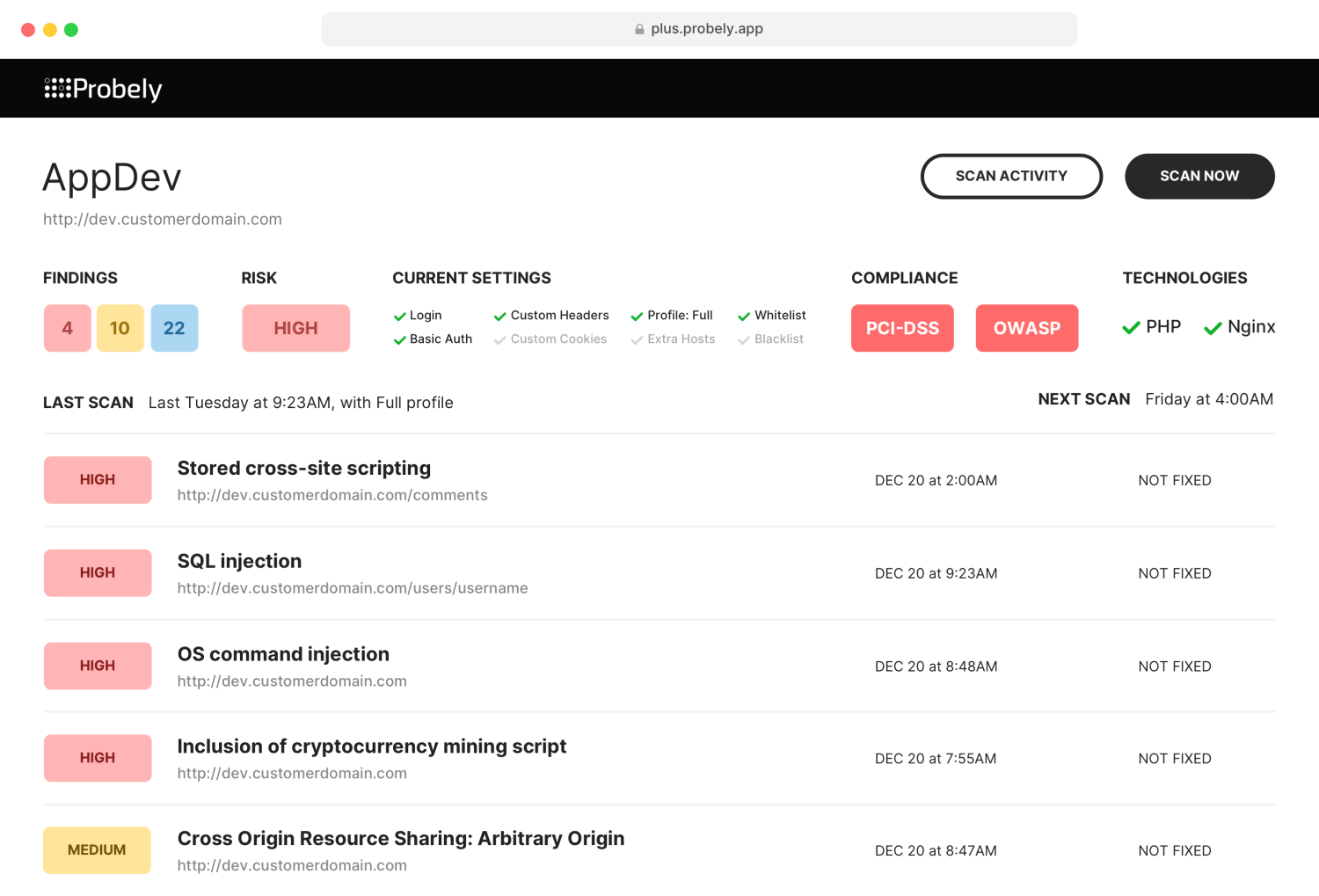

Probablement

Si vous avez déjà un flux de travail DevOps et que vous cherchez à y intégrer des analyses de sécurité, Probely vous permet de le faire en quelques minutes, grâce à ses outils d'analyse des vulnérabilités des applications Web et à ses API.

L'approche de Probely est basée sur le développement API-first, ce qui signifie que chaque nouvelle fonctionnalité de l'outil est d'abord proposée via l'API, puis ajoutée à l'interface. Cette stratégie permet si vous avez besoin d'intégrer Probely avec des workflows ou des logiciels personnalisés, vous pouvez toujours utiliser son API.

Vous pouvez également enregistrer des webhooks afin que vos applications reçoivent des notifications pour chaque événement généré par Probely.

Étant donné que Probely propose un certain nombre d'intégrations prêtes à l'emploi, il est probable que vous n'aurez pas à utiliser son API pour l'intégrer à vos outils. Si vous utilisez déjà Jira et Jenkins dans vos workflows, l'intégration sera instantanée.

Probely lancera automatiquement des analyses dans vos pipelines CI/CD et enregistrera les vulnérabilités trouvées en tant que problèmes dans Jira. Une fois ces vulnérabilités résolues, il les testera à nouveau et rouvrira le problème non résolu dans Jira, si nécessaire.

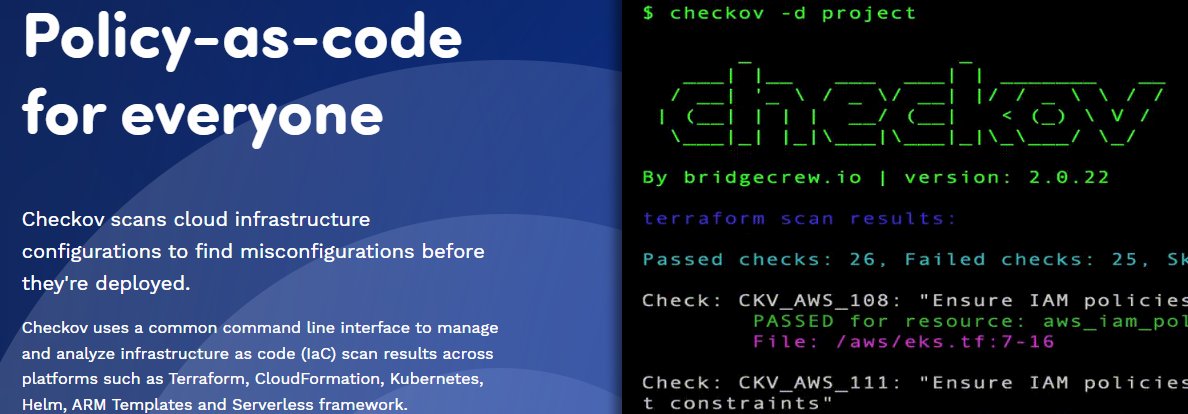

Checkov

Checkov analyse les configurations dans les infrastructures cloud dans le but de trouver des défauts de configuration avant de déployer un produit logiciel. Avec une interface de ligne de commande commune, il analyse les résultats sur diverses plates-formes, telles que Kubernetes, Terraform, Helm, CloudFormation, les modèles ARM et les frameworks sans serveur.

Avec un schéma de politique basé sur les attributs, Checkov vous permet d'analyser les ressources cloud au moment de la compilation, en détectant les erreurs de configuration dans les attributs à l'aide d'un simple framework Python de politique en tant que code. Entre autres choses, Checkov analyse les relations entre les ressources cloud à l'aide de politiques YAML basées sur des graphiques.

En s'intégrant dans les pipelines CI/CD et les systèmes de contrôle de version, Checkov exécute, teste et modifie les paramètres d'exécution dans le contexte d'un référentiel cible.

Grâce à une interface d'intégration extensible, son architecture peut être étendue pour définir des politiques personnalisées, des conditions de suppression et des fournisseurs. Son interface lui permet également de s'intégrer aux plates-formes de support, aux processus de création et aux systèmes de publication personnalisés.

Faraday

Avec Faraday, vous pouvez automatiser la gestion des vulnérabilités et les actions de contrôle pour concentrer votre attention sur le travail qui compte vraiment. Ses workflows vous permettent de déclencher n'importe quelle action avec des événements personnalisés que vous pouvez librement concevoir pour éviter la répétition des tâches.

Faraday vous donne la possibilité de standardiser et d'intégrer vos outils de sécurité dans vos flux de travail, en obtenant des informations sur les vulnérabilités de plus de 80 outils d'analyse. À l'aide d'agents, les scanners sont automatiquement intégrés à vos flux de travail pour ingérer et normaliser les données avec un maximum de facilité, générant des résultats pouvant être visualisés via une interface Web.

Un aspect remarquable et intéressant de Faraday est qu'il utilise un référentiel centralisé pour stocker les informations de sécurité, qui peuvent être facilement analysées et testées par différents membres de l'équipe DevSecOps.

Cela apporte un avantage supplémentaire, qui est la possibilité d'identifier et de combiner les problèmes en double signalés par différents outils. Cela réduit les efforts des membres de l'équipe, leur évitant d'avoir à prêter attention plusieurs fois au même problème qui est signalé plus d'une fois.

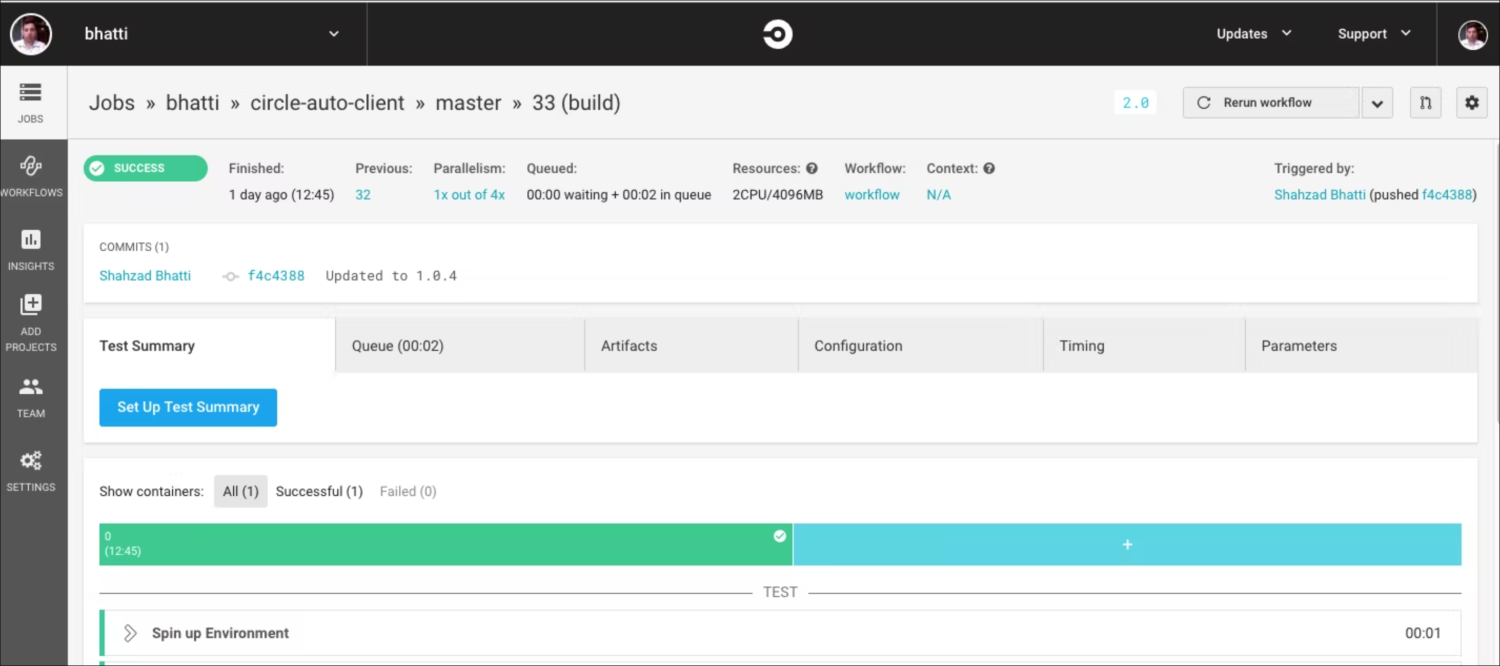

CercleCI

Pour intégrer CircleCI aux outils de sécurité DevOps les plus populaires, vous devez inclure l'un de ses nombreux partenaires dans vos pipelines de développement. Les partenaires de CircleCI sont des fournisseurs de solutions dans plusieurs catégories, notamment SAST, DAST, l'analyse de conteneurs statiques, l'application des politiques, la gestion des secrets et la sécurité des API.

Si vous devez faire quelque chose pour sécuriser le pipeline de développement que vous ne pouvez faire avec aucun des orbes disponibles, vous pouvez profiter du fait que les orbes sont open source. Pour cette raison, l'ajout de fonctionnalités à un orbe existant consiste simplement à obtenir l'approbation de votre PR et à le fusionner.

Même si vous avez un cas d'utilisation qui, selon vous, ne fait pas partie de l'ensemble d'orbes disponibles sur le registre CircleCI, vous pouvez en créer un et le contribuer à la communauté. La société publie une liste des meilleures pratiques pour créer des pipelines de compilation et de test automatisés d'orbes afin de vous faciliter la tâche.

Pour sécuriser votre pipeline, éliminez le besoin de développement en interne et permettez à votre équipe de tirer parti des services tiers. En utilisant les orbes CircleCI, votre équipe n'aura besoin que de savoir comment utiliser ces services, sans avoir besoin d'apprendre à les intégrer ou à les gérer.

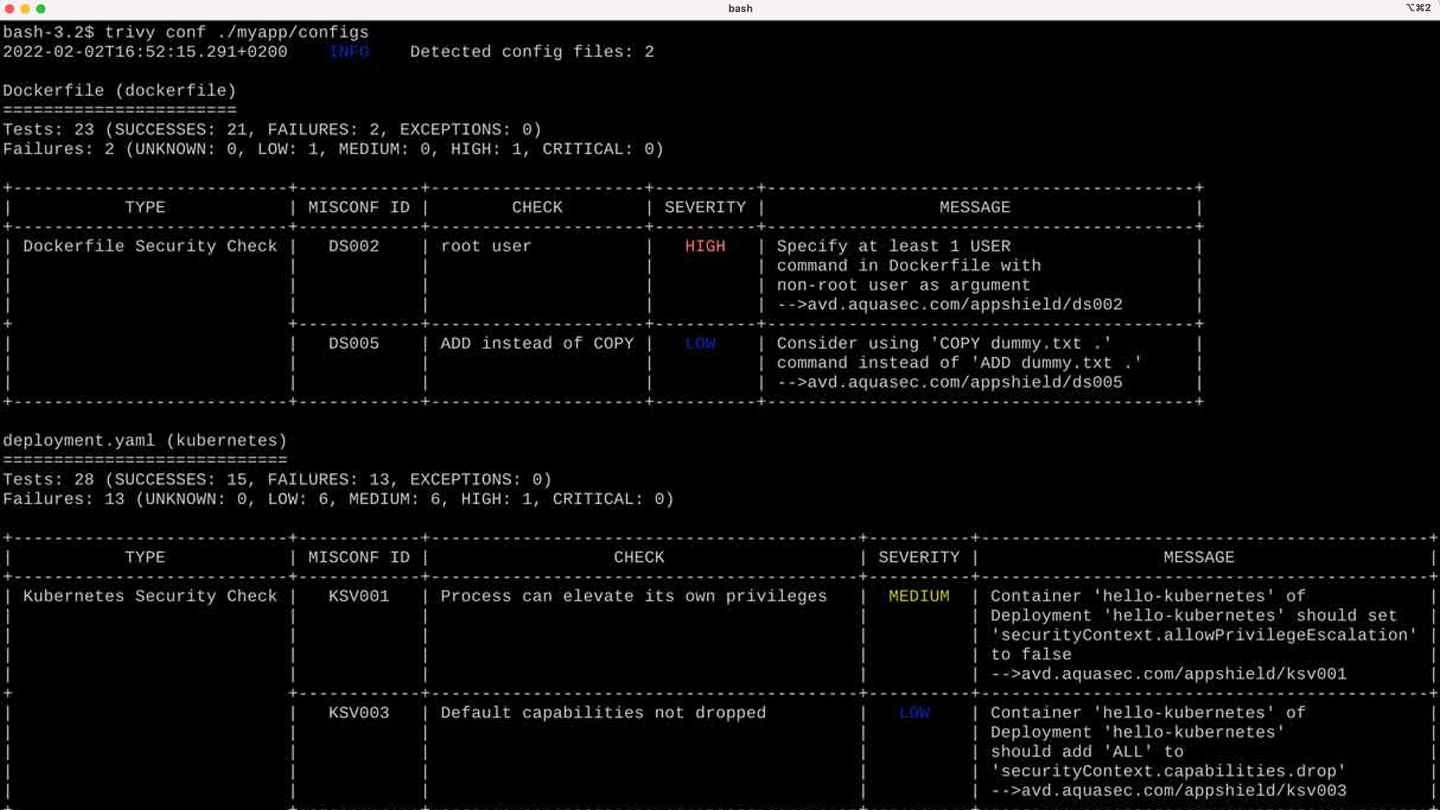

trivial

Trivy est un outil de sécurité open source doté de plusieurs scanners capables de détecter les problèmes de sécurité et de diverses cibles où il peut trouver de tels problèmes. Parmi les cibles analysées par Trivy figurent : le système de fichiers, les images de conteneurs, les référentiels Git, les images de machines virtuelles, Kubernetes et les référentiels AWS.

En analysant toutes ces cibles possibles, Trivy peut trouver des vulnérabilités connues, des défauts de configuration, des secrets ou des informations sensibles, des licences logicielles et détecter les problèmes dans la chaîne d'approvisionnement logicielle, y compris les dépendances aux logiciels utilisés et aux packages du système d'exploitation.

Les plates-formes et applications avec lesquelles Trivy peut s'intégrer peuvent être trouvées sur sa page Ecosystème. Cette liste comprend les noms les plus populaires, tels que CircleCI, GitHub Actions, VS Code, Kubernetes ou JetBrains.

Trivy est disponible en apt, yum, brew et dockerhub. Il n'a pas de prérequis tels que des bases de données, des environnements de déploiement ou des bibliothèques système, et sa première analyse est estimée être terminée en seulement 10 secondes.

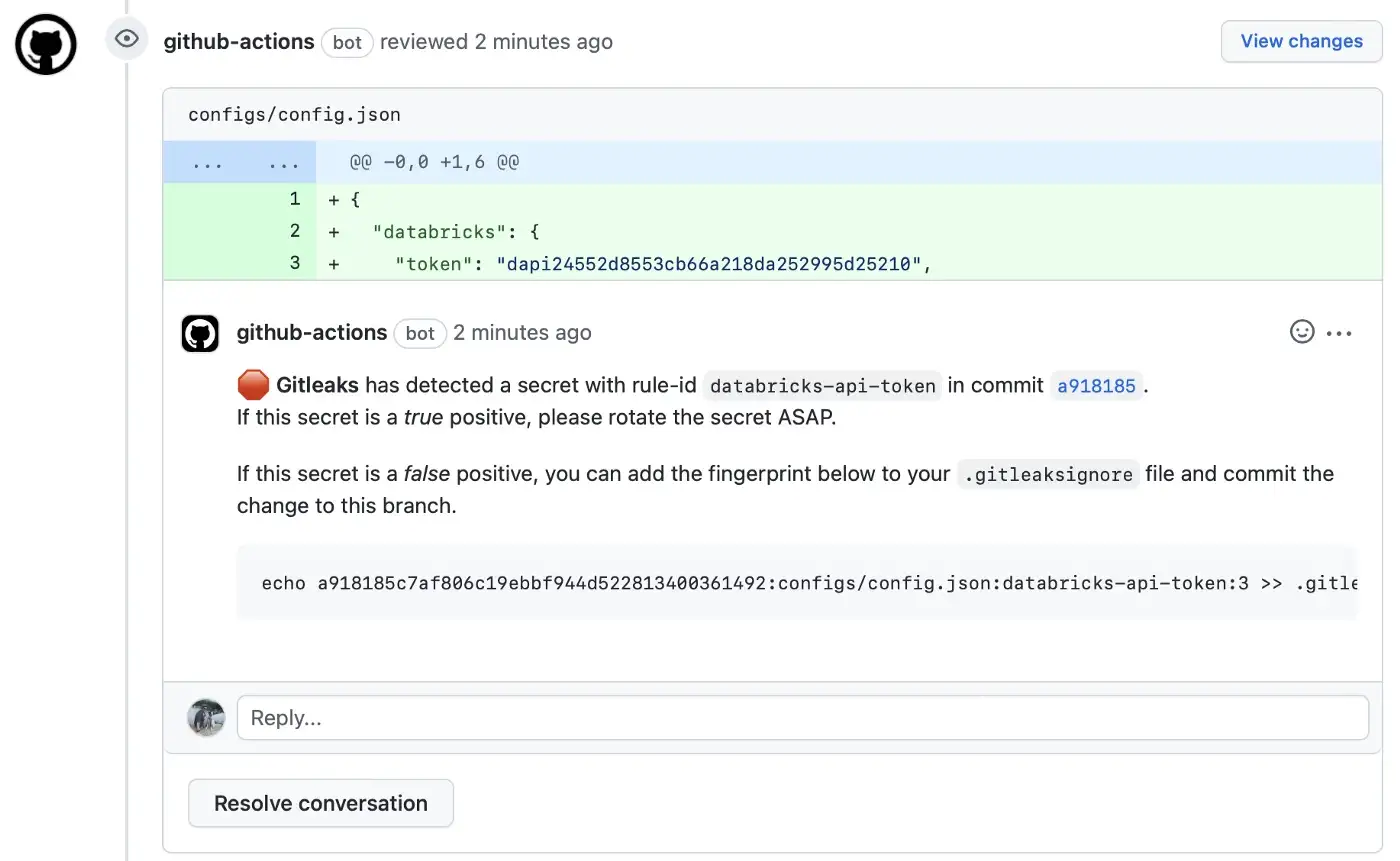

GitLeaks

Gitleaks est un outil open source avec une interface de ligne de commande qui peut être installé à l'aide de Docker, Homebrew ou Go. Il est également disponible sous forme d'exécutable binaire pour les plates-formes et les systèmes d'exploitation les plus populaires. Vous pouvez également le déployer directement dans votre référentiel en tant que hook de pré-commit ou en tant que partage GitHub via Gitleaks-Action.

Son interface de commande est simple et minimaliste. Il se compose de seulement 5 commandes pour détecter les secrets dans le code, protéger les secrets, générer des scripts, obtenir de l'aide ou afficher la version de l'outil. La commande detect permet d'analyser les référentiels, les fichiers et les répertoires. Il peut être utilisé sur des machines de développement ainsi que dans des environnements CI.

La plupart du travail avec GitLeaks est effectué à l'aide des commandes de détection et de protection. Ceux-ci fonctionnent sur des référentiels Git, analysant la sortie des commandes git log ou git diff et générant des correctifs que GitLeaks utilisera ensuite pour détecter et protéger les secrets.

Restez compétitif et sécurisé

D'une part, l'agilité et la rapidité de vos pipelines CI/CD sont essentielles pour assurer une mise sur le marché rapide, qui à son tour est essentielle pour rester compétitif en tant que développeur de logiciels.

D'autre part, inclure des outils de sécurité dans vos processus de développement est une nécessité incontestée. Pour intégrer la sécurité sans affecter négativement vos délais SDLC, les outils DevSecOps sont la réponse.