Délivrabilité 101 : La véritable histoire de l'authentification des e-mails.

Publié: 2021-08-18Nous ne pouvons pas vraiment terminer une conversation sur le DNS, les sous-domaines et les adresses IP sans passer naturellement à l'authentification des e-mails. Pourquoi? L'authentification est composée de tous ces sujets et d'un peu plus. C'est un bel élément de base dans la tour du marketing par e-mail responsable.

Au début du Far West du marketing par e-mail au début des années 2000, il n'y avait pas de règles. Les expéditeurs utilisaient le courrier électronique comme s'il s'agissait d'un service postal, mais beaucoup moins cher. Ils achetaient des listes, envoyaient sous plusieurs domaines non liés, envoyaient des e-mails par lots et par explosion, etc. Ensuite, l'usurpation d'identité, le phishing et les escroqueries sont apparus.

C'est à ce moment-là que les fournisseurs d'accès à Internet (FAI) ont dit : « Assez, c'est assez », parce que ce mauvais comportement avait un impact sur leurs réseaux et rendait les consommateurs mécontents. Ce fut la naissance de bon nombre des meilleures pratiques que nous voyons maintenant en place aujourd'hui, y compris l'authentification des e-mails.

Une nouvelle aube était à nos portes…

Au cours des années suivantes, plusieurs groupes, dont l'Anti-Spam Research Group de l'International Engineering Task Force, Yahoo et Cisco, ont développé la base sur laquelle reposent toutes les normes d'authentification des e-mails. Ces politiques de base ont engendré de nouvelles politiques améliorées, et aujourd'hui, nous disposons de cinq technologies d'authentification différentes pour mieux protéger votre courrier électronique lors de son cheminement vers la boîte de réception. Plus de 20 ans après la création de l'email, c'est clair : l'email n'est plus aussi simple.

Examinons ces politiques afin que vous puissiez mieux comprendre comment elles fonctionnent toutes et pourquoi elles sont si importantes à mettre en œuvre.

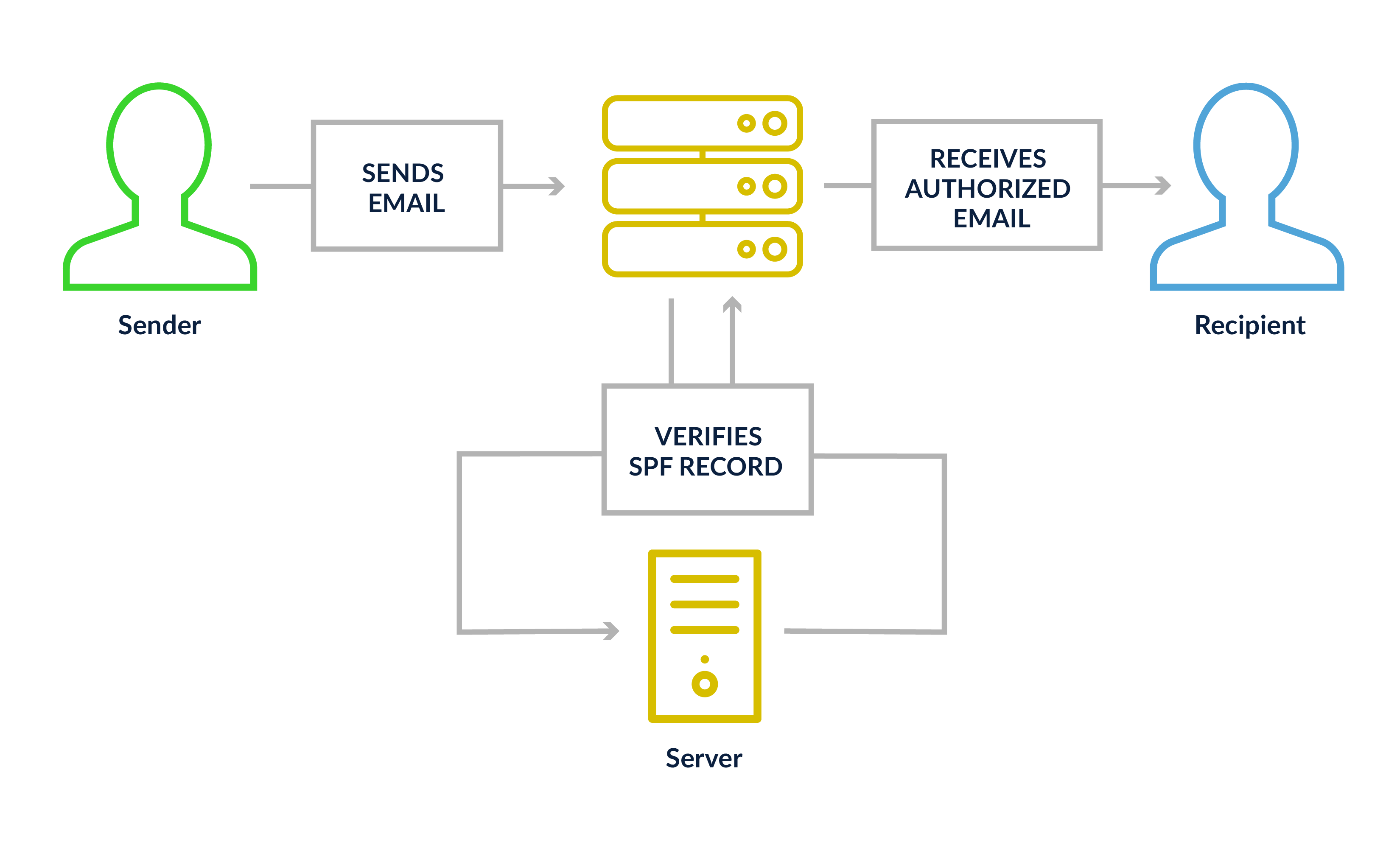

Sender Policy Framework (SPF)

SPF est un enregistrement DNS txt permettant à un serveur de messagerie de réception de valider que l'adresse IP du serveur de messagerie expéditeur est approuvée pour livrer le courrier au nom de ce domaine. Il valide sur l'en-tête de l'expéditeur, qui peut être votre domaine ou le domaine de votre ESP. Que peut contenir un enregistrement SPF ? Vous pouvez les configurer pour contenir une seule adresse IP ou plusieurs plages d'adresses IP, les enregistrements SPF d'un autre réseau peuvent être inclus en tant que sources approuvées ou enregistrements individuels comme un enregistrement A ou MX. SPF vous permet également d'appliquer une série d'actions d'exécution (« + » pour réussite, « - » pour échec, « ~ » pour échec « doux » et « ? » pour neutre). La plupart des expéditeurs doivent utiliser soit « ~ » ou « - » dans leurs dossiers.

Voici un exemple :

+all (ou pass) indiquera à un domaine de réception que même si l'enregistrement échoue, il doit réussir le test SPF. C'est le paramètre le moins sécurisé.

-all (ou échouer) indiquera à un domaine de réception d'échouer au test, si le courrier provient d'une adresse IP en dehors des réseaux approuvés répertoriés dans l'enregistrement.

La fonction « include » est couramment utilisée dans les enregistrements SPF pour ajouter un domaine. Cela s'exécute comme une recherche distincte sur le même enregistrement SPF pour valider les informations IP répertoriées ci-dessus. Plus de 10 recherches par enregistrement SPF et vous rencontrerez probablement des problèmes. Testez vos enregistrements SPF avec notre outil gratuit SPF Analyzer : entrez simplement votre domaine de diffusion et affichez les résultats.

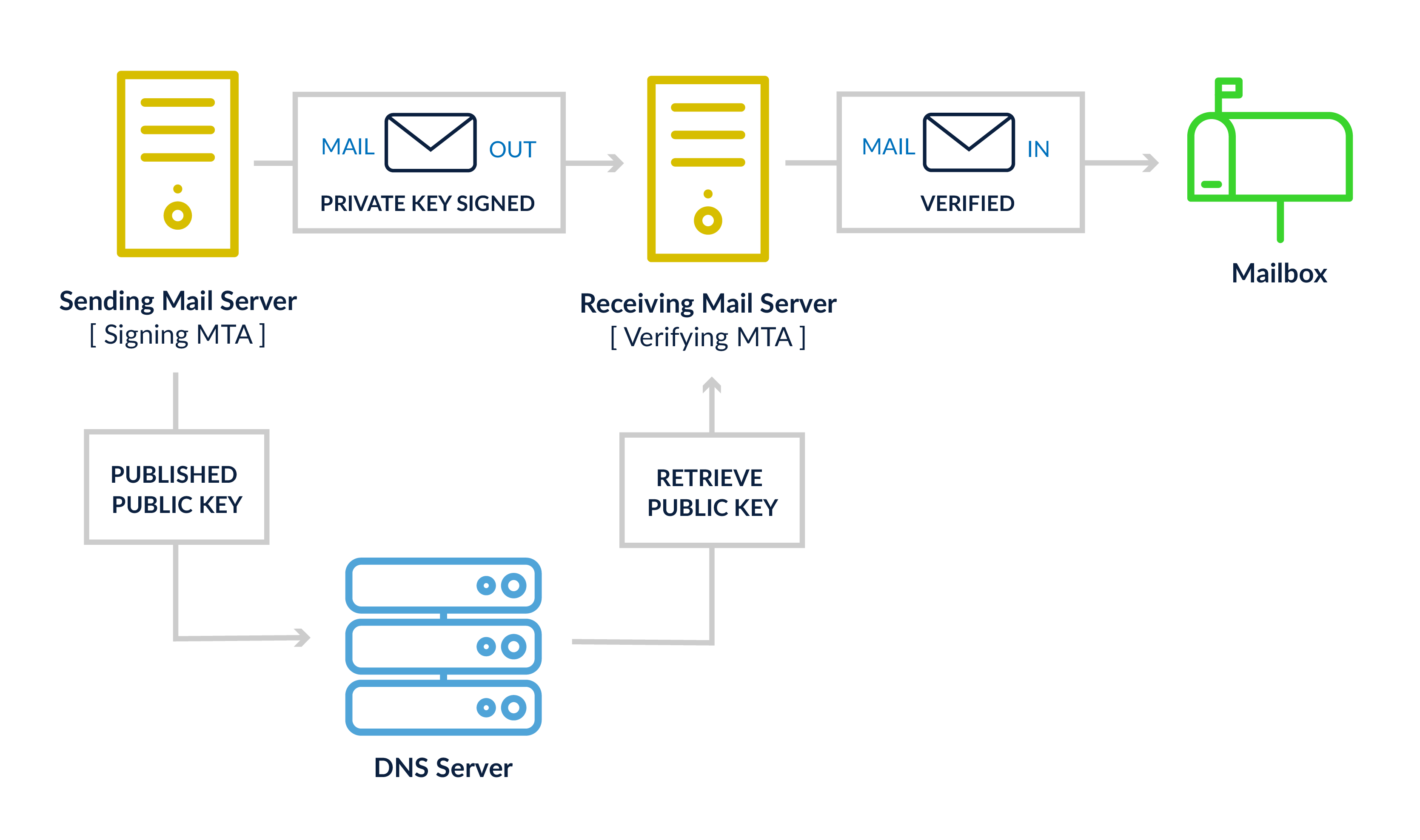

Courrier identifié par DomainKeys (DKIM)

La configuration de DKIM est un peu plus complexe que celle de SPF, car elle nécessite un programme de cryptage, comme OpenDKIM, pour créer les jetons cryptés pour les e-mails envoyés et les valider sur les serveurs des destinataires. Vous aurez également besoin de tout un tas de clés : une paire de clés de chiffrement, une clé publique insérée dans votre DNS et une clé privée résidant sur vos serveurs de messagerie. Le programme de cryptage validera le contenu source et les en-têtes sélectionnés (qui sont déterminés lors de la configuration) n'ont pas été modifiés lors de la transmission entre les systèmes de messagerie source et destination. Ceux-ci incluent généralement des éléments tels que l'adresse de provenance, l'ID du message et le corps de l'e-mail, entre autres indicateurs.

Authentification, rapport et conformité des messages basés sur le domaine (DMARC)

DMARC fait partie du processus d'authentification, mais il s'agit en réalité d'une politique publiée par l'expéditeur pour les messages électroniques qui échouent à l'authentification. DMARC travaille avec SPF et DKIM pour demander qu'une action soit entreprise par le réseau de réception, en cas d'échec des deux solutions d'authentification. Il existe une approche à plusieurs niveaux des actions DMARC, en commençant par ne rien faire (p=aucun), demander que le message soit placé dans le dossier indésirable (p=quarantaine), ou enfin, faire échouer le message et même ne pas l'accepter (p=rejeter ).

Une autre caractéristique qui lui donne vraiment de la valeur pour les marques et les propriétaires de domaines sont les commentaires reçus des fournisseurs de boîtes aux lettres validant avec DMARC. Un fichier de commentaires quotidien est envoyé à une adresse e-mail spécifiée pour fournir des informations sur le nombre de messages réussis ou échoués à l'authentification, les adresses IP sources de ces messages et l'alignement de domaine sur les messages. Qu'est-ce que l'alignement de domaine ? Il s'agit de savoir si le domaine de l'expéditeur et les enregistrements SPF/DKIM utilisent ou non les mêmes domaines. Toutes ces données quotidiennes permettent à une marque de surveiller les abus de leurs domaines et d'identifier les événements d'usurpation ou de phishing ciblant leurs utilisateurs.

Chaîne de réception authentifiée (ARC)

ARC est un peu différent des autres outils d'authentification, car ce n'est pas quelque chose qu'un expéditeur doit configurer. Il est entièrement axé sur le serveur destinataire ajoutant une série de points de données montrant qu'il a effectué le travail de validation sur le message d'origine qu'il a reçu avant de transmettre le courrier à un autre système ou domaine. Cela permet de résoudre un certain nombre de problèmes identifiés lors de la conception initiale de DMARC, lorsque certains systèmes de messagerie ont modifié les messages électroniques pour transférer ou renvoyer un message à une liste de discussion ou à une autre boîte aux lettres définie par le destinataire d'origine.

Indicateurs de marque pour l'identification des messages (BIMI)

BIMI est conçu pour aider à fournir un indicateur visuel d'une communication par e-mail légitime et bien authentifiée d'une marque. Si une marque utilise SPF, DKIM et DMARC, elle peut inclure un enregistrement DNS BIMI qui affichera le logo de l'entreprise dans la boîte de réception du destinataire. C'est un autre point de contact de la marque et aide à établir davantage les e-mails réels et non réels (lire : dangereux) provenant d'expéditeurs de confiance.

Comme vous pouvez le voir, "Le courrier électronique est difficile". Mettre toutes ces pièces en place correctement et travailler ensemble peut prendre du temps, des efforts et de l'expertise. Il est facile de casser quelque chose en cours de route ou d'introduire une faute de frappe qui donnera un résultat inattendu pour l'authentification. Heureusement, vous nous avez pour vous aider à obtenir votre e-mail correctement.

Pour plus d'informations sur la délivrabilité, consultez le Guide de délivrabilité 250ok, et revenez ici régulièrement pour un examen plus approfondi des sujets qu'il traite.