Qu'est-ce que la protection des données ? Comment protégez-vous les données des utilisateurs ?

Publié: 2023-07-14Le cœur des entreprises, ce sont les données. Répondre aux besoins des clients, s'adapter aux événements inattendus et réagir aux fluctuations rapides du marché dépendent en fin de compte des données.

Les entreprises génèrent de grandes quantités de données à partir de diverses sources. Le volume et la granularité des données générées au cours de l'activité nécessitent une attention constante à la protection et à la maintenance des données. Après tout, les données sont plus qu'une simple collection d'enregistrements statiques.

Qu'elle soit petite ou grande, la protection des données doit être au premier plan des considérations pour toute entreprise. Alors que des solutions telles que les logiciels de sécurité centrés sur les données garantissent que les données stockées dans une base de données sont sécurisées et utilisées correctement, il est essentiel de comprendre ce qu'est la protection des données, son fonctionnement, ainsi que les technologies et tendances associées.

Qu'est-ce que la protection des données ?

La protection des données est le processus qui consiste à empêcher que des informations critiques soient corrompues, compromises ou perdues. Une stratégie de protection des données réussie peut aider à minimiser les dommages causés par une violation ou un sinistre.

Le besoin de protection des données augmente à mesure que la quantité de données générées et enregistrées augmente à un rythme sans précédent. Il existe également une tolérance minimale pour les temps d'arrêt, ce qui peut rendre impossible l'accès aux informations critiques.

Par conséquent, s'assurer que les données peuvent être récupérées rapidement après une corruption ou une perte est un aspect essentiel d'une stratégie de protection des données réussie. La protection des données comprend également la protection des données contre la compromission et la préservation de la confidentialité des données.

Principes de protection des données

Les principes de protection des données aident à préserver les données et à garantir leur accessibilité à tout moment. Cela comprend l'adoption d'éléments de gestion et de disponibilité des données, la sauvegarde des données opérationnelles et la reprise après sinistre pour la continuité des activités (BCDR).

Voici les principes clés de gestion des données de protection des données :

- La disponibilité des données garantit que les utilisateurs peuvent toujours accéder et utiliser les informations dont ils ont besoin pour faire des affaires, même si elles sont perdues ou corrompues.

- L'automatisation du transfert de données cruciales entre le stockage hors ligne et en ligne fait partie de la gestion du cycle de vie des données.

- L'évaluation, la catégorisation et la protection des actifs informationnels contre diverses menaces, telles que les interruptions d'installations, les erreurs d'application et d'utilisateur, les pannes d'équipement, les infections par des logiciels malveillants et les attaques de virus, font toutes partie de la gestion du cycle de vie des informations.

Règles de protection des données

Les lois et lois sur la protection des données régissent la collecte, la transmission et l'utilisation de types de données spécifiques. Les noms, les images, les adresses e-mail, les numéros de compte, les adresses de protocole Internet (IP) des ordinateurs personnels et les informations biométriques ne sont que quelques exemples des nombreuses formes d'informations différentes qui constituent des données personnelles.

Différents pays, juridictions et secteurs ont des lois différentes sur la protection des données et la confidentialité. Selon l'infraction et les instructions fournies par chaque législation et organisme de réglementation, le non-respect peut entraîner une atteinte à la réputation et des sanctions financières.

Le respect d'un ensemble de règles n'implique pas l'adhésion à toutes les lois. Toutes les règles sont susceptibles de changer et chaque législation comporte diverses dispositions qui peuvent s'appliquer dans une situation mais pas dans une autre. La mise en œuvre de la conformité de manière cohérente et acceptable est difficile, compte tenu de cette complexité.

Réglementations notables en matière de protection des données

Les gouvernements du monde entier se concentrent sur la sécurité des données et la législation sur la confidentialité, ce qui a une influence significative sur le fonctionnement de ces systèmes. Certaines lois importantes sur la protection des données sont examinées ci-dessous.

RGPD de l'Union Européenne

Le Règlement général sur la protection des données (RGPD) est un règlement de l'UE qui a été promulgué en 2016. Il accorde aux utilisateurs individuels de services numériques des droits et un contrôle supplémentaires sur les informations personnelles qu'ils fournissent aux entreprises et autres organisations.

Les entreprises opérant ou collaborant avec les pays de l'UE et ne respectant pas ces règles s'exposent à de lourdes amendes pouvant aller jusqu'à 4 % de leurs ventes mondiales, soit 20 millions d'euros.

Législation américaine sur la protection des données.

Les États-Unis n'ont pas de loi primaire unique sur la protection des données, contrairement à l'UE. Au lieu de cela, des centaines de réglementations fédérales et étatiques sur la confidentialité visent à protéger les données des Américains. Voici quelques illustrations de ces lois.

- La Federal Trade Commission Act interdit les pratiques commerciales déloyales et oblige les entreprises à protéger la vie privée des clients.

- Le stockage, la confidentialité et l'utilisation des informations de santé sont régis par la loi HIPAA (Health Insurance Portability and Accountability Act).

- Les Californiens peuvent désormais chercher à supprimer toutes les informations personnelles que les entreprises détiennent sur eux et refuser que ces informations soient vendues, conformément à la California Consumer Privacy Act (CCPA) de 2018.

Au cours des années suivantes, les exigences réglementaires américaines pourraient changer à mesure que la protection des données deviendra une préoccupation de plus en plus importante dans une société qui devient de plus en plus numérique.

CPS 234 australien

En 2019, l'Australie a mis en œuvre la norme prudentielle CPS 234 pour régir la manière dont les entreprises financières et d'assurance défendent la sécurité de leurs informations contre les cyberattaques. Cela nécessite également la mise en place de mécanismes d'audit et de reporting rigoureux pour garantir que les systèmes restent conformes.

Importance de la protection des données

La protection des données est cruciale car elle aide les entreprises à prévenir les violations de données, l'exfiltration, les temps d'arrêt, les atteintes à la réputation et les pertes financières. Les organisations doivent également appliquer la protection des données pour restaurer les données perdues ou endommagées et se conformer aux obligations légales.

Cette approche est devenue plus critique à mesure que les effectifs deviennent plus instables et courent le risque de suppression illicite de données.

Alors que les solutions de stockage d'objets hébergent toutes sortes de données, les entreprises ont besoin d'une protection des données pour résoudre des problèmes de sécurité spécifiques. Bien qu'ils puissent varier selon le type d'entreprise, les problèmes typiques suivants affectent la plupart des entreprises et peuvent être évités grâce à la protection des données.

- Perte de données avec les employés qui partent

- Vol de propriété intellectuelle (PI)

- Corruption de données

Technologies de protection des données

Puisque la protection des données concerne les mesures de sécurité, la disponibilité et l'administration, de nombreuses technologies existent pour aider les entreprises à atteindre ces objectifs. Quelques-uns d'entre eux sont discutés ci-dessous.

- Les sauvegardes sur bande ou sur disque comprennent les périphériques physiques utilisés par les équipes de sécurité pour stocker ou sauvegarder les ressources numériques.

- Les instantanés de stockage prennent la forme d'une image ou d'un autre point de référence, représentant des données à un moment précis.

- La protection continue des données (CDP) est un système qui sauvegarde les données sur un système informatique chaque fois qu'une modification est apportée.

- Les pare-feu sont des dispositifs qui surveillent le trafic réseau. Ils autorisent ou refusent le trafic en fonction d'un ensemble de normes de sécurité.

- Le cryptage transforme en toute sécurité les données vers et depuis le texte brouillé pour être stockées ou transférées entre les appareils sans compromettre le contenu brut.

- La protection des terminaux est une solution de sécurité des données qui surveille et bloque les menaces sur les terminaux, tels que les ordinateurs portables et les smartphones, à la périphérie du réseau.

- Les systèmes de prévention des pertes de données (DLP) identifient les éventuelles fuites et exfiltrations. Ils nécessitent une catégorisation importante des données pour que les administrateurs réseau surveillent et régissent les données transportées par les utilisateurs. Un DLP ne surveillera pas les données qu'une société n'a pas classifiées.

- La gestion des risques internes (IRM) est une approche de la sécurité des données basée sur les risques. Contrairement aux approches DLP traditionnelles, les systèmes IRM surveillent toutes les données, pas seulement les données qui ont déjà été étiquetées par une entreprise, ce qui en fait une option appropriée pour gérer une main-d'œuvre en évolution rapide. IRM aide les équipes de sécurité à hiérarchiser les données les plus importantes pour leurs besoins spécifiques et à répondre rapidement aux risques liés aux données sans limiter la productivité des employés.

Comprendre toutes les technologies disponibles pour la protection des données peut aider à déterminer quelle solution est appropriée pour votre entreprise.

Protection des données vs confidentialité des données vs sécurité des données

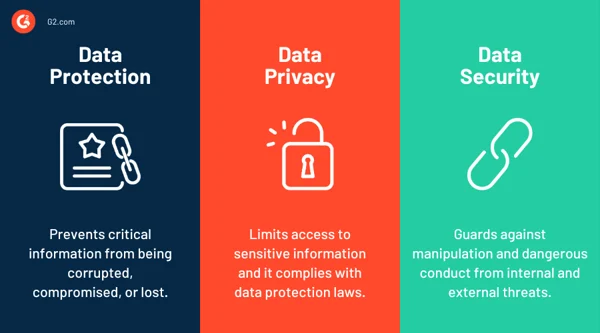

Il existe plusieurs distinctions cruciales entre la confidentialité des données, la sécurité des données et la protection des données, même si ces termes sont souvent utilisés de manière interchangeable, comme mentionné ci-dessous :

- La protection des données est l'ensemble des procédures et des systèmes qui prémunissent contre l'exploitation des données, garantissent qu'elles sont accessibles à ceux qui sont autorisés à les utiliser et favorisent la productivité des travailleurs.

- La confidentialité des données limite qui a accès aux informations sensibles, souvent des données personnelles, et elle est conforme aux lois sur la protection des données.

- La sécurité des données est un sous-ensemble de la protection des données et de la protection contre la manipulation et la conduite dangereuse des menaces internes et externes.

Lorsque vous travaillez avec des services extérieurs à la sécurité, en particulier, reconnaître les différences entre ces terminologies peut aider à éviter les malentendus.

Avantages de la protection des données

Quelle que soit la taille d'une organisation, le traitement des données personnelles est au cœur de toutes ses opérations. La liste ci-dessous explique les avantages de la protection des données.

- Il protège les données essentielles, y compris les états financiers et les activités de l'entreprise.

- Il améliore à la fois la qualité des données lors des transactions et des données sauvegardées.

- Elle est indépendante de toute technologie spécifique et s'applique à tous.

- Le risque de perte financière est diminué.

- Il empêche les logiciels, les documents de projet ou de produit et les stratégies d'entreprise d'être volés par des entreprises rivales.

Défis de la protection des données

Les inconvénients de la protection des données lors de la mise en œuvre des stratégies de protection des données sont abordés ci-dessous.

- De mauvaises politiques ou procédures de protection des données font que les clients perdent confiance dans les entreprises. D'un autre côté, une protection stricte des données nuit à l'économie numérique, il est donc primordial de trouver le bon équilibre.

- Il n'y a pas qu'une seule législation mondiale sur la protection des données.

- Les progrès technologiques et commerciaux présentent des défis et influencent la protection des données. La protection des données et les comportements en ligne évoluent constamment en relation les uns avec les autres.

- Le maintien des autorisations et des normes de protection des données est coûteux et chronophage.

- Les employés ont besoin d'une formation appropriée pour mieux comprendre la protection des données et son importance. Ce n'est pas un processus facile.

- L'utilisation des garanties organisationnelles et techniques appropriées est cruciale pour empêcher le traitement non autorisé ou illégal des données personnelles, ce qui est délicat.

Tendances en matière de protection des données

À mesure que les environnements informatiques changent, plusieurs nouvelles tendances ont un impact sur le paysage de la protection des données. Quelques-uns d'entre eux comprennent les suivants.

Effectif fluctuant

Le travail manuel est devenu de plus en plus instable depuis le COVID-19, et les gens changent fréquemment d'emploi. De nombreux facteurs ont conduit à un roulement élevé dans les entreprises :

- Mauvais salaire, manque d'avantages ou d'arrangements de travail

- Craintes d'une éventuelle récession

- Recours fréquent à des sous-traitants

- Licenciements et gel des embauches

En raison de la nature imprévisible de la main-d'œuvre, il existe désormais un plus grand risque que les employés qui partent emportent des données avec eux, soit intentionnellement, soit par sentiment d'appropriation de leur travail.

Les équipes de sécurité sont devenues plus critiques dans la création de nouvelles méthodes de protection des données en réponse à ce danger accru d'exfiltration de données. Des mesures de formation sont également essentielles pour s'assurer que le personnel sait quelles données ne lui appartiennent pas légalement, en plus de la surveillance et de la gestion des risques.

Hyperconvergence

Une infrastructure hyperconvergée combine le stockage, le calcul et la mise en réseau en un seul système. Au lieu de gérer les complexités du matériel et des ressources dispersés, les responsables informatiques peuvent communiquer selon ce paradigme avec une interface unique, généralement via des machines virtuelles (VM).

Du point de vue de la sécurité des données, l'avantage de l'hyper convergence diminue la surface que l'équipe de sécurité doit contrôler. De plus, il peut automatiser une grande partie de la complexité associée à l'allocation des ressources, à la duplication des données et aux sauvegardes.

Protection contre les rançongiciels

Le ransomware est un type particulier de malware qui crypte les données vitales, les rendant inaccessibles aux utilisateurs. Il exige généralement le paiement d'une rançon de la victime à l'attaquant pour déverrouiller les données. Ce comportement oblige la victime à choisir entre perdre des données et payer une rançon considérable sans garantir que l'attaquant résoudra le problème.

Les entreprises peuvent utiliser des solutions de prévention des rançongiciels pour surveiller des points d'entrée spécifiques de logiciels malveillants, comme les campagnes de phishing. Ces solutions peuvent également aider à isoler les appareils infectés, à empêcher les mouvements latéraux et à réduire la surface d'attaque.

Zéro confiance

Un modèle ou une architecture de sécurité zéro confiance exige que tous les utilisateurs s'authentifient lorsqu'ils accèdent aux applications, données et serveurs internes.

Dans un système de confiance zéro, le trafic n'est pas supposé provenir d'une source fiable, contrairement à un réseau typique qui s'appuie principalement sur des pare-feu pour protéger un réseau isolé.

Les organisations ne font plus confiance aux applications cloud et aux travailleurs distants au sein d'un réseau local sécurisé, de sorte que le paradigme de confiance zéro devient de plus en plus critique pour la protection moderne des données. D'autres types d'authentification, tels que l'authentification unique (SSO) et le contrôle d'accès utilisateur, doivent être utilisés par les systèmes pour authentifier les utilisateurs et empêcher tout accès non autorisé.

Solutions de protection des données

La protection des données est essentielle pour que les organisations gèrent les risques, augmentent la disponibilité des services et évitent la perte ou l'abus de données. Pour atteindre ces objectifs, cependant, tous les fichiers, vecteurs et activités des utilisateurs doivent être surveillés sans interférer avec la coopération et la productivité des employés.

Les solutions de sécurité centrées sur les données sont utilisées par les entreprises pour sécuriser les données qui sont transférées entre des lieux, tels que le stockage sur site vers le cloud, entre de nombreuses applications ou vers des tiers. De plus, ces technologies facilitent l'identification, la classification et la surveillance des points de données sensibles et des audits pour la sécurité et l'assurance de la conformité.

Top 5 des plateformes de sécurité centrées sur les données :

- Egnyté

- virtru

- Contrôles des services VPC Google

- Protection des informations de Microsoft

- Chiffrement Sophos SafeGuard

* Ci-dessus, les 5 principaux fournisseurs de services de sécurité centrés sur les données selon le rapport Grid de l'été 2023 de G2.

Protéger, réguler, accélérer

L'établissement d'une compréhension approfondie et l'application de bonnes pratiques en matière de données (par exemple, garantir que les données ne sont pas seulement physiquement protégées mais aussi que les utilisateurs comprennent comment elles peuvent être utilisées) combinées à une protection qui les sauvegarde permettent aux données d'être plus précieuses.

Les organisations produisent des quintillions d'octets de données chaque jour. Par conséquent, il est logique qu'ils soient toujours à la recherche de technologies de gestion des données améliorées. La protection des données, après tout, fait partie de la gestion globale des données.

Vous voulez mieux comprendre les données ? En savoir plus sur les données en tant que service (DaaS) et leur pertinence aujourd'hui !