7 meilleurs logiciels de gestion des vulnérabilités en 2023

Publié: 2023-01-17Les outils de gestion des vulnérabilités protègent vos systèmes contre les menaces de sécurité et assurent la sécurité de vos données.

La demande de gestion des vulnérabilités monte en flèche ces jours-ci, et pour rester compétitive dans le monde d'aujourd'hui, votre organisation doit être à jour avec les tendances du marché.

De nombreuses organisations s'appuient sur de nombreuses solutions logicielles et applications pour améliorer la productivité et améliorer l'expérience client. Cependant, ces applications et solutions sont sujettes à des vulnérabilités qui peuvent exposer leur organisation à une cyberattaque.

Pour protéger votre organisation contre ces risques, vous devez mettre en œuvre un programme robuste de gestion des vulnérabilités dans le cadre de votre stratégie globale de gestion des risques informatiques.

La gestion des vulnérabilités implique l'identification, l'évaluation, la gestion et le signalement des failles de sécurité dans les systèmes, les logiciels et les solutions qui y sont exécutés.

L'importance de la gestion des vulnérabilités a considérablement augmenté au fil du temps et elle est désormais considérée comme un élément fondamental de la sécurité d'une organisation.

Pourquoi un logiciel de gestion des vulnérabilités est-il nécessaire ?

Un logiciel de gestion des vulnérabilités protège votre réseau contre les vulnérabilités connues, ce qui rend difficile pour les attaquants de cibler votre organisation.

Pour ce faire, le logiciel analyse votre réseau à la recherche de problèmes de compatibilité logicielle, de mises à jour manquantes et de défauts logiciels généraux. La priorité de réparation est définie pour les vulnérabilités.

Il garantit également le respect de toutes les exigences réglementaires et protège votre organisation de toute amende ou pénalité imposée par toute autorité de réglementation en cas de non-respect de toute disposition. Il vous aide à économiser l'argent et la réputation de votre organisation.

Comment fonctionne le logiciel de gestion des vulnérabilités ?

L'utilisation d'un logiciel de gestion des vulnérabilités aide les entreprises à automatiser le processus de gestion des vulnérabilités dans leurs applications et leur réseau.

Ils utilisent différents outils pour identifier et signaler les vulnérabilités des systèmes de l'organisation.

Une fois ces vulnérabilités découvertes, le risque qui leur est associé est évalué dans différents contextes pour décider de la meilleure ligne de conduite.

Ces outils logiciels aident les entreprises à hiérarchiser le contrôle des risques de sécurité potentiels pour l'infrastructure de sécurité de l'organisation.

Il ne faut pas les confondre avec un antivirus ou un pare-feu. Ils sont réactifs et gèrent les menaces lorsqu'elles surviennent. Cependant, le logiciel de gestion des vulnérabilités est proactif.

Étapes du cycle de vie de la gestion des vulnérabilités

Le processus de gestion des vulnérabilités comprend les étapes suivantes :

#1. Découvrir les vulnérabilités

La première étape pour trouver une vulnérabilité consiste à analyser votre réseau et à effectuer une évaluation de la vulnérabilité. Cette étape permet d'identifier les erreurs de configuration et de codage susceptibles d'exploiter une application/un système. Une fois que vous êtes conscient des vulnérabilités possibles, il est temps de les évaluer.

#2. Prioriser les actifs

Toutes les vulnérabilités ne sont pas similaires. De plus, le traitement pour chacun d'eux est également différent. Pour autant que vous le sachiez, les vulnérabilités les plus critiques pourraient être en attente, et pas seulement nouvellement découvertes.

Pour cartographier les niveaux de gravité de ces vulnérabilités, vous pouvez attribuer une carte de notation des risques pour hiérarchiser la vulnérabilité à traiter en premier.

#3. Traiter les vulnérabilités

Une fois que vous avez découvert et hiérarchisé les vulnérabilités, il est temps d'agir. Dans cette étape, vous commencez par implémenter une procédure de gestion des correctifs. Après cela, votre équipe d'ingénieurs réparera et testera chaque vulnérabilité.

La solution pourrait être à la fois à court terme et à long terme.

#4. Signalement des vulnérabilités

Il est crucial de compiler les données recueillies lors des étapes précédentes et de présenter ces informations de manière documentée. Vos rapports d'évaluation des vulnérabilités doivent être adaptés à différents publics en fonction de leurs besoins en détails techniques. Alors que la direction souhaite que les tendances de haut niveau soient communiquées, les équipes de sécurité ont besoin de rapports clairs pour faciliter une correction en douceur.

#5. Améliorez vos efforts

Une fois que vous avez pris les mesures nécessaires pour éliminer ces vulnérabilités, une étape importante consiste à améliorer vos efforts. Il vous aide à identifier les méthodes qui ont bien fonctionné et celles qui n'ont pas fonctionné.

L'évaluation des résultats peut déterminer des améliorations à long terme et être ensuite utilisée pour les besoins budgétaires.

Fonctionnalités clés d'un logiciel de gestion des vulnérabilités

Vous pouvez choisir un logiciel de gestion des vulnérabilités en fonction des exigences de sécurité et des fonctionnalités qu'il fournit. Ici, nous avons compilé une liste des fonctionnalités les plus importantes pour vous aider à sélectionner le meilleur logiciel de gestion des vulnérabilités :

Portée et couverture

La caractéristique la plus fondamentale d'un logiciel de gestion des vulnérabilités est sa portée et sa couverture. La vitalité et l'efficacité de la numérisation sont déterminées par son champ d'application et sa couverture. Vous pouvez assurer ce qui suit :

- Le logiciel fournit une numérisation avec des informations d'identification

- Le logiciel peut effectuer une analyse avancée avec des flux et des plugins

- Le logiciel peut inclure ou exclure des pages spécifiques

Précision

Le logiciel de gestion des vulnérabilités vous offre la possibilité d'effectuer des analyses régulières, et ils doivent également être accompagnés d'un POC (demande de preuve de preuve) ainsi que d'autres services requis.

Les entreprises connaîtront une amélioration significative de la productivité en obtenant une justification plus approfondie et en excluant les faux positifs avant de confier aux développeurs la réparation d'une vulnérabilité signalée.

Rapports de correction

La fonctionnalité de création de rapports dans toute application de gestion des vulnérabilités est cruciale. Il vous donne un aperçu à 360 degrés de la sécurité de vos actifs. Vous pouvez même générer des informations détaillées sur les vulnérabilités mentionnées dans le rapport.

La fonctionnalité de création de rapports couvre généralement les détails suivants :

- Nombre d'analyses terminées

- Nombre de failles identifiées

- Action en réparation

- Résumé général du système

- Problèmes de sécurité par actif

- Problèmes de sécurité par vulnérabilité

- Recommandations de remédiation

Score de risque global

L'analyse des actifs organisationnels aide les entreprises à identifier où certaines vulnérabilités existent. Cependant, il est important de trouver un équilibre entre les priorités de risque et les ressources existantes avant d'entreprendre toute action.

Le logiciel de gestion des vulnérabilités doté de cette fonctionnalité met en évidence les scores de risque dans trois catégories : faible, moyen et critique.

Les scores de risque sont attribués en fonction du volume et de la gravité des vulnérabilités identifiées dans vos applications et réseaux.

Évaluation des politiques

Le renforcement de votre réseau est aussi important que l'identification et la correction des vulnérabilités. L'analyse des vulnérabilités comprend également une politique intégrée, vous aidant à comparer votre infrastructure de sécurité aux normes de l'industrie telles que OWASP Top 10, SANS 25 et WASC, entre autres.

Vous pouvez également ajouter des vérifications personnalisées pour atténuer les risques propres à votre environnement.

Fonction d'authentification avancée

L'analyse non authentifiée ne détecte que les certificats expirés, les mots de passe faibles et les logiciels non corrigés. Le choix d'un logiciel de gestion des vulnérabilités de premier plan vous permet d'utiliser une fonctionnalité d'authentification facile à utiliser.

Il analyse également les applications protégées par mot de passe sans enregistrer les macros de connexion.

Protégez votre entreprise avec nos meilleurs choix pour le meilleur logiciel de gestion des vulnérabilités. Protégez et sécurisez vos données avec ces solutions approuvées.

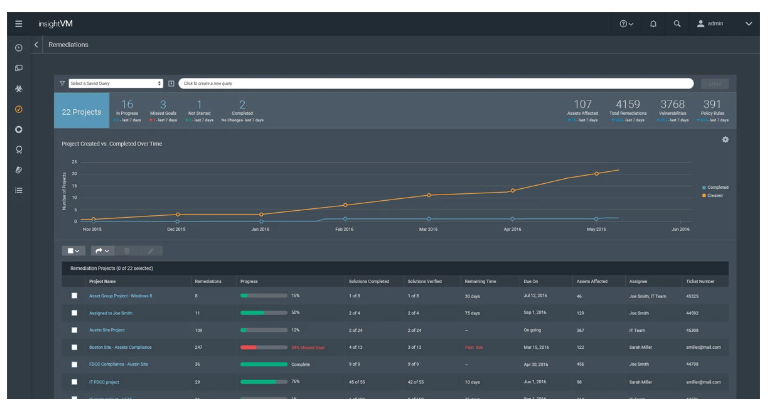

Rapid7 InsightVM

Le Rapid7 InsightVM est réputé pour identifier et évaluer automatiquement les vulnérabilités organisationnelles.

Rapid7 InsightVM excelle dans les rapports complets. Il affiche des tableaux de bord en direct contenant toutes les données relatives aux vulnérabilités. Avec l'aide de ces informations, le logiciel aide à atténuer les risques d'une manière qui réduit leur probabilité d'avoir un impact sur le système.

La solution est entièrement automatisée. Il rassemble des informations vitales sur les vulnérabilités, obtient des remèdes pour les failles trouvées et installe des correctifs au fur et à mesure qu'un administrateur système les approuve.

Caractéristiques

- Les rapports sont assez complets et les résultats sont faciles à comprendre.

- Vous permet d'effectuer des analyses basées sur les informations d'identification.

- Les menaces identifiées ont beaucoup de détails sur leur nature et les plans d'atténuation.

La tarification d'InsightaVM dépend du non. des actifs ; le package minimum commence à partir de 250 actifs avec 2,19 $/mois ou 26,25 $/an par actif et monte à plus de 1250 actifs pour 1,62 $/mois ou 19,43 $/an par actif.

Qualys VMDR 2.0

Le Qualys VMDR 2.0 vous permet de surveiller tous vos actifs informatiques à partir d'un seul tableau de bord. Le logiciel collecte et analyse de manière proactive les données de ces actifs pour identifier les vulnérabilités potentielles.

Il aide les utilisateurs à identifier rapidement les menaces et à atténuer les risques avant qu'ils ne causent des dommages importants.

Caractéristiques

- L'interface est assez intuitive.

- Les rapports sont très complets et permettent d'identifier rapidement les vulnérabilités

- Vous aide à effectuer des analyses basées sur l'adresse IP plutôt que sur les URL

Qualys VMDR 2.0 avertit les utilisateurs dès qu'une menace est identifiée en temps réel, ce qui leur laisse suffisamment de temps pour y remédier.

Gérer le moteur

ManageEngine Vulnerability Manager Plus est l'un des meilleurs logiciels de gestion des vulnérabilités car il identifie et corrige les vulnérabilités. En tant que package de gestion des vulnérabilités, ManageEngine fournit des scanners de vulnérabilité et des gestionnaires de correctifs et propose plusieurs autres utilitaires.

Alors que la plupart des outils logiciels de gestion des vulnérabilités proposent des analyses mensuelles, ManageEngine exécute des analyses toutes les 90 minutes. Il comporte également un gestionnaire de configuration qui réorganise les paramètres des appareils mal gérés et les empêche de changer.

Caractéristiques

- Effectue une analyse de vulnérabilité toutes les 90 minutes.

- Lance automatiquement les actions de réparation

- Comprend un gestionnaire de configuration qui organise les paramètres mal gérés

ManageEngine propose trois packages : Free Edition pour les PME jusqu'à 25 ordinateurs, Professional et Enterprise. Professionnel correspond aux ordinateurs d'un réseau LAN et entreprise aux ordinateurs d'un réseau WAN.

Gestionnaire de vulnérabilité de première ligne

Le Frontline Vulnerability Manager de Digital Defense est l'un des logiciels de gestion des vulnérabilités les plus complets et les plus précis. Grâce à sa technologie d'analyse exclusive, l'application effectue des évaluations de sécurité approfondies, hiérarchise et suit les résultats, ce qui rend sa correction rapide et facile.

Caractéristiques

- Excellent support client

- Planification d'analyse facile

Vous pouvez même exécuter des tests d'audit de conformité via l'application et générer des étiquettes automatiques pour chaque actif. Une fois évalué, il corrige les vulnérabilités et génère un rapport. Vous pouvez créer des rapports personnalisables sur la gestion des vulnérabilités et des correctifs spécifiques aux actifs en fonction de diverses options de filtrage.

Flexéra

Flexera est un logiciel de gestion des vulnérabilités basé sur SaaS pour les organisations disposant de systèmes hybrides complexes. Il offre la vue la plus complète et la plus transparente de vos actifs informatiques. Vous pouvez ensuite utiliser ces données pour planifier votre parcours numérique sur le cloud, en modernisant les processus métier existants.

Caractéristiques

- Idéal pour les organisations de taille moyenne et d'entreprise.

- Offre des informations précises sur les données

L'outil est constamment mis à jour et prend en charge plusieurs architectures cloud. Il permet également aux utilisateurs d'optimiser les revenus nouveaux et périodiques via une gestion flexible des licences, de la livraison et du cycle de vie des droits d'utilisation des clients.

Nessos

Nessus utilise une stratégie de gestion des vulnérabilités basée sur les risques pour trouver et corriger les failles du réseau, du site Web et des applications Web de votre système. Il vous donne une image complète de l'infrastructure système de votre organisation et analyse tous les coins et recoins pour trouver systématiquement les faiblesses les plus obscures.

Ce logiciel de gestion des vulnérabilités utilise habilement les informations sur les menaces pour prévoir quelles vulnérabilités constituent un risque sérieux pour la sécurité de votre système. Il fournit également des analyses cruciales et des informations pratiques aux équipes de sécurité et aux développeurs pour les aider à réduire les risques graves.

Caractéristiques

- De nombreuses personnalisations sont disponibles pour répondre aux besoins de chaque utilisateur.

- Offre des données, des informations et des informations de haute qualité sur les vulnérabilités.

- Couvre une large gamme de précision et de couverture.

Tenable Nessus propose deux forfaits, Nessus Expert et Nessus Professional.

Nessus Expert convient aux développeurs, aux PME, aux testeurs de stylet et aux consultants, et son prix commence à partir de 8 838 $ pour un an. Nessus Professional est conçu pour les praticiens de la sécurité, et le prix commence à 4 000 $ pour un an.

Il dispose également d'un service d'assistance préalable 24 x 365 jours et d'une formation à la demande moyennant des frais supplémentaires.

BreachLock

BreachLock est une plate-forme SaaS basée sur le cloud pour l'analyse et l'évaluation des vulnérabilités. Il aide à trouver des failles exploitables avec des tests de pénétration AWS manuels. Il est sécurisé par une authentification à deux facteurs et ne nécessite aucun matériel ou logiciel supplémentaire.

Caractéristiques

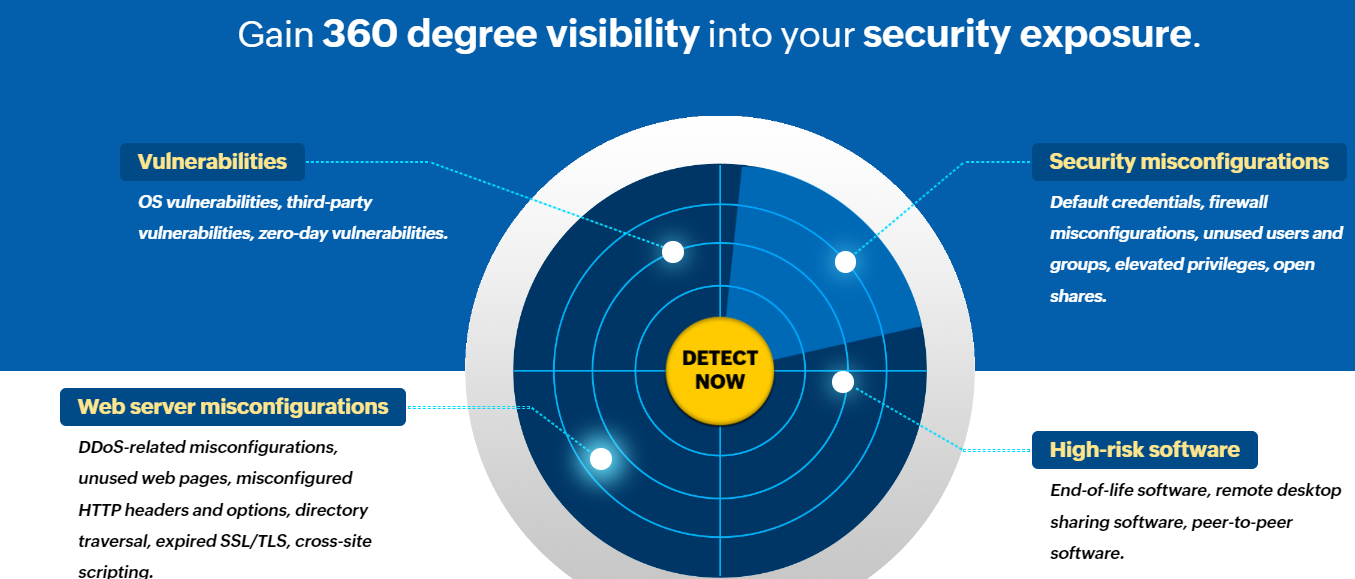

- Fournit un aperçu à 360 degrés des vulnérabilités du système

- Le logiciel fournit des solutions de test rapide.

- Utilise des tests d'intrusion AWS manuels pour identifier les failles.

Le logiciel de gestion des vulnérabilités de BreachLock exécute des analyses mensuelles alimentées par l'IA. Il avertit également les utilisateurs par e-mail lorsqu'une vulnérabilité est identifiée.

Dernières pensées

Un réseau non sécurisé peut avoir un impact extrêmement néfaste, notamment en ce qui concerne les violations de données. Bien que les outils logiciels antivirus soient une solution possible, ils sont principalement réactifs et ne peuvent aider que dans une certaine mesure.

Les propriétaires d'entreprise ont besoin de solutions qui ont une longueur d'avance et peuvent aider à prévenir les menaces de sécurité avant de frapper leurs systèmes.

Les outils de gestion des vulnérabilités vous aident à faire exactement cela. Ces outils logiciels permettent aux équipes de sécurité de comprendre clairement les menaces auxquelles elles sont confrontées et d'utiliser les remèdes appropriés pour les corriger.

Tous ces outils mentionnés ci-dessus vous aident à atteindre le même objectif. Nous espérons que la liste vous a été utile et vous sera utile pour choisir l'outil à utiliser pour protéger votre infrastructure interne.

Vous pouvez également explorer certains des meilleurs logiciels de gestion des actifs informatiques pour les petites et moyennes entreprises.