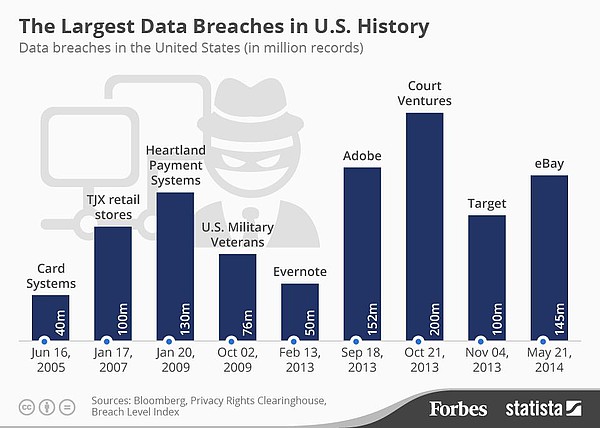

7 conseils de sécurité de site Web qui pourraient sauver votre entreprise d'une violation de données

Publié: 2018-10-16Un autre jour, un autre pirate informatique s'enfuit avec les données de quelques millions de clients d'Enormo Bank dans le cadre de la dernière violation massive de la cybersécurité d'entreprise. Les petites et moyennes entreprises (PME) se moquent d'elles-mêmes et offrent grâce au ciel qu'elles ne sont pas assez grandes pour que les pirates puissent y prêter attention. Si tel est votre état d'esprit, nous aimerions être les premiers à vous dire que votre perception est erronée. Tout à fait faux.

La réalité, selon le Comité des petites entreprises du Congrès américain, est que 71 % des violations de sécurité en ligne ciblent les entreprises de moins de 100 employés. Tu peux répéter s'il te plait? Vous avez bien lu, donc si l'état d'esprit « nous sommes trop petits pour que les méchants s'en emparent » imprègne votre PME, le moment est peut-être venu de poser la boisson énergisante, de vous asseoir droit et d'y prêter une attention particulière. 7 conseils de sécurité de site Web qui pourraient sauver votre entreprise d'une violation de données.

Vous serez content de l'avoir fait.

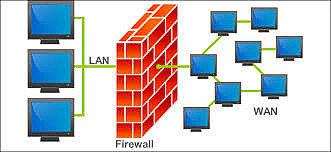

#1 Les pare-feu ne sont pas qu'une bonne idée

Si vous n'avez pas installé de pare-feu sur votre réseau, vous pouvez aussi bien vous rendre sur le dark web dès maintenant et publier tous vos mots de passe pour que tout pirate informatique puisse les trouver. La réalité est que vous devriez considérer un pare-feu comme votre première ligne de défense pour protéger les données des clients. En bref, un pare-feu est un système de sécurité - matériel ou logiciel - qui surveille le flux de données entre votre réseau interne et Internet et élimine les activités suspectes en fonction de règles de sécurité prédéterminées.

Il y a trois domaines sur lesquels se concentrer lorsqu'il s'agit d'installer des pare-feu.

Pare-feu externe : ce type de pare-feu se trouve normalement dans le cadre d'un routeur ou d'un serveur. Il se trouve en dehors du réseau de votre entreprise et empêche toutes sortes de tentatives de piratage d'atteindre votre système en premier lieu. Si vous n'êtes pas sûr d'en avoir un ou non, appelez votre hébergeur et posez quelques questions.

Pare-feu interne : Ce type de pare-feu prend la forme d'un logiciel installé sur votre réseau. Bien qu'il remplisse un rôle similaire à celui du pare-feu externe, à savoir rechercher les virus, les logiciels malveillants et autres cyber-méchants, il doit également être configuré pour segmenter le réseau afin que les virus, les piratages et autres puissent être rapidement mis en quarantaine et se propager. limité avant qu'il n'infecte l'ensemble du système.

Le troisième domaine auquel il faut prêter attention concerne les employés travaillant à domicile qui accèdent au réseau de l'entreprise. Votre sécurité globale est seulement aussi bonne que le maillon le plus faible. Cela vaudrait la peine de payer pour une protection par pare-feu dans de tels cas.

Les pare-feu sont intrinsèquement liés à la configuration d'hébergement de votre site Web/réseau. Pour les quelques dollars supplémentaires que cela coûte par mois, vous pouvez envisager de laisser derrière vous les jours d'hébergement partagé et de passer à quelque chose de plus robuste, soit un serveur dédié, soit un serveur privé virtuel qui permet plus de contrôle sur les configurations de sécurité spécifiques.

#2 Sécurisez ces appareils intelligents

Une enquête Tech Pro en 2016 a révélé que 59% des entreprises appliquent une politique Apportez votre propre appareil (BYOD). Cela fait beaucoup d'avenues potentiellement non sécurisées dans le réseau de l'entreprise qui errent dans les couloirs et les bureaux. De toute évidence, croiser les doigts et espérer qu'aucun méchant ne remarque cette défaillance massive de la sécurité n'est pas une bonne politique, alors qu'allez-vous faire ? À ce stade de l'ère de l'information, tenter de garder les appareils personnels comme les smartphones, les tablettes, les trackers de fitness et les montres intelligentes hors du lieu de travail entraînerait probablement un débrayage à grande échelle de l'ensemble de votre main-d'œuvre.

Voici quoi faire.

Créez une politique de sécurité qui s'applique spécifiquement aux appareils personnels. Faites savoir aux employés que le BYOD est acceptable mais qu'ils doivent – répéter en majuscules pour insister – DOIVENT adhérer aux règles qui assurent la sécurité du réseau. Deux mesures spécifiques à prendre sont :

- Exiger que tous les appareils personnels soient configurés pour rechercher et installer automatiquement les mises à jour de sécurité.

- Exiger que tous les appareils personnels adhèrent à la politique de mot de passe de l'entreprise. Vous avez une politique de mot de passe, n'est-ce pas ? C'est assez important. Nous expliquerons pourquoi dans un instant.

Si vous commencez à vous sentir comme le Grinch avec toutes ces exigences, posez-vous cette question. Est-ce que je préférerais irriter quelques employés avec des directives strictes en matière de cybersécurité ou laisser mon actif commercial le plus précieux, les données client, valser par la porte ? C'est ce que nous pensions.

#3 Un manuel de sécurité pour les contrôler tous

Comme mentionné, les PME d'aujourd'hui considèrent souvent les données comme l'actif commercial le plus précieux. Un seul employé enclin à négliger les mots de passe ou qui adopte une attitude désordonnée envers le filtrage visuel de tous les e-mails pour les tentatives de phishing peut littéralement torpiller votre entreprise. Un mot pour les sages. Les clients peuvent être assez impitoyables et hésiter à fréquenter davantage une entreprise qui est perçue comme jouant vite et librement avec leurs informations personnelles. Dans le cas où votre entreprise a besoin de services professionnels, un développeur de logiciels de sécurité peut être un bon choix.

Aujourd'hui plus que jamais, la formation pour prévenir les failles de sécurité en ligne doit être prise au sérieux par la direction et chaque employé, du vétéran le plus grisonnant au débutant morveux. Vous devez avoir un manuel de politique imprimé qui énonce les protocoles à suivre et les répercussions de ne pas les suivre jusqu'au licenciement inclus. Comme vous l'avez peut-être remarqué, les cybercriminels sont très avisés. Ils testent en permanence vos défenses et créent de nouvelles façons de pénétrer votre réseau, que ce soit par la technologie, la ruse ou une combinaison des deux.

Il incombe aux gestionnaires et propriétaires de PME de mettre à jour le manuel régulièrement en fonction des meilleures pratiques du moment, ainsi que de consacrer suffisamment de temps pour fournir une formation appropriée lors des processus d'intégration des nouveaux employés. Si vous voulez que cet effort soit pris au sérieux, et vous devriez le faire, VOUS devez le prendre au sérieux. À tout le moins, tout employé qui accède au réseau de l'entreprise pour une raison quelconque doit être parfaitement familiarisé avec la façon de le sécuriser. Une grande partie de cette sécurité repose sur le thème de la sécurité des mots de passe, qui est suffisamment important pour avoir sa propre catégorie.

#4 Si vous ne faites rien d'autre, ayez une politique de mot de passe fort

Voici quelques statistiques qui permettent de mieux comprendre pourquoi une PME peut avoir un problème en matière de cybersécurité.

- Un rapport Verizon de 2016 a révélé que 63 % des violations de données étaient causées par des mots de passe faibles, perdus ou volés. C'est un problème.

- Un rapport du Ponemon Institute affirme que 65% des entreprises ayant mis en place une politique de mot de passe ne l'appliquent pas. C'est un problème encore plus important.

Par où commençons-nous même avec cela? Oui, les employés se plaindront au ciel si vous leur demandez de créer des mots de passe plus complexes que « 1234 » et de les changer régulièrement, mais, au risque de ressembler à un disque rayé, êtes-vous plus préoccupé par l'irritation mineure des travailleurs ou la prise de contrôle de votre réseau par des forces hostiles ? Si vous avez dit le premier, nous aimerions vous suggérer poliment de vendre votre entreprise immédiatement.

La sécurité par mot de passe a besoin de sa propre section dans le manuel de sécurité et les meilleures pratiques doivent être suivies. Cela signifie que vous devez exiger :

- Les mots de passe doivent être changés tous les 60-90 jours

- Les mots de passe doivent comporter au moins 8 caractères, mais plus c'est mieux

- Les mots de passe comprennent des lettres majuscules et minuscules, des chiffres et des caractères spéciaux

Pour revoir ce chiffre antérieur, une fois que vous vous êtes donné la peine de créer une politique de mot de passe fort, ne faites pas partie des 65% qui ne l'appliquent pas. C'est juste idiot.

Gestionnaires de mots de passe : nous détestons quitter cette section sans mentionner les gestionnaires de mots de passe. Disponibles sous forme de logiciel installé, de service cloud ou même d'appareil physique, ces programmes vous aident à générer et à récupérer des mots de passe complexes. Il fait exactement ce que son nom prétend, c'est-à-dire gérer vos mots de passe, et il semble que la plupart d'entre nous pourraient avoir besoin d'aide dans ce domaine.

En savoir plus sur cette précaution de sécurité en ligne de premier plan (et peu coûteuse) dans Consumer Reports.

#5 Sauvegardes ? Maintenant plus que jamais

Vous avez décidé de suivre chacune de nos suggestions jusqu'à présent précisément, exactement et complètement, sans déviation. Vous pouvez maintenant pousser un énorme soupir de soulagement que le réseau de votre entreprise soit inattaquable. Pourquoi ne pas vous pencher en arrière et soutenir vos pieds ? Voici pourquoi pas. Malgré les meilleures intentions de vous et de l'ensemble de votre personnel, il existe au moins une possibilité qu'un pirate informatique parvienne toujours à se faufiler et à créer un chahut. Comme nous l'avons dit, ces gars et ces filles sont un groupe intelligent qui se consacre aux méfaits criminels. Une fois à l'intérieur, ils peuvent causer divers dommages, de l'enregistrement des frappes de mots de passe à l'utilisation de vos ressources pour lancer une attaque de bot tous azimuts pour nettoyer votre serveur.

À ce stade, vous souhaiterez pouvoir ramener le système à un point antérieur dans le temps avant que le pirate informatique ne mette la main sur le mélange. Vous avez régulièrement tout sauvegardé dans le cloud et même stocké une autre copie dans un emplacement physiquement distant, n'est-ce pas, car des incendies et des inondations se produisent ? Si vous ne le faites pas maintenant, pensez sérieusement à sauvegarder les documents de traitement de texte, les feuilles de calcul, les bases de données, les dossiers financiers, les fichiers RH et les comptes débiteurs/payants.

Les services de sauvegarde dans le cloud devenant chaque jour plus abordables, il n'y a aucune excuse pour ne pas mettre en œuvre une stratégie de sauvegarde complète qui vous permet de remettre rapidement votre système en état de fonctionnement en cas de pénétration du réseau. À moins que vous n'aimiez reconstruire chaque fichier que vous utilisez à partir de la mémoire…

#6 Anti-Malware n'est pas facultatif

D'accord, choisir d'installer ou non l'anti-malware EST facultatif. Au lieu de cela, nous aurions dû dire que décider par la négative est une mauvaise idée. L'anti-malware protège contre les attaques de phishing, qui sont devenues l'une des tactiques préférées des pirates informatiques pour une raison : elles fonctionnent à merveille. Pour preuve, nous nous tournons encore une fois vers le rapport Verizon 2016. Selon cette enquête, 30 % des employés ont ouvert des e-mails de phishing, soit 7 % de plus que l'année précédente !

Pour examen, le phishing est une technique par laquelle un pirate informatique envoie un e-mail destiné à inciter un employé à cliquer sur un lien qu'il contient. Prendre l'appât déclenche l'installation d'un logiciel malveillant sur le réseau et le pirate informatique est dedans. C'est une mauvaise chose. La première ligne de défense contre le phishing consiste à former vos employés à ne pas cliquer sur quoi que ce soit dans un e-mail à moins qu'ils ne soient doublement sûrs que c'est légitime.

Considérant que 30% des employés invitent essentiellement un pirate informatique dans le réseau, l'anti-malware est votre meilleur pari pour intercepter et arrêter l'installation du logiciel malveillant avant qu'elle ne puisse être terminée. Portez une attention particulière aux employés occupant des postes que les pirates informatiques aiment hameçonner : PDG, assistants administratifs, vendeurs et RH. Ceux-ci se sont avérés être des cibles particulièrement populaires car ils ont souvent accès au ventre mou des meilleures parties du réseau.

Mais ne faites pas l'erreur de supposer que tout le monde est immunisé. Tout employé ayant accès à n'importe quelle partie du réseau est une cible potentielle.

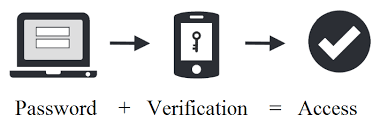

#7 Authentification multifacteur – Devenant rapidement la meilleure pratique

Ces dernières années, l'authentification multifacteur (MFA) est apparue comme un point lumineux sur le radar des personnes concernées par la sécurité de leur réseau. Oui, cela peut être un peu compliqué, mais c'est un moyen presque sûr de sécuriser le processus de connexion. Il existe de nombreuses permutations du processus exact, mais voici comment la connexion d'une entreprise pourrait se dérouler :

- L'utilisateur entre le mot de passe de manière traditionnelle en le tapant dans l'invite du système

- Un deuxième mot de passe à usage unique est généré et envoyé au téléphone portable de l'utilisateur

- L'utilisateur est redirigé vers la page de connexion finale où il entre le code à partir de son téléphone

- L'accès au réseau est accordé

Un moyen encore plus simple de mettre en œuvre la MFA consiste simplement à utiliser le numéro de téléphone portable de l'employé comme deuxième connexion. L'idée ici est qu'un pirate informatique est extrêmement peu susceptible d'avoir accès à la fois à la première connexion et au numéro de téléphone portable. Cette couche de protection supplémentaire est relativement simple à activer sur la plupart des systèmes et renforce considérablement la sécurité des mots de passe.

Une grande partie du travail de pionnier dans ce domaine vient de Google, qui a récemment terminé une période d'un an où pas un seul de ses 85 000 n'a vu son compte Gmail piraté. Ils l'ont fait en utilisant une clé de sécurité physique appelée Titan qui se branche sur un port USB. Même avec un nom d'utilisateur et un mot de passe, un pirate informatique ne pourrait pas accéder plus loin au compte sans avoir un accès physique à la clé.

Dernières pensées

L'idée d'ensemble est que les personnes impliquées dans les PME doivent garder à l'esprit que la sécurité des sites Web et des réseaux n'implique pas de lancer un grand changement et de ne plus jamais avoir à s'inquiéter des cybercriminels. C'est un processus itératif dans lequel la ligne de but continue d'avancer chaque fois que vous faites un pas vers elle. Il n'y a pas de processus de définition et d'oubli. Les méchants n'arrêtent jamais de tester et d'apprendre, devenant de plus en plus sophistiqués avec leurs efforts, donc vous non plus. De nos jours, les entreprises doivent se conformer aux réglementations en matière de confidentialité des données. Par conséquent, disposer d'un système de gouvernance des données garantira également que toutes les données utilisées sont collectées et gérées de la bonne manière.

Si ce n'est pas déjà fait, vous ou une personne que vous désignez devez prendre le pouls de l'industrie de la cybersécurité afin de prendre note des nouvelles méthodes d'attaque et de prévention au fur et à mesure qu'elles se présentent. Dans un monde où votre adversaire ne cesse d'apprendre, vous ne pouvez pas vous le permettre non plus. Si vous vous souciez de votre entreprise, la complaisance n'est pas une option lorsqu'il s'agit de s'assurer que votre réseau privé et vos données le restent, privés.