5 expertos en seguridad comparten mejores prácticas para prevenir ataques de día cero

Publicado: 2023-01-31Imagina que accidentalmente dejas abierta una ventana que rara vez se usa en tu casa.

No piensas en nada hasta que notas que las cosas se pierden. Los ladrones han estado entrando y saliendo de tu casa a escondidas durante días, valiéndose de tus cosas usando esa ventana descuidada.

Los ataques de día cero son exactamente iguales. Los piratas informáticos encuentran y explotan una vulnerabilidad en su sistema antes de que sepa que existe. Y hasta que encuentre el error, no puede solucionar el problema.

¿Qué es un ataque de día cero?

Un ataque de día cero aprovecha las vulnerabilidades de día cero para causar daños o robar datos de un sistema. El término "día cero" se refiere a la cantidad de días (cero) disponibles para que el proveedor de software emita una corrección para la vulnerabilidad desconocida antes del ataque.

Hoy en día, se encuentran vulnerabilidades de día cero en plataformas cotidianas como Apple iOS, Google Chrome y Windows. Los delitos cibernéticos y las crecientes variantes de exploits ya encontrados dificultan cada vez más la mitigación de los ataques de día cero.

Para las empresas que enfrentan amenazas de seguridad cibernética de ataques de día cero, la situación pinta un panorama sombrío. Se siente como si no hubiera esperanza de encontrar y prevenir este tipo de ataques.

Pero los expertos señalan que no siempre es así. El uso del software de seguridad adecuado y la implementación de las mejores prácticas de ciberseguridad pueden protegerse contra los ataques de día cero. Sigue leyendo para averiguar cómo.

¿Qué es un ataque de día cero?

Los desarrolladores de software no quieren crear software con errores, obviamente, pero todo software tiene fallas involuntarias. Después de todo, cada 1000 líneas de código tienen de 3 a 20 errores. Algunas de estas vulnerabilidades crean una debilidad de seguridad en el diseño, implementación u operación de un sistema o aplicación.

Los ciberdelincuentes buscan este tipo de vulnerabilidades de ciberseguridad para ejecutar comandos disfrazados de sistemas familiares. Podrían acceder y robar datos restringidos, comportarse como otro usuario o lanzar ataques de denegación de servicio. Por ejemplo, una vulnerabilidad del sistema en el almacenamiento en la nube podría brindar acceso a datos seguros en la nube.

¿Qué es la vulnerabilidad de día cero?

Una vulnerabilidad de día cero es cualquier falla de software que aún no se ha solucionado porque las partes responsables no se han dado cuenta de que necesita reparación.

Los proveedores de software, los desarrolladores y los programadores siempre buscan errores como estos. Cuando descubren uno, lo reparan. Sin embargo, cuando la vulnerabilidad está abierta y sin corregir, los ciberdelincuentes obtienen un pase libre para explotarla.

Dado que los proveedores generalmente no tienen conocimiento de dichas vulnerabilidades de antemano, literalmente tienen cero días para corregir el error antes de que los ciberdelincuentes lo aprovechen.

250

Los investigadores del Proyecto Cero de Google han encontrado vulnerabilidades de día cero en la naturaleza desde 2014.

Fuente: Proyecto Cero de Google

Los investigadores Leyla Bilge y Tudor Dumitras han esbozado las siete etapas del ciclo de vida de una vulnerabilidad de día cero.

- Vulnerabilidad introducida. Tiene software con un error. Puede ser un error de codificación, falta de cifrado o cualquier otra cosa que permita a personas no autorizadas acceder al sistema.

- Exploit liberado en la naturaleza. Los ciberdelincuentes encuentran el error, lanzan un código de explotación o una carga útil maliciosa y lo usan para realizar ataques.

- El proveedor encuentra la vulnerabilidad. Los proveedores o las partes responsables de reparar el software descubren el error, ya sea mediante pruebas continuas o mediante investigadores externos. Comienzan a trabajar en un parche.

- Vulnerabilidad revelada en público. El proveedor o las partes afectadas divulgan públicamente información sobre el error. El error obtiene un número de vulnerabilidades y exposiciones comunes (CVE) para una fácil identificación. Algunas vulnerabilidades permanecen privadas y se reparan en silencio.

- Firmas antivirus liberadas. Una vez que las partes involucradas conocen la vulnerabilidad, los proveedores de ciberseguridad detectan las firmas de los ataques y explotan a los piratas informáticos utilizando la falla. Luego actualizan sus sistemas de escaneo y detección.

- Parche lanzado. Mientras tanto, el proveedor de software lanza parches para la vulnerabilidad. Cualquiera que actualice sus sistemas con parches ya no es susceptible a los ataques.

- Implementación de parche completa. Una vez que se completa la implementación del parche, la vulnerabilidad ya no se puede explotar de ninguna manera.

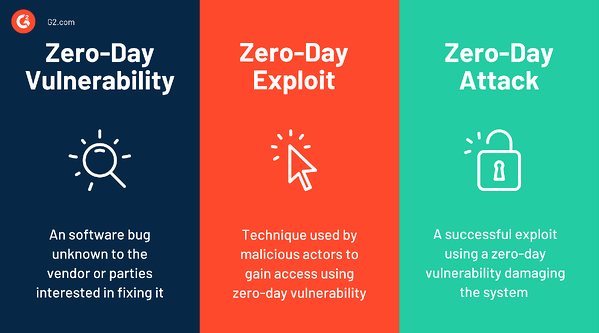

Vulnerabilidad de día cero frente a explotación de día cero frente a ataque de día cero

Es común confundir los ataques de día cero con las vulnerabilidades de día cero y los exploits de día cero. Pero son diferentes.

Vulnerabilidad de día cero: una vulnerabilidad de software que aún no conocen los desarrolladores o una falla sin parche. Las vulnerabilidades de día cero podrían ser la falta de cifrado de datos, configuraciones incorrectas, autorizaciones incorrectas o errores de codificación.

Explotación de día cero: técnicas o métodos que utilizan los ciberdelincuentes para obtener acceso a un sistema utilizando una vulnerabilidad de día cero. Los métodos van desde el phishing selectivo hasta el malware.

Ataque de día cero: un ataque de día cero exitoso que sabotea un sistema o causa daños en términos de violación o robo de datos es un ataque de día cero.

Relacionado: Aprenda cómo evitar ser víctima de phishing y otras técnicas de ingeniería social.

¿Cómo funciona un ataque de día cero?

Su defensa contra los ataques de día cero solo es efectiva si sabe cómo funciona un ataque. Un ataque de día cero es así:

- Descubrir vulnerabilidades. Los atacantes buscan vulnerabilidades críticas de ciberseguridad en plataformas populares. Incluso buscan comprar vulnerabilidades de día cero en el mercado negro, donde los errores y exploits de día cero se venden a precios elevados.

- Cree el código de explotación. Los piratas informáticos crean códigos de explotación para aprovechar la vulnerabilidad de día cero. Los códigos de explotación son una pieza de código malicioso con un pequeño malware que descarga malware adicional cuando se activa. El malware permite a los piratas informáticos infectar dispositivos vulnerables, ejecutar código, actuar como administrador o realizar acciones potencialmente dañinas.

- Encuentre sistemas vulnerables. Los delincuentes buscan sistemas que sean vulnerables al exploit utilizando bots o escáneres automáticos y planifican un ataque dirigido o masivo, según sus motivos.

- Implementar el exploit. La táctica más común que utilizan los atacantes para distribuir exploits es a través de páginas web que, sin saberlo, albergan códigos maliciosos y exploits en sus anuncios. A veces, los exploits se implementan a través de correos electrónicos. Puede ser en forma de phishing selectivo, dirigido a individuos específicos o correos electrónicos masivos de phishing a un gran grupo de personas.

El malware del atacante se descarga cuando un usuario visita sitios web maliciosos o hace clic en correos electrónicos de phishing. Los atacantes también usan kits de exploits, una colección de exploits que atacan diferentes vulnerabilidades de software a través de páginas web. Este tipo de exploits pueden piratear sistemas operativos, aplicaciones, navegadores web, componentes de código abierto, hardware y dispositivos IoT. - Lanzar el exploit. Una vez que se libera el exploit, los delincuentes se infiltran en el sistema y comprometen las operaciones y los datos del dispositivo o incluso toda la red conectada.

Los piratas informáticos usan exploits para robar datos, lanzar ransomware o realizar ataques a la cadena de suministro. Cuando se trata de ataques a la cadena de suministro, los atacantes suelen utilizar una vulnerabilidad de día cero para acceder a proveedores de software críticos. Una vez dentro, los piratas ocultan malware adicional en la aplicación, sin que el proveedor lo sepa. El código malicioso también se descarga con el código legítimo cuando el software se lanza al público, lo que genera un número significativo de víctimas.

Por ejemplo, una vulnerabilidad crítica de día cero en la plataforma SolarWinds Orion resultó en un ataque masivo a la cadena de suministro que afectó a cientos de empresas y agencias gubernamentales.

¿Quién ejecuta los ataques de día cero?

Diferentes tipos de personas llevan a cabo ataques de día cero por diversas razones. Ellos pueden ser:

- Los ciberdelincuentes, que lo hacen para obtener ganancias monetarias. Un estudio encontró que un tercio de todos los grupos de piratería que explotan las vulnerabilidades de día cero tienen una motivación financiera.

- Hackers patrocinados por el estado, que lo hacen por razones políticas o para atacar la infraestructura cibernética de otro país. Por ejemplo, el grupo de amenazas patrocinado por el estado chino APT41 usó una vulnerabilidad de día cero para apuntar a una red del gobierno estatal de EE. UU. en 2021.

- Hacktivistas, que lo hacen por causas sociales o políticas.

- Espías corporativos, que lo hacen para vigilar los negocios de la competencia.

Objetivos de exploits de día cero y ataques de día cero

Los ciberdelincuentes se dirigen a una amplia gama de organizaciones con exploits y ataques de día cero. Éstos incluyen:

- Agencias gubernamentales

- Infraestructura pública crítica

- Empresas que van desde pequeñas y medianas empresas hasta grandes empresas en diferentes industrias como TI, finanzas, medios y atención médica.

- Proveedores de software como servicio (SaaS), proveedores de servicios administrados (MSP) y proveedores de soluciones en la nube

- Individuos de alto perfil

- Académicos, think tanks, universidades, activistas y ONG

¿Por qué son peligrosos los ataques de día cero?

Los ataques de día cero son una de las amenazas de ciberseguridad de más rápido crecimiento. Con la rápida adopción de las tecnologías de la nube, móviles e Internet de las cosas (IoT), la cantidad y la complejidad de las plataformas de software que usamos a diario están aumentando. Más software conduce a más errores de software. Más errores generalmente significan más puertas de enlace para que los atacantes exploten.

Para los piratas informáticos, las vulnerabilidades en software popular como Microsoft Office o Google Chrome representan un pase gratuito para atacar cualquier objetivo que deseen, desde compañías Fortune 500 hasta millones de usuarios de teléfonos móviles en todo el mundo.

Los ataques de día cero son tan despiadados porque normalmente pasan desapercibidos durante al menos diez meses, más en algunos casos. Hasta que se encuentra el ataque, el software permanece sin parches y los productos antivirus no pueden detectar el ataque a través del análisis basado en firmas. También es poco probable que se observen en honeypots o experimentos de laboratorio.

E incluso si la vulnerabilidad queda expuesta, los delincuentes se apresuran a aprovechar la situación. Una vez que una vulnerabilidad sin parchear es pública, se necesitan solo 14 días para que un exploit esté disponible en la naturaleza. Si bien los ataques inicialmente están destinados a una organización o persona específica, otros actores de amenazas no tardan mucho en explotar la vulnerabilidad de la manera más amplia posible.

830.000

los intentos de ataque se realizaron dentro de las 72 horas posteriores a la revelación de la infame vulnerabilidad Log4j.

Fuente: punto de control

Hasta los últimos años, los exploits de día cero fueron encontrados y utilizados principalmente por grupos cibernéticos patrocinados por el estado. Se especula que Stuxnet, uno de los ataques de día cero más famosos contra el programa nuclear de Irán, es una operación conjunta entre Estados Unidos e Israel.

Pero hoy en día, los grupos de delitos cibernéticos motivados financieramente utilizan exploits de día cero. Están ganando dinero con ataques de día cero usando ransomware. Los crecientes ataques a la cadena de suministro de servicios de TI también están aumentando con el objetivo de apuntar a empresas de terceros en sentido descendente.

5,4 millones

Se descubrió que las cuentas de Twitter se vieron afectadas por una violación de datos debido a una vulnerabilidad de día cero en 2022.

Fuente: Gorjeo

Además de la combinación, los piratas informáticos podrían usar soluciones de inteligencia artificial (IA) y aprendizaje automático (ML) para instigar ataques sofisticados.

Por ejemplo, en 2022, los investigadores descubrieron que podían usar ChatGPT para crear correos electrónicos de phishing y campañas de ransomware para MacOS. Cualquiera, independientemente de su experiencia técnica, podría usar estas herramientas de inteligencia artificial para crear códigos para malware o ransomware a pedido.

Estos ataques tienen amplias ramificaciones, desde el robo de datos y la propagación de malware hasta pérdidas financieras y la toma total del sistema. Más que nunca, las empresas deben estar preparadas para los ataques de día cero para proteger sus datos y la seguridad de la red.

Relacionado: aprenda qué significa la seguridad de datos y las mejores prácticas para mantener sus datos seguros.

5 e xpertos revelan errores comunes en la defensa contra ataques de día cero

Le preguntamos a cinco expertos en seguridad cibernética acerca de los pasos en falso más frecuentes y evitables que toman las empresas que las hacen vulnerables a las amenazas y ataques de día cero. Esto es lo que dijeron.

Preparación insuficiente

Pete Nicoletti de Check Point Software señaló que las empresas, especialmente las pequeñas y medianas, no suelen estar preparadas para los ataques de día cero.

“Veamos primero el alcance del problema. Aplicaciones vulnerables, socios, empleados distribuidos por todas partes, en recursos de la nube, servidores de colocación, computadoras de escritorio, portátiles, conexión inalámbrica doméstica insegura, traiga su propio dispositivo, teléfonos celulares y más. Todos crean una superficie de amenazas muy grande y requieren soluciones específicas, prioridad, presupuesto y atención personalizada”, dijo Nicoletti.

Señaló que los atacantes están bien financiados con miles de millones de dólares en ransomware y ahora están creando miles de nuevas variantes de malware cada mes, junto con miles de millones de correos electrónicos de phishing bien elaborados. Están explotando vulnerabilidades de día cero y atacando puntos débiles sin parchear.

“Incluso algunos proveedores de seguridad tienen cero días y se están aprovechando como un vector de explotación, subiendo el dial de ironía al máximo”.

Pete Nicoletti

CISO de campo, software Check Point

Teniendo en cuenta lo costoso y difícil que es mitigar los ataques de día cero, Nicoletti insiste en que las empresas deben estar preparadas para abordar los riesgos de seguridad con gastos razonables.

Vulnerabilidades conocidas no reparadas

Paul Hadjy, director ejecutivo y cofundador de Horangi Cyber Security, habló sobre la importancia de entender bien los conceptos básicos de seguridad.

“Muchas empresas nos preguntan sobre cómo lidiar con las vulnerabilidades de día cero cuando aún no han madurado por completo sus capacidades y mecanismos para lidiar con las vulnerabilidades conocidas”, dijo Hadjy.

Nos dijo que si bien es desafortunado ser atacado por una vulnerabilidad de día cero, ser atacado por una vulnerabilidad conocida es aún peor.

“Ambos apuntan a una situación con la que nos encontramos muy a menudo. La situación en la que las organizaciones se centran en lo que está de moda y es relevante cuando deberían centrarse en los aspectos básicos de la seguridad”, dijo.

“Las capacidades básicas de seguridad no deben pasarse por alto por algo que es nuevo y brillante”.

Pablo Hadjy

CEO y cofundador, Horangi Cyber Security

Prácticas de gestión deficientes

Caitlin Condon, gerente sénior de Investigación de Seguridad en Rapid7, señaló que las empresas carecen de una práctica básica de gestión de vulnerabilidades.

“La pregunta más frecuente que escuchamos que hacen las organizaciones cuando hay un ataque de día cero de alto perfil es, '¿utilizamos este producto vulnerable?' seguido de '¿ya hemos sido explotados?'”, dijo Condon.

“Una crisis no es el momento ideal para que una empresa comience a pensar en cómo catalogar el inventario, configurar registros o alertas centralizados, o implementar un plan de parches de emergencia para vulnerabilidades críticas explotadas activamente”.

Caitlin Condón

Gerente sénior, Investigación de seguridad, Rapid7

Condon dijo que la mejor preparación contra los días cero es implementar buenas políticas y prácticas básicas. “Luego, cuando hay un incidente de seguridad cibernética donde la reducción del riesgo se mide en minutos, tiene una línea de base bien entendida sobre la cual promulgar procedimientos de emergencia, hacer operativa la inteligencia y priorizar las remediaciones”.

falta de visibilidad

Stan Wisseman, estratega jefe de seguridad de CyberRes, una línea de negocios de Microfocus, destaca la necesidad de una mejor visibilidad cuando se trata del software que usan las empresas.

“Las organizaciones necesitan una mayor transparencia en los componentes de software que componen sus aplicaciones y productos para que puedan realizar un análisis de impacto rápido”, dijo Wisseman. Explicó la necesidad de hacerlo con el ejemplo de los ataques de día cero que ocurrieron cuando se reveló la vulnerabilidad Log4Shell o Log4J en Apache.

“Con Log4J, cualquiera que ejecutara algo con Java tenía que enviar un correo electrónico manualmente a sus proveedores para averiguar si Log4J estaba en sus productos y validar la versión. Si se veían afectados, tenían que determinar qué hacer al respecto. Todo el mundo estaba revuelto”.

Agregó que las empresas deben realizar un análisis de composición de software (SCA) y tener una lista de materiales de software (SBOM) para reducir rápidamente los riesgos que plantea el ataque de día cero. “Debe hacer su debida diligencia y asegurarse de que tengan controles de seguridad validados”, dijo.

“El valor del análisis de composición de software (SCA) y de tener disponible la lista de materiales de software (SBOM) es que puede responder rápidamente para mitigar los riesgos que plantea el ataque de día cero”.

Stan Wisseman

Estratega jefe de seguridad, CyberRes

Seguridad y cumplimiento descuidados

Ben Herzberg, vicepresidente de Satori Cyber, compartió su opinión sobre los problemas que tienen las nuevas empresas para prevenir ataques de día cero.

“Los nuevos negocios están, genéricamente hablando, en modo de crecimiento. y delgado Estos dos factores pueden provocar el descuido de la seguridad y el cumplimiento. Esto puede conducir a riesgos de seguridad más excesivos, tanto conocidos como de día cero”.

Prevención de ataques de día cero: cómo prevenir las amenazas de día cero

Ahora que sabe dónde se encuentran algunos de los problemas, lea detenidamente los consejos de expertos sobre cómo prevenir los ataques de día cero.

1. Comprenda sus riesgos

Condon destacó la importancia de que las empresas comprendan los peligros que representan los ataques cibernéticos.

“Con recursos limitados para proteger una lista cada vez mayor de infraestructura de TI y servicios en la nube, es importante crear un programa de seguridad que tenga en cuenta su contexto de riesgo específico”.

Caitlin Condón

Gerente sénior, Investigación de seguridad, Rapid7

“Tal vez sea una empresa que prioriza la nube y necesita adaptar sus reglas de implementación y escaneo para evitar configuraciones incorrectas que expongan datos o generen facturas elevadas”, dijo. "Tal vez sea una empresa minorista cuyos sistemas de punto de venta (POS) son el objetivo durante la temporada navideña o una empresa de transmisión que vive en un mundo con un tiempo de actividad del 99,999 % donde los ataques de denegación de servicio son una catástrofe comercial".

“Comprender qué tipos de riesgos tienen el mayor impacto en su negocio le permite crear un programa de seguridad donde los objetivos y las métricas se personalizan según sus necesidades y donde puede comunicar más fácilmente el progreso y las prioridades a las partes interesadas no relacionadas con la seguridad en toda su organización”.

Sumado a esto, Herzberg enfatizó la importancia de construir un plan incremental que aborde las amenazas por factor de riesgo.

“Probablemente no podrá reducir su riesgo al 0%. Por lo tanto, es importante priorizar las áreas de alto riesgo... Desarrollar una gran seguridad en torno a los datos confidenciales que tiene es más importante que la de los datos de registro genéricos".

Ben Herzberg

Vicepresidente, Satori Cyber

2. Obtenga lo básico correcto

“Las empresas primero deben cubrir sus aspectos básicos”, dijo Nicoletti.

Aquí hay algunas sugerencias de Nicoletti para que las empresas entiendan sus conceptos básicos correctamente.

- Cumpla con todos los requisitos de cumplimiento de ciberseguridad en un marco estricto como el de la industria de tarjetas de pago (PCI).

- Asegúrese de tener un sistema de copia de seguridad sólido y una estrategia de restauración. Pruébelos de forma rutinaria.

- Adopte una estrategia de confianza cero y proporcione a sus empleados y socios los niveles de acceso adecuados.

- Supervise su nube, contenedores y servidores con una evaluación de postura continua para evitar configuraciones incorrectas.

- Utilice la mejor seguridad de correo electrónico que pueda encontrar.

- Encuentre un proveedor de servicios de seguridad administrada (MSSP) apropiado si no tiene suficientes expertos para observar y responder las 24 horas del día, los 7 días de la semana.

Sumado a esto, Wisseman señaló que el asesoramiento brindado por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) en su programa Shields Up es excelente para empresas de todos los tamaños que desean mejorar su resiliencia.

3. Configure múltiples capas de seguridad

“Es importante asegurarse de que haya múltiples capas de seguridad”, dijo Herzberg. "Por ejemplo, si un punto final se ve comprometido, lo que puede deberse a un exploit de día cero que está fuera de su control, piense en cómo se asegura de que el daño esté contenido y no comprometa todas sus plataformas". Un enfoque en capas asegura que un atacante que penetre una capa de defensa será detenido por una capa posterior.

Sugerencia: use una herramienta de firewall de aplicaciones web para escanear todo el tráfico de red entrante para encontrar amenazas en tiempo real.

4. Obtenga capacidades de gestión de parches y respuesta a incidentes

Hadjy llamó a estas capacidades "fundamentales" y agregó: "Muchas tecnologías, como el uso de una herramienta de gestión de postura de seguridad en la nube y la gestión de identidades y derechos en la nube (CIEM), pueden ayudarlo a mejorar sus capacidades de gestión de parches y son muy recomendables. ”

La analista de ciberseguridad de G2, Sarah Wallace, también llamó la atención sobre la importancia de contar con un software de ciberseguridad actualizado. “Los ciberdelincuentes saben que muchas organizaciones tienen software de seguridad antiguo y anticuado, por lo que es un blanco fácil para ellos”, dijo Wallace.

Relacionado: aprenda cómo hacer que la respuesta a incidentes de seguridad sea menos caótica con un plan de respuesta a incidentes.

5. Realizar simulaciones y pruebas

Hadjy enfatizó mejorar la estrategia de respuesta a incidentes con simulaciones y pruebas frecuentes. “¡Tenga un plan sólido en marcha y practique, practique, practique!”

Hadjy nos explicó que realizar simulaciones, como ejercicios de simulación, es la mejor manera de ver qué tan bien funcionan sus planes de respuesta a incidentes e identificar áreas de mejora.

“Es posible que no puedas controlar cuándo o cómo te atacan, pero puedes controlar muchas partes de tu respuesta cuando sucede”, dijo. También hizo hincapié en la necesidad de cultivar y promover una fuerte cultura de ciberseguridad.

“Lidiar con un ataque de día cero es, en casi todos los sentidos, lo mismo que lidiar con cualquier otro ataque cibernético. Tienes que responder a una situación que no esperabas y, a menudo, tienes muy poca información para continuar”.

Pablo Hadjy

CEO y cofundador, Horangi Cyber Security

“Asegúrese de que toda su organización esté educada y se mantenga alerta contra amenazas potenciales como el phishing. Proporcione herramientas y canales para que los empleados marquen y denuncien intentos y amenazas de phishing”, dijo Hadjy.

“Si los empleados aprenden desde el primer día que la seguridad no es un obstáculo que debe sortearse, sino un habilitador de negocios, su comportamiento en los próximos años marcará una gran diferencia”, dijo Herzberg.

Para concluir, Nicoletti nos dejó esta guía. “Cambie su mentalidad de detección a prevención, ya que debe detener los días cero en seco”.

Soluciones de seguridad contra ataques de día cero

Diferentes soluciones de seguridad ayudan a detectar y defenderse contra amenazas de día cero y otras vulnerabilidades y ataques de seguridad cibernética. Puede usar una combinación de estas herramientas según sus necesidades y fortalecer la postura de seguridad de su empresa.

Software de gestión de parches

Las soluciones de administración de parches garantizan que su pila tecnológica y su infraestructura de TI estén actualizadas. Las organizaciones utilizan esta herramienta para

- Mantenga una base de datos de actualizaciones de software, middleware y hardware.

- Reciba alertas sobre nuevas actualizaciones o para actualizar automáticamente.

- Notifique a los administradores sobre el uso de software desactualizado.

Sugerencia: puede usar escáneres de vulnerabilidades o escáneres de caja negra para corregir vulnerabilidades conocidas.

Software de gestión de vulnerabilidades basado en riesgos

Más avanzado que las herramientas tradicionales de gestión de vulnerabilidades, el software de gestión de vulnerabilidades basado en riesgos identifica y prioriza las vulnerabilidades en función de factores de riesgo personalizables. Las empresas pueden utilizar esta herramienta para

- Analice aplicaciones, redes y servicios en la nube en busca de vulnerabilidades.

- Priorice las vulnerabilidades en función de los factores de riesgo utilizando ML.

G2 Grid para la gestión de vulnerabilidades basada en riesgos

Las herramientas como el software de administración de superficie de ataque también se pueden usar para buscar y remediar vulnerabilidades.

Software de análisis de riesgos de seguridad

El software de análisis de riesgos de seguridad supervisa las pilas de TI, incluidas las redes, las aplicaciones y la infraestructura, para identificar vulnerabilidades. Las empresas utilizan esta solución para

- Analice el software, el hardware y las operaciones de seguridad de una empresa.

- Obtenga información sobre vulnerabilidades o agujeros en su seguridad.

- Obtenga recomendaciones para optimizar la planificación de la seguridad en todos los sistemas de TI.

G2 Grid para análisis de riesgos de seguridad

Los sistemas de detección y prevención de intrusos también son útiles para conocer actividades sospechosas, malware, ataques de ingeniería social y otras amenazas basadas en la web.

Software de inteligencia de amenazas

El software de inteligencia de amenazas proporciona información sobre las amenazas cibernéticas más recientes, ya sean ataques de día cero, malware nuevo o exploits. Las organizaciones utilizan software de inteligencia de amenazas para

- Obtenga información sobre amenazas y vulnerabilidades emergentes.

- Descubra prácticas de remediación para amenazas emergentes.

- Evalúe las amenazas en diferentes tipos de redes y dispositivos.

Software de gestión de eventos e información de seguridad (SIEM)

SIEM es una combinación de herramientas de seguridad que realizan funciones tanto de software de monitoreo de información de seguridad como de software de gestión de eventos de seguridad. La solución proporciona una plataforma única para facilitar el análisis, la investigación, la detección de anomalías y la reparación de amenazas en tiempo real. Las empresas pueden usar SIEM para

- Recopilar y almacenar datos de seguridad de TI.

- Monitorear incidentes y anomalías en el sistema de TI.

- Reúna información sobre amenazas.

- Automatice la respuesta a amenazas.

Software de respuesta a incidentes

La herramienta de respuesta a incidentes suele ser la última línea de defensa contra cualquier amenaza cibernética. La herramienta se utiliza para remediar los problemas de ciberseguridad a medida que surgen en tiempo real. Las empresas utilizan la solución para

- Monitorear y detectar anomalías en los sistemas de TI.

- Automatice o guíe al equipo de seguridad a través del proceso de remediación.

- Almacene datos de incidentes para análisis e informes.

Software de orquestación, automatización y respuesta de seguridad (SOAR)

SOAR combina las funcionalidades de gestión de vulnerabilidades, SIEM y herramientas de respuesta a incidentes. Las organizaciones utilizan la solución para

- Integre información de seguridad y herramientas de respuesta a incidentes.

- Cree flujos de trabajo de respuesta de seguridad.

- Automatice las tareas relacionadas con la gestión y respuesta de incidentes.

Escudos arriba

Los ataques de día cero son, sin duda, cada vez más comunes y difíciles de prevenir. Pero debes tener tus mejores defensas contra eso. Conozca la pila tecnológica que tiene. Mantenga una infraestructura de seguridad robusta para encontrar y corregir vulnerabilidades.

Mantenga el control de anomalías. Informe a sus empleados sobre sus políticas y amenazas de seguridad. Tenga un plan de respuesta a incidentes y pruébelo regularmente. Mitigar y contener un ataque si ocurre. Siga las mejores prácticas de seguridad con las soluciones de seguridad mencionadas anteriormente y estará preparado.

Obtenga más información sobre las herramientas de ciberseguridad que pueden proteger a su empresa de las amenazas de día cero y otros ataques cibernéticos.