Hackeo de redes sociales: cómo proteger su cuenta

Publicado: 2022-12-20No se puede negar que las redes sociales se han convertido en una parte importante de una estrategia de marketing B2B. Ningún otro canal va más allá en la creación de relaciones reales con sus clientes y una comunidad en torno a su marca.

Sin embargo, ninguna empresa puede aprovechar los beneficios de las redes sociales si no puede proteger sus cuentas de los piratas informáticos. Los estafadores, imitadores y piratas informáticos se están convirtiendo en una amenaza cada vez mayor para las empresas en las plataformas de redes sociales y pueden causar estragos.

En este artículo, analizaremos los riesgos de seguridad de las redes sociales más comunes, junto con las mejores prácticas para proteger sus cuentas de redes sociales de los piratas informáticos. Le ayudará a adelantarse a posibles ataques y a ofrecer sus servicios B2B en los que sus clientes pueden confiar.

Enlaces rápidos:

- 6 riesgos comunes de seguridad en las redes sociales

- Error humano/empleado

- Cuentas de redes sociales desatendidas

- Ataques de phishing

- Cuentas impostoras

- estafas publicitarias

- Aplicaciones de terceros vulnerables

- 9 Mejores Prácticas para Proteger las Cuentas de Redes Sociales de los Hackers

- Proteja su información de inicio de sesión

- Limitar el acceso a las cuentas

- Utilice la gobernanza de las redes sociales para optimizar la gestión de riesgos

- Use una red Wi-Fi segura o privada

- Nunca inicie sesión con enlaces desconocidos

- Usar autenticación de dos factores

- Proteja el hardware de su empresa

- Mantén todo actualizado

- Inspeccione sus bandejas de entrada regularmente

- Qué hacer si sus cuentas sociales están comprometidas

- Paso 1: Evite más daños

- Paso 2: Sea transparente con su audiencia y clientes

- Paso 3: revise su política social

6 riesgos comunes de seguridad en las redes sociales

Aquí hay una lista de los riesgos de seguridad de las redes sociales más comunes que necesita saber.

1. Error humano/empleado

Según estadísticas recientes, el 82 % de las infracciones de seguridad cibernética, incluidos el mal uso, los errores y los ataques sociales, involucran errores humanos.

Si bien es útil tener varios empleados con acceso a las cuentas sociales de su marca por una variedad de razones, esto también aumenta el riesgo de error humano.

A veces, descargar el archivo incorrecto o hacer clic en el enlace incorrecto puede causar problemas de seguridad en las redes sociales. Hay algunas formas de mitigar el posible error humano:

- Use una plataforma de administración de redes sociales con inicios de sesión y permisos únicos para evitar demasiado acceso a los privilegios de administrador.

- Si no está utilizando una plataforma de gestión de redes sociales, utilice una caja fuerte de contraseñas para asegurarse de que las contraseñas permanezcan seguras.

- Informe a los empleados sobre posibles ataques de pesca y habilite la autenticación de dos factores en todos los ámbitos.

Repasaremos más formas de proteger sus perfiles sociales y asegurarnos de que sean inmunes a los ataques cibernéticos.

↑ Arriba

2. Cuentas de redes sociales desatendidas

Las marcas, especialmente las empresas B2B, necesitan administrar múltiples cuentas de redes sociales en diferentes canales. Les permite mantener una presencia en línea constante en diferentes plataformas para llegar a más clientes potenciales.

Pero nunca debe dejar desatendidas las cuentas que ya no usa, ya que son un blanco fácil para los piratas informáticos.

Una vez que los piratas informáticos obtienen el control de dichas cuentas, pueden usarlas para comenzar a compartir publicaciones y mensajes fraudulentos utilizando el nombre de su marca. Puede dañar gravemente la reputación de su marca y podría perder permanentemente el acceso a esa cuenta.

↑ Arriba

3. Ataques de phishing

El objetivo de un ataque de phishing es extraer el nombre de usuario y la contraseña de su cuenta de redes sociales mediante un enlace falso que contiene malware. Es uno de los tipos más comunes de ataques a las redes sociales y ayuda a los piratas informáticos a tomar el control de sus cuentas.

↑ Arriba

4. Cuentas impostoras

Es fácil para un pirata informático crear una cuenta en las redes sociales que parece pertenecer a su marca. Los piratas informáticos pueden usar dichas cuentas para compartir información engañosa e incorrecta sobre su negocio para dañar la reputación de su marca.

Además, también pueden comenzar a interactuar con sus clientes e intentar extraer su información personal, incluidos nombres de usuario, contraseñas y detalles de tarjetas bancarias en su nombre. No podrá detectar dichas cuentas a menos que sus clientes se comuniquen con usted.

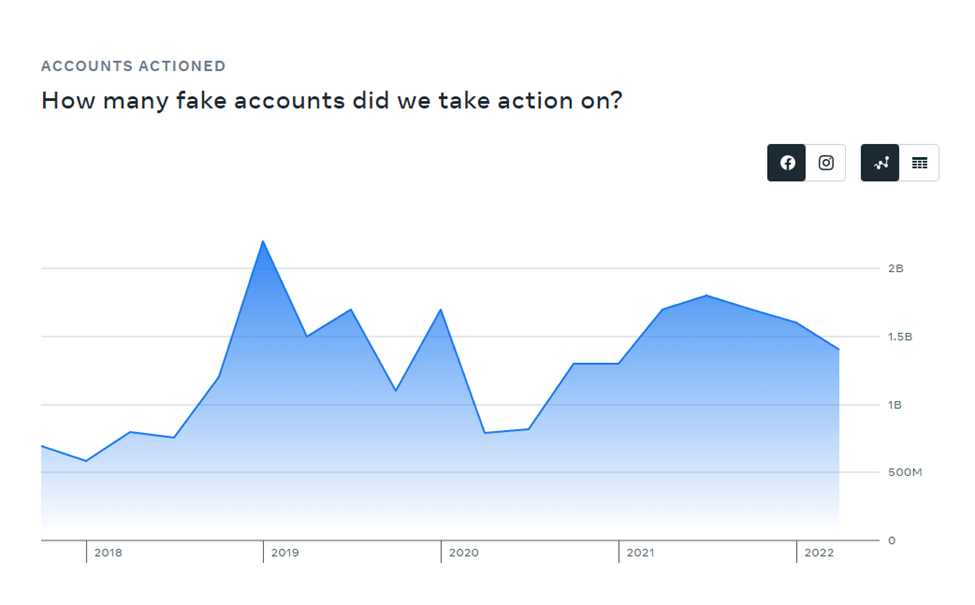

El último informe de transparencia de LinkedIn muestra que bloquearon 11,9 millones de cuentas falsas en el paso de registro en solo seis meses. Además, se eliminaron 4,4 millones de cuentas falsas después de registrarse, pero antes de que los miembros las denunciaran.

Sin embargo, todavía había 127.000 cuentas falsas que la plataforma bloqueó después de que los miembros las denunciaran.

Fuente

Además, Facebook informa que bloqueó 1400 millones de cuentas falsas en el segundo trimestre de 2022.

Fuente

↑ Arriba

5. Estafas publicitarias

Las estafas publicitarias se están convirtiendo en un problema creciente en las plataformas de redes sociales, especialmente en Facebook e Instagram. Los piratas informáticos y los estafadores crean anuncios falsos utilizando información de identificación, como logotipos y eslóganes, de marcas reales para que los anuncios parezcan reales. Estos anuncios pueden provocar daños en la reputación de su empresa.

↑ Arriba

6. Aplicaciones de terceros vulnerables

Usar un enfoque de múltiples capas para garantizar la seguridad y la protección de los datos del cliente, como el uso de la autenticación de dos factores, es excelente. Sin embargo, estas capas no serán suficientes si ha vinculado su cuenta a una aplicación de terceros vulnerable.

Vincular su cuenta a una aplicación significa compartir sus credenciales con ellos, y un ciberdelincuente puede obtener acceso a su cuenta pirateando dicha aplicación.

Los piratas informáticos utilizaron el mismo enfoque y accedieron a cuentas de Twitter que estaban vinculadas al Comité Olímpico Internacional. Utilizaron una aplicación de análisis de terceros y una de las víctimas de este incidente fue el FC Barcelona.

↑ Arriba

9 Mejores Prácticas para Proteger las Cuentas de Redes Sociales de los Hackers

Las siguientes son las mejores prácticas que los dueños de negocios pueden usar para proteger sus cuentas de redes sociales de los piratas informáticos.

1. Proteja su información de inicio de sesión

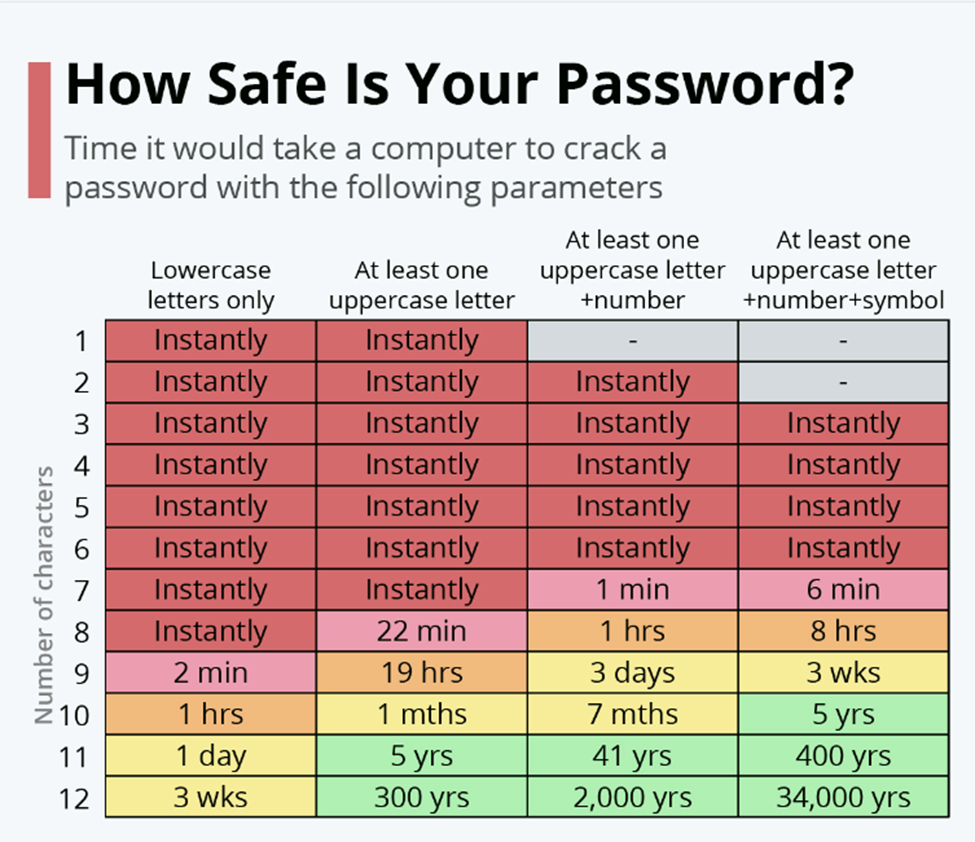

Las contraseñas débiles son a menudo el mayor riesgo de seguridad y también son las más fáciles de arreglar. Si bien puede hacer 209 mil millones de combinaciones diferentes con ocho letras minúsculas, dicha contraseña se puede descifrar instantáneamente.

Fuente

Por lo tanto, debe crear una contraseña segura para sus cuentas de redes sociales. Aquí hay una lista de técnicas que puede usar para crear una contraseña que será casi imposible de descifrar.

- Debe tener al menos 12 caracteres

- Debe contener combinaciones aleatorias de signos de puntuación, símbolos, números y letras en mayúsculas y minúsculas.

- No debe tener ninguna relación con su negocio, como código postal, ubicación, nombre, etc.

Ejemplo de una contraseña segura: 7%tVI6e$Y5ut

Además de crear una contraseña segura, también es importante asegurarse de no usar la misma contraseña para varias cuentas. Además, acostúmbrese a cambiar todas sus contraseñas después de tres meses. De esta manera, el hacker no podrá acceder a sus otras cuentas si una de ellas es pirateada.

↑ Arriba

2. Limite el acceso a las cuentas

Es importante determinar qué pueden ver y hacer sus empleados mientras usan la cuenta de redes sociales de su marca. Desde el modo de solo lectura hasta el de administrador, debe crear funciones personalizadas para proteger la información de sus redes sociales.

Por ejemplo, si tiene empleados que llegan y se comunican con las marcas que pueden usar sus servicios, entonces no desea proporcionarles acceso al modo de administrador. Solo necesitan usar la función de mensajería de sus plataformas de redes sociales para llegar a su público objetivo.

Tenga en cuenta que cada persona que pueda acceder a sus cuentas comerciales en las redes sociales puede ser un riesgo para la seguridad. Aumentará el riesgo de error humano, lo que brindará a los piratas informáticos la oportunidad de robar su información confidencial.

Asegúrese de administrar sus equipos en función de sus roles definiendo diferentes grupos para que puedan acceder solo a las funciones de sus cuentas de redes sociales que necesitan para realizar su trabajo. Permitirá un enfoque más específico y le facilitará el seguimiento del rendimiento de su equipo.

↑ Arriba

3. Utilice la gobernanza de las redes sociales para optimizar la gestión de riesgos

Brindar a sus empleados pautas claras sobre cómo usar sus cuentas de redes sociales puede minimizar el riesgo de una violación de seguridad. Permitirá que sus empleados entiendan qué riesgos representan las redes sociales para su marca y cómo usar sus cuentas de manera segura.

Su política de redes sociales debe incluir pautas de confidencialidad, voz de marca, comunicación y derechos de autor. Sin embargo, debes tener en cuenta que el gobierno de las redes sociales va más allá de tener una política de redes sociales.

Se trata de educar a sus equipos de comunicación y marketing sobre las prácticas diarias seguras que deben incorporar en su estrategia para usar sus cuentas de redes sociales. Ayudará a mitigar los riesgos inherentes que las redes sociales representan para su organización y optimizará la gestión de riesgos.

Puede crear una política de medios sociales, que contenga "Dos y no hacer", que ayudará a sus empleados a aprender cómo evitar ataques de medios sociales.

↑ Arriba

4. Use una red Wi-Fi segura o privada

Es recomendable usar solo una red Wi-Fi segura o privada, especialmente cuando la usa para administrar las cuentas de redes sociales de su marca. No desea utilizar una red Wi-Fi pública, ya que aumenta el riesgo de ser pirateado.

Los piratas informáticos pueden crear una conexión Wi-Fi gratuita y ponerla a disposición de usted y sus empleados. Conectarse a una red de este tipo puede permitir que el pirata informático vea información confidencial sobre sus cuentas de redes sociales.

Además, también permitirá que el pirata informático inyecte un virus o malware en los dispositivos que está utilizando para administrar sus datos. También puede conducir a un ataque de ransomware, que es uno de los ataques cibernéticos más letales.

Por lo tanto, siempre debe usar una conexión Wi-Fi privada y totalmente segura para administrar sus cuentas de redes sociales. También puede utilizar los servicios de encriptación y VPN para mejorar aún más la seguridad de su red y proteger la comunicación de sus diferentes equipos.

Le permitirá proteger su transmisión de datos con la ayuda de la tecnología de encriptación. No solo asegurará la comunicación entre sus equipos, sino que también garantizará la protección de los datos que se transmiten entre su servidor y el navegador.

↑ Arriba

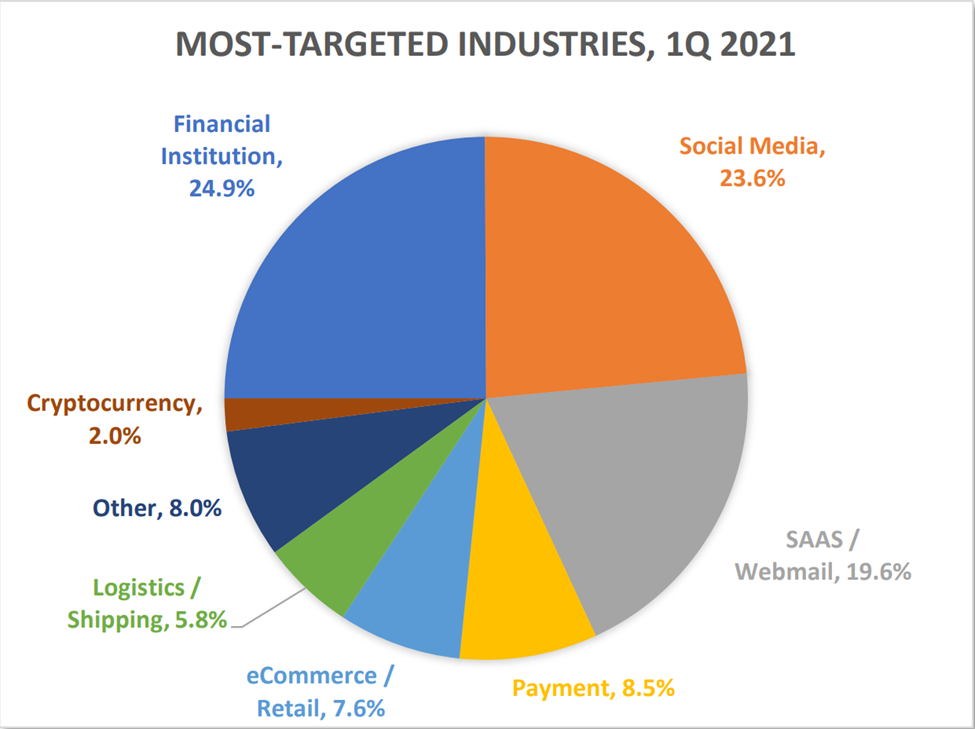

5. Nunca inicie sesión con enlaces desconocidos

Como se mencionó, el phishing es uno de los tipos más comunes de estrategias que usan los piratas informáticos para robar sus nombres de usuario y contraseñas. Según las estadísticas de APWG, más del 23 % de los ataques de phishing tienen lugar en las redes sociales.

Fuente

Envían enlaces falsos a cuentas individuales y comerciales que los redirigen a otra página, que parece ser auténtica.

Pero una vez que ingresa sus credenciales, la información va directamente al pirata informático, lo que le permite obtener acceso a sus cuentas comerciales. Por lo tanto, si ve enlaces enviados por personas desconocidas a sus cuentas de redes sociales, no los abra.

También deberá educar a sus empleados sobre estas tácticas de piratería para que también se abstengan de hacer clic en dichos enlaces. También pueden conducir a sitios web sospechosos con virus y malware que pueden acceder a sus datos o dañar sus dispositivos.

La mayoría de los enlaces de phishing vienen en forma de concursos de una cuenta no verificada, cuestionarios con temas de moda relacionados con su negocio y contenido y palabras de clickbait.

↑ Arriba

6. Utilice la autenticación de dos factores

Habilitar la autenticación de dos factores, también conocida como 2FA, es otra excelente manera de proteger la cuenta de redes sociales de su marca. Se trata de agregar otra capa de seguridad, un paso de identificación, a su cuenta, como su contraseña.

Por lo general, la contraseña de su cuenta se combina con un código de identificación único, generado en tiempo real. Incluso si el pirata informático obtiene acceso a la contraseña de su cuenta, no podrá cruzar el segundo paso de identificación, lo que mitiga en gran medida el riesgo de ser pirateado.

↑ Arriba

7. Proteja el hardware de su empresa

Proteger el hardware que usan sus equipos para administrar sus cuentas de redes sociales y otras herramientas de software es tan importante como proteger sus cuentas. Una de las mejores formas de garantizar la seguridad del hardware es instalar una solución antivirus.

Evitará que los virus y el malware creados por piratas informáticos dañen su información confidencial y obtengan acceso a sus cuentas. Una solución antivirus escaneará tus dispositivos en tiempo real para protegerlos de ciberataques y no tendrás que preocuparte por hacerlo manualmente.

Otra forma de asegurar su hardware es bloquear el acceso a ciertos sitios web. Incluye sitios incompletos y sospechosos, que se sabe que contienen malware y virus.

↑ Arriba

8. Mantén todo actualizado

Una cosa que todos los piratas informáticos siempre están buscando son las lagunas de seguridad dentro de un sistema, lo que les permite abrirse camino. Para combatir esto, las empresas de software actualizan periódicamente sus soluciones.

Por lo tanto, debe mantener actualizadas todas las soluciones de software que utiliza su equipo. Incluye todos los dispositivos que usan sus empleados, como computadoras, teléfonos inteligentes y tabletas.

↑ Arriba

9. Inspeccione sus bandejas de entrada regularmente

Debe adquirir el hábito de inspeccionar las bandejas de entrada de sus redes sociales con regularidad en busca de actividades sospechosas. Asegúrese de leer todos los correos electrónicos de sus redes sociales con regularidad para monitorear sus cuentas. También debe realizar un seguimiento de todas las actividades que realizan sus equipos.

No olvide verificar las cuentas en las que se ha registrado pero que no está utilizando en este momento. Le permitirá determinar si hay intentos de inicio de sesión o publicaciones desconocidas compartidas a través de su cuenta. Si observa tal actividad, asegúrese de abrir su cuenta de redes sociales y cambiar su contraseña.

↑ Arriba

Qué hacer si sus cuentas sociales están comprometidas

Si sus cuentas de redes sociales terminan comprometidas por cualquier motivo, estos son los pasos que debe seguir.

Paso 1: evitar daños mayores

Si aún puede acceder a sus cuentas:

Ingrese a su cuenta y actualice su contraseña a una nueva y segura. Reduzca la cantidad de empleados con acceso a esa contraseña mientras realiza el control de daños. Si aún no lo ha hecho, habilite 2FA y asegúrese de que nadie tenga acceso a su método de autenticación secundario.

Si no puede acceder a sus cuentas:

Cree nuevas cuentas y reporte las cuentas de marca pirateadas. Ponte en contacto con el soporte de tus redes sociales e intenta recuperar tu cuenta. Es posible que deba ofrecer cierta información de identificación para recuperar sus cuentas de manera adecuada.

En ambos casos, deja de publicar en tus redes sociales. Si usa una plataforma de administración de redes sociales que lo hace, detenga cualquier publicación que esté programada para publicarse. Necesita el espacio para controlar las cuentas de su marca, por lo que la publicación habitual debe pausarse mientras tiene las cosas bajo control.

↑ Arriba

Paso 2: Sea transparente con su audiencia y clientes

Si sus cuentas se ven comprometidas, tiene la obligación de proteger a su audiencia y clientes de cualquier plan nefasto que pueda tener el hacker.

Es importante publicar una declaración que diga:

- ¿Qué pasó con tus cuentas sociales?

- Cómo se vieron comprometidas sus cuentas

- Qué peligro representa para sus clientes

- Cómo está ayudando a los clientes afectados

- Qué medidas está tomando para evitar que vuelva a suceder en el futuro

La transparencia te salvará aquí. Deberá ser honesto acerca de lo que sucedió para proteger la confianza que sus clientes y audiencia tienen en usted.

↑ Arriba

Paso 3: revise su política social

Una vez que se asiente el polvo y se apaguen los incendios, es hora de analizar detenidamente su política de redes sociales.

Deberá revisar los siguientes aspectos de esa política:

- Quién tiene acceso a las cuentas sociales

- ¿Qué medidas de seguridad existen?

- Cómo se gestionan las contraseñas

- Cómo prevenir más infracciones

- Qué hacer si se viola una cuenta social en el futuro

La mejor defensa es la preventiva. Al revisar su política social, podrá controlar mejor lo que sale en la herramienta más grande de su marca aresenal.

↑ Arriba

Ultimas palabras

Los piratas informáticos que intentan piratear su cuenta de redes sociales o imitar su marca para realizar actividades fraudulentas pueden provocar daños en la reputación, robo de datos de clientes y pérdidas de ingresos.

Por eso es importante saber qué tácticas utilizan los ciberdelincuentes para piratear y cómo puede proteger su cuenta de redes sociales para hacer negocios.

Al final del día, lo mejor que puede hacer para mantener seguras sus cuentas de redes sociales es controlar cómo se administran sus contraseñas y utilizar una plataforma de administración de redes sociales que priorice la seguridad.

No todas las plataformas de administración de redes sociales otorgan la misma importancia a la seguridad y el cumplimiento, por lo tanto, al elegir su próxima herramienta social, busque una que esté específicamente diseñada para el marketing social B2B en mente.