¿Qué es el envenenamiento por DNS? ¿Cómo te mantienes a salvo de eso?

Publicado: 2023-05-05Dado el rápido ritmo del desarrollo tecnológico, los atacantes encuentran constantemente nuevas formas de manipular y secuestrar Internet. El envenenamiento del sistema de nombres de dominio (DNS) es uno de esos ataques y uno disfrazado.

Si bien las soluciones de seguridad de DNS ayudan a brindar potencia informática a los clientes y facilitan su tráfico basado en la web, es fundamental comprender las amenazas y los riesgos que pueden afectarlos.

¿Qué es el envenenamiento de DNS?

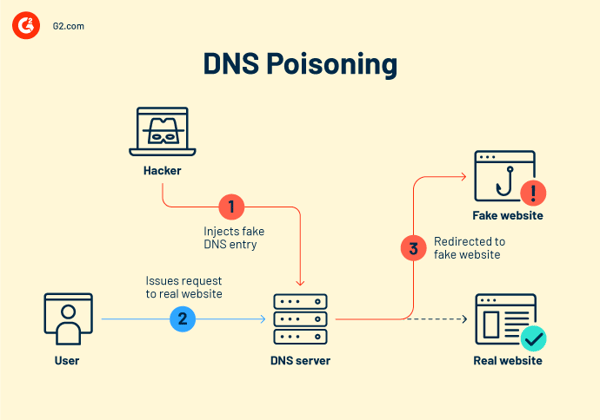

El envenenamiento de DNS, o envenenamiento de caché de DNS, es una táctica cibernética engañosa en la que los piratas informáticos desvían el tráfico en línea a sitios web de phishing y servidores web falsos.

Es un ataque de suplantación de identidad en el que los piratas informáticos asumen la identidad de otro dispositivo, cliente o usuario. Posteriormente, esta mascarada simplifica la interceptación de información protegida o la interrupción del flujo de tráfico web normal.

En un ataque de envenenamiento de caché de DNS, los piratas informáticos alteran los registros de DNS a un DNS "falsificado" para que cuando un usuario legítimo visite un sitio web, termine en un lugar diferente al destino previsto. La gente a menudo necesita ser consciente de esto, ya que los sitios de imitación a menudo están diseñados para parecerse a los reales.

Es como si le dijeras a alguien que vives en un lugar específico y luego modificaras todos los nombres de las calles y los números de las casas para que terminen en la dirección incorrecta o en todo un vecindario.

Los piratas suelen utilizar uno o más de los métodos maliciosos que se analizan a continuación.

- Apropiarse directamente de un servidor DNS y redirigir a los usuarios a sitios fraudulentos

- Ataque de máquina en el medio como robar credenciales de inicio de sesión seguras para sitios web bancarios)

- Envenenamiento de caché de DNS a través de correos electrónicos de phishing similares a spam

- Instalar un virus en las PC o enrutadores de los visitantes para causar daños directamente

- Colocar un gusano para propagar el daño a otros dispositivos.

¿Cómo funciona el envenenamiento de DNS?

Para comprender completamente cómo funciona el envenenamiento de DNS, es esencial comprender algunos conceptos y el contexto sobre cómo Internet envía visitantes a varios dominios.

Envenenamiento de DNS frente a suplantación de identidad de DNS

Aunque los términos envenenamiento de DNS y falsificación de DNS se utilizan ocasionalmente de manera intercambiable, existe una distinción entre los dos.

El envenenamiento de DNS es una técnica que utilizan los atacantes para comprometer los datos de DNS y sustituirlos por una redirección maliciosa. El efecto final del envenenamiento de DNS es la falsificación de DNS, en la que un caché envenenado lleva a los usuarios al sitio web malicioso.

En resumen, el envenenamiento de DNS es el camino hacia la suplantación de DNS : los piratas informáticos envenenan una caché de DNS para falsificar un DNS.

¿Qué son los solucionadores de DNS?

Cada dispositivo y servidor tiene una dirección de protocolo de Internet (IP) distinta, una cadena de dígitos que sirve como identificadores de comunicaciones. Los usuarios pueden obtener la dirección IP conectada a un nombre de dominio a través de resolutores de DNS. En otras palabras, convierten URL de sitios web legibles por humanos (como https://www.g2.com/) en direcciones IP que las computadoras pueden entender. Un sistema de resolución de DNS recibe una solicitud de un sistema operativo cada vez que un usuario intenta acceder a un sitio web. Después de que el sistema de resolución de DNS devuelve la dirección IP, el navegador web la usa para comenzar a cargar la página solicitada.

¿Cómo funciona el almacenamiento en caché de DNS?

Un sistema de resolución de DNS realiza un seguimiento de las respuestas a las solicitudes de direcciones IP durante un período específico. Al eliminar la necesidad de interactuar con varios servidores involucrados en el procedimiento estándar de resolución de DNS, el resolutor puede responder a consultas posteriores con mayor rapidez. Siempre que el tiempo de vida establecido (TTL) asociado con esa dirección IP lo permita, los resolutores de DNS mantienen las respuestas en su caché.

¿Cómo envenenan los hackers las cachés de DNS?

Los piratas informáticos adquieren específicamente acceso a un servidor DNS para cambiar su directorio y enrutar el nombre de dominio que ingresan los usuarios a una dirección IP diferente e inexacta. Un hacker podría hacer esto:

- Imitando a un servidor. Su servidor DNS solicita una traducción y el pirata informático responde rápidamente con la respuesta incorrecta mucho antes de que el servidor real pueda hacerlo.

- Atar el servidor. Los investigadores observaron en 2008 que los piratas informáticos podían enviar miles de solicitudes a un servidor de almacenamiento en caché. Luego, los piratas informáticos envían cientos de respuestas engañosas y, con el tiempo, obtienen el control del dominio raíz y de todo el sitio.

- Explotación de puertos abiertos. Los investigadores descubrieron en 2020 que los piratas informáticos podían enviar cientos de solicitudes de DNS a los puertos de resolución. A través de este enfoque, eventualmente aprenden qué puerto está abierto. Los ataques futuros solo tendrán como objetivo este puerto.

La vulnerabilidad más significativa que permite este tipo de ataque es que todo el sistema para enrutar el tráfico web fue diseñado para la escalabilidad en lugar de la seguridad. El enfoque actual se basa en el protocolo de datagramas de usuario (UDP), que no necesita remitentes ni destinatarios para autenticar quiénes son. Esta vulnerabilidad permite a los piratas hacerse pasar por usuarios (sin necesidad de autenticación adicional) e ingresar al sistema para redirigir los servidores DNS.

Peligros del envenenamiento de DNS

El envenenamiento de DNS pone en peligro tanto a individuos como a corporaciones. Uno de los peligros más probables de este ataque cibernético es que una vez que un dispositivo ha sido comprometido, puede ser un desafío rectificar el problema porque el dispositivo regresa de forma predeterminada al sitio ilícito.

Además, los ataques de suplantación de DNS pueden ser extremadamente difíciles de identificar para los consumidores, especialmente cuando los piratas informáticos hacen que los sitios web falsos parezcan tan realistas como los reales. En estas circunstancias, es poco probable que los visitantes se den cuenta de que el sitio web es una falsificación e ingresarán información importante como de costumbre, sin saber que se están exponiendo a sí mismos y a sus negocios a un riesgo considerable.

Algunos de los riesgos más graves de este ataque se analizan a continuación.

Malware y virus

Después de que los consumidores son dirigidos a sitios web falsos, los piratas informáticos pueden obtener acceso a sus dispositivos e instalar una gran cantidad de virus y malware. Esto puede variar desde un virus diseñado para infectar su dispositivo hasta malware que otorga a los piratas informáticos acceso continuo al dispositivo y su información.

Robo de datos

El envenenamiento de DNS permite a los piratas informáticos obtener rápidamente información, como inicios de sesión para sitios seguros o información de identificación personal, como números de seguro social.

bloqueadores de seguridad

Al desviar el tráfico de los proveedores de seguridad para evitar que los dispositivos obtengan actualizaciones y parches de seguridad críticos, los actores maliciosos emplean la suplantación de DNS para causar daños graves a largo plazo. Con el tiempo, este método puede hacer que los dispositivos sean más susceptibles a otros ataques, incluidos malware y troyanos.

Censura

Los gobiernos han utilizado el envenenamiento de DNS para interferir con el tráfico web de sus países para restringir o censurar datos. Al interferir de esta manera, estos gobiernos han podido evitar que los ciudadanos visiten sitios web que contienen información que no quieren que vean.

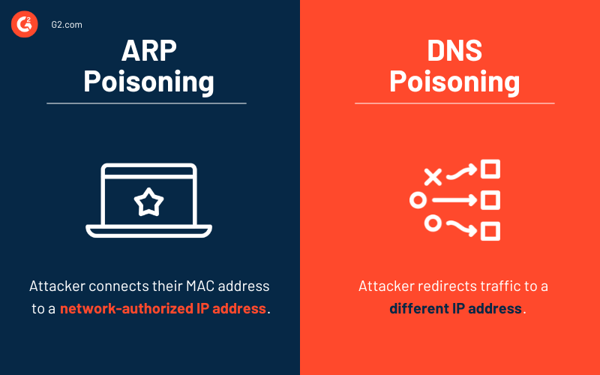

Envenenamiento ARP versus envenenamiento DNS

El envenenamiento del protocolo de resolución de direcciones (ARP) y el envenenamiento de DNS son ejemplos de ataques de máquina en el medio. La distinción principal entre estos dos es su formato de direccionamiento y el grado en que ocurren.

Aunque el envenenamiento de DNS falsifica las direcciones IP de sitios genuinos y tiene el potencial de propagarse a través de varias redes y servidores, el envenenamiento de ARP imita las direcciones físicas (direcciones MAC) dentro del mismo segmento de red.

Al envenenar la caché ARP, un atacante puede engañar a la red para que piense que su dirección MAC está vinculada a una dirección IP. Esto hace que los datos enviados a esa dirección IP se enruten incorrectamente al atacante. A su vez, el atacante puede escuchar toda la comunicación de red entre sus objetivos.

Ejemplos de envenenamiento de DNS

Los peligros de los ataques de envenenamiento de DNS han salido a la luz por varios incidentes de alto perfil en todo el mundo en los últimos años.

- Secuestro de red DNS de AWS: muchos dominios alojados en Amazon fueron redirigidos en 2018 gracias a un ataque de envenenamiento de caché de DNS por parte de un grupo de delincuentes. Uno de estos ataques, que fue particularmente notable, tuvo como objetivo el sitio web de Bitcoin MyEtherWallet. Los delincuentes desviaron específicamente el tráfico de los usuarios que intentaban iniciar sesión en sus cuentas MyEtherWallet a un sitio falso para robar la información de inicio de sesión. Luego, la organización utilizó esa información para acceder a las cuentas reales de esas personas y robar su dinero. La pandilla cibernética logró robar Ethereum por valor de alrededor de $ 17 millones.

- Ataque de pirateo de Lizard Squad: un grupo de piratas informáticos llamado Lizard Squad atacó a Malaysia Airlines en 2015 al redirigir a los visitantes del sitio a un sitio web falso que los invitaba a iniciar sesión solo para proporcionarles un error 404 y una imagen de lagarto.

- Filtración de la censura del gobierno de China: debido a que estaban bajo el control de los servidores chinos en 2010, los usuarios de Internet en Chile y Estados Unidos descubrieron que su tráfico se desviaba a sitios web como Facebook, Twitter y YouTube. China usó deliberadamente el envenenamiento de DNS para controlar sus servidores como censura. En este caso, los visitantes de fuera de China fueron enviados a servidores chinos. Sufrieron las consecuencias de esa censura al negarles el acceso a sitios web a los que China había restringido el acceso para sus residentes.

Cómo mantenerse a salvo del envenenamiento de DNS

Los ataques de envenenamiento de DNS son muy peligrosos porque son difíciles de detectar y corregir una vez establecidos. No obstante, puede tomar varias medidas para proteger mejor su negocio contra el daño que representan los ataques de phishing y envenenamiento de DNS.

Adición de extensiones de seguridad DNS (DNSSEC)

Defiéndase de los ataques de envenenamiento de DNS mediante la introducción de DNSSEC. En pocas palabras, DNSSEC implementa un paso adicional para verificar los datos de DNS.

DNNSEC utiliza criptografía de clave pública para esta verificación. En particular, utiliza la autenticación basada en certificados para confirmar el dominio raíz y la legitimidad de cualquier DNS que responda a una solicitud. Además, evalúa si se puede confiar en el contenido de la respuesta y si se modificó en el camino.

Si bien DNSSEC protege contra las falsificaciones de DNS, también tiene varias desventajas relacionadas con la confidencialidad de los datos, su implementación compleja y otras vulnerabilidades como la enumeración de zonas. Es fundamental conocer las limitaciones de las DNSSEC antes de su implementación.

Asegurar el cifrado de datos

Otro paso crucial que puede tomar es el cifrado de datos en consultas y respuestas de DNS. Esto agrega seguridad al prohibir que los piratas informáticos que podrían interceptar esos datos hagan algo con ellos. Incluso si un pirata informático logra recopilar los datos, si están encriptados, no podrán leerlos para obtener la información que necesitan para reproducirlos y usarlos en futuras consultas de DNS.

Introducir protocolos de detección

Si bien las técnicas preventivas son cruciales, también debe tener un plan sólido si ocurre un ataque de envenenamiento de DNS. Aquí es cuando se necesitan protocolos de detección efectivos. Los procedimientos de detección más efectivos incluyen el monitoreo regular de indicaciones de advertencia específicas.

Los indicadores de advertencia importantes incluyen:

- Un pico en la actividad de DNS de una sola fuente sobre un solo dominio puede sugerir un ataque malicioso.

- Un aumento en la actividad de DNS de una sola fuente sobre numerosos nombres de dominio puede indicar esfuerzos para identificar un punto de entrada para el envenenamiento de DNS.

Ejecute actualizaciones del sistema regularmente

Como la mayoría de los sistemas, su DNS es elegible para cambios de sistema de rutina. Como estas actualizaciones suelen contener nuevos protocolos de seguridad y parches para las vulnerabilidades descubiertas, debe ejecutar estas actualizaciones de manera constante para asegurarse de que está utilizando la versión más reciente de su DNS.

Capacitación de usuarios finales líderes

Una estrategia de detección crucial es la capacitación del usuario final para informar a los usuarios sobre posibles amenazas. Incluso a los usuarios bien capacitados les puede resultar difícil reconocer los intentos de envenenamiento de DNS, aunque una buena capacitación sin duda puede detener la propagación de algunos ataques.

Los usuarios deben estar capacitados para verificar que el sitio web use un certificado legítimo de capa de conexión segura (SSL) / seguridad de capa de transporte (TLS) para evitar hacer clic en enlaces de fuentes desconocidas. Esto borrará rutinariamente la memoria caché de su servidor de nombres para protegerse contra el envenenamiento de la memoria caché de DNS y usará software de seguridad para escanear sus dispositivos en busca de malware.

Soluciones de software de seguridad DNS

Si bien las mejores prácticas generales brindan cierta seguridad para los sistemas de nombres de dominio, varios proveedores de DNS administrados pueden detectar y bloquear el tráfico riesgoso. Con el filtrado de información, medios y sitios web de DNS maliciosos, las organizaciones emplean estos proveedores de servicios para proteger los puntos finales utilizados por sus empleados y servidores.

Los 5 mejores programas de seguridad de DNS:

- Filtro DNS

- paraguas cisco

- Protección DNS Webroot

- BloxOne DDI

- DNSSense DNSEye

* Arriba se encuentran las cinco principales soluciones de software de seguridad de DNS del informe de cuadrícula Primavera 2023 de G2.

Elige tu veneno

Un servidor de nombres de dominio es esencial para el funcionamiento de la Internet moderna. Aún así, también ha sido un objetivo frecuente de los piratas informáticos que buscan explotar fallas de seguridad, obtener acceso no autorizado a las redes o robar información confidencial. ¿Qué implica exactamente esto para las corporaciones? Podrían correr el riesgo de pérdidas monetarias y de gastos de tiempo, daño a la reputación de la marca e implicaciones legales.

Además de conocer los riesgos de un sistema de nombres de dominio, también es crucial que las empresas escojan y encuentren soluciones que garanticen la seguridad del DNS.

¡Obtenga más información sobre la seguridad de DNS para una estrategia sólida de ciberseguridad!