¿Que es una asignatura digital? Aprenda cómo asegurarlo

Publicado: 2023-09-07La llegada de la revolución del software ha traído una productividad y comodidad sin precedentes. Sin embargo, también ha dado lugar a una mayor amenaza en forma de piratería informática y violaciones de datos.

La falsificación de una firma es una de las formas de fraude más antiguas que existen y probablemente sea la forma más rápida para que un delincuente convenza a una institución legal o comercial de que es alguien que no es. Gracias a la seguridad de las firmas digitales, finalmente tenemos una manera de verificar las actividades en línea.

¿Que es una asignatura digital?

Una firma digital es una técnica criptográfica que se utiliza para verificar la autenticidad de documentos, mensajes y transacciones digitales. Resuelve el problema de manipulación, alteración y suplantación. La seguridad de las firmas digitales se mantiene mediante criptografía asimétrica.

A primera vista, el paso de la firma escrita tradicional al software de firma electrónica para realizar negocios parece haber hecho que esta imitación maliciosa sea más fácil que nunca. Después de todo, el arte físico de crear una firma fue reemplazado por simples trazos de lápiz e imágenes.

Afortunadamente, este tema ha estado en la vanguardia de la conciencia de los expertos en TI y de las empresas de software de firma electrónica. La protección de la identidad y los datos es, con diferencia, una de las partes más importantes de sus modelos de negocio.

A pesar de esto, no todas las soluciones de software son iguales, por lo que le resultará útil comprender qué medidas de seguridad son necesarias para defender su negocio y sus clientes.

Cómo funciona la firma digital

El núcleo de todas estas formas de seguridad de los datos es la firma digital. Una firma digital se diferencia de la firma electrónica normal en que no es una representación de una firma física "formal" y no se utiliza para certificar acuerdos comerciales y legales ante notario.

En cambio, una firma digital es una herramienta de seguridad que consiste en un complejo algoritmo matemático que se utiliza para verificar la autenticidad y validez de un mensaje enviado a través de Internet.

El software de firma electrónica utiliza firmas digitales para brindar mayor seguridad a sus usuarios. La función básica de este proceso es proporcionar dos conjuntos de “claves” digitales para un documento utilizando lo que se conoce como sistema de infraestructura de clave pública (PKI).

La primera clave es una clave pública que posee el remitente del documento, mientras que la segunda es una clave privada que se genera mediante el acto de firmar el documento en sí.

Cuando el documento notariado se devuelve a la entidad original, el algoritmo criptográfico incorporado comparará las dos claves. Si la clave privada enviada por el firmante no coincide con la clave pública que posee el destinatario, el documento permanecerá bloqueado.

No obstante, este simple proceso de cifrado es una forma extremadamente eficaz de garantizar que una firma electrónica permanezca segura y que los registros de los tratos y acuerdos realizados sean precisos y reflejen la situación real de una empresa u otra entidad jurídica.

Tipos de firmas digitales

Si bien el sistema PKI estándar suele ser más que suficiente para la mayoría de las empresas, algunas organizaciones trabajan con datos extremadamente confidenciales y necesitan capas adicionales de protección para los acuerdos que manejan.

Firmas certificadas

Las firmas certificadas son como las firmas electrónicas típicas en el sentido de que se utilizan para certificar ante notario documentos legales y comerciales. Sin embargo, también incluyen un nivel adicional de seguridad y garantía en forma de certificado digital.

Estos certificados son emitidos por un tercero conocido como Autoridad de Certificación (CA) y ayudan al destinatario a verificar el origen y autenticidad del documento en cuestión.

Firmas de aprobación

Las firmas de aprobación funcionan de manera un poco diferente a otras formas de firmas electrónicas.

De hecho, no son cosas que el destinatario final tuviera intención de firmar en absoluto. Más bien, funcionan para indicar que un documento en particular ha sido aprobado por una persona o entidad en particular para evitar correspondencia innecesaria y optimizar los flujos de trabajo y los procesos burocráticos.

Firmas invisibles

Esta forma de firma digital permite al remitente transferir un tipo de documento donde la representación visual de una firma podría no ser apropiada y, al mismo tiempo, verificar que ha sido aprobada por la persona adecuada (en el caso de una firma de aprobación) y/o que ha sido aprobada por la persona adecuada (en el caso de una firma de aprobación). Su autenticidad certificada.

La elección entre proporcionar una firma digital visible o invisible generalmente se decide según las políticas específicas de la empresa y la cantidad de información que desea proporcionar al firmante.

Clases de firmas digitales

Además de los distintos tipos de firmas digitales, también existen niveles específicos de seguridad digital, clasificados del menos al más seguro. La presencia de características de seguridad específicas puede influir en la clasificación de una solución particular y están vinculadas al proceso general de certificación de firmas discutido anteriormente.

Clase I

El primer nivel de firmas digitales, los certificados de firma de clase I, brindan un nivel básico de seguridad y generalmente solo se validan en función de una identificación de correo electrónico y un nombre de usuario. Debido a esto, las firmas vinculadas a esto no son válidas para documentos legales ni para la mayoría de los acuerdos comerciales.

Clase II

La segunda clase de firmas digitales se utiliza a menudo para proteger impuestos y otros documentos y registros financieros donde el riesgo y las preocupaciones generales de seguridad son bajos o moderados.

Las firmas de Clase II funcionan comparando la identidad del firmante con una base de datos segura para ayudar a controlar quién tiene acceso a qué información específica.

Clase III

El tercer y último nivel de seguridad de la firma digital se presenta en forma de "puntos de control" en línea que requieren que una organización o persona presente una forma específica de identificación, como una licencia de conducir, antes de poder firmar el acuerdo o documento en cuestión. .

Este tipo de seguridad de firma se utiliza para cosas como presentaciones judiciales, emisión de boletos electrónicos y otras áreas donde se requiere un alto nivel de seguridad.

Funciones de seguridad de firma digital

Si bien estos conceptos generales ciertamente se recuperarán muchas veces a lo largo de su carrera, a veces solo necesita evaluar una pieza particular de software de firma electrónica en función del meollo de la cuestión de las especificaciones.

A continuación se muestra una lista de diferentes funciones relacionadas con la seguridad de documentos y firmas destinadas a ayudarle a guiar su búsqueda mientras encuentra formas de garantizar la integridad de sus datos.

PIN, contraseñas y códigos

Esta primera característica es, con diferencia, la más básica y sencilla; sin embargo, su casi ubicuidad es un testimonio de cuán efectivo es como nivel básico de seguridad y es en sí mismo engañosamente complejo.

Al utilizar un documento protegido por una contraseña enviada por el propietario del documento, puede ayudar al firmante a saber que lo que está firmando es genuino y, al mismo tiempo, evitar la manipulación no deseada del documento.

Seguridad en la nube

Dado que gran parte, si no todo, del software de firma digital se entrega bajo el modelo de software como servicio (SaaS), es crucial asegurarse de saber qué buscar cuando se trata de los protocolos de seguridad que se implementarán de forma remota para proteger sus acuerdos legales y comerciales por parte del propio proveedor.

Comprender las violaciones de seguridad pasadas, la pérdida de datos y otros riesgos es fundamental si desea tomar la mejor decisión posible para su organización. Esto se puede hacer de varias maneras.

En primer lugar, debe asegurarse de que el proveedor en cuestión esté utilizando una infraestructura de nube sólida, generalmente a través de una asociación con proveedores de servicios como Microsoft Azure o IBM SoftLayer. El beneficio de esto es que garantiza que la infraestructura de seguridad básica de un proveedor cumpla con los diversos requisitos reglamentarios para una seguridad digital de primer nivel.

La siguiente pieza del rompecabezas consiste en comprender la forma en que el proveedor de software aborda el cifrado de datos. Para ello, hay dos términos clave que debes comprender:

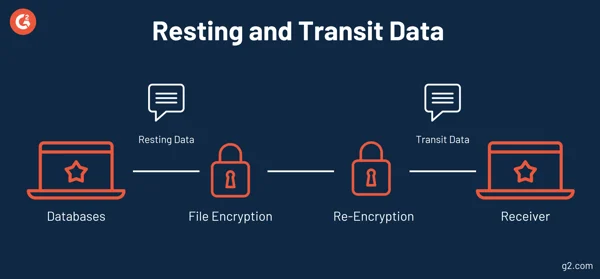

- Datos en reposo: datos que se guardan en un servidor en la nube o en un disco duro al que ningún programa accede actualmente.

- Datos en tránsito : los datos en tránsito se refieren al movimiento de datos entre servidores y aplicaciones.

Para tener una seguridad en la nube verdaderamente integral, debe asegurarse de que el proveedor que está considerando tenga un cifrado de datos sólido tanto durante la fase de reposo como de tránsito del ciclo de vida de los datos. Esto ayudará a proteger los acuerdos y acuerdos actuales, así como a garantizar la seguridad de los registros y la documentación.

Autenticacion de usuario

Otra forma de garantizar de forma rápida y eficaz una capa adicional de seguridad para sus documentos y acuerdos es implementar funciones que ayuden a verificar la identidad del firmante previsto.

Estas características incluyen herramientas para autenticar a un firmante antes de ejecutar su firma electrónica, así como un método para vincular esa autenticación al registro general de firma electrónica.

Idealmente, una solución que utilice un buen conjunto de protocolos de autenticación de usuario permitirá múltiples métodos de autenticación, como autorización remota de identificación y contraseña, verificación de dirección de correo electrónico o carga de documentos como una licencia de conducir u otra documentación oficial del gobierno.

Marcando la hora

Las marcas de tiempo generalmente se asocian con firmas certificadas como una forma de mostrar visualmente la verificación de un documento o acuerdo en particular.

La presencia de una marca de tiempo autorizada digitalmente indica que el contenido de un archivo ha sido verificado en un momento dado por una persona o entidad en particular y no ha cambiado desde entonces. Estos sellos se obtienen y aplican a través de un servicio automatizado asociado al proceso de certificación de firma digital.

Prueba de auditoría integrada

La capacidad de verificar y archivar de forma independiente una firma electrónica puede proporcionar una capa crucial de seguridad para su empresa.

Este proceso se logra cuando un software de firma electrónica incorpora la firma directamente en el documento mismo, creando un registro portátil y autocontrolable libre de la influencia del proveedor de software original.

El efecto general de esto es garantizar un control completo sobre sus registros y documentos de modo que un cambio en la cuenta con el proveedor no afecte su capacidad de acceder a los registros.

Lista de verificación de cumplimiento de firma electrónica

Ahora que ha comprendido las características de seguridad que necesita para proteger sus datos, el siguiente paso es garantizar que sus firmas electrónicas sigan cumpliendo con las diversas supervisión reglamentarias de su organización o industria.

Se deben cumplir ciertos requisitos legales para que su firma electrónica funcione como un proceso comercial válido.

Estos están incluidos en la Ley de Firma Electrónica de Estados Unidos, que proporciona a las firmas electrónicas su estatus legal.

- Intención de firmar: al igual que con una firma tradicional, esto se refiere a la condición legal estándar en la que una firma solo es válida si todas las partes tienen la intención de firmar.

- Consentimiento para hacer negocios electrónicamente: para que una firma electrónica se considere legalmente vinculante, todas las partes deben aceptar firmar en un formato digital.

- Asociación de la firma con el registro: la siguiente parte para garantizar el cumplimiento de la firma electrónica es asegurarse de que la solución de software utilizada para la certificación notarial del acuerdo mantenga un registro asociado que refleje el proceso mediante el cual se creó la firma.

- Retención de registros: la parte final es asegurarse de que los registros se mantengan en su totalidad y puedan ser reproducidos con precisión mediante la solución de software utilizada para facilitar la firma.

Proceso de firma para auditorías de cumplimiento

Uno de los elementos más importantes para reducir el riesgo para su organización viene en forma de auditorías de cumplimiento.

Estas son revisiones realizadas por entidades internas y externas para evaluar el cumplimiento de una empresa con las pautas y requisitos regulatorios para su tamaño, ubicación, industria y más.

Como parte de estas auditorías, generalmente se solicita a las empresas que proporcionen cuentas detalladas de sus procesos comerciales, incluido cuándo se modificó o accedió a un documento y quién lo hizo.

Cuando se trata de utilizar firmas electrónicas para realizar negocios, debe asegurarse de que la firma proporcionada por la solución de software elegida pueda proporcionar una auditoría detallada del proceso de firma en sí. Esto mostrará cómo un cliente o socio comercial completó una interacción comercial a través de Internet y cumplió con los acuerdos de su propia auditoría comercial.

Relacionado: ¿ Busca más información sobre el cumplimiento? G2 Track puede ayudarle a garantizar que su organización esté en regla cuando llegue el momento de realizar una auditoría.

Es posible que esto no sea necesario si su empresa no está bajo supervisión regulatoria. Sin embargo, si lo hace, querrá asegurarse de tener todas las bases cubiertas en lo que respecta al cumplimiento.

Firmado y asegurado

Independientemente del negocio que planee realizar, los problemas de seguridad de las firmas electrónicas pueden compensarse fácilmente con una selección prudente de una solución de software que cumpla con los requisitos organizacionales y industriales únicos de su empresa.

Si sigue la lista de verificación de cumplimiento anterior y comprende las diferentes características de seguridad, estará bien encaminado para comprender exactamente lo que necesita para gestionar todos y cada uno de los riesgos.

¿Busca más información sobre cómo proteger sus datos? La guía de G2 sobre ciberseguridad le brindará todo el conocimiento que necesita para mantener segura su información.