10 herramientas de DevSecOps que debe conocer como desarrollador o administrador de sistemas

Publicado: 2022-12-26DevSecOps es una práctica de implementación de seguridad en cada paso del ciclo de vida de DevOps con herramientas DevSecOps.

En el desarrollo de software, DevOps es la combinación de actividades de desarrollo específicas con operaciones de TI. Esta combinación tiene como objetivo mejorar la calidad del software y permitir la entrega continua.

Si a DevOps le sumamos la gestión de la seguridad, se convierte en DevSecOps: una disciplina que integra la seguridad como una responsabilidad compartida entre el mundo de TI y el mundo del desarrollo de software.

En el pasado, la seguridad era responsabilidad exclusiva de un equipo especializado que integraba los proyectos en sus fases finales. Esto funcionó bien en ciclos de desarrollo que duraron meses o años. Pero en los ciclos de desarrollo ágiles medidos en semanas, las prácticas de seguridad deben considerarse desde el principio hasta el final del proyecto, y las responsabilidades de seguridad deben ser compartidas por todos los equipos de desarrollo y TI.

Para que DevSecOps funcione sin romper los paradigmas de las metodologías ágiles, se debe automatizar su integración. Esta es la única manera de que el flujo de trabajo de DevOps no se vuelva lento al incorporar la gestión de seguridad. Y esa automatización requiere mecanismos apropiados que integren herramientas de desarrollo, como entornos de desarrollo integrados (IDE), con funciones de seguridad.

Tipos de herramientas DevSecOps

La combinación de seguridad y DevOps puede tomar muchas formas. Por ello, existen diferentes tipos de herramientas DevSecOps, que se pueden resumir de la siguiente manera:

- Escaneo de vulnerabilidades en componentes de código abierto: Buscan posibles vulnerabilidades en componentes de código fuente abierto y bibliotecas residentes en el código base analizado, junto con todas sus dependencias.

- Pruebas de seguridad de aplicaciones estáticas y dinámicas (SAST/DAST): las pruebas estáticas escanean el código fuente de los desarrolladores en busca de código inseguro para identificar posibles problemas de seguridad. Las pruebas dinámicas realizan pruebas de seguridad en aplicaciones en ejecución sin necesidad de acceder al código fuente.

- Escaneo de imágenes: Buscan vulnerabilidades en contenedores Docker.

- Automatización de la infraestructura: detecte y corrija varios problemas de configuración y vulnerabilidades en la configuración de la infraestructura, particularmente en entornos de nube.

- Visualización: proporcione visibilidad de los KPI y las tendencias para detectar aumentos o disminuciones en la cantidad de vulnerabilidades a lo largo del tiempo.

- Modelado de amenazas: Habilite la toma de decisiones proactiva al predecir los riesgos de amenazas en toda la superficie de ataque.

- Alertas: notifique al equipo de seguridad solo cuando se identifique un evento anómalo y se priorice como una amenaza para reducir el nivel de ruido y evitar interrupciones en los flujos de trabajo de DevSecOps.

La siguiente lista muestra una lista seleccionada de herramientas de DevSecOps en las que puede confiar para incorporar la palabra "Sec" en sus flujos de trabajo de DevOps.

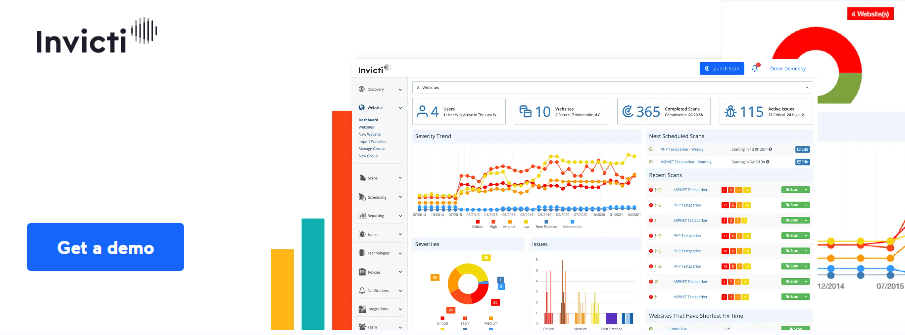

Invicti

Invicti es una herramienta que puedes integrar en tu SDLC para realizar la gestión de la seguridad en tus productos de software manteniendo la agilidad del proceso de desarrollo.

El análisis realizado por Invicti es exhaustivo, aportando precisión en la detección de problemas sin sacrificar la rapidez en la gestión del SDLC.

Las opciones de automatización que ofrece Invicti evitan la necesidad de intervención humana en la ejecución de las tareas de seguridad, creando un ahorro de esfuerzo para su equipo que puede ascender a cientos de horas por mes.

Estos ahorros se mejoran al identificar las vulnerabilidades que realmente importan y asignarlas automáticamente a los recursos más apropiados para su reparación.

Invicti también brinda una visibilidad completa de las vulnerabilidades en sus aplicaciones en desarrollo y los esfuerzos que se realizan para reducir el riesgo.

SonarQube

SonarQube verifica automáticamente su código en busca de vulnerabilidades, olfateándolo en busca de errores que puedan convertirse en amenazas. En el momento de escribir este artículo, admite casi 30 lenguajes de programación diferentes.

Los exclusivos QualityGates de SonarQube representan una forma sencilla de detener los problemas antes de que un producto salga al mundo. También brindan al equipo de desarrollo una visión conjunta de la calidad, lo que permite que todos conozcan los estándares y si sus desarrollos los cumplen.

SonarQube se integra a la perfección en su proceso de DevSecOps, lo que garantiza que todos los miembros del equipo tengan acceso a los informes y comentarios generados por la herramienta.

Simplemente instalándolo, SonarQube indica claramente si sus confirmaciones están limpias y si sus proyectos están listos para su lanzamiento. Si algo anda mal, la herramienta te informará inmediatamente dónde está el problema y cuál puede ser la solución.

Agua

Aqua le permite visualizar y detener amenazas en cada etapa del ciclo de vida de sus productos de software, desde escribir el código fuente hasta implementar la aplicación en la nube.

Operando como una plataforma de protección de aplicaciones nativa de la nube (CNAPP), la herramienta ofrece controles de seguridad de la cadena de suministro de software, escaneo de riesgos y vulnerabilidades y protección avanzada contra malware.

Las opciones de integración de Aqua le permiten proteger sus aplicaciones independientemente de las plataformas y los mecanismos que utilice para el desarrollo y la implementación, ya sean en la nube, contenedores, sin servidor, canalizaciones de CI/CD u orquestadores. También se integra con plataformas SIEM y herramientas de análisis.

Un aspecto distintivo de Aqua es que permite el control de seguridad en los contenedores de Kubernetes con KSPM (Kubernetes Security Posture Management) y protección avanzada en el tiempo de ejecución de Kubernetes. El uso de funciones nativas de K8 permite la protección basada en políticas para todo el ciclo de vida de las aplicaciones implementadas en contenedores.

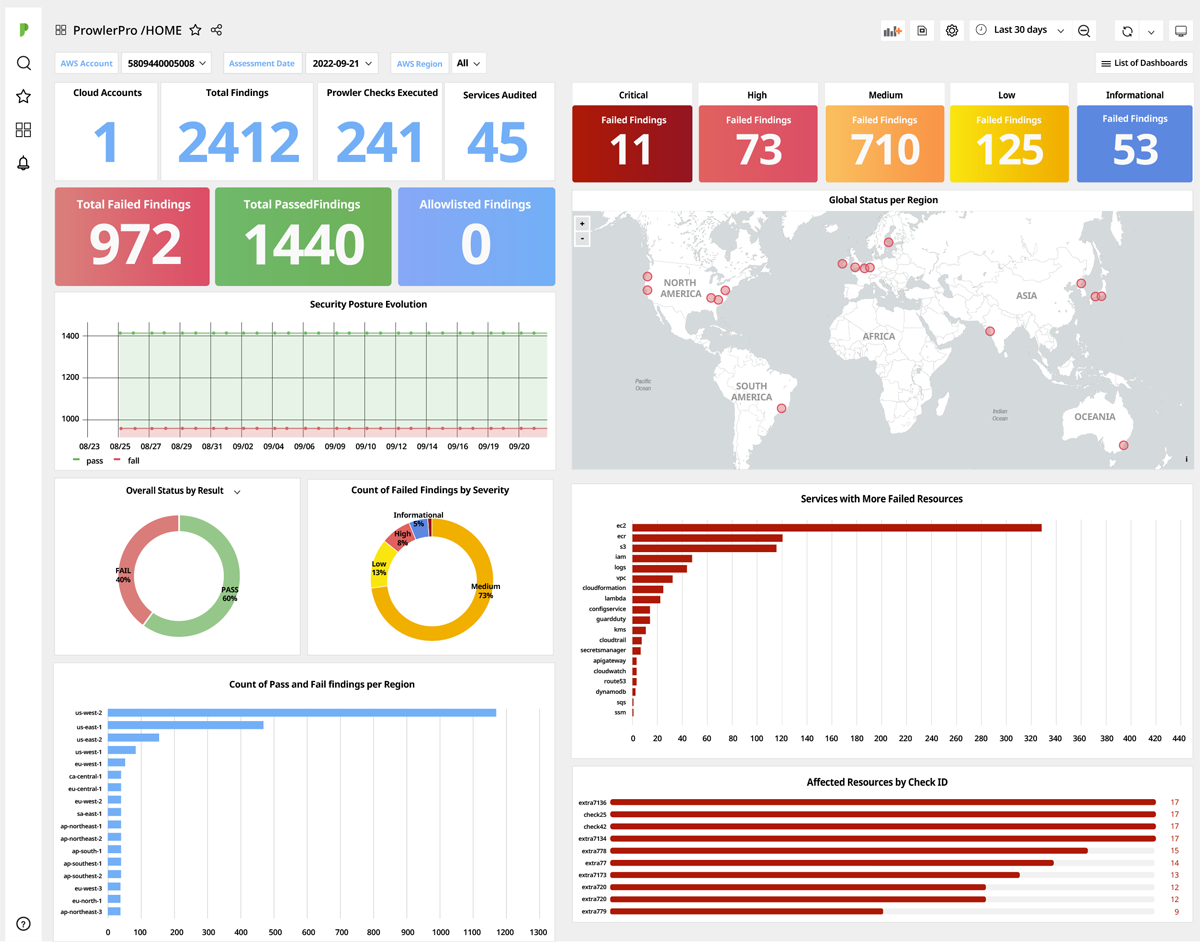

MerodeadorPro

ProwlerPro es una herramienta de código abierto creada específicamente para mantener la seguridad bajo control en los entornos de desarrollo de Amazon Web Services (AWS).

ProwlerPro está diseñado de tal manera que puede crear una cuenta y comenzar a realizar escaneos de sus canales de desarrollo en cuestión de minutos, brindando una visión holística de su infraestructura, independientemente de la región en la que se encuentre. Sus herramientas de visualización le permiten ver el estado de seguridad de todos sus servicios de AWS en una sola ventana.

Una vez que cree su cuenta de ProwlerPro y comience a funcionar, puede configurar el sistema para ejecutar una serie de comprobaciones recomendadas cada 24 horas automáticamente. Los escaneos con ProwlerPro se ejecutan en paralelo para acelerar y no ralentizar los flujos de trabajo de DevSecOps.

Los resultados del escaneo se muestran en una serie de paneles predefinidos que se pueden compartir y navegar fácilmente al profundizar para obtener información directa en cualquier nivel de detalle de su postura de seguridad.

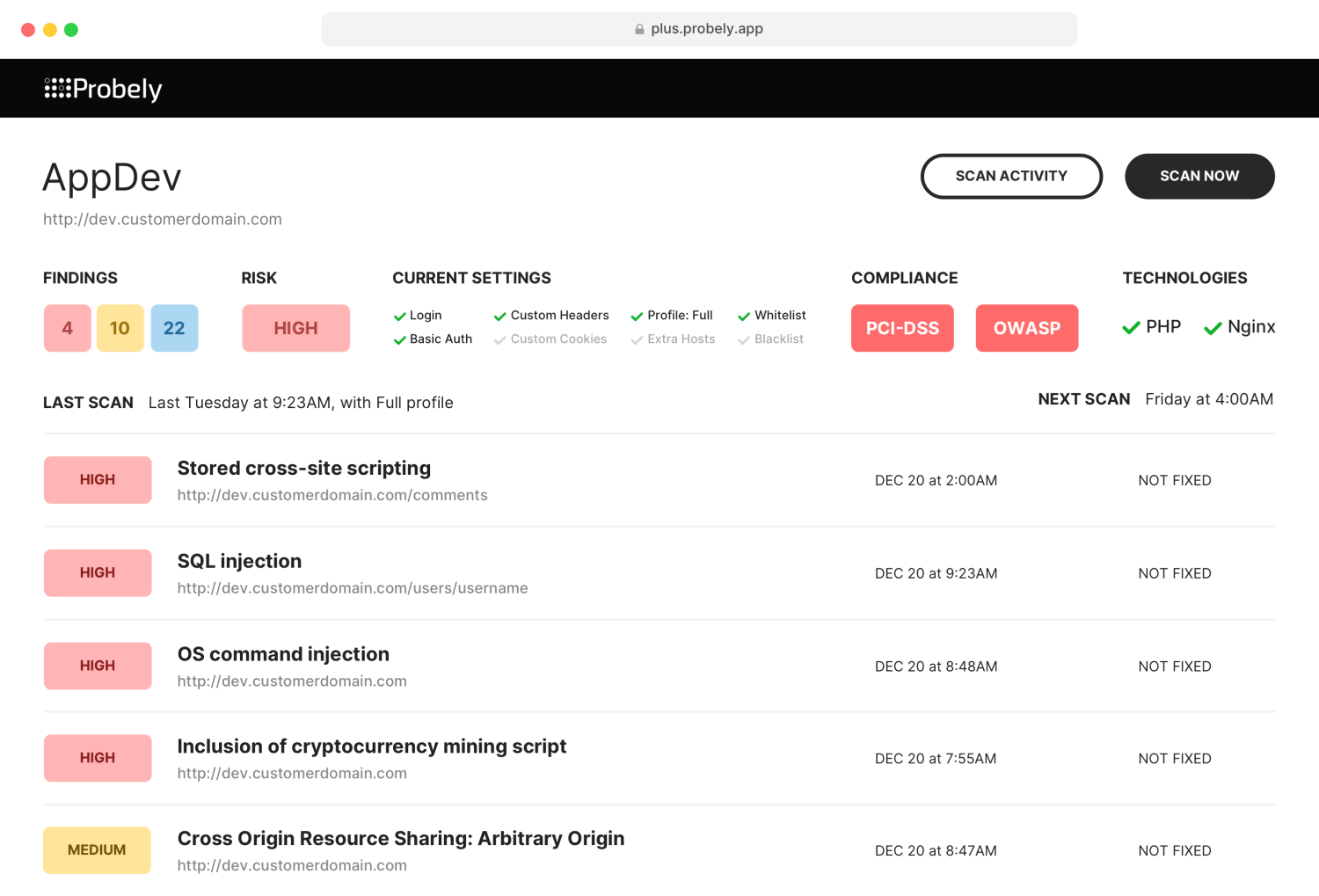

probablemente

Si ya tiene un flujo de trabajo de DevOps y está buscando integrar análisis de seguridad en él, Probely le permite hacerlo en cuestión de minutos, gracias a sus API y herramientas de análisis de vulnerabilidades de aplicaciones web.

El enfoque de Probely se basa en el desarrollo API-first, lo que significa que cada característica nueva de la herramienta se ofrece primero a través de la API y luego se agrega a la interfaz. Esta estrategia hace posible que si necesita integrar Probely con flujos de trabajo o software personalizado, siempre puede usar su API.

También puedes registrar webhooks para que tus aplicaciones reciban notificaciones de cada evento que genera Probely.

Dado que Probely ofrece una serie de integraciones listas para usar, es probable que no tenga que usar su API para integrarlo con sus herramientas. Si ya usas Jira y Jenkins en tus flujos de trabajo, la integración será instantánea.

Probely iniciará automáticamente escaneos en sus canalizaciones de CI/CD y registrará las vulnerabilidades encontradas como problemas en Jira. Una vez que se resuelvan esas vulnerabilidades, las probará nuevamente y reabrirá el problema no resuelto en Jira, si es necesario.

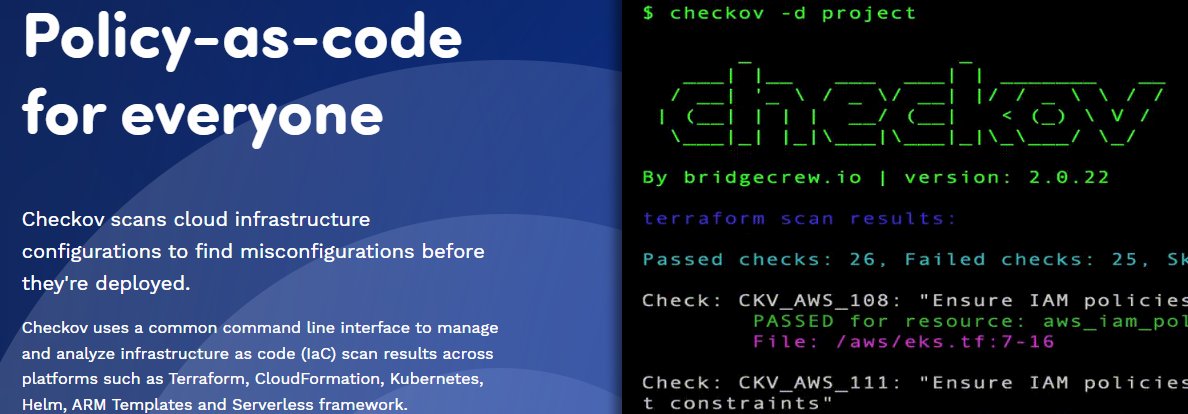

Checkov

Checkov escanea configuraciones en infraestructuras en la nube con la intención de encontrar fallas de configuración antes de implementar un producto de software. Con una interfaz de línea de comandos común, analiza los resultados en diversas plataformas, como Kubernetes, Terraform, Helm, CloudFormation, plantillas ARM y marcos sin servidor.

Con un esquema de políticas basado en atributos, Checkov le permite escanear los recursos de la nube en el momento de la compilación, detectando errores de configuración en los atributos mediante un marco Python simple de política como código. Entre otras cosas, Checkov analiza las relaciones entre los recursos de la nube mediante políticas YAML basadas en gráficos.

Al integrarse en las canalizaciones de CI/CD y los sistemas de control de versiones, Checkov ejecuta, prueba y modifica los parámetros del corredor en el contexto de un repositorio de destino.

Gracias a una interfaz de integración extensible, su arquitectura se puede ampliar para definir políticas personalizadas, términos de supresión y proveedores. Su interfaz también le permite integrarse con plataformas de soporte, procesos de compilación y sistemas de lanzamiento personalizados.

Faraday

Con Faraday, puede automatizar la gestión de vulnerabilidades y las acciones de control para centrar su atención en el trabajo que realmente importa. Sus flujos de trabajo te permiten desencadenar cualquier acción con eventos personalizados que puedes diseñar libremente para evitar la repetición de tareas.

Faraday le brinda la capacidad de estandarizar e integrar sus herramientas de seguridad en sus flujos de trabajo, obteniendo información de vulnerabilidades de más de 80 herramientas de escaneo. Mediante el uso de agentes, los escáneres se integran automáticamente en sus flujos de trabajo para ingerir y normalizar datos con la máxima facilidad, generando resultados que se pueden ver a través de una interfaz web.

Un aspecto notable e interesante de Faraday es que utiliza un repositorio centralizado para almacenar información de seguridad, que puede ser analizada y probada fácilmente por diferentes miembros del equipo DevSecOps.

Esto trae un beneficio adicional, que es la capacidad de identificar y combinar problemas duplicados informados por diferentes herramientas. Esto reduce los esfuerzos de los miembros del equipo, evitando que tengan que prestar atención varias veces a un mismo problema que se informa más de una vez.

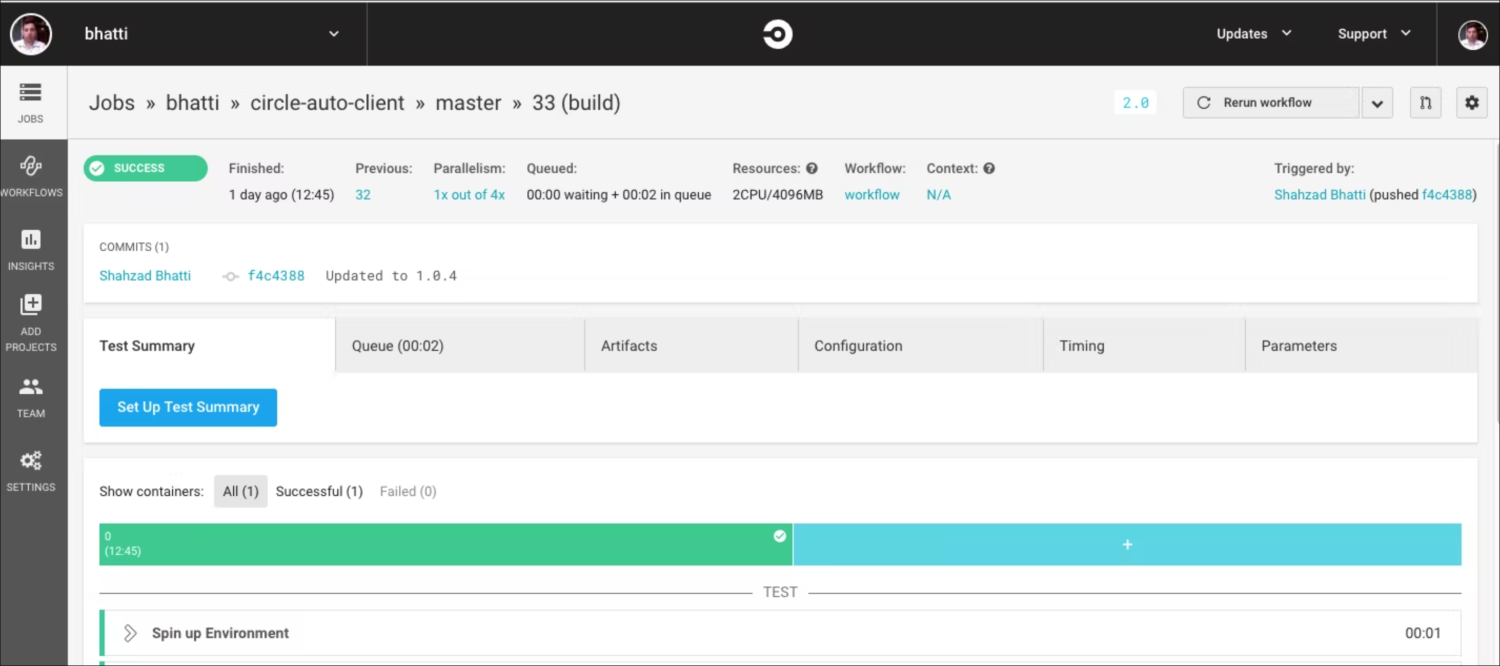

CírculoCI

Para integrar CircleCI con las herramientas de seguridad DevOps más populares, debe incluir uno de sus muchos socios en sus procesos de desarrollo. Los socios de CircleCI son proveedores de soluciones en varias categorías, incluidas SAST, DAST, análisis de contenedores estáticos, aplicación de políticas, gestión de secretos y seguridad de API.

Si necesita hacer algo para proteger la canalización de desarrollo que no puede hacer con ninguno de los orbes disponibles, puede aprovechar el hecho de que los orbes son de código abierto. Por esa razón, agregar funcionalidad a un orbe existente es solo una cuestión de obtener la aprobación de su PR y fusionarlo.

Incluso si tiene un caso de uso que cree que está fuera del conjunto de orbes disponibles en el registro de CircleCI, puede crear uno y contribuir a la comunidad. La compañía publica una lista de las mejores prácticas para crear tuberías de prueba y compilación de orbe automatizadas para facilitar su camino.

Para asegurar su canalización, elimine la necesidad de desarrollo interno y permita que su equipo aproveche los servicios de terceros. Al usar los orbes de CircleCI, su equipo solo necesitará saber cómo usar esos servicios, sin necesidad de aprender a integrarlos o administrarlos.

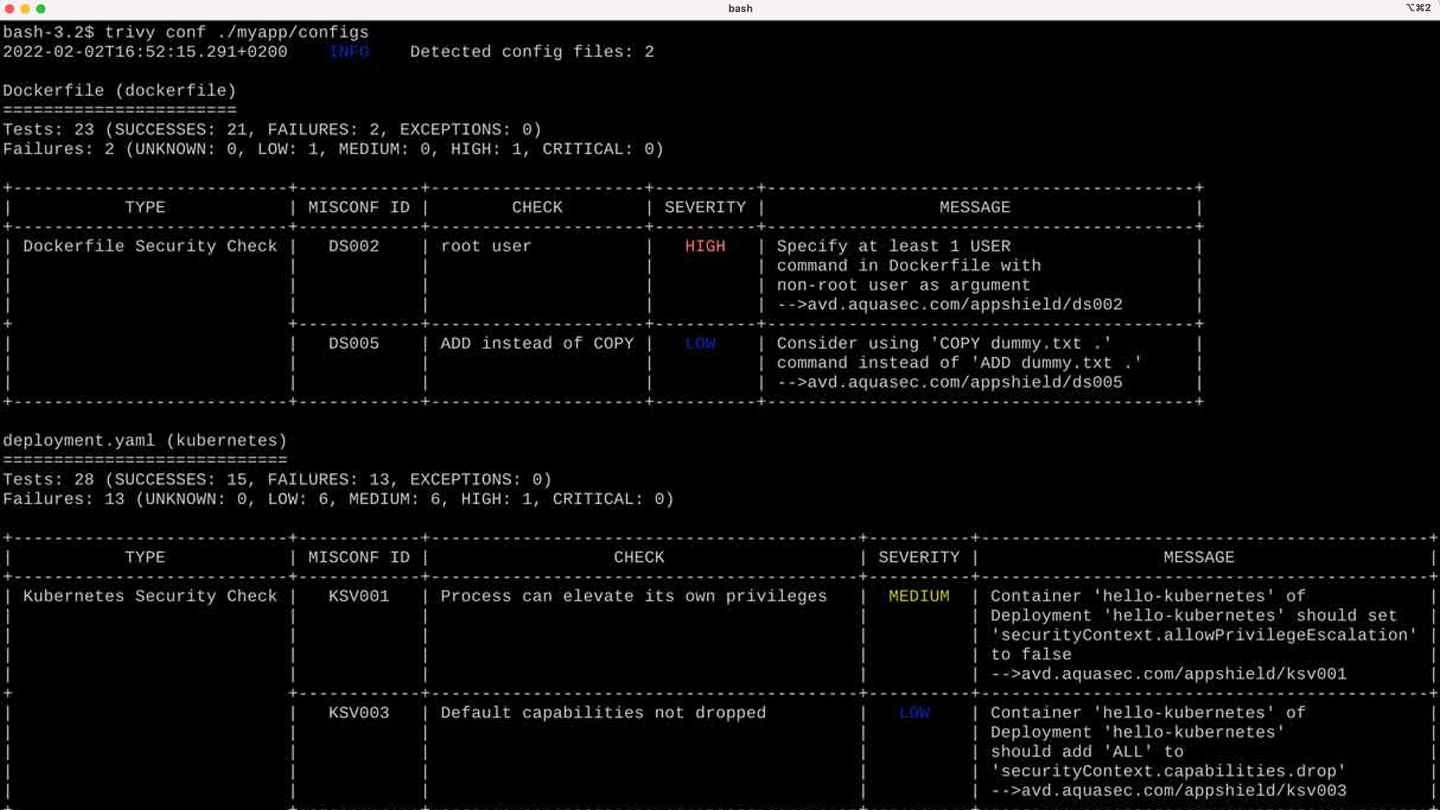

curiosidades

Trivy es una herramienta de seguridad de código abierto que tiene múltiples escáneres capaces de detectar problemas de seguridad y varios objetivos donde puede encontrar dichos problemas. Entre los objetivos que analiza Trivy se encuentran: sistemas de archivos, imágenes de contenedores, repositorios Git, imágenes de máquinas virtuales, Kubernetes y repositorios de AWS.

Al escanear todos estos objetivos posibles, Trivy puede encontrar vulnerabilidades conocidas, fallas de configuración, secretos o información confidencial y licencias de software y detectar problemas en la cadena de suministro de software, incluidas las dependencias del software en uso y los paquetes del sistema operativo.

Las plataformas y aplicaciones con las que se puede integrar Trivy se pueden encontrar en su página de Ecosistema. Esta lista incluye los nombres más populares, como CircleCI, GitHub Actions, VS Code, Kubernetes o JetBrains.

Trivy está disponible en apt, yum, brew y dockerhub. No tiene requisitos previos como bases de datos, entornos de implementación o bibliotecas del sistema, y se estima que su primer escaneo se completará en solo 10 segundos.

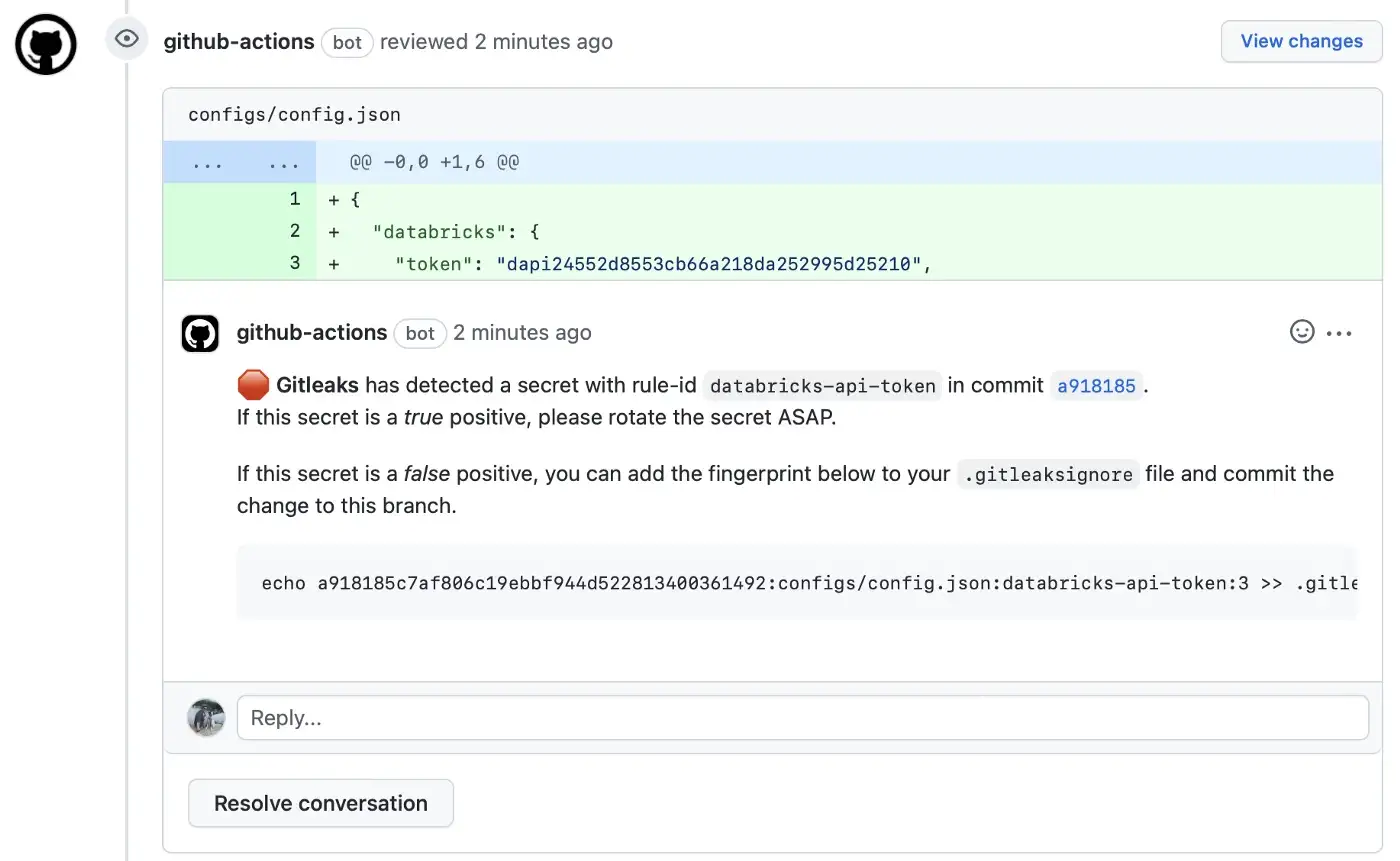

GitLeaks

Gitleaks es una herramienta de código abierto con una interfaz de línea de comandos que se puede instalar mediante Docker, Homebrew o Go. También está disponible como ejecutable binario para las plataformas y sistemas operativos más populares. También puede implementarlo directamente en su repositorio como un enlace previo a la confirmación o como un recurso compartido de GitHub a través de Gitleaks-Action.

Su interfaz de comandos es simple y minimalista. Consta de solo 5 comandos para detectar secretos en el código, proteger secretos, generar scripts, obtener ayuda o mostrar la versión de la herramienta. El comando de detección permite escanear repositorios, archivos y directorios. Se puede utilizar en máquinas de desarrollo, así como en entornos de CI.

La mayor parte del trabajo con GitLeaks se realiza mediante los comandos de detección y protección. Estos operan en los repositorios de Git, analizan la salida de los comandos git log o git diff y generan parches que GitLeaks usará para detectar y proteger los secretos.

Manténgase competitivo y seguro

Por un lado, la agilidad y la velocidad de sus canalizaciones de CI/CD son clave para garantizar un tiempo de comercialización rápido, lo que a su vez es clave para mantenerse competitivo como desarrollador de software.

Por otro lado, incluir herramientas de seguridad en tus procesos de desarrollo es una necesidad indiscutible. Para incorporar seguridad sin afectar negativamente sus cronogramas SDLC, las herramientas DevSecOps son la respuesta.