¿Qué es la protección de datos? ¿Cómo se protegen los datos del usuario?

Publicado: 2023-07-14El núcleo de los negocios son los datos. Satisfacer las necesidades de los clientes, adaptarse a eventos inesperados y responder a las rápidas fluctuaciones del mercado dependen en última instancia de los datos.

Las empresas generan grandes cantidades de datos de una variedad de fuentes. El gran volumen y la granularidad de los datos generados durante el negocio requieren una atención constante a la protección y el mantenimiento de los datos. Después de todo, los datos son más que una simple colección de registros estáticos.

Ya sea pequeña o grande, la protección de datos debe estar a la vanguardia de las consideraciones para cualquier empresa. Si bien las soluciones como el software de seguridad centrado en datos garantizan que los datos almacenados en una base de datos estén seguros y se utilicen correctamente, es vital comprender qué es la protección de datos, cómo funciona y sus tecnologías y tendencias relacionadas.

¿Qué es la protección de datos?

La protección de datos es el proceso de evitar que la información crítica se corrompa, se comprometa o se pierda. Una estrategia de protección de datos exitosa puede ayudar a minimizar el daño causado por una violación o un desastre.

La necesidad de protección de datos crece a medida que la cantidad de datos generados y guardados se expande a un ritmo sin precedentes. También existe una tolerancia mínima para el tiempo de inactividad, lo que podría imposibilitar el acceso a información crítica.

Como resultado, garantizar que los datos se puedan recuperar rápidamente después de la corrupción o la pérdida es un aspecto esencial de una estrategia de protección de datos exitosa. La protección de datos también incluye salvaguardar los datos contra compromisos y preservar la privacidad de los datos.

Principios de protección de datos

Los principios de protección de datos ayudan a preservar los datos y garantizar su accesibilidad en todo momento. Incluye la adopción de elementos de gestión y disponibilidad de datos, copia de seguridad de datos operativos y recuperación ante desastres de continuidad empresarial (BCDR).

Los siguientes son los principios clave de gestión de datos de protección de datos:

- La disponibilidad de datos garantiza que los usuarios aún puedan acceder y utilizar la información que necesitan para hacer negocios, incluso si se pierde o se daña.

- Automatizar la transferencia de datos cruciales entre el almacenamiento fuera de línea y en línea es parte de la gestión del ciclo de vida de los datos.

- La valoración, categorización y protección de los activos de información de diversas amenazas, como interrupciones de las instalaciones, errores de aplicaciones y usuarios, fallas de equipos, infecciones de malware y ataques de virus, son parte de la gestión del ciclo de vida de la información.

Normativa de protección de datos

Las leyes y leyes de protección de datos rigen la recopilación, transmisión y uso de tipos de datos específicos. Los nombres, las imágenes, las direcciones de correo electrónico, los números de cuenta, las direcciones de protocolo de Internet (IP) de las computadoras personales y la información biométrica son solo algunos ejemplos de las diferentes formas de información que constituyen los datos personales.

Diferentes naciones, jurisdicciones y sectores tienen diferentes leyes de privacidad y protección de datos. Dependiendo de la infracción y de las instrucciones proporcionadas por cada legislación y organismo regulador, el incumplimiento puede resultar en daños a la reputación y sanciones financieras.

La observancia de un conjunto de reglas no implica la adhesión a todas las leyes. Todas las reglas son susceptibles de cambio, y cada legislación tiene varias disposiciones que pueden aplicarse en una situación pero no en otra. Implementar el cumplimiento de manera consistente y aceptable es un desafío, dada esta cantidad de complejidad.

Normativa de protección de datos destacada

Los gobiernos de todo el mundo se están centrando en la seguridad de los datos y la legislación sobre privacidad, lo que tiene una influencia significativa en el funcionamiento de estos sistemas. Algunas leyes importantes de protección de datos se analizan a continuación.

RGPD de la Unión Europea

El Reglamento General de Protección de Datos (RGPD) es un reglamento de la UE que se promulgó en 2016. Permite a los usuarios individuales de servicios digitales derechos adicionales y control sobre la información personal que proporcionan a las empresas y otras organizaciones.

Las empresas que operan en los países de la UE o colaboran con ellos y que no cumplen estas normas se enfrentan a fuertes multas de hasta el 4 % de sus ventas globales, o 20 millones de euros.

Legislación de Estados Unidos en materia de protección de datos.

EE. UU. carece de una única ley primaria de protección de datos, a diferencia de la UE. En cambio, cientos de regulaciones de privacidad federales y estatales están destinadas a salvaguardar los datos de los estadounidenses. A continuación se presentan algunas ilustraciones de dichas leyes.

- La Ley de la Comisión Federal de Comercio prohíbe las prácticas comerciales desleales y exige que las empresas protejan la privacidad de los clientes.

- El almacenamiento, la confidencialidad y el uso de la información médica se rigen por la Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA).

- Los californianos ahora pueden buscar eliminar cualquier información personal que las empresas tengan sobre ellos y optar por no vender dicha información, de acuerdo con la Ley de Privacidad del Consumidor de California (CCPA) de 2018.

En los años siguientes, los requisitos reglamentarios de EE. UU. pueden cambiar a medida que la protección de datos se convierte en una preocupación cada vez más importante en una sociedad que se está volviendo más digital.

CPS 234 de Australia

En 2019, Australia implementó el Estándar Prudential CPS 234 para regir cómo las empresas financieras y de seguros defienden la seguridad de su información de los ataques cibernéticos. También requiere la implementación de mecanismos estrictos de auditoría y presentación de informes para garantizar que los sistemas sigan cumpliendo.

Importancia de la protección de datos

La protección de datos es crucial ya que ayuda a las empresas a prevenir violaciones de datos, exfiltración, tiempo de inactividad, daños a la reputación y pérdidas financieras. Las organizaciones también deben hacer cumplir la protección de datos para restaurar los datos perdidos o dañados y cumplir con las obligaciones legales.

Este enfoque se ha vuelto más crítico a medida que las fuerzas laborales se vuelven más volátiles y corren el peligro de la eliminación ilícita de datos.

Si bien las soluciones de almacenamiento de objetos albergan todo tipo de datos, las empresas necesitan protección de datos para abordar problemas de seguridad específicos. Aunque pueden variar según el tipo de negocio, los siguientes problemas típicos afectan a la mayoría de las empresas y se pueden evitar con la protección de datos.

- Pérdida de datos con empleados que se van

- Robo de propiedad intelectual (PI)

- Corrupción de datos

Tecnologías de protección de datos

Dado que la protección de datos se refiere a medidas de seguridad, disponibilidad y administración, existen numerosas tecnologías para ayudar a las empresas a lograr estos objetivos. Algunos de ellos se discuten a continuación.

- Las copias de seguridad en cinta o discos comprenden dispositivos físicos que los equipos de seguridad utilizan para almacenar o realizar copias de seguridad de activos digitales.

- Las instantáneas de almacenamiento toman la forma de una imagen u otro punto de referencia, que representa datos en un momento preciso.

- La protección continua de datos (CDP) es un sistema que realiza una copia de seguridad de los datos en un sistema informático cada vez que se realiza un cambio.

- Los cortafuegos son dispositivos que monitorean el tráfico de la red. Permiten o deniegan el tráfico en función de un conjunto de normas de seguridad.

- El cifrado transforma de forma segura los datos hacia y desde el texto codificado para almacenarlos o transferirlos entre dispositivos sin comprometer el contenido sin procesar.

- Endpoint Protection es una solución de seguridad de datos que monitorea y bloquea amenazas en dispositivos de punto final, como computadoras portátiles y teléfonos inteligentes, en el perímetro de la red.

- Los sistemas de prevención de pérdida de datos (DLP) identifican posibles fugas y exfiltración. Requieren una categorización de datos significativa para que los administradores de red supervisen y controlen los datos que transportan los usuarios. Un DLP no monitoreará datos que una corporación no haya clasificado.

- La gestión de riesgos internos (IRM) es un enfoque basado en el riesgo para la seguridad de los datos. A diferencia de los enfoques DLP tradicionales, los sistemas IRM monitorean todos los datos, no solo los datos que ya han sido etiquetados por una corporación, lo que los convierte en una opción adecuada para administrar una fuerza laboral que cambia rápidamente. IRM ayuda a los equipos de seguridad a priorizar qué datos son más importantes para sus necesidades específicas y responder rápidamente a los riesgos de datos sin limitar la productividad de los empleados.

Comprender todas las tecnologías disponibles para la protección de datos puede ayudar a determinar qué solución es adecuada para su empresa.

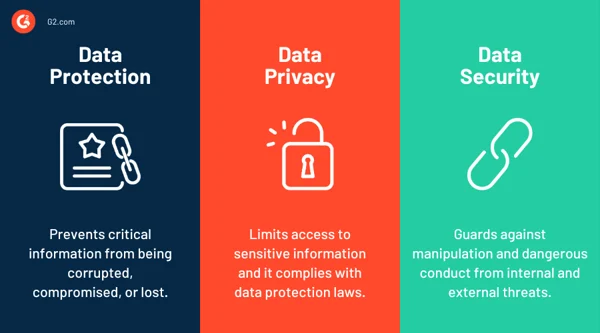

Protección de datos frente a privacidad de datos frente a seguridad de datos

Hay varias distinciones cruciales entre privacidad de datos, seguridad de datos y protección de datos, aunque estos términos a menudo se usan indistintamente, como se menciona a continuación:

- La protección de datos es el conjunto de procedimientos y sistemas que protegen contra la explotación de datos, garantizan que sean accesibles para quienes están autorizados a usarlos y promueven la productividad de los trabajadores.

- La privacidad de los datos limita quién tiene acceso a información confidencial, a menudo datos personales, y cumple con las leyes de protección de datos.

- La seguridad de datos es un subconjunto de la protección de datos y la protección contra la manipulación y la conducta peligrosa de amenazas internas y externas.

Cuando se trabaja con departamentos fuera de la seguridad, en particular, reconocer las diferencias entre estas terminologías puede ayudar a evitar malentendidos.

Beneficios de la protección de datos

No importa cuán grande o pequeña sea una organización, el procesamiento de datos personales está en el centro de todas sus operaciones. La siguiente lista explica los beneficios de la protección de datos.

- Protege los datos esenciales, incluidos los estados financieros y las actividades corporativas.

- Mejora tanto la calidad de los datos durante las transacciones como los datos guardados.

- Es independiente de cualquier tecnología específica y se aplica a todos.

- El riesgo de pérdida financiera se reduce.

- Evita que empresas rivales roben software, documentos de proyectos o productos y estrategias corporativas.

Retos de la protección de datos

Las desventajas de la protección de datos durante la implementación de estrategias de protección de datos se analizan a continuación.

- Las malas políticas o procedimientos de protección de datos hacen que los clientes pierdan la fe en las empresas. Por otro lado, la protección estricta de datos perjudica la economía digital, por lo que encontrar el equilibrio adecuado es primordial.

- No existe una única legislación mundial sobre protección de datos.

- Los avances tecnológicos y comerciales presentan desafíos e influyen en la protección de datos. La protección de datos y los comportamientos en línea cambian constantemente entre sí.

- El mantenimiento de los permisos y estándares de protección de datos es costoso y requiere mucho tiempo.

- Los empleados requieren una formación adecuada para comprender mejor la protección de datos y su importancia. Este no es un proceso fácil.

- Utilizar las medidas de seguridad organizativas y técnicas adecuadas es crucial para evitar el manejo no autorizado o ilegal de datos personales, lo cual es complicado.

Tendencias en protección de datos

A medida que cambian los entornos informáticos, varias tendencias nuevas afectan el panorama de la protección de datos. Algunos de estos incluyen lo siguiente.

Fuerza de trabajo fluctuante

El trabajo manual se ha vuelto cada vez más inestable desde el COVID-19, y las personas cambian de trabajo con frecuencia. Numerosos factores han llevado a una alta rotación en las empresas:

- Mal pago, falta de beneficios o arreglos laborales.

- Los temores de una posible recesión

- Uso frecuente de contratistas.

- Despidos y congelamiento de contrataciones

Debido a la naturaleza impredecible de la fuerza laboral, ahora existe un mayor peligro de que los empleados que se van se lleven los datos, ya sea intencionalmente o por un sentido de propiedad sobre su trabajo.

Los equipos de seguridad se han vuelto más críticos en la creación de nuevos métodos de protección de datos en respuesta a este mayor peligro de exfiltración de datos. Las medidas de capacitación también son vitales para garantizar que el personal sepa qué datos no son legalmente suyos para almacenar, además del monitoreo y la gestión de riesgos.

Hiperconvergencia

Una infraestructura hiperconvergente combina almacenamiento, computación y redes en un solo sistema. En lugar de manejar las complejidades del hardware y los recursos dispersos, los administradores de TI pueden comunicarse bajo este paradigma con una sola interfaz, generalmente a través de máquinas virtuales (VM).

Desde el punto de vista de la seguridad de los datos, el beneficio de la hiperconvergencia reduce el área superficial que debe controlar el equipo de seguridad. Además, puede automatizar gran parte de la complejidad asociada con la asignación de recursos, la duplicación de datos y las copias de seguridad.

Protección contra ransomware

El ransomware es un tipo particular de malware que encripta datos vitales, haciéndolos inaccesibles para los usuarios. Por lo general, exige el pago de un rescate de la víctima al atacante para desbloquear los datos. Esta conducta obliga a la víctima a elegir entre perder los datos o pagar un rescate considerable sin garantizar que el atacante vaya a solucionar el problema.

Las empresas pueden usar soluciones de prevención de ransomware para monitorear puntos de entrada de malware específicos, como campañas de phishing. Estas soluciones también pueden ayudar a aislar los dispositivos infectados, prevenir el movimiento lateral y reducir el área de superficie de ataque.

confianza cero

Un modelo o arquitectura de seguridad de confianza cero requiere que todos los usuarios se autentiquen al acceder a aplicaciones, datos y servidores internos.

En un sistema de confianza cero, no se supone que el tráfico se origine en una fuente confiable, a diferencia de una red típica que se basa principalmente en firewalls para proteger una red aislada.

Las organizaciones ya no confían en las aplicaciones en la nube y los trabajadores remotos dentro de una red local segura, por lo que el paradigma de confianza cero se está volviendo cada vez más crítico para la protección de datos moderna. Los sistemas deben utilizar otros tipos de autenticación, como el inicio de sesión único (SSO) y el control de acceso de usuarios, para autenticar a los usuarios y evitar el acceso no autorizado.

Soluciones de protección de datos

La protección de datos es fundamental para que las organizaciones gestionen el riesgo, aumenten el tiempo de actividad del servicio y eviten la pérdida o el abuso de datos. Sin embargo, para lograr estos objetivos, todos los archivos, vectores y la actividad de los usuarios deben ser monitoreados sin interferir con la cooperación y productividad de los empleados.

Las empresas utilizan las soluciones de seguridad centradas en los datos para proteger los datos que se transfieren entre lugares, como el almacenamiento local en la nube, entre numerosas aplicaciones o a terceros. Además, estas tecnologías facilitan la identificación, clasificación y monitoreo de puntos de datos confidenciales y auditorías para garantizar la seguridad y el cumplimiento.

Las 5 mejores plataformas de seguridad centradas en datos:

- Egnyte

- virtru

- Controles del servicio de VPC de Google

- Protección de la información de ámbito de Microsoft

- Cifrado SafeGuard de Sophos

* Arriba se encuentran los 5 principales proveedores de servicios de seguridad centrados en datos según el Informe Grid de verano de 2023 de G2.

Proteger, regular, acelerar

Establecer una comprensión profunda de las buenas prácticas de datos y aplicarlas (p. ej., garantizar que los datos no solo estén protegidos físicamente, sino también que los usuarios entiendan cómo se pueden usar) combinado con una protección que los respalde permite que los datos sean más valiosos.

Las organizaciones producen quintillones de bytes de datos todos los días. Por lo tanto, tiene sentido que siempre estén buscando tecnologías mejoradas de gestión de datos. Después de todo, la protección de datos forma parte de la gestión general de datos.

¿Quieres entender mejor los datos? ¡Obtenga más información sobre los datos como servicio (DaaS) y cómo son relevantes hoy en día!