La amenaza silenciosa del criptojacking y cómo protegerse

Publicado: 2023-05-22Sus dispositivos podrían estar extrayendo criptomonedas sin su conocimiento. Ahora mismo.

Se llama cryptojacking, y muchos ciberdelincuentes han recurrido a esta práctica insidiosa debido a la creciente popularidad de las criptomonedas y el atractivo de las ganancias de la criptominería.

¿Qué es el criptojacking?

El cryptojacking es el proceso ilegal de robar el poder computacional de un dispositivo para minar criptomonedas sin el conocimiento o permiso del usuario.

Hoy tenemos más de 20.000 criptomonedas en el mundo, valoradas en más de un billón de dólares. La extracción de estas criptomonedas es un proceso de acuñación de dinero. Ofrece rendimientos lucrativos, pero no es una tarea fácil. Requiere hardware, electricidad ininterrumpida y una gran potencia computacional.

Una forma en que los ciberdelincuentes superan este problema de la criptominería es el cryptojacking. Cosechan la recompensa, pero tú pagas el costo sin siquiera darte cuenta.

Para defenderse del cryptojacking, debe fortalecer su programa de ciberseguridad. Debe usar software como protección antivirus, software de autoprotección de aplicaciones en tiempo de ejecución (RASP) y soluciones de firewalls de aplicaciones web (WAF). Pero para arreglar sólidas defensas de seguridad, es crucial entender el criptojacking en detalle.

Y eso es lo que intentaremos ayudarte a hacer con este artículo. Exploraremos el oscuro mundo del cryptojacking y veremos más de cerca cómo funciona. También aprenderemos cómo detectar intentos de cryptojacking y qué puede hacer para proteger sus dispositivos y evitar que sean víctimas de este engañoso y costoso delito cibernético.

¿Cómo funciona el criptojacking?

Antes de profundizar en el cryptojacking, comencemos con los conceptos básicos de las criptomonedas y la criptominería. Esto es importante para comprender cómo funciona el cryptojacking.

Criptomoneda y criptominería: una introducción

En 2009, un misterioso desarrollador llamado Satoshi Nakamoto extrajo Bitcoin, la primera moneda digital de la historia. Avance rápido una década, y el mercado de las criptomonedas está en auge.

Definición de criptomoneda: La criptomoneda, a veces llamada criptomoneda o criptomonedas, es dinero digital basado en la tecnología de cadena de bloques y protegido por criptografía. Está descentralizado, lo que significa que ninguna autoridad central o banco lo regula. Sin embargo, todas las transacciones se cifran, almacenan y registran en una base de datos pública a través de la tecnología blockchain.

Hoy en día tenemos criptos como Ethereum, Tether, Solana, BNB, XRP e incluso Dogecoin, además del codiciado Bitcoin. Los entusiastas de las criptomonedas consideran que las monedas criptográficas son extremadamente valiosas, lo que ha dado lugar a precios de criptomonedas altísimos desde los primeros días de Bitcoin. Precios tan altos hicieron que la criptominería, la forma de ganar criptomonedas, fuera extremadamente lucrativa.

Definición de criptominería: La criptominería o minería de criptomonedas es el proceso de creación de nuevas monedas digitales al verificar y agregar bloques a una cadena de bloques existente. Aquí, verificar y agregar bloques implica resolver ecuaciones hash criptográficas complejas. El primer minero en descifrar el rompecabezas obtiene recompensas mineras como criptomonedas recién creadas o tarifas de transacción.

Este proceso de adivinar el hash requiere el uso de poder computacional. Cuanto más rentable es una criptomoneda, más difícil es el hash y más potencia computacional necesaria.

Hoy en día, los criptomineros emplean software de criptominería y potentes chips informáticos como matrices de compuertas programables en campo (FPGA) o circuitos integrados específicos de aplicaciones (ASIC) especializados para extraer criptos. Algunos otros mineros agrupan sus recursos informáticos en grupos de minería y comparten los ingresos obtenidos por el bloque recién extraído.

La anatomía del criptojacking

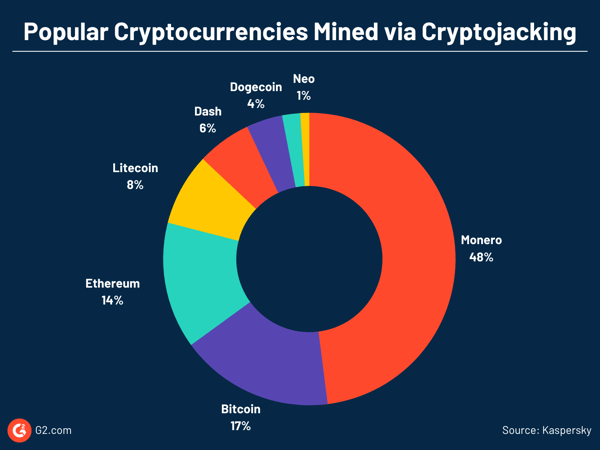

Ahora, el cryptojacking es una forma ilegal de criptominería. Los piratas informáticos no emplean ninguno de sus propios recursos. En cambio, roban el poder de cómputo de un usuario desprevenido al implementar malware de cryptojacking en la plataforma de la víctima.

Aquí, el malware de cryptojacking es un código malicioso que extrae ilegalmente criptomonedas en un dispositivo sin el conocimiento o permiso del usuario. Puede ser un simple código JavaScript incrustado en un sitio web o malware incrustado localmente en un dispositivo.

Los piratas informáticos aprovechan estos códigos maliciosos a través de diferentes métodos, como adjuntarlos a páginas web y anuncios en línea en los que los usuarios pueden hacer clic sin saberlo o instalarlos en la computadora de la víctima con técnicas de ingeniería social.

- Una vez que el malware criptográfico se instala y activa en un dispositivo, se conecta directamente a un grupo de minería a través de Internet o una interfaz de programación de aplicaciones (API).

- El dispositivo recibe una tarea de rompecabezas hash para resolver.

- Una vez que se calcula el valor hash, se envía de vuelta al grupo de minería.

- A medida que se agrega el nuevo bloque a la cadena de bloques, el atacante obtiene las recompensas sin gastar energía ni recursos.

Objetivos de los ataques de cryptojacking

A los piratas informáticos les gusta apuntar a estos dispositivos para ataques de cryptojacking:

- navegadores

- Computadoras personales, portátiles

- Servidores en las instalaciones

- Servidores en la nube

- Red de bots del Internet de las cosas (IoT)

- Teléfonos móviles

Tipos de ataques de cryptojacking

Se producen tres tipos principales de cryptojacking: cryptojacking en el navegador, cryptojacking en el host y cryptojacking en la memoria. Veamos los tres.

Cryptojacking en el navegador

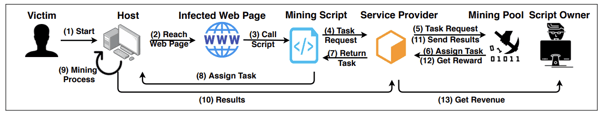

Es posible que una computadora promedio no pueda extraer criptomonedas. Pero miles de computadoras promedio conectadas entre sí a través de Internet podrían hacer el trabajo fácilmente. La criptominería basada en navegador o en el navegador intenta hacer precisamente eso. Simplemente utiliza la computadora de un visitante del sitio web para extraer criptomonedas mientras navegan.

Aquí, los piratas informáticos utilizan scripts listos para minar de proveedores de servicios como Coinhive o CryptoLoot, e inyectan el código en el código fuente HTML de un sitio web.

Mientras la víctima permanezca en línea, la minería sucede. El cryptojacking en el navegador se vuelve rentable cuando un usuario permanece en un sitio web más de 5,53 minutos. Como resultado, se encuentra ampliamente en películas gratuitas o sitios web de juegos.

Fuente: SoK: Crypotjacking Malware - arXiv

El cryptojacking basado en navegador experimentó un declive masivo cuando CoinHive, un importante proveedor de secuencias de comandos de criptominería, cerró durante la recesión del criptomercado en 2019. Sin embargo, los investigadores siguen encontrando nuevos scripts de criptominería y sitios web que los utilizan de manera intencional o no.

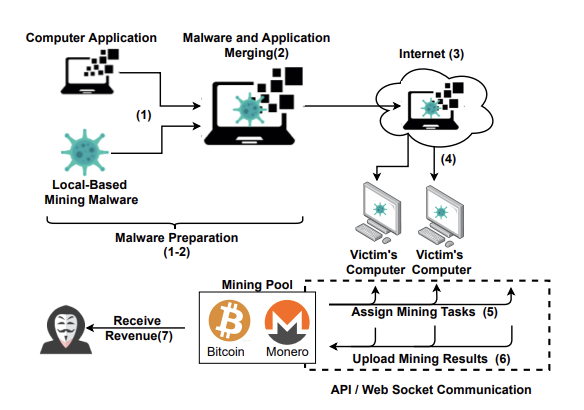

Cryptojacking en el host

En este tipo de cryptojacking, los piratas informáticos instalan malware criptográfico como los caballos de Troya tradicionales. Por ejemplo, un archivo adjunto de un correo electrónico de phishing puede infectar una computadora al cargar el código de criptominería directamente en el disco.

Además de los scripts de criptominería, los atacantes también modifican varias aplicaciones de minería de estilo plug-and-play como XMRig para minar criptos ilegalmente.

Los piratas informáticos envían el malware al sistema host utilizando vulnerabilidades o técnicas de ingeniería social o como carga útil en una descarga no intencional (la técnica de descarga automática) en el dispositivo del host.

Fuente: SoK: Crypotjacking Malware - arXiv

Por ejemplo, los piratas informáticos disfrazaron recientemente su malware de criptominería como una versión de escritorio de la aplicación Google Translate. Fue descargado por miles de usuarios que buscaban Google Translate para sus computadoras personales (PC). Sin embargo, una vez instalado, implementó una configuración sofisticada para extraer la criptomoneda Monero sin el conocimiento del usuario.

Cryptojacking en memoria

El cryptojacking en memoria utiliza los mismos métodos de infección que el cryptojacking basado en host. Sin embargo, el malware de cryptojacking suele ser malware sin archivos y se ejecuta en la memoria de acceso aleatorio (RAM). Hace un mal uso de aplicaciones locales legítimas o herramientas preinstaladas.

Como resultado, el script de cryptojacking no deja huellas en el sistema, lo que dificulta su detección y eliminación. Una vez que los atacantes están dentro de un sistema que usa malware sin archivos, aprovechan el acceso para escalar sus privilegios en la red de la víctima y obtener una gran cantidad de recursos de la unidad central de procesamiento (CPU) de la víctima para extraer criptomonedas ilícitamente.

Dado que los atacantes pueden obtener comando y control con este método, un cryptojacking sin archivos también se puede convertir en un ataque de ransomware.

Mehcrypt, por ejemplo, es un malware de cryptojacking sin archivos. Abusa de varias aplicaciones legítimas, como notepad.exe y explorer.exe, para llevar a cabo su rutina de cryptojacking.

Historia y evolución del cryptojacking

Desde los primeros días, los mineros de criptomonedas desarrollaron formas novedosas de obtener poder computacional adicional para extraer criptos que redujeron su carga. Una de esas formas fue la criptominería basada en navegador.

Cuando se introdujo por primera vez en 2011, la criptominería basada en navegador se promocionó como una alternativa a la publicidad en el navegador. ¿Y por qué a la gente no le gustaría? En lugar de ver anuncios intrusivos en los sitios web, obtiene una experiencia de navegación limpia a cambio de prestar su computadora a los criptomineros. Simple, directo: suena legal, ¿verdad?

Eso es lo que muchas otras personas pensaron al principio. Varios entusiastas de las criptomonedas y propietarios de sitios web utilizaron la minería en el navegador agregando scripts de minería a sus sitios web. Sin embargo, los piratas informáticos y los ciberdelincuentes pronto abusaron de la minería basada en navegador. Se hizo particularmente notorio después del lanzamiento de Coinhive en 2017.

Coinhive y el auge del cryptojacking

Coinhive era un proveedor de scripts de criptominería. En 2017, lanzó un JavaScript simple que extraía Monero (XMR), una criptomoneda similar a Bitcoin, mediante el empleo de criptominería en el navegador.

Generalmente, JavaScript se ejecuta automáticamente cuando se carga una página web. Es independiente de la plataforma y se ejecuta en cualquier host (PC, teléfonos móviles, tabletas), siempre que el navegador web que se ejecuta en el host tenga habilitado JavaScript.

Como resultado, cualquier sitio web podría incrustar Coinhive JavaScript en su sitio y hacer que la computadora del visitante del sitio web sea mía. Coinhive tomó el 30% del Monero minado como su tarifa, mientras que el propietario de la página web tomó el resto.

El método fácil, escalable y de bajo esfuerzo para implementar la criptominería a una gran población de usuarios sin inversiones adicionales lo hizo disruptivo. Una gran cantidad de entusiastas de las criptomonedas adoptaron fácilmente su código.

Sin embargo, aunque el modelo comercial de Coinhive se promocionó como legal, muy pronto se abusó de su código. Algunos propietarios de sitios web secuestraron el poder de procesamiento de los usuarios sin su permiso para extraer XMR usando el script Coinhive.

Además de los propietarios de sitios web, los actores maliciosos piratearon e incrustaron el código de criptominería en sitios web de alto tráfico. También instalaron el script en extensiones de navegador como Archive Poster y complementos de sitios web como Browsealoud.

A través de estos métodos, el código de Coinhive llegó ilegalmente a sitios web populares de compañías como Showtime, The Los Angeles Times, Blackberry y Politifact. Ejecutaron minería criptográfica en el navegador sin permiso y, a veces, sin el conocimiento del propietario del sitio web, secuestrando efectivamente el sitio y los recursos informáticos del usuario. Incluso los sitios web de los gobiernos de EE. UU., Reino Unido e India se vieron afectados por estos ataques de cryptojacking.

Cabe señalar que la minería de criptomonedas con el poder de cómputo de otros no se considera ilegal cuando se muestra una notificación clara de las actividades y existe la posibilidad de optar por no participar para los usuarios. Sin embargo, la mayor parte de la minería criptográfica en el navegador carece de estos y, por lo tanto, se considera ilegal.

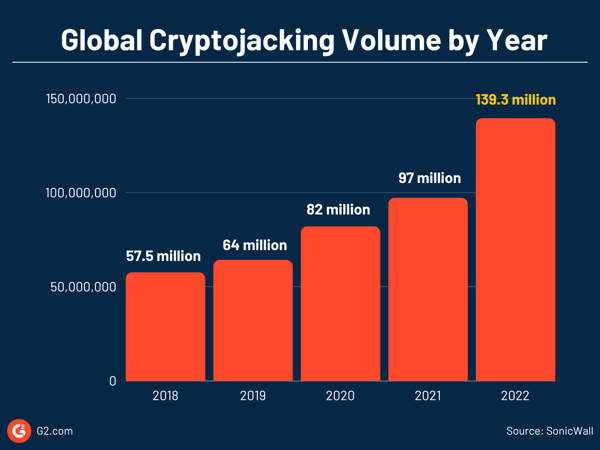

Los crecientes casos de criptominería ilícita a partir de 2017 llamaron la atención sobre el criptojacking. Los ciberdelincuentes comenzaron a usar no solo criptominería ilegal basada en navegador, sino que también emplearon malware y otros métodos para la criptominería ilegal.

Ejemplos recientes de ataques de cryptojacking:

- Kiss-a-dog fue una campaña de cryptojacking dirigida a las infraestructuras vulnerables de Docker y Kubernetes para minar Monero usando XMRig.

- Mexals , que se hace llamar Diicot, lanzó una campaña de cryptojacking a través de un ataque de fuerza bruta de shell seguro (SSH) y extrajo más de $ 10,000 en monedas Monero.

- ProxyShellMiner es un malware de criptominería que explota las vulnerabilidades sin parchear en los servidores de Microsoft Exchange.

- 8220 Gang , un actor de amenazas de ciberseguridad, escanea Internet en busca de usuarios vulnerables de la nube y los absorbe en su red de bots en la nube, y luego distribuye malware de minería de criptomonedas.

- Headcrab , un malware de cryptojacking, ha infectado más de 1,000 servidores Redis para construir una botnet que extrae Monero

¿Por qué algunos criptomineros hacen cryptojacking?

Considera esto. En 2009, una PC con un procesador Intel Core i7 podía extraer alrededor de 50 bitcoins por día. Pero hoy en día, necesitamos plataformas de minería especializadas como los sistemas ASIC para extraer criptomonedas como Bitcoin.

Además, muchas criptomonedas también tienen límites sobre la cantidad de monedas que se pueden extraer y la recompensa que obtienen los mineros. Agregue a esta mezcla los altos precios de la energía. Un solo bitcoin requiere 811,90 kilovatios-hora, equivalente a la cantidad promedio de energía consumida por un hogar estadounidense en 28 días. Todo esto hace que la criptominería sea un asunto costoso. Hoy en día, minar Bitcoin en casa ni siquiera es una opción.

$27,223

fue el costo promedio de minería de Bitcoin a partir de mayo de 2023.

Fuente: MacroMicro

En tal situación, podría ser difícil obtener ganancias de la criptominería con recursos legítimos. Como resultado, los piratas intentan descargar el costo a otros secuestrando el sistema de la víctima.

¿Por qué debería preocuparse por el cryptojacking?

Prevenido vale por dos. Es mejor conocer los peligros del cryptojacking y estar preparado que andar a tientas cuando te enfrentas a un ataque real.

A diferencia de muchas otras amenazas de ciberseguridad que anuncian su presencia, el cryptojacking tiene éxito en completo silencio.

“El cryptojacking deteriora significativamente el rendimiento de su dispositivo, acorta su vida útil y aumenta su consumo de energía. Peor aún, el malware que lo habilita podría actuar como puerta de entrada a ciberataques aún más sofisticados”.

Amal Joby

Analista de investigación de ciberseguridad, G2

Lo que es más preocupante es que los atacantes de hoy apuntan a dispositivos con más poder de procesamiento en lugar de dispositivos personales. Algunos ejemplos son las infraestructuras empresariales en la nube, los servidores, una gran cantidad de dispositivos IoT protegidos inadecuadamente o los contenedores Docker y Kubernetes. Con esto, los atacantes pretenden obtener más ganancias en menos tiempo.

Para las empresas, esto tiene implicaciones de gran alcance. Por cada dólar obtenido con el cryptojacking, la víctima recibe una factura de $53. El riesgo no se detiene con las facturas infladas. Una vez dentro de la infraestructura de la empresa, los atacantes pueden aprovechar su acceso en cualquier momento para llevar a cabo otros ciberataques peligrosos, como ransomware y ataques a la cadena de suministro.

Cómo detectar ataques de cryptojacking

Los ataques de cryptojacking a menudo están ocultos pero no son identificables. Pruebe algunos de estos métodos para detectar ataques de cryptojacking.

Cómo detectar ataques de cryptojacking en dispositivos

Si nota los siguientes signos en su PC o dispositivo móvil, es posible que su dispositivo haya sido criptosecuestrado.

Deterioro del rendimiento

El cryptojacking hace que su dispositivo se ralentice significativamente o se bloquee con mucha frecuencia. Si comienza a notar un rendimiento inusualmente bajo del dispositivo, escanee su sistema con un software antivirus para ver si encuentra algún malware de cryptojacking.

Calentamiento excesivo

Otro signo revelador de cryptojacking es el sobrecalentamiento. Dado que el cryptojacking consume demasiada potencia de procesamiento, sobrecalienta fácilmente un sistema y agota la batería. Es posible que observe que los ventiladores de su sistema funcionan más rápido de lo normal para enfriar el dispositivo. O la batería de su teléfono móvil podría mostrar un bajo rendimiento y agotarse rápidamente debido al sobrecalentamiento.

uso de CPU

Otro síntoma notable es el alto uso de la CPU. Las computadoras mantienen registros de todas las aplicaciones en ejecución en el sistema. Si nota un aumento en el uso de la CPU mientras realiza una pequeña tarea o navega por un sitio web inocuo, puede deberse a un criptojacking.

¡Una prueba rápida de cryptojacking para su dispositivo!

Para comprobar el uso de la CPU:

- En Windows, abra Administrador de tareas > Rendimiento > CPU.

- En una Mac, vaya a Aplicaciones > Monitor de actividad.

También debe verificar si hay una aplicación que haya aumentado el tráfico de Internet más de lo normal, lo que podría indicar minería en el navegador. Para comprobar esto:

- En Windows, vaya a Configuración > Red e Internet > Uso de datos > Ver uso por aplicación.

- Para usuarios de Apple, vaya a Monitor de actividad > Red > Bytes enviados.

Tenga en cuenta que los delincuentes han ideado técnicas de evasión sofisticadas para ocultar picos en el uso de la CPU o el tráfico de Internet.

Cómo detectar ataques de cryptojacking en un entorno de nube

La detección del cryptojacking puede ser difícil si las empresas tienen una visibilidad más baja de su uso de la nube. Sin embargo, las empresas pueden intentar solucionar esto.

Controles de acceso a la nube de auditoría

La mayoría de los ataques cibernéticos en la nube se originan en la nube mal configurada, así que audite sus controles de acceso. Cualquier entrada insegura o mal configurada a su entorno de nube puede investigarse más a fondo para ver si ha habido alguna actividad maliciosa como la criptominería ilícita.

Analice los registros de la red en la nube

Los registros de red realizan un seguimiento del tráfico hacia y desde su nube y le muestran el estado actual de la red y quién se conecta desde dónde. Analice estos registros. Reconocerá cualquier comportamiento irregular de la red o un pico repentino en el tráfico. Esto podría ser una señal de un criptominero ilícito ejecutándose en su entorno de nube.

Supervise el gasto en la nube

Las facturas de la nube infladas son signos de un aumento legítimo del uso de los recursos de la nube por parte de usted o de alguien que está robando sus recursos de la nube para su beneficio. Si no tiene ninguna mala gestión de la nube de su parte, investigue cualquier aumento en las facturas de la nube para ver si está relacionado con el cryptojacking.

Para ser claros, todos estos métodos le indican si su nube se ha visto comprometida de alguna manera. Se debe realizar un análisis adicional de cualquier actividad maliciosa para averiguar si el compromiso se debe a criptomineros ilegales o cualquier otro ataque cibernético.

Consejos para proteger su dispositivo contra ataques de cryptojacking

Más vale prevenir que curar, así que utilice estos consejos prácticos para proteger sus sistemas contra los ataques de cryptojacking.

- Use un programa antivirus fuerte para detectar cualquier actividad maliciosa o malware.

- Emplee extensiones contra la criptominería como Miner Block y Anti-Miner para evitar la criptominería basada en el navegador.

- Instale bloqueadores de anuncios para bloquear anuncios emergentes no deseados y anuncios publicitarios en sitios web. El malware de criptominería a menudo está incrustado en los anuncios.

- Actualice su sistema e instale todo el software más reciente para parchear las vulnerabilidades.

- También puede deshabilitar JavaScript en su navegador para evitar cargar cualquier script malicioso. Sin embargo, esto se produce a expensas de la experiencia del usuario.

Pasos para deshabilitar JavaScript en su navegador Chrome:

- Vaya a Configuración > Privacidad y seguridad > Configuración del sitio > JavaScript

- Seleccione la opción No permitir que los sitios usen JavaScript para deshabilitar JavaScript.

Para las empresas, prevenir los ataques de cryptojacking va más allá de cubrir estos pasos básicos. Adopte las siguientes prácticas de seguridad para proteger sus activos de TI contra cualquier criptominería ilícita.

- Instale actualizaciones y parches de firmware: actualice el software de su sistema tan pronto como el proveedor del software los publique.

- Tenga una política sólida de administración de identidades y accesos (IAM): una IAM efectiva protege contra cualquier acceso no autorizado a su sistema, en las instalaciones o en la nube. Implemente el software IAM para permitir el acceso solo a usuarios autorizados y administre su nivel de autorización.

- Proteja sus terminales: los dispositivos de los usuarios finales, como computadoras portátiles, estaciones de trabajo, servidores y teléfonos móviles, sirven como puntos de acceso a su red corporativa. Protéjalos con un sólido software de seguridad de punto final para evitar que el software malicioso infecte los dispositivos. Incluso puede utilizar soluciones de seguridad de datos móviles que protegen el acceso a la red de su empresa a través de dispositivos móviles.

- Monitoree su red: analice cuidadosamente todos los registros de su red en tiempo real y busque cualquier actividad maliciosa. Confíe en herramientas como WAF y el software de administración de eventos e información de seguridad (SIEM) para obtener visibilidad directa de su red y punto final para detectar cualquier comportamiento anormal o uso no autorizado. Aproveche las herramientas RASP para detectar y prevenir ataques en tiempo real en el entorno de tiempo de ejecución de su aplicación.

- Implemente soluciones de seguridad en la nube: puede usar soluciones de seguridad en la nube adicionales, como el software de corredor de seguridad de acceso a la nube (CASB) para el control de acceso a la nube y el software de gestión de postura de seguridad en la nube (CSPM) para buscar cualquier configuración incorrecta de la nube.

- Capacite a sus empleados: adopte programas de capacitación en ciberseguridad para sus empleados y manténgalos al tanto de los ataques de ingeniería social como el phishing.

- Adopte el modelo de confianza cero: no confíe en nadie. Verifica todo. Tener un enfoque de confianza cero para su seguridad significa que verifica explícitamente a cualquier persona o cosa que busque acceder a sus activos de TI. Esto contribuye en gran medida a proteger su sistema contra cualquier amenaza cibernética.

Bloquear el bloqueo ilegal

Los ataques de cryptojacking son cada vez más frecuentes y difíciles de detectar incluso cuando los precios de las criptomonedas fluctúan. Los hackers son cada vez más sofisticados con sus técnicas de infección y evasión, pero la prevención es la clave. Implemente las prácticas de seguridad compartidas aquí y manténgase un paso por delante de los ladrones de criptomonedas.

¿Quiere mejorar la seguridad de su sistema? Explore el software de inteligencia de amenazas para mantener a su equipo de seguridad actualizado sobre malware emergente, vulnerabilidades de día cero y exploits.