7 consejos de seguridad del sitio web que podrían salvar a su empresa de una violación de datos

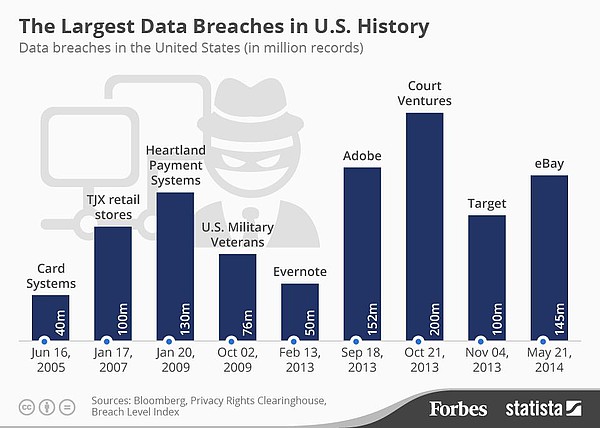

Publicado: 2018-10-16Un día más, otro pirata informático se lleva los datos de algunos millones de clientes de Enormo Bank en la última violación masiva de seguridad cibernética corporativa. Las pequeñas y medianas empresas (PYMES) se ríen de sí mismas y ofrecen gracias al cielo que no son lo suficientemente grandes como para que los piratas informáticos les presten atención. Si esa es su forma de pensar, nos gustaría ser los primeros en decirle que su percepción es incorrecta. Completamente equivocado.

La realidad, según el Comité de Pequeñas Empresas del Congreso de EE. UU., Es que un 71% de las violaciones de seguridad en línea están dirigidas a empresas con menos de 100 empleados. ¿Que qué? Leíste correctamente, por lo que si la mentalidad de "somos demasiado pequeños para que los malos se metan" impregna a tu pyme, ahora podría ser un buen momento para dejar la bebida energética, sentarte con la espalda recta y prestar mucha atención a estos 7 consejos de seguridad del sitio web que podrían salvar a su empresa de una violación de datos.

Estaras contento de haberlo hecho.

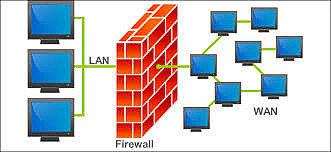

Los firewalls n. ° 1 no son solo una buena idea

Si no tiene firewalls instalados en su red, también puede ingresar a la web oscura ahora mismo y publicar todas sus contraseñas para que cualquier pirata informático que pase las encuentre. La realidad es que debería considerar un cortafuegos como su primera línea de defensa para proteger los datos de los clientes. Como repaso rápido, un firewall es un sistema de seguridad, ya sea hardware o software, que monitorea el flujo de datos entre su red interna e Internet y filtra la actividad sospechosa según reglas de seguridad predeterminadas.

Hay tres áreas en las que concentrarse cuando se trata de instalar firewalls.

Cortafuegos externo: este tipo de cortafuegos se encuentra normalmente como parte de un enrutador o servidor. Se encuentra fuera de la red de su empresa y, en primer lugar, evita que todo tipo de intentos de piratas informáticos lleguen a su sistema. Si no está seguro de tener uno o no, llame a su proveedor de alojamiento web y haga algunas preguntas.

Cortafuegos interno: este tipo de cortafuegos adopta la forma de software instalado en su red. Si bien desempeña una función similar al cortafuegos externo, es decir, el análisis de virus, malware y otros ciber-desagradables, también debe configurarse para segmentar la red de modo que los virus, piratas informáticos y similares puedan ponerse en cuarentena rápidamente y propagarse. limitado antes de que infecte todo el sistema.

El tercer ámbito al que hay que prestar atención es el de los empleados que trabajan desde casa y acceden a la red de la empresa. Su seguridad general es tan buena como el eslabón más débil. Valdría la pena tener la tranquilidad de pagar por la protección del firewall en tales casos.

Los cortafuegos están intrínsecamente vinculados con la configuración de alojamiento de su sitio web / red. Por los pocos dólares extra que cuesta al mes, podría considerar dejar atrás los días de alojamiento compartido y actualizar a algo más robusto, ya sea un servidor dedicado o un servidor privado virtual que permita un mayor control sobre las configuraciones de seguridad específicas.

# 2 Asegure esos dispositivos inteligentes

Una encuesta de Tech Pro en 2016 encontró que el 59% de las empresas siguen una política de Traiga su propio dispositivo (BYOD). Son muchas avenidas potencialmente inseguras en la red de la empresa que deambulan por los pasillos y oficinas. Obviamente, cruzar los dedos y esperar que ningún malo se dé cuenta de esta falla masiva de seguridad no es una política sólida, entonces, ¿qué vas a hacer? En este punto de la era de la información, intentar mantener dispositivos personales como teléfonos inteligentes, tabletas, rastreadores de actividad física y relojes inteligentes fuera del lugar de trabajo probablemente resultaría en una salida a gran escala de toda su fuerza laboral.

Esto es lo que debes hacer.

Cree una política de seguridad que se aplique específicamente a los dispositivos personales. Hágales saber a los empleados que BYOD está bien, pero que deben, repita en mayúsculas para enfatizar, DEBEN adherirse a las reglas que garantizan la seguridad de la red. Dos pasos específicos a seguir son:

- Requiere que todos los dispositivos personales estén configurados para buscar e instalar actualizaciones de seguridad automáticamente.

- Exigir que todos los dispositivos personales se adhieran a la política de contraseñas de la empresa. Tienes una política de contraseñas, ¿verdad? Es muy importante. Hablaremos de por qué en un momento.

Si empiezas a sentirte como el Grinch con todos estos requisitos, pregúntate esto. ¿Preferiría irritar a algunos empleados con estrictas pautas de seguridad cibernética o dejar que mi activo comercial más valioso, los datos del cliente, salga por la puerta? Eso es lo que pensamos.

# 3 Un manual de seguridad para gobernarlos a todos

Como se mencionó anteriormente, las pymes de hoy suelen considerar los datos como el activo comercial más valioso. Un solo empleado propenso a descuidar las contraseñas o que adopte una actitud desordenada hacia la detección visual de todos los correos electrónicos en busca de intentos de phishing puede literalmente torpedear su negocio. Una palabra para el sabio. Los clientes pueden ser bastante implacables y vacilantes a la hora de patrocinar aún más a una empresa que se percibe que juega rápido y suelto con su información personal. En el caso de que su empresa requiera servicios profesionales, un desarrollador de software de seguridad podría ser una buena opción.

Ahora, más que nunca, la administración y todos los empleados deben tomar en serio la capacitación para prevenir violaciones de seguridad en línea, desde el más veterano hasta el novato mocoso. Debe tener un manual de políticas impreso que explique los protocolos a seguir y las repercusiones de no seguirlos hasta el despido. Como habrás notado, los ciberdelincuentes son muy inteligentes. Siempre están probando sus defensas y creando nuevas formas de penetrar en su red, ya sea a través de la tecnología, la astucia o una combinación de los dos.

Incumbe a los gerentes y propietarios de las PYMES actualizar el manual regularmente de acuerdo con las mejores prácticas en ese momento, así como dedicar una cantidad adecuada de tiempo para brindar la educación adecuada durante los procesos de incorporación de nuevos empleados. Si desea que este esfuerzo se tome en serio, y debe hacerlo, debe tomarlo en serio. Como mínimo, cualquier empleado que acceda a la red de la empresa por cualquier motivo debe conocer a fondo cómo mantenerla segura. Una gran parte de esta seguridad se basa en el tema de la seguridad de las contraseñas, que es lo suficientemente importante como para tener su propia categoría.

# 4 Si no hace nada más, tenga una política de contraseña segura

Aquí hay algunas estadísticas que contribuyen en gran medida a esclarecer exactamente por qué una PYME podría tener un problema en lo que respecta a la seguridad cibernética.

- Un informe de Verizon de 2016 encontró que el 63% de las violaciones de datos fueron causadas por contraseñas débiles, perdidas o robadas. Esto es un problema.

- Un informe del Ponemon Institute afirma que el 65% de las empresas que cuentan con una política de contraseñas no la hacen cumplir. Este es un problema aún mayor.

¿Por dónde empezamos con esto? Sí, los empleados se quejarán a los cielos si les pide que creen contraseñas más complejas que "1234" y las cambien con regularidad, pero, a riesgo de sonar como un disco rayado, ¿le preocupa más la irritación menor de los trabajadores o la adquisición de su red por fuerzas hostiles? Si dijo lo primero, nos gustaría sugerirle cortésmente que venda su negocio de inmediato.

La seguridad de la contraseña necesita su propia sección en el manual de seguridad y se deben seguir las mejores prácticas. Esto significa que debe requerir:

- Las contraseñas se cambian cada 60 a 90 días.

- Las contraseñas deben tener al menos 8 caracteres, pero más largas es mejor

- Las contraseñas incluyen letras mayúsculas y minúsculas, números y caracteres especiales

Para volver a visitar ese número anterior, una vez que se tome la molestia de crear una política de contraseña segura, no sea parte del 65% que no la aplica. Eso es una tontería.

Administradores de contraseñas: Odiamos dejar esta sección sin mencionar a los administradores de contraseñas. Disponibles como software instalado, un servicio en la nube o incluso un dispositivo físico, estos programas le ayudan a generar y recuperar contraseñas complejas. Hace exactamente lo que dice el nombre, que es administrar sus contraseñas, y parece que a la mayoría de nosotros nos vendría bien ayuda en esa área.

Lea más sobre esta precaución de seguridad en línea superior (y económica) de Consumer Reports.

# 5 ¿Copias de seguridad? Ahora mas que nunca

Ha decidido seguir cada una de nuestras sugerencias hasta ahora de forma precisa, exacta y completa, sin desviaciones. Ahora puede dar un gran suspiro de alivio al saber que la red de su empresa es inexpugnable. ¿Por qué no recostarse y apoyar los pies en alto? He aquí por qué no. A pesar de sus mejores intenciones y de todo su personal, existe al menos la posibilidad de que un pirata informático se las arregle para colarse y crear un escándalo. Como dijimos, estos chicos y chicas son un grupo inteligente que se dedica a la travesura criminal. Una vez dentro, pueden hacer una variedad de daños, desde registrar las pulsaciones de teclas de contraseña hasta usar sus recursos para lanzar un ataque de bot total o limpiar su servidor.

En ese punto, deseará poder hacer retroceder el sistema a un punto anterior en el tiempo antes de que el pirata informático metiera sus manos en la mezcla. Regularmente ha estado haciendo copias de seguridad de todo en la nube e incluso ha almacenado otra copia en una ubicación físicamente remota, ¿verdad, porque ocurren incendios e inundaciones? Si no lo está haciendo ahora, considere la posibilidad de realizar copias de seguridad de documentos de procesamiento de texto, hojas de cálculo, bases de datos, registros financieros, archivos de recursos humanos y cuentas por cobrar / pagar.

Dado que los servicios de copia de seguridad en la nube son cada vez más asequibles, no hay excusa para no implementar una estrategia de copia de seguridad integral que le permita devolver su sistema al estado operativo rápidamente en caso de una penetración en la red. A menos que le guste reconstruir todos los archivos que usa desde la memoria ...

# 6 Anti-Malware no es opcional

De acuerdo, elegir si instalar o no anti-malware ES opcional. En cambio, deberíamos haber dicho que decidir negativamente es una mala idea. El antimalware protege contra los ataques de phishing, que se han convertido en una de las tácticas favoritas empleadas por los piratas informáticos por una razón: funcionan a la perfección. Como prueba, volvemos una vez más al informe de Verizon de 2016. Según esta encuesta, el 30% de los empleados han abierto correos electrónicos de phishing, lo que representa un aumento del 7% respecto al año anterior.

Para su revisión, el phishing es una técnica mediante la cual un pirata informático envía un correo electrónico con la intención de atraer a un empleado para que haga clic en un enlace. Mordiendo el anzuelo desencadena una instalación de malware en la red y el hacker está dentro. Eso es algo malo. La primera línea de defensa contra el phishing es capacitar a sus empleados para que no hagan clic en nada en un correo electrónico a menos que estén absolutamente seguros de que es legítimo.

Teniendo en cuenta que el 30% de los empleados están invitando esencialmente a un pirata informático a la red, el antimalware es su mejor opción para interceptar y cerrar la instalación del software malicioso antes de que pueda completarse. Preste especial atención a los empleados en los puestos que a los piratas informáticos les encanta suplantar: directores ejecutivos, asistentes administrativos, vendedores y recursos humanos. Se ha demostrado que estos son objetivos particularmente populares, ya que a menudo tienen acceso a la parte más vulnerable de las mejores partes de la red.

Pero no cometa el error de asumir que todos los demás son inmunes. Cualquier empleado con acceso a cualquier parte de la red es un objetivo potencial.

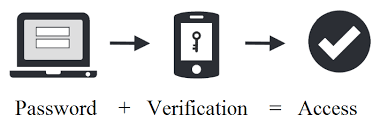

# 7 Autenticación multifactor: rápidamente se convierte en la mejor práctica

En los últimos años, la autenticación multifactor (MFA) ha aparecido como un punto brillante en el radar de quienes se preocupan por la seguridad de su red. Sí, puede ser un poco complicado, pero es una forma casi a prueba de fallas de asegurar el proceso de inicio de sesión. Hay muchas permutaciones del proceso exacto, pero así es como podría ser el inicio de sesión de una empresa:

- El usuario ingresa la contraseña de la manera tradicional escribiéndola en el indicador del sistema

- Se genera una segunda contraseña de un solo uso y se envía al teléfono celular del usuario.

- El usuario es llevado a la página de inicio de sesión final donde ingresa el código de su teléfono

- Se concede la entrada a la red

Una forma aún más fácil de implementar MFA es simplemente hacer que el número de teléfono celular del empleado sirva como segundo inicio de sesión. La idea aquí es que es muy poco probable que un pirata informático tenga acceso tanto al primer inicio de sesión como al número de teléfono celular. Esta capa adicional de protección es relativamente fácil de activar en la mayoría de los sistemas y refuerza enormemente la seguridad de las contraseñas.

Gran parte del trabajo pionero en este campo proviene de Google, que recientemente completó un período de un año en el que ni uno solo de sus 85,000 tuvo su cuenta de Gmail pirateada. Lo hicieron mediante el uso de una llave de seguridad física llamada Titan que se conecta a un puerto USB. Incluso con un nombre de usuario y una contraseña, un pirata informático no podría ingresar más a la cuenta sin tener acceso físico a la clave.

Pensamientos finales

La idea general es que aquellos involucrados en SMB deben tener en cuenta que la seguridad del sitio web y la red no implica hacer un gran cambio y luego no tener que volver a preocuparse por los ciberdelincuentes. Es un proceso iterativo en el que la línea de meta continúa avanzando cada vez que das un paso hacia ella. No hay un proceso de configuración y olvido. Los malos nunca dejan de probar y aprender, se vuelven más sofisticados con sus esfuerzos, así que tú tampoco puedes. Hoy en día, las empresas deben cumplir con las regulaciones de privacidad de datos, por lo que tener un sistema de gobierno de datos también garantizará que todos los datos que se utilizan se recopilen y administren de la manera correcta.

Si aún no lo ha hecho, usted o alguien que designe deben estar al tanto de la industria de la seguridad cibernética para poder tomar nota de los nuevos métodos de ataque y prevención a medida que surjan. En un mundo donde tu oponente nunca deja de aprender, tú tampoco puedes permitírtelo. Si se preocupa por su negocio, la complacencia no es una opción cuando se trata de asegurarse de que su red privada y sus datos permanezcan así, privados.