DNSポイズニングとは? どうすれば安全に過ごせますか?

公開: 2023-05-05技術開発の急速なペースを考えると、攻撃者はインターネットを操作してハイジャックする新しい方法を常に見つけています。 ドメイン ネーム システム (DNS) ポイズニングは、そのような攻撃の 1 つであり、偽装された攻撃です。

DNS セキュリティ ソリューションは、コンピューティング能力を顧客に提供し、Web ベースのトラフィックを促進するのに役立ちますが、顧客に影響を与える可能性のある脅威とリスクを理解することが重要です。

DNSポイズニングとは?

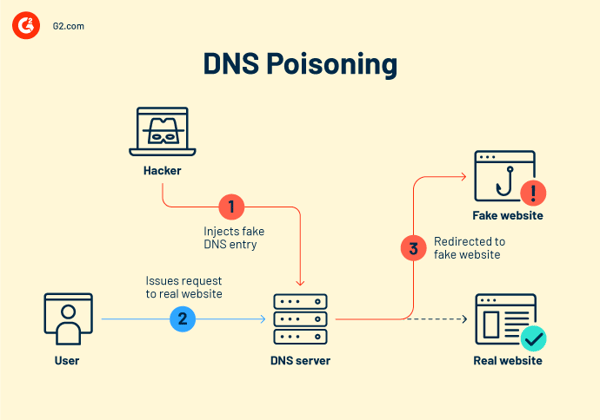

DNS ポイズニング (DNS キャッシュ ポイズニング) は、ハッカーがオンライン トラフィックをフィッシング Web サイトや偽の Web サーバーに誘導する巧妙なサイバー戦術です。

これは、ハッカーが別のデバイス、クライアント、またはユーザーの ID を装うスプーフィング攻撃です。 このマスカレードにより、保護された情報を傍受したり、通常の Web トラフィック フローを妨害したりすることが容易になります。

DNS キャッシュ ポイズニング攻撃では、ハッカーが DNS レコードを「なりすまし」DNS に変更して、正当なユーザーが Web サイトにアクセスしたときに、意図した目的地以外の場所にたどり着くようにします。 多くの場合、模倣サイトは実際のサイトのように見えるように設計されているため、人々はこれを認識する必要があります.

これは、特定の場所に住んでいると誰かに伝えた後、通りの名前と番地をすべて変更して、間違った住所または近隣全体になってしまうようなものです。

ハッカーは、以下で説明する悪意のある方法を 1 つ以上使用することがよくあります。

- DNS サーバーを直接乗っ取り、ユーザーを不正なサイトにリダイレクトする

- 銀行の Web サイトの安全なログイン資格情報を盗むなどの中間マシン攻撃)

- スパムのようなフィッシング メールによる DNS キャッシュ ポイズニング

- 訪問者のPCやルーターにウイルスをインストールし、直接被害を与える行為

- ワームを配置して、他のデバイスにダメージを広げます。

DNS ポイズニングのしくみ

DNS ポイズニングがどのように機能するかを完全に理解するには、インターネットが訪問者をさまざまなドメインに配信する方法に関するいくつかの概念とコンテキストを理解することが不可欠です。

DNSポイズニングとDNSスプーフィング

DNS ポイズニングと DNS スプーフィングという用語は、同じ意味で使用されることもありますが、この 2 つには違いがあります。

DNS ポイズニングは、攻撃者が DNS データを侵害し、それを悪意のあるリダイレクトに置き換えるために使用する手法です。 DNS ポイズニングの最終的な影響は DNS スプーフィングであり、汚染されたキャッシュがユーザーを悪意のある Web サイトに誘導します。

要約すると、 DNS ポイズニングは DNS スプーフィングへの道です。ハッカーは DNS キャッシュをポイズニングして、DNS をスプーフィングします。

DNS リゾルバーとは何ですか?

すべてのデバイスとサーバーには、通信識別子として機能する一連の数字である個別のインターネット プロトコル (IP) アドレスがあります。 ユーザーは、DNS リゾルバーを介してドメイン名に関連付けられた IP アドレスを取得できます。 つまり、人間が読める Web サイトの URL (https://www.g2.com/ など) を、コンピューターが理解できる IP アドレスに変換します。 DNS リゾルバーは、ユーザーが Web サイトにアクセスしようとするたびに、オペレーティング システムから要求を受け取ります。 DNS リゾルバーが IP アドレスを返すと、Web ブラウザーはそれを使用して、要求されたページの読み込みを開始します。

DNS キャッシングはどのように機能しますか?

DNS リゾルバーは、特定の期間、IP アドレス要求に対する応答を追跡します。 標準の DNS 解決手順に含まれる複数のサーバーとやり取りする必要がなくなるため、リゾルバーは後続のクエリにより迅速に応答できます。 その IP アドレスに関連付けられている指定された有効期限 (TTL) が許可する限り、DNS リゾルバーは応答をキャッシュに保持します。

ハッカーはどのようにして DNS キャッシュを汚染しますか?

ハッカーは特に DNS サーバーへのアクセス権を取得してディレクトリを変更し、ユーザーが入力したドメイン名を別の不正確な IP アドレスにルーティングします。 ハッカーは次の方法でこれを行うことができます。

- サーバーの模倣。 DNS サーバーが翻訳を要求すると、ハッカーは、実際のサーバーよりもずっと前に、誤った回答で迅速に応答します。

- サーバーを縛ります。 研究者は 2008 年に、ハッカーが数千の要求をキャッシュ サーバーに送信できることを発見しました。 その後、ハッカーは何百もの誤解を招く回答を送信し、ルート ドメインとサイト全体の制御を徐々に獲得します。

- 開いているポートの悪用。 研究者は 2020 年に、ハッカーが何百もの DNS リクエストをリゾルバー ポートに送信できることを発見しました。 このアプローチを通じて、彼らは最終的にどのポートが開いているかを学習します。 今後の攻撃は、このポートのみを標的にします。

この種の攻撃を可能にする最も重大な脆弱性は、Web トラフィックをルーティングするためのシステム全体が、セキュリティよりもスケーラビリティを重視して設計されていることです。 現在のアプローチは、ユーザー データグラム プロトコル (UDP) に基づいており、送信者または受信者が本人であることを認証する必要はありません。 この脆弱性により、ハッカーはユーザーになりすまして (追加の認証を必要とせず)、システムに侵入して DNS サーバーをリダイレクトすることができます。

DNS ポイズニングの危険性

DNS ポイズニングは、個人と企業の両方を危険にさらします。 このサイバー攻撃の最も可能性の高い危険の 1 つは、デバイスが侵害されると、デバイスがデフォルトで違法サイトに戻るため、問題を修正することが困難になる可能性があることです。

さらに、DNS スプーフィング攻撃は、特にハッカーが偽の Web サイトを実際の Web サイトと同じくらいリアルに見せる場合、消費者が識別するのが非常に困難になる可能性があります。 このような状況では、訪問者は Web サイトが偽物であることにほとんど気付かず、通常どおり重要な情報を入力し、自分自身とそのビジネスがかなりのリスクにさらされていることに気づきません。

この攻撃の最も深刻なリスクのいくつかを以下で説明します。

マルウェアとウイルス

消費者が偽の Web サイトに誘導された後、ハッカーがデバイスへのアクセスを取得し、多数のウイルスやマルウェアをインストールする可能性があります。 これは、デバイスに感染するように設計されたウイルスから、ハッカーにデバイスとその情報への継続的なアクセスを許可するマルウェアにまで及びます。

データの盗難

DNS ポイズニングにより、ハッカーは安全なサイトへのログインなどの情報や、社会保障番号などの個人を特定できる情報をすばやく取得できます。

セキュリティブロッカー

セキュリティ プロバイダーからのトラフィックを再ルーティングして、デバイスが重要なセキュリティ アップデートやパッチを取得できないようにすることで、悪意のあるアクターは DNS スプーフィングを利用して深刻な長期的損害を与えます。 時間の経過とともに、この方法により、デバイスがマルウェアやトロイの木馬など、他のいくつかの攻撃を受けやすくなる可能性があります。

検閲

政府は、DNS ポイズニングを使用して自国からの Web トラフィックを妨害し、データを制限または検閲してきました。 このように干渉することで、これらの政府は、市民が見られたくない情報を含む Web サイトにアクセスするのを防ぐことができました。

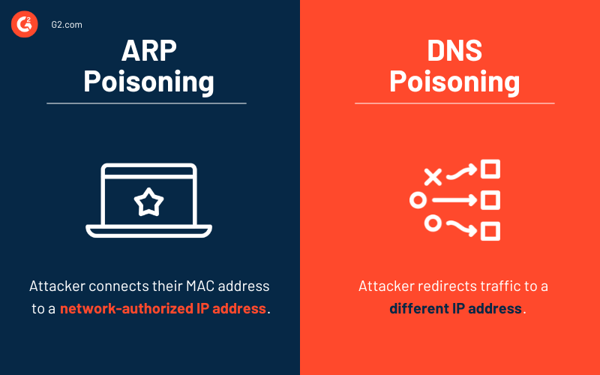

ARP ポイズニングと DNS ポイズニング

アドレス解決プロトコル (ARP) ポイズニングと DNS ポイズニングは、中間マシン攻撃の例です。 これら 2 つの主な違いは、それらのアドレス指定形式と、それらが発生する程度です。

DNS ポイズニングは本物のサイトの IP アドレスを偽装し、さまざまなネットワークやサーバーに広がる可能性がありますが、 ARP ポイズニングは同じネットワーク セグメント内の物理アドレス (MAC アドレス) を模倣します。

ARP キャッシュをポイズニングすることで、攻撃者はネットワークをだまして、自分の MAC アドレスが IP アドレスにリンクされていると思わせることができます。 これにより、その IP アドレスに送信されたデータが攻撃者に誤ってルーティングされます。 次に、攻撃者はターゲット間のすべてのネットワーク通信をリッスンできます。

DNS ポイズニングの例

DNS ポイズニング攻撃の危険性は、近年、世界中で注目を集めたいくつかの事件によって明るみに出されました。

- AWS DNS ネットワーク ハイジャック: Amazon でホストされている多くのドメインが、犯罪者グループによる DNS キャッシュ ポイズニング攻撃のおかげで、2018 年にリダイレクトされました。 これらの攻撃の 1 つは、特に注目に値し、ビットコインの Web サイト MyEtherWallet を標的にしていました。 犯罪者は、MyEtherWallet アカウントにログインしようとするユーザーから偽のサイトにトラフィックを誘導し、ログイン情報を盗み出しました。 次に、組織はその情報を利用して、それらの人々の実際の口座にアクセスし、お金を盗みました。 サイバーギャングは、約 1,700 万ドル相当のイーサリアムを盗むことに成功しました。

- リザード・スクワッドのハッキング攻撃: リザード・スクワッドと呼ばれるハッキング・グループは、2015 年にマレーシア航空を攻撃し、サイトの訪問者を偽の Web サイトにリダイレクトして、404 エラーとトカゲの画像を提供するだけでログインを促しました。

- 中国政府の検閲リーク: 2010 年に中国のサーバーの制御下にあったため、チリと米国のインターネット ユーザーは、トラフィックが Facebook、Twitter、YouTube などの Web サイトに転送されていることを発見しました。 中国は意図的に DNS ポイズニングを使用して、サーバーを検閲として制御していました。 この場合、中国国外からの訪問者は中国のサーバーに送信されました。 彼らは、中国が住民のアクセスを制限していたウェブサイトへのアクセスを拒否されることで、検閲の結果に苦しみました.

DNSポイズニングから安全を保つ方法

DNS ポイズニング攻撃は、確立されると検出して修正するのが難しいため、非常に危険です。 それでも、DNS ポイズニングやフィッシング攻撃による被害からビジネスをより適切に保護するために、いくつかの対策を講じることができます。

DNS セキュリティ拡張 (DNSSEC) の追加

DNSSEC を導入することで、DNS ポイズニング攻撃から身を守ります。 簡単に言うと、DNSSEC は DNS データを検証する追加のステップを実装しています。

DNNSEC は、この検証に公開鍵暗号を使用します。 特に、証明書ベースの認証を使用して、ルート ドメインと、要求に応答する DNS の正当性を確認します。 さらに、応答の内容が信頼できるかどうか、および途中で変更されたかどうかを評価します。

DNSSEC は DNS スプーフィングから保護しますが、データの機密性、複雑な展開、およびゾーン列挙などのその他の脆弱性に関するいくつかの欠点もあります. 実装する前に、DNSSEC の制限を認識することが不可欠です。

データ暗号化を確実にする

もう 1 つの重要なステップは、DNS クエリと応答でのデータ暗号化です。 これにより、そのデータを傍受する可能性のあるハッカーがデータを操作することを禁止することで、セキュリティが強化されます。 ハッカーがデータを収集できたとしても、データが暗号化されていれば、それを読み取って、将来の DNS クエリで使用するためにデータを再現するために必要な情報を取得することはできません。

検出プロトコルの導入

予防技術は非常に重要ですが、DNS ポイズニング攻撃が発生した場合の堅牢な計画も必要です。 これは、効果的な検出プロトコルが必要な場合です。 最も効果的な検出手順には、特定の警告表示の定期的な監視が含まれます。

重要な警告指標は次のとおりです。

- 1 つのドメインに関する 1 つのソースからの DNS アクティビティの急増は、悪意のある攻撃を示唆している可能性があります。

- 多数のドメイン名に関する 1 つのソースからの DNS アクティビティの増加は、DNS ポイズニングのエントリ ポイントを特定しようとする試みを示している可能性があります。

システム更新を定期的に実行する

ほとんどのシステムと同様に、DNS は定期的なシステム変更の対象となります。 これらの更新には、発見された脆弱性に対する新しいセキュリティ プロトコルとパッチが頻繁に含まれているため、これらの更新を一貫して実行して、DNS の最新バージョンを使用していることを確認する必要があります。

主要なエンド ユーザー トレーニング

重要な検出戦略は、潜在的な脅威をユーザーに知らせるためのエンド ユーザー トレーニングです。 よく訓練されたユーザーでさえ、DNS ポイズニングの試みを認識するのは難しいと感じるかもしれませんが、適切な訓練が間違いなく一部の攻撃の拡散を阻止する可能性があります.

ユーザーは、見慣れないソースからのリンクをクリックしないように、Web サイトが正当なセキュア ソケット レイヤー (SSL) / トランスポート レイヤー セキュリティ (TLS) 証明書を使用していることを確認するようにトレーニングする必要があります。 これにより、ネーム サーバーのキャッシュが定期的にクリアされ、DNS キャッシュ ポイズニングから保護され、セキュリティ ソフトウェアを使用してデバイスのマルウェアがスキャンされます。

DNS セキュリティ ソフトウェア ソリューション

一般的なベスト プラクティスはドメイン ネーム システムにある程度のセキュリティを提供しますが、いくつかのマネージド DNS プロバイダーは危険なトラフィックを検出してブロックできます。 悪意のある DNS 情報、メディア、および Web サイトをフィルタリングすることで、組織はこれらのサービス プロバイダーを採用して、従業員とサーバーが使用するエンドポイントを保護します。

上位 5 つの DNS セキュリティ ソフトウェア:

- DNSフィルター

- Cisco アンブレラ

- ウェブルート DNS 保護

- ブロックスワン DDI

- DNSSense DNSEye

*上記は、G2 の 2023 年春のグリッド レポートからの 5 つの主要な DNS セキュリティ ソフトウェア ソリューションです。

あなたの毒を選んでください

ドメイン ネーム サーバーは、現代のインターネットの運用に不可欠です。 それでも、セキュリティ上の欠陥を悪用したり、ネットワークへの不正アクセスを取得したり、機密情報を盗んだりしようとするハッカーの標的になることもよくあります. これは、企業にとって正確には何を意味するのでしょうか? それらは、金銭的および時間的支出の損失、ブランドの評判の低下、および法的影響のリスクを冒す可能性があります.

ドメイン ネーム システムのリスクを認識することとは別に、企業が DNS セキュリティを保証するソリューションを選択して見つけることも重要です。

堅牢なサイバーセキュリティ戦略のための DNS セキュリティの詳細をご覧ください!